- How to Install Social Engineering Toolkit in Kali Linux?

- Features of Social Engineering toolkit:

- Uses of Social Engineering Toolkit:

- Installation of Social engineering toolkit :

- Как создать фишинговую страницу с помощью Kali

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Social-Engineer Toolkit (SET)

- Описание Social-Engineer Toolkit (SET)

- Справка по Social-Engineer Toolkit (SET)

- Руководство по Social-Engineer Toolkit (SET)

- 1) Атаки социальной инженерией

- 2) Fast-Track Penetration Testing — Ускоренное тестирование на проникновение

- 3) Third Party Modules — Сторонние модули

- 4) Update the Social-Engineer Toolkit — Обновить набор для социальной инженерии

- 5) Update SET configuration — Обновить конфигурацию SET

- 6) Help, Credits, and About — Помощь, благодарности и О программе

- Примеры запуска Social-Engineer Toolkit (SET)

- Установка Social-Engineer Toolkit (SET)

- Установка в BlackArch

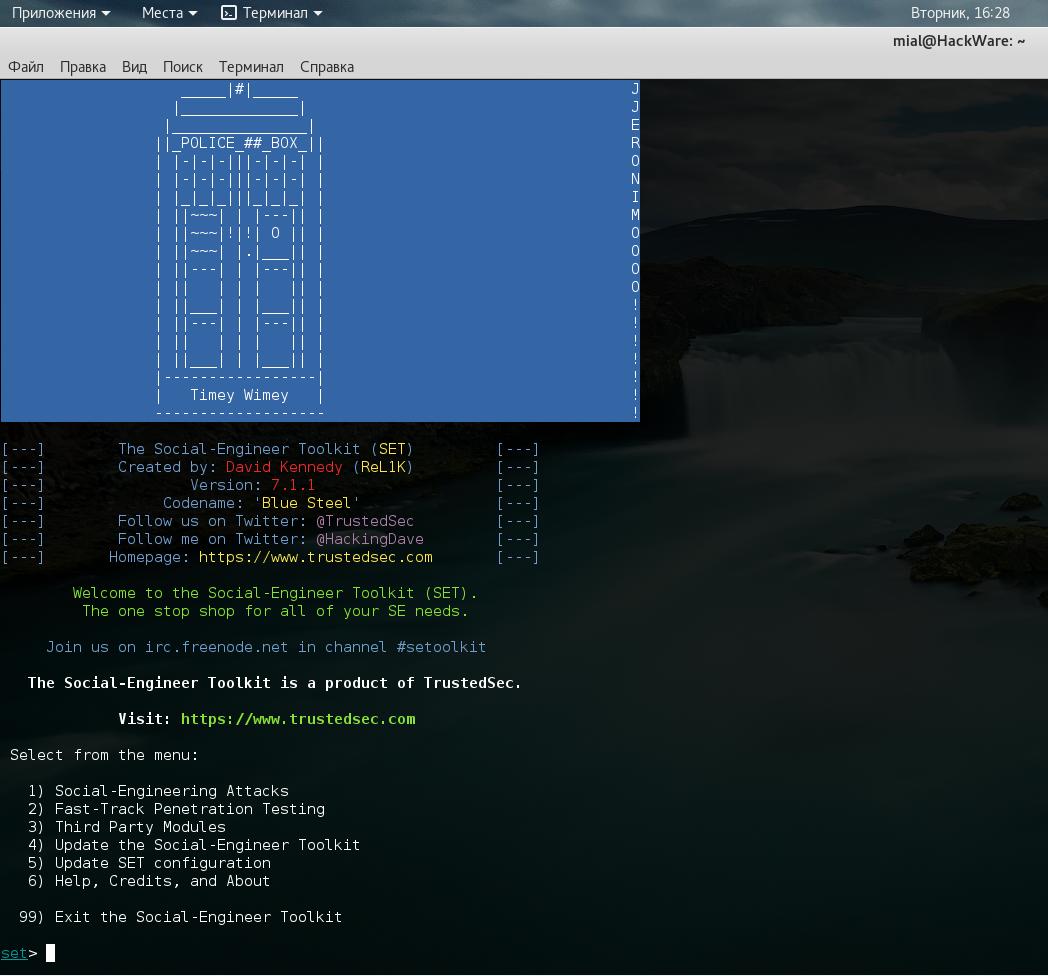

- Скриншоты Social-Engineer Toolkit (SET)

- Инструкции по Social-Engineer Toolkit (SET)

How to Install Social Engineering Toolkit in Kali Linux?

Social engineering toolkit is a free and open-source tool that is used for social engineering attacks such as phishing, faking phone numbers, sending SMS, etc. it’s a free tool available in Kali Linux or you can directly download and install it from Github. The Social Engineering Toolkit is designed and developed by a programmer named Dave Kennedy. This tool is used by security researchers, penetration testers all around the globe for checking cybersecurity flaws in systems. Social engineering toolkit targets to perform attacking techniques on their machines. This tool kit also offers website vector attacks or custom vector attacks by which you can clone any website and can perform phishing attacks. There are various features of the social engineering toolkit some of them are given below.

Features of Social Engineering toolkit:

- SET is free and Open Source

- SET is already installed in your Kali Linux however you can also download and install it from Github.

- SET is portable, which means you can easily change attack vectors.

- SET is a Multi-platform tool: It can run on Linux, Unix, and Windows.

- SET Supports integration with third-party modules.

- SET Includes access to the Fast-Track Penetration Testing platform

- SET provides many attack vectors such as Spear-Phishing Attacks, Website Attacks, Infection Media Generator etc.

Uses of Social Engineering Toolkit:

- Phishing Attacks: Social Engineering Toolkit allows you to perform phishing attacks on your victim. By using SET you can create phishing pages of many websites such as Instagram, Facebook, Google, etc. SET will generate a link of the option that you have chosen, and then you can send that URL to the victim once the victim open that URL and he /she will see a legitimate webpage of a real website which is actually a phishing page .once he/she entered his/her id password then you will get that id password on your terminal screen this is how phishing attack using SET works.

- Web Attack: Web Attack is a module in SET. This module combines different options for attacking the victim remotely by using this module you can create a payload and can deliver payload onto your victim browser using Metasploit browser exploit. web attack has Credential Harvester method using which you can clone any website for a phishing attack and can send the link of that webpage to the victim to harvest the information from user and password fields.

- Create a Payload and Listener: when you will first run the Social Engineering Toolkit. You will see the 4th option which is to create a payload and listener by using that module of SET you’ll be able to create malicious payloads for Windows, including Shell Reverse_TCP, Reverse_TCP Meterpreter, Shell Reverse_TCP X64, and Meterpreter Reverse HTTPS. You can use these payloads in the same way how you use payloads from metasploitable.

- Mass Mailer Attack: mass mailer attack is a module in the social engineering toolkit that is used for bombarding emails on target mail account for that you can use your own Gmail account also or you can own a server for that.

These were some attack vectors that you can perform using Social Engineering Toolkit .when you will run the SET you will feel fun because using SET is very easy now we will see how you can install Social Engineering Toolkit and how you can use it for phishing attack.

Installation of Social engineering toolkit :

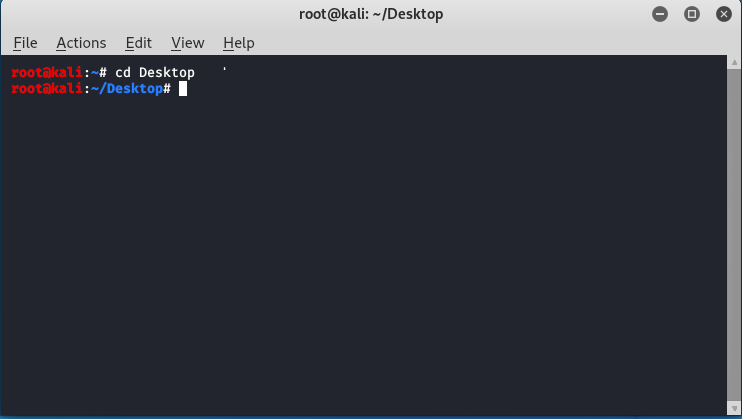

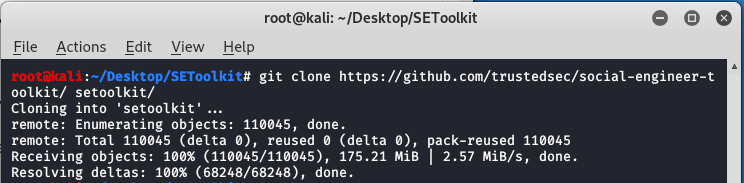

Step 1: Open your Kali Linux Terminal and move to Desktop

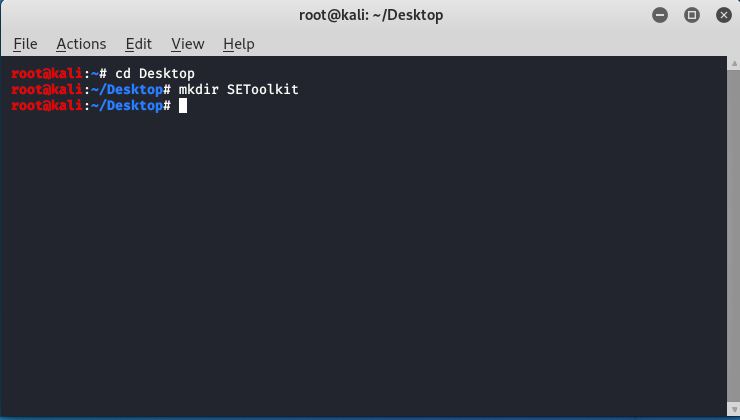

Step 2: As of now you are on a desktop so here you have to create a new directory named SEToolkit using the following command.

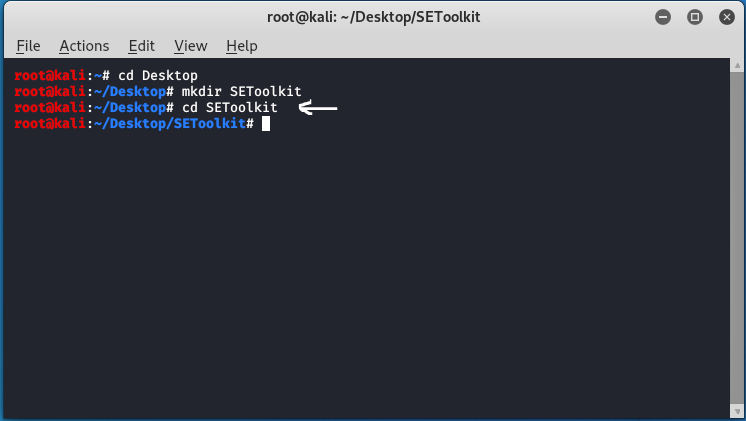

Step 3: Now as you are in the Desktop directory however you have created a SEToolkit directory so move to SEToolkit directory using the following command.

Step 4: Now you are in SEToolkit directory here you have to clone SEToolkit from GitHub so you can use it.

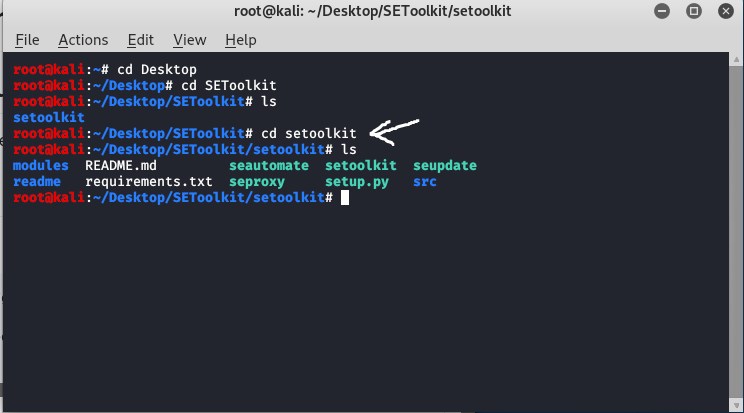

Step 5: Social Engineering Toolkit has been downloaded in your directory now you have to move to the internal directory of the social engineering toolkit using the following command.

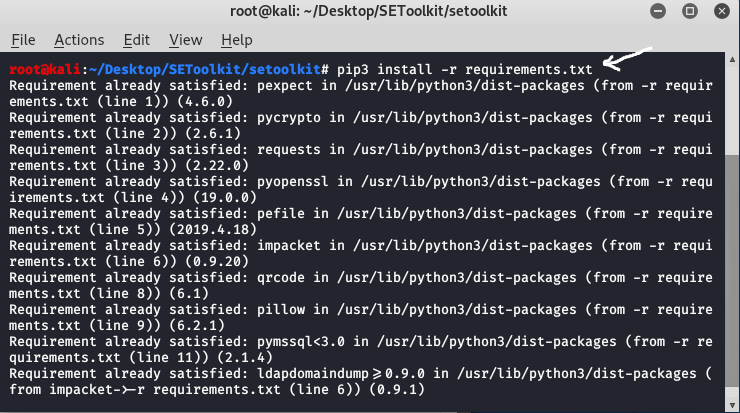

Step 6: Congratulations you have finally downloaded the social engineering toolkit in your directory SEToolkit. Now it’s time to install requirements using the following command.

Step 7: All the requirements have been downloaded in your setoolkit. Now it’s time to install the requirements that you have downloaded

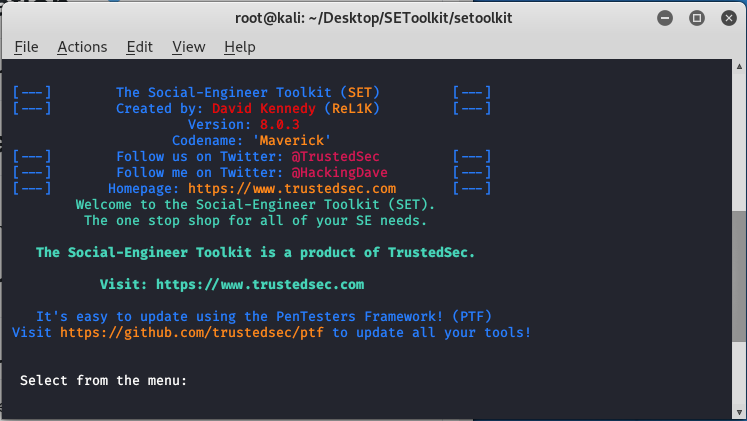

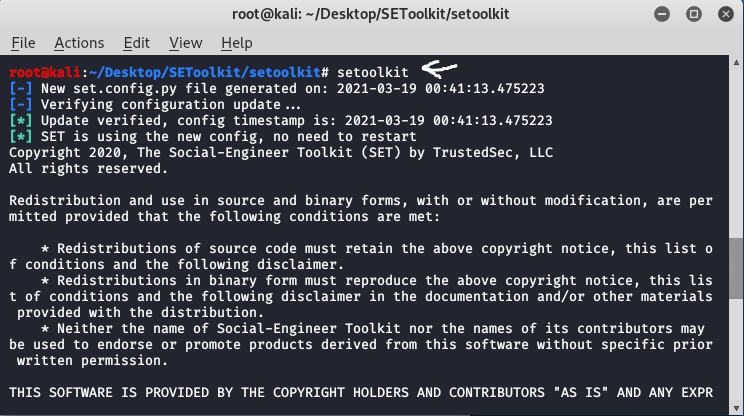

Step 8: Finally all the processes of installation have been completed now it’s time to run the social engineering toolkit .to run the SEToolkit type following command.

Step 9: At this step, setoolkit will ask you (y) or (n). Type y and your social engineering toolkit will start running.

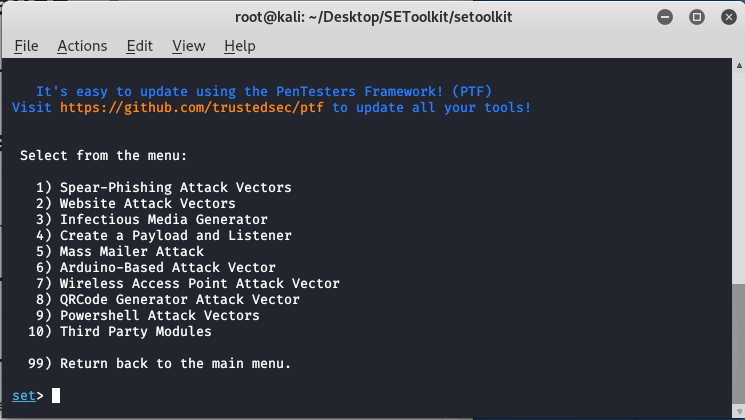

Step 10: Now your setoolkit has been downloaded into your system now it’s time to use it .now you have to choose an option from the following options .here we are choosing option 2

Website Attack Vectors:

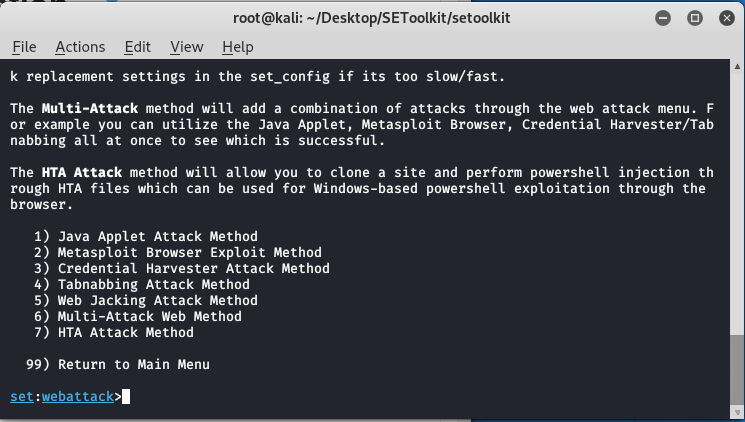

Step 11: Now we are about to set up a phishing page so here we will choose option 3 that is the credential harvester attack method.

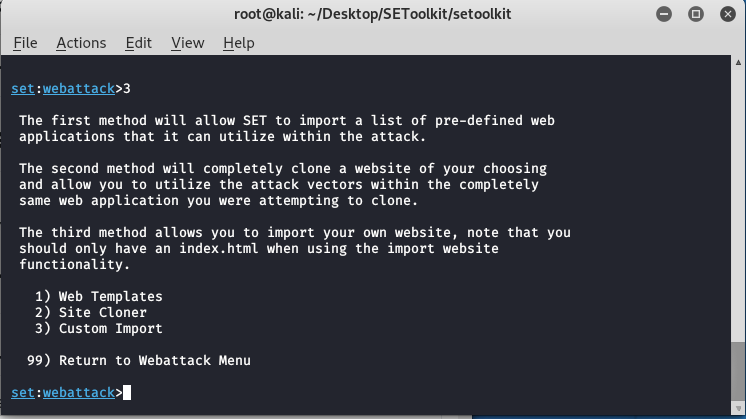

Step 12: Now since we are creating a Phishing page so here we will choose option 1 that is web templates.

Step 13: At this time the social engineering tool will generate a phishing page at our localhost.

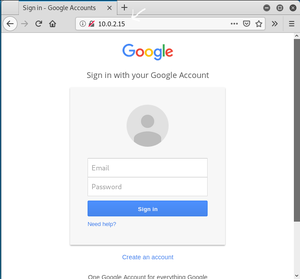

Step 14: Create a google phishing page so choose option 2 for that then a phishing page will be generated on your localhost.

Step 15: Social engineering toolkit is creating a phishing page of google.

As you can see on our localhost means on our IP address setoolkit created a phishing page of google. This is how the social engineering toolkit works. Your phishing page will be created by social engineering toolkit. Once the victim types the id password in the fields the id password will be shown on your terminal where SET is running.

Источник

Как создать фишинговую страницу с помощью Kali

В этой статье вы узнаете, как создать фишинговую страницу с помощью Kali Linux.

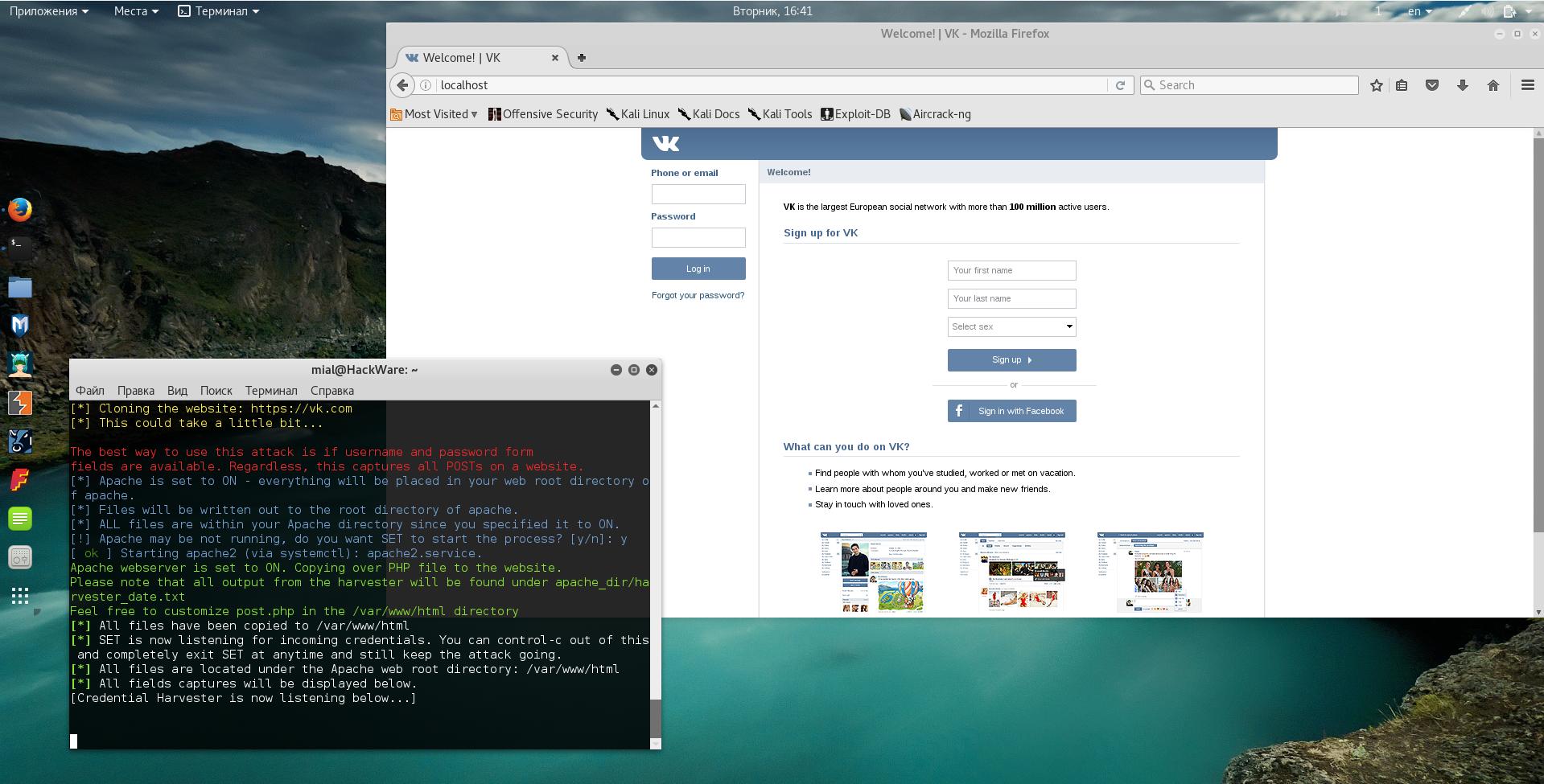

Здесь, мы попытаемся создать клон страницы, которая будет выглядеть и вести себя как страница входа в систему для сбора данных жертвы с использованием Social Engineering Toolkit.

По сути, мы перенаправим браузер жертвы на наш сервер. Этот дублированный сервер будет содержать указанную клонированную веб-страницу, которая взаимодействует и ведет себя как оригинал, и одна из лучших функций этой страницы заключается в том, что эта страница будет сохранять данные для входа в систему на нашем локальном диске вместо публикации данных на исходном сервере.

ПРИМЕЧАНИЕ. Эта статья предназначена только для образовательной цели, сайт не несет ответственности за любую незаконную деятельность, выполняемую пользователем.

Давайте начнем.

Открываем терминал (Ctrl+Alt+t) и вводим:

Эта команда покажет ваш IP адрес, запомните его.

Далее, запускаем Social Engineering Toolkit:

Соглашаемся и вводим y.

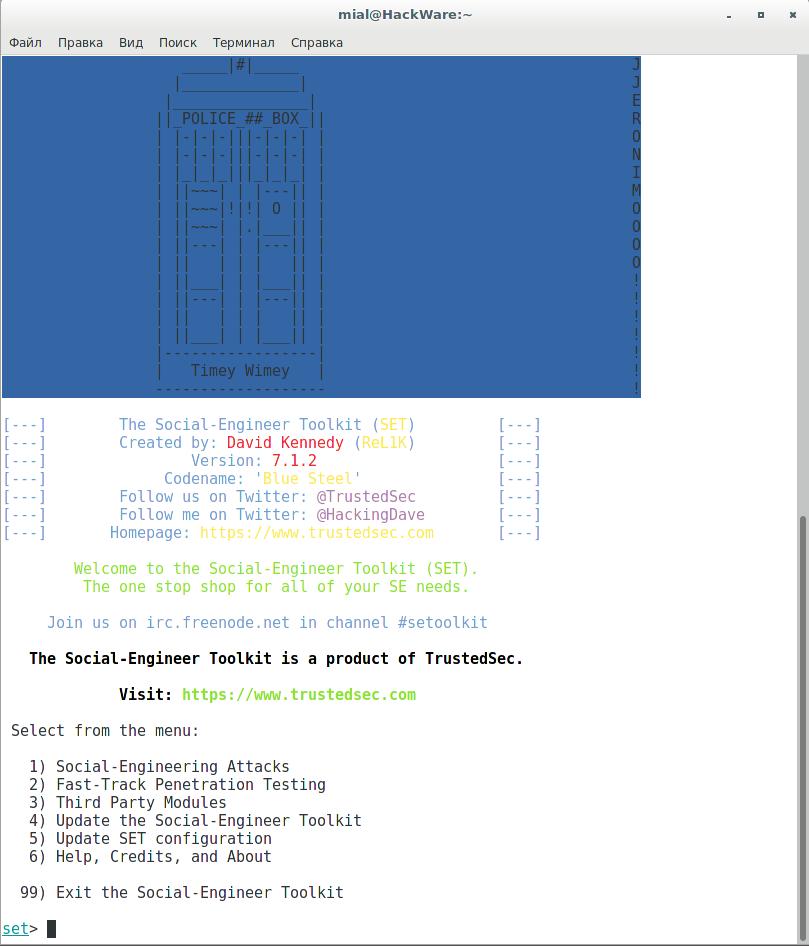

Теперь мы попадаем в меню SET.

Как показано на скриншоте, выбираем 1. Далее будет похожее меню и нужно будет напечатать 2 (Website Attack Vectors). В следующем меню печатаем 3 (credential Of Victim).

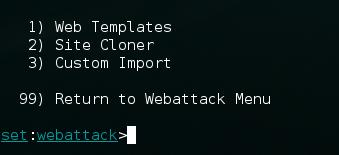

Вы увидите это меню:

Мы хотим получить логин и пароль жертвы, поэтому нам нужно сделать клон оригинальной страницы.

Чтобы начать клонирование, нажмите «2» и вы увидите похожий текст.

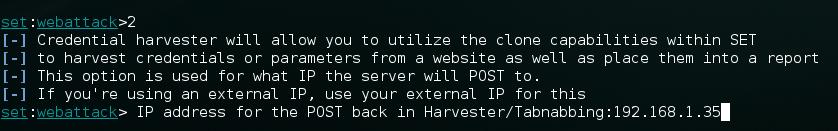

На изображении выше, вы могли заметить прямоугольник зеленого цвета. В окне вы найдете сообщение «Tabnabbing: Your IP Address», где вам нужно ввести свой IP-адрес. (Для того чтобы узнать IP-адрес, введите «ifconfig»)

Обратите внимание, что если вы неправильно указали IP-адрес вашего компьютера, этот метод не будет работать.

Итак, после ввода вашего правильного IP-адреса, нажмите ввод.

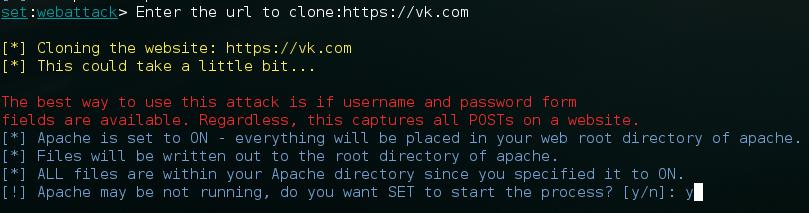

Теперь он попросит вас ввести URL веб-страницы, которую вы хотите клонировать, как показано ниже.

Здесь я ввел «http://www.facebook.com», так как хочу украсть данные учетной записи Facebook. Программа сообщит, что работает над клонированием сайта, и займет немного времени.

Программа автоматически настроит и запустит веб-сервер. Также нужно, чтобы IP адрес был белый.

Этот сервер будет обрабатывать браузер клиента, который посещает наш IP-адрес, он увидит нашу клонированную страницу, которая будет выглядеть как оригинальный веб-сайт. На этом этапе, чтобы увеличить вероятность успеха, можно сократить свой IP-адрес с помощью таких служб, как ADF.LY, Binbox, Goo.gl и т. д. Как только вы введете свой IP-адрес на этих сайтах для сокращения, они предоставят вам короткую ссылку, и все, что вам нужно сделать, это просто отправить эту сокращенную ссылку своей жертве.

Когда жертва посетит URL-адрес, который вы ей отправили, она увидит ту же страницу, URL которой вы ввели для клонирования в программе.

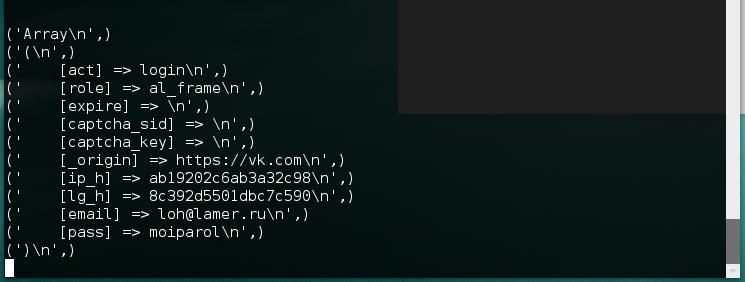

Жертва будет думать, что это оригинальная страница и когда жертва введет свои учетные данные, вы увидите эту информацию в /var/www/harvester , как показано на скриншоте ниже.

После открытия этого текстового файла вы увидите логин и пароль в формате, указанном ниже.

ПРИМЕЧАНИЕ. Эта статья предназначена только для образовательной цели, сайт не несет ответственности за любую незаконную деятельность, выполняемую пользователем.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Social-Engineer Toolkit (SET)

Описание Social-Engineer Toolkit (SET)

Social-Engineer Toolkit (набор для социальной инженерии) — это фреймворк с открытым исходным кодом для тестирования на проникновение, предназначен для социальной инженерии. SET имеет ряд векторов атак по запросу, которые позволяют вам быстро сделать правдоподобную атаку.

Автор: David Kennedy, TrustedSec, LLC

Справка по Social-Engineer Toolkit (SET)

Справка отсутствует, управление осуществляется из меню.

Руководство по Social-Engineer Toolkit (SET)

Страница man отсутствует.

Пункты главного меню:

- 1) Social-Engineering Attacks — Атаки социальной инженерией

- 2) Fast-Track Penetration Testing — Ускоренное тестирование на проникновение

- 3) Third Party Modules — Сторонние модули

- 4) Update the Social-Engineer Toolkit — Обновить набор для социальной инженерии

- 5) Update SET configuration — Обновить конфигурацию SET

- 6) Help, Credits, and About — Помощь, благодарности и О программе

- 99) Exit the Social-Engineer Toolkit — Выйти из программы

1) Атаки социальной инженерией

1.1 Spear-Phishing Attack Vectors — Векторы фишинговых атак

Модуль фишинговых атак (Spearphishing) позволяет вам специальным образом сконструировать email сообщения и отправлять их большому (или маленькому) количеству людей с приложенным файлом с вредоносной нагрузкой. Если вы хотите подменить ваш email адрес, то убедитесь, что «Sendmail» установлена (apt-get install sendmail) и измените в config/set_config флаг SENDMAIL=OFF на SENDMAIL=ON.

Есть две опции, одна позволяет SET делать всё за вас (опция 1), а другая — создать вашу собственную полезную нагрузку в файле для вашей собственной атаки. В любом случае, удачи и веселья!

1.1.1 Perform a Mass Email Attack — Выполнение массовой Email атаки

Выберите формат файла эксплойта, который вы хотите

По умолчанию это PDF встроенный EXE.

- 1.1.1.1 SET написанная по запросу DLL вектор атаки по перехвату (RAR, ZIP)

- 1.1.1.2 SET написанный по запросу документ UNC LM SMB вектор атаки

- 1.1.1.3 Уязвимость MS15-100 Microsoft Windows Media Center MCL

- 1.1.1.4 MS14-017 Microsoft Word RTF Object Confusion (2014-04-01)

- 1.1.1.5 Переполнение буфера стека Microsoft Windows CreateSizedDIBSECTION

- 1.1.1.6 Microsoft Word RTF pFragments переполнение буфера стека (MS10-087)

- 1.1.1.7 Adobe Flash Player «Button» Удалённое выполнение кода

- 1.1.1.8 Adobe CoolType SING Table «uniqueName» переполнение

- 1.1.1.9 Adobe Flash Player «newfunction» неверное использование указателя

- 1.1.1.10 Adobe Collab.collectEmailInfo переполнение буфера стека

- 1.1.1.11 Adobe Collab.getIcon переполнение буфера

- 1.1.1.12 Adobe JBIG2Decode эксплойт повреждения памяти

- 1.1.1.13 Adobe PDF встроенные EXE социальная инженерия

- 1.1.1.14 Adobe util.printf() переполнение буфера

- 1.1.1.15 Пользовательский EXE в VBA (отправляется через RAR) (требуется RAR)

- 1.1.1.16 Adobe U3D CLODProgressiveMeshDeclaration перерасход массива

- 1.1.1.17 Adobe PDF встроенный EXE социальная инженерия (NOJS)

- 1.1.1.18 Foxit PDF Reader v4.1.1 Title переполнение буфера стека

- 1.1.1.19 Apple QuickTime PICT PnSize переполнение буфера

- 1.1.1.20 Nuance PDF Reader v6.0 Launch переполнение буфера стека

- 1.1.1.21 Adobe Reader u3D уязвимость повреждения памяти

- 1.1.1.22 MSCOMCTL ActiveX переполнение буфера (ms12-027)

1.1.2 Create a FileFormat Payload — Создать формат файла с нагрузкой

Выберите формат файла эксплойта, который вы хотите

По умолчанию это PDF встроенный EXE.

- 1.1.2.1 SET написанная по запросу DLL вектор атаки по перехвату (RAR, ZIP)

- 1.1.2.2 SET написанный по запросу документ UNC LM SMB вектор атаки

- 1.1.2.3 Уязвимость MS15-100 Microsoft Windows Media Center MCL

- 1.1.2.4 MS14-017 Microsoft Word RTF Object Confusion (2014-04-01)

- 1.1.2.5 Переполнение буфера стека Microsoft Windows CreateSizedDIBSECTION

- 1.1.2.6 Microsoft Word RTF pFragments переполнение буфера стека (MS10-087)

- 1.1.2.7 Adobe Flash Player «Button» Удалённое выполнение кода

- 1.1.2.8 Adobe CoolType SING Table «uniqueName» переполнение

- 1.1.2.9 Adobe Flash Player «newfunction» неверное использование указателя

- 1.1.2.10 Adobe Collab.collectEmailInfo переполнение буфера стека

- 1.1.2.11 Adobe Collab.getIcon переполнение буфера

- 1.1.2.12 Adobe JBIG2Decode эксплойт повреждения памяти

- 1.1.2.13 Adobe PDF встроенные EXE социальная инженерия

- 1.1.2.14 Adobe util.printf() переполнение буфера

- 1.1.2.15 Пользовательский EXE в VBA (отправляется через RAR) (требуется RAR)

- 1.1.2.16 Adobe U3D CLODProgressiveMeshDeclaration перерасход массива

- 1.1.2.17 Adobe PDF встроенный EXE социальная инженерия (NOJS)

- 1.1.2.18 Foxit PDF Reader v4.1.1 Title переполнение буфера стека

- 1.1.2.19 Apple QuickTime PICT PnSize переполнение буфера

- 1.1.2.20 Nuance PDF Reader v6.0 Launch переполнение буфера стека

- 1.1.2.21 Adobe Reader u3D уязвимость повреждения памяти

- 1.1.2.22 MSCOMCTL ActiveX переполнение буфера (ms12-027)

1.1.3 Create a Social-Engineering Template — Создать шаблон для социальной инженерии

1.2 Website Attack Vectors — Векторы атаки на веб-сайты

Модуль веб атак — это уникальный способ использования множества атак, основанных на веб, чтобы поставить под угрозу намеченную жертву.

Метод атаки с апплетом Java будет подменять сертификат Java и доставлять основанную на metasploit нагрузку. Используется создаваемый по запросу java апплет, который изобрёл Thomas Werth для доставки полезной нагрузки.

Metasploit Browser Exploit будет использовать эксплойты для браузеров Metasploit через iframe и доставлять полезную нагрузку Metasploit.

Метод Credential Harvester (сбор учётных данных) будет использовать клонирование веб-сайта, который имеет поля имени пользователя и пароля и загребать всю информацию, отправленную на веб-сайт.

МетодTabNabbing будет ждать, пока пользователь перейдёт на другую вкладку, а затем обновить страницу на что-то другое.

Метод атаки Web-Jacking был введён white_sheep, emgent. Этот метод использует замену iframe чтобы сделать подсветку URL ссылки выглядящей легитимно, хотя при клике всплывающее окно затем заменяется на вредоносную ссылку. Вы можете отредактировать настройки замены ссылки в set_config если она слишком медленная/быстрая.

Метод множественных атак добавит комбинацию атак через меню веб атак. Например, вы можете использовать Java Applet, Metasploit Browser, Credential Harvester/Tabnabbing одновременно, чтобы увидеть, какой является успешным.

Метод атаки HTA позволит вам склонировать сайт и выполнить инъекцию powershell через файлы HTA, которые могут быть использованы для основанной на Windows эксплуатации powershell через браузер.

1.2.1 Java Applet Attack Method — Метод атаки с Java апплетом

Первый метод позволит SET импортировать список предопределенных веб-приложений, которые он может использовать в атаке.

Второй метод полностью клонирует веб-сайт который вы выбрали и позволит использовать векторы атаки внутри совершенно такого же веб-приложения, которое вы пытались клонировать.

Третий метод позволяет вам импортировать ваш собственный веб-сайт, помните, что вам следует иметь только index.html при использовании функциональности импорта веб-сайта.

1.2.1.1 Web Templates — Веб-шаблон

1.2.1.2 Site Cloner — Создатель клона сайта

1.2.1.3 Custom Import — Пользовательский импорт

1.2.2 Metasploit Browser Exploit Method — Метод эксплойта для браузера Metasploit

Первый метод позволит SET импортировать список предопределенных веб-приложений, которые он может использовать в атаке.

Второй метод полностью клонирует веб-сайт который вы выбрали и позволит использовать векторы атаки внутри совершенно такого же веб-приложения, которое вы пытались клонировать.

Третий метод позволяет вам импортировать ваш собственный веб-сайт, помните, что вам следует иметь только index.html при использовании функциональности импорта веб-сайта.

1.2.2.1 Web Templates — Веб-шаблон

1.2.2.2 Site Cloner — Создатель клона сайта

1.2.2.3 Custom Import — Пользовательский импорт

1.2.3 Credential Harvester Attack Method — Метод атаки сбора учётных данных

Первый метод позволит SET импортировать список предопределенных веб-приложений, которые он может использовать в атаке.

Второй метод полностью клонирует веб-сайт который вы выбрали и позволит использовать векторы атаки внутри совершенно такого же веб-приложения, которое вы пытались клонировать.

Третий метод позволяет вам импортировать ваш собственный веб-сайт, помните, что вам следует иметь только index.html при использовании функциональности импорта веб-сайта.

1.2.3.1 Web Templates — Веб-шаблон

1.2.3.2 Site Cloner — Создатель клона сайта

1.2.3.3 Custom Import — Пользовательский импорт

1.2.4 Tabnabbing Attack Method — Метод атаки Tabnabbing

Первый метод позволит SET импортировать список предопределенных веб-приложений, которые он может использовать в атаке.

Второй метод полностью клонирует веб-сайт который вы выбрали и позволит использовать векторы атаки внутри совершенно такого же веб-приложения, которое вы пытались клонировать.

Третий метод позволяет вам импортировать ваш собственный веб-сайт, помните, что вам следует иметь только index.html при использовании функциональности импорта веб-сайта.

1.2.4.1 Web Templates — Веб-шаблон

1.2.4.2 Site Cloner — Создатель клона сайта

1.2.4.3 Custom Import — Пользовательский импорт

1.2.5 Web Jacking Attack Method — Метод атаки Web Jacking

Первый метод позволит SET импортировать список предопределенных веб-приложений, которые он может использовать в атаке.

Второй метод полностью клонирует веб-сайт который вы выбрали и позволит использовать векторы атаки внутри совершенно такого же веб-приложения, которое вы пытались клонировать.

Третий метод позволяет вам импортировать ваш собственный веб-сайт, помните, что вам следует иметь только index.html при использовании функциональности импорта веб-сайта.

1.2.5.1 Web Templates — Веб-шаблон

1.2.5.2 Site Cloner — Создатель клона сайта

1.2.5.3 Custom Import — Пользовательский импорт

1.2.6 Multi-Attack Web Method — Метод множества веб атак

Первый метод позволит SET импортировать список предопределенных веб-приложений, которые он может использовать в атаке.

Второй метод полностью клонирует веб-сайт который вы выбрали и позволит использовать векторы атаки внутри совершенно такого же веб-приложения, которое вы пытались клонировать.

Третий метод позволяет вам импортировать ваш собственный веб-сайт, помните, что вам следует иметь только index.html при использовании функциональности импорта веб-сайта.

1.2.6.1 Web Templates — Веб-шаблон

1.2.6.2 Site Cloner — Создатель клона сайта

1.2.6.3 Custom Import — Пользовательский импорт

1.2.7 Full Screen Attack Method — Метод атаки полного экрана

1.2.8 HTA Attack Method — Метод атаки с HTA

Первый метод позволит SET импортировать список предопределенных веб-приложений, которые он может использовать в атаке.

Второй метод полностью клонирует веб-сайт который вы выбрали и позволит использовать векторы атаки внутри совершенно такого же веб-приложения, которое вы пытались клонировать.

Третий метод позволяет вам импортировать ваш собственный веб-сайт, помните, что вам следует иметь только index.html при использовании функциональности импорта веб-сайта.

1.2.8.1 Web Templates — Веб-шаблон

1.2.8.2 Site Cloner — Создатель клона сайта

1.2.8.3 Custom Import — Пользовательский импорт

1.3 Infectious Media Generator — Генератор заражённого носителя

Модуль инфекции USB/CD/DVD создаст файл autorun.inf с полезной нагрузкой от Metasploit. Когда DVD/USB/CD вставлен, то если автозапуск не отключён он автоматически запустится.

Для использования выберите вектор атаки по своему желанию: баги файловых форматов или просто исполнимый файл.

1.3.1 Эксплойты файловых форматов

1.3.2 Стандартные исполнимые файлы Metasploit

1.4 Create a Payload and Listener

1.5 Mass Mailer Attack — Атака массовой рассылкой

Набор социальной инженерии Mass E-Mailer

В mass e-mailer есть две опции, первая будет отправить письмо индивидуальной персоне. Вторая опция позволяет импортировать список и отправлять письма такому количеству людей, какой вы сами захотите по этому списку.

Что вы можете делать:

1.5.1 E-Mail Attack Single Email Address — E-Mail атака на один Email адрес

1.5.2 E-Mail Attack Mass Mailer — E-Mail атака массовой рассылкой

Программа массовой рассылки позволит вам отправлять электронные письма множеству людей по списку. Формат прост: один адрес электронной посты на строку. Т.е. он должен выглядеть примерно так:

- john.doe@ihazemail.com

- jane.doe@ihazemail.com

- wayne.doe@ihazemail.com

Программа будет продолжать пока не достигнет конца файла. Вам нужно указать, где размещён файл, например если он в папке SET, просто напишите filename.txt (или как он там у вас называется). Если он где-то ещё в файловой системе, введитеполный путь, например /home/relik/ihazemails.txt

1.6 Arduino-Based Attack Vector — Вектор атаки основанной на Arduino

Вектор атаки основанной на Arduino использует основанное на Arduin устройства для программирования устройства. Вы можете использовать Teensy, которые имеют встроенное хранилище и могут позволить удалённое выполнение кода на физической системе. Поскольку устройство регистрируется как USB клавиатура, оно обойдёт любые отключения автозагрузки или конечные защиты системы.

Выберите полезную нагрузку для создания pde файла для импорта Arduino:

- 1.6.1 Powershell HTTP GET MSF Payload

- 1.6.2 WSCRIPT HTTP GET MSF Payload

- 1.6.3 Powershell based Reverse Shell Payload

- 1.6.4 Internet Explorer/FireFox Beef Jack Payload

- 1.6.5 Go to malicious java site and accept applet Payload

- 1.6.6 Gnome wget Download Payload

- 1.6.7 Binary 2 Teensy Attack (Deploy MSF payloads)

- 1.6.8 SDCard 2 Teensy Attack (Deploy Any EXE)

- 1.6.9 SDCard 2 Teensy Attack (Deploy on OSX)

- 1.6.10 X10 Arduino Sniffer PDE and Libraries

- 1.6.11 X10 Arduino Jammer PDE and Libraries

- 1.6.12 Powershell Direct ShellCode Teensy Attack

- 1.6.13 Peensy Multi Attack Dip Switch + SDCard Attack

1.7 Вектор атаки беспроводной точкой доступа

Модуль беспроводной атаки создаст точку доступа, используя вашу беспроводную карту, и перенаправит все DNS запросы вам. Концепт чрезвычайно прост, SET создаст беспроводную точку доступа, dhcp сервер и будет подменять DNS для перенаправления трафика на машину атакующему. Затем она выйдет из этого меню, переведя всё в дочерний процесс.

Вы можете запустить любой SET вектор атаки по своему желанию, например, атаку Java апплетом и когда жертва подсоединится к вашей точки доступа и пойдёт на веб-сайт, то будет перенаправлена на вашу машину атакующего.

Этот вектор атаки требует AirBase-NG, AirMon-NG, DNSSpoof и dhcpd3.

1.7.1 Start the SET Wireless Attack Vector Access Point — Запустить точку доступа для беспроводного вектора атаки SET

1.7.2 Stop the SET Wireless Attack Vector Access Point — Остановить точку доступа для беспроводного вектора атаки SET

1.8 QRCode Generator Attack Vector — Вектор атаки генерацией QRCode

Вектор атаки генерацией QRCode создаст QRCode для вас с любой URL по вашему желанию.

Когда у вас будет сгенерированный QRCode, выберите дополнительный вектор атаки в SET и приведите в действие QRCode для вашей жертвы. Например, сгенерируйте QRCode Java апплета SET Java и отправьте QRCode через mailer.

1.9 Powershell Attack Vectors — Векторы атаки Powershell

Модуль вектора атак Powershell позволяет вам создать специфичные PowerShell атаки. Эти атаки позволяют вам использовать PowerShell, который по умолчанию доступен во всех операционных системах Windows Vista и выше. PowerShell обеспечивает богатую почту для разработки полезной нагрузки и выполнения функций, которые не выявляются превентивными технологиями.

1.9.1 Powershell Alphanumeric Shellcode Injector — Буквенно-цифровой инжектор шеллкода

1.9.2 Powershell Reverse Shell — Реверсная оболочка Powershell

1.9.3 Powershell Bind Shell — Привязанная оболочка Powershell

1.9.4 Powershell Dump SAM Database — Дамп базы данных SAM

1.10 SMS Spoofing Attack Vector — Вектор атаки спуфинг СМС

1.11 Third Party Modules — Сторонние модули

1.10.1 Атака RATTE Java Applet (Инструмент удалённого администрирования, издание от Tommy) — Начтите с чтения readme/RATTE_README.txt

1.10.2 RATTE (Инструмент удалённого администрирования, издание от Tommy) Только создание рабочей нагрузки. Начтите с чтения readme/RATTE-Readme.txt

2) Fast-Track Penetration Testing — Ускоренное тестирование на проникновение

Добро пожаловать на платформу Набора для Социального Инженеринга — Ускоренное тестирование на проникновение. Эти векторы атаки имеют серию эксплойтов и аспектов автоматизации для содействия искусству тестирования на проникновение. SET теперь включает векторы атак, используемые в Fast-Track. Все эти векторы атак были полностью переписаны и настроены с нуля для улучшения функциональности и совместимостей.

2.1 Microsoft SQL Bruter — Брут-форсер Microsoft SQL

Этот вектор атаки пытается идентифицировать живые MSSQL сервера и для тех, которые найдены, сбрут-форсить слабые пароли аккаунтов. Если это произойдёт, SET скомпрометирует подверженную систему развёртыванием вектора атаки бинарники в шестнадцатеричные числа (binary to hexadecimal), которые получат сырые исполнимые файлы, конвертируют из в шестнадцатеричные числа и используют поэтапный подход при развертывании из шестнадцатеричной формы бинарников на базовую систему. В этот момент для нас сработает триггер для конвертирования полезной нагрузки обратно в бинарники.

2.1.1 Scan and Attack MSSQL — Сканировать и атаковать MSSQL

Здесь вы можете выбрать как натацию CIDR/IP адрес, так и имя файла, содержащего список IP адресов.

Формат файла должен быть примерно таким:

2.1.1.1. Scan IP address or CIDR — Сканировать IP адрес или CIDR

2.1.1.2. Import file that contains SQL Server IP addresses — Импортировать файл, который содержит IP адреса SQL серверов

2.1.2 Connect directly to MSSQL — Подключиться напрямую к MSSQL

2.2 Custom Exploits — Пользовательские эксплойты

Это меню содержит малоизвестные эксплойты и те, которые работают в первую очередь на python. Со временем этот раздел будет расти.

2.2.1 MS08-067 (Win2000, Win2k3, WinXP)

2.2.2 Mozilla Firefox 3.6.16 mChannel Object Use After Free Exploit (Win7)

2.2.3 Solarwinds Storage Manager 5.1.0 Remote SYSTEM SQL Injection Exploit

2.2.4 RDP | Use after Free — Denial of Service

2.2.5 MySQL Authentication Bypass Exploit — Эксплойт обхода аутентификации MySQL

2.2.6 F5 Root Authentication Bypass Exploit — Эксплойт обхода аутентификации рута F5

2.3 SCCM Attack Vector — Вектор атаки SCCM

Вектор атаки SCCM будет использовать SCCM конфигурации для развёртывания вредоносного программного обеспечения.

Вам нужно имя SMSServer и PackageID, которые вы хотите упаковать на вашем веб-сайте. Затем вам нужна копия этого конфигурационного файла для начальной директории для всех пользователей на этом сервере.

2.4 Dell DRAC/Chassis Default Checker — Проверяльщик конфигураций по умолчанию Dell DRAC/Chassis

Брутфорсер Fast-Track DellDRAC и Dell Chassis Discovery

Этот вектор атаки может использоваться для идентификации дефолтных установок Dell DRAC и Chassis. После того, как найдены, вы можете использовать возможности удалённого администрирования для монтирования вертуальных носителей и использовать их для загрузки Kali Linux или iso для сброса паролей. С этого момента, добавьте себя в аккаунт локального администратора и сбросьте базу данных SAM. Это позволит вам скомпрометировать всю инфраструктуру. Вам понадобиться найти экземпляр DRAC, который имеет присоединённый сервер и перезагрузиться в iso используя виртуальный носитель.

2.5 RID_ENUM — User Enumeration Attack — Атака перебора пользователей

RID_ENUM — это инструмент, который будет перебирать пользовательские аккаунты через атаку цикла rid нулевых сессий. Чтобы это работало, удалённый сервер должен иметь включённые нулевые сессии. В большинстве случаев вы будете использовать это в отношении контроллеров доменов при внутренних тестах проникновения. Вам нужно обеспечить учётные данные, которые будут перебираться по базовому RID адресу и затем по циклу через 500 (Administrator) до любого RID по вашему желанию.

2.6 PSEXEC Powershell Injection

Атака инъекции PSEXEC Powershell: Эта атака впрыснет бэкдор meterpreter через инъекцию памяти powershell. Это позволит обойти антивирус, т. к. мы никогда не будем прикасаться к диску. Требует установленный Powershell на удалённой машине жертвы. Вы можете использовать как прямые пароли, так и значения хэшей.

3) Third Party Modules — Сторонние модули

3.1 Атака RATTE Java Applet (Инструмент удалённого администрирования, издание от Tommy) — Начтите с чтения readme/RATTE_README.txt

3.2 RATTE (Инструмент удалённого администрирования, издание от Tommy) Только создание рабочей нагрузки. Начтите с чтения readme/RATTE-Readme.txt

4) Update the Social-Engineer Toolkit — Обновить набор для социальной инженерии

Автоматически скачивает и устанавливает последние версии файлов программы

5) Update SET configuration — Обновить конфигурацию SET

6) Help, Credits, and About — Помощь, благодарности и О программе

Содержит информацию о разработчика, лицензии и т.д.

Примеры запуска Social-Engineer Toolkit (SET)

Выполним атаку по вектору сбора учётных данных веб-приложений.

Начнём с удаления дефолтного файла index.html на веб-сервере (иначе он будет препятствовать программе записать её файл с клонированным веб-сайтом):

Запускаем программу с правами рута:

Вводим цифру «1», т. е. 1) Social-Engineering Attacks — Атаки социальной инженерией:

Далее выбираем 2) Website Attack Vectors, т. е. векторы атаки на веб-сайты:

Теперь выбираем 3) Credential Harvester Attack Method, т. е. метод атакой сбора учётных данных:

Теперь выбираем 2) Site Cloner, т. е. создатель клонов веб-сайтов. Учётные данные, которые введёт пользователь, будут отправлены в три разных места: сохранены в отчёте на сервере, где запущена фишинговая страница, отправлены на указанный IP адрес и отправлены оригинальному сайту для авторизации. Здесь мы вводим адрес, куда будут отправлены учётные данные:

Теперь нужно ввести адрес сайта вместе с протоколом:

Начинается клонирование сайта, программа спрашивает, запустить ли веб-сервер:

Если вы это делаете на локальной машине, то клон сайта будет доступен по адресу http://localhost/:

Программа отображает всю информацию, которая передаётся истинному веб-сайту (а также сохраняет их в отчёт на веб-сервере):

Установка Social-Engineer Toolkit (SET)

Программа предустановлена в Kali Linux. Если в вашей системе SET отсутствует, то выполните:

Установка в BlackArch

Или из исходных кодов:

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты Social-Engineer Toolkit (SET)

Инструкции по Social-Engineer Toolkit (SET)

Ссылки на инструкции будут добавлены позже.

Источник