- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Hashcat

- Справка по Hashcat

- Руководство по Hashcat

- Примеры запуска Hashcat

- Взлом WPA2 WPA рукопожатий с Hashcat

- Установка Hashcat

- Установка Hashcat в другие Linux

- Установка в Windows

- 🐉 Как взломать пароль от zip-файла в Kali Linux?

- Как взломать пароль от zip-файла в Kali Linux?

- Взлом пароля zip с помощью fcrackzip

- Заключение

- Kali linux: Подбираем пароль от архива с помощью fcrackzip

- Взламываем запароленный zip архив в Linux

- Утилита Fcrackzip

- Взламываем утилитой Fcrackzip

- Заключение

- Взламываем запароленный zip архив в Linux

- Утилита Fcrackzip

- Взламываем утилитой Fcrackzip

- Заключение

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Hashcat

Hashcat — это самый быстрый в мире восстановитель (взломщик) паролей.

В настоящее время, Hashcat объединила в себе две ранее существовавшие отдельные ветки программы. Одна так и называлась Hashcat, а вторая называлась oclHashcat (а ещё раньше oclHashcat была разделена на собственно oclHashcat и cudaHashcat). В настоящее время абсолютно все версии слиты в одну, которая при восстановлении паролей использует центральный процессор и видеокарту.

- Самый быстрый в мире взломщик

- Первый и единственный в мире внутриядерный движок правил

- Бесплатная

- Открытый исходный код (лицензия MIT)

- Мультиплатформенная (Linux, Windows и OSX)

- Мультиплатформенная (CPU, GPU, DSP, FPGA и т.д., всё, что поставляется со средой выполнения OpenCL)

- Множество хешей (одновременный взлом множества хешей)

- Задействует несколько устройств (использует множество устройств на одной системе)

- Задействует устройства разных типов (использует устройства разных типов на одной системе)

- Поддержка распределённых систем взлома (с помощью дополнительного сегмента)

- Поддерживает распределённый взлом по сети (используя оверлей)

- Интерактивная поддержка паузы / возобновления

- Поддержка сессий

- Поддержка восстановления

- Поддержка чтения кандидатов в пароли из файла и стандартного ввода

- Поддержка шестнадцатеричных солей и шестнадцатеричных наборов символов

- Поддержка автоматической тонкой настройки производительности

- Поддержка автоматического поорядка пространства ключей цепей Маркова

- Встроенная система бенчмарков

- Интегрированный тепловой сторож

- 300+ реализованных с мыслью о производительности типов хешей

- … и многое другое

Справка по Hashcat

Опции и справочная информация:

Руководство по Hashcat

Страница man отсутствует.

Примеры запуска Hashcat

Запуск бенчмарка -b

Взлом WPA2 WPA рукопожатий с Hashcat

Очистка ваших файлов .cap программой wpaclean

Конвертируем файл .cap в формат, который будет понятен oclHashcat. Для ручной конвертации .cap используйте следующие команды в Kali Linux.

Обратите внимание, что, вопреки логике, сначала идёт выходной файл, а потом входной . Казалось бы, логичнее было . Запомните это, чтобы не терять время на выяснение проблемы.

В моём случае команда выглядит так:

Конвертация файлов .cap в формат .hccap

Нам нужно конвертировать этот файл в формат, понятный oclHashcat.

Для его конвертирования в формат .hccap с помощью aircrack-ng нам нужно использовать опцию -J

Обратите внимание -J это заглавная J, а не маленькая j.

В моём случае команда следующая:

Атака по словарю на рукопожатие:

Атака брутфорсом на рукопожатие:

Установка Hashcat

Программа предустановлена в Kali Linux.

Установка Hashcat в другие Linux

Далее перейдите на официальный сайт и скачайте архив.

Запустите файл hashcat64.bin или hashcat32.bin в зависимости от битности вашей системы.

Установка в Windows

Скачайте архив с официального сайта, распакуйте его.

Для запуска используйте файл hashcat64.exe или hashcat32.exe в зависимости от битности вашей системы.

Программу нужно запускать в командной строке. Для этого откройте окно командной строки (Win+X – выберите «Командная строка») и перетащите туда исполняемый файл.

Либо в открывшемся окне командой строки перейдите в требуемую папку:

Источник

🐉 Как взломать пароль от zip-файла в Kali Linux?

Как взломать пароль от zip-файла в Kali Linux?

Цель этой статьи – показать, как взломать пароль для zip-файла (архива) в Kali Linux. По умолчанию Kali включает инструменты для взлома паролей для этих сжатых архивов, а именно утилиту fcrackzip и словари. Показжем метод взлома взлома пароля к zip-архиву с помощью fcrackzip

Из этой статье вы узнаете:

Какие инструменты используются для взлома zip-файлов, защищенных пароль?

Как взломать zip-пароль с помощью fcrackzip?

Утилиту fcrackzip можно использовать для взлома zip-файлов, защищенных паролем . Эта утилита может использовать словари паролей для атаки брута на запароленный zip-архив.

Указанные утилиты уже должны быть установлены в вашей системе, но вы можете установить если используете не Kali или обновить необходимые пакеты с помощью следующих команд

Можно использовать словари по умолчанию. Однако мы всегда можете использовать другой словарик например, собственный. Как создать свой словарь мы писали:

или другой файл из Kali. Чтобы быстро найти все словари для брута в вашей системе, используйте следующую команду

Мы будем использовать свой заранее подготовленный файл с паролями, а также подготовим архив, защищеный паролем

Для этого создадим файл secret.txt и запакуем его в zip с палолем используя команды:

Взлом пароля zip с помощью fcrackzip

Чтобы использовать fcrackzip со списком слов secret.txt, используйте следующий синтаксис команды.

Fcrackzip нашел пароль ‘1234567899’. Если это не помогло для вашего пароля, вы можете попробовать дополнительные списки слов, найденные в Kali, или загрузить дополнительные списки из Интернете, чтобы попробовать снова

Заключение

В этом руководстве мы рассмотрели инструмент в Kali Linux, который можно использовать для взлома защищенных паролем zip-файлов. Мы также узнали о том, как использовать различные списки слов с этим инструментом, что может ускорить процесс. Сильный пароль все равно будет трудно взломать, и вашей системе может потребоваться много времени, чтобы наконец-то подобрать пароль. Более слабые пароли обычно можно взломать за короткое время с помощью fcrackzip.

Источник

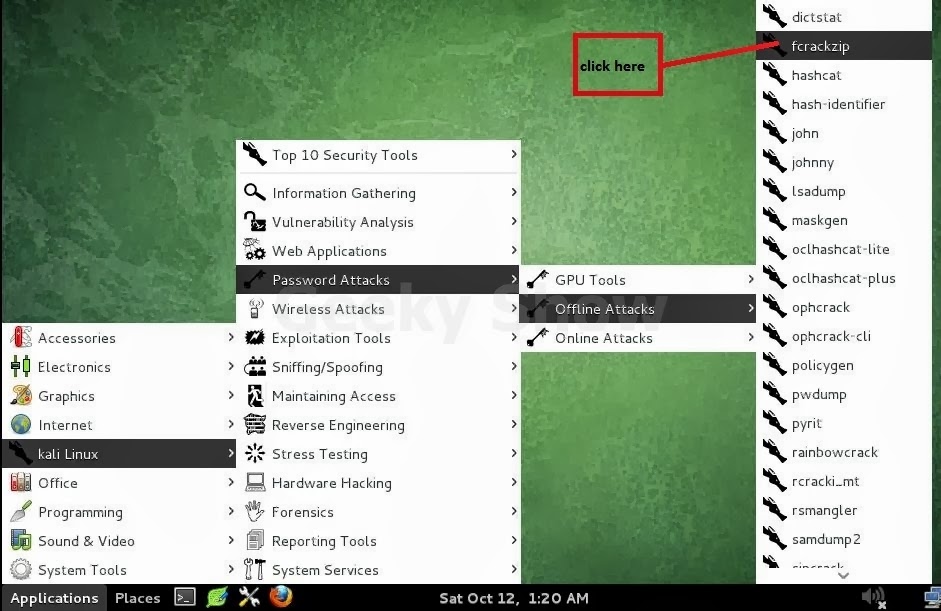

Kali linux: Подбираем пароль от архива с помощью fcrackzip

Наверняка бывало с вами такое — сделал архив с важными данными, а пароль от него забыл. Что делать? В этом случае, очень пригодится утилита fcrackzip которая входит в состав Kali Linux.

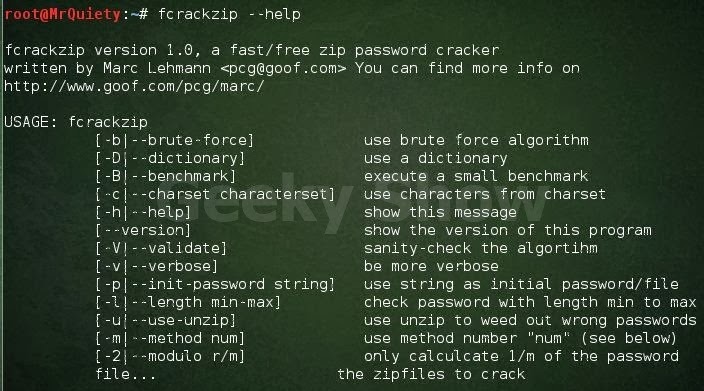

Запускается утилита очень просто, вводим в терминал fcrackzip и готово. Перед началом работы рекомендую ознакомиться с кратким перечнем возможностей запустив fcrackzip —help

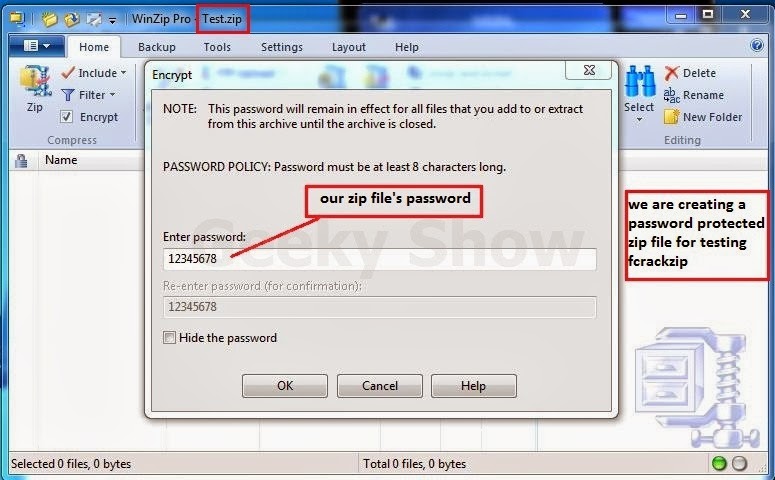

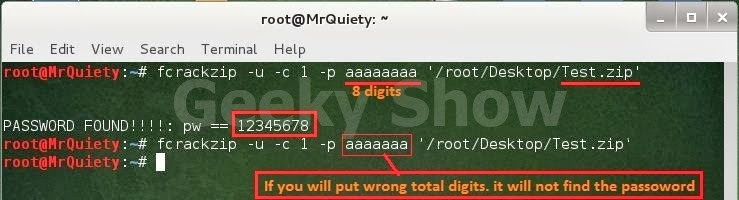

Подготовим пробный архив с паролем 12345678 в Windows 7

Теперь приступим к подбору пароля. Нам известно, что пароль состоит из цифр, и их 8. Чем больше нам известно о пароле, тем лучше, так как его подбор может существенно затянуться, а время это деньги.

Синтаксис команды получается такой — fcrackzip –u –c –p

Пример: fcrackzip –u –c 1 –p aaaaaaaa ‘/root/Desktop/Test.zip’

- Ключ -u говорит о том, что нужно использовать команду unzip для проверки пароля

- Клюс -c указывает на то, что пароль состоит исключительно из цифр

- Ключ -p aaaaaaaa указывает шаблон для подбора пароля, в нашем случае мы таким образом сообщили, что пароль состоит из 8 цифр.

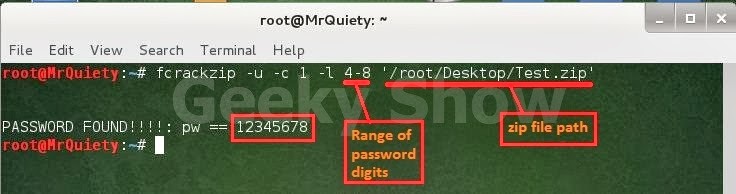

Если бы мы знали, что пароль состоит из цифр, но не знали их точное количество, мы могли бы указать промежуток, например так — fcrackzip –u –c 1 –l 4-8 ‘/root/Desktop/Test.zip’ здесь мы указываем, что цифр в пароле от 4 до 8.

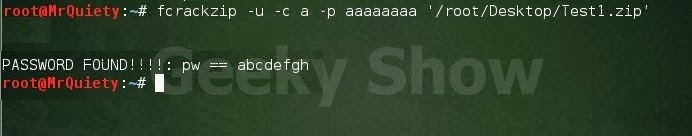

Если бы наш пароль состоял из 8 прописных букв, мы бы использовали ключ -c a, пример — fcrackzip –u –c a –p aaaaaaaa ‘/root/Desktop/Test1.zip’

Вот более сложный пример, в нем пароль состоит из заглавных и прописных букв, а также цифр и специальных символов — fcrackzip –u –c Aa1! –p aaaaaaaa ‘/root/Desktop/Test1.zip’

Восклицательный знак говорит, что в пароле присутствуют спецсимволы — !:$%&/()=?<[]>+*

В случае если мы знаем, что в пароле использован символ @ то команда будет выглядеть так — fcrackzip –u –c Aa1:@ –p aaaaaaaa ‘/root/Desktop/Test1.zip’

И конечно же есть возможность подбора пароля из словаря — fcrackzip –u –D –p

Источник

Взламываем запароленный zip архив в Linux

Наверняка все сталкивались с запароленныыми zip архивами, при этом может случится так, что пароль не известен. На моей памяти за нужную мне информацию в zip архиве даже просили заплатить. Но, не это сподвигло меня на написание данной статьи. Когда то я создавал запароленный zip архив, и честно говоря, пароль не помню – забыл. А в этом архиве находилась ценная для меня информация в единственном экземпляре. Так получилось, что благодаря одному известному журналу я стал изучать Kali Linux, и это привело меня к тому, что имея определенные знания, я прибег к взлому своего же zip архива. Этот факт и подвиг меня написать данную статью, хотя, принципиально избегаю в статьях данную тематику. Ладно, хватит предысторий, переходим к практике.

Утилита Fcrackzip

Прибегнем к помощи утилиты Fcrackzip для нашей задачи, она схожа с ее родственными утилитами zc и zipcrack. Первым делом мы установим Fcrackzip в нашу систему. Для этого переходим в терминал и вводим команду:

sudo apt install fcrackzip

Для дистрибутива Fedora Fcrackzip можно скачать с сайта pkgs.org , после чего его установить.

sudo pacman -S fcrackzip

Когда утилита Fcrackzip установлена, переходим к самой процедуре взлома. Для эксперимента вы можете создать zip архив командой:

zip -r -e text .zip text

Выделенным жирным название вашего файла, который хотите запаковать в запароленный zip архив. Поясню вкратце атрибуты с которыми мы запускаем zip, атрибут “-r” означает рекурсивный, а атрибут “-e” означает задать пароль. После запуска данной команды, нужно будет ввести пароль дважды, сам пароль при вводе отображаться не будет.

Взламываем утилитой Fcrackzip

Для того что бы взломать zip архив утилитой Fcrackzip переходим в терминал, так как это консольная утилита. Fcrackzip необходимо запускать от root пользователя с атрибутами, необходимыми для взлома zip архива. Поясню некоторые атрибуты, которые можно использовать при запуске Fcrackzip:

- -h – help.

- -l – минимальная – максимальная длинна пароля.

- -v – подробный режим.

- -u – использования команды unzip для проверки паролей.

- -D – использования словаря.

- -b – перебор паролей по средством brute-force.

- -c – указывает из чего состоит пароль. Например из заглавных и строчных букв и цифр – Aa1

Более подробно можно узнать набрав команду: fcrzckzip -h:

И так, продолжаем, запускать fcrackkzip будем со следующими атрибутами: -b означает что будем использовать метод brute-force. Словарь для brute-force в утилите fcrackzip имеется свой, так что нет необходимости его создавать или скачивать из сети. Далее указываем атрибут: -c, а затем задаем символы из которых будет состоять пароль, например: Aa1!. Теперь укажем длину пароля, например от 1 до 10 символов, для этого будем использовать атрибут: -l, а затем вводим: 1-10. Ну и последний атрибут: -u, который отобразит пароль на нашем экране. После чего вводим путь до файла, так как у меня файл “text.zip” лежит в домашней директории, то путь вводить не обязательно. Запускаем fcrackzip с необходимыми атрибутами и жмем Enter:

sudo fcrackzip -b -c Aa1! -l 1-8 -u text.zip

После подбора пароля он выведется в строке: PASSWORD FOUND. pw ==:

Как видно на скриншоте, пароль от архива zip. Теперь можно пробовать его распаковать зная подобранный пароль.

Заключение

На самом деле, пароль для архивов редко бывает какой то замудренный, чаще всего он состоит либо из цифр с буквами, либо просто из цифр. Напоследок хотелось бы сказать, что это лишь один из способов взломать пароль на zip архиве, как по мне, так один из самым простых способов это реализовать. Не используйте данную инструкцию в корыстных целях, помните, что знания необходимо применять только в благих целях. Собственно по этой причине я и не пишу подобные статьи, стараясь избегать тематику взлома. Но, парой все же приходится прибегать к данной практике, как например в описываемом случае. Для тех кто хочет узнать больше о тематике взлома, рекомендую журнал “ Xakep “, который лично я почитываю периодически и даже приобрел их книгу .

А на этом сегодня все. Надеюсь данная статья будет вам полезна.

С уважением Cyber-X

Источник

Взламываем запароленный zip архив в Linux

Наверняка все сталкивались с запароленныыми zip архивами, при этом может случится так, что пароль не известен. На моей памяти за нужную мне информацию в zip архиве даже просили заплатить. Но, не это сподвигло меня на написание данной статьи. Когда то я создавал запароленный zip архив, и честно говоря, пароль не помню – забыл. А в этом архиве находилась ценная для меня информация в единственном экземпляре. Так получилось, что благодаря одному известному журналу я стал изучать Kali Linux, и это привело меня к тому, что имея определенные знания, я прибег к взлому своего же zip архива. Этот факт и подвиг меня написать данную статью, хотя, принципиально избегаю в статьях данную тематику. Ладно, хватит предысторий, переходим к практике.

Утилита Fcrackzip

Прибегнем к помощи утилиты Fcrackzip для нашей задачи, она схожа с ее родственными утилитами zc и zipcrack. Первым делом мы установим Fcrackzip в нашу систему. Для этого переходим в терминал и вводим команду:

Debian/Ubuntu

Fedora

Для дистрибутива Fedora Fcrackzip можно скачать с сайта pkgs.org, после чего его установить.

Arch/Manjaro

Когда утилита Fcrackzip установлена, переходим к самой процедуре взлома. Для эксперимента вы можете создать zip архив командой:

Выделенным жирным название вашего файла, который хотите запаковать в запароленный zip архив. Поясню вкратце атрибуты с которыми мы запускаем zip, атрибут “-r” означает рекурсивный, а атрибут “-e” означает задать пароль. После запуска данной команды, нужно будет ввести пароль дважды, сам пароль при вводе отображаться не будет.

Взламываем утилитой Fcrackzip

Для того что бы взломать zip архив утилитой Fcrackzip переходим в терминал, так как это консольная утилита. Fcrackzip необходимо запускать от root пользователя с атрибутами, необходимыми для взлома zip архива. Поясню некоторые атрибуты, которые можно использовать при запуске Fcrackzip:

- -h – help.

- -l – минимальная – максимальная длинна пароля.

- -v – подробный режим.

- -u – использования команды unzip для проверки паролей.

- -D – использования словаря.

- -b – перебор паролей по средством brute-force.

- -c – указывает из чего состоит пароль. Например из заглавных и строчных букв и цифр – Aa1

Более подробно можно узнать набрав команду: fcrzckzip -h:

И так, продолжаем, запускать fcrackkzip будем со следующими атрибутами: -b означает что будем использовать метод brute-force. Словарь для brute-force в утилите fcrackzip имеется свой, так что нет необходимости его создавать или скачивать из сети. Далее указываем атрибут: -c, а затем задаем символы из которых будет состоять пароль, например: Aa1!. Теперь укажем длину пароля, например от 1 до 10 символов, для этого будем использовать атрибут: -l, а затем вводим: 1-10. Ну и последний атрибут: -u, который отобразит пароль на нашем экране. После чего вводим путь до файла, так как у меня файл “text.zip” лежит в домашней директории, то путь вводить не обязательно. Запускаем fcrackzip с необходимыми атрибутами и жмем Enter:

После подбора пароля он выведется в строке: PASSWORD FOUND. pw ==:

Как видно на скриншоте, пароль от архива zip. Теперь можно пробовать его распаковать зная подобранный пароль.

Заключение

На самом деле, пароль для архивов редко бывает какой то замудренный, чаще всего он состоит либо из цифр с буквами, либо просто из цифр. Напоследок хотелось бы сказать, что это лишь один из способов взломать пароль на zip архиве, как по мне, так один из самым простых способов это реализовать. Не используйте данную инструкцию в корыстных целях, помните, что знания необходимо применять только в благих целях. Собственно по этой причине я и не пишу подобные статьи, стараясь избегать тематику взлома. Но, парой все же приходится прибегать к данной практике, как например в описываемом случае. Для тех кто хочет узнать больше о тематике взлома, рекомендую журнал “Xakep“, который лично я почитываю периодически и даже приобрел их книгу.

А на этом сегодня все. Надеюсь данная статья будет вам полезна.

С уважением Cyber-X

Источник