- Whonix: руководство для начинающих

- Что нужно для работы с Whonix?

- Что такое Whonix Gateway и Whonix Workstation?

- Установка и настройка

- Kali linux whonix настройка

- КОММЕНТАРИИ

- Оставить комментарий Отменить ответ

- Маршрутизация трафика Kali Linux в Tor посредством Whonix.

- Установка Whonix-Gateway

- Первый запуск Whonix-Gateway

- Настройка Kali Linux под использование Tor

- Небольшой тюнинг системы под Tor

Whonix: руководство для начинающих

Whonix — это дистрибутив Linux на основе Debian, который разработан для обеспечения повышенной безопасности и конфиденциальности. Высокая анонимность достигается средствами VirtualBox и Tor. Whonix снижает угрозу от распространенных векторов атак, сохраняя при этом удобство использования.

Сильно перенастроенная база Debian запускается на нескольких виртуальных машинах, обеспечивая существенный уровень защиты от вредоносных программ и утечек IP-адресов.

Часто используемые приложения предварительно установлены и настроены, а при установке дополнительных приложений или персонализации рабочего стола пользователь не подвергается никакой опасности.

Whonix находится в стадии активной разработки и является единственной операционной системой, предназначенной для работы внутри виртуальной машины в сочетании с Tor.

Более подробно о Whonix и других ОС для безопасности.

- Что нужно для работы с Whonix?

- Что такое Whonix Gateway и Whonix Workstation?

- Установка и настройка

- Рекомендации по использованию

Что нужно для работы с Whonix?

Сейчас оба идут в одном файле .ova

Что такое Whonix Gateway и Whonix Workstation?

ПРИМЕЧАНИЕ: Помните, что нужно запустить Gateway и Workstation

Установка и настройка

Загружаем и устанавливаем VirtualBox.

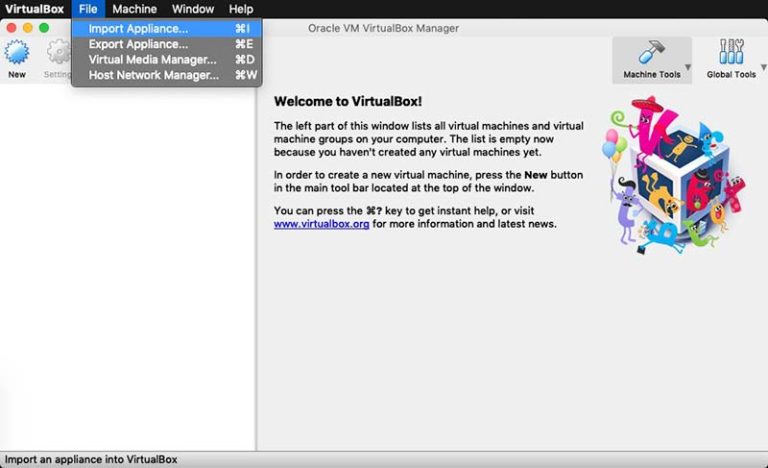

Переходим к файлу

Выбираем образ Whonix Gateway и жмём «Continue».

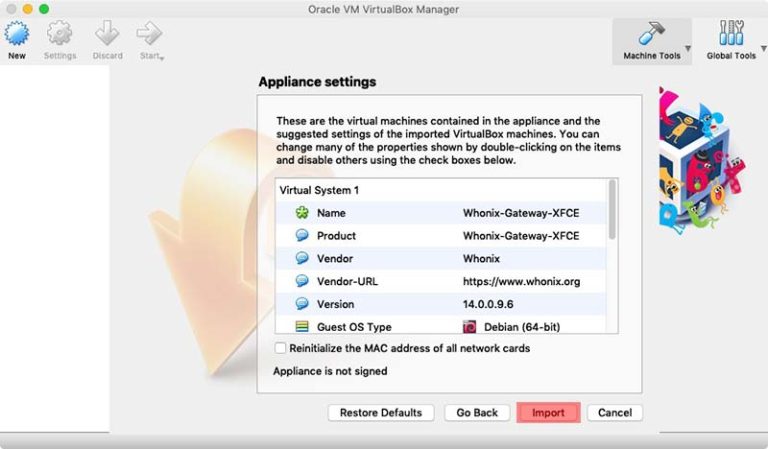

Ничего не меняем и просто жмём «Import».

Ждём, пока Whonix-Gateway.ova будет импортирован.

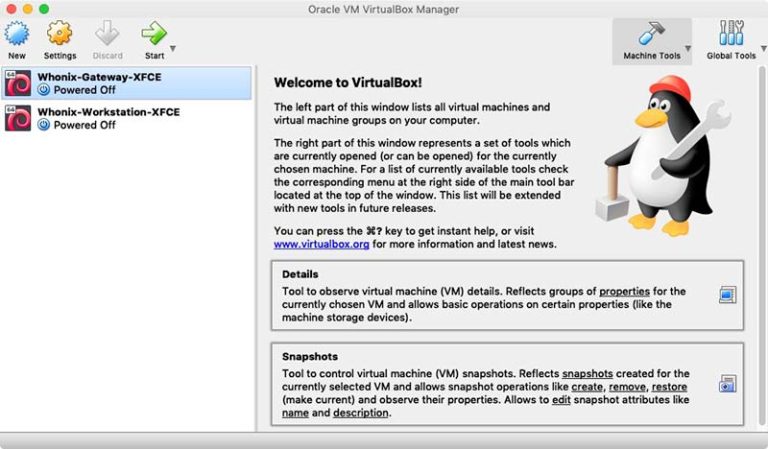

Повторяем все действия и для Whonix-Workstation.ova.

В VirtualBox откройте Whonix Gateway и Whonix Workstation. Это можно сделать, выбрав их и нажав кнопку запуска (с зеленой стрелкой) или дважды щелкнув по ним.

ПРИМЕЧАНИЕ. Всегда запускайте сначала Gateway, а затем Workstation.

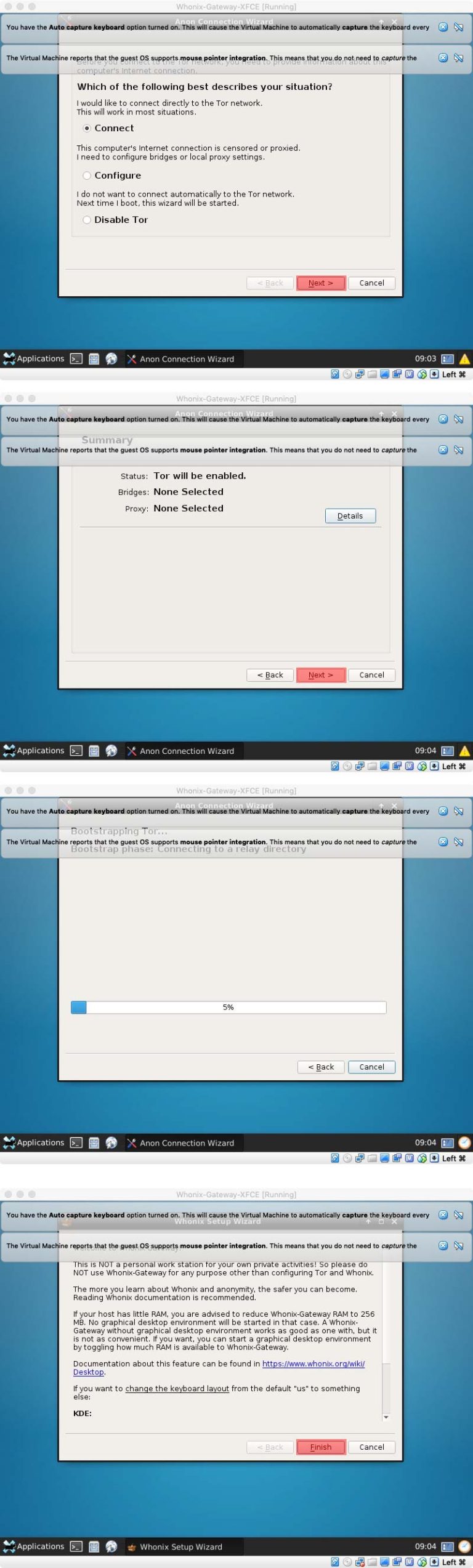

После загрузки Whonix Gateway попросит подключиться к сети Tor. Это легко сделать с помощью Wizard. Нажимаем «Next» в обоих случаях и дожидаемся подключения.

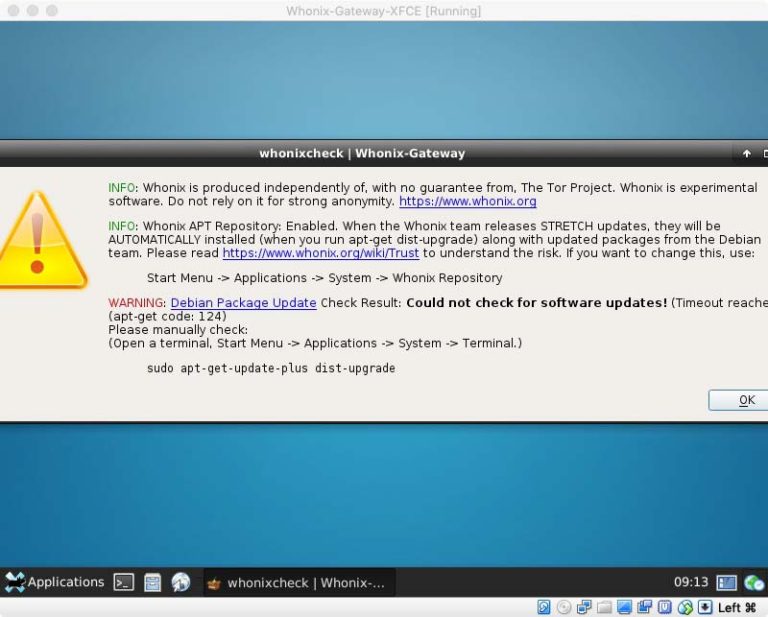

Когда Gateway подключится к Tor, будет сделан поиск обновлений и появится следующее сообщение.

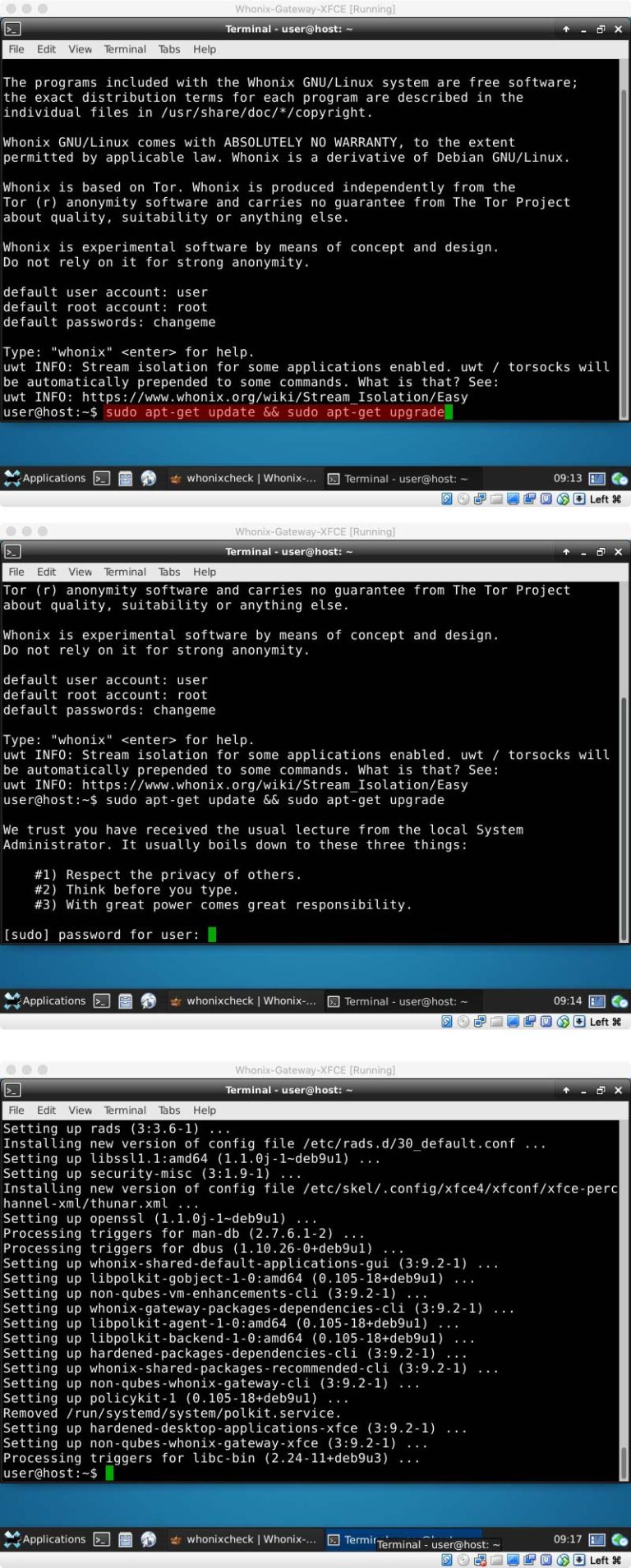

Открываем терминал (первый значок рядом с «Приложениями» в нижнем левом углу) и вводим:

При появлении запроса вводим пароль (по умолчанию – changeme).

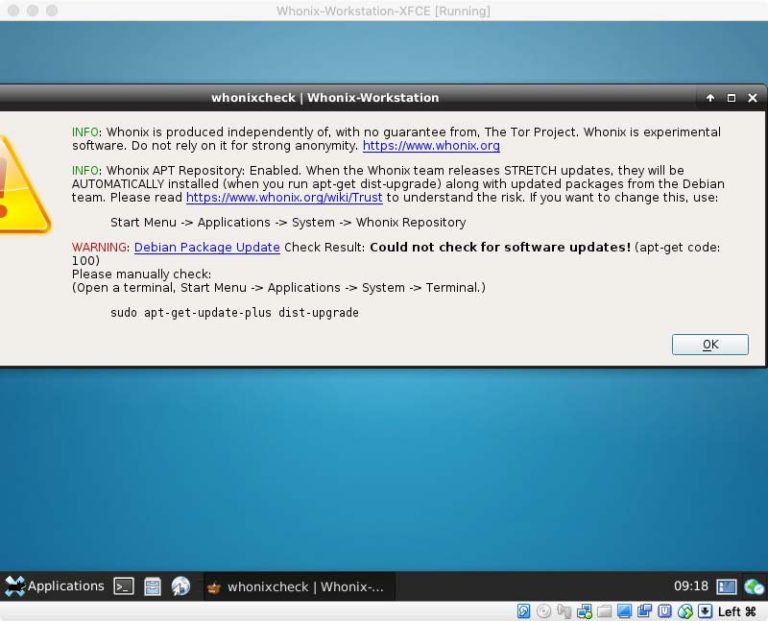

Теперь в окне Workstation, скорее всего, тоже началась проверка обновлений. Если нет, переходим в Application (нижний левый угол)> System > WhonixCheck.

Открываем терминал и вводим

Тоже самое, что и с Gateway.

Теперь можно изменить пароль по умолчанию.

Для этого в терминале вводим:

- sudo su

- вводим пароль по умолчанию, если потребует (пароль по умолчанию — changeme)

- вводим passwd

- вводим новый пароль администратора, который нужно ввести дважны

- вводим passwd user

- введим свой пароль пользователя дважды

Источник

Kali linux whonix настройка

В этой статье я не буду затрагивать загрузку и установку whonix gateway, а также рекомендации к гостевой системе и факторы, обеспечивающие анонимность и конфиденциальность. Все это очень подробно описано в документации на сайте whonix.org.

Допустим, вы ознакомились с документацией, и у нас есть импортированный в virtualBox Whonix-gateway, создадим новую машину для установки на нее Kali Linux:

Создаем новую Виртуальную Машину

- Name: Вводим имя машины (например: Kali-master). Type: Linux. Version: Debian (64 bit)

- Выделяем размер памяти (4096) MB

- Create a virtual hard drive now

- VDI

- Dynamically allocated

- 20-25 Гб должно хватить

Изменяем настройки Виртуальной Машины

- Выбираем нашу машину (Kali-whonix) -> Settings -> System -> Motherboard ->Hardware Clock in UTC

- System -> Motherboard -> Pointing Device ->PS/2 Mouse (необходимо для отключения usb-контроллера)

- System -> Processor ->Enable PAE/NX если доступно

- Network -> Adapter 1 -> attached to Internal Network (Важно. )

- Network -> Adapter 1 -> Name (Internal Network) (Важно. ): Whonix

- USB ->Отключить“Enable USB controller”

Запускаем машину и устанавливаем Kali Linux

- Выбираем в качестве установочного диска образ с Kali

- В меню загрузки выбираем Istall mode

- Language: English

- Country: United States

- Keymap to use: American English

- Whonix-Gateway у нас пока выключен, поэтому выбираем Do not configure the network at this time

- Hostname: host

- Задаем пароль root

- Timezone: Eastern (потом установим в UTC)

- Partition disk — разбиваем диск по умолчанию

- Use network mirror — No

- Устанавливаем grub и перезапускаем машину

Ставим время в UTC

# ln -fs /usr/share/zoneinfo/Etc/UTC /etc/localtime

root@host:

# echo UTC0 > /etc/localtime

Отключаем Tcp timestamps

# echo “net.ipv4.tcp_timestamps = 0” > /etc/sysctl.d/tcp_timestamps.conf

Настраиваем сеть

Удаляем network-manager

# apt-get remove network-manager

root@host:

и добавляем строки:

# echo nameserver 10.152.152.10 > /etc/resolv.conf

добавляем: (можно свериться с docs.kali.org)

Включаем Whonix — Gateway и обновляем систему

# apt-get update && apt-get dist-upgrade

root@host:

Устанавливаем Tor — browser с сайта torproject.org

Чтобы Tor запускался от пользователя root находим секцию в файле start-tor-browser и закомментируем ее:

/Desktop# vim ./tor-browser_en-US/Browser/start-tor-browser

/Desktop# chown -R root:root ./tor-browser_en-US/

Сейчас у нас tor-browser выходит через прозрачный прокси на whonix-gateway — следовательно у нас сценарий Tor over Tor, что не есть хорошо. Чтобы этого избежать установим rinetd, который у нас будет перенаправлять порты, к которым обращается tor с локальной машины на whonix — gateway.

# apt-get install rinetd

root@host:

и добавляем туда следующие строки ( взяты из whonix-workstation):

Также добавляем переменные окружения:

И запускаем tor браузер. Теперь ip адрес выходной ноды можно найти в списке тор-цепочек на whonix-gateway, запустив arm — мы избежали tor over tor.

Изоляция потоков (Stream Isolation)

Как и в whonix будем использовать uwt — враппер, написанный на bash, который запускает torsocks с указанием ip адреса и порта.

# apt-get install torsocks

и копируем в /usr/bin/ не забывая разрешить исполнение и запускаем:

# uwt

Usage: uwt [-h] [-v] -i ip -p port [ . ]

Example: uwt -i 127.0.0.1 -p 9050 wget https://check.torproject.org

sudo uwt -i 10.152.152.10 -p 9104 /usr/bin/apt-get —yes dist-upgrade

Открываем torrc в Whonix — gateway и видим, что некоторые порты зарезервированы за приложениями. Но также есть и свободные порты — эти порты бывают четырех типов:

- Without IsolateDestAddr and without IsolateDestPort: SocksPort 10.152.152.10:9153 to 9159

root@host:

# uwt -i 10.152.152.10 -p 9154 curl -s http://yandex.ru/internet https://yandex.ru/internet https://www.dnsleaktest.com | grep «strong>IP\|Hello»

IP-адрес: 162.244.25.249

IP-адрес: 162.244.25.249

With IsolateDestAddr, but without IsolateDestPort: SocksPort 10.152.152.10:9160 to 9169

root@host:

# uwt -i 10.152.152.10 -p 9161 curl -s http://yandex.ru/internet https://yandex.ru/internet https://www.dnsleaktest.com | grep «strong>IP\|Hello»

IP-адрес: 95.128.43.164

IP-адрес: 95.128.43.164

Without IsolateDestAddr, but with IsolateDestPort: SocksPort: 10.152.152.10:9170 to 9179

root@host:

# uwt -i 10.152.152.10 -p 9171 curl -s http://yandex.ru/internet https://yandex.ru/internet https://www.dnsleaktest.com | grep «strong>IP\|Hello»

IP-адрес: 37.187.129.166

IP-адрес: 209.159.138.19

With IsolateDestAddr and with IsolateDestPort: SocksPort: 10.152.152.10:9180 to 9189

root@host:

# uwt -i 10.152.152.10 -p 9181 curl -s http://yandex.ru/internet https://yandex.ru/internet https://www.dnsleaktest.com | grep «strong>IP\|Hello»

IP-адрес: 37.187.129.166

IP-адрес: 89.31.57.5

Опция IsolateDestAddr будет строить отдельную тор-цепочку для каждого различного хоста в запросе, а IsolateDestPort для различных портов, например если мы обращаемся по http и https, как видно выше.

Стоит помнить, что этими опциями не нужно злоупотреблять, во избежании увеличении нагрузки на сеть тор. Поэтому в большинстве случаев достаточно диапазона 9153 — 9159

Чтобы уменьшить длину команды, вводимой в терминале, можно воспользоваться alias

# alias apt-get=’uwt -i 10.152.152.10 -p 9104 apt-get’

Отключаем Transparent proxy

Для усиления безопасности можно отказаться от transparent proxy на whonix — gateway для этого открываем /etc/whonix_firewall.d/30_default

На этом построение анонимной системы для пентеста можно считать завершенным. Виртуальная машина Kali — master готова, нужно лишь периодически обновлять ее.

Для выполнения задач создаем копию или клон этой kali-master машины средствами virtualbox и работаем непосредственно внутри этой машины.

КОММЕНТАРИИ

Спасибо! Узнал много нового)

Благодарю, полезная статья)

Спасибо за полезную статью.

Насколько она актуальна по отношению к Kali 2.0 ? У меня на этапе «Включаем Whonix – Gateway и обновляем систему» машина с Kali не видит сеть вообще. Хотя, если я правильно понимаю, на этом этапе все приложения и сервисы ходят прозрачно через Tor ?

Ну а что поменялось. С новым Kali 2.0 все прекрасно работает.

Берем uwt тут: https://github.com/Whonix/uwt/blob/master/usr/bin/uwt и копируем в /usr/bin/ не забывая разрешить исполнение и запускаем:

Как сделать?)Помогите пожалуйста,зелен еще.

Что копируем? Куда и как вставляем? Как разрешить исполнение? Берем uwt тут: https://github.com/Whonix/uwt/blob/master/usr/bin/uwt и копируем в /usr/bin/ не забывая разрешить исполнение и запускаем:

Здравствуйте. О существовании Whonix узнал только дня три как от товарища, поэтому смело можете определять меня чайником. Сами понимаете, вопросы появились, а на Вашем ресурсе решил их задать, так как здесь собираются профессионалы своего дела. Сами вопросы можно распределить по двум группам. Первая — правильно ли я понимаю что: 1) сама Whonix — только для виртуальной системы, поэтому я не смогу ее использовать локально на своем ROSA-Linux? 2) одна часть Whonix (гетэвэй) — «настроечная» (только для тонкой настройки системы), а вторая (воркстейшн) — «рабочая» (непосредственно для использования)? 3) KALI (относительно этого поста) заменяет «рабочую половину» Whonix, то есть воркстейшн попросту не нужна? Вторая — как и почему: 4) «копируем в /usr/bin/ не забывая разрешить исполнение» — скопировать с указанной страницы код, сохранить его как uwt.sh, поместить в папку… а как разрешить исполнение — добавить в автозапуск? 5) зачем нужно клонировать систему, а не пользоваться настроенной? 6) правильно ли я понимаю, что для работы должны быть одновременно запущенны обе половинки (сразу две виртуальные машины) Whonix — и гетэвэй и воркстейшн (KALI в данном случае)? Не судите слишком строго — на самом деле интересно и хочется понять. Спасибо.

Предлагаю ознакомиться с этим видео, должно стать понятней. youtu.be/7ClKIwpvtXk

спасибо большое! …одно так и не понял (или невнимательно смотрел) — нужно одновременно обе виртуальные машины запускать?

Еще раз, здравствуйте. Если предыдущий вопрос (про необходимость одновременного запуска одной или двух виртуальных машин) отпал автоматически «по ходу пьесы», то вот другой появился: после удаления нетворк-менеджера Сеть пропала совсем (и воникс-гетэвэй запустил), пришлось восстанавливать этот самый менеджер с параметром —fix-missing… Что не так, почему не получилось подцепиться к Сети? Спасибо.

Оставить комментарий Отменить ответ

Для отправки комментария вам необходимо авторизоваться.

Источник

Маршрутизация трафика Kali Linux в Tor посредством Whonix.

Продолжаем знакомство с Kali, в этой статье будет рассмотрена возможность анонимного использования системы через сеть Tor.

Я думаю не стоит лишний раз напоминать о том, что заниматься пентестом со своего ip-адреса, можно только если вы сканируете собственный VPS/VDS. Во всех остальных случаях, настоящий ip-адрес должен быть надежно скрыт.

Скрывать адрес будем с помощью сети Tor, а поможет в этом виртуальная машина с установленной Whonix-Gateway. Если вы не знаете что из себя представляет Whonix, то я советую прочитать эту статью, узнаете много нового и интересного.

Whonix-Gateway является частью ОС Whonix, точнее ее шлюзом, направляющим весь трафик подключенной к нему виртуальной машины в сеть Tor. Whonix-Gateway автономна и вполне может работать одна или в связке с любой другой виртуальной машиной. При определенной настройке сетевого соединения, абсолютно весь трафик будет уходить в сеть Tor, надежно скрывая настоящий ip-адрес пользователя.

Установка Whonix-Gateway

Whonix распространяется в виде готовых и заранее настроенных виртуальных машин, поэтому под установкой, подразумевается импорт готовой конфигурации. Скачать Whonix можно здесь.

Открываем Virtualbox и нажимаем Ctrl+I, выбираем файл Whonix-Gateway, нажимаем Next. В окне нажимаем «Импорт». Принимаем лицензионное соглашение. После завершения импорта открываем Virtualbox, выбираем Whonix-Gateway и нажимаем «Настроить».

Общие настройки, вкладка «Дополнительно». Включаем общий буфер обмена.

Системный раздел, вкладка «Материнская плата». Здесь снимаем галочки с гибкого и оптического дисков, жесткий диск ставим в верхнее положение порядка загрузки.

Что касается объема оперативной памяти, то тут есть два варианта действий. Первый вариант оставить все как есть, 768 мегабайт хватает для работы. Второй вариант, это уменьшение объема памяти менее 480 мегабайт. Тогда Whonix-Gateway будет работать в консольном режиме, без графической оболочки. Про управление системой в консольном режиме можно прочитать здесь.

Первый запуск Whonix-Gateway

Запускаем Whonix-Gateway, принимаем лицензионное соглашение, отмечаем Understood / Verstanden и нажимаем Next.

Далее выбираем I am ready to enable Tor (Я готов задействовать Tor) и нажимаем Next.

В следующем двух окнах нажимаем Next. После сообщения о первом запуске (First Boot) соглашаемся с установкой обновлений.

Выбираем Whonix Stable Repository нажимаем Next.

Следующее сообщение предупредит что изменить репозитории можно в любой момент, через терминал — sudo whonix_repository или через меню — Start Menu — Applications — System — Whonix Repository. В последнем окне Welcome to Whonix-Gateway жмем Finish.

После проверки соединения и поиска доступных обновлений, система предупредит что соединение с Tor установлено и есть доступные обновления. Также в предупреждении будет указана команда для обновления системы.

Нажимаем OK, открываем терминал и запускаем обновление системы. Во время выполнения команды будет запрошен пароль пользователя, пароль написан в терминале — changeme.

На всякий случай выполняем whonixcheck для проверки системы, если все зелененькое и нет Warning, значит можно двигаться дальше. Команда whonixcheck не должна выполняться от root, поэтому просто вводится в консоль без sudo, от имени обычного пользователя.

Не забываем периодически обновлять систему. При желании можно настроить ssh-подключение к Whonix-Gateway.

Настройка Kali Linux под использование Tor

Допустим что Kali Linux уже установлен и настроен. Здесь я пишу только про использование Tor.

После импорта готовой конфигурации Whonix-Gateway, становится доступной внутренняя сеть под названием «Whonix», нужно сделать так, чтобы виртуальная машина с Kali Linux могла ее использовать.

Открываем настройки виртуальной машины Kali Linux, переходим в раздел сетевых настроек, выбираем первый сетевой адаптер работающий в режиме сетевого моста или Nat. Изменяем режим работы на внутреннюю сеть, в выпадающем меню под типом подключения выбираем имя внутренней сети — Whonix.

Сохраняем новые настройки и запускаем виртуальные машины, сначала Whonix-Gateway, потом Kali Linux.

Редактируем файл интерфейсов в Kali.

Изменяем параметры первого интерфейса eth0.

Редактируем файл resolv.conf

Добавляем адрес Whonix-Gateway в качестве dns.

Теперь весь трафик Kali проходит через сеть Tor, это можно легко проверить. Пройдите по ссылке https://check.torproject.org/ в Firefox ESR.

Небольшой тюнинг системы под Tor

Выставим системное время в UTC.

Отключаем временные метки.

Все необходимое сделано, можно начинать использование системы.

Источник