- Статья Получение любого Wi-Fi пароля без взлома с помощью Wifiphisher

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- wifiphisher

- Описание wifiphisher

- Справка по wifiphisher

- Руководство по wifiphisher

- Примеры запуска wifiphisher

- Фишинговые сценарии

- Создание пользовательского фишингового сценария

- Установка wifiphisher

- Как взломать соседский Wifi 2.0. Wi-Fi рыбалка (wifiphisher) на Kali

- Как установить Kali Linux на VirtualBox?

- Kali не видит wifi адаптер?

- Как установить wifiphisher?

- Как пользоваться wifiphisher?

- Как защититься от взлома?

- Wifiphisher не работает

- Заключение

Статья Получение любого Wi-Fi пароля без взлома с помощью Wifiphisher

Нужно достать пароль от Wi-Fi, но нет времени на его взлом ? В предыдущих руководствах я показал, как взламывать WEP, WPA2 и WPS, но некоторые читатели жалуются, что на взлом WPA2 уходит слишком много времени, а защита WPS включена далеко не на всех точках доступа (на мой взгляд, точек с WPS всё ещё достаточно много). Чтобы помочь вам в таких ситуациях, я расскажу о практически гарантированном способе получения пароля от Wi-Fi без всякого взлома с помощью Wifiphisher.

Идея заключается в создании поддельной точки доступа, а затем деаутентификации пользователя с его оригинальной точки (для этого подойдёт и DoS-атака). После повторного подключения, он попадёт на вашу поддельную точку доступа с тем же SSID и увидит кажущуюся настоящей веб-страницу запрашивающую пароль из-за «обновления прошивки». Как только пароль будет введён, вы перехватите его и позволите ему использовать злого близнеца, как настоящую точку доступа, чтобы он ничего не заподозрил. Отличный план!

Таким образом, Wifiphisher выполняет следующие действия:

- Выкидывает пользователя с настоящей точки доступа.

- Позволяет ему войти на вашу поддельную точку доступа.

- Демонстрирует пользователю веб-страницу, уведомляющую об успешном «обновлении прошивки» и необходимости повторного ввода учётных данных.

- Передаёт хакеру пароль от Wi-Fi, в то время как ничего не подозревающий пользователь продолжает спокойно пользоваться интернетом.

Подобные скрипты не являются чем-то новым, взять хотя бы Airsnarf. Но Wifiphisher выгодно отличается от них своей продвинутостью. Этот автоматический скрипт значительно упрощает вашу работу, однако, при желании, вы всегда можете выполнить вышеописанные шаги и вручную

Для достижения поставленной цели вам понадобиться Kali Linux и два беспроводных адаптера, один из которых способен выполнять инъекцию пакетов. В данном случае, я воспользовался моделью Alfa AWUS036H. Вы можете выбрать и другие адаптеры, но прежде чем сделать это, убедитесь, что они совместимы с Aircrack-ng (поддерживают инъекцию пакетов). Пожалуйста, не жалуйтесь, что у вас ничего не работает, пока не проверите свой беспроводной адаптер и не убедитесь, что он способен совершать инъекцию пакетов. У большинства моделей такая возможность отсутствует.

Ну а теперь, давайте взглянем на Wifiphisher.

Шаг 1: Скачайте Wifiphisher

Для начала, запустите Kali и откройте терминал. Затем скачайте Wifiphisher с GitHub и распакуйте код.

На скриншоте ниже видно, что я распаковал исходный код Wifiphisher.

Кроме этого, вы можете скопировать код с GitHub, выполнив следующую команду:

Шаг 2: Откройте директорию утилиты

Далее, пройдите в директорию, которую приложение Wifiphisher создало во время распаковки. В моём случае это /wifiphisher-1.1.

Шаг 3: Запустите скрипт

Вы можете запустить скрипт Wifiphisher, воспользовавшись этой командой:

Обратите внимание, что перед названием скрипта я поставил имя интерпретатора – python.

Во время первого запуска, скрипт, скорее всего, сообщит вам, что «hostapd» не найден и предложит его установить. Чтобы начать установку hostapd, введите «y» (да).

После завершения установки, снова выполните скрипт Wifiphisher.

На этот раз он запустит веб-сервер на порте 8080 и 443, а затем найдёт все доступные сети Wi-Fi.

После этого вы увидите список всех обнаруженных Wi-Fi сетей на экране. В моём примере утилите удалось найти сеть под названием «wonderhowto». Она и станет целью нашей атаки.

Шаг 4: Начните атаку и получите пароль

Нажмите Ctrl + C на своей клавиатуре, и приложение попросит вас ввести номер точки доступа, которую вы хотите атаковать. В моём случае это точка номер 12.

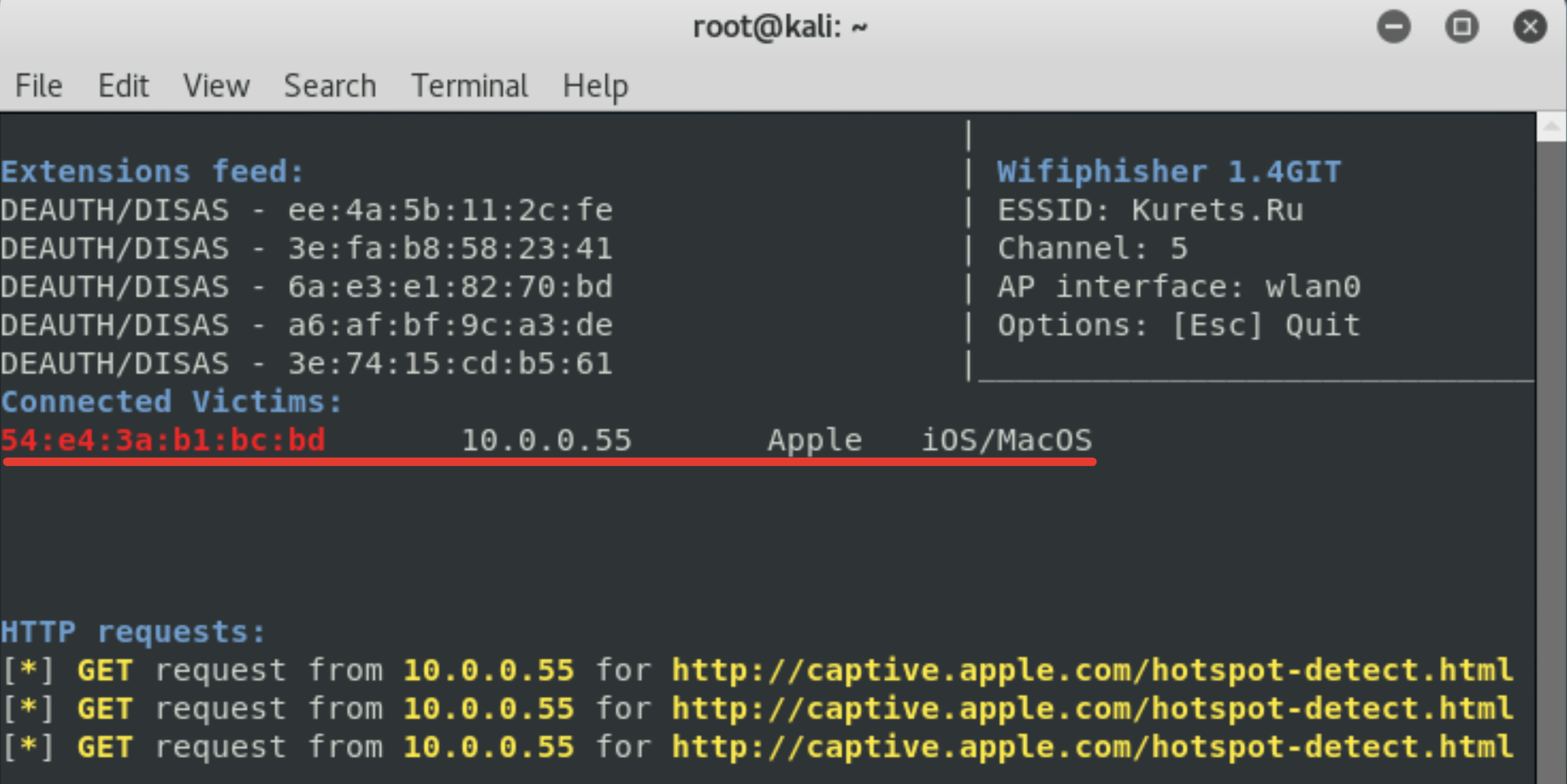

После нажатия клавиши Enter, Wifiphisher покажет вам страничку, которую вы можете видеть на скриншоте ниже. Это значит, что интерфейс сейчас используется и происходит клонирование SSID и атака выбранной точки доступа.

Пользователь будет отключён от своей точки доступа. Во время повторного подключения он будет направлен на нашу поддельную точку доступа.

Как только это произойдёт, прокси на веб-сервере перехватит запрос и подсунет пользователю поддельную страничку входа, информирующую об установке новой версии прошивки маршрутизатора и необходимости повторной аутентификации.

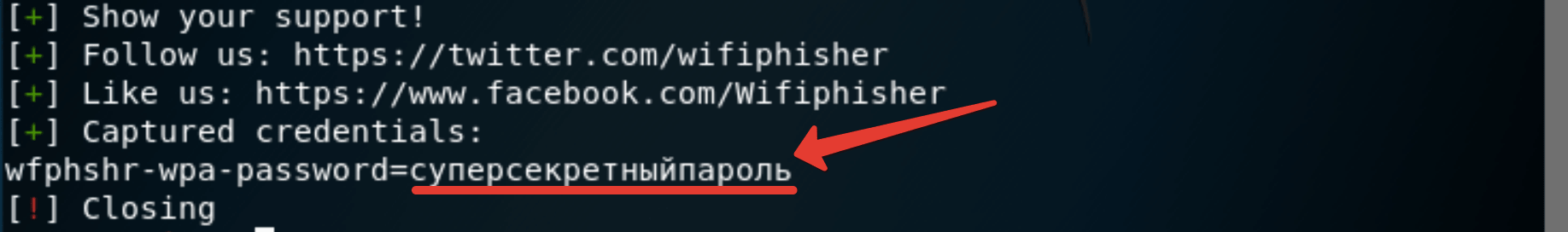

Как видите, я ввёл свой пароль (nullbyte) и нажал Отправить.

Когда пользователь введёт своё пароль, он будет передан вам через открытый терминал Wifiphisher. Затем утилита пропустит пользователя в интернет через вашу систему, дабы он ничего не заподозрил.

Теперь вы сможете получить даже самый сложный пароль от Wi-Fi ! Не забывайте иногда возвращаться к нам за новыми интересными статьями, посвящёнными различным методикам взлома !

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

wifiphisher

Описание wifiphisher

Wifiphisher предназначена для фишинговой атаки на WiFi сети в целях получения паролей от ТД и другой персональной информации. Этот инструмент основан на атаке социальной инженерии. Т.е. эта программа не содержит каких-либо инструментов для брутфорсинга. Это простой способ получить учётные данные от сайтов или пароли от WPA/WPA2.

После достижения состояния человек-посередине с использованием атаки Злой Двойник, Wifiphisher перенаправляет все HTTP запросы на подконтрольную атакующему фишинговую страницу.

Если смотреть глазами жертвы, то атака включает три фазы:

- Жертва деаутентифицируется от её точки доступа. Wifiphisher постоянно глушит все устройства с точками доступа wifi в пределах досягаемости посредством отправки деаутентифицирующих (deauth) пакетов клиенту от точки доступа и точке доступа от клиента, а также широковещательному адресу.

- Жертва подсоединяется к подменной точке доступа. Wifiphisher сканирует пространство и копирует настройки целевых точек доступа. Затем она создаёт подменную ТД, которая настроена особым образом. Она также устанавливает NAT/DHCP сервер и перенаправляет порты. Следовательно, из-за помех клиенты начнут подсоединяться к подменной точке доступа. После этого жертва подвергается атаке человек-посередине.

- Для жертвы будет отображена реалистично выглядящая страница конфигурации роутера. wifiphisher поднимает минимальный веб-сервер и отвечает на HTTP & HTTPS запросы. Как только жертва запросит страницу из Интернета, wifiphisher в ответ отправит реалистичную поддельную страницу, которая спросит пароль. Примером задачи, которая требуют подтверждение WPA пароля, является обновления прошивки.

Справка по wifiphisher

Руководство по wifiphisher

Страница man отсутствует.

Примеры запуска wifiphisher

Запустите инструмент набрав

При запуске инструмента без опций, он найдёт правильные интерфейсы и интерактивно спросит пользователя выбрать ESSID целевой сети (из списка всех ESSID в окружающем пространстве) а также фишинговый сценарий, который нужно выполнить.

Использовать wlan0 для поднятия мошеннической точки доступа и wlan4 для DoS атак. Выбрать целевую сеть вручную из списка и выполнить сценарий «Firmware Upgrade».

Полезно для ручного выбора беспроводных адаптеров. Сценарий «Firware Upgrade» — это очень простой способ получить PSK из защищённой паролем сети.

Автоматически выбрать правильные интерфейсы. Установить в качестве цели Wi-Fi с ESSID «CONFERENCE_WIFI» и выполнить сценарий «Plugin Update». Злой Двойник будет защищён паролем PSK «s3cr3tp4ssw0rd».

Полезно в отношении сетей с раскрытыми PSK (например, на конференциях). Сценарий «Plugin Update» заключается в том, что жертва скачивает вредоносный исполнимый файл (например, зловред, содержащий полезную нагрузку обратного шелла).

Не выбирать в качестве цели какую-либо сеть. Просто создать открытую Wi-Fi сеть с ESSID «FREE WI-FI» и выполнить сценарий «OAuth Login».

Полезно в отношении жертв в публичных местах. Сценарий «OAuth Login» обеспечивает простой способ захвата учётных данных из социальных сетей вроде Facebook.

Фишинговые сценарии

Wifiphisher поддерживает созданные сообществом шаблоны для различных фишинговых сценариев, таких как:

- Страницы конфигурации роутера

- Сторонние страницы входа

- Перехватывающие порталы

- Сообщения браузера

Название встроенных фишинговых сценариев для использования с опцией -p:

- firmware-upgrade

- oauth-login

- plugin_update

- wifi_connect

Создание пользовательского фишингового сценария

Для специфичных целевых атак могут понадобиться пользовательские сценарии.

Создание фишингового сценария очень просто и состоит из двух шагов:

1) Создайте config.ini

Файл config.ini размещается в корневой директории шаблон и его содержимое может быть разделено на две секции:

i) info: Эта секция содержит характеристику сценария.

- Name (обязательно): Имя фишингого сценария

- Description (обязательно): Короткое описание (

Это пример файла config.ini:

2) Создание файлов шаблона

Шаблон содержит статичные части желаемого HTML вывода и может содержать состоять из нескольких статичных HTML файлов, изображений, CSS или JavaScript файлов. Динамичные языки (например, PHP) не поддерживаются.

Заполнители

HTML файлы могут содержать специальных синтаксис (благодаря заполнителям), описывающим, как будет вставлен динамическое содержимое. Динамический контент может происходить из двух источников:

i) Маячковые фреймы (Beacon). Маячковые фреймы содержат всю информацию о целевой сети и могут использоваться для сбора информации. Во время выполнения главный процесс собирает всю интересную информацию и передаёт её в выбранный шаблон.

На время написания, главный процесс передаёт следующие данные:

Помните, что приведённые выше значения могут иметь значение ‘None’. Например, все значения target_* будут None, если пользователь не указал целевую точку доступа (использую опцию —essid). Поле ‘target_ap_logo_path’ будет None если логотип не определён конкретного производителя не существует в репозитории логотипов.

ii) Файл config.ini (описанный выше). Все значения заданные в секции «Context» могут использоваться внутри файлов шаблонов.

В случае конфликтов имён, значения из конфигурационного файла перепишут значения, приходящие из маячковых фреймов.

Запись учётных данных

Для того, чтобы wifiphisher знал, какие учётные данные записывать, значение ‘name’ HTML атрибутов нужно предварять строкой ‘wfphshr’. Во время запросов POST, wifiphisher будет записывать все переменные, которые начинаются с этой строки.

Это сниппет из шаблона (index.html):

В этом примере переменные ‘victim_name’ и ‘ISP’ поступают из config.ini, а переменные ‘target_ap_vendor’ — из маячковых фреймов. И «wphshr-username», и «wphshr-password» будут записаны в журнал.

Установка wifiphisher

Требования

Вы сможете извлечь из Wifiphisher максимум при следующих условиях:

- Kali Linux. Хотя Wifiphisher работает и на других дистрибутивах, Kali Linux является официально поддерживаемым дистрибутивом, следовательно, все новые функции тестируются в первую очередь на этой платформе.

- Один беспроводной адаптер, который поддерживает режим AP. Драйверы должны поддерживать netlink.

- Один беспроводной адаптер, который поддерживает режим монитора и способен инъекциям. Если второй беспроводной адаптер недоступен, вы можете запустить этот инструмент с опцией —nojamming. Она отключит проведение атаки деаутентификация.

Источник

Как взломать соседский Wifi 2.0. Wi-Fi рыбалка (wifiphisher) на Kali

Данную прогу мы будем устанавливать на операционную систему Kali Linux. Она ориентированна, как раз на проведения тестов по безопасности. Правда помимо благих целей, она также может быть использована злоумышленниками для проверки на прочность ваших сетей, отдельных wifi-точек и в конечном счёте, нервной системы.

Касательно оборудования. Мы будем использовать 1 ноутбук с Kali Linux, 2 USB’шных WiFi-адаптера TP-Link WN821Nv6, чтоб им провалиться. С помощью одного мы будем глушить точку, а я помощью второго эмулировать фэйковую. И планшет, который выступит в качестве устройства жертвы. Роутер у меня дома ноунеймовый. Ростелекомовский Sagemcom. Так что я думаю проблем не возникнет.

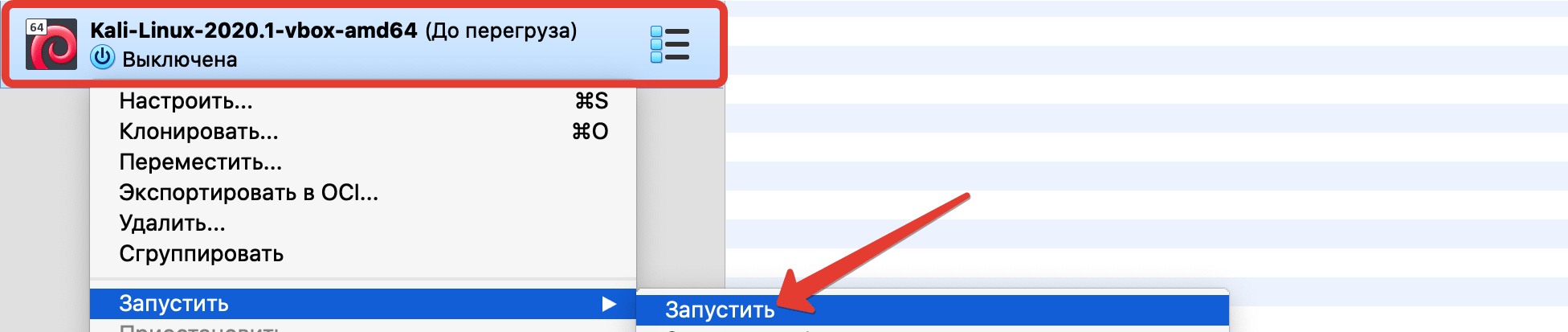

Как установить Kali Linux на VirtualBox?

Шаг 1. Начнём с базы. Ранее я уже рассказывал, каким образом можно записать установочный образ с Linuxна флешку. Также в одном из прошлых уроков мы устанавливали Astra Linux на VirtualBox. Сегодня же мы пойдём по быстрому пути, а именно скачаем уже готовый OVA образ с Kaliи просто подтянем его в боксе. Переходим на сайт с труднопроизносимым названием offensive-security.com и выбираем раздел «KALI AND INFOSEC TOOLS». Ищем ниже «KALI VIRTUAL IMAGE DOWNLOADS».

Шаг 2. На открывшейся странице раскрываем раздел с образами для VirtualBox и скачиваем имаг нужной разрядности. Тут торрент файл, так что проблем со скоростью не возникнет. Сразу запоминаем логин и пароль для входа: kali/kali.

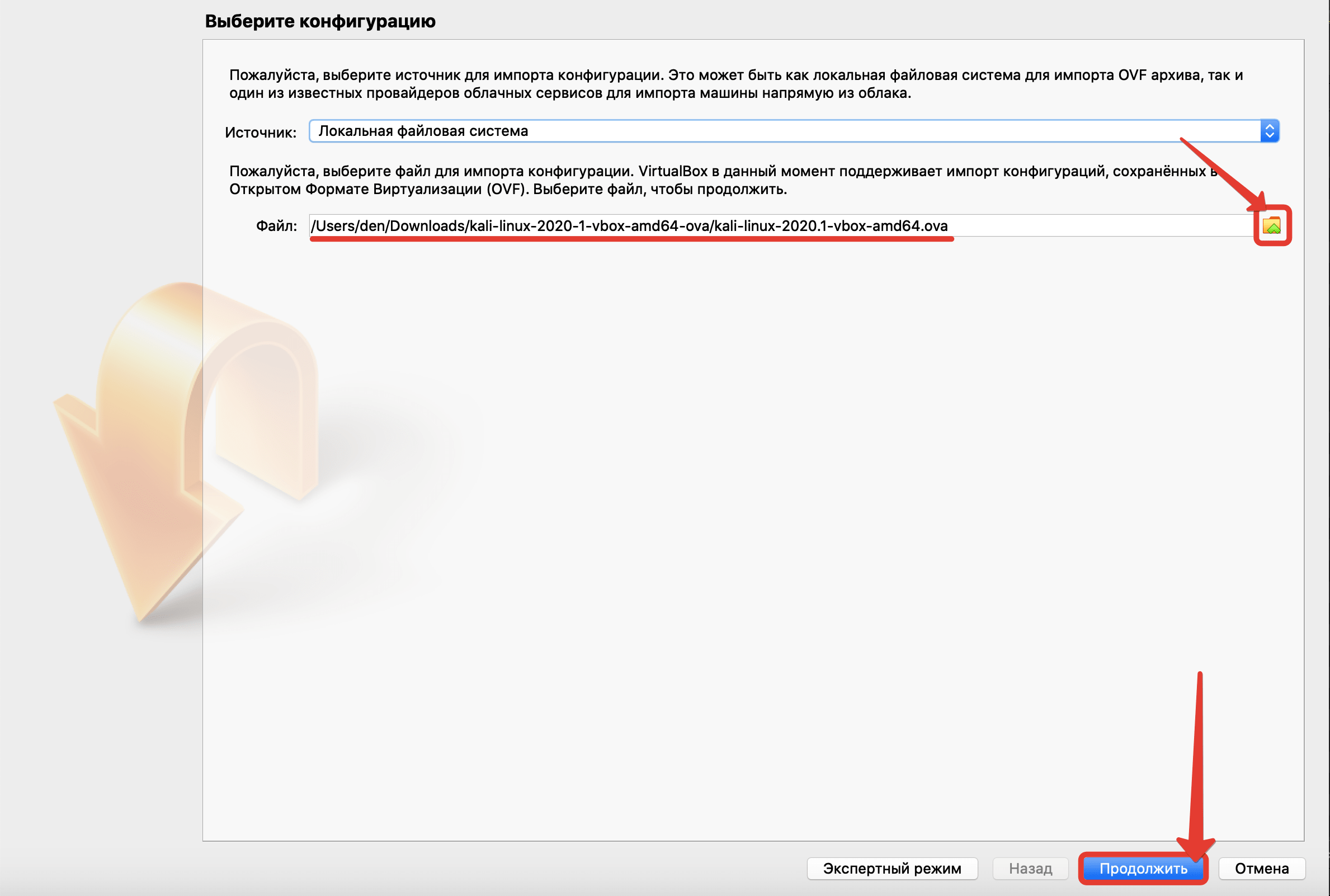

Шаг 3. После завершения загрузки открываем VirtualBox и в главном окне кликаем «Файл» — «Импорт конфигураций…». У меня версия для macOS. На винде менюшки могут отличаться, но принцип тот же.

Шаг 4. Указываем путь к загруженному файлу c Kali’шкой и жмём продолжить.

Шаг 5. Система просит проверить параметры перед импортом. Если хотите, можете изменить месторасположение для хранения новой машины. Я же оставлю по дефолту. Жмус «Импорт».

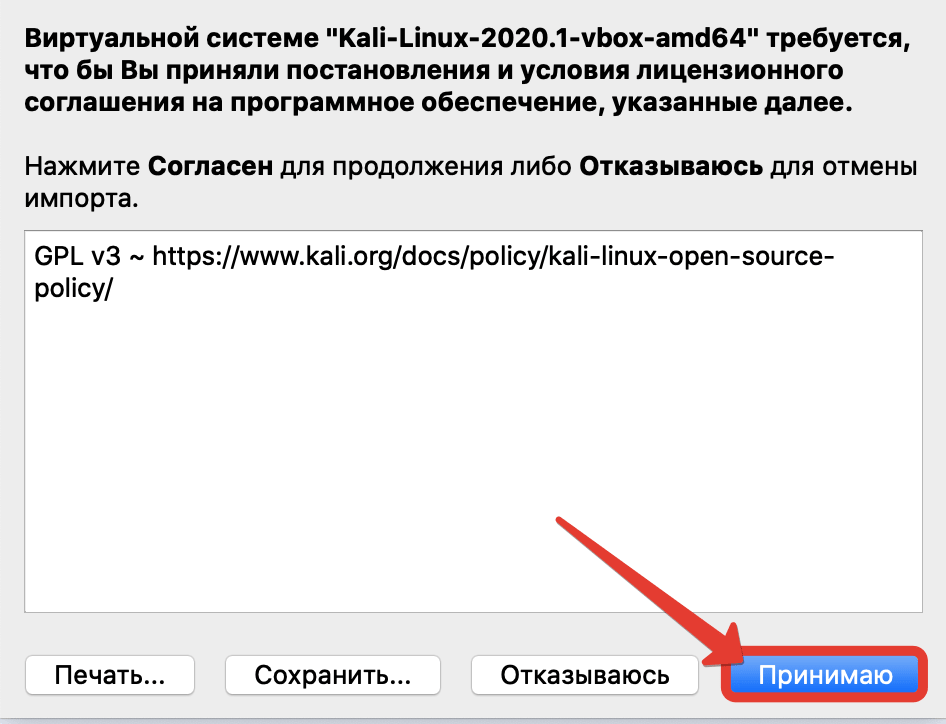

Шаг 6. Стандартное соглашение. «Принимаю».

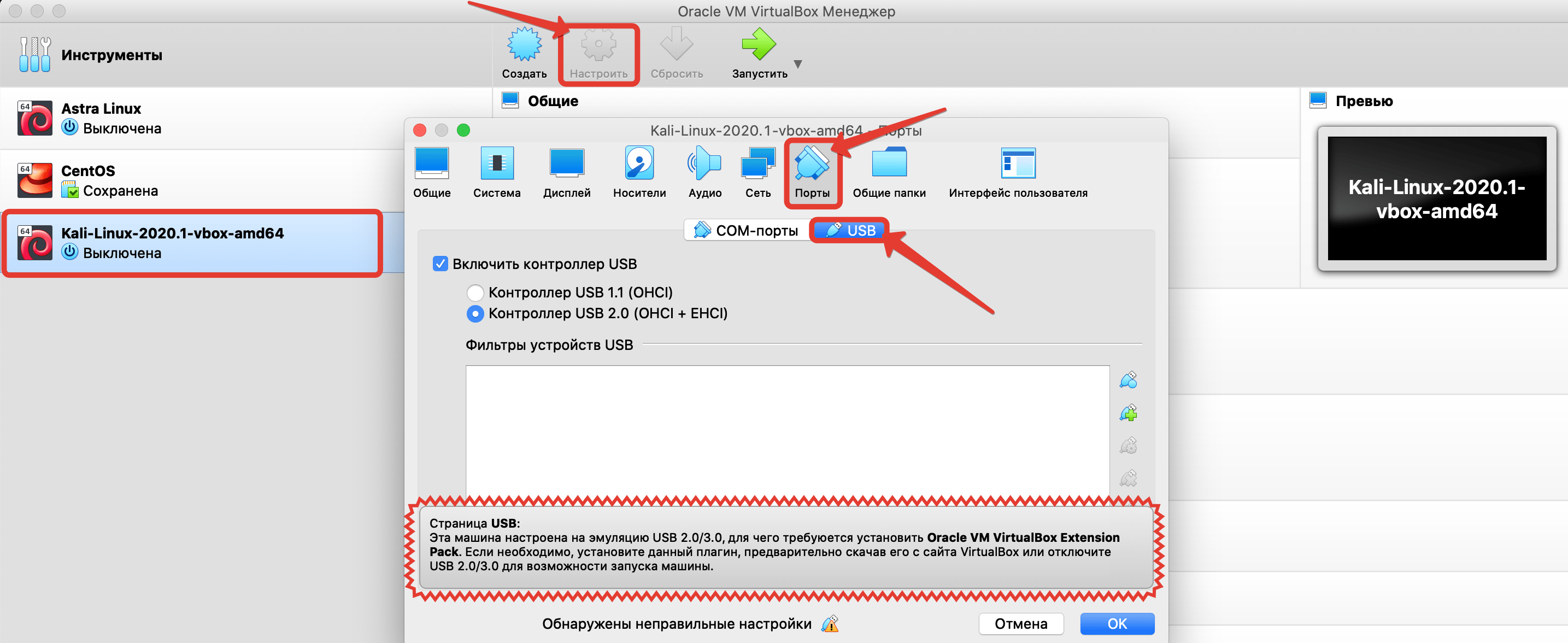

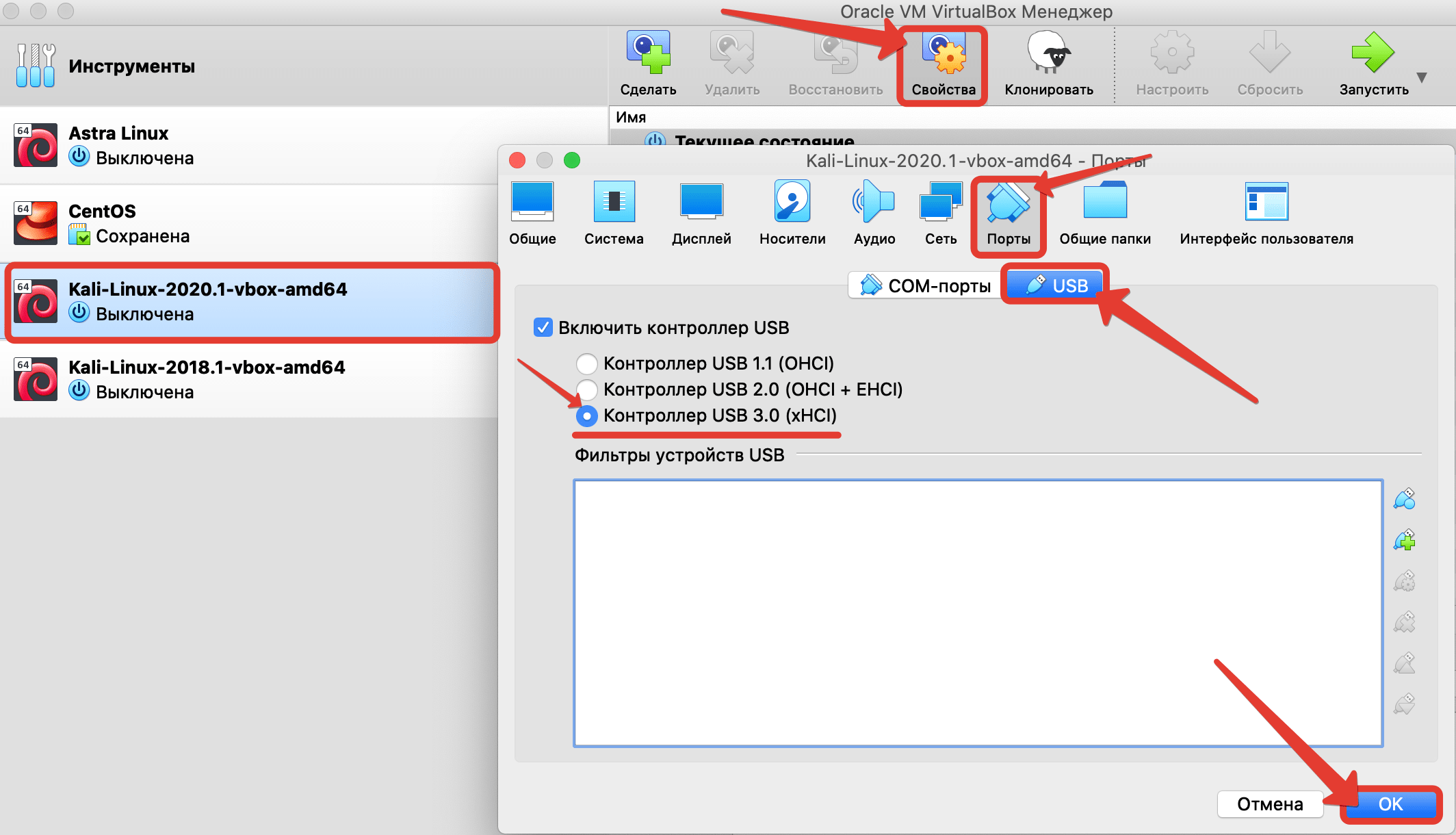

Шаг 7. Машинка импортирована. Но несмотря на то, что нам очень хочется её запустить, давайте для начала заглянем в раздел с настройками. Переходим на вкладку «Порты» — «USB» и видим, что для эмуляции портов требуется установить Exstension Pack.

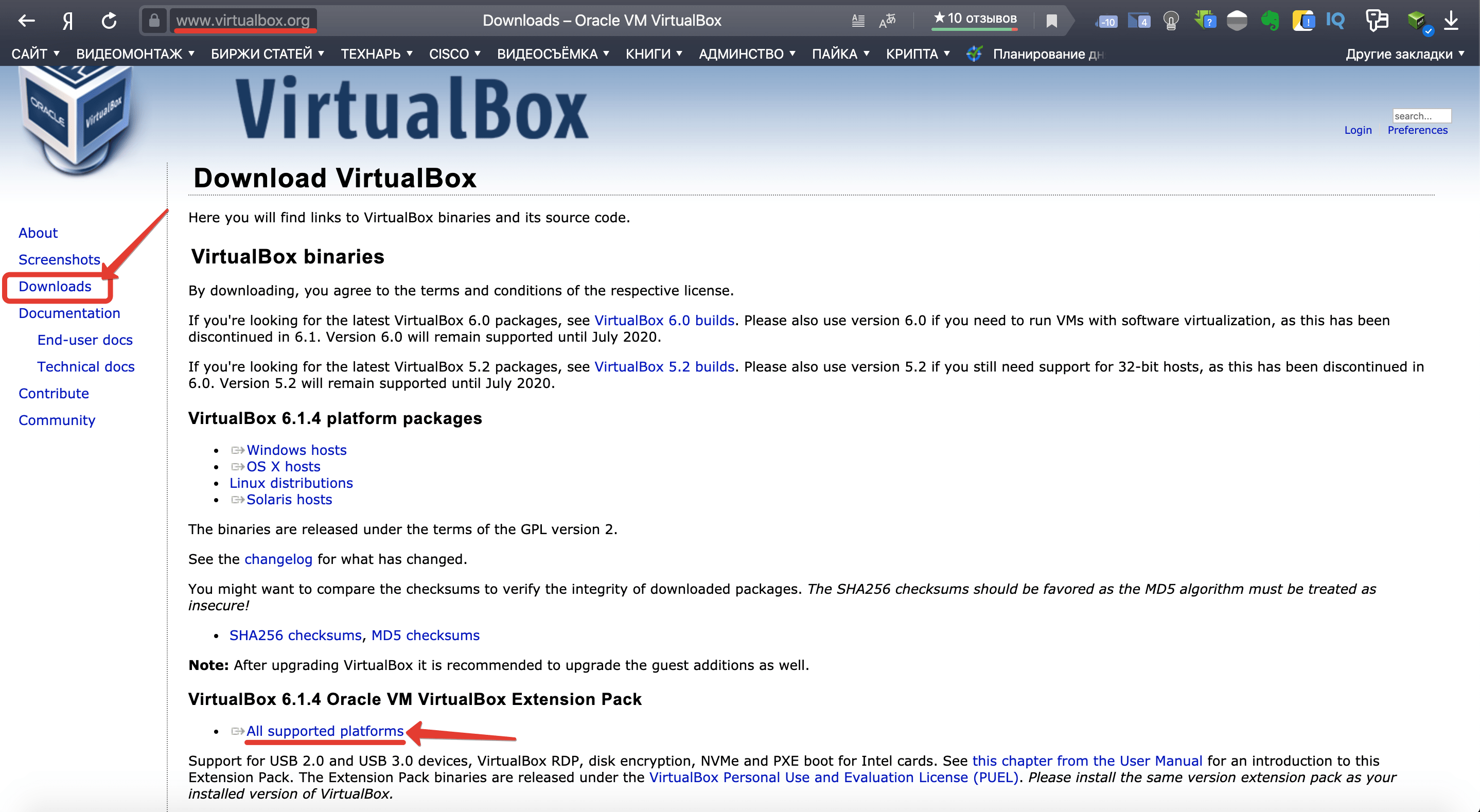

Шаг 8. Идём на офф сайт VirtualBox’а. Раздел «Download» и на кликаем по гиперссылке на соответствующем пункте.

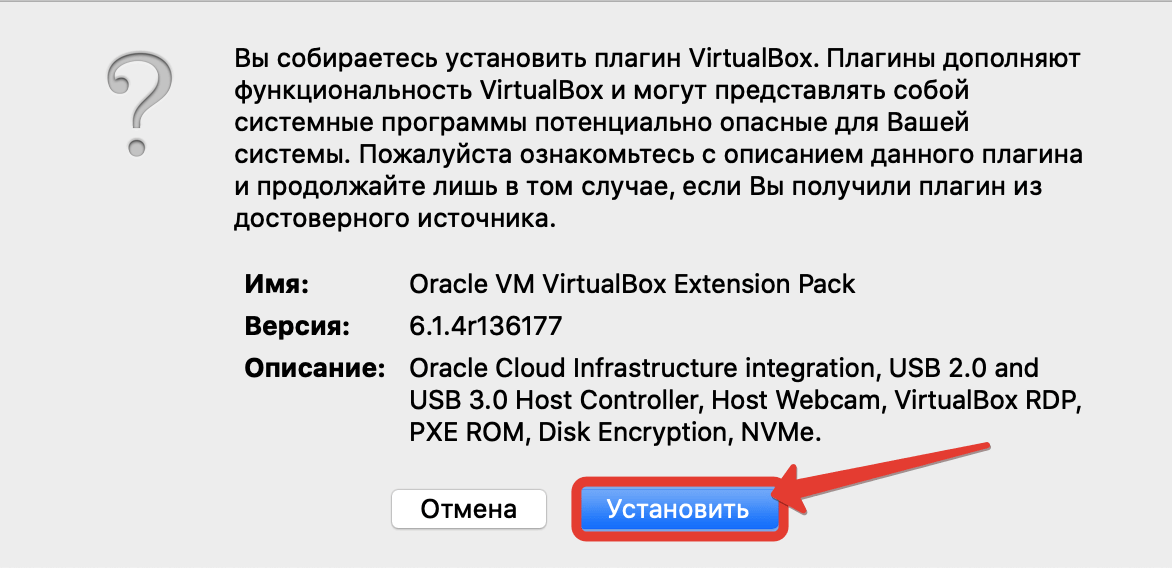

Шаг 9. Дожидаемся загрузки и устанавливаем плагин в систему. «Установить».

Шаг 10. «Согласен».

Шаг 11. Оооокей.

Шаг 12. Снова заходим в настройки виртуалки и проверяем состояние портов. Появились 3.0. Алилуя. Ставим галочку на этот режим.

Ох, ребзи, вы даже не представляете, сколько нервов я себе вытрепал с этими проклятыми портами. У меня то пропадали, то появлялись wi-fi карты. То срабатывало сканирование, то нет. Просто пздц какой то, я пол дня потратил на то, чтоб понять в чём же была проблема. Так что не про**итесь с этим пунктом. Он реально важен.

Шаг 13. Сохранив настройки запускаем машинку.

Шаг 14. И немного подождав вводим в приветственном окне логин и пароль kali.

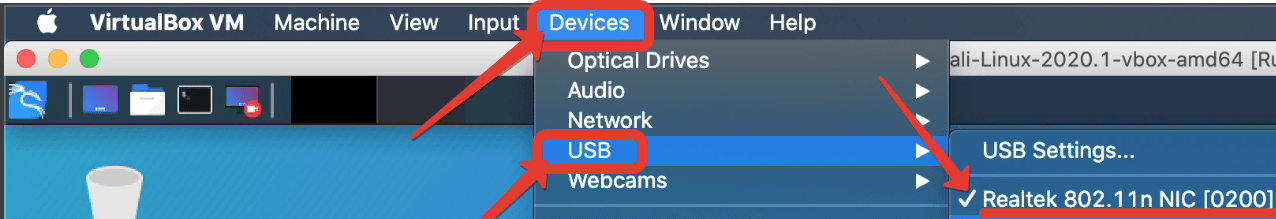

Шаг 15. Самое время воткнуть в комп нашу первую сетевуху. Дождавшись инициализации переходим в «Devices» — «USB» и кликаем по имени NIC’а.

Шаг 16. В системе кликаем по значку сетки и видим, что Kali абсолютно наплевать, что мы там подключили. Адаптера нема.

Kali не видит wifi адаптер?

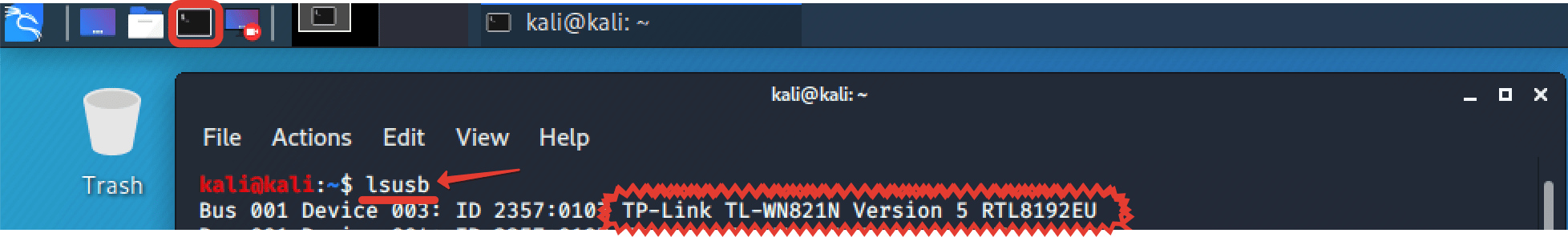

Шаг 17. Ладно. Открываем окно терминала и вводим нашу первую команду «lsusb». Видим, что устройство всё-таки подключено и в системе попросту отсутствует драйвер.

Шаг 18. Тут то, кстати, и начинается самая *банутая часть истории. Если вкратце, то я взял эти сетевухи у товарища особо не задумываясь подойдут ли они под это дело или нет. Вернее, не так. В ролике небезызвестного Over’а 17 года, он юзал одну из точно таких же карточек, но кто ж знал, что плюс минус в том же году их поддержка и остановится.

Дрова под новую версию ядра не найти, а самописные репы с github’а работают через одно место. Кое-как мне удалось найти нечто работающее. Причём в первый день тестов, ещё до того, как я сел писать статью и снимать ролик оно работало вообще на ура и лишь потом накрылось… Ладно. Об этом расскажу далее.

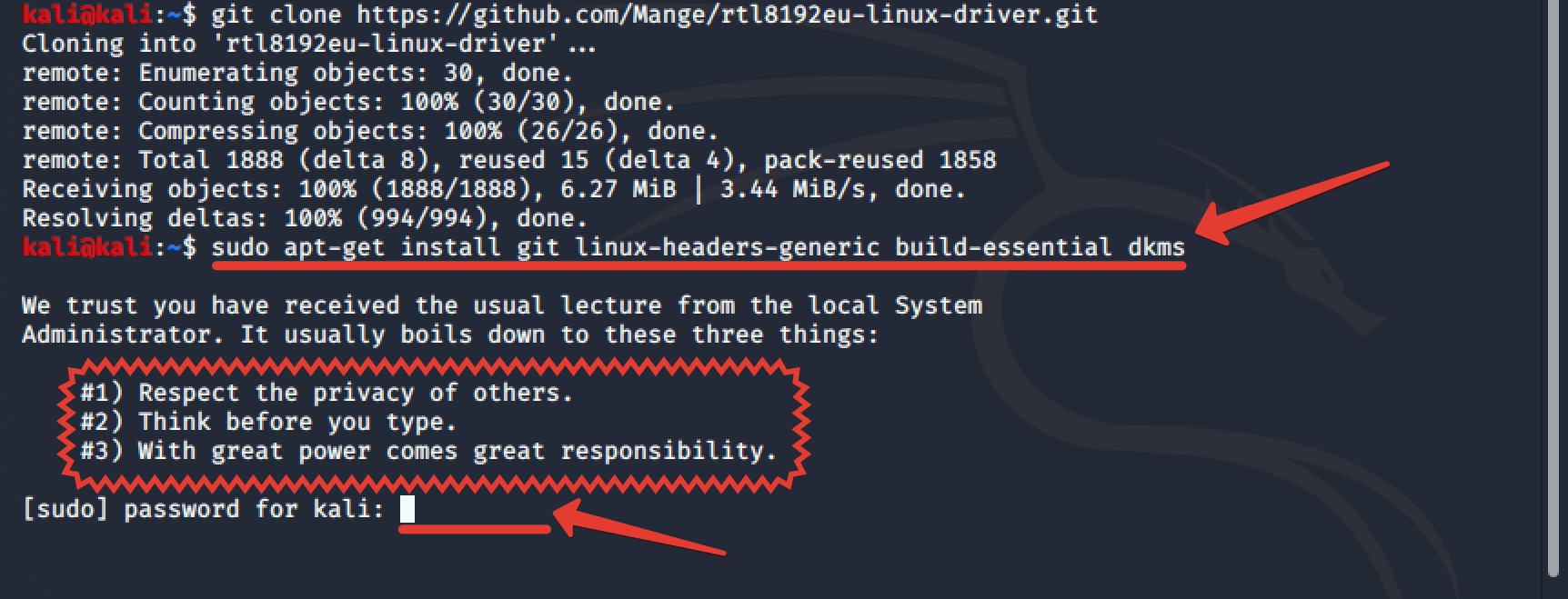

Общем если у вас другая сетевуха, то на этом этапе ищете под неё дрова. Если же точно-такая же TP-LINK’овская ****па 6 версии, то вводите git clone и длиннющую ссылку. Все команды я, кстати, оставлю в описании, дабы было удобнее контрл-цешить.

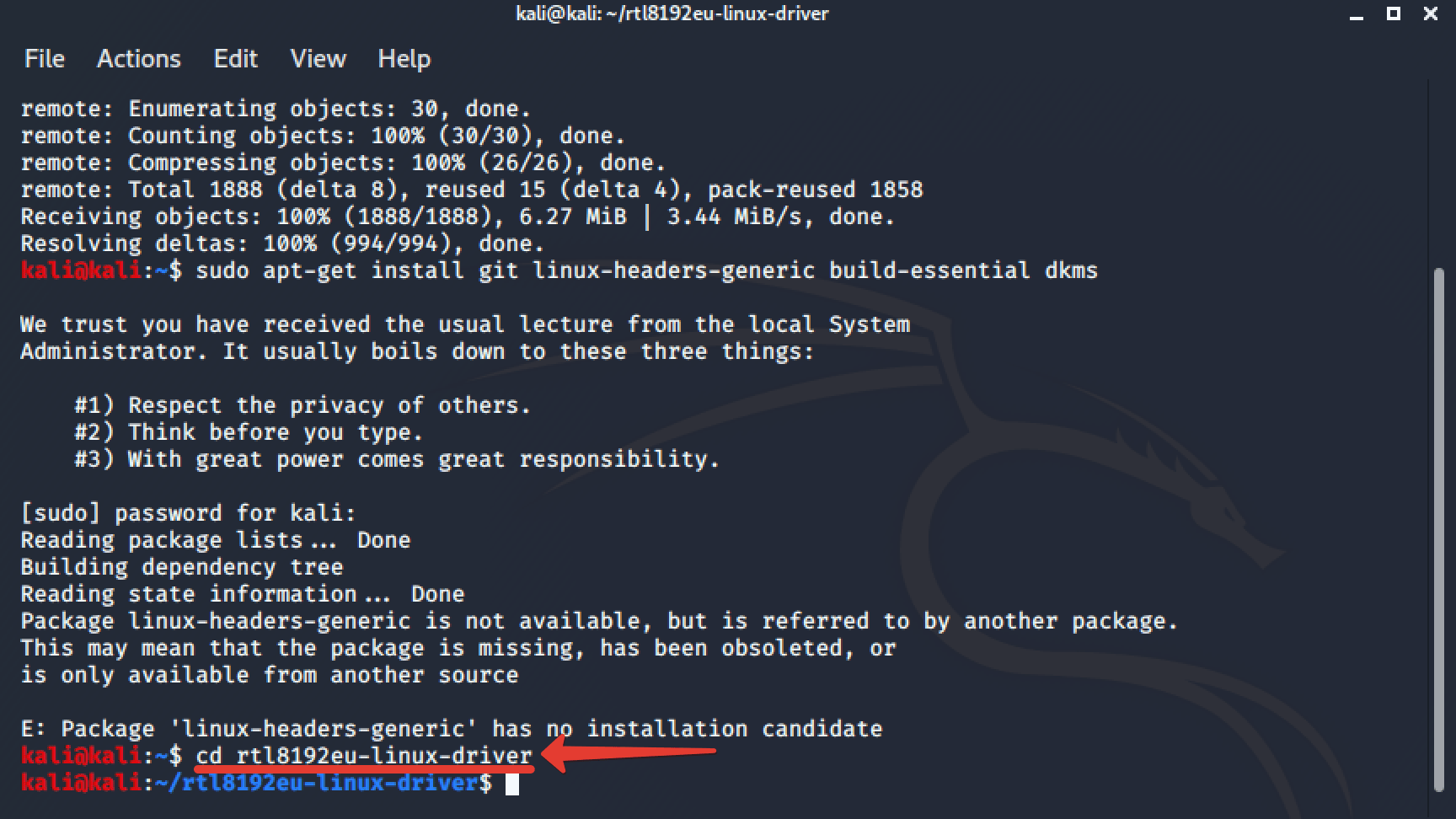

Шаг 19. Сами дрова загрузились. Однако это же Linux. И для установки чего-то одного, нужно качнуть ещё килограмм всяких допов. Поэтому вводим ещё одну команду для загрузки дополнительных headers’ов. Отмечу, что отныне перед всеми командами я буду вводить «sudo». Это как «Запустить от имени администратора» в Windows, только реально полезнее. Указываем пароль kali. Pass не отображается, но он вводится, так что не смущайтесь.

Шаг 20. Переходим в папку с загруженным драйвером набрав «cd» и название каталога.

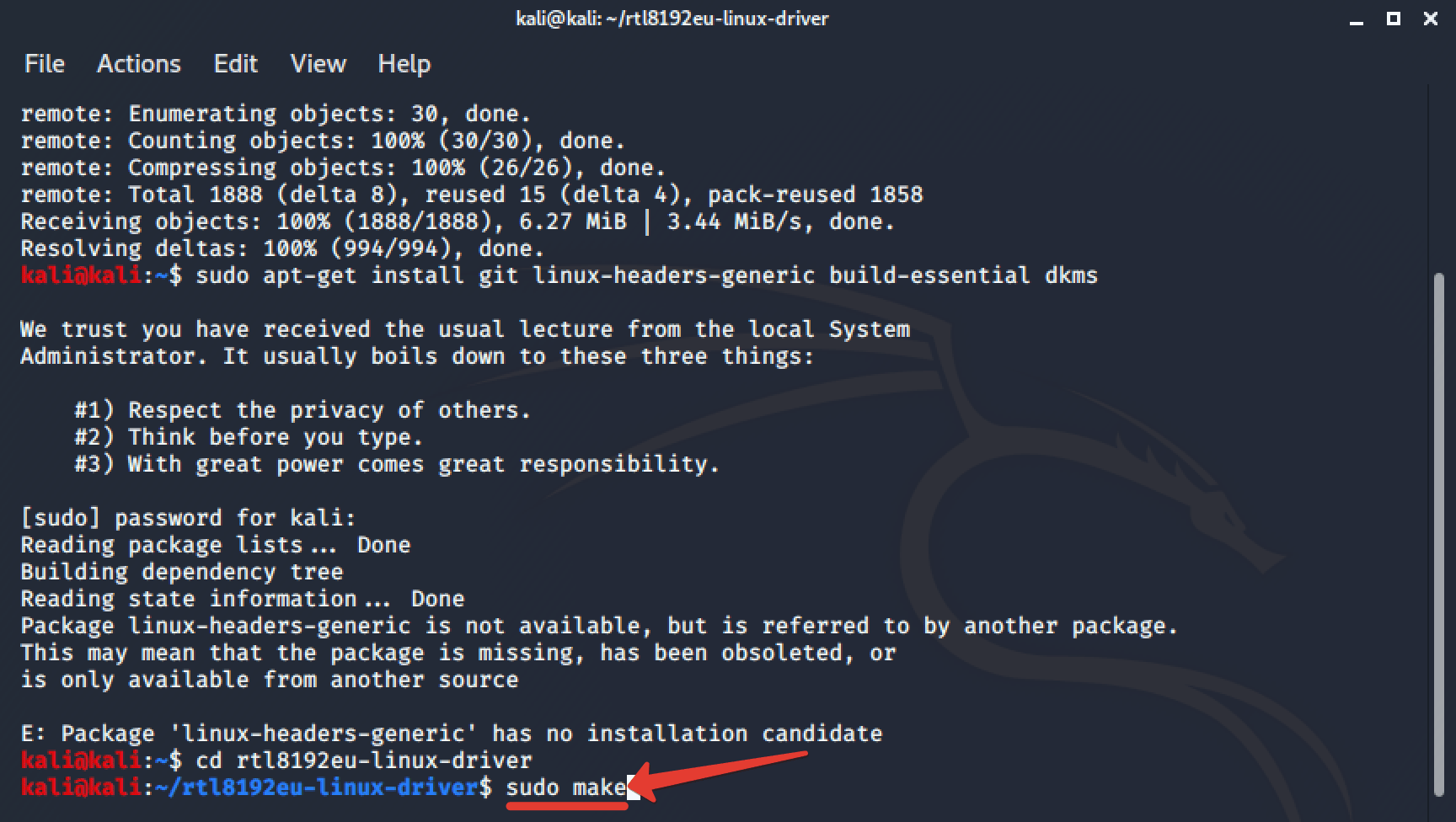

Шаг 21. Запускаем компиляцию набрав «sudo make». И идём заваривать чай. Это надолго.

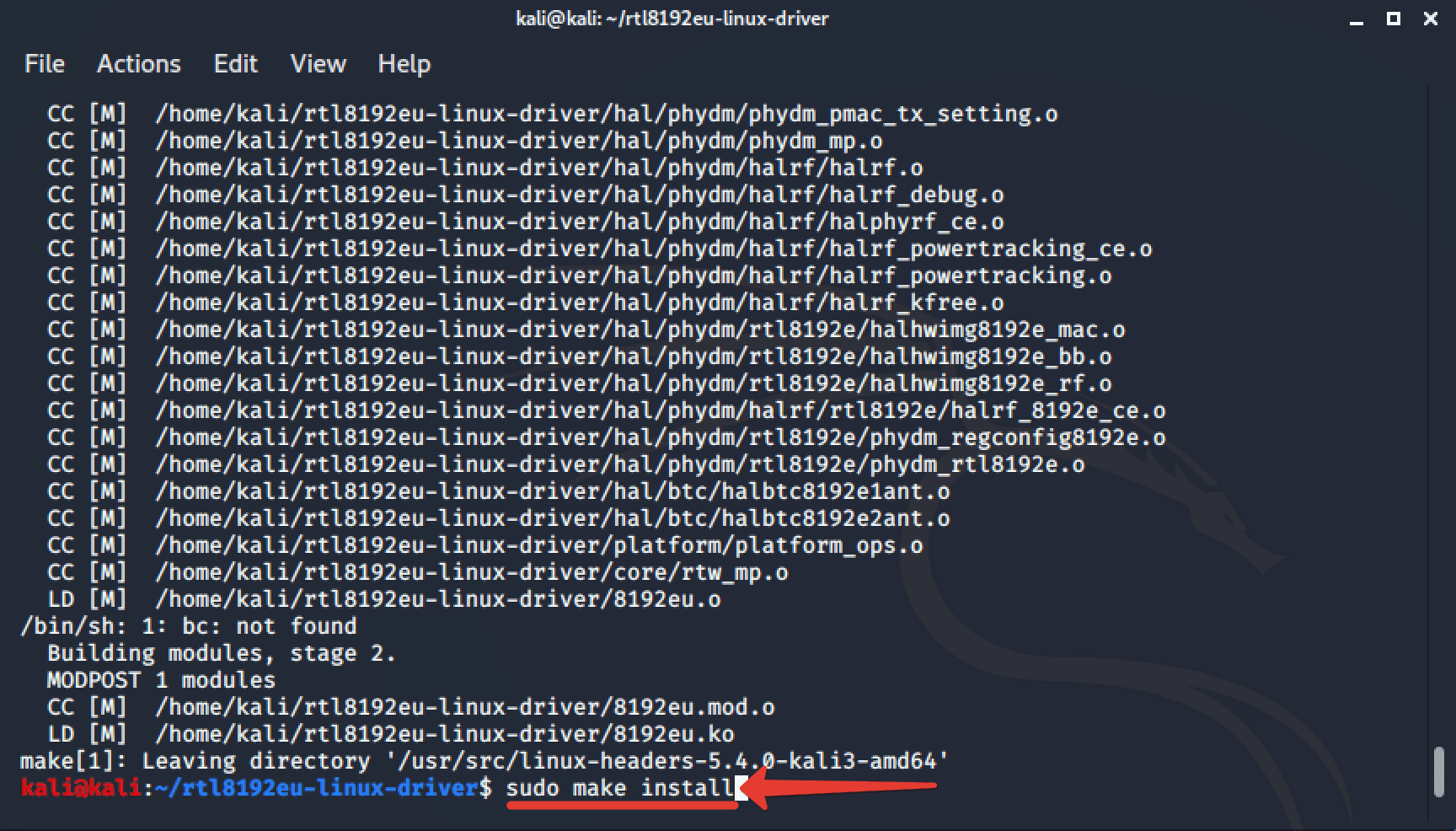

Шаг 22. После завершения компила можно инсталлить. «sudo make install».

Шаг 23. Ну а теперь, всё, как и в виндовсе. Для успешной установки нужно перезагрузить ОС. Рубим тачку.

Шаг 24. И включаем её.

Шаг 25. Дождавшись загрузки вставляем в комп вторую сетевуху. Давайте сделаем так, чтобы они добавлялись автоматом и нам не приходилось каждый раз кликать по ним ручками. Топаем в настройки. Порты. USB. Кликаем по значку с плюсом и добавляем по очереди наши карточки. Всё. Ок.

Шаг 26. Проверяем это дело. Сетки видятся. Давайте ещё на всякий случай зайдём в терминал и наберём «ifconfig», чтоб посмотреть какие имена им присвоились. Wlan0 и wlan1. Огонь.

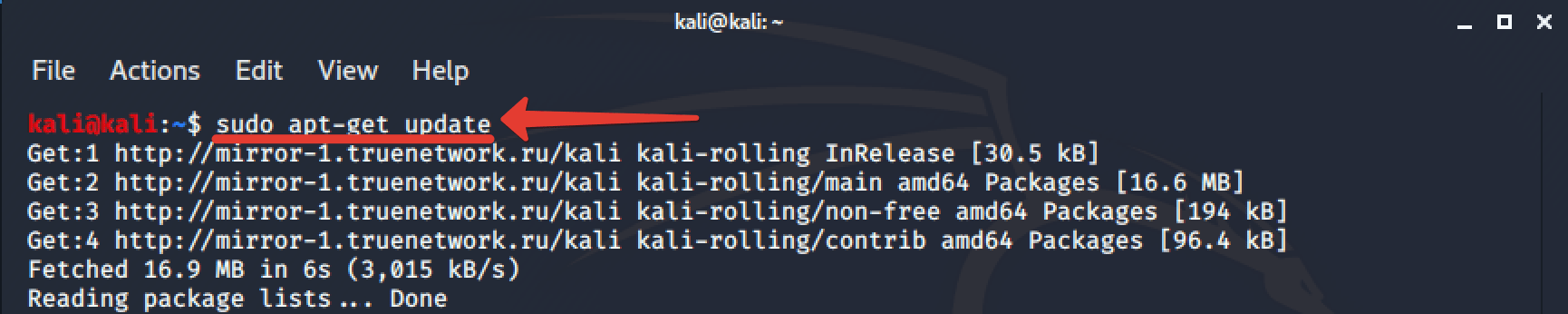

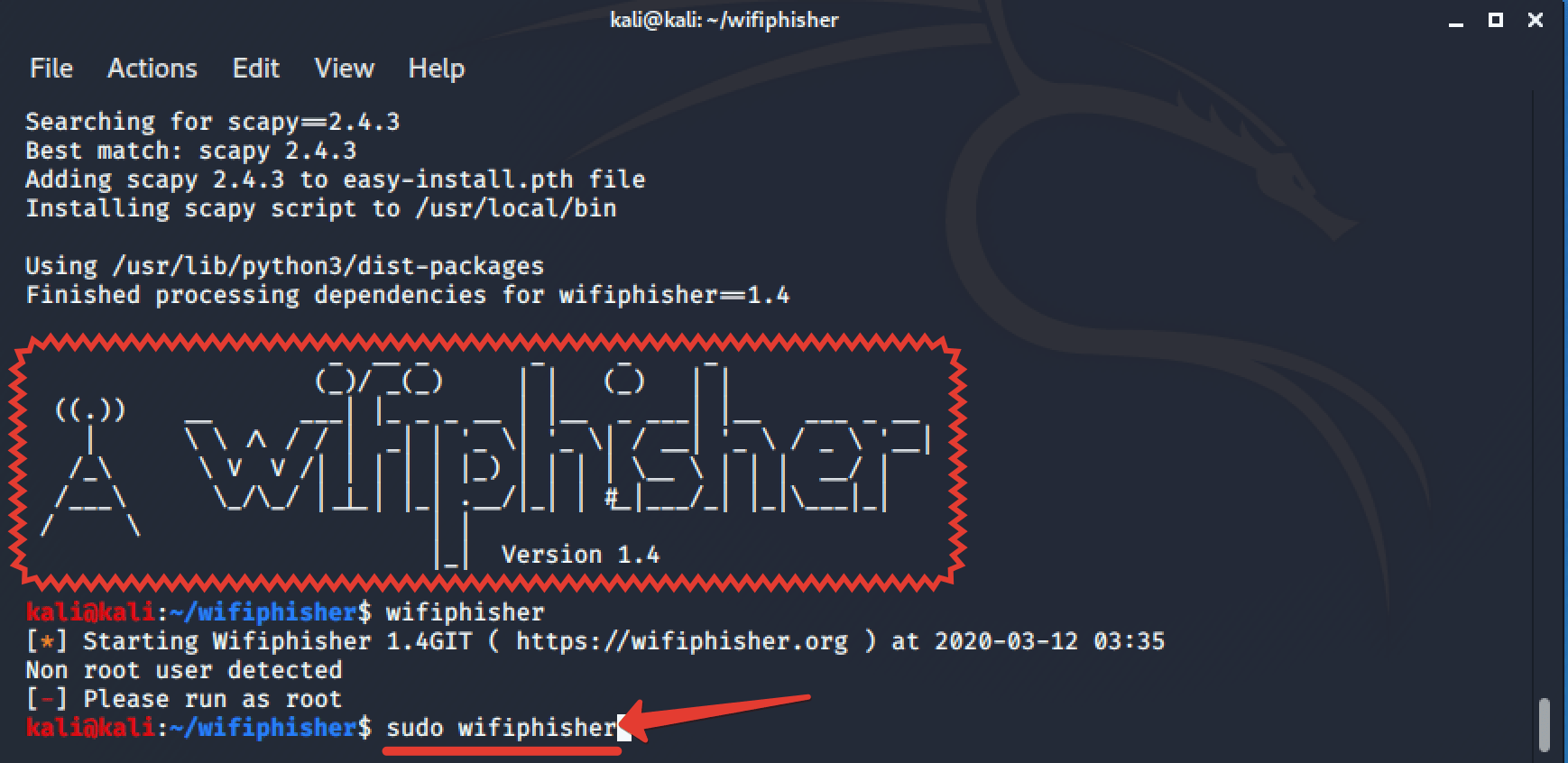

Как установить wifiphisher?

Шаг 27. С дровами всё. Переходим к установке проги для взлома. Учитывая, что wifiphisher работает на 3 питоне, нам необходимо опять докачать пакеты. Набираем соответствующую партянку.

Шаг 28. И затем «apt-get update» для обновления списка пакетов.

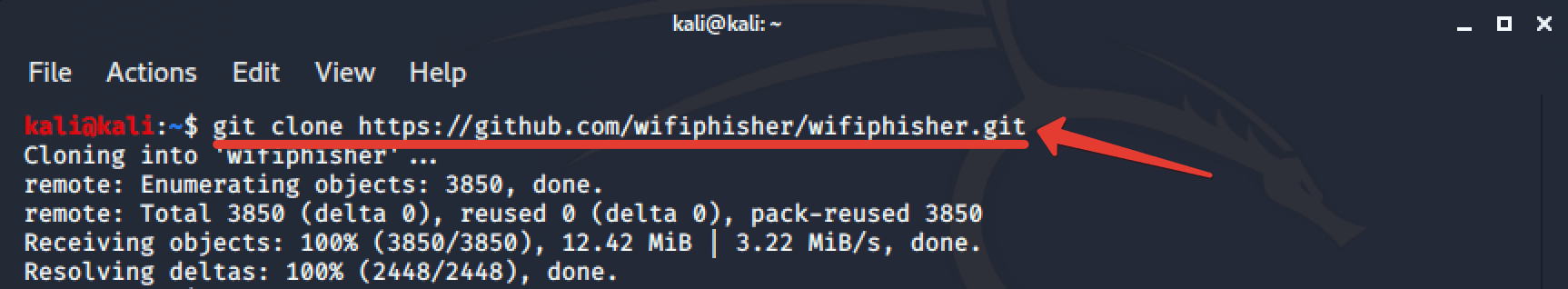

Шаг 29. В принципе теперь можно копировать себе wifiphisher с офф сайта. «git clone».

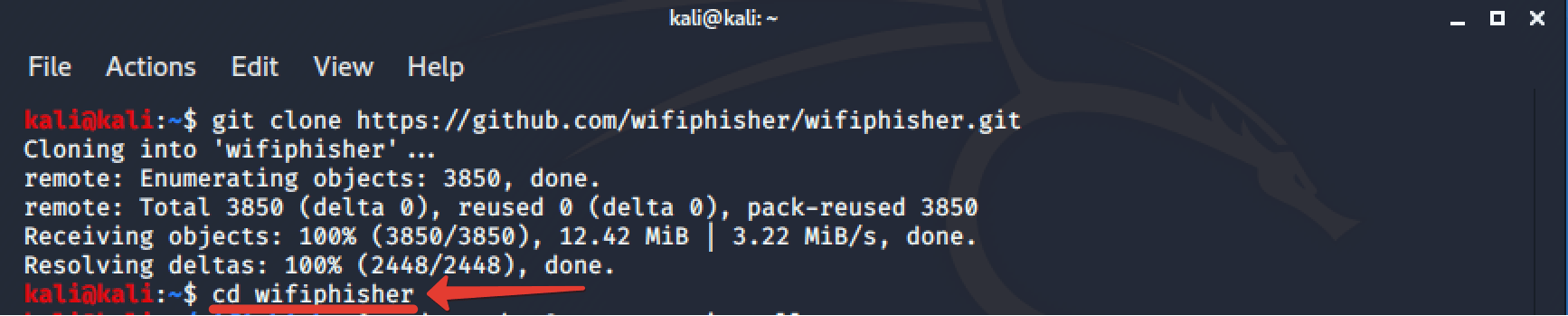

Шаг 30. И вроде бы уже можно переходить в каталог и инсталлировать. Но не. Я хз почему, но для корректной установки без ошибок требуется повторить два предыдущих шага, которые мы делали до копирования. Возможно, связано с тем, что после обновления списка пакетов ему нужно докачать допы для питона. Общем повторяем install инструментов питона и общий update. И лишь затем переходим в папку wifiphisher набрав «cd».

Шаг 31. Устанавливаем wifiphisher.

Шаг 32. И после завершения процесса запускаем нашу чудо-утилитку.

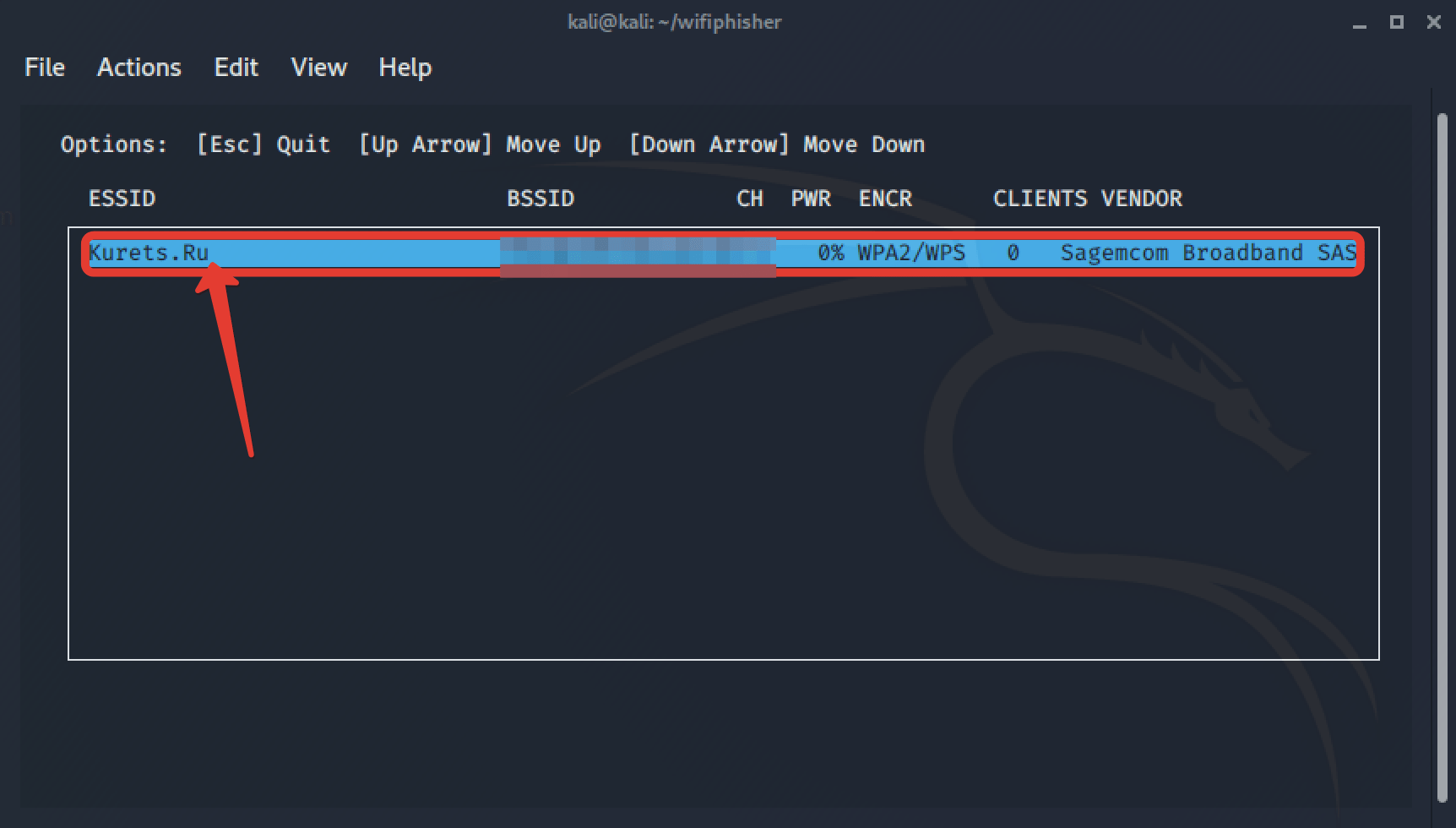

Как пользоваться wifiphisher?

Шаг 33. В первом окне выбираем из списка точку, которую будем глушить и подменять фейковой. Я, естественно, выберу свою, родную, домашнюю.

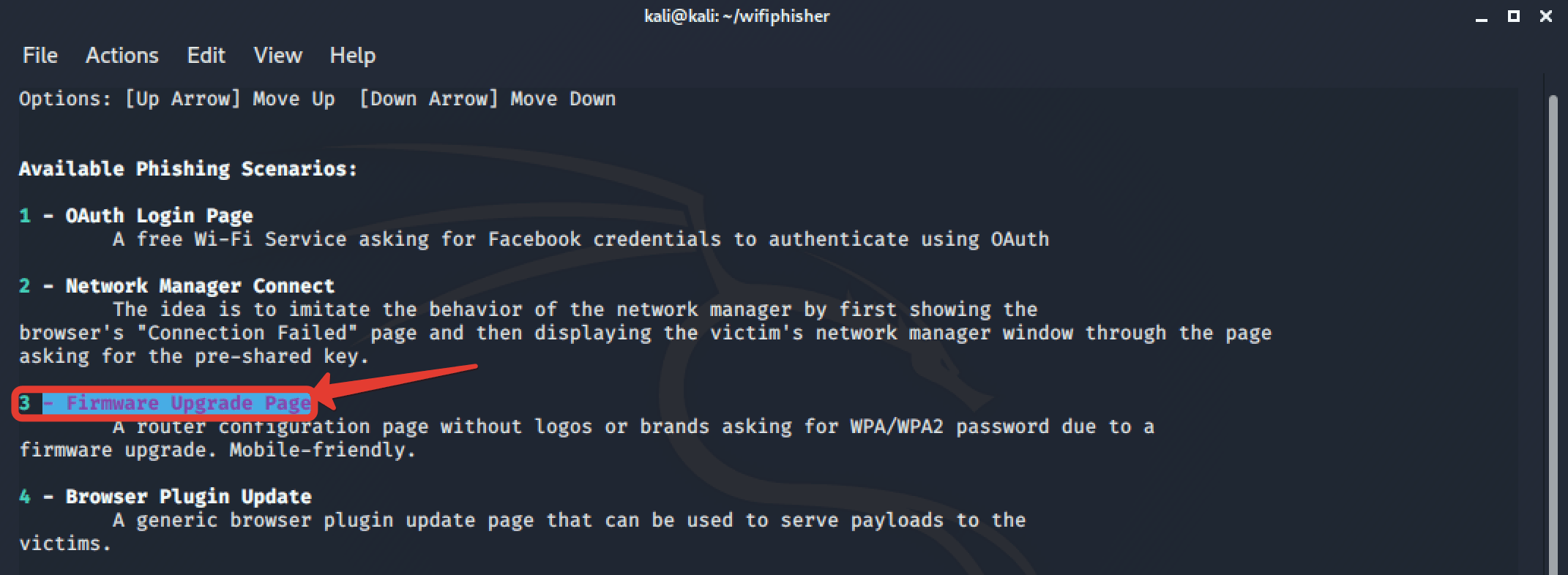

Шаг 34. В следующем окне программа предлагает нам 3 варианта. Первый это клиент увидит страницу авторизации Facebook. Мол авторизуйся в соц. сетке и инет заработает. У нас этот способ точно не проканает, так как пользователей фэйса крайне мало. Второе это эмуляция окна подключения в браузере под Windows 10. Очень неправдоподобно. Мало кто поведётся. Про плагин в браузере вообще молчу, учитывая, что сейчас большинство трафика от мобильных устройств. И вот он, наконец, последний, более-менее адекватный и что самое универсальный вариант. Жертва увидит окно с просьбой обновить прошивку роутера, для чего естественно нужно ввести пароль от Wi-Fi. Срабатывает и на десктопах, и на мобилках. Жмём сюды.

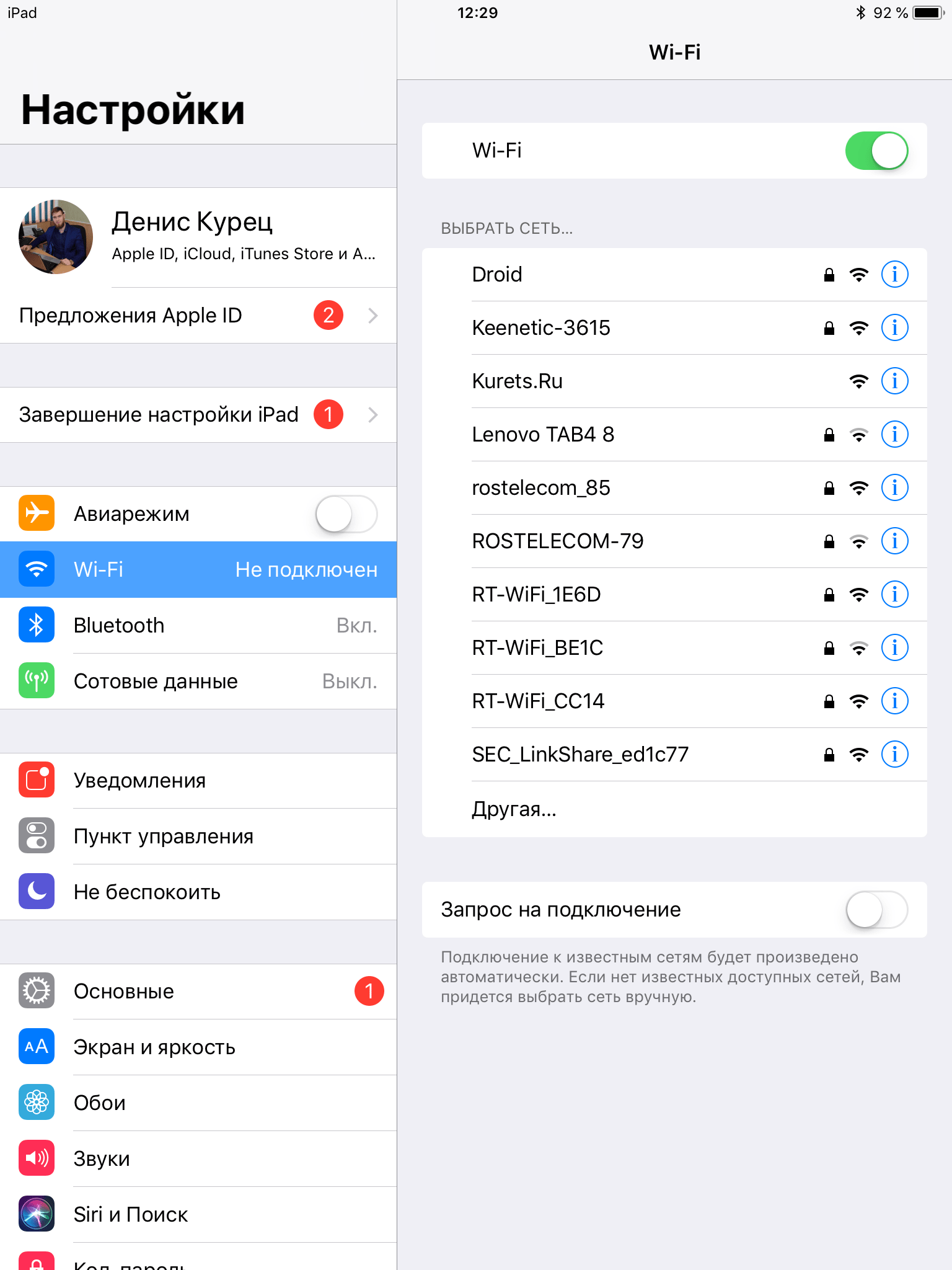

Шаг 35. Беру в руки планшет и вижу, что моя основная точка начинает пропадать, а вместо неё появляется безпарольный двойник. У меня просто не остаётся другого выбора, как подключиться к нему.

Шаг 36. Загружается страничка. Оформлено мощно, да? Я, если б мне позвонили и продиктовали с неё текст точно б сказал, введи пароль, обновись и отвали. Давайте попробуем это сделать. Подтверждаем.

Шаг 37. Вуаля, пакеты перехватились, а значит можно останавливать действие программы.

Шаг 38. Ищем строчку password и наслаждаемся результатом труда. Думаю, дальше не нужно объяснять, каким образом злоумышленник сможет использовать полученную информацию в своих целях. Меньшее из зол, если он просто вырубит дублёра, подождёт денёк-другой, подключится и будет тихонечко по ночам сёрфить в инете за ваш счёт.

Как защититься от взлома?

Но повторюсь, это в лучшем случае. В худшем же, он сможет перехватывать весь ваш трафик, расшифровывать его и дальше поступать по своему усмотрению. Чтобы этого не произошло, давайте я дам вам несколько советом по поводу того, как обезопасить себя от подобного взлома.

Самый простой вариант – это скрыть SSID. Таким образом ваша сеть не будет отображаться в списке точек и вам придётся каждый раз вводить её имя вручную при подключении нового устройства, зато это оградит вас от самых начинающих хацкеров.

Второе – это купите себе нормальный современный роутер, поддерживающий частоту Wi-Fi сигнала 5 ГГц. Большинство злоумышленников – нищеброды и юзают старые Wi-Fiа даптеры. Я не в счёт, т.к. взял их на время у знакомого исключительно с целью сделать полезный контент. Но на постоянку они уж точно не подойдут.

Wifiphisher не работает

Вы ведь наверняка заметили, что интерфейс Kali несколько изменился под конец видео? Это связано с тем, что для того, чтобы отснять концовку ролика я использовал другую версию системы (2018 года). Ибо в последней версии мои адаптеры работали очень нестабильно. Вроде всё запускается, но не ищет точки. Разобрался, дело было в порядке запуска карт.

Т.е. сначала запускалась wlan1 и использовалась для блокировки основной точки и wlan0 для фейковой. Я поменял их местами. Команду для этого я также оставлю в описании, вдруг кому пригодится. Всё завертелось, но при подключении клиента не выдавался адрес из пула DHCP и не отображалась страница.

Это я так и не победил. Перелопатив весь инет, я вычитал, что данные дрова не подходят под версию ядра ОС. Качнул старую. Проделал всё тоже самое и ура. Заработало. И это при том, что в Kali 2020 в первый день всё было как часы. С чем это связано, ума не приложу.

Дело ли в версии ОС, а может в дровах, или всё же в карточках. Я не знаю, но однозначно могу сделать вывод, что не всё новое лучше старого. Иногда проверенное ПО гораздо стабильнее и надёжнее, нежели новинки. Хотя от Linux я такой подлянки признаться не ожидал.

Заключение

Друзья, на работу над этим материалом я потратил без малого 5 дней. Я рассказал вам обо всех нюансах, с которыми столкнулся на практике. Это не ролик очередного недохацкера, который на коленке показал вам как всё просто и зашибись. Не просто и не зашибись.

Linux – это серьёзная операционная система со своими подводными камнями и заморочками. Поэтому и людей, которые в ней разбираются ценят, как на международном рынке труда, так и в узкоспециализированных IT’шных кругах.

Если вы хотите освоить принципы работы с данной ОС не просто бездумно повторяя команды, а разбираясь в самой сути, то настоятельно рекомендую вам ознакомиться с моим новым обучающим курсом Linux с нуля. В данный момент он ещё доступен с 50% скидкой по предзаказу. Но скоро малина закончится. Ссылку, как обычно, оставлю в описании.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

Если хотите и дальше потреблять интересный контент по тематике системного администрирования, защиты информации и прочих IT’шных прелестей, то обязательно подпишитесь на данный канал и поставьте оповещающий колокольчик. Следующий подобный видос у нас будет по fluxion.

Там принцип аналогичный, но есть одно преимущество – проверка пароля. Т.е. пока жертва не введёт правильный, программа будет продолжать блочить точку. Если интересно – то давайте, набираем 50 лайков. И я возьмусь за разбор флюхи. Думаю, там нюансов будет не меньше.

С вами был Денис Курец. Желаю вам удачи, успеха и стабильного интернета. Берегите себя и свои точки доступа. Остерегайтесь хацкеров. Ведь даже если они не ломанут вас, проблем с доступом точно не избежать. До новых встреч. Всем пока.

Источник