- Kali Linux внутри Windows 10

- WiFite – Проводим тестирование на проникновение Wi-Fi сети

- Устанавливаем утилиту WiFite

- Проводим атаку на Wi-Fi сеть

- Заключение

- Kali linux windows 10 wifite

- readme.md

- Как автоматизировать взлом Wi-Fi с помощью Wifite2

- Wifite или Wifite2?

- Процедура взлома Wi-Fi

- Что вам понадобится

- Шаг 1. Установите Wifite2

- Шаг 2. Подключите ваш Wi-Fi адаптер

- Шаг 3. Установите флаги и найдите цель

- Шаг 4. Изучите результаты сканирования и выберите цели

- Шаг 5. Автоматизируйте атаки по типу цели

- Шаг 6. Пропуски и изучение результатов

- Некоторые предупреждения и способы защиты

Kali Linux внутри Windows 10

Данную статью хотим посветить всем тем, кому по той или иной необходимости приходиться соприкасяться с Kali по долгу службы, а использовать его в повседневной жизни, как Вы понимаете не совсем комфортно. Но фишка данной статьи не просто в установке компонентов Linux, так же мы с Вами поднимим иксы (X) дабы сделать данную систему совершенно пригодной для полноценного проведения тестирования на проникновение.

Давно не секрет, что Microsoft в недалеком прошлом пошли на очень, как я считаю отличный шаг с разработчиком Ubuntu компанией Canonical. Они решили интегрировать bash прямо в Windows 10 и начиналось это спростых команд типа wget, grep, dig и других, аналогов которых в винде попросту нет.

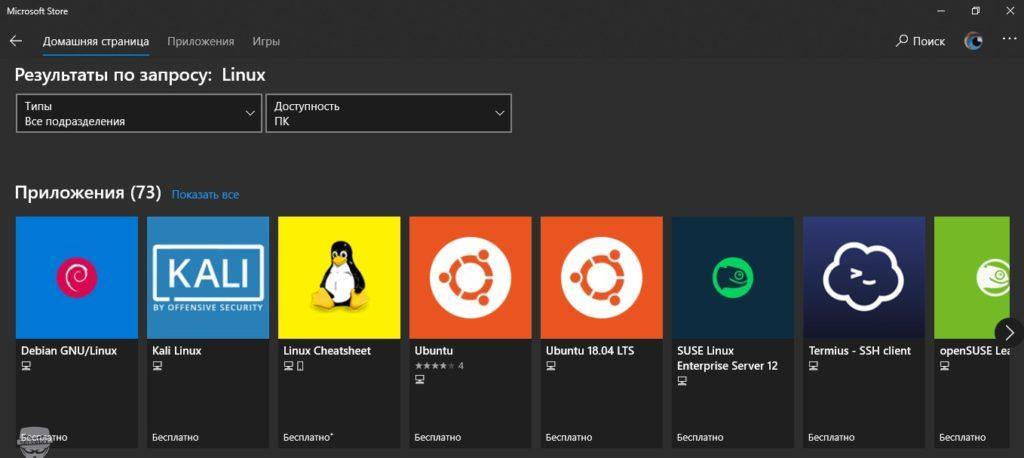

Прошло время, и Вы не поверете, они не только добились полного портирования большинства команд и приклада, теперь Вы можете загрузить и установить Kali Linux или другие сборки Linux прямо из магазина Microsoft. К примеру есть уже и Debian и Suse, Ubuntu, Kali Linux…

Установка Kali Linux на Windows 10 происходит без костылей и танцев с бубном, точно также как любое другое обычное приложение устанавливаемое с Microsoft Store. Если У Вас все же появились траблы с установкой приложений или открытием магазина приложений (тут есть некоторые ньюансы, но лечатся по первому запросу в поисковиках) – ребята не качайте сборки винды, пользуйтесь оригинальными образами и не будет никаких проблем.

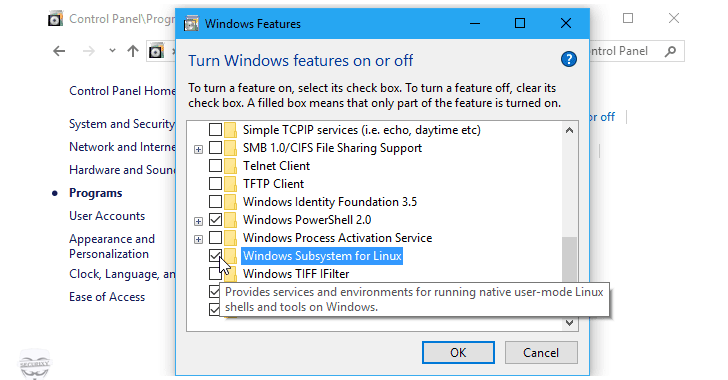

Итак, после загрузки основного приложения, нам необходимо активировать подсистему Linux в Windows 10 и сделать это можно 2 способами:

1. Активируем чекбокс через установку дополнительных компонентов панели управления (Панель управления -> Программы и компоненты -> Включение или отключение компонентов Windows 10 отметив галочкой пункт Подсистема Windows для Linux)

2. Используем мощнейший инструмент PowerShell:

Ну и ребут конечно же, как в Винде без него…

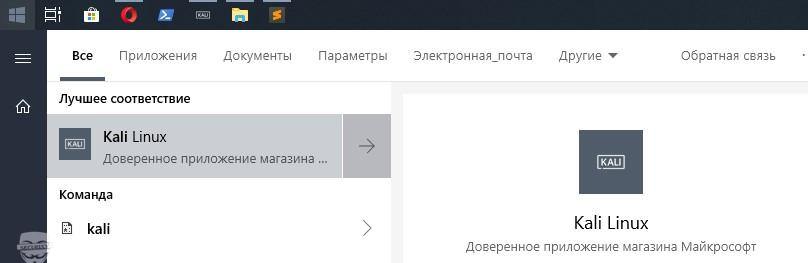

После загрузки винды, идем в ПУСК и пишем словосочетание Kali:

Запустив, система попросит создать пользователя и пароль к нему, создайте пару.

Далее нам необходимо обновить систему и компоненты до актуальных версий предворительной зайдя под sudo (sudo -i / sudo su кому как привычнее):

Теперь мы хотим не просто голую систему, а навешать ее софтом, у куда же без Metasploit’a…

Но, с установкой Metasploit может возникнуть одна проблема – это модули Metasploit, которые сожрут даже самый неадекватный антивирус, а в первую очередь защитником Windows. Для этого мы до его установки попросту добавим в доверенную зону:

Затем ставим сам метасплоит:

Ну и не буду Вам говорит, что это и зачем он нужен, запускаете msfconsole и радуетесь.

Далее я прикину небольшой набор утилит которыми пользуюсь сам практически повседневно:

Этот список можно продолжать бесконечно и все зависит от необходимости…

Естенственно будет много зависимостей, но для этого мы сюда и собрались, сделать пригодную для пентестинга оболочку внутри рабочей и полноценной Windows 10.

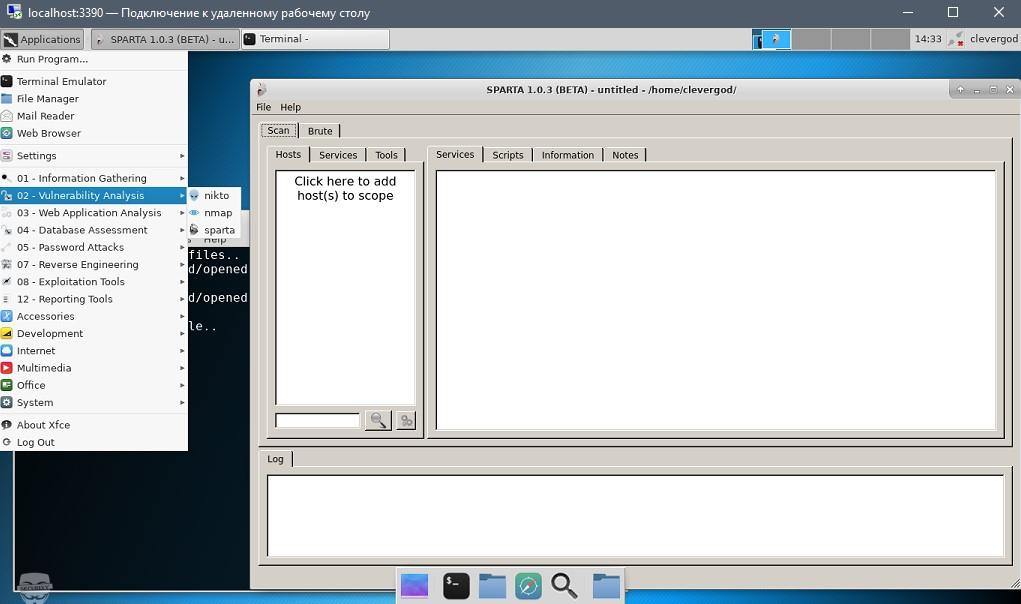

А теперь, то о чем обещал. Я долго использую связку Windows 10 + Kali, но до этого пользовался как основной осью сборкой Linux на базе Debian – Deepin (сделаю обзор о данной оси отдельно, считаю ее лучшим аналогом Винды для полного перехода на линукс среду для ленивых). Так вот, для эксплуатации, мне лично любимых и подручных sparta и armitage в установленной оболочке попросту нет X-ов или интерфейса, но я тут на днях замарочился и состряпал готовый скрипт по установке xfce на Kali под Windows 10. Сразу поясню, вся соль не в запуске интерфейса внутри эмулятора Linux, что в принципе невозможно, а именно возможность подключения к нашему Kali по RDP.

Итак в том же терминале пишем:

Затем запускаем RDP сервис:

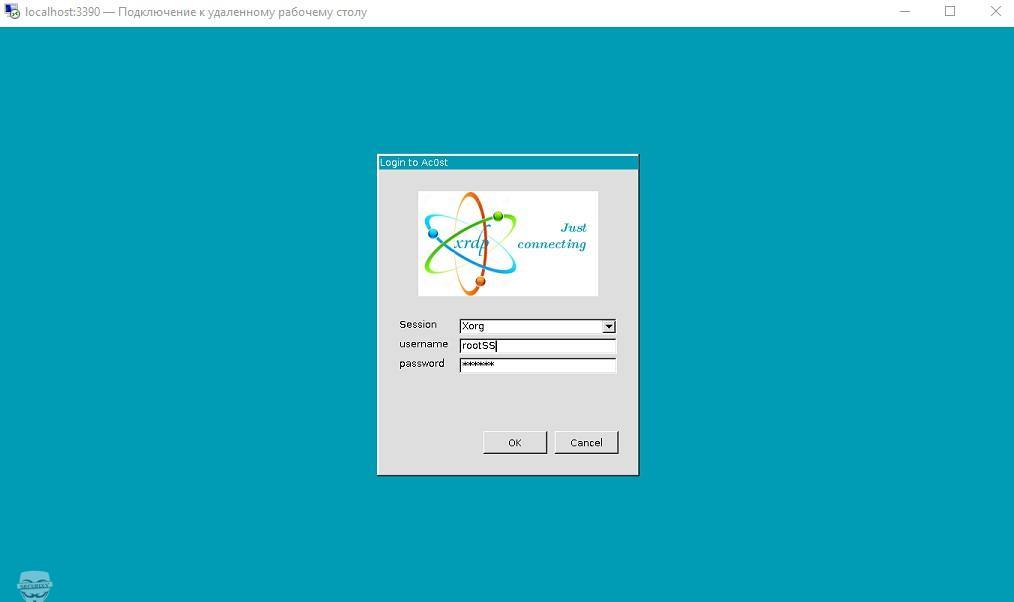

и цепляемся привычным для нам RDP клиентом mstsc на локалхост и порт 3390.

Появится окно в котором мы авторизуемся под имеющимся логином и паролем:

И вот пруф рабочей полноценной Kali Linux Без вирутальной машины:

Всем спасибо, думаю не зря распинался, подписывайтесь на наш телеграм канал и будете в тренде последних новостей и интересных авторских статей.

Источник

WiFite – Проводим тестирование на проникновение Wi-Fi сети

В прошлый раз мы рассмотрели утилиту для атаки на Wi-Fi – Aircrack-ng, в этой статье вы узнаете о более интересном средстве для атаки – WiFite. Это скрипт, написанный на языке Python, но, далее буду его называть утилитой, для более привычного понимания. Данная утилита проводит несколько атак на Wi-Fi сеть автоматизировано, этим она и интересна. В отличие от Aircrack-ng, для работы нужны права root. Это вызвано пакетами, которые используются в работе с Wi-Fi сетью. Она умеет атаковать сразу несколько сетей WEP, WPA и WPS, что несомненно является плюсом. Если вы используете WiFite, то необходимость использования Aircrack-ng отпадает, но, для своей работы используются некоторые инструменты из пакета Aircrack-ng. И да, у вас должна быть Wi-Fi карта с возможность мониторинга, об одной такой читайте тут.

Устанавливаем утилиту WiFite

В дистрибутиве Kali Linux WiFite уже имеется, но, рекомендую установить с GitHub самую свежую сборку. Тем более, что это весьма просто и не должно вызвать каких либо затруднений. В вашей системе должны быть уже установлены такие пакеты как git, устанавливается он командой “sudo apt install git”. Отмечу так же, что помимо самой тулзы, у вас должны быть и словари для брутфорса. Их можно либо скачать из интернета, либо, составить самому. Ну, или на крайний случай, выложу некоторые из своих:

Я же для работы с WiFite буду использовать дистрибутив Parrot OS, так как он мне больше симпатизирует чем Kali. Как вы помните, для работы WiFite необходимы root права, что бы их получить, вводим команду:

И так, возвращаемся к установке WiFite, вводим команды:

Этой командой мы клонировали репозиторий на свою машину, в вашей домашней директории теперь имеется папка “wifite2”, переходим в нее:

На этом установка завершена и можно переходить к практической части, а именно, к атаке на Wi-Fi сеть:

Проводим атаку на Wi-Fi сеть

По сути, все что нам осталось, это ввести команду “./Wifite.py –kill –dict”, затем указать путь, где лежат словари для брутфорса и дожидаемся результата. WiFite все сделает сама, произведет несколько атак на сеть Wi-Fi, если они не увенчаются удачей, то WiFite произведет захват хендшейка и начнет брутфорс по вашему словарю. Ну и конечно сама команда, словарь для брутфорса у меня лежит в директории “

/Documents” и называется он “key-list.txt”:

В случае, если вы используете для атаки на Wi-Fi сеть дистрибутив Parrot OS, вам надо установить “python”, это делается командой “sudo apt install python”:

Когда ваша Wi-Fi сеть появиться в списке WiFite, нажимаем сочетание клавиш “ctrl + c”, вводим ваш номер сети из позиции “NUM” или можно выбрать целый диапазон, в случае проведения аудита безопасности, затем нажимаем “Enter”:

Теперь можно налить кофейку и откинуться на спинку кресла, дожидаясь когда WiFite сделает свое дело и атака принесет свои плоды. Утилита произведет несколько атак в поисках уязвимостей, прежде чем перейдет к брутфорсу. В зависимости от сложности пароля, а так же от вашего словаря, брутфорс может занять какое-то время. По окончанию успешной атаки, вы увидите пароль от сети Wi-Fi, он будет отображаться в строке “PSK (password)”:

Заключение

Помните, что данная статья написана исключительно для ознакомления, а так же для проведения аудита безопасности вашей собственной Wi-Fi сети. Использование полученных знаний в корыстных целях, или с дурными помыслами с причинениями вреда, карается законом. Атака на Wi-Fi сети в наше время весьма распространенное явление, по этому важно обезопасить ее. Брутфорс или какие либо иные атаки, могут повлечь за собой получение злоумышленником доступа к вашей сети, и кто знает, что он будет с этим доступом делать. Утилита WiFite поможет вам обезопасить вашу сеть от подобного род атаки, и вы сможете защититься от взлома и проникновения в вашу Wi-Fi сеть. Получить дополнительную информацию о тулзе WiFite вы сможете на страничке GitHub.

А на этом сегодня все. Надеюсь данная статья будет вам полезна.

Журнал Cyber-X

Источник

Kali linux windows 10 wifite

Failed to load latest commit information.

readme.md

THIS PROJECT IS IN LIFE-SUPPORT MODE

This repo tracks the old version of Wifite (v1) which does not receive frequent updates and has many bugs (check out the Isuses tab!).

There’s a new version of Wifite (Wifite2) available at https://github.com/derv82/wifite2. Wifite2 has more features, bug fixes, and reliability.

Try the new Wifite2, especially if you’re having problems with Wifite v1

Wifite is for Linux only.

Wifite is an automated wireless attack tool.

Wifite was designed for use with pentesting distributions of Linux, such as Kali Linux, Pentoo, BackBox; any Linux distributions with wireless drivers patched for injection. The script appears to also operate with Ubuntu 11/10, Debian 6, and Fedora 16.

Wifite must be run as root. This is required by the suite of programs it uses. Running downloaded scripts as root is a bad idea. I recommend using the Kali Linux bootable Live CD, a bootable USB stick (for persistent), or a virtual machine. Note that Virtual Machines cannot directly access hardware so a wireless USB dongle would be required.

Wifite assumes that you have a wireless card and the appropriate drivers that are patched for injection and promiscuous/monitor mode.

To download and execute wifite, run the commands below:

wget https://raw.github.com/derv82/wifite/master/wifite.py

chmod +x wifite.py

./wifite.py

Please see the installation guide on the wiki for help installing any of the tools below.

Python 2.7.x. Wifite is a Python script and requires Python to run.

aircrack-ng suite. This is absolutely required. The specific programs used in the suite are:

- airmon-ng,

- airodump-ng,

- aireplay-ng,

- packetforge-ng, and

- aircrack-ng.

Standard linux programs.

* indicates program is not included in Backtrack 5 R1

* reaver, a Wifi-Protected Setup (WPS) attack tool. Reaver includes a scanner «walsh» (or «wash») for detecting WPS-enabled access points. Wifite uses Reaver to scan for and attack WPS-enabled routers.

* pyrit, a GPU cracker for WPA PSK keys. Wifite uses pyrit (if found) to detect handshakes. In the future, Wifite may include an option to crack WPA handshakes via pyrit.

tshark. Comes bundled with Wireshark, packet sniffing software.

cowpatty, a WPA PSK key cracker. Wifite uses cowpatty (if found) to detect handshakes.

Wifite is licensed under the GNU General Public License version 2 (GNU GPL v2).

Источник

Как автоматизировать взлом Wi-Fi с помощью Wifite2

Существует довольно много способов атаковать Wi-Fi сеть. Тип шифрования, дефолтные настройки производителя и количество подключенных клиентов могут определять, насколько легко будет атаковать цель и какой метод взлома сработает лучше всего. Wifite2 — это мощный инструмент, который автоматизирует взлом Wi-Fi, позволяя вам выбрать цели в зоне покрытия вашего адаптера, а затем подбирает лучшую стратегию взлома для каждой сети.

Wifite или Wifite2?

Wifite — инструмент не новый. Это был один из первых инструментов для хакинга Wi-Fi, с которым мы познакомились. Наряду с Besside-ng автоматизированные скрипты для взлома Wi-Fi позволяли даже скрипт-кидди получать хорошие результаты, несмотря на то, что они не понимали, как эти скрипты работают. По сравнению с Besside-ng, оригинальный Wifite основательно использовал все доступные ему инструменты для атаки на сеть, но в то же время он был очень медленным.

Одной из лучших функциональных особенностей оригинального Wifite было то, что он проводил Wi-Fi сканирование местности, прежде чем атаковать близлежащие сети. Это позволяло хакеру указывать одну, несколько или все сети в качестве целей. Благодаря тому, что Wifite раскладывал пользователю все доступные цели в удобном для понимания формате, даже новичок мог понять, какие атаки лучше применять против ближайших сетей.

Оригинальный Wifite мог автоматически атаковать WPA-сети путем перехвата рукопожатия или использовать инструмент Reaver для брутфорса PIN-кодов WPS ближайших сетей. Несмотря на то, что этот способ атаки был очень эффективен, его выполнение занимало от 8 часов и более.

Обновленный WiFite2 работает намного быстрее благодаря уменьшению времени на сами атаки и использованию более совершенных тактик, чем в предыдущей версии. Из-за этого Wifite2 — это более серьезное и мощное средство для взлома Wi-Fi, чем оригинальный Wifite.

Процедура взлома Wi-Fi

Для максимально быстрого взлома близлежащих сетей Wifite2 использует простую, но достаточно эффективную процедуру. Он доводит каждую тактику, которую пытается применить, до предела ее практического применения, может даже зайти так далеко, что будет пытаться взломать любые входящие рукопожатия.

Первым делом Wifite2 сканирует все каналы в поисках всех сетей в зоне покрытия. Затем он ранжирует найденные сети по уровню сигнала, поскольку факт обнаружения сети совершенно не гарантирует надежную связь с ним.

Кроме сортировки обнаруженных сетей в порядке убывания сигнала, этап разведки включает в себя сбор информации о том, к каким методам взлома эти сети могут быть уязвимы.

Благодаря организации Wifite2 можно легко добавить направленную Wi-Fi антенну, и использовать Wifite2 для определения местоположения источника любой ближайшей Wi-Fi сети при проведении сканирования окрестностей.

После завершения сканирования округи все отраженные цели будут также содержать информацию о том, подключены ли к ним клиенты, объявляет ли сеть об использовании WPS, и какой тип шифрования использует сеть. Исходя из этого, хакер на основе собранной информации выбирает для атаки любую цель, группу или все цели.

Wifite2 пройдет по всему списку целей, начиная с самых быстрых и простых атак, таких как WPS-Pixie, которые в считанные секунды могут взломать пароль, до менее надежных тактик, вроде проверок на использование слабых паролей с помощью «атаки по словарю». Если атака не удается или ее завершение занимает слишком много времени, то Wifite2 перейдет к следующей возможной в конкретном случае атаке, чтобы не терять времени, как это делал его предшественник.

Что вам понадобится

Для начала вам понадобится адаптер Wi-Fi, который можно перевести в режим мониторинга. Это означает, что вы должны выбрать тот адаптер, который совместим с Kali Linux. У нас есть на этот счет несколько отличных руководств.

Wifite2 установлен в Kali Linux по умолчанию, поэтому мы рекомендуем использовать Kali на виртуальной машине или в качестве второй системы на ноутбуке. Вы можете использовать Wifite2 в других системах Linux, но мы не будем подробно останавливаться на его установке, так как предполагаем, что вы все-таки используете Kali Linux.

Шаг 1. Установите Wifite2

Если в вашей системе еще не установлен Wifite2, то вы можете установить его из GitHub репозитория. Вначале нужно клонировать репозиторий: открыть окно терминала и ввести следующие команды.

Эти команды скачают и установят Wifite2 в вашу систему. Чтобы проверить, работает ли он, можно набрать wifite -h и увидеть информацию об установленной версии.

Шаг 2. Подключите ваш Wi-Fi адаптер

Если в вашей системе установлен Wifite2, то нужно подключить беспроводной сетевой адаптер, совместимый с Kali Linux. Wifite2 позаботится не только об автоматическом выборе используемого вами Wi-Fi адаптера, но и переведет его в режим мониторинга. Это означает, что после подключения адаптера вам дополнительно ничего не нужно делать.

Шаг 3. Установите флаги и найдите цель

Если мы знаем, какой канал мы атакуем, то сразу можем его выбрать, добавив команду -c, за которой следует номер канала. Если просто запустить Wifite2, набрав в консоли wifite, это позволит скрипту собрать нужную информацию.

Здесь мы выполнили сканирование 11-го канала и нашли 10 разных целей. Среди этих целей у двух есть подключенные клиенты, у одного включен WPS, и все они используют WPA.

Шаг 4. Изучите результаты сканирования и выберите цели

По результатам нашего тестового сканирования мы видим, что цель 5, скорее всего, является наиболее подходящей. И хотя уровень сигнала у нее не самый лучший, и нет подключенных клиентов, но мы, с большой долей вероятности, сможем получить рукопожатие с помощью новой PMKID-атаки даже в том случае, если никто не подключен.

Если мы ищем слабые пароли, то первые три сети имеют самый сильный уровень сигнала, а у целей 4 и 7 наибольшие шансы получить быстрое четырехстороннее рукопожатие, чтобы позже можно было попробовать брутфорс. Если нас интересует какая-то конкретная сеть, то сейчас мы можем ее выбрать. Если мы хотим выбрать сети, атака по которым с большей вероятностью даст результат, то мы можем выбрать цели 4, 5 и 7 с хорошими шансами быстро перехватить рукопожатие и взломать его, если PIN-код WPS не был взломан в первую очередь.

Если мы хотим сосредоточиться на легких целях, то мы можем указать скрипту отображать только те цели, которые уязвимы для определенного вида атаки. Чтобы отобразить только цели с WPS, которые могут быть уязвимы для атак от Reaver или Bully, нужно запустить Wifite2 с флагом -wps.

То же самое мы можем сделать с флагами -wpa или -wep, чтобы показать только те цели, которые используют эти типы шифрования.

Шаг 5. Автоматизируйте атаки по типу цели

В нашем списке результатов найдем цель с включенным WPS и подключенными клиентами. После того, как мы выберем номер сети, которую хотим атаковать, Wifite2 проведет наиболее подходящие для них атаки.

Здесь мы видим, что, хотя атака WPS-Pixie не удалась, но мы смогли легко перехватить рукопожатие. Таймаут для атаки WPS-Pixie истек довольно быстро, поэтому мы потратили минимум времени на пробу этой атаки. Случается, что разные Wi-Fi адаптеры лучше работают с разными скриптами, и это утверждение справедливо для Reaver и Bully. Если какой-то не подошел — попробуйте другой.

Wifite2 использует по умолчанию Reaver, но вы можете изменить его на Bully, используя флаг -bully.

Несмотря на то, что с Bully мы не получили хороший результат, пробовать нужно оба — это отличный способ выяснить, с чем лучше всего работает ваш Wi-Fi адаптер.

Шаг 6. Пропуски и изучение результатов

Если Wifite2 требует слишком много времени для проведения какой-то конкретной атаки, то мы всегда можем пропустить текущую атаку, нажав Ctrl-C. Это вызовет меню, которое спросит, продолжить или лучше прерваться. Здесь вы можете перейти к следующей атаке, нажав c или s, чтобы совсем остановить Wifite2.

Если мы получим только четырехстороннее рукопожатие, то сможем добавить кастомный словарь с паролями и попытаться взломать рукопожатие. Мы можем сделать это, установив флаг —dict, и затем указать путь до файла, содержащего пароли для взлома. По умолчанию этот путь установлен в /usr/share/wordlists/fern-wifi/common.txt. Этот список содержит много общих паролей, но если вы хотите получить хорошие результаты атак, то лучше использовать свои собственные вордлисты.

Ниже мы успешно расшифровали перехваченное рукопожатие с помощью кастомного словаря «passwords.txt».

Использование хорошего файла с паролями может повысить шансы на взлом сетевого пароля Wi-Fi, даже если более быстрые WPS-атаки не приведут к успеху.

Некоторые предупреждения и способы защиты

Wifite2 — пример того, как даже скрипт-кидди могут эффективно атаковать сети с общими уязвимостями, вроде PIN-кодов WPS и слабых паролей. Но по мере роста количества продвинутых атак, выполнение которых автоматизируется, очень важно знать о наиболее распространенных и эффективных способах атак на Wi-Fi сети.

Лучший способ защитить свою сеть от таких инструментов, как Wifite2 — это убедиться, что у вас отключен WPS, и выбрать для вашей Wi-Fi сети очень сильный пароль, который вы не расскажете никому.

Важно отметить, что выбрав «all» (все) в списке целей, Wifite2 будет атаковать все обнаруженные сети, а не только те, на пентест которых у вас есть разрешение. У вас должно быть разрешение на использование этого инструмента в любой сети, которую вы атакуете, поскольку атака сети, принадлежащей кому-то другому, без разрешения с его стороны, является преступлением и может привести к большим неприятностям. Просто сказать, что это сделал скрипт, а не вы — это не оправдание, особенно если вас поймали на атаке какой-то важной сети. Поэтому убедитесь, что Wifite2 ориентирован только на те сети, на аудит которых у вас есть разрешение.

Надеемся, вам понравилось это руководство по автоматизации хакинга Wi-Fi с помощью Wifite2. Если у вас есть какие-либо вопросы по этой статье или по инструментам Wi-Fi взлома — не стесняйтесь, пишите в комментариях.

Источник