- Статья Как УЗНАТЬ пароль Windows?

- How to recover windows 10 administrator password beginner’s guide

- Recover windows 10 administrator password by Kali Linux

- Old method to get windows 10 password hashes

- New Method to get windows 10 password hashes – 2017

- Method 2. How to Recover Windows 10 administrator password If You Forgot.

- Как взломать пароль Windows 10 с помощью FakeLogonScreen в Kali Linux

- Шаги для взлома пароля Windows 10

- Загрузите FakeLogonScreen в Kali Linux

- Создание вредоносной полезной нагрузки для взлома Windows

- Загрузите полезную нагрузку на целевой машине

- Запустите Metasploit для использования

- Загрузить исполняемый файл

- Некоторая полезная информация

Статья Как УЗНАТЬ пароль Windows?

В этой статье будет описано как узнать пароль от Windows (любых версий), НЕ сбросить, НЕ изменить, а именно УЗНАТЬ.

Сначала отступление

Сбросить пароль или изменить его в системе Windows легко — школьники уже наснимали свои стопятьсот видео как это сделать.

Продвинутые школьники используют ПРО версию программы ElcomSoft System Recovery, которая «за пол минуты взламывает пароль» (на самом деле, ищет по словарю наиболее популярные пароли, сравнивает их с ранее рассчитанными хэшами и, если школьник задалпароль что-нибудь вроде «1», «1111», «123», «admin», «password», то программа его отображает).

Продвинутые пользователи снимают видео как сбросить пароль с помощью Kali Linux. Причём, Kali Linux используется для 1) монтирования диска с ОС Windows, 2) переименование одного файла для запуска командной строки… Я думаю, в свободное время эти люди колют орехи айфонами.

На самом деле, я шучу. В 99.99% случаев именно это и нужно — сбросить пароль школьника или бухгалтера, которые зачем-то его поставили и благополучно забыли.

Если вам именно это и нужно, то загрузитесь с любого Live-диска (это может быть и Linux – что угодно). В каталоге C:WindowsSystem32 переименуйте файл cmd.exe в sethc.exe или в osk.exe. Понятно, что нужно сделать бэкап файла sethc.exe (или osk.exe), а файл cmd.exe копировать с присвоением нового имени.

Если вы переименовали файл в sethc.exe, то при следующей загрузке Windows, когда у вас спросят пароль, нажмите пять раз кнопку SHIFT, а если в osk.exe, то вызовите экранную клавиатуру. И в том и в другом случае у вас откроется командная строка (cmd.exe) в которой нужно набрать:

А теперь я буду снимать своё видео.

Узнаём пароль Windows с помощью Kali Linux

Теория: где Windows хранит свои пароли?

Windows размещает пароли в файле реестра SAM (System Account Management) (система управления аккаунтами). За исключением тех случаев, когда используется Active Directoryis. Active Directoryis — это отдельная система аутентификации, которая размещает пароли в базе данных LDAP. Файл SAM лежит в C: System32\config (C: \sys32\config).

Файл SAM хранит пароли в виде хэшей, используя хэши LM и NTLM, чтобы добавить безопасности защищаемому файлу.

Файл SAM не может быть перемещён или скопирован когда Windows запущена. Файл SAM может быть сдамплен (получен дамп), полученные из него хэши паролей могут быть подвержены брут-форсингу для взлома оффлайн. Хакер также может получить файл SAM загрузившись с другой ОС и смонтировав C:. Загрузиться можно с дистрибутива Linux, например Kali, или загрузиться с Live-диска.

Одно общее место для поиска файла SAM это C: \repair. По умолчанию создаётся бэкап файла SAM и обычно он не удаляется системным администратором. Бэкап этого файла не защищён, но сжат, это означает, что вам нужно его разархивировать, чтобы получить файл с хэшами. Для этого можно использовать утилиту expand. Команда имеет вид Expand [FILE] [DESTINATION]. Здесь пример раскрытия файла SAM в файл с именем uncompressedSAM.

Чтобы улучшить защиту от оффлайн хакинга, Microsoft Windows 2000 и более поздние версии включают утилиту SYSKEY. Утилита SYSKEY зашифровывает хэшированные пароли в файле SAM используя 128-битный ключ шифрования, который разный для каждой установленной Windows.

Атакующий с физическим доступом к системе Windows может получить SYSKEY (также называймый загрузочный ключ) используя следующие шаги:

- Загрузиться с другой ОС (например, с Kali).

- Украсть SAM и хайвы SYSTEM (C: \System32\config (C: \sys32\config)).

- Восстановить загрузочный ключ из хайвов SYSTEM используя bkreg или bkhive.

- Сделать дамп хэшей паролей.

- Взломать их оффлайн используя инструмент, например такой как John the Ripper.

Ещё одно важное замечание. При каждом доступе к файлам в Windows изменяется MAC(модификация, доступ и изменение), который залогирует ваше присутствие. Чтобы избежать оставления криминалистических доказательств, рекомендуется скопировать целевую систему (сделать образ диска) до запуска атак.

Монтирование Windows

Есть доступные инструменты для захвата Windows-файлов SAM и файла ключей SYSKEY. Один из методов захвата этих файлов — это монтирование целевой Windows системы так, чтобы другие инструменты имели доступ к этим файлам в то время, пока Microsoft Windows не запущена.

Первый шаг — это использование команды fdisk -l для идентификации ваших разделов. Вы должны идентифицировать Windows и тип раздела. Вывод fdisk показывает NTFS раздел, например так:

Создаёте точку монтирования используя следующую команду mkdir /mnt/windows .

Монтируете системный раздел Windows используя команду как показано в следующем примере:

Теперь, когда целевая система Windows смонтирована, вы можете скопировать файлы SAM и SYSTEM в вашу директорию для атаки следующей командой:

Доступны инструменты для дампа файла SAM. PwDumpand Cain, Abel и samdump — это только немногие примеры.

Обратите внимание, вам нужно восстановить оба файла — загрузочного ключа и SAM. Файл загрузочного ключа используется для доступа к файлу SAM. Инструменты, используемые для доступа к файлу SAM будут требовать файл загрузочного ключа.

bkreg и bkhiveare — популярные инструменты, которые помогут получить файл загрузчика ключа, как показано на следующем скриншоте:

Как защититься от кражи пароля для входа в Windows:

- Во-первых, не нужно надеяться на этот пароль. Этот пароль не спасёт вас даже от вашего сына-школьника. Этот пароль не поможет вам защитить данные, а также бесполезен при краже компьютера. (Ситуация с паролем на BIOS примерно такая же — не предоставляет никакой реальной защиты, время от времени портит жизнь бухгалтерам и людям с плохой памятью).

- Если вам важно ограничить доступ к данным или ко всей системе, используйте такие программы шифрования как VeraCrypt и TrueCrypt (но если уж вы в этом случае забудете пароль, то данные будут безвозвратно утеряны).

- Чтобы ваш пароль на вход в Windows не могли расшифровать школьники, придумывайте сложный, длинный пароль с разными регистрами, цифрами и буквами (в том числе русскими) и т. д. Но ещё раз повторю — этот пароль не защищает ничего.

Источник

How to recover windows 10 administrator password beginner’s guide

Here I am with another article on recover windows 10 administrator password. If you have laptop installed window 1o and Forgot password on laptop. then some questions will arise in your mind “how to recover windows 10 OS password on a laptop?” or “how to recover laptop password?” so you are searching for solution, and solution here I am resetting my password by Kali Linux.

Recover windows 10 administrator password by Kali Linux

Similar as previous version of Window’s Operating system like Window XP/7/8/8.1 password of Window 10 are saved in SAM (Security Account Manager) file located in C:/Windows/system32/config. These password are encrypted with NTLMv2. In this post I will show you to dump the hashes and crack it using John password cracker tool. User can do that by follow the given steps:

Step 1:Boot Window machine with Kali Linux Live DVD/Flash Drive

Step 2: Mount Windows System Drive

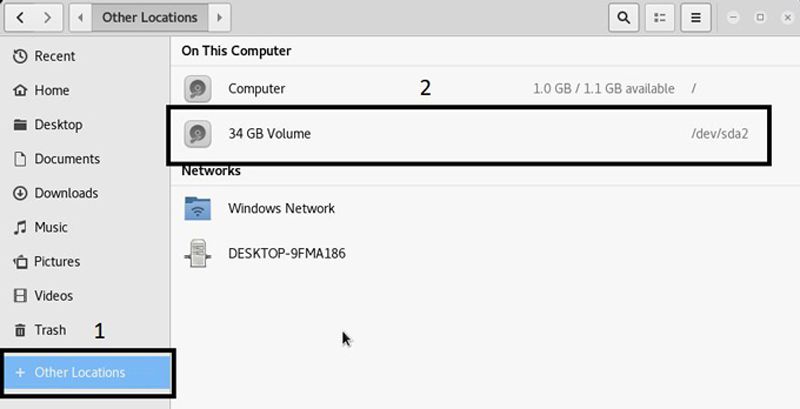

- Click on the Places and the menu bar will open click on Computer. The file manager will open.

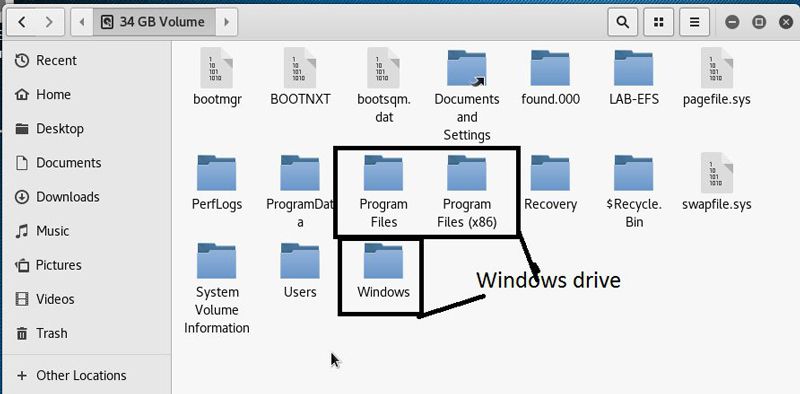

- Click on other location, and again click on the Windows media. New windows will be open and looks like image.

Note: If you will not able to open this drive automatic use following command to fix error. This happen because Windows 10 does not shut down properly. By default it is going to sleep mode, So you will have to run following command.

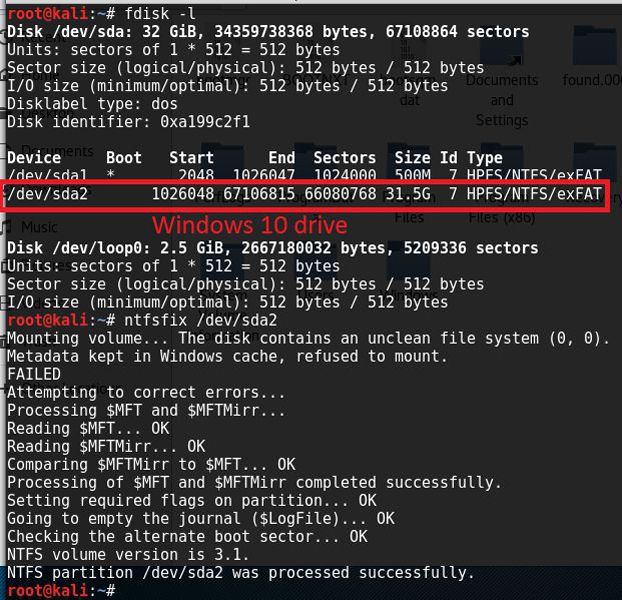

#fdisk -l

this command is used to check the attached hardisk and its partition. its upto you how will you find the windows partition. if you will run following command with wrong partition, then no issue.

#ntfsfix /dev/sda2 (partition address) - Try again to open Windows media, Once you will open go to next step.

Step 3: Open terminal and Go into the SAM file location

#cd /Media/Media No./Windows/System32/config

Old method to get windows 10 password hashes

Step 4: Find the system bootkey using bkhive utility

#bkhive SYSTEM /root/Desktop/system

Step 5: Dump Password hashes using samdump2

#samdump2 SAM /root/Desktop/system > /root/Desktop/hashes.txt

New Method to get windows 10 password hashes – 2017

STEP 4+5: This is very important step, because in this step you are going to retrieve Windows 10 password hashes. So run the following command and dump the hashes.

#pwdump SYSTEM SAM > /root/Desktop/hashes.txt

You can provide any name instead of hashes.txt

Step 6: Change working directory as /root/Desktop

Step 7: See available hashes in hashes.txt file

Step 8: Find the password from hashes using John the Ripper

#john –format=nt2 –users=UserName hashes.txt

Find the password Have a fun 🙂

Method 2. How to Recover Windows 10 administrator password If You Forgot.

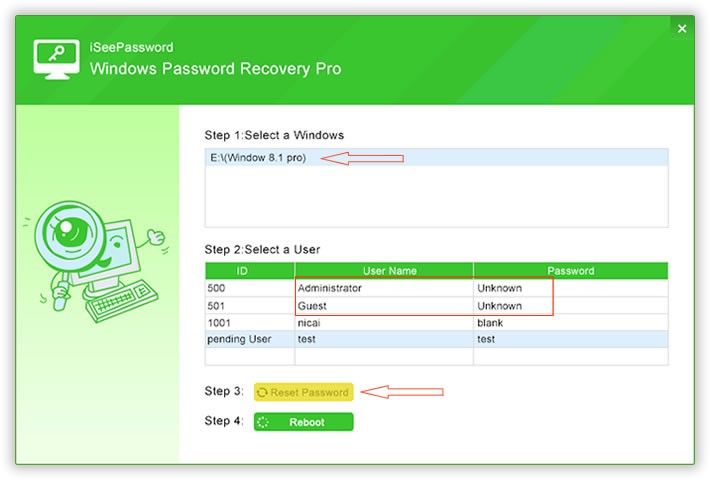

Another tool that can be used to recover windows 10 administrator password is the iSeePassword Windows Password Recovery Pro, this is a best PC Unlocker software . It is a professional password recovery tool that is meant to reset or unlock computer password. It is available for many other Windows operating systems including Windows Vista, 7, 8 and XP. You only need a USB flash drive. When compared to other methods mentioned above, this is the easiest way to recover a lost password and has no drawbacks. It works by listing all user accounts on your computer, you only need to select a user account on your computer and click the password reset button. You can login to your Windows account after restarting.

Let’s see how iSeePassword Windows Password Recovery Pro Works.

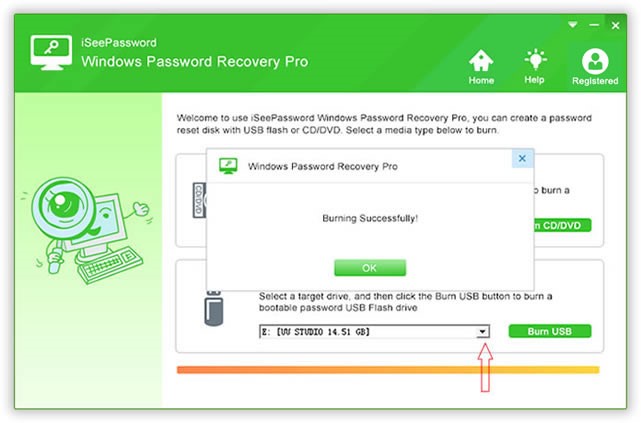

Step 1. Download iSeePassword Windows Password Recovery Pro and install and launch it on another available PC. There are 2 ways to burn a password reset disk, USB or DVD/CD, just inset a USB flash drive into it. Click “Burn”.

Step 2. When successful message pops up, click OK and exit removal device. Password recovery disk have been burned successfully.

Step 3: Insert the newly created USB drive to the locked Windows 10 computer. Set USB drive as the first boot device in BIOS setup. This computer will reboot. Then it will load the program, and detect all system and account on your computer, follow the interface to reset your Windows 10 password.

After you successfully reset the password, disconnect the boot disk and reboot your PC when password is reset to blank. Then your PC will restart normally and Windows 10 can login without password.

iSeePassword Windows Password Recovery Pro is easy to use and safe. With it,you can fast access to your windows if you forgot login password on Windows 10 without system re-installation.

Источник

Как взломать пароль Windows 10 с помощью FakeLogonScreen в Kali Linux

В этой статье демонстрируется подробное руководство о том, как взломать пароли Windows 10 с помощью FakeLogonScreen. Я буду использовать FakeLogonScreen…

В этой статье демонстрируется подробное руководство о том, как взломать пароли Windows 10 с помощью FakeLogonScreen.

Я буду использовать FakeLogonScreen и Kali Linux для взлома паролей Windows 10. FakelogonScreen – это удобный и скрытый инструмент, который создает поддельный журнал на экране на целевой машине под управлением Windows 10. Этот инструмент заставляет целевого пользователя вводить правильные учетные данные и, после его получения, передает его злоумышленнику.

Arris Huijgen разработал этот полезный инструмент, он использует преимущества обычного поведения среды Windows, отображает экран входа в систему, когда он выходит из спящего режима, и запрашивает ввод учетных данных. В то время этот инструмент искал фишинговые учетные данные Windows от цели, и сила этого инструмента появилась, когда он принимает только действительные учетные данные.

Шаги для взлома пароля Windows 10

Теперь давайте попробуем этот инструмент и выполним эксплойт. Нам нужно развернуть две виртуальные машины, то есть Kali Linux и Windows 10. В моей виртуальной лабораторной среде Kali (атакующая машина) имеет IP: 192.168.0.103, а Windows (целевая машина) получила 192.168.0.100.

Загрузите FakeLogonScreen в Kali Linux

Для начала нам нужно скачать исполняемый файл FakeLogonScreen на нашей атакующей машине по ссылке:

Теперь предположим, что целевой компьютер подключен к той же сети, что и атакующий компьютер.

Создание вредоносной полезной нагрузки для взлома Windows

Мы создадим вредоносную полезную нагрузку с помощью инструмента msfvenom в соответствии с информацией, полученной целевой системой. Мы установим lhost на IP нашего Kali, то есть 192.168.0.103, и установим lport равным 4444. Поскольку мы заинтересованы в использовании системы Windows, мы сгенерируем полезную нагрузку в виде исполняемого файла, чтобы легко выполнить ее на целевой машине. Используйте команду:

Здесь ‘payload.exe’ – это имя сгенерированной полезной нагрузки. После этого мы запустим Python One-liner для создания HTTP-сервера, который будет размещать эту вредоносную полезную нагрузку на порту 80 целевой машины.

Загрузите полезную нагрузку на целевой машине

Все готово сейчас, самый важный этап наступил, когда мы должны получить цель для загрузки этой вредоносной полезной нагрузки. В реальных сценариях злоумышленник может использовать различные методы социальной инженерии и позволить целевому пользователю загрузить этот вредоносный файл в свою систему.

Для практической демонстрации мы получим доступ к каталогу нашего компьютера Kali с компьютера с Windows и загрузим полезную нагрузку.

Это также будет показывать текущие журналы в нашей машине Kali.

Запустите Metasploit для использования

Вернемся прямо к Kali и запустим Metasploit-framework.

Используйте модуль multi/handler .

Установите полезную нагрузку windows/meterpreter/reverse_tcp .

Установите lhost как наш IP т.е. 192.168.0.103 и lport как 4444

После настройки всего этого, просто запустите эксплойт, вернитесь на компьютер с Windows и запустите исполняемый файл, то есть «payload.exe». Это быстро даст нам сеанс метролога.

Загрузить исполняемый файл

Теперь загрузите исполняемый файл FakeLogonScreen, который мы загрузили ранее. Убедитесь, что вы указали правильный путь к исполняемому файлу.

После этого получите доступ к оболочке и запустите FakeLogonScreen.exe, как показано ниже:

И БУМ! На целевом компьютере все запущенные окна будут закрыты, и появится экран входа в систему, запрашивающий учетные данные, и он отобразится в качестве допустимого окна. Пользователь не колебался ни секунды, чтобы ввести свои учетные данные и вернуть свою работу.

Чтобы проверить надежность этого инструмента, мы будем вводить неправильный пароль.

И это покажет ошибку «Пароль неверный, попробуйте еще раз». Это сила инструмента FakeLogonScreen, который заставляет цель вводить свой правильный пароль. У пользователя нет другого выбора, кроме как ввести свой пароль.

Давайте введем правильный пароль, и вы получите стандартное окно, так как ничего не произошло раньше.

Это также показывает, что FakeLogonScreen работает аналогично кейлоггеру. Злоумышленник может легко отслеживать все журналы и может получить правильный пароль целевого пользователя.

Некоторая полезная информация

Этот инструмент также может эффективно работать на нескольких настольных системах. При запуске его на разных рабочих столах все затронутые экраны становятся черными сразу после выполнения эксплойта с атакующей машины. Это работает, даже если целевой пользователь установил настроенный фон.

Zip-файл эксплойта также содержит другой исполняемый файл с именем «FakeLogonScreenToFile.exe», который работает так же, как и предыдущий исполняемый файл. Тем не менее, он имеет некоторые дополнительные функции, т.е. не только показывает пароль, но и сохраняет его в файле %LOCALAPPDATA%\Microsoft\user.db .

Этот инструмент также может быть интегрирован с Cobalt Strike для эффективной работы.

Источник