- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- WPSploit

- Описание WPSploit

- Справка по WPSploit

- Руководство по WPSploit

- Примеры запуска WPSploit

- Установка WPSploit

- Установка в Kali Linux

- Скриншоты WPSploit

- Инструкции по WPSploit

- 3 способа найти рабочую учетную запись в WordPress

- WPscan

- Metasploit

- Burp Suite

- Как защититься от брутфорса

- Статья Сканируем на уязвимости WordPress: WPScanner и Plecost

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

WPSploit

Описание WPSploit

WPSploit — это дополнительные модули для эксплуатации уязвимостей WordPress с помощью Metasploit.

Назначение этого репозитория — создание и/или портирование эксплойтов под WordPress, в качестве инструмента эксплуатации используется привычный многим Metasploit.

На данный момент имеется 39 модулей (14 эксплойтов и 25 вспомогательных, которые, как правило, проводят разнообразные сканирования/анализ имеющихся уязвимостей).

Все модули созданы с использованием информации базы данных уязвимостей WPScan. Нужно понимать, что главное отличие этих модулей от названной базы данных в том, что это не просто описания уязвимостей, а готовый эксплойты. Вам только нужно найти уязвимые сайты (по доркам или по собственным базам).

Справка по WPSploit

Документация по всем модулям расположена по этому адресу: https://github.com/espreto/wpsploit/tree/master/documentation. Обратите внимание на неё, поскольку в ней даны подробные описания каждого модуля, включающие имеющиеся уязвимости (полезно для поиска уязвимых сайтов), даны примеры использования.

Руководство по WPSploit

Страница man отсутствует.

Примеры запуска WPSploit

Эксплойты из WPSploit можно использовать с помощью Metasploit. Т.е. нам нужно запустить Metasploit. Делается это так:

Далее показан пример работы с одним из эксплойтов:

Установка WPSploit

Установка в Kali Linux

Подразумевается, что Metasploit у вас уже установлен. Далее делаете так:

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты WPSploit

Это утилита командной строки.

Инструкции по WPSploit

Ссылки на инструкции будут добавлены позже.

Источник

3 способа найти рабочую учетную запись в WordPress

В этой статье будет рассмотрено, как скомпрометировать учетные записи сайта на WordPress при помощи различных техник брутфорса.

Автор: Raj Chandel

- На целевом сайте установлен WordPress

- В качестве рабочей системы используется Kali Linux (с WPscan)

- Приложение Burp Suite (Intruder) для осуществления автоматически атак на веб-приложения.

WPscan

WPscan представляет собой утилиту, работающую из командной строки и применяемую в качестве сканера уязвимостей по методу черного ящика. Обычно используется специалистами и блогерами для тестирования сайтов на безопасность.

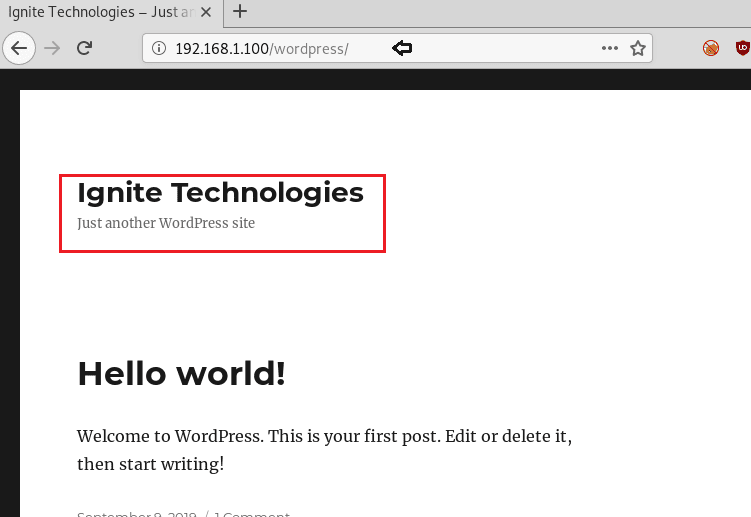

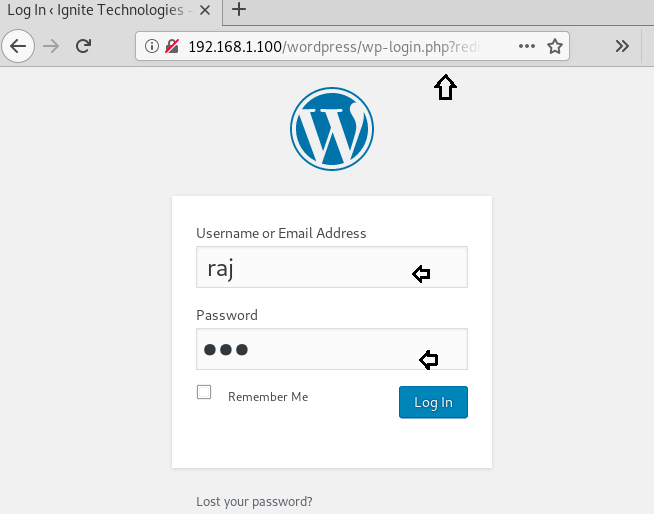

В качестве примера используется сайт с WordPress, установленный на локальном хосте (localhost), как показано на рисунке ниже.

Рисунок 1: Тестовый сайт на WordPress, установленный на локальном хосте

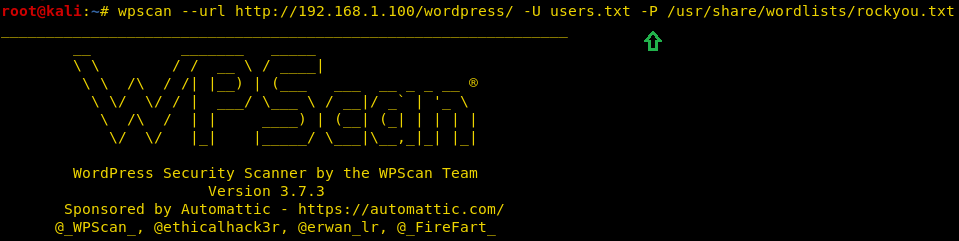

Во время брутфорса вы можете использовать как свой список имен пользователей и паролей, так и словарь из дистрибутива Kali Linux. Я использовал файл rockyou.txt , идущий в комплекте с Kali Linux и содержащий 14341564 уникальных пароля.

В параметре –URL указываем адрес сайта, где установлен WordPress.

Параметр – U позволяет указать перечень используемых имен пользователей из файла (в нашем случае – в users.txt ).

Параметр – P позволяет указать перечень используемых паролей из файла rockyou.txt.

Продолжительность сканирования, как правило, зависит о того, насколько большой словарь с паролями, а поскольку список пользователей тоже большой, брутефорс может повлиять на производительность сайта в случае длительного использования.

Рисунок 2: Текстовая заставка, появляющаяся во время запуска брутфорса

Как показано на рисунке ниже, брутфорс завершился успешно, и найдено рабочее сочетание имени пользователя и пароля.

Рисунок 3: Найдена рабочая учетная запись admin / flower

Metasploit

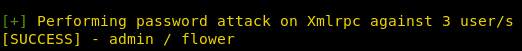

Metasploit устанавливается вместе с Kali Linux. Соответственно, первым делом нужно запустить консоль, а затем нужный модуль для WordPress.

При помощи модуля, указанного ниже, выполняется аудит учетной записи. Сначала происходит валидация имен пользователей, потом привязываются пароли.

И опять, как показано на рисунке ниже, брутфорс тоже завершился успешно. Найдена учетная запись Admin / flower.

Рисунок 4: Повторное успешное завершение брутефорса

Burp Suite

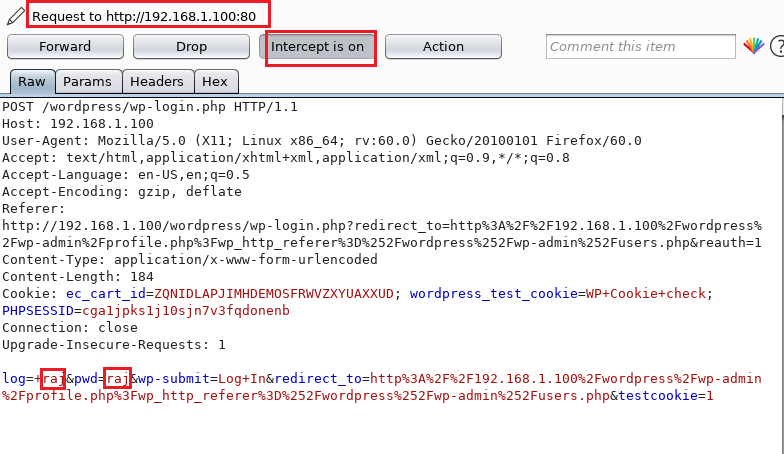

Для решения нашей задачи подойдет Burp suite community edition, или можно использовать версию, которая устанавливается вместе с Kali Linux. Запускаем Burp Suite, открываем страницу авторизации в WordPress и активируем перехват в Burp Proxy. Затем указываем любое имя пользователя / пароля с целью последующего перехвата ответа на текущей запрос.

Рисунок 5: Пробная авторизация в WordPress

Обратите внимание на последнюю строчку перехваченного сообщения на рисунке ниже, где показаны имя пользователя и пароль raj:raj , введенные во время пробной авторизации. Затем кликните правой кнопкой мыши на пустом пространстве в поле с сообщением и выберите Send to Intruder или нажмите ctrl + I для отправки перехваченного сообщения в Intruder.

Рисунок 6: Перехваченное сообщение

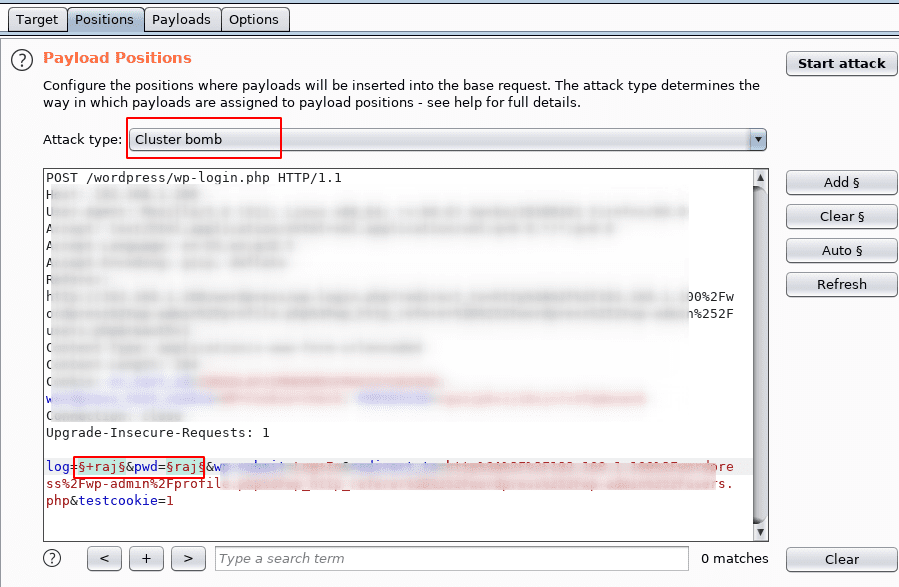

Теперь зайдите в раздел Intruder, где находится запрос, созданный по базовому шаблону, который мы отправили. Далее зайдите во вкладку Positions, где выбраны несколько позиций, обозначенных символами § . Всё между двумя символами § будет заменено на полезную нагрузку. Однако сейчас нужно кликнуть на кнопку Clear с правой стороны от редактора.

Далее выберите позиции, как показано на рисунке ниже, и кликните на кнопку Add. Будут настроены две выбранные позиции для вставки полезной нагрузки. В списке Attack type выбираем Cluster bomb, поскольку у нас две позиции с полезной нагрузкой. Этот тип атаки полезен во время брутфорса, поскольку первая полезная нагрузка помещается на первую позицию, а вторая соответственно – на вторую. При проходе в цикле через элементы полезной нагрузки будут испробованы все комбинации. Например, если у вас 1000 имен пользователей и 1000 паролей, будет выполнено 1000000 запросов.

После выполнения всех настроек нажмите на кнопку Start attack.

Рисунок 7: Настройки атаки Cluster bomb для реализации брутфорса при помощи отправки запросов

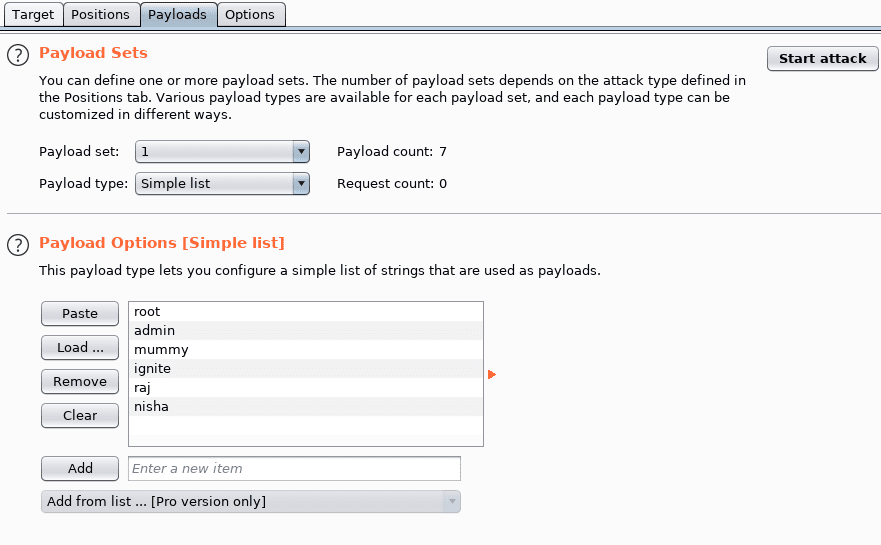

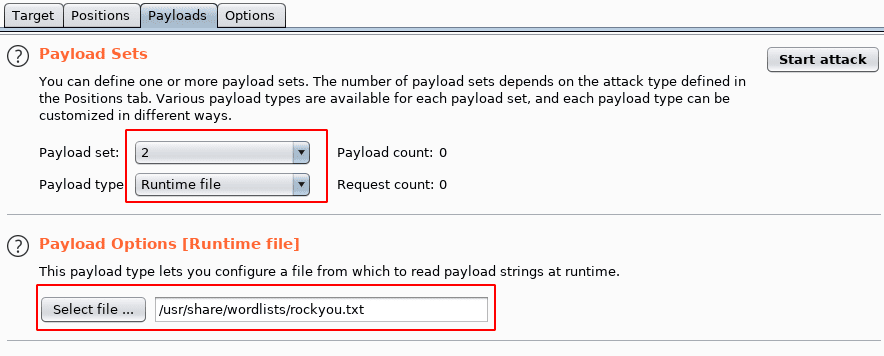

Во вкладке Payloads кликните на выпадающий список Payload set, где можно выбрать числа 1 и 2. Выберите значение 1 для первой позиции полезной нагрузки. В выпадающем списке Payload type выберите Simple list, позволяющий настроить простой список строк для полезных нагрузок. Вы можете вручную добавить элементы в список при помощи текстового поля и кнопки Add или вставить список из буфера обмена или загрузить из файла.

Рисунок 8: Настройка первой позиции полезной нагрузки

Схожим образом выбираем значение 2 для второй позиции полезной нагрузки и в параметре Payload type выбираем Runtime file. Эта опция полезна, когда нужен очень большой список полезных нагрузок, чтобы не хранить в памяти. Добавьте путь к словарю с паролями и кликните на кнопку Start attack.

Рисунок 9: Настройка второй позиции полезной нагрузки

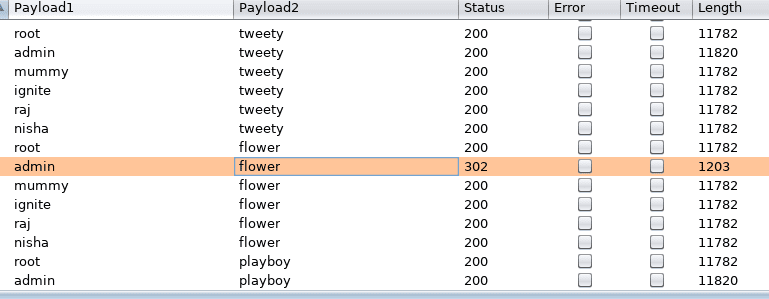

Во время атаки будут перебираться все возможные комбинации, как показано на рисунке ниже. Если вы обратите внимание на колонки Status и Length, то можете увидеть, что для комбинации admin / flower эти значения отличаются от остальных ( status = 302, lengh = 1203 ). Соответственно, можно сделать вывод, что именно такого результата мы и добиваемся. В итоге была еще раз обнаружена рабочая комбинация имени пользователя admin и пароля flower.

Рисунок 10: Результаты тестирования полезных нагрузок

Как защититься от брутфорса

Если предпринять меры, указанные ниже, можно защититься от атак подобного рода:

Длина пароля: в идеале длина пароля должна быть 8-16 символов. Важно избегать наиболее распространенных паролей и периодически менять.

Сложность пароля: Пароль должен содержать буквы в верхнем / нижнем регистре, должен содержать цифры и специальные символы. Пользователи должны выбирать сложные парольные фразы, а не одиночные слова. Чем сложнее пароль, тем дольше выполняется перебор.

Ограничение количества авторизаций: Ограничьте количество попыток авторизации в панели управления. Например, после трех неудачных попыток должен быть заблокирован IP на определенный период.

Двухфакторная аутентификация: Еще один способ защититься от брутфорса – двухфакторная аутентификация (или 2FA). Эта технология задействует еще один канал подтверждения авторизации (обычно при помощи телефона или электронной почты).

Капча: Установка капчи позволяет довольно просто защититься от ботов, использующих автоматизированные скрипты для авторизации.

Плагин Firewall: Даже неудачные атаки с использованием брутфорса могут замедлить работу сайта или даже полностью уронить сервер. Поэтому важно блокировать эти запросы, например, при помощи фаервола, который позволят отфильтровать плохой трафик и блокирует доступ к сайту.

Cloudflare – один из наиболее известных сервисов для защиты от брутфорса.

Резервная копия: В случае неудачного стечения обстоятельств у вас всегда должна быть свежая резервная копия и план по восстановлению работоспособности сервера.

Есть несколько плагинов для WordPress, позволяющих настроить автоматическое резервное копирование.

Запрет на просмотр содержимого директории и регулярное обновление WordPress также помогает защититься от брутфорса.

Источник

Статья Сканируем на уязвимости WordPress: WPScanner и Plecost

Прежде всего, пару предварительных замечаний. На codeby.net публикуется довольно много информации об уязвимостях, разного рода сканерах этих уязвимостей, хакерских программах и т. д. Мы, авторы codeby.net, искренне надеемся, что вы используете эти знание во благо: для укрепления защиты сайтов и серверов, для выявления потенциальных проблем и их устранения. В любом случае, мы стараемся уравновесить общую тематику сайта: в обилии публикуются инструкции по правильной настройке и защите серверов, по защите веб-приложений.

Так и эта статья — информация из неё может быть использована как во благо (для выявления уязвимостей и устранения их, так и во зло). Очень надеемся, что вы находитесь именно на светлой стороне.

Работа этих программ рассмотрена в Kali Linux, поэтому, возможно, вас заинтересует статья по установке Kali Linux (как в настоящий компьютер, так и в виртуальный).

WordPress завоевал заслуженную популярность. Каждый день запускается огромное количество новых сайтов на этом движке. Быстрее самого WordPress распространяются только дыры в скриптах, поскольку эти дыры могут быть не только в коде движка, но и в любом из огромного количества его плагинов и даже в темах (!). Именно уязвимости в плагинах WordPress мы и будем искать в этой статье.

WordPress Security Scanner

Это очень мощный сканер WordPress. Главные его достоинства:

- показывает полный список плагинов и среди них выделяет уязвимые;

- может проводить сканирование на наличие уязвимых тем;

- актуальная база;

- анализирует файл robots.txt;

- показывает информацию о версии WordPress, о текущей теме, об ответах сервера и пр.

Прежде всего, обновим базы. Это делается так (наберите в консоли):

Опишу ключи (они все интересные), а затем перейдём к конкретным примерам.

Ключи WordPress Security Scanner

—update : обновляет базы.

—url или -u : URL адрес/домен сайта на WordPress для сканирования.

—force или -f : принуждает WPScan не проверять, работает ли удалённый сайт на WordPress (проще говоря, даже если целевой сайт не на WordPress, сканирование всё равно продолжается).

—enumerate или -e [опция(опции)] : Перечень (после этого ключа можно использовать следующие опции).

u : имена пользователей id от 1 до 10

u18 : имена пользователей id от 10 до 20 (вы должны вписать в [] целые цифры)

p : плагины

vp : сканирование только на плагины, про которые известно, что они уязвимые

ap : все плагины (может занять много времени)

tt : timthumbs

t : темы

vt : сканирование только на темы, про которые известно, что они уязвимые

at : все темы (может занять много времени).

Можно использовать по несколько ключей, например «-e p,vt» осуществит сканирование плагинов и уязвимых тем. Если ключи не заданы, то по умолчанию используется следующий набор «vt,tt,u,vp».

Это неполный список ключей, там ещё много интересных, но редко применяемых ключей. Своё знакомство вы можете продолжить набрав команду:

Т.е. сначала набираем слово wpscan, затем через пробел ключ -u и через пробел адрес веб-сайта. Затем через пробел ключ -e и вписываем через запятую нужные опции (уже без тире).

Я в качестве примера вызова сканирования привёл свой сайт, но покажу результаты сканирования для других сайтов (там намного интереснее).

Например здесь, не только найдена старая версия WordPress, но и целый зоопарк старых плагинов, среди которых есть и уязвимые:

На другом сайте и WordPress и все плагины оказались свежими. Но интересные вещи были найдены и там:

- каталог /proxy/admin.php , в котором оказался Glype;

- и во всех каталогах с плагинами папки оказались открыты для листинга, т. е. например, wp-content/plugins/wordpress-backup-to-dropbox/. Конечно, в самих каталогах я ничего интересного не нашёл, но сам факт этой ошибки говорит о том, что сервер настроен не совсем правильно и можно продолжить копать в сторону других ошибок в конфигурации сервера. Это обусловлено тем, что тот сайт расположен на VPS (как правило, там самому нужно всё устанавливать и настраивать).

Plecost

Вторая программа также сканирует WordPress на наличие уязвимых плагинов. Главная её проблема в том, что её базы устарели (в феврале будет два года, как базы не обновлялись). Хотя между предпоследним и последним обновлениями тоже прошло больше года, поэтому даже не знаю, считать ли программу заброшенной. Как следствие, у этой программы появились проблемы с определением версий и т. д. Тем не менее, она работает и можно проверить сайт ещё и по ней.

Вывод для одного из просканированных сайтов (не для моего):

После того, как найдены уязвимые плагины, можно перейти к Metasploit Framework и searchsploit, либо на The Exploit Database — сайт по поиску эксплойтов. Ещё сайты с самыми свежими эксплойтами: WPScan Vulnerability Database (свежая база эксплойтов для WordPress) и Packet Storm (самые разные свежие эксплойты).

Выводы (рекомендации по защите WordPress)

- Обязательно обновляйте и WordPress и каждый плагин (благо это очень просто делается из веб-интерфейс).

- Настоящим прозрением для меня стал тот факт, что плагины, которые деактивированы в админке WordPress, прекрасно видны для сканеров (ведь сканеры напрямую обращаются к файлам-маркерам) и, весьма вероятно, уязвимы для экспуатации. Т.е. если вы не используете какие-либо плагины, то не просто деактивируйте их, а удалите.

- Идентичная ситуация с темами для WordPress: в зависимости от функционала и подверженности к уязвимостям, некоторые темы позволяют скачивать с сервера и закачивать на сервер произвольные файлы. Это не просто теория. В одном из ближайших уроков я продемонстрирую примеры уязвимостей в темах WordPress. Причём, эти уязвимости, как правило, на уровне «детских» взломов. Поэтому: а) всегда обновляйте темы, когда выходят обновления; б) удаляйте неизпользуемые темы.

- На одном из сканируемых сайтов сканирование продолжалось очень долго (более 30 минут, хотя на других сканер управлялся за несколько минут). Я связываю это с какими-то настройками по максимальной частоте обращения к сайту (или серверу). Это хорошая идея, если она не мешает работе сайтов и не доставляет неудобства пользователям.

- Сканируйте свои сайты! Kali Linux создаётся не для хакеров! Точнее, не только и не столько для них. Все программы, которые присутствуют в Kali Linux, можно установить на любой Linux. Более того, некоторые из них являются кроссплатформенными. Если авторы того или иного плагина или темы забросили своё детище, а в нём были найдены уязвимости, то для вас нет другого способа узнать, что на вашем сервере размещён уязвимый скрипт. Т.е. вы можете столкнуться уже с результатом — взломом сайта — и уже тогда понять, что где-то есть уязвимый скрипт, но, думаю, вас это не очень устраивает. И ещё рекомендация, если вы пользуетесь плагином (или темой) в ранних версиях которых присутствовали уязвимости, то мой совет поискать альтернативу от других авторов. По моим наблюдениям, одни и те же плагины, в разных своих версиях подвержены новым уязвимостям, или одна версия подвержена мульти уязвимостям. Т.е., говоря простым языком, если у автора плагина руки растут не из того места (ну или он просто не задумывается о безопасности своих программ), то вероятность «пересадки» рук в нужное место, обычно, невелика.

Источник