- Системные представления каталога (Transact-SQL) System Catalog Views (Transact-SQL)

- DATAENGINER

- Как создать пользователя Windows Server 2019

- Как добавить группу пользователю Windows Server 2019

- Как создать сетевую/общую папку/диск Windows Server 2019

- Как подключить сетевую/общую папку/диск Windows Server 2019

- Служба каталогов Active Directory

- 6.1 Основные термины и понятия (лес, дерево, домен, организационное подразделение). Планирование пространства имен AD. Установка контроллеров доменов

- Модели управления безопасностью: модель «Рабочая группа» и централизованная доменная модель

- Модель «Рабочая группа»

- Доменная модель

- Назначение службы каталогов Active Directory

- Терминология

- Домен

- Дерево

- Глобальный каталог

Системные представления каталога (Transact-SQL) System Catalog Views (Transact-SQL)

ОБЛАСТЬ ПРИМЕНЕНИЯ: SQL Server База данных SQL Azure Azure Synapse Analytics Parallel Data Warehouse

Представления каталога возвращают данные, используемые компонентом Компонент SQL Server Database Engine SQL Server Database Engine . Catalog views return information that is used by the Компонент SQL Server Database Engine SQL Server Database Engine . Рекомендуется, чтобы использовались представления каталога, потому что они имеют наиболее универсальный интерфейс к метаданным каталога и предоставляют наиболее эффективный способ для получения, преобразования и представления настроенных форм этих данных. We recommend that you use catalog views because they are the most general interface to the catalog metadata and provide the most efficient way to obtain, transform, and present customized forms of this information. Все доступные для пользователя метаданные каталога предоставляются через представления каталога. All user-available catalog metadata is exposed through catalog views.

Представления каталога не содержат сведений о репликации, резервном копировании, плане обслуживания базы данных и данных каталога агента SQL Server SQL Server . Catalog views do not contain information about replication, backup, database maintenance plan, or SQL Server SQL Server Agent catalog data.

Некоторые представления каталога наследуют строки других представлений каталога. Some catalog views inherit rows from other catalog views. Например, представление каталога sys. Tables наследуется из представления каталога sys. Objects . For example, the sys.tables catalog view inherits from the sys.objects catalog view. Представление каталога sys.objects называется базовым представлением, а представление sys.tables называется производным представлением. The sys.objects catalog view is referred to as the base view, and the sys.tables view is called the derived view. Представление каталога sys.tables возвращает столбцы, определенные для таблиц, а также все столбцы, которые возвращает представление каталога sys.objects. The sys.tables catalog view returns the columns that are specific to tables and also all the columns that the sys.objects catalog view returns. Представление каталога sys.objects возвращает строки для объектов, отличных от таблиц, например для хранимых процедур или представлений. The sys.objects catalog view returns rows for objects other than tables, such as stored procedures and views. После создания таблицы ее метаданные возвращаются в обоих представлениях. After a table is created, the metadata for the table is returned in both views. Хотя оба представления каталога возвращают различные уровни сведений о таблице, в метаданных этой таблицы существует только одна запись с одним именем и одним object_id. Although the two catalog views return different levels of information about the table, there is only one entry in metadata for this table with one name and one object_id. Это может быть описано следующим образом. This can be summarized as follows:

- Базовое представление содержит подмножество столбцов и надмножество строк. The base view contains a subset of columns and a superset of rows.

- Производное представление содержит надмножество столбцов и подмножество строк. The derived view contains a superset of columns and a subset of rows.

В будущих версиях SQL Server SQL Server Microsoft Microsoft может расширить определение любого представления системного каталога путем добавления столбцов в конец списка столбцов. In future releases of SQL Server SQL Server , Microsoft Microsoft may augment the definition of any system catalog view by adding columns to the end of the column list. Мы советуем использовать синтаксис SELECT * FROM sys.catalog_view_name в рабочем коде, так как количество возвращаемых столбцов может измениться и прерывать работу приложения. We recommend against using the syntax SELECT * FROM sys.catalog_view_name in production code because the number of columns returned might change and break your application.

Представления каталога в SQL Server SQL Server организованы в следующие категории: The catalog views in SQL Server SQL Server have been organized into the following categories:

DATAENGINER

Добрый день! Ранее мы рассмотрели как создать сетевое хранилище в небольшом офисе, используя сетевые папки Windows Server 2019. Теперь, как я и обещал, выпускаю статью с описанием всех необходимых для этого шагов.

Статья состоит из 4 — частей:

- Как создать пользователя Windows Server 2019

- Как добавить группу пользователю Windows Server 2019

- Как создать сетевую/общую папку/диск Windows Server 2019

- Как подключить сетевую/общую папку/диск Windows Server 2019

Как создать пользователя Windows Server 2019

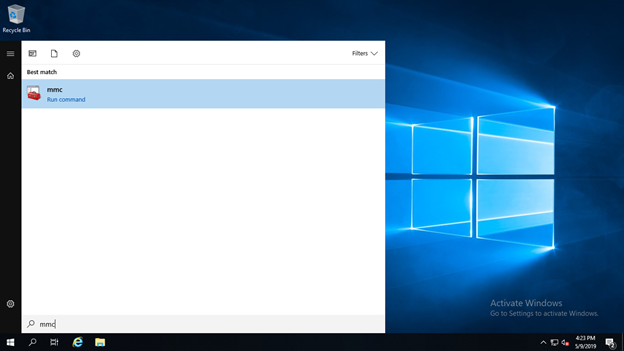

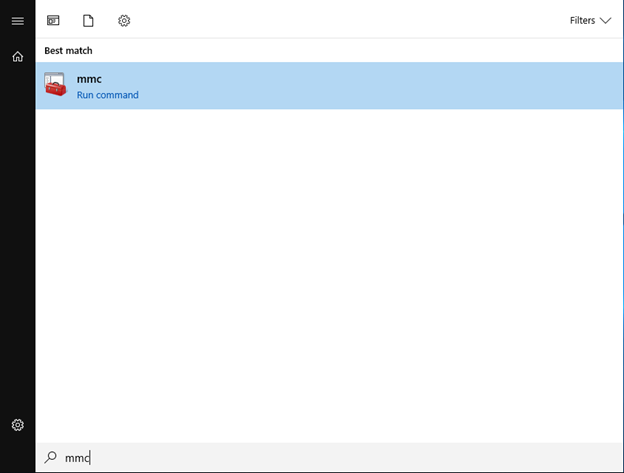

Шаг 1. Откроем меню Пуск и в строке поиска напишем mmc. Откроется консоль администрирования.

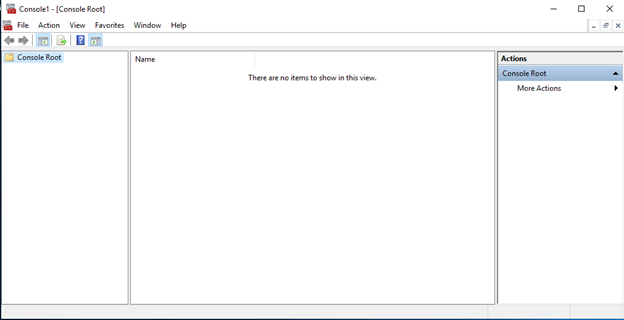

Шаг 2. Так как, мы открываем консоль управления Microsoft в первый раз, то консоль пустая и нам будет необходимо добавить оснастку.

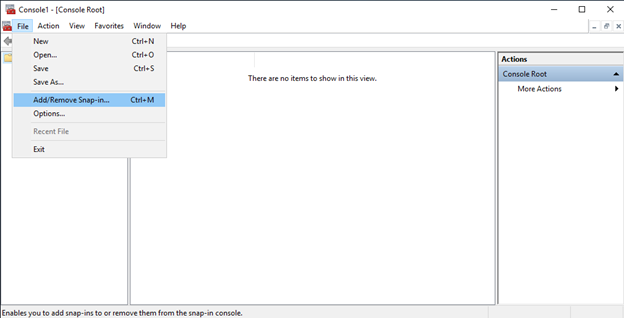

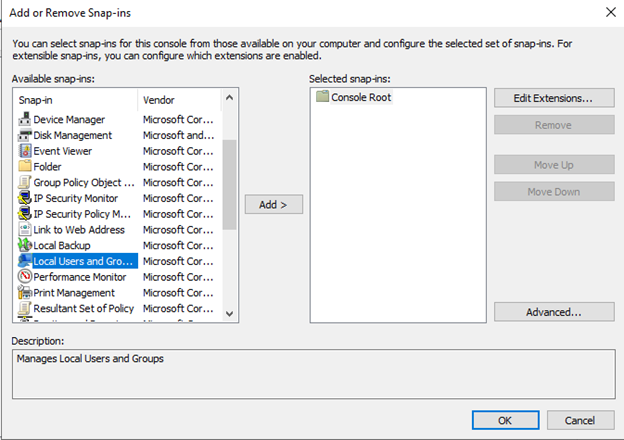

Шаг 3. Чтобы добавить оснастку откроем пункт меню файл, Add/Remove Snap-in.

Шаг 4. Далее выбираем необходимую нам оснастку локальных пользователей и групп и нажимаем на Add.

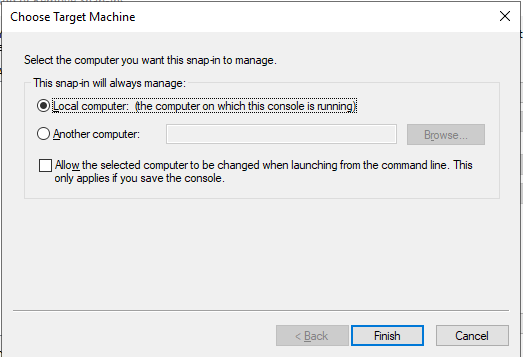

Шаг 5. Выбираем, что управлять будем локальным компьютером. Windows позволяет управлять политиками и на удаленных устройствах.

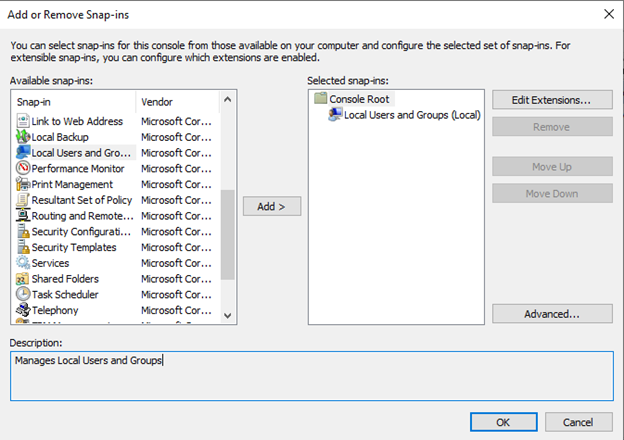

Шаг 6. Далее подтверждаем добавление оснастки и нажимаем ОК.

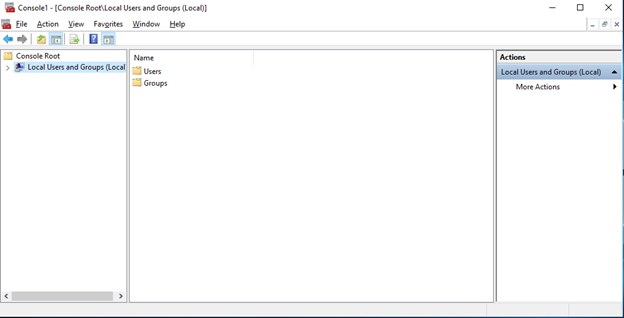

Шаг 7. После этого в Консоли управления Windows, в боковом меню добавится пункт Локальные пользователи и группы.

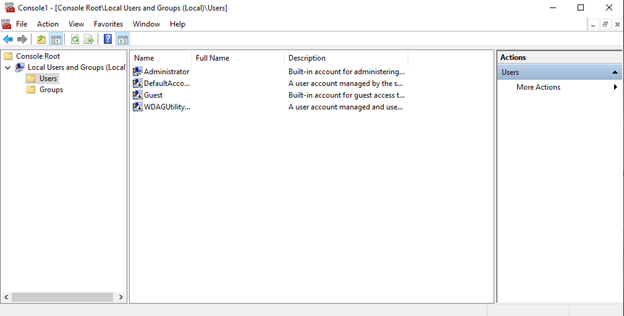

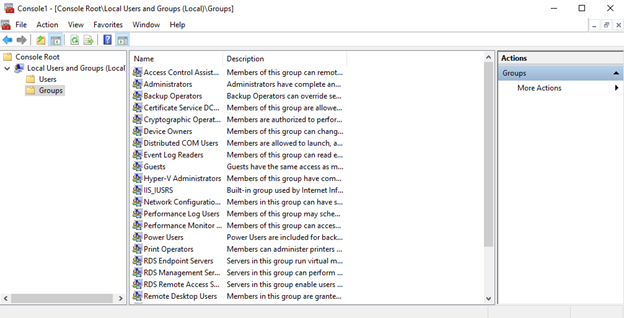

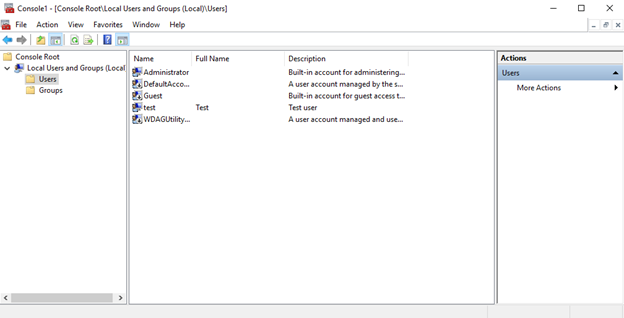

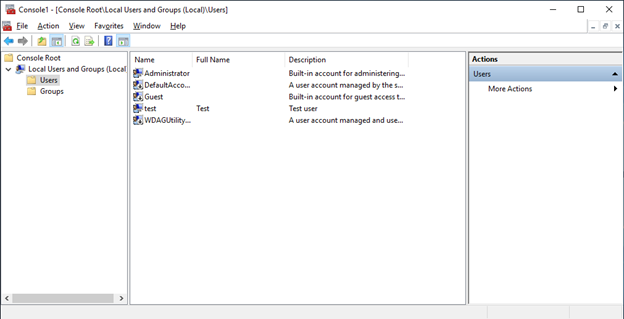

Перейдя в папку пользователи, мы можем просмотреть список существующих пользователей.

А перейдя в папку группу, ознакомится с уже существующими группами.

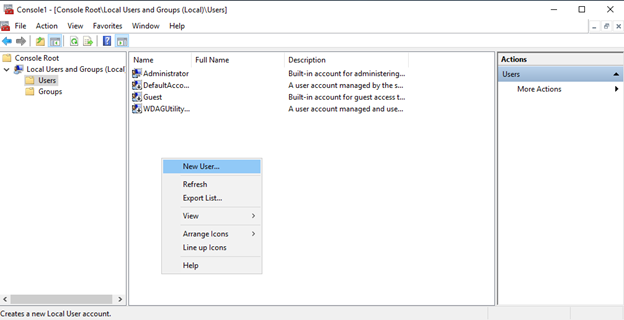

Шаг 8. Для добавления пользователя перейдем в папку Users. Нажмем рядом со списком пользователем правой кнопкой мыши и выберем New User.

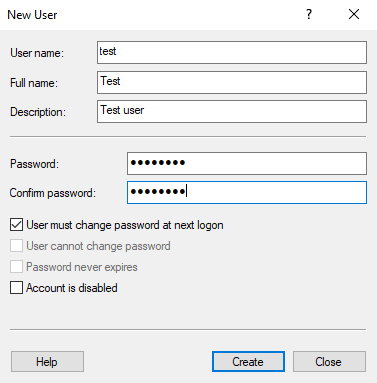

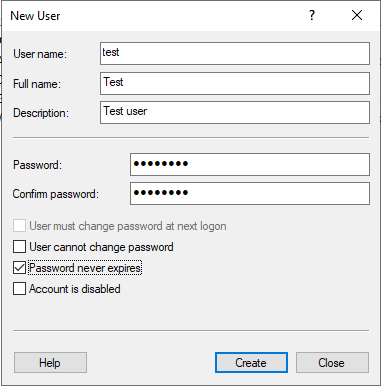

Шаг 9. Далее заполняем необходимую информацию о пользователе.

Обратите внимание! По умолчанию, стоит галочка, что пользователю необходимо будет изменить пароль при следующем входе, а пользователю будет установлен 30-ти дневнный срок хранения пароля. Если вы хотите отключить срок действия пароля 30 дней, то необходимо снять галочку и установить галочку Password never expires.

После чего нажимаем Create. В списке пользователей появится новый пользователь в списке test.

Как добавить группу пользователю Windows Server 2019

Шаг 1. Открываем меню пуск и указываем mmc в строке поиска (консоль управления windows).

Ранее мы уже рассмотрели, как добавить оснастку локальных пользователей и групп, с тем как это сделать вы можете ознакомиться тут.

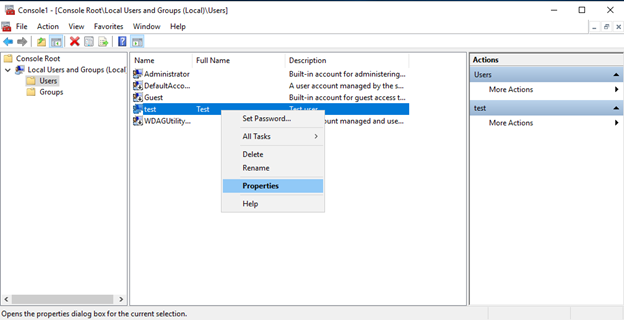

Шаг 2. Открываем папку пользователей и в списке пользователей выбираем необходимого нам пользователя.

Шаг 3. Нажимаем правой кнопкой на пользователя и выбираем Properties.

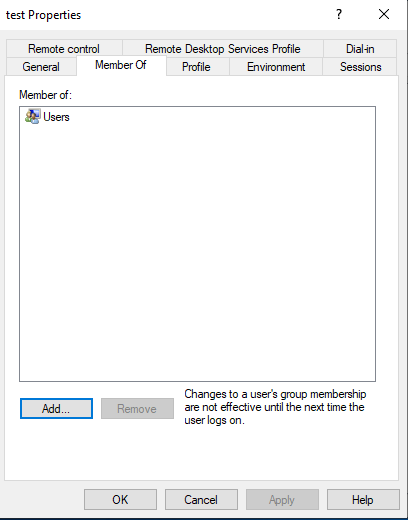

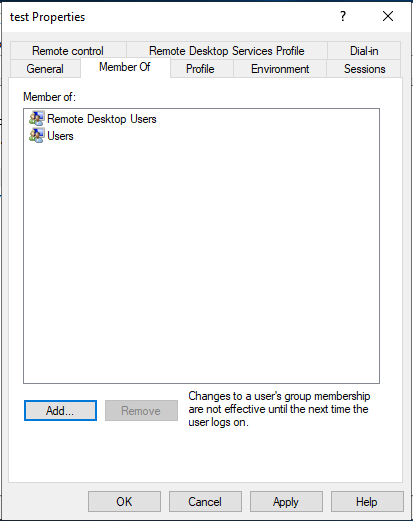

Шаг 4. Откроется меню свойств, где мы перейдем на вкладку Member of. В списке будут указаны группы в которых состоит наш пользователь.

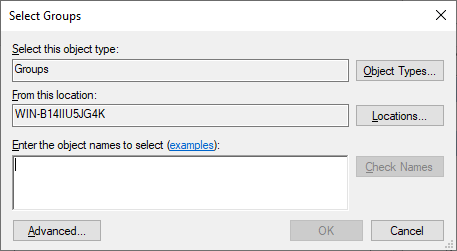

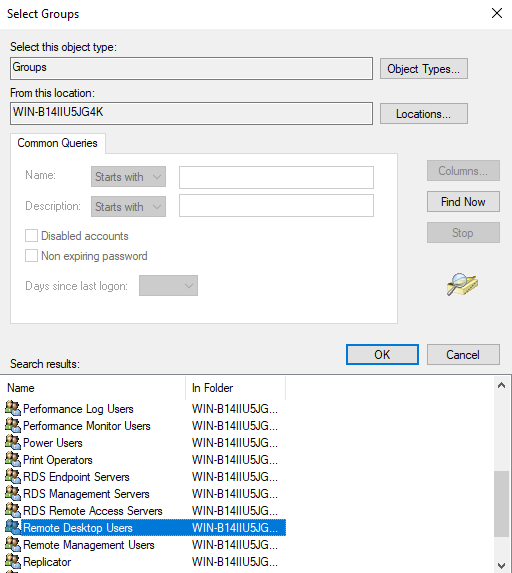

Шаг 5. Нажмем кнопку Add. Появится окно, где мы можем указать имя группы. Для того, чтобы найти необходимую группу необходимо нажать Advanced.

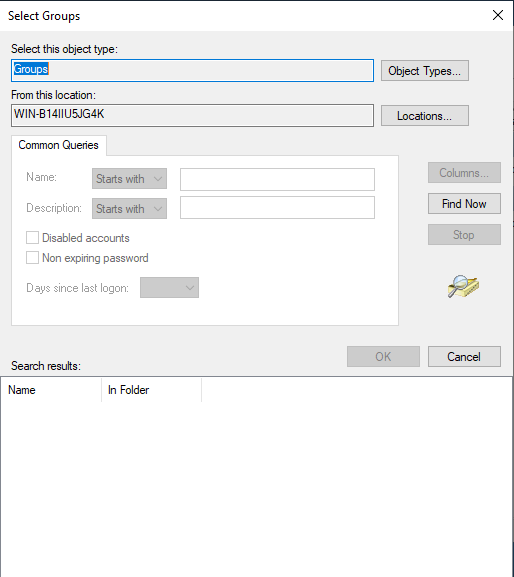

Шаг 6. После этого появится окно поиска групп. Для того, чтобы отобразить весь список нажмем Find Now. Windows отобразит все существующие группы.

Шаг 7. В появившемся списке я выберу Remote Desktop Users. Эта группа предоставляет разрешение на подключение пользователям к удаленному рабочему столу. Нажмем ОК.

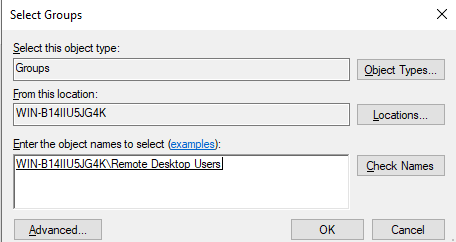

Шаг 8. После этого в окне выбора групп появится название группы. Здесь тоже нажмем ОК.

Шаг 9. Далее в свойствах пользователя появится новая группа. Нажмем Apply и OK.

После этого, выбранная группа будет добавлена к пользователю.

Как создать сетевую/общую папку/диск Windows Server 2019

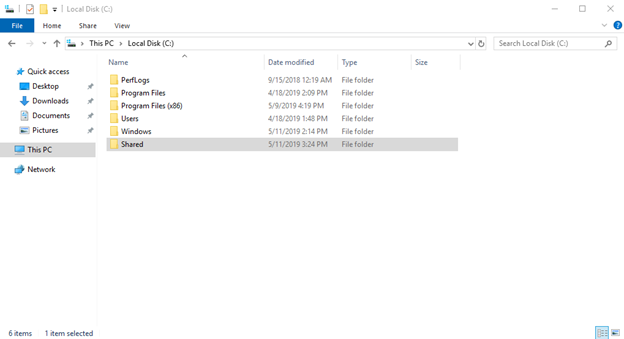

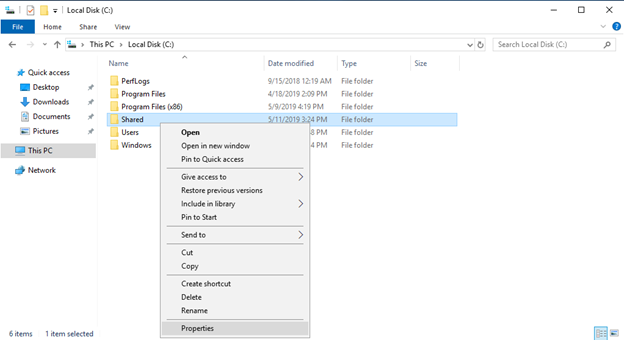

Шаг 1. На локальном диске C добавим папку которую назовем shared.

Шаг 2. Нажмем правой кнопкой мыши на папку и перейдем в свойства(properties).

Шаг 3. Откроем вкладку Sharing(Доступ).

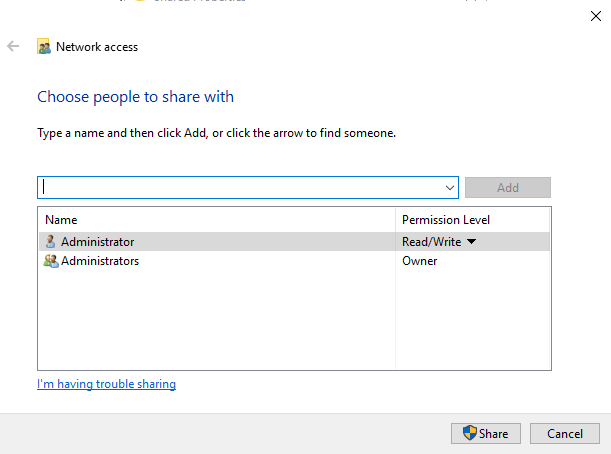

Шаг 4. Нажимаем кнопку Share(Общий доступ)

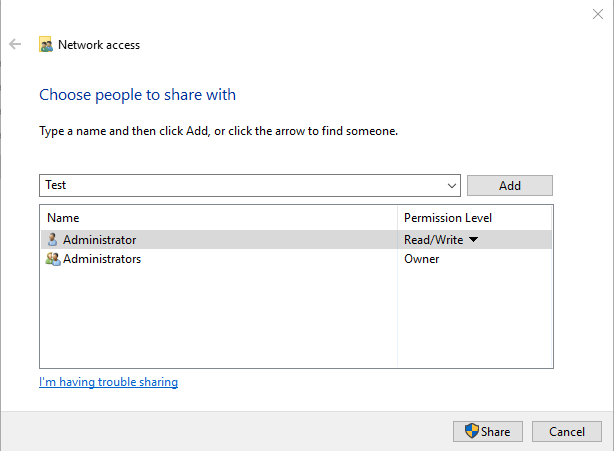

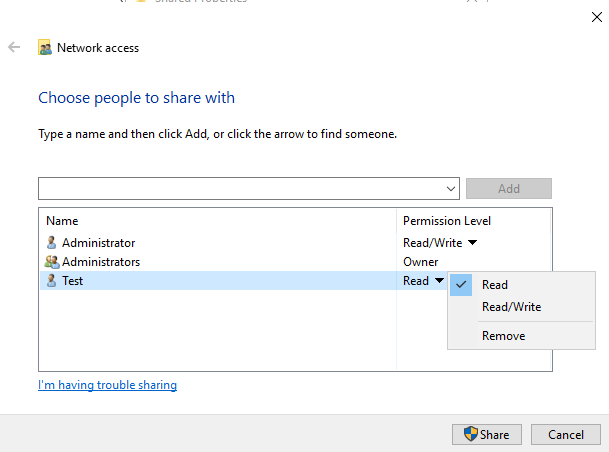

Шаг 5. В выпадающем списке выбираем нашего пользователя Test. Выбираем обязательно иначе у пользователя Test не будет доступа к сетевой папке windows с клиентского компьютера.

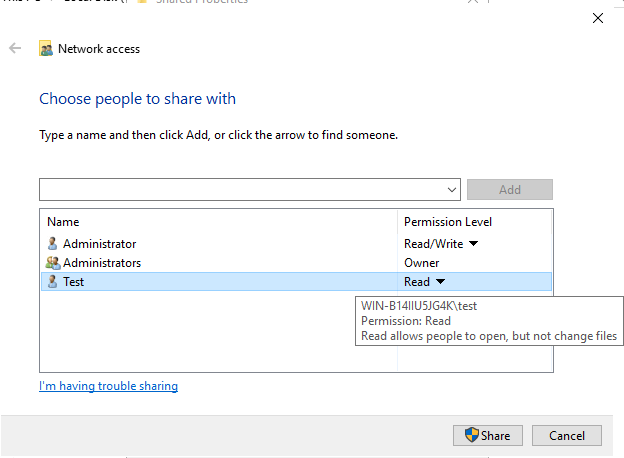

Шаг 6. Нажимаем Add наш пользователь добавится в список.

Шаг 7. Справа в боком меню указываются права которые имеют пользователи, выберем для пользователя Test права Read/Write и нажмем кнопку Share.

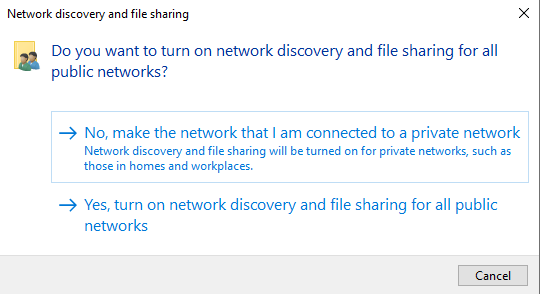

Шаг 8. Далее на вопрос, хотим ли сделать папку доступной по сети отвечаем да.

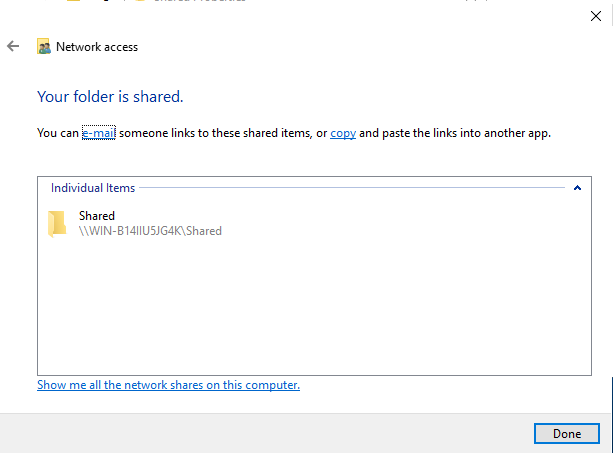

Шаг 9. По окончании настройки папки нажмем Done(Готово).

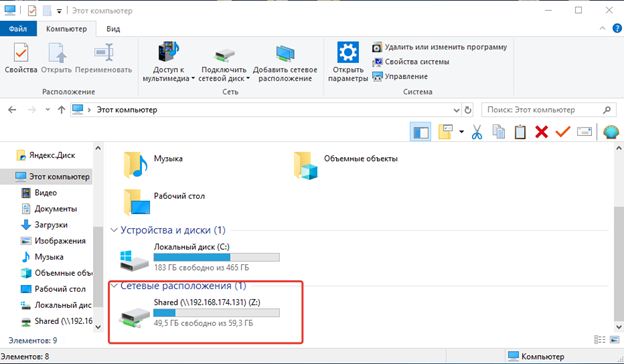

Как подключить сетевую/общую папку/диск Windows Server 2019

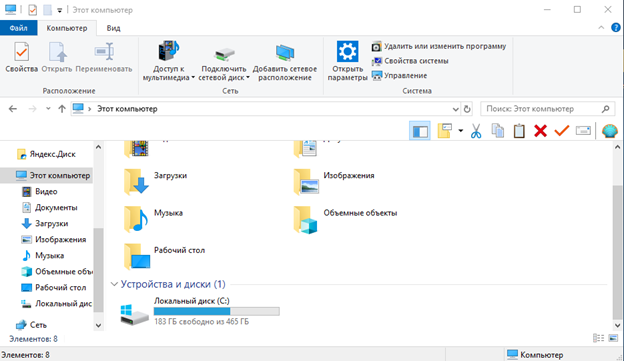

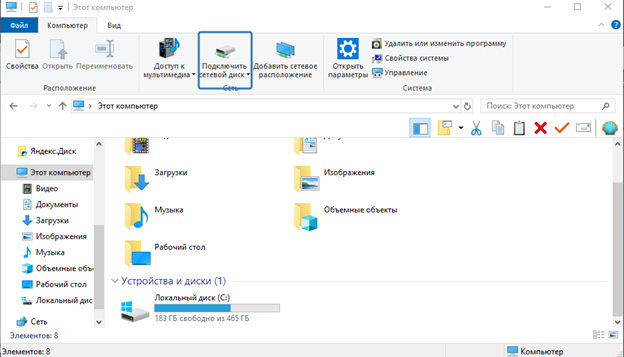

Шаг 1. Открываем мой компьютер и открываем вкладку компьютер.

Шаг 2. Нажимаем подключить сетевой диск.

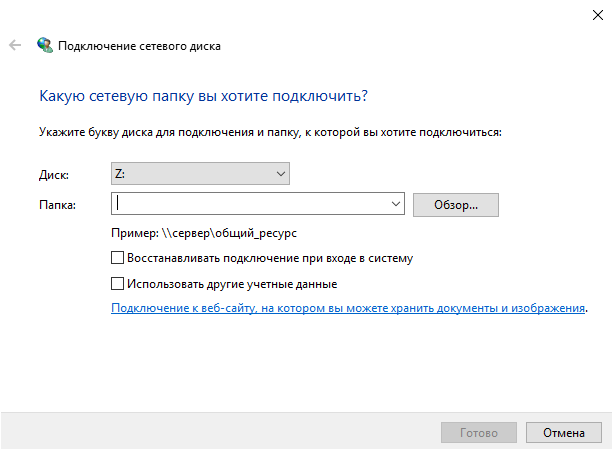

Шаг 3. Перед нами появится окно, где мы можем выбрать имя диска, а также указать сетевой адрес нашей общей папки.

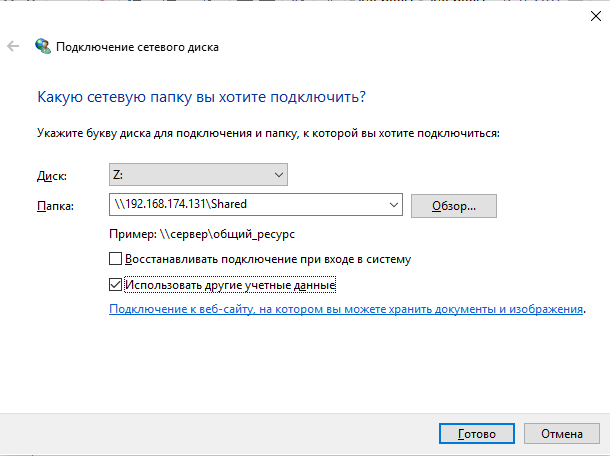

Шаг 4. Оставим букву диска по умолчанию, а в качестве адреса папки укажем (\\ip\Shared) в моем случае машина имеет ip адрес 192.168.174.131. Так как имя пользователя моего компьютера отличается от имени пользователя виртуальной машины, то необходимо поставить галочку использовать другие учетные данные. Если не поставить галочку, то при несовпадении имя пользователя локального компьютера с сетевым пользователем, все равно появится окно авторизации.

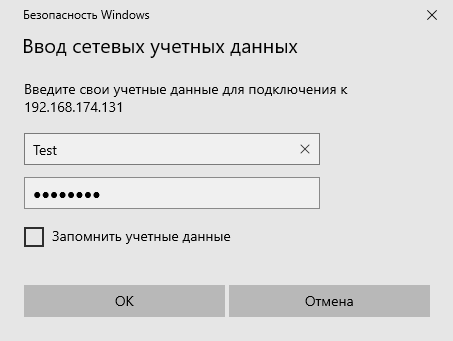

Шаг 5. Нажмем готово и перед нами появится окно авторизации, где необходимо указать имя и пароль сетевого пользователя.

Шаг 6. После авторизации в моем компьютере появится новый системный диск, где мы хранит свои фотографии, документы и обмениваться файлами с другими сотрудниками.

На этом первая общая статья, о том «как создать сетевое хранилище» закончена. Надеюсь это, вам поможет в дальнейшей работе. В следующей статье мы рассмотрим как создать ftp server на Windows Server.

Служба каталогов Active Directory

Современные сети часто состоят из множества различных программных платформ, большого разнообразия оборудования и программного обеспечения. Пользователи зачастую вынуждены запоминать большое количество паролей для доступа к различным сетевым ресурсам. Права доступа могут быть различными для одного и того же сотрудника в зависимости от того, с какими ресурсами он работает. Все это множество взаимосвязей требует от администратора и пользователя огромного количества времени на анализ , запоминание и обучение.

Решение проблемы управления такой разнородной сетью было найдено с разработкой службы каталога. Службы каталога предоставляют возможности управления любыми ресурсами и сервисами из любой точки независимо от размеров сети, используемых операционных систем и сложности оборудования. Информация о пользователе, заносится единожды в службу каталога, и после этого становится доступной в пределах всей сети. Адреса электронной почты, принадлежность к группам, необходимые права доступа и учетные записи для работы с различными операционными системами — все это создается и поддерживается в актуальном виде автоматически. Любые изменения, занесенные в службу каталога администратором, сразу обновляются по всей сети. Администраторам уже не нужно беспокоиться об уволенных сотрудниках — просто удалив учетную запись пользователя из службы каталога, он сможет гарантировать автоматическое удаление всех прав доступа на ресурсы сети, предоставленные ранее этому сотруднику.

В настоящее время большинство служб каталогов различных фирм базируются на стандарте X.500. Для доступа к информации, хранящейся в службах каталогов, обычно используется протокол Lightweight Directory Access Protocol ( LDAP ). В связи со стремительным развитием сетей TCP/IP , протокол LDAP становится стандартом для служб каталогов и приложений, ориентированных на использование службы каталога.

Служба каталогов Active Directory является основой логической структуры корпоративных сетей, базирующихся на системе Windows . Термин » Каталог » в самом широком смысле означает » Справочник «, а служба каталогов корпоративной сети — это централизованный корпоративный справочник. Корпоративный каталог может содержать информацию об объектах различных типов. Служба каталогов Active Directory содержит в первую очередь объекты, на которых базируется система безопасности сетей Windows , — учетные записи пользователей, групп и компьютеров. Учетные записи организованы в логические структуры: домен, дерево , лес , организационные подразделения .

С точки зрения изучения материала курса «Сетевое администрирование » вполне возможен следующий вариант прохождения учебного материала: сначала изучить первую часть данного раздела (от основных понятий до установки контроллеров домена), затем перейти к «Служба файлов и печати» , а после изучения «Служба файлов и печати» вернуться к «Служба каталогов Active Directory» для изучения более сложных понятий служб каталогов.

6.1 Основные термины и понятия (лес, дерево, домен, организационное подразделение). Планирование пространства имен AD. Установка контроллеров доменов

Модели управления безопасностью: модель «Рабочая группа» и централизованная доменная модель

Как уже говорилось выше, основное назначение служб каталогов — управление сетевой безопасностью. Основа сетевой безопасности — база данных учетных записей (accounts) пользователей, групп пользователей и компьютеров, с помощью которой осуществляется управление доступом к сетевым ресурсам. Прежде чем говорить о службе каталогов Active Directory, сравним две модели построения базы данных служб каталогов и управления доступом к ресурсам.

Модель «Рабочая группа»

Данная модель управления безопасностью корпоративной сети — самая примитивная. Она предназначена для использования в небольших одноранговых сетях (3–10 компьютеров) и основана на том, что каждый компьютер в сети с операционными системами Windows NT/2000/XP/2003 имеет свою собственную локальную базу данных учетных записей и с помощью этой локальной БД осуществляется управление доступом к ресурсам данного компьютера. Локальная БД учетных записей называется база данных SAM ( Security Account Manager ) и хранится в реестре операционной системы. Базы данных отдельных компьютеров полностью изолированы друг от друга и никак не связаны между собой.

Пример управления доступом при использовании такой модели изображен на рис. 6.1.

В данном примере изображены два сервера (SRV-1 и SRV-2) и две рабочие станции (WS-1 и WS-2). Их базы данных SAM обозначены соответственно SAM-1, SAM-2, SAM-3 и SAM-4 (на рисунке базы SAM изображены в виде овала). В каждой БД есть учетные записи пользователей User1 и User2. Полное имя пользователя User1 на сервере SRV-1 будет выглядеть как «SRV-1\User1», а полное имя пользователя User1 на рабочей станции WS-1 будет выглядеть как «WS-1\User1». Представим, что на сервере SRV-1 создана папка Folder, к которой предоставлен доступ по сети пользователям User1 — на чтение (R), User2 — чтение и запись (RW). Главный момент в этой модели заключается в том, что компьютер SRV-1 ничего «не знает» об учетных записях компьютеров SRV-2, WS-1, WS-2, а также всех остальных компьютеров сети. Если пользователь с именем User1локально зарегистрируется в системе на компьютере, например, WS-2 (или, как еще говорят, «войдет в систему с локальным именем User1 на компьютере WS-2»), то при попытке получить доступ с этого компьютера по сети к папке Folder на сервере SRV-1 сервер запросит пользователя ввести имя и пароль (исключение составляет тот случай, если у пользователей с одинаковыми именами одинаковые пароли).

Модель «Рабочая группа» более проста для изучения, здесь нет необходимости изучать сложные понятия Active Directory. Но при использовании в сети с большим количеством компьютеров и сетевых ресурсов становится очень сложным управлять именами пользователей и их паролями — приходится на каждом компьютере (который предоставляет свои ресурсы для совместного использования в сети) вручную создавать одни и те же учетные записи с одинаковыми паролями, что очень трудоемко, либо делать одну учетную запись на всех пользователей с одним на всех паролем (или вообще без пароля), что сильно снижает уровень защиты информации. Поэтому модель «Рабочая группа» рекомендуется только для сетей с числом компьютеров от 3 до 10 (а еще лучше — не более 5), при условии что среди всех компьютеров нет ни одного с системой Windows Server.

Доменная модель

В доменной модели существует единая база данных служб каталогов, доступная всем компьютерам сети. Для этого в сети устанавливаются специализированные серверы, называемые контроллерами домена, которые хранят на своих жестких дисках эту базу. На рис. 6.2. изображена схема доменной модели. Серверы DC-1 и DC-2 — контроллеры домена, они хранят доменную базу данных учетных записей (каждый контроллер хранит у себя свою собственную копию БД, но все изменения, производимые в БД на одном из серверов, реплицируются на остальные контроллеры).

В такой модели, если, например, на сервере SRV-1, являющемся членом домена, предоставлен общий доступ к папке Folder, то права доступа к данному ресурсу можно назначать не только для учетных записей локальной базы SAM данного сервера, но, самое главное, учетным записям, хранящимся в доменной БД. На рисунке для доступа к папке Folder даны права доступа одной локальной учетной записи компьютера SRV-1 и нескольким учетным записям домена (пользователя и группам пользователей). В доменной модели управления безопасностью пользователь регистрируется на компьютере («входит в систему») со своей доменной учетной записью и, независимо от компьютера, на котором была выполнена регистрация, получает доступ к необходимым сетевым ресурсам. И нет необходимости на каждом компьютере создавать большое количество локальных учетных записей, все записи созданы однократно в доменной БД. И с помощью доменной базы данных осуществляется централизованное управление доступом к сетевым ресурсам независимо от количества компьютеров в сети.

Назначение службы каталогов Active Directory

Каталог (справочник) может хранить различную информацию, относящуюся к пользователям, группам, компьютерам, сетевым принтерам, общим файловым ресурсам и так далее — будем называть все это объектами. Каталог хранит также информацию о самом объекте, или его свойства, называемые атрибутами. Например, атрибутами, хранимыми в каталоге о пользователе, может быть имя его руководителя, номер телефона, адрес , имя для входа в систему, пароль, группы , в которые он входит, и многое другое. Для того чтобы сделать хранилище каталога полезным для пользователей, должны существовать службы, которые будут взаимодействовать с каталогом. Например, можно использовать каталог как хранилище информации, по которой можно аутентифицировать пользователя, или как место , куда можно послать запрос для того, чтобы найти информацию об объекте.

Active Directory отвечает не только за создание и организацию этих небольших объектов, но также и за большие объекты, такие как домены, OU (организационные подразделения ) и сайты.

Об основных терминах, используемых в контексте службы каталогов Active Directory , читайте ниже.

Служба каталогов Active Directory (сокращенно — AD ) обеспечивает эффективную работу сложной корпоративной среды, предоставляя следующие возможности:

- Единая регистрация в сети ; Пользователи могут регистрироваться в сети с одним именем и паролем и получать при этом доступ ко всем сетевым ресурсам и службам (службы сетевой инфраструктуры, службы файлов и печати, серверы приложений и баз данных и т. д.);

- Безопасность информации. Средства аутентификации и управления доступом к ресурсам, встроенные в службу Active Directory, обеспечивают централизованную защиту сети;

- Централизованное управление. Администраторы могут централизованно управлять всеми корпоративными ресурсами;

- Администрирование с использованием групповых политик. При загрузке компьютера или регистрации пользователя в системе выполняются требования групповых политик; их настройки хранятся в объектах групповых политик ( GPO ) и применяются ко всем учетным записям пользователей и компьютеров, расположенных в сайтах, доменах или организационных подразделениях;

- Интеграция с DNS. Функционирование служб каталогов полностью зависит от работы службы DNS. В свою очередь серверы DNS могут хранить информацию о зонах в базе данных Active Directory;

- Расширяемость каталога. Администраторы могут добавлять в схему каталога новые классы объектов или добавлять новые атрибуты к существующим классам;

- Масштабируемость. Служба Active Directory может охватывать как один домен, так и множество доменов, объединенных в дерево доменов, а из нескольких деревьев доменов может быть построен лес;

- Репликация информации. В службе Active Directory используется репликация служебной информации в схеме со многими ведущими ( multi-master ), что позволяет модифицировать БД Active Directory на любом контроллере домена. Наличие в домене нескольких контроллеров обеспечивает отказоустойчивость и возможность распределения сетевой нагрузки;

- Гибкость запросов к каталогу. БД Active Directory может использоваться для быстрого поиска любого объекта AD, используя его свойства (например, имя пользователя или адрес его электронной почты, тип принтера или его местоположение и т. п.);

- Стандартные интерфейсы программирования. Для разработчиков программного обеспечения служба каталогов предоставляет доступ ко всем возможностям (средствам) каталога и поддерживает принятые стандарты и интерфейсы программирования (API).

В Active Directory может быть создан широкий круг различных объектов. Объект представляет собой уникальную сущность внутри Каталога и обычно обладает многими атрибутами, которые помогают описывать и распознавать его. Учетная запись пользователя является примером объекта. Этот тип объекта может иметь множество атрибутов, таких как имя, фамилия, пароль , номер телефона, адрес и многие другие. Таким же образом общий принтер тоже может быть объектом в Active Directory и его атрибутами являются его имя, местоположение и т.д. Атрибуты объекта не только помогают определить объект , но также позволяют вам искать объекты внутри Каталога.

Терминология

Служба каталогов системы Windows Server построена на общепринятых технологических стандартах. Изначально для служб каталогов был разработан стандарт X.500, который предназначался для построения иерархических древовидных масштабируемых справочников с возможностью расширения как классов объектов, так и наборов атрибутов (свойств) каждого отдельного класса. Однако практическая реализация этого стандарта оказалась неэффективной с точки зрения производительности. Тогда на базе стандарта X.500 была разработана упрощенная (облегченная) версия стандарта построения каталогов, получившая название LDAP ( Lightweight Directory Access Protocol ). Протокол LDAP сохраняет все основные свойства X.500 (иерархическая система построения справочника, масштабируемость , расширяемость ), но при этом позволяет достаточно эффективно реализовать данный стандарт на практике. Термин » lightweight » (» облегченный «) в названии LDAP отражает основную цель разработки протокола: создать инструментарий для построения службы каталогов, которая обладает достаточной функциональной мощью для решения базовых задач, но не перегружена сложными технологиями, делающими реализацию служб каталогов неэффективной. В настоящее время LDAP является стандартным методом доступа к информации сетевых каталогов и играет роль фундамента во множестве продуктов, таких как системы аутентификации , почтовые программы и приложения электронной коммерции. Сегодня на рынке присутствует более 60 коммерческих серверов LDAP , причем около 90% из них представляют собой самостоятельные серверы каталогов LDAP , а остальные предлагаются в качестве компонентов других приложений.

Протокол LDAP четко определяет круг операций над каталогами, которые может выполнять клиентское приложение . Эти операции распадаются на пять групп:

- установление связи с каталогом;

- поиск в нем информации;

- модификация его содержимого;

- добавление объекта;

- удаление объекта.

Кроме протокола LDAP служба каталогов Active Directory использует также протокол аутентификации Kerberos и службу DNS для поиска в сети компонент служб каталогов (контроллеры доменов, серверы глобального каталога , службу Kerberos и др.).

Домен

Основной единицей системы безопасности Active Directory является домен. Домен формирует область административной ответственности. База данных домена содержит учетные записи пользователей, групп и компьютеров. Большая часть функций по управлению службой каталогов работает на уровне домена (аутентификация пользователей, управление доступом к ресурсам, управление службами, управление репликацией, политики безопасности).

Имена доменов Active Directory формируются по той же схеме, что и имена в пространстве имен DNS. И это не случайно. Служба DNS является средством поиска компонент домена — в первую очередь контроллеров домена.

Контроллеры домена — специальные серверы, которые хранят соответствующую данному домену часть базы данных Active Directory. Основные функции контроллеров домена:

- хранение БД Active Directory (организация доступа к информации, содержащейся в каталоге, включая управление этой информацией и ее модификацию);

- синхронизация изменений в AD (изменения в базу данных AD могут быть внесены на любом из контроллеров домена, любые изменения, осуществляемые на одном из контроллеров, будут синхронизированы c копиями, хранящимися на других контроллерах);

- аутентификация пользователей (любой из контроллеров домена осуществляет проверку полномочий пользователей, регистрирующихся на клиентских системах).

Настоятельно рекомендуется в каждом домене устанавливать не менее двух контроллеров домена — во-первых, для защиты от потери БД Active Directory в случае выхода из строя какого-либо контроллера, во-вторых, для распределения нагрузки между контроллерами.

Дерево

Дерево является набором доменов, которые используют единое связанное пространство имен. В этом случае «дочерний» домен наследует свое имя от «родительского» домена. Дочерний домен автоматически устанавливает двухсторонние транзитивные доверительные отношения с родительским доменом. Доверительные отношения означают, что ресурсы одного из доменов могут быть доступны пользователям других доменов.

Пример дерева Active Directory изображен на рис. 6.3. В данном примере домен company.ru является доменом Active Directory верхнего уровня. От корневого домена отходят дочерние домены it.company.ru и fin.company.ru. Эти домены могут относиться соответственно к ИТ-службе компании и финансовой службе. У домена it.company.ru есть поддомен dev.it.company.ru, созданный для отдела разработчиков ПО ИТ-службы.

Корпорация Microsoft рекомендует строить Active Directory в виде одного домена. Построение дерева, состоящего из многих доменов необходимо в следующих случаях:

- для децентрализации администрирования служб каталогов (например, в случае, когда компания имеет филиалы, географически удаленные друг от друга, и централизованное управление затруднено по техническим причинам);

- для повышения производительности (для компаний с большим количеством пользователей и серверов актуален вопрос повышения производительности работы контроллеров домена);

- для более эффективного управления репликацией (если контроллеры доменов удалены друг от друга, то репликация в одном может потребовать больше времени и создавать проблемы с использованием несинхронизированных данных);

- для применения различных политик безопасности для различных подразделений компании;

- при большом количестве объектов в БД Active Directory.

Наиболее крупная структура в Active Directory. Лес объединяет деревья, которые поддерживают единую схему ( схема Active Directory — набор определений типов, или классов, объектов в БД Active Directory). В лесу между всеми доменами установлены двухсторонние транзитивные доверительные отношения, что позволяет пользователям любого домена получать доступ к ресурсам всех остальных доменов, если они имеют соответствующие разрешения на доступ. По умолчанию, первый домен, создаваемый в лесу, считается его корневым доменом, в корневом домене хранится схема AD.

Новые деревья в лесу создаются в том случае, когда необходимо построить иерархию доменов с пространством имен, отличным от других пространств леса. В примере на рис. 6.3 российская компания могла открыть офис за рубежом и для своего зарубежного отделения создать дерево с доменом верхнего уровня company.com. При этом оба дерева являются частями одного леса с общим «виртуальным» корнем.

При управлении деревьями и лесами нужно помнить два очень важных момента:

- первое созданное в лесу доменов дерево является корневым деревом , первый созданный в дереве домен называется корневым доменом дерева ( tree root domain );

- первый домен, созданный в лесу доменов, называется корневым доменом леса ( forest root domain ), данный домен не может быть удален (он хранит информацию о конфигурации леса и деревьях доменов, его образующих).

Организационные подразделения (ОП).

Организационные подразделения ( Organizational Units, OU ) — контейнеры внутри AD, которые создаются для объединения объектов в целях делегирования административных прав и применения групповых политик в домене. ОП существуют только внутри доменов и могут объединять только объекты из своего домена. ОП могут быть вложенными друг в друга, что позволяет строить внутри домена сложную древовидную иерархию из контейнеров и осуществлять более гибкий административный контроль. Кроме того, ОП могут создаваться для отражения административной иерархии и организационной структуры компании.

Глобальный каталог

Глобальный каталог является перечнем всех объектов, которые существуют в лесу Active Directory. По умолчанию, контроллеры домена содержат только информацию об объектах своего домена. Сервер Глобального каталога является контроллером домена, в котором содержится информация о каждом объекте (хотя и не обо всех атрибутах этих объектов), находящемся в данном лесу.