Kali Linux для начинающих

14 декабря будет запущена новая «Test lab» — лаборатория тестирования на проникновение, имитирующая работу реальной корпоративной сети, в которой каждый желающий сможет проверить свои навыки тестирования на проникновение. Поскольку порог вхождения для выполнения всех заданий лаборатории достаточно высокий, мы решили выпустить небольшой гайд для начинающих по работе с Kali Linux 2018.4 — одним из самых популярных пентест-дистрибутивов, разработанного как преемник BackTrack и основного на Debian.

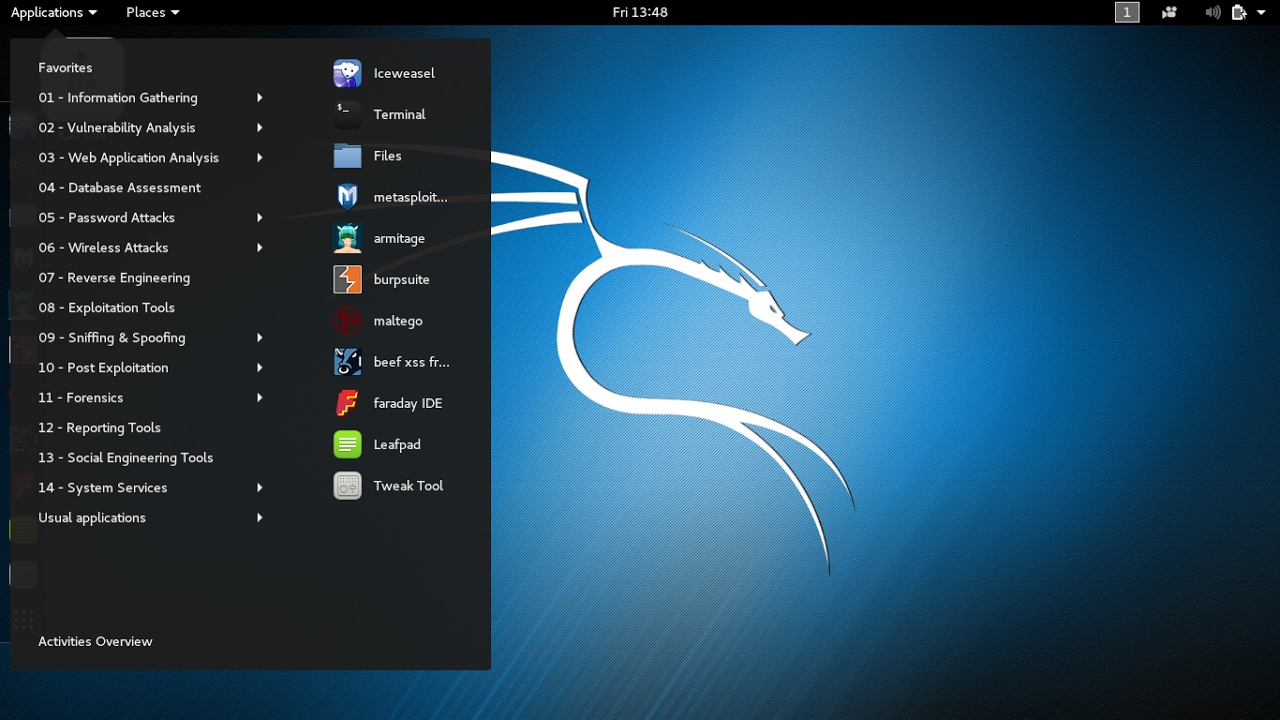

Причина популярности простая – довольно дружелюбный интерфейс и наличие необходимых инструментов для пентеста “из коробки”. Инструменты распределены по категориям, что очень удобно. Имеются варианты установки на АРМ, например, Raspberry Pi 3, а также на мобильные платформы под управлением Android. Я сейчас говорю про Kali NetHunter – тот же Kali, который практически без изменений устанавливается поверх Android и работающий внутри chroot-окружения.

Получаем токен, используя SQLi

По легенде у нас есть некий хост test.lab. Наша задача — определить уязвимости и выполнить их эксплуатацию.

Начнем с разведки — выполним сканирование портов: nmap -v test.lab

Сканирование в режиме по умолчанию результатов не дало, произведем сканирование всех портов: nmap -v -p 1-65535 192.168.60.13

На порту 9447 доступно веб-приложение:

Используя инструмент nikto, определим, что вероятнее всего используется CMS WordPress:

nikto -host test.lab:9447

Проверим приложение, используя WPScan: wpscan —url http://test.lab:9447

Нам удалось обнаружить плагин WP Symposium 15.5.1.Для данной версии имеется уязвимость SQL Injection, и также в выводе представлены ссылки на базы с описанием уязвимости, где мы и будем искать информацию.

Мы нашли способ эксплуатировать уязвимость на www.exploit-db.com/exploits/37824

Теперь нужно проверить ее, подставив этот параметр к нашему url.

Используя Burp Suite, посмотрим, какие запросы приходят при обращении к этому адресу:

Скопируем этот GET запрос в файл и передадим его в sqlmap с параметром -r, добавив ключ уязвимого параметра -p “size” и —dbs для нахождения баз данных.

sqlmap -r qwe -p “size” —dbs

В итоге мы получили несколько баз. Проверим содержимое базы wordpress_test и найденных таблиц:

sqlmap -r qwe -D wordpress_test —table

sqlmap -r qwe -D wordpress_test -T wp_posts —dump

В таблице wp_post в одной из скрытых записей нам удалось найти токен Y@u-wIn. .

Использование Nemeisida WAF не позволит выполнить эксплуатацию подобной уязвимости.

600 доступных инструментов, которые найдут свое применение у любого — от начинающего до профессионала.

Соблюдайте законодательство и до встречи в Test lab v.12.

Источник

Обзор Kali Linux

Дистрибутив Kali Linux набирает огромную популярность в последнее время. Взлом и тестирование безопасности становится частью нашей культуры и все больше людей интересуются этим. Возможно, такому процессу посодействовал сериал «Мистер Робот».

Kali Linux — это один из дистрибутивов Linux, разработанный для хакеров и специалистов с информационной безопасности. Поэтому неудивительно что этот сериал поднимает его популярность и множество новичков и людей, которые не имеют никаких знаний по информационной безопасности пытаются использовать этот дистрибутив в качестве основной системы. Но Kali Linux совсем не предназначен для этого. В сегодняшней статье мы рассмотрим что такое Kali Linux, зачем он нужен и сделаем обзор Kali Linux.

1. История развития

Kali Linux был разработан фирмой Offensive Security, которая специализируется на безопасности. Он создан на основе Debian и содержит в себе наработки дистрибутива для цифровой криминалистики и тестирования безопасности BackTrack.

Первая версия BackTrack вышла в 2006 году, она объединила в себе несколько проектов, основным предназначением которых было тестирование на проникновение. Дистрибутив предназначался для использования в качестве LiveCD.

В 2012 году такой дистрибутив, как BackTrack прекратил существовать, а вместо него появился Kali Linux, который перенял все плюсы предыдущей версии и все программное обеспечение. Он был результатом слияния двух проектов: WHAX и Auditor Security Collection. Сейчас дистрибутив стабильно развивается и силы разработчиков направлены на исправление ошибок и расширение набора инструментов.

2. Предназначение

На официальном сайте есть такое описание дистрибутива: «Penetration Testing и Ethical Hacking Linux Distribution» или по-нашему дистрибутив для тестирования на проникновения и этичного хакинга. Проще говоря, этот дистрибутив содержит множество инструментов, связанных с безопасностью и сетями, которые ориентированы на экспертов в компьютерной безопасности.

Дистрибутив Linux — это не больше чем ядро и набор базовых утилит, приложений и настроек по умолчанию. Kali Linux не предоставляет ничего уникального в этом плане. Большинство программ может быть просто установлено в любом другом дистрибутиве, или даже в Windows.

Отличие Kali Linux в том, что он наполнен такими инструментами и настройками, которые нужны для тестирования безопасности, а не для обеспечения нормальной работы обычного пользователя. Если вы хотите использовать Kali вместо основного дистрибутива — вы совершаете ошибку. Это специализированный дистрибутив для решения определенного круга задач, а это значит, что решение задач, для которых он не был предназначен будет более трудным, например, тот же поиск программ. Возможности Kali Linux сосредоточены на тестировании безопасности.

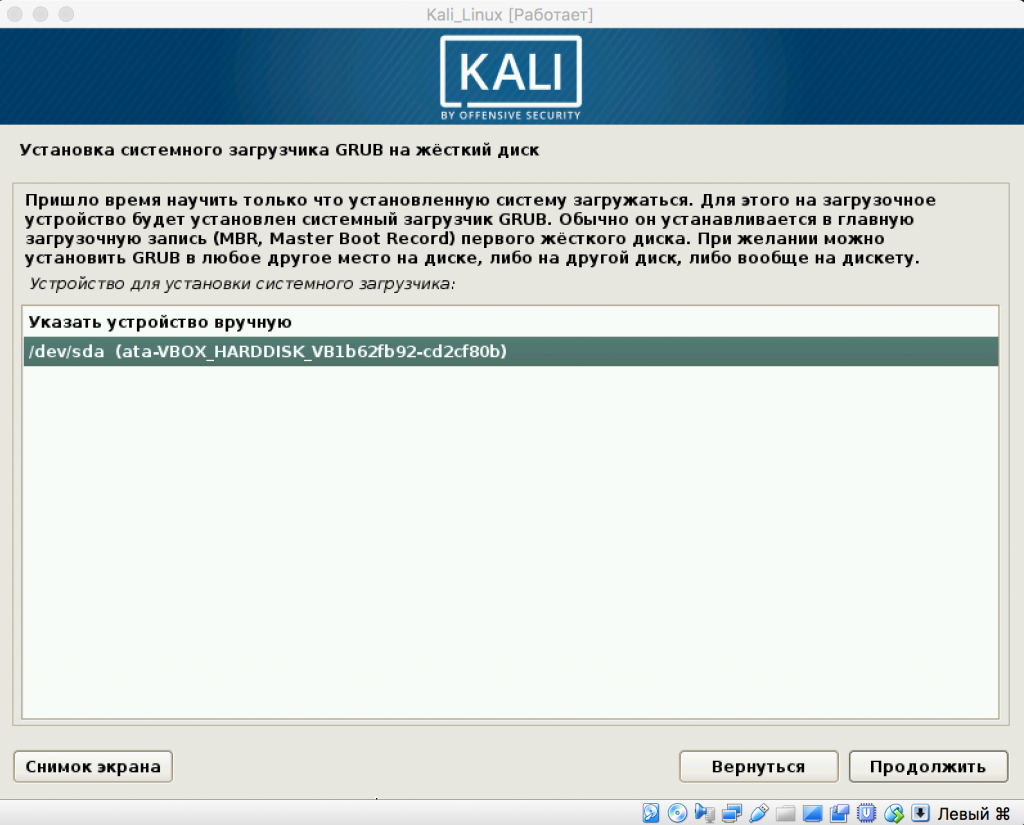

3. Установка

Скачать установочный образ вы можете на официальном сайте, вам только нужно выбрать архитектуру. После загрузки обязательно проверьте диск на повреждения, сравнив контрольную сумму SHA256. Поскольку этот дистрибутив предназначен для тестирования безопасности совсем не хотелось, бы, чтобы он был каким-либо образом нарушен. Как выполнять проверку контрольной суммы Linux описано в отдельной статье.

В остальном же установка Kali Linux не сильно отличается от Debian. В зависимости от способа и мощности компьютера она может занять от нескольких минут до получаса. Мы детально рассматривали все в статье установка Kali Linux.

4. Особенности

Многие будут удивлены, но пользователь по умолчанию в Kali Linux — root. Это необходимо, потому что многим программам для работы нужны права суперпользователя. Это одна из причин, почему не стоит использовать Kali для решения повседневных задач, например, серфинга в интернете или использования офисных приложений.

Если говорить о программном обеспечении, то все поставляемые программы ориентированы на безопасность. Есть графические программы, а есть команды терминала, также в систему включено несколько базовых утилит, таких, как просмотр изображений, калькулятор, и текстовый редактор. Но тут вы не найдете офисных программ, читалок, почтовых программ и органайзеров.

Kali Linux основан на Debian, и вам ничего не мешает установить программу из репозиториев, например, thunderbird для сбора почты. Но просматривать почту от имени суперпользователя — не очень хорошая идея. Конечно, никто вам не мешает создать непривилегированного пользователя, но это лишняя работа.

На экране входа в Kali Linux вы можете видеть девиз «The quieter you become, the more you are able to hear» или «Чем тише вы будете, тем больше сможете услышать». Если вы понаблюдаете за пакетами, отправляемыми в сеть системой Debian, то вы заметите, что какие-либо пакеты регулярно отправляются в сеть. Некоторые из них отправляются приложениями пользователя, другие — фоновыми службами.

Например, если вы просканируете свой Linux компьютер с помощью Nmap, то можете увидеть несколько открытых портов. Например, это может быть никогда не использовавшийся VNC порт и HTTP сервер. Часть этих программ поставляются по умолчанию, часть вы установили и забыли.

Kali Linux стремится быть максимально тихим насколько это возможно. Это необходимо чтобы скрыть свое присутствие в атакуемой сети и защитить себя от потенциальных атак. Для достижения этой цели в Kali отключено множество служб, которые включены по умолчанию в Debian. Конечно, вы можете установить нужную службу из репозиториев Debian. Например, apache2:

Однако после этого утилита не будет запускаться автоматически и не будет добавлена в автозагрузку. Если она вам понадобится, ее придется запустить вручную. При каждой перезагрузке все лишние службы отключаются. Можно пойти обходным путем и добавить службу в белый список /usr/sbin/update-rc.d, но это не совсем безопасно, поскольку вы открываете путь к системе. Никто не знает нет ли там уязвимостей.

Kali Linux — это специализированный дистрибутив, хотя бы потому что он рассчитан на работу в агрессивной среде. И если вы установили веб-сервер и еще несколько программ, добавили их в автозагрузку, возможно, вы уже сломали Kali и уменьшили его безопасность.

5. Программы

Как уже говорилось выше, дистрибутив Kali Linux содержит только специфическое программное обеспечение для тестирования безопасности. Список самых популярных программ вы можете найти в статье инструменты Kali Linux. Но многих нужных для обычной работы программ нет. И нет никаких гарантий, что вы их найдете в репозиториях, даже если они доступны в Debian.

Вы можете захотеть добавить сторонние репозитории и источники приложений, чтобы установить то, что вам нужно, или добавить репозиторий, который содержит самую последнюю версию программы. Вы можете, но вы не должны этого делать. Даже для Debian так делать не рекомендуется, разработчики называют это явление FrankenDebian и говорят, что оно может нарушить стабильность работы системы.

С Kali Linux все еще сложнее. Вы рискуете не только повредить систему, но и сделать ее небезопасной. Пакеты из репозиториев проверены и содержат дополнительные изменения, например, тот же Apache не добавляется в автозагрузку. Сторонние пакеты не будут иметь таких предосторожностей.

Выводы

Наш обзор возможностей Kali Linux подходит к завершению. Стоит ли вам выбирать этот дистрибутив или нет — зависит от вас и тех задач, которые вы стараетесь решить с помощью системы. Если вам нужно только несколько инструментов, то лучше выбрать какой-нибудь более простой дистрибутив, например, Ubuntu или Debian. Вы сможете установить в нем все необходимые инструменты. Такой же вариант лучше подойдет для новых пользователей.

Но если вы уже хорошо разбираетесь в Linux и готовы тратить много времени чтобы разобраться в информационной безопасности, возможно, эта система для вас. Но не спешите устанавливать ее на компьютер. Используйте виртуальную машину, затем установите ее в качестве дополнительной, второй системы.

Возможно, вы несогласны с мнением, описанным в статье, оставляйте комментарии и расскажите о своей точке зрения.

Источник

Kali Linux для начинающих

Операционные системы на базе Linux относятся к программному обеспечению, распространяемому свободно. Ее ядро не раз становилось основой различных проектов, например Zorin OS, Manjaro, Linux Mint, Ubuntu, Kali Linux и десятков других аналогов. Платформы отличаются набором функциональных возможностей, назначением и зачастую интерфейсом.

Сегодня мы поговорим с вами об одном из самых известных дистрибутивов Linux – Kali.

История создания Kali и возможности ОС

Система Kali Linux была разработана в 2013 году по примеру операционки BackTrack, используемой в качестве инструмента тестирования информационной безопасности. Работала над ней профильная команда из Offensive Security, а за основу взята структура Debian. Новый продукт стали создавать на волне слияния проектов WHAX и Auditor Security Collection.

Первый релиз был выпущен 13 марта 2013 года, над ним работали программисты Мати Ахарони и Макс Мозер. Последняя версия датируется 24 февраля 2021 года.

Распространяется система под лицензией GNU GPL, внедрена поддержка платформ x86, x84_64, ARM. По примеру BackTrack система рассчитана на работу со съемных носителей Live USB, хотя не исключается и штатная инсталляция на локальный диск компьютера, развертывание в виртуальной машине или даже запись на компакт-диск LiveCD. В дистрибутив Kali Linux встроено более 600 программ для тестирования (эмуляции) программного проникновения.

Примеры хакерских утилит – Armitage, nmap, Wireshark, John the Ripper, Aircrack-ng, Burp Suite. Все они устанавливаются в комплекте с операционной системой и сразу готовы к использованию после завершения инсталляции. Они поддерживают все необходимые стандарты проводного соединения и беспроводного подключения по Wi-Fi. Базовые же блоки ОС при обновлении импортируются из репозитория Debian.

Назначение Kali Linux

Иногда в обзорах Kali Linux называют хакерской платформой. На это наталкивает набор программ, который инсталлируется вместе с операционной системой. Только вот задумка разработчиков была несколько иной. Инструментарий подбирался из расчета возможности первым обнаружить слабые места IT-инфраструктуры и принять меры по устранению выявленных «дыр».

Сферы применения дистрибутива:

- Отделы сетевой безопасности, сисадмины. Несут ответственность за защиту информации в том учреждении, которое они обслуживают.

- Независимые тестеры Pen Testers, White Hat Hackers. Используют операционную систему в исследованиях новых моделей коммуникационных устройств, облачных сервисов.

- Так называемые неэтичные хакеры Black Hat Hackers. Ведут поиск уязвимостей ради своих корыстных целей.

Используют его и компьютерные энтузиасты при изучении технологий, когда нужно побольше узнать о схеме проведения сетевых атак. Такой подход к обучению упрощает понимание, как защищаться от хакеров, вирусов и других сетевых угроз. Дистрибутив Kali Linux представляет собой набор инструментов, а кто и как его будет применять, зависит от ситуации.

Способы инсталляции

Kali распространяется свободно, без покупки лицензий. Поддерживает практически все известные файловые системы, типы накопителей, интерфейсы. Так что никаких проблем с совместимостью нет даже в перспективе, независимо от аппаратной части компьютера или сервера.

- Непосредственно на компьютер (ноутбук). Эмулирует клиентскую машину, с которой идут атаки на IT-инфраструктуру. Подходит для длительных экспериментов, изучения матчасти.

- Виртуальная машина. Поддерживается большинство гипервизоров (VMware, Hyper-V, Oracle VirtualBox, Citrix).

- Облачные сервисы. Популярные сервисы Amazon AWS, Microsoft Azure предлагают образы Kali Linux «по умолчанию».

- Загрузочный диск USB. Система запускается на любой машине без локальной установки и без копирования на компьютер каких-либо файлов.

- Mac в режиме Dual или Single Boot. Вариант аналогичен первому, только работает система на компьютерах Apple.

Последние версии Kali Linux, точнее часть приложений, способны запускаться в среде Windows 10. Пока такие возможности предлагаются в режиме бета-тестирования, но вскоре ожидается улучшение совместимости. Запуск программ предполагается из командной строки без установки эмуляторов и других «прослоек».

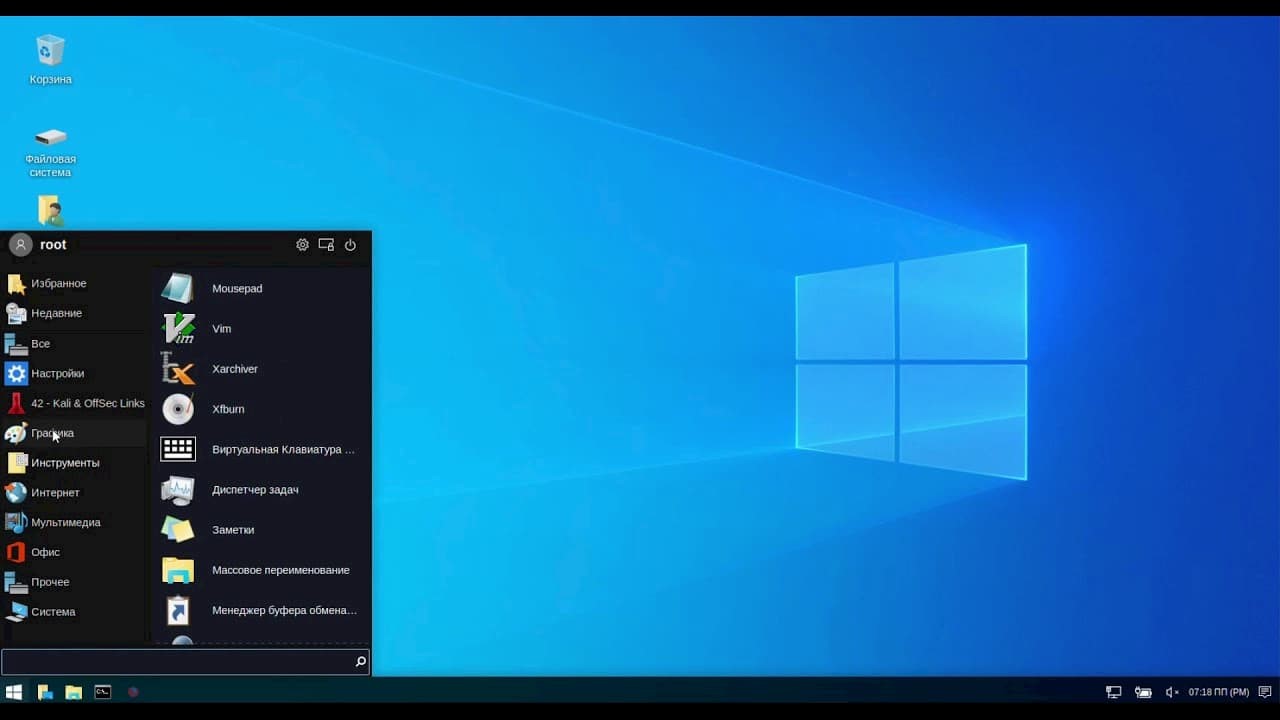

Особенности Kali Linux

Интересная возможность Kali Linux – режим Undercover Mode. Он представляет собой скрипт, после запуска которого интерфейс операционной системы становится похожим на Windows 10 (рабочий стол и меню Пуск). Он подходит для случаев, когда нужно воспользоваться системой в публичном месте или скрыть факт наблюдения за специалистами сторонней службы техподдержки.

- Пользователь, используемый «по умолчанию», – root, потому что практически все утилиты требуют права суперпользователя. Поэтому система не подходит для ежедневных задач типа веб-серфинга.

- Основу дистрибутива составляют специализированные программы – в базовый пакет входит лишь простой текстовый редактор, просмотрщик изображений и калькулятор. Органайзеры, почтовые клиенты, офисные приложения здесь отсутствуют.

- Масштабируемость системы ничем не ограничена – любой отсутствующий компонент легко устанавливается из репозитория Debian. Но идея работать с почтой и сетевыми дисками через суперпользователя сомнительна (это несет угрозу безопасности).

При запуске операционки на экране выводится девиз: «Чем тише вы будете, тем больше сможете услышать». Если понаблюдать за сетевыми пакетами ОС Debian, выступающей в качестве оригинала, сразу заметно, что система регулярно «что-то» отправляет. В Kali Linux приложен максимум усилий для скрытия данных от потенциальных злоумышленников.

Прикладные программы

После инсталляции пользователь получает готовый пакет инструментов, хоть и со специфическим уклоном. Полностью заменить традиционную рабочую станцию эта версия Linux неспособна. Пусть и есть возможность установить приложения даже для серфинга в Facebook, это все равно не бытовой вариант. Рациональнее использовать систему по прямому назначению, а обычные задачи решать уже на «обычном» компьютере.

- John the Ripper – взлом паролей методом перебора.

- Aircrack-ng – тестирование безопасности Wi-Fi сетей.

- THC Hydra – еще один инструмент для взлома аутентификации.

- Burb Suite – поиск уязвимостей на сайтах и в веб-приложениях.

- Wireshark – анализатор сетевых пакетов.

Есть утилиты для сканирования портов, тестирования веб-ресурсов, эмуляции атак социального инжиринга. Многие программы «дублируются», но это только на первый взгляд. В них применяется целый диапазон различающихся алгоритмов. Такой подход дает возможность протестировать IT-инфраструктуру со всех вероятных «точек зрения», своевременно выявить угрозы и устранить их.

Источник