Программное обеспечение клиента VPN

IPSec VPN

Zyxel IPSec VPN Client – это удобная программа-визард, позволяющая удаленным пользователям быстро подключиться по VPN, выполнив 3 простые операции. С помощью простого интерфейса этого визарда легко выполнить инсталляцию, настроить конфигурацию и использовать соединение VPN. Также Zyxel IPSec VPN client обеспечивает легкое масштабирование, сохраняя вторую копию файла с параметрами конфигурации. Кроме того, элементы конфигурации и безопасности VPN (сертификаты, открытые ключи и т.п.) можно сохранить на USB-накопителе для того, чтобы на компьютере после сессии VPN не оставались аутентификационные данные. Это очень удобный инструмент для администратора, позволяющий контролировать и управлять опциями развертывания и безопасности.

- Windows XP 32-bit

- Windows Server 2003 32-bit

- Windows Server 2008 32/64-bit

- Windows Vista 32/64-bit

- Windows 7 32/64-bit

- Windows 8 32/64-bit

- Windows 10 32/64-bit

- 5 Мбайт свободного места на диске

- Алгоритмы хэширования

- Аутентификация MD5-HMAC 128 bit

- Аутентификация SHA1-HMAC 160-bit

- Аутентификация SHA2-HMAC 256-bit

- Шифрование

- 56-разрядное DES-CBC

- 168-разрядное 3DES-CBC

- 128, 192, 256-разрядное AES

- Поддержка Diffie Hellman Group

- Group 1 : MODP 768

- Group 2 : MODP 1024

- Group 5 : MODP 1536

- Group 14 : MODP 2048

- Механизм аутентификации

- Preshared Key

- Поддержка сертификата X509

- X-Auth

- SmartCard и токены (Aladdin, . )

- Сертификат

- PEM

- PKCS#12

- Управление ключами

- ISAKMP (RFC2408)

- IKE (RFC2409)

- Режим IKE и IPSec

- ISAKMP (RFC2408), IKE (RFC2409)

- ESP, туннель, транспорт

- Main, aggressive, quick

- Гибридный метод аутентификации

- Сетевые технологии

- NAT traversal (Draft1, 2 & 3)

- Dead Peer Detection (DPD)

- Резервированный шлюз

- Peer to Peer

- Соединение Peer to peer

- Принимает входящий трафик через туннели IPSec

- Технология соединения

- Аналоговый модем

- GPRS

- Ethernet

- Wi-Fi

- 3G

- SECUEXTENDER-ZZ0201F

Лицензия Zyxel для IPSec VPN клиента SecuExtender на ОС Windows - SECUEXTENDER-ZZ0202F

Комплект лицензий Zyxel для IPSec VPN клиента SecuExtender на ОС Windows (5 лицензий) - SECUEXTENDER-ZZ0203F

Комплект лицензий Zyxel для IPSec VPN клиента SecuExtender на ОС Windows (10 лицензий) - SECUEXTENDER-ZZ0204F

Комплект лицензий Zyxel для IPSec VPN клиента SecuExtender на ОС Windows (50 лицензий)

Подключение по протоколу WireGuard VPN из Windows 10

Чтобы удаленно подключиться к локальной сети интернет-центра Keenetic, начиная с версии KeeneticOS 3.3 стало возможно использовать туннель WireGuard VPN.

Сначала необходимо выполнить настройку сервера WireGuard в Keenetic, которая показана в инструкции «Настройка WireGuard VPN между двумя роутерами Keenetic» , после переходите к настройке VPN-клиента.

NOTE: Важно! Если вы планируете настроить Keenetic в качестве VPN-сервера, начать необходимо с проверки того, что он имеет публичный «белый» IP-адрес, а при использовании сервиса KeenDNS, что он работает в режиме «Прямой доступ». При несоблюдении любого из этих условий подключение к такому серверу из Интернета будет невозможно.

Ниже приведем пример действий для подключения к серверу из операционной системы под управлением ОС Windows, на примере версии Windows 10 1909 (19H2).

Чтобы установить соединение к WireGuard -серверу Keenetic, в компьютере на базе ОС Windows, потребуется скачать и установить программу WireGuard с официального сайта.

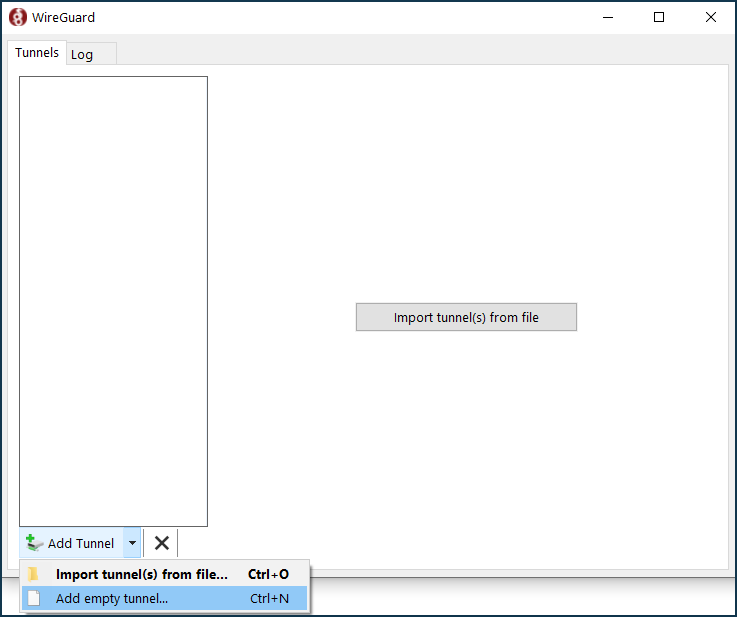

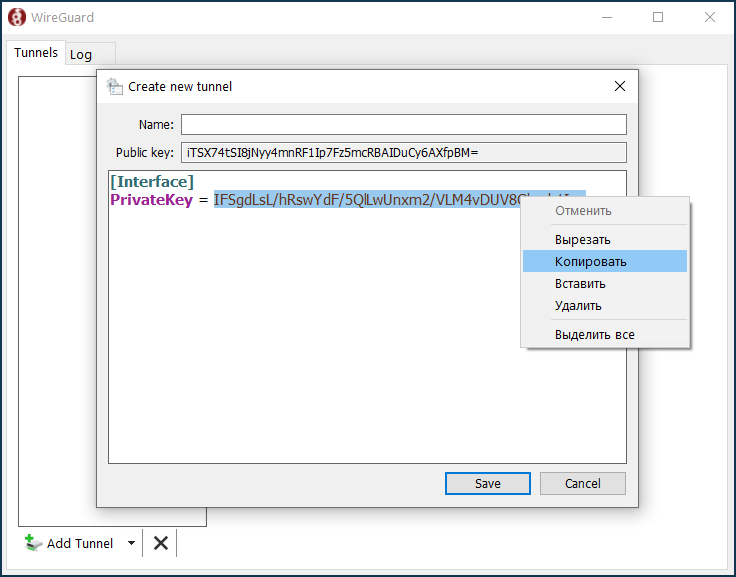

1. Послу установки программы и запуска, нажимаем в нижнем левом углу на стрелку вниз напротив «Add Tunnel» — «Add empty tunnel. [Ctrl+N]».

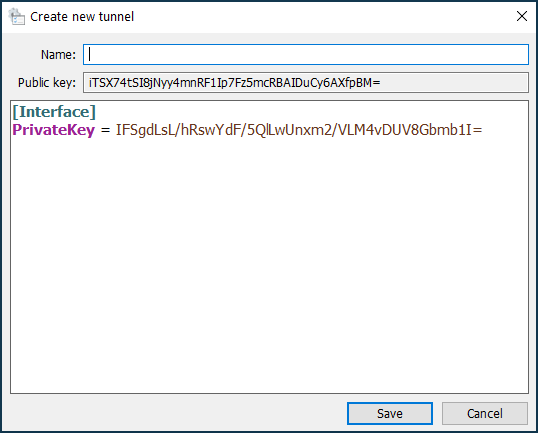

Откроется окно настройки конфигурации подключения к удаленному WireGuard -серверу Keenetic — «Create new tunnel».

NOTE: Важно! Оставляем данное окно открытым, не закрываем его.

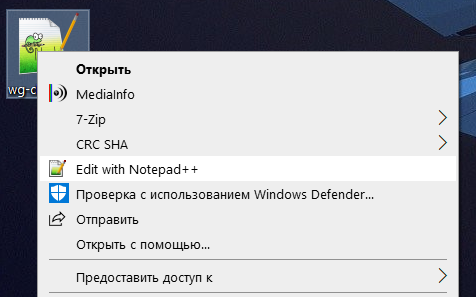

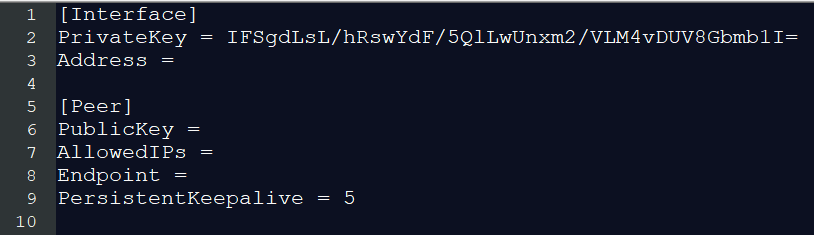

2. Скачиваем файл wg-client.conf к себе на компьютер, можно на Рабочий стол. Открываем в текстовом редакторе, например в Notepad++

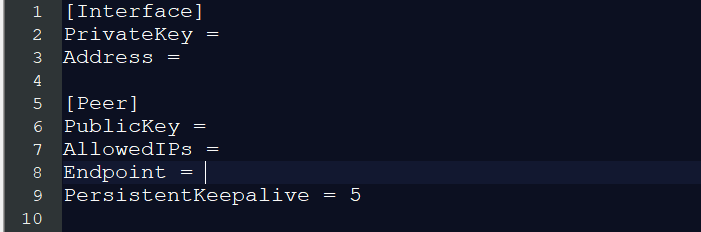

Откроется готовая конфигурация, в которую необходимо будет ввести настройки подключаемого WireGuard -клиента Windows [Interface] и удаленного WireGuard -сервера Keenetic [Peer].

NOTE: Важно! Оставляем данное окно открытым, не закрываем его.

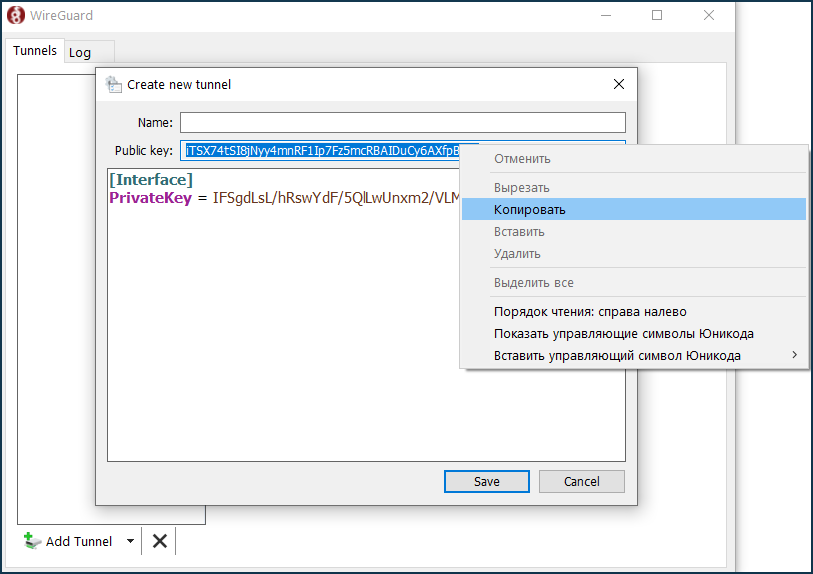

3. Возвращаемся к открытому окну «Create new tunnel» пункта 1 и копируем из поля «PrivateKey = » — приватный ключ WireGuard -клиента Windows в буфер обмена компьютера.

NOTE: Важно! Оставляем данное окно открытым, не закрываем его.

4. Скопированный в буфер обмена компьютера приватный ключ WireGuard -клиента необходимо добавить в готовую конфигурацию из пункта 2 в строку «PrivateKey = «.

NOTE: Важно! Оставляем данное окно открытым, не закрываем его.

5. Настраиваем удаленное подключение на стороне ранее настроенного WireGuard-сервера.

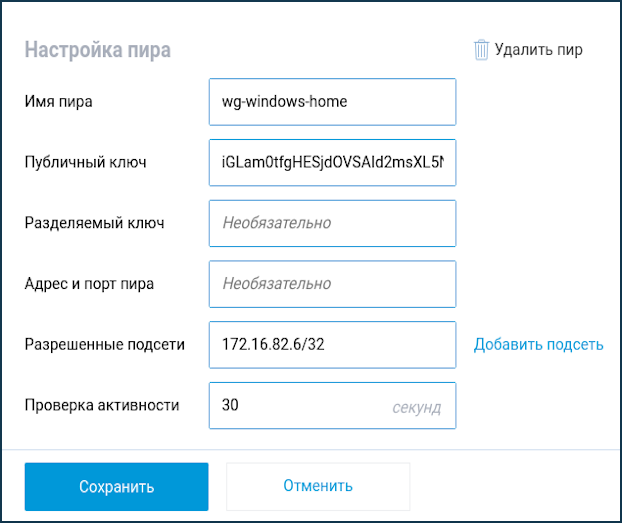

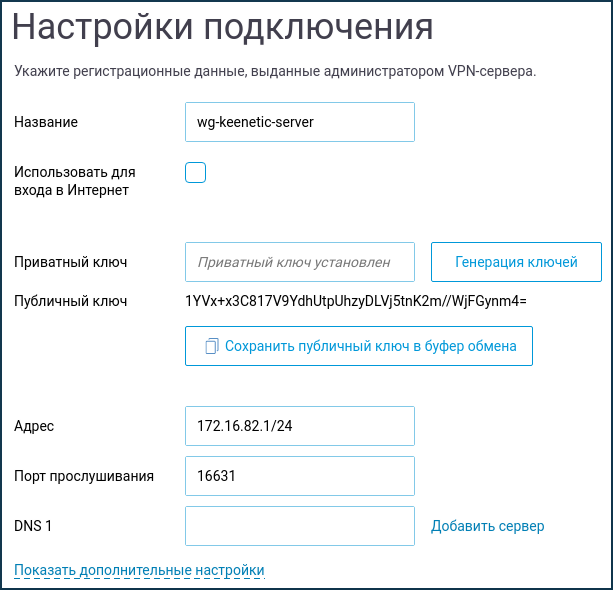

Подключитесь к веб-конфигуратору роутера и перейдите в меню «Интернет» — «Другие подключения». Нажмите на ранее созданное WireGuard -подключение («WG-S») и добавьте «Настройки пира». Нажав на «Добавить пир» откроется поле настроек пира, в котором укажите название туннеля «wg-windows-client».

В поле «Публичный ключ» вставляем ключ из пункта номер 1, который необходимо скопировать из поля «Public key» в буфер обмена компьютера.

Окно «Create new tunnel» можно закрыть, нажимаем «Cancel».

NOTE: Важно! Оставляем окно подключения WireGuard открытым, не закрываем его.

Вставляем ключ в поле «Публичный ключ», в поле «Разрешенные подсети» указываем адрес, трафик с которого будет допущен до сервера в формате IP/bitmask — 172.16.82.6/32

В поле «Проверка активности» необходимо указать периодичность попыток проверки доступности удаленной стороны соединения. Обычно достаточно 10-15 секундного интервала между проверками. По умолчанию значение «Проверки активности» в настройках пира Keenetic указано 30 секунд.

6. Возвращаемся к настройке конфигурации wg-client.conf

Настройка [Interface] клиента:

В поле «PrivateKey» интерфейса клиента уже введем созданный ключ WireGuard -клиента Windows в пункте 4.

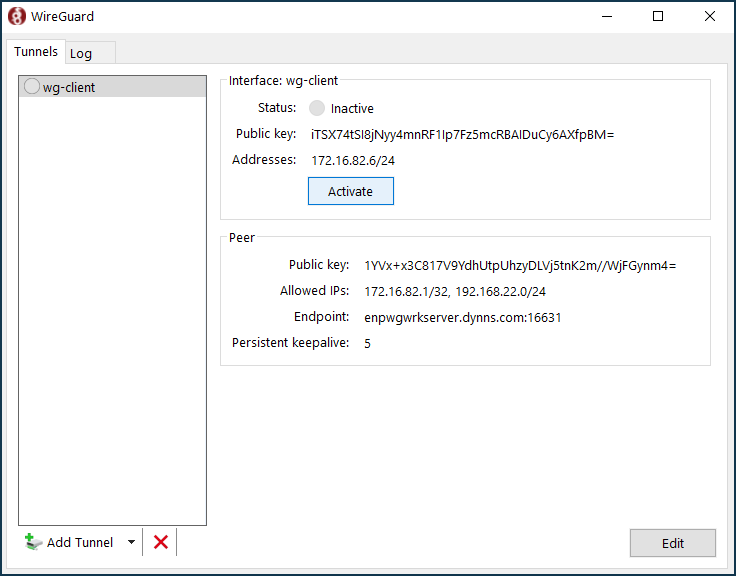

В поле «Addresses» интерфейса клиента указываем IP-адрес, в формате IP/bitmask — 172.16.82.6/24 (это внутренний адрес туннеля). Можно использовать другую подсеть, при этом ее следует выбрать из частного диапазона адресов и избежать наложения с другими настроенными на данных устройствах подсетями.

Настройка [Peer] сервера:

В поле «PublicKey» вставьте публичный ключ сервера, который можно скопировать в буфер обмена компьютера из настроек WireGuard в веб-интерфейсе роутера:

В поле «AllowedIPs» указываем разрешенные IP-адреса, в формате IP/bitmask — 172.16.82.1/32 (это внутренний адрес сервера) и 192.168.22.0/24 (адрес локального сегмента роутера Keenetic).

В поле «Endpoint» указываем публичный IP-адрес или доменное имя WireGuard -сервера, и порт прослушивания, на который будет устанавливать связь WireGuard -клиент.

В поле «PersistentKeepalive» указываем периодичность попыток проверки доступности удаленной стороны соединения. Обычно достаточно 10-15-секундного интервала между проверками.

Жмем сочетание клавиш Ctrl+S, либо нажимаем «Файл», «Сохранить».

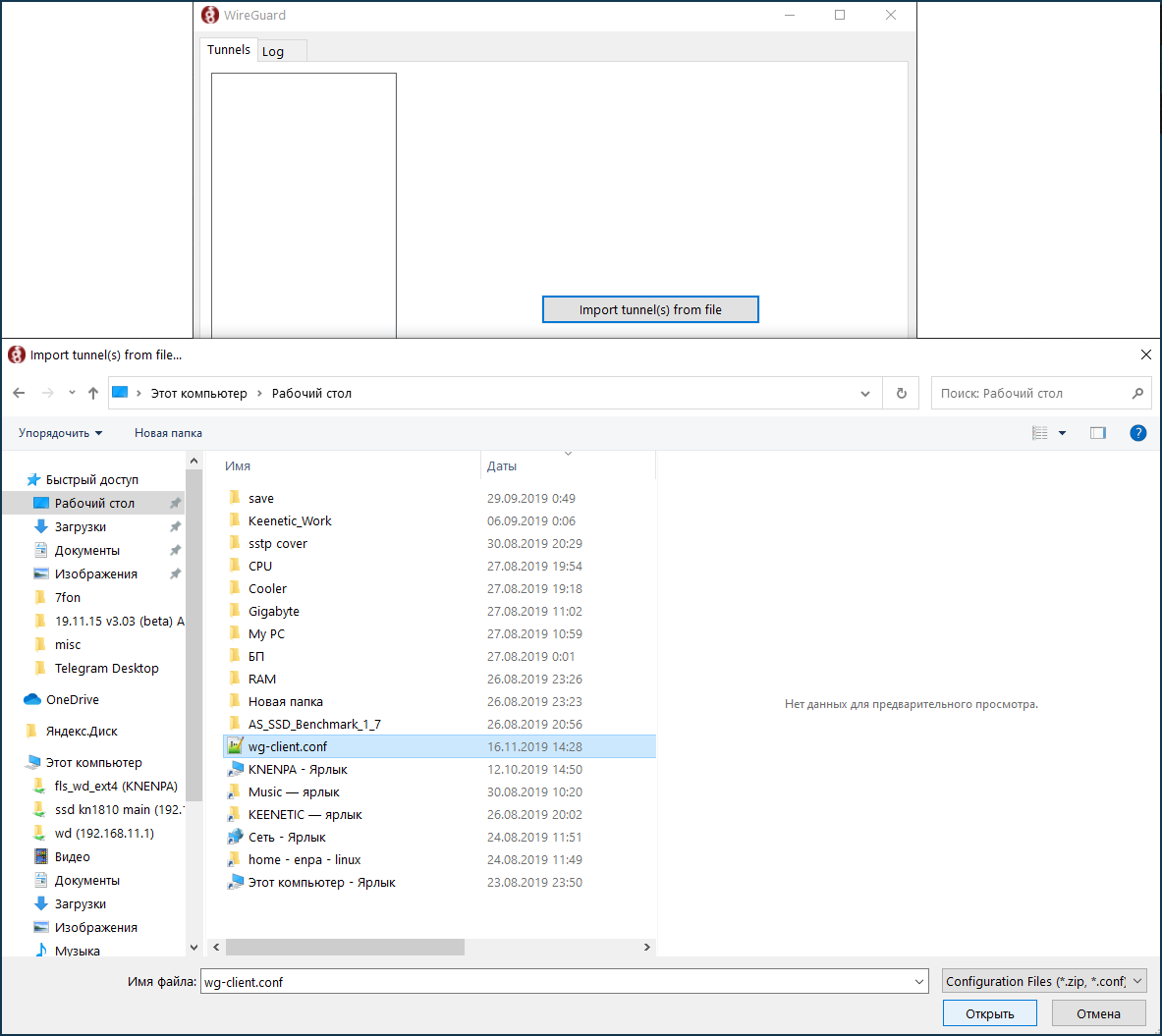

7. В открытом окне настроек подключения WireGuard из пункта номер 5, нажимаем на «Import tunel(s) from file» и выбираем на Рабочем столе файл «wg-client», жмем «Открыть».

8. После добавления конфигурации «wg-client» в программу подключения WireGuard , в списке «Tunnels» появится новое подключение.

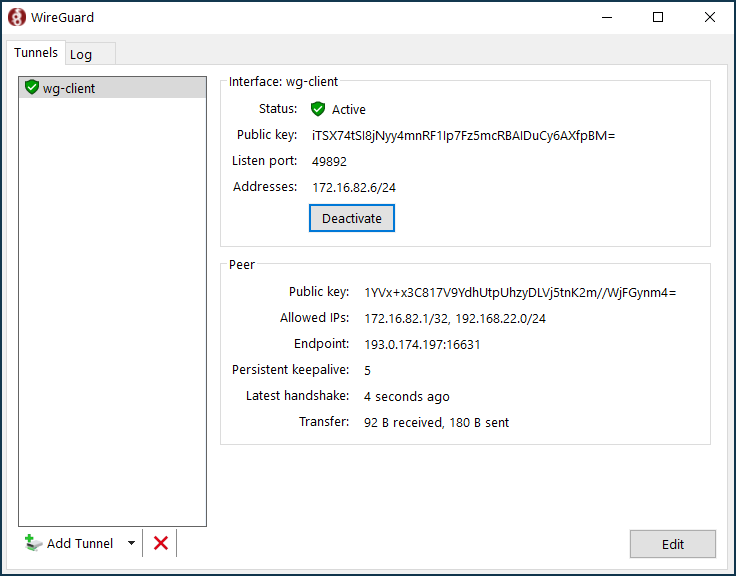

Если настройка выполнена правильно, напротив строки «Status» вы увидите зеленый индикатор.

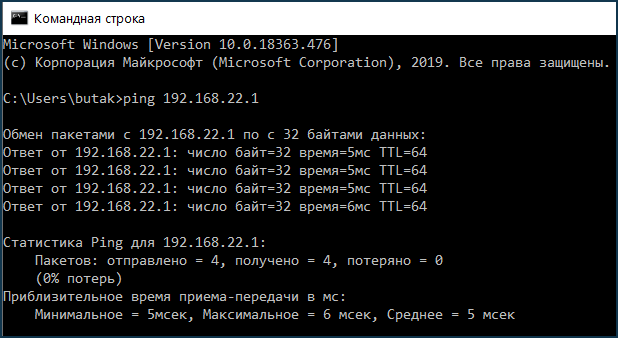

Для проверки доступности сервера можно выполнить отправку ICMP-пакетов до IP-адреса в командной строке Windows.

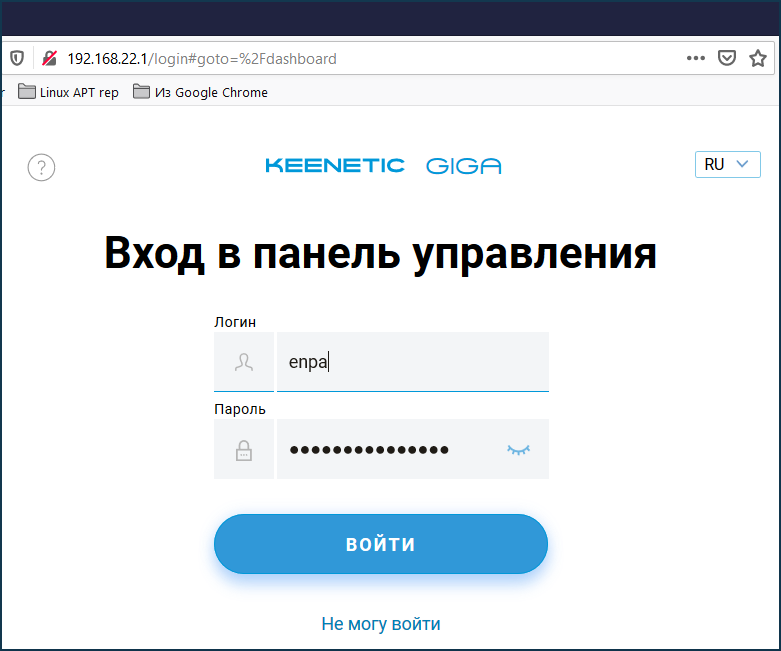

Проверяем доступность веб-интерфейса сервера (в нашем примере это Keenetic с IP-адресом 192.168.22.1).

Если вам нужно, чтобы подключенные клиенты получали через данное VPN-соединение доступ в Интернет, выполните дополнительную настройку из статьи » Доступ в Интернет через WireGuard-туннель «.

Обращаем ваше внимание, что на стороне VPN-клиента в файле конфигурации wg-client.conf в разделе «[Interface]» необходимо указать DNS-сервер в поле «DNS=» (в нашем примере указан адрес DNS-сервера от Google 8.8.8.8) и добавить адресное пространство 0.0.0.0/0 в разделе AllowedIPs = :

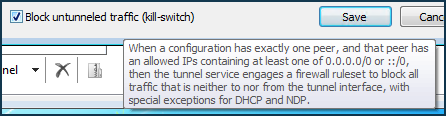

TIP: Примечание: При условии, что в конфигурации один пир и указана разрешенная сеть «все адреса», приложение будет автоматически формировать запрещающее трафик мимо туннеля правило сетевого экрана на компьютере.

Пользователи, считающие этот материал полезным: 5 из 5

Пример настройки туннеля IPSec VPN с компьютера из ОС Windows

NOTE: Важно! Если вы планируете настроить Keenetic в качестве VPN-сервера, начать необходимо с проверки того, что он имеет публичный «белый» IP-адрес, а при использовании доменного имени KeenDNS, что оно настроено в режиме «Прямой доступ». При несоблюдении любого из этих условий подключение к такому серверу из Интернета будет невозможно.

В нашем примере для VPN IPSec-подключения мы будем использовать бесплатное ПО Shrew VPN Client, скачать его можно с сайта производителя: https://www.shrew.net/download

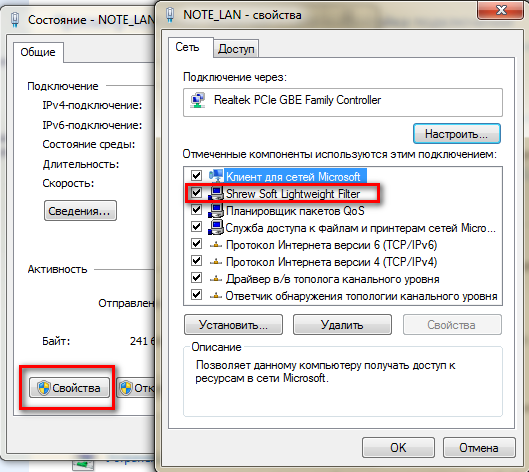

Установите VPN-клиент и проверьте, что установился специальный драйвер для работы Shrew (в Свойствах сетевого подключения должна стоять галочка напротив Shrew Soft Lightweight Filter).

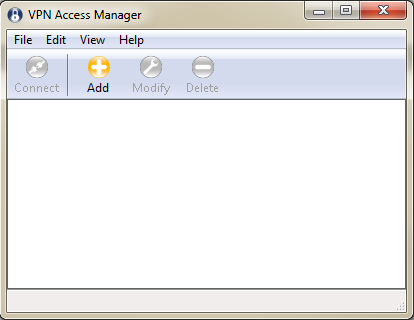

Запустите VPN Access Manager.

9. После запуска откроется окно программы.

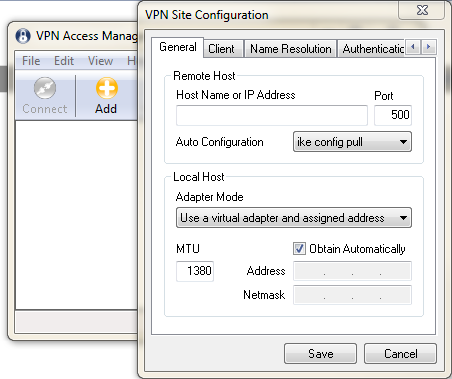

10. Нажмите кнопку Add для создания VPN-подключения.

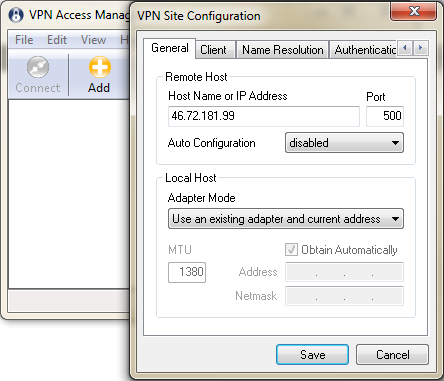

11. На вкладке General нужно указать настройки:

- Host Name or IP address — внешний/публичный IP-адрес Keenetic (в нашем случае 46.72.181.99);

- Auto Configuration: disabled;

- Adapter Mode: Use an existing adapter and current address.

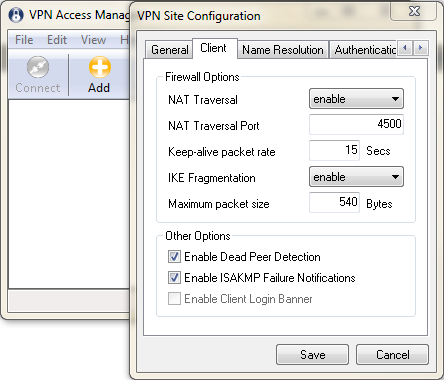

12. На вкладке Client оставьте значения по умолчанию.

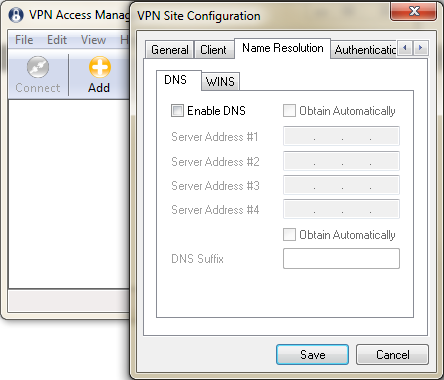

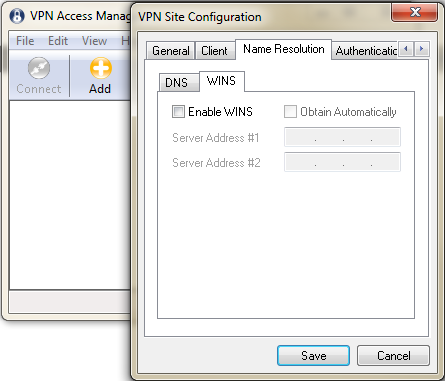

13. На вкладке Name Resolution снимите галочки Enable DNS и Enable WINS.

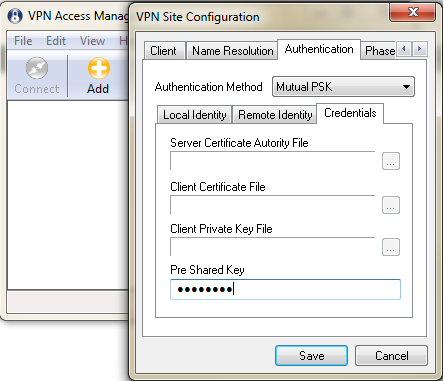

14. На вкладке Authentication укажите следующие параметры:

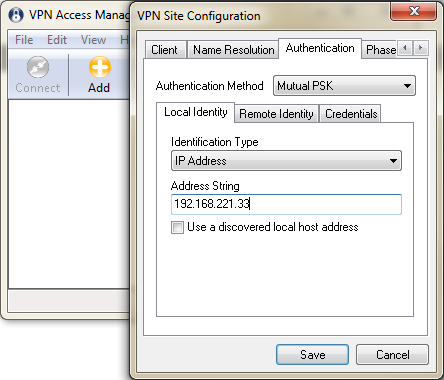

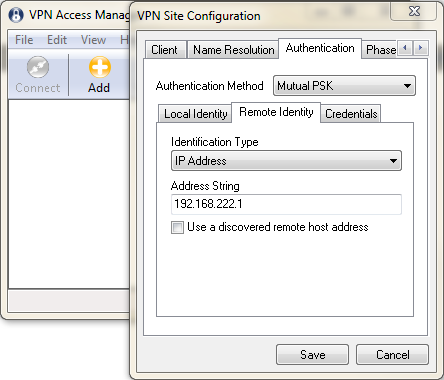

- Authentification Method: Mutual PSK;

- Local Identifity > Identification Type: IP Address — Address String: 192.168.221.33 и снимите галочку Use a discovered local host address;

- Remote Identifity> Identification Type: IP Address — Address String: 192.168.222.1 и снимите галочку Use a discovered local host address;

- Credentials> Pre Shared Key: 12345678.

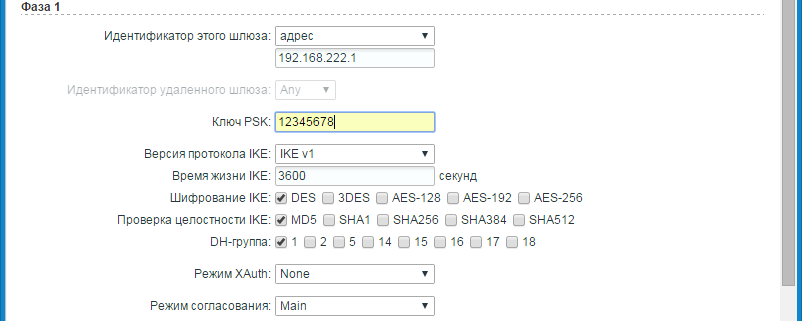

15. На вкладке Phase1 укажите:

- Exchange Type: main;

- DH Exchange: group 1;

- Cipher Algorithm: des;

- Hash Algorithm: md5;

- Key Life Time limit: 3600.

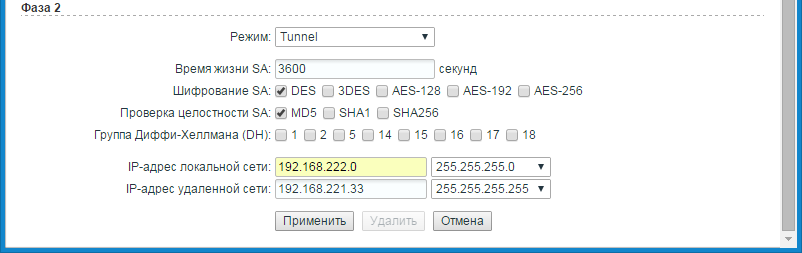

16. На вкладке Phase 2 укажите:

- Transform Algorithm: esp-des;

- HMAC Algorithm: md5.

Внимание! Настройки фаз 1 и 2 должны совпадать с аналогичными параметрами, установленными на устройстве, с которым будет устанавливаться VPN-туннель.

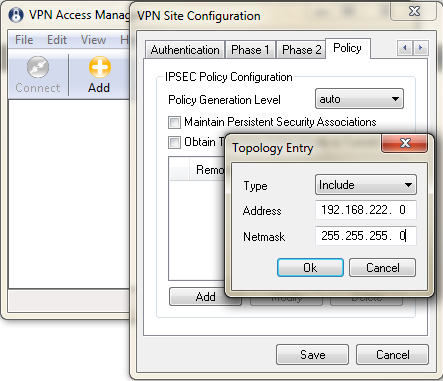

17. На вкладке Policy снимите галочку Obtain Topology Automatically or Tunnel All, нажмите Add и укажите локальную подсеть за Keenetic.

Нажмите OK и Save для сохранения настроек.

18. В списке подключений появится созданное VPN-соединение.

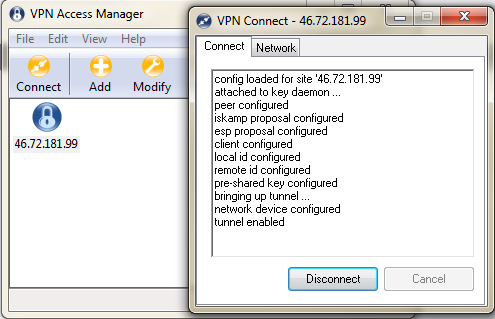

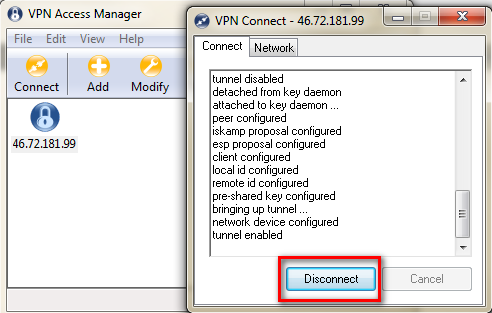

19. Дважды щелкните по ярлыку VPN-подключения и нажмите в открывшемся окне Connect для запуска VPN-соединения.

В итоге вы должны увидеть последнюю запись: tunnel enabled (данное сообщение означает, что успешно установлена фаза 1 туннеля).

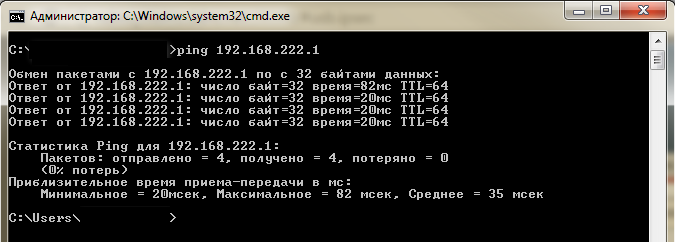

20. Для завершения установки VPN-туннеля нужно с компьютера (из командной строки Windows) запустить трафик в направлении удаленной подсети, находящейся за роутером Keenetic.

Например, сделать это можно командой ping (в нашем примере выполняется пинг IP-адреса роутера 192.168.222.1).

21. Для отключения туннеля в VPN Access Manager нажмите кнопку Disconnect.

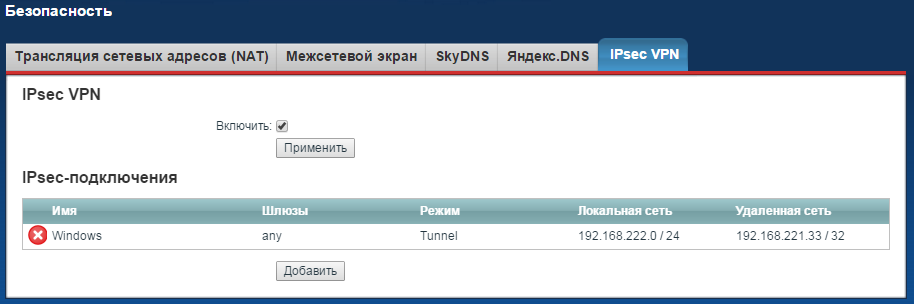

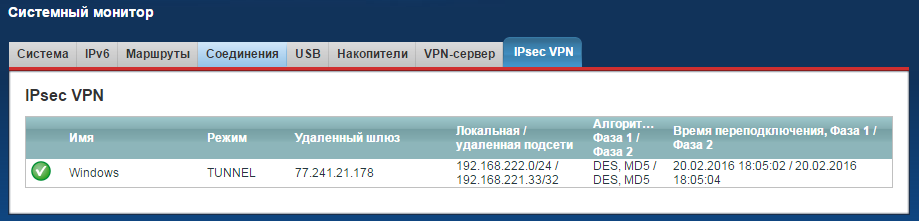

Пример настройки IPSec-подключения на ответной стороне VPN-сервера:

Примечание

- Если наблюдаются разрывы VPN-подключения, попробуйте на Keenetic отключить опции Nailed-up и Обнаружение неработающего пира (DPD).

Nailed-up (данная настройка предназначена поддерживать работу туннеля в простое, т.е. когда нет передачи трафика, и восстанавливать его при разрыве).

Обнаружение неработающего пира DPD (данная функция проверяет работоспособность туннеля, посылая Hello-пакеты, на которые удаленная сторона должна прислать ответ). - На компьютере с ОС Linux также можно воспользоваться бесплатным программным VPN-клиентом Shrew Soft VPN Client. Загрузить программу можно с сайта разработчика https://www.shrew.net/download или найти её и установить через Центр приложений операционной системы.

Shrew Soft VPN Client успешно работает в операционных системах FreeBSD, NetBSD, Fedora Core и в различных дистрибутивах Ubuntu Linux (Mint, Xubuntu и др.) на платформах x86 и amd64.

Пользователи, считающие этот материал полезным: 21 из 28