- Настройка VPN-туннеля IPSec между двумя межсетевыми экранами Kerio Control 9.2

- Оглавление

- Введение

- Настройка правил трафика

- Настройка IPsec VPN Сервера

- Настройка VPN туннеля

- Заключение

- Настройка Kerio WinRoute v6.7 для раздачи интернета пользователям в локальной сет и возможности подключения VPN клиентов По сути, Kerio WinRoute является в первую очередь фаерволом, который может предоставить безопасное соединение рабочим станциям в локальной сети. У нас стоит задача, предоставить некоторым пользователям локальной сети доступ к интернету, но при этом, не совершая никаких настроек со стороны клиента. Настроить подключение VPN клиентов к нашей локальной сети. И так, приступим, первым делом нам нужно установить Kerio WinRoute: Процесс установки весьма прост, и не должен вызвать затруднений, запускаем WinRoute и выбираем язык: Принимаем лицензионное соглашение: Выбираем тип установки, я выбрал «Полная», ненужные модули можно будет отключить в панели управления: Путь установки, если хотите, то можно поменять: Kerio WinRoute обнаружил службы с которыми могут быть конфликты, и предлагает отключить их, и мы конечно соглашаемся: Обязательно указываем логин и пароль администратора: Если мы выполняем установку на своём компьютере (не удалённо), просто продолжаем: Kerio WinRoute уже готов к работе, но только на 30 дней…, перезагружаем компьютер и останавливаем службу Kerio: Если вы скачали Kerio WinRoute с нашего сайта и установили x86 версию, то копируем winroute.exe (присутствует в архиве) в каталог с фаерволом, по умолчанию это c:\Program Files\Kerio\WinRoute Firewall\ , с заменой исходного конечно. Теперь копируем license.key в каталог с лицензиями WinRoute, по умолчанию это c:\Program Files\Kerio\WinRoute Firewall\license\. Если вы установили x64 версию, то вам нужно будет пропатчить winroute.exe и сгенерировать license.key самостоятельно (патчи тоже присутствуют). Запускаем Kerio WinRoute, теперь он работает без ограничений пользователей и времени: Кликаем 2 раза на иконке Kerio WinRoute в трее и попадаем в окно авторизации, где нам нужно ввести логин и пароль для доступа в панель управления, этот логин и пароль мы указывали во время установки: После успешной авторизации, мы сразу попадаем в панель управления, откажемся от матера настройки и перейдём в раздел «Интерфейсы«. В этом разделе выберем интерфейс для подключения к интернету, нажмём на него 2 раза и укажем соответствующую группу интерфейсов: Теперь выбираем интерфейс для локальной сети, в моём случае их два, и я для обоих указал группу «Доверенные/локальные интерфейсы«: Сетевые платы, должны быть настроены средствами Windows, для одной локальной сети, я указал IP адрес 192.168.1.1 с маской 255.255.255.0, а для другой 192.168.2.1 с маской 255.255.255.0. Сетевая плата для получения интернета у меня была настроена на DHCP режим, то есть получение настроек автоматом. Теперь сохраним изменения и перейдём в раздел «Политика трафика» где у нас будет уже 2 правила. Первое правило разрешает WinRoute-у ходить куда угодно на любые порты, а второе правило запрещает любой трафик откуда угодно, куда угодно. Правила трафика применяются сверху вниз, таким образом, если вы создадите какое-то разрешающее правило, и оно будет стоять выше правила, которое блокирует весь трафик, то приоритет вашего правила будет выше, и путь для трафика будет открыт: Теперь приступим к настройкам и добавим новое правило, которое, в итоге, будет разрешать локальный трафик. Потом нажмём два раза на его названии, и укажем своё название: Теперь нажмем два раза на поле нового правила в колонке «Источник» и поочерёдно добавим нужные объекты, а именно фаервол, VPN клиенты, VPN туннели и локальные интерфейсы: Добавляем VPN клиентов Добавляем VPN тунели Добавляем локальные интерфейсы Вот что получилось Точно таким же образом, добавляем эти же объекты в раздел «Назначение», а в разделе «действие» указываем «разрешить«: Теперь добавляем правило для разрешения доступа локальных пользователей в интернет: А теперь добавляем правило для разрешения доступа для подключения VPN клиентов, если вам не нужен доступ удалённых VPN клиентов к вашей локальной сети, то можете не создавать данного правила: А теперь очень важный момент, правило для доступа локальных пользователей в интернет мы создали, но доступа они НЕ получат, так как мы не включили NAT, в разделе «трансляция» этого правила устанавливаем флажок на включении NAT и можем выбрать тип балансировки нагрузки (балансировка нужна лишь при нескольких подключениях к интернету): Сохраним изменения и перейдём в раздел «Фильтр содержимого => Политика HTTP» и выключим кеширование прозрачного HTTP прокси: Выключим сам прокси: Выключим ВЕБ фильтр: Этими действиями мы полностью отключили фильтрацию трафика и оставили пользователей локальной сети без защиты перед загружаемыми ими данными, но нам этого и не нужно, к тому же мы снимаем большую нагрузку с нашего сервера – пусть пользователи сами беспокоятся об установке антивирусов на своём компьютере. Включаем DHCP сервер для раздачи сетевых параметров для локальных пользователей: Добавляем диапазон IP адресов для раздачи в нашей сети №1: Добавляем диапазон IP адресов для раздачи в нашей сети №2 (этот шаг совсем не нужен, если у вас всего один локальный интерфейс): Получаем вот такую картину: Настройки DNS нас устраивают: Выключим Anti-Spoofing: Если вам нужно подключение VPN клиентов с использованием SSL оставим галочку, и если вы хотите предоставить пользователям доступ к статистике через ВЕБ интерфейс, тоже оставим соответствующие галочки. Если вы собираетесь проводить авторизацию пользователей через ВЕБ аутентификацию, то вам нужно будет оставить включенным ВЕБ интерфейс (ВЕБ авторизацию мы рассмотрим дальше): Отключаем проверку обновлений (ну ели вы КУПИЛИ Kerio WinRoute, то можете не отключать): После проведенных настроек, Kerio WinRoute раздаст сетевые настройки по протоколу DHCP всем клиентам подключенным к любому из локальных интерфейсов, и предоставит доступ к интернету. Клиент подключенный на интерфейс №1: Клиент подключенный на интерфейс №2: Но, если мы хотим предоставить доступ к интернету не всем пользователям, нам нужно включить HTTP авторизацию и добавить каждого пользователя. Можно конечно задать фильтр по IP адресам в политиках трафика, но что стоит клиенту сменить свой IP адрес вручную и получить доступ к интернету? Включаем HTTP авторизацию при доступе в ВЕБ и автоматическую аутентификацию браузерами, выставляем лимит сеанса при бездействии: Устанавливаем нужные вам права (или не устанавливаем) Прикрепляем к группе: Теперь, при попытке доступа к ВЕБ странице, пользователя бросит на страницу авторизации, и только после успешной авторизации он сможет получить доступ к ВЕБ страницам: Пару слов про VPN, к сожалению, Kerio WinRoute не поддерживает такие стандарты как PPTP и L2TP, из-за чего установить VPN соединение стандартными средствами Windows не получится, а для подключения используется специальный клиент kerio-control-vpnclient. Ещё одним недостатком, является то, что при помощи VPN соединения не получится подключить пользователя к интернету, так как WinRoute не прописывает VPN клиенту шлюз, доступ будет только к локальным ресурсам. Поддержка подключения интернета через VPN реализована в версии WinRoute 7.4 Не забываем оставлять комментарии и отзывы, нам важно ваше мнение! Комментарий добавил: Гость — ReRe Комментарий добавил: Гость — Osi Статья супер! А как должно выглядеть правило для Remote Manipulator System, ранее был UserGate5, удалённый стол работал, как только установили Kerio 6, что только не писал, из дома по ID нет подключения. Спасибо за статью и заранее за ответ. Комментарий добавил: Гость — Osi Не дождёшся, кто б помог Пока сам инет не перерыл, логику включил , может кому пригодится: — убрать галочку http://i024.radikal.ru/1403/05/365a3539bbaf.jpg, — или убрать в самой группе URL — http://s019.radikal.ru/i631/1403/e9/e573a92ebf81.jpg, — ну и само правило http://s006.radikal.ru/i213/1403/e5/86c79c6fb803.jpg. Если сделал что не так, поправьте. Комментарий добавил: Гость — Osi Пока сам инет не перерыл, логику включил, может кому пригодится: — убрать галочку http://i024.radikal.ru/1403/05/365a3539bbaf.jpg, — или убрать в самой группе URL — http://s019.radikal.ru/i631/1403/e9/e573a92ebf81.jpg, — ну и само правило http://s006.radikal.ru/i213/1403/e5/86c79c6fb803.jpg. Если сделал что не так, поправьте. Комментарий добавил: Гость — genya все сделал как у вас написано, но при запуске интернета никакого всплывающего окна авторизации не появилось Комментарий добавил: Гость — смотри выше Может Вашу проблему решил ОСИ? Комментарий добавил: Гость — mertv VPN- работает замечательно перед установкой керио поднимаем роль сервера впн настраиваем затем устанавливаем керио при установке в керио отменить установку керио впн затем как керио установлен добавить правило pptp- разрешить достуб из инета и обратно для впнщиков. Политика трафика (источник)любой-(назначение)fierwall-(служба)pptp. Комментарий добавил: Гость — Илья Настроил по инструкции, в сети появился интернет, но на раздающем компьютере он не работает. Есть какие варианты? Комментарий добавил: Гость — ssaich Если есть на компе другие сетевые экраны то нужно их отключать! У меня вот вопрос, интернет есть, и керио работает и раздает адреса. но политика запрета к одноклассникам работает только там где установлен керио то есть с другой машины, я набираю в поиске одноклассники и захожу, что я делаю не так ? )) Комментарий добавил: Гость — Виктор Помогите чайнику, все сделал по инструкции, но интернета на других машинах нету, просто это не первый способ раздачи инета, у меня стоит домен win 2003, этот способ я хотел применить как 2 основной шлюз, первый уже настроен через isa 2004, может где то в домене я должен дать разрешение, ему. Моя система: домен: MyDomen DNS 192.168.1.1 основной шлюз: 192.168.1.3 — настроен на другой машине здесь стоит isa просто все это настраивал приглошенный админ, и где и как мне копать незнаю. помогите. Комментарий добавил: Гость — Виктор Все спс (( сам разобрался. для Ильи Вы входите на раздающем как пользователь, зайдите как админ, все будет ок Комментарий добавил: Гость — Велл О, спасибо! Помогли! Репостю, репостю и лайкаю) Комментарий добавил: Гость — Юля Программа уже давно установлена,проблема в том что захожу я программу ввожу пароль,а дальше появляется синее окно. что это может быть. Комментарий добавил: Гость — Tosha скриншоты делаать надо на экран в ширину, что бы не увеличивать. За статью Спасибо. по поводу vpn и того что доступа к интернету не будет, организовать можно! интересная статья про совмещение двух сетей, безло пробежал, на выходных буду пробовать. Красава. Скрины исправь, сделай версию, под печать, что бы не париться. Комментарий добавил: Гость — Tosha Хороших начинаний в настройке интернета на раздачу! Красавы! Посоветовать могу, dhcp делаем, не автоматом, контролим каждый ip все тонкости не буду рассказывать, как на следующий уровень выйду, может поделюсь, хотя наврятле.

Настройка VPN-туннеля IPSec между двумя межсетевыми экранами Kerio Control 9.2

Оглавление

Введение

И так у меня есть задача по объединению двух сетей через VPN туннель. Для этого я выбрал Kerio Control 9.2, так как он уже был настроен в обоих локальных сетях в качестве межсетевого экрана. Вот небольшой план, которого мы будем придерживаться:

Настройка правил трафика

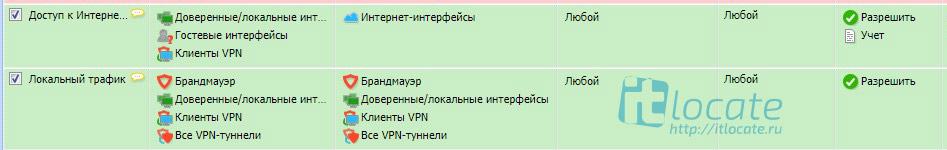

Для начала переходим в настройку Правила трафика межсетевого экрана и проверяем что правило VPN-службы включено, а в правилах Доступ к Интернету (NAT) и Локальный трафик разрешены VPN клиенты и VPN туннели.

Настройка IPsec VPN Сервера

В Kerio Control, начиная с 8-ой версии, появилась возможность поднимать IPsec VPN туннели! Поэтому мы можем соединять не только Kerio to Kerio, но и также с любым другим устройством которое поддерживает IPsec.

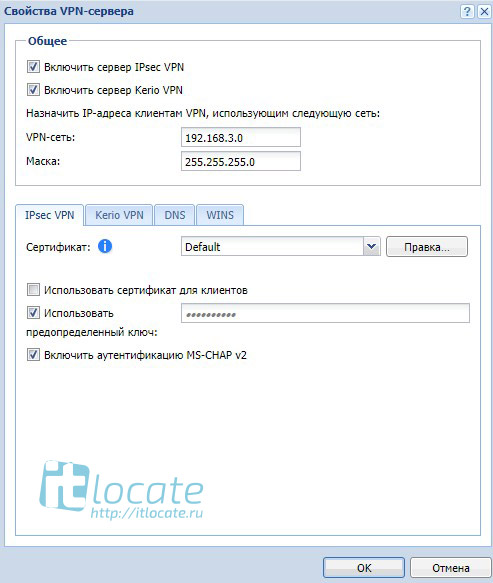

Открываем Свойства VPN-сервера во вкладке Интерфейсы. Отмечаем чекбокс Включить сервер IPsec. Указываем VPN-сеть (подсеть должна отличаться от уже используемой и от тех, которые используются на втором Kerio). Выбираем Сертификат. Если необходимого сертификата нет, то создайте его в разделе Сертификаты SSL самостоятельно. Аналогичные настройки проделайте на втором Kerio.

Настройка VPN туннеля

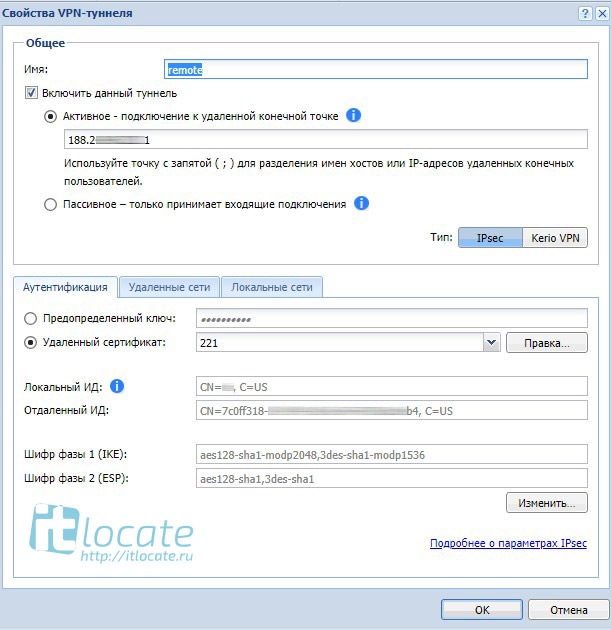

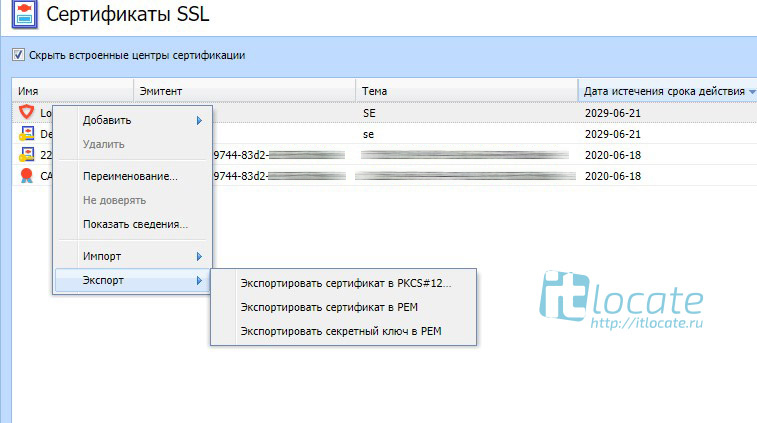

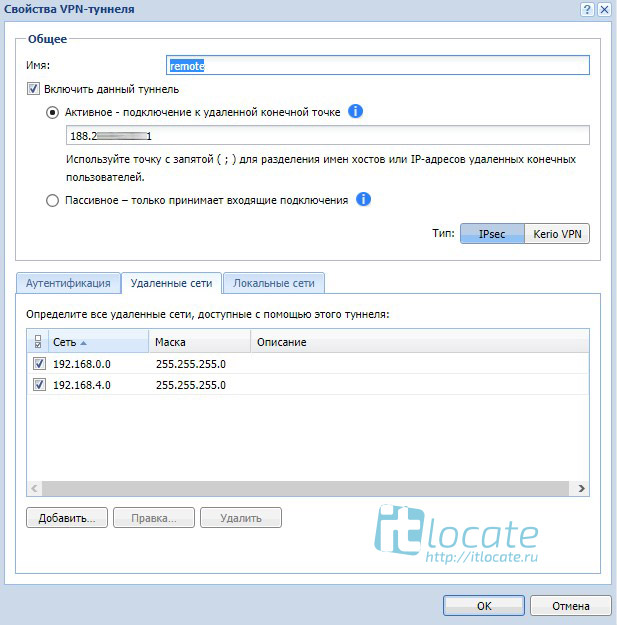

Создаём новый VPN туннель, выбираем Активное подключение, вводим внешний IP адрес второго Kerio, между которыми поднимаем VPN туннель. Во вкладке Аутентификация выбираем по удалённому сертификату. Тут необходимо получить сертификат от второго Kerio и импортировать его к себе.

Тут ничего сложного. Смотрите скрины ниже, думаю всё понятно и так.

Теперь переходим во вкладку Удалённые сети. Тут добавляем локальную сеть удалённого Kerio и сеть, присвоенную удалённому VPN-серверу Kerio. Аналогично в Локальных сетях добавляем две сетки, используемые нашим Kerio.

Если вы зеркально проделали всё правильно, что описано выше, то по завершению настройки вашь VPN туннель Kerio автоматически поднимется. И в сведеньях туннеля вы увидите статус Соединение с IP_адрес установлено.

Заключение

Если у вас есть что сказать по настройке VPN туннеля на межсетевом экрана Kerio 9.2, то поделитесь вашим мнением в комментариях. Всем спасибо за внимание!

Настройка Kerio WinRoute v6.7 для раздачи интернета пользователям в локальной сет и возможности подключения VPN клиентов

По сути, Kerio WinRoute является в первую очередь фаерволом, который может предоставить безопасное соединение рабочим станциям в локальной сети.

У нас стоит задача, предоставить некоторым пользователям локальной сети доступ к интернету, но при этом, не совершая никаких настроек со стороны клиента. Настроить подключение VPN клиентов к нашей локальной сети.

И так, приступим, первым делом нам нужно установить Kerio WinRoute:

Процесс установки весьма прост, и не должен вызвать затруднений, запускаем WinRoute и выбираем язык:

Принимаем лицензионное соглашение:

Выбираем тип установки, я выбрал «Полная», ненужные модули можно будет отключить в панели управления:

Путь установки, если хотите, то можно поменять:

Kerio WinRoute обнаружил службы с которыми могут быть конфликты, и предлагает отключить их, и мы конечно соглашаемся:

Обязательно указываем логин и пароль администратора:

Если мы выполняем установку на своём компьютере (не удалённо), просто продолжаем:

Kerio WinRoute уже готов к работе, но только на 30 дней…, перезагружаем компьютер и останавливаем службу Kerio:

Если вы скачали Kerio WinRoute с нашего сайта и установили x86 версию, то копируем winroute.exe (присутствует в архиве) в каталог с фаерволом, по умолчанию это c:\Program Files\Kerio\WinRoute Firewall\ , с заменой исходного конечно. Теперь копируем license.key в каталог с лицензиями WinRoute, по умолчанию это c:\Program Files\Kerio\WinRoute Firewall\license\. Если вы установили x64 версию, то вам нужно будет пропатчить winroute.exe и сгенерировать license.key самостоятельно (патчи тоже присутствуют).

Запускаем Kerio WinRoute, теперь он работает без ограничений пользователей и времени:

Кликаем 2 раза на иконке Kerio WinRoute в трее и попадаем в окно авторизации, где нам нужно ввести логин и пароль для доступа в панель управления, этот логин и пароль мы указывали во время установки:

После успешной авторизации, мы сразу попадаем в панель управления, откажемся от матера настройки и перейдём в раздел «Интерфейсы«. В этом разделе выберем интерфейс для подключения к интернету, нажмём на него 2 раза и укажем соответствующую группу интерфейсов:

Теперь выбираем интерфейс для локальной сети, в моём случае их два, и я для обоих указал группу «Доверенные/локальные интерфейсы«:

Сетевые платы, должны быть настроены средствами Windows, для одной локальной сети, я указал IP адрес 192.168.1.1 с маской 255.255.255.0, а для другой 192.168.2.1 с маской 255.255.255.0. Сетевая плата для получения интернета у меня была настроена на DHCP режим, то есть получение настроек автоматом.

Теперь сохраним изменения и перейдём в раздел «Политика трафика» где у нас будет уже 2 правила. Первое правило разрешает WinRoute-у ходить куда угодно на любые порты, а второе правило запрещает любой трафик откуда угодно, куда угодно. Правила трафика применяются сверху вниз, таким образом, если вы создадите какое-то разрешающее правило, и оно будет стоять выше правила, которое блокирует весь трафик, то приоритет вашего правила будет выше, и путь для трафика будет открыт:

Теперь приступим к настройкам и добавим новое правило, которое, в итоге, будет разрешать локальный трафик. Потом нажмём два раза на его названии, и укажем своё название:

Теперь нажмем два раза на поле нового правила в колонке «Источник» и поочерёдно добавим нужные объекты, а именно фаервол, VPN клиенты, VPN туннели и локальные интерфейсы:

Добавляем VPN клиентов

Добавляем VPN тунели

Добавляем локальные интерфейсы

Вот что получилось

Точно таким же образом, добавляем эти же объекты в раздел «Назначение», а в разделе «действие» указываем «разрешить«:

Теперь добавляем правило для разрешения доступа локальных пользователей в интернет:

А теперь добавляем правило для разрешения доступа для подключения VPN клиентов, если вам не нужен доступ удалённых VPN клиентов к вашей локальной сети, то можете не создавать данного правила:

А теперь очень важный момент, правило для доступа локальных пользователей в интернет мы создали, но доступа они НЕ получат, так как мы не включили NAT, в разделе «трансляция» этого правила устанавливаем флажок на включении NAT и можем выбрать тип балансировки нагрузки (балансировка нужна лишь при нескольких подключениях к интернету):

Сохраним изменения и перейдём в раздел «Фильтр содержимого => Политика HTTP» и выключим кеширование прозрачного HTTP прокси:

Выключим сам прокси:

Выключим ВЕБ фильтр:

Этими действиями мы полностью отключили фильтрацию трафика и оставили пользователей локальной сети без защиты перед загружаемыми ими данными, но нам этого и не нужно, к тому же мы снимаем большую нагрузку с нашего сервера – пусть пользователи сами беспокоятся об установке антивирусов на своём компьютере.

Включаем DHCP сервер для раздачи сетевых параметров для локальных пользователей:

Добавляем диапазон IP адресов для раздачи в нашей сети №1:

Добавляем диапазон IP адресов для раздачи в нашей сети №2 (этот шаг совсем не нужен, если у вас всего один локальный интерфейс):

Получаем вот такую картину:

Настройки DNS нас устраивают:

Выключим Anti-Spoofing:

Если вам нужно подключение VPN клиентов с использованием SSL оставим галочку, и если вы хотите предоставить пользователям доступ к статистике через ВЕБ интерфейс, тоже оставим соответствующие галочки. Если вы собираетесь проводить авторизацию пользователей через ВЕБ аутентификацию, то вам нужно будет оставить включенным ВЕБ интерфейс (ВЕБ авторизацию мы рассмотрим дальше):

Отключаем проверку обновлений (ну ели вы КУПИЛИ Kerio WinRoute, то можете не отключать):

После проведенных настроек, Kerio WinRoute раздаст сетевые настройки по протоколу DHCP всем клиентам подключенным к любому из локальных интерфейсов, и предоставит доступ к интернету.

Клиент подключенный на интерфейс №1:

Клиент подключенный на интерфейс №2:

Но, если мы хотим предоставить доступ к интернету не всем пользователям, нам нужно включить HTTP авторизацию и добавить каждого пользователя. Можно конечно задать фильтр по IP адресам в политиках трафика, но что стоит клиенту сменить свой IP адрес вручную и получить доступ к интернету?

Включаем HTTP авторизацию при доступе в ВЕБ и автоматическую аутентификацию браузерами, выставляем лимит сеанса при бездействии:

Устанавливаем нужные вам права (или не устанавливаем)

Прикрепляем к группе:

Теперь, при попытке доступа к ВЕБ странице, пользователя бросит на страницу авторизации, и только после успешной авторизации он сможет получить доступ к ВЕБ страницам:

Пару слов про VPN, к сожалению, Kerio WinRoute не поддерживает такие стандарты как PPTP и L2TP, из-за чего установить VPN соединение стандартными средствами Windows не получится, а для подключения используется специальный клиент kerio-control-vpnclient. Ещё одним недостатком, является то, что при помощи VPN соединения не получится подключить пользователя к интернету, так как WinRoute не прописывает VPN клиенту шлюз, доступ будет только к локальным ресурсам. Поддержка подключения интернета через VPN реализована в версии WinRoute 7.4

Не забываем оставлять комментарии и отзывы, нам важно ваше мнение!

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|