Настройка клиента VPN от Kerio на Linux Ubuntu

Установка Kerio VPN Client

Переходим на страницу загрузки Kerio Control и копируем ссылку на соответствующую версию клиента:

* со стороны Kerio есть клиенты для Linux только для Debian/Ubuntu 32-bit или 64-bit.

Используя скопированную ссылку, загружаем клиент на Linux:

* в данном примере нами была скопирована 64-х битная версия клиента.

Устанавливаем необходимые для работы VPN-клиента компоненты:

apt-get install debconf openssl

И устанавливаем сам клиент:

dpkg -i kerio-control-vpnclient-linux-amd64.deb

Система в процессе установки сразу предложит диалоговые окна для настройки. В первом окне вводим адрес нашего сервера (Kerio VPN Server):

* для примера мы введи адрес внутренней сети, но чаще, будет необходимость в использовании внешнего адреса для сервера.

Разрешаем автоматически определить отпечаток для сертификата сервера:

После определения отпечатка, он будет выведен на экран, а нам нужно будет его принять:

Вводим имя пользователя для авторизации в сети VPN:

Вводим пароль для пользователя:

Система завершит установку.

Разрешим автозапуск сервиса и стартанем его:

systemctl enable kerio-kvc

systemctl start kerio-kvc

Настройка Kerio VPN Client

Настройку клиента мы выполнили в момент установки. Но если нам необходимо изменить конфигурацию или мы ошиблись, то изменения можно внести командой:

Источник

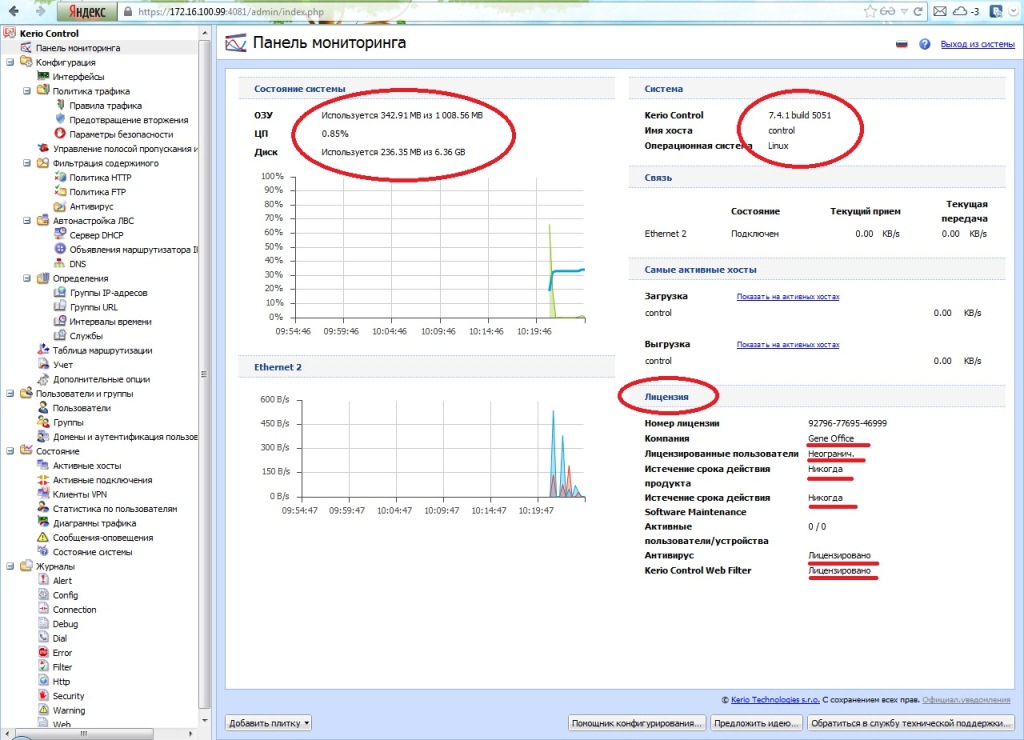

Kerio winroute для linux

Инспектирующий брандмауэр

Kerio WinRoute Firewall, сертифицированный ICSA Labs в категории Корпоративные Брандмауэры, обеспечивает возможность определения детальных правил для проверки входящего и исходящего Интернет-трафика.

Быстрое распределение Интернет-доступа

Поддержка DSL, кабельных модемов, ISDN, спутниковых, коммутируемых (dial-up) или беспроводных подключений позволяет применять Kerio WinRoute Firewall в сетях любого масштаба.

Сетевое управление на уровне пользователей

Имеется возможность требовать от пользователя обязательной регистрации на Kerio WinRoute Firewall до получения доступа к сети Интернет. Это позволяет назначать политики безопасности на уровне отдельных пользователей, а не на уровне IP-адресов машин, подключающихся к серверу.

Система предотвращения вторжений

Встроенная система предотвращения вторжений обнаруживает и блокирует основные широко используемые типы атак, такие как сканирование портов. Дополнительная проверка протоколов предотвращает злоупотребления в области безопасности протоколами HTTP и FTP.

Сервер и клиент Kerio VPN

Встроенный VPN-сервер на базе SSL работает в режимах клиент-сервер и сервер-сервер, обеспечивая защищенный доступ удаленных офисов и отдельных работников к корпоративной локальной сети. Клиент Kerio VPN работает под управлением ОС Windows.

Поддержка IPSec VPN

Kerio WinRoute Firewall включает поддержку IPSec NAT Traversal и PPTP VPN, позволяя интегрировать различные решения сторонних производителей.

Поддержка VoIP и UPnP

Kerio WinRoute Firewall поддерживает сквозную работу протоколов H.323 и SIP, исключая необходимость публичного раскрытия внутренней инфраструктуры VoIP. Кроме того, встроенная поддержка технологии UPnP обеспечивает работу таких приложений, как MSN Messenger, без необходимости дополнительной настройки брандмауэра.

Бесперебойное соединение

Если Kerio WinRoute Firewall обнаруживает сбой основного Интернет-соединения, то он автоматически активизирует резервное подключение, в качестве которого может высту- пать любая сетевая карта или модем.

Антивирусная защита

Kerio WinRoute Firewall предоставляет возможность сканировать входящий и исходящий трафик — почтовый, FTP и HTTP. Кроме версии с интегрированным антивирусом McAfee, доступны также варианты подключения антивирусов от других производителей (Alwil, Eset, Computer Associates, Grisoft, Sophos, Symantec и Deerfield).

Защита веб-серфинга

С помощью веб-фильтра ISS Web Filter, Kerio WinRoute Firewall может предотвратить доступ пользователей, групп или сетей к 58 категориям веб-контента. Постоянно обновляемая база фильтра содержит более 20 миллионов адресов URL и более 2,6 миллиардов классифицированных страниц.

Контентная фильтрация

Kerio WinRoute Firewall включает ряд возможностей по фильтрации контента, такие как блокировка закачек музыкальных файлов MP3, фильтрация потенциально опасных исполняемых файлов, блокировка всплывающих окон. Модуль P2P Eliminator автоматически обнаруживает и блокирует доступ к пиринговым сетям, таким как Kazaa.

Ограничение трафика пользователей

Администраторы могут установить лимиты для пользователей, злоупотребляющих Интернет-подключением для загрузки больших файлов или прослушивания Интернет-радиостанций. Kerio WinRoute Firewall может ограничить объем данных, доступных пользователю для получения или отправки в течение дня или месяца.

Уведомления по электронной почте

С помощью отправки уведомлений по электронной почте Kerio WinRoute Firewall помогает администраторам быть всегда в курсе происходящих критических событий, таких как потеря соединения, превышение квоты трафика пользователем или обнаружение вируса.

Статистика

Удобные и информативные графики и различного рода статистические данные помогают выявить проблемы и определить тенденции использования ресурсов. С помощью авторизации пользователей трафик может быть проанализирован глобально или по каждому пользователю отдельно.

Стать на сопровождение продукта

|

|