KisMAC for Mac

KisMAC 0.3.4 Beta LATEST

Mac OS X 10.6 or later

KisMAC for Mac 2021 full offline installer setup for Mac

KisMAC for Mac is a free and open-source program helps you collect essential information about surrounding WiFi networks. KisMAC WiFi scanner app can detect SSIDs, shows you the logged in clients, allows you to sketch WiFi maps, and more! Download NetSpot WiFi Analyzer for Mac today!

Discover WiFi networks around you

Detect and analyze the surrounding wireless networks, even those that are hidden or closed.

See who’s logged on to your WiFi

Know who exactly is using your wireless network: clients’ MAC addresses, IP addresses, and signal strength.

Detect WiFi security breaches

The software helps you identify any possible security breaches of your network and decide what needs improvement.

Use a WiFi scanner

A WiFi scanner app like KisMac for macOS allows you to find all kind of WiFi networks around you including hidden, cloaked, and closed ones. Check the name of WiFi network, MAC address, WiFi encryption, channel, and signal level.

Use a WiFi sniffer

A WiFi sniffer software is aimed to help you analyze network problems, detect possible network intrusions. Such an app can monitor and analyze network utilization (including internal and external clients).

Use a WiFi security tool

Even nowadays WiFi breaches can still happen due to policy, configuration, or simply some coding mistakes. Consistent surveillance and regular WiFi assessments are crucial for detecting wireless environment vulnerabilities.

Create your perfect WiFi network

If you are in search of tools that can help you build a perfect wireless network environment, take a look at such WiFi heatmapper as NetSpot. NetSpot is a professional app for Mac (that can be used by advanced home users too).

Features and Highlights

- Detects and shows hidden / cloaked / closed SSIDs

- Lists users logged on the network (MAC Address, IP address, signal strength)

- Supports mapping and GPS

- Can sketch a map of network coverage

- PCAP import and export

- Supports 802.11b/g frequency

- Different attacks against encrypted networks

- Deauthentication attacks

- Kis MAC for Mac is considered to be AppleScript-able

- Supports Kismet drone captures

Supported hardware chipsets

- Ralink rt2570 and rt73 USB devices

- Apple AirPort and AirPort Extreme (dependent upon Apple’s drivers)

- Intersil Prism 2, 2.5, 3 USB devices

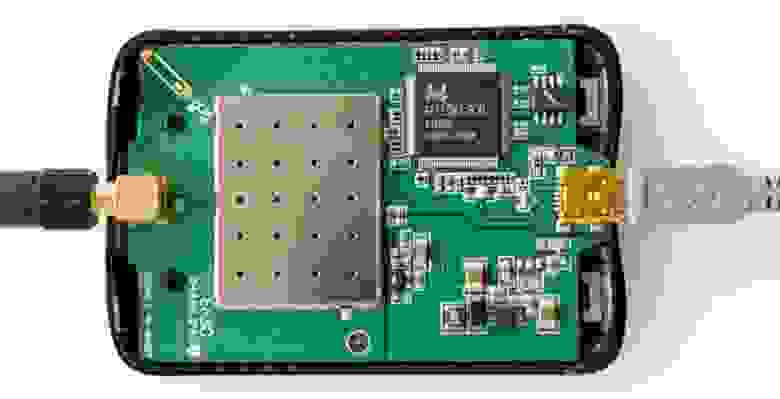

- Realtek RTL8187L USB (such as the Alfa AWUS036H, which does not work on Mac OS 10.6.7 or later)

Источник

Вардрайвинг в MAC OS X

Стандартом де-факто в вардрайвинге обычно считается система Linux (модифицированные драйвера, Kismet в связке с aircrack-ng). Но немногие знают, что в маке есть мощные инструменты для взлома аудита безопасности беспроводных сетей, ни чуть не уступающие, а во многом и превосходящие по функционалу Linux-аналоги.

UPD: Описанные в статье инструменты на сегодняшний день устарели. Рекомендуется использовать Linux

Для ознакомления с общими понятиями вардрайвинга рекомендуется почитать эту статью

Kismac — Мощная программа «всё в одном». Большим преимуществом перед линуксом является то, что драйвера wi-fi карт интегрированы сразу в программу и не нужно устанавливать дополнительные модули. Все действия по сканированию сети, сбору и анализу трафика (в линуксе команды airdump, airmon, airplay) выполняются в одном месте из графического интерфейса, что значительно упрощает процесс.

Возможности программы:

- пассивный сканер/сниффер

- инъекция пакетов

- при наличии GPS модуля может отмечать найденные сети на карте

- звуковая индикация мощности сигнала (как металлоискатель)

- запись дампа с сервера kismet drone

В Kismac также есть интструменты для дешифровки WEP/WPA алгоритмов, но авторы программы говорят, что они давно не разрабатываются и рекомендуют использовать последнию версию aircrack-ng, которую можно установить из исходников или с помощью системы портов fink.

Выбор оборудовния

Встроенная в макбук карта «Airport Extreme» не годится для вардрайвинга. Ею невозможно проводить инъекции пакетов, а из-за низкой чувствительности приемника сбор трафика для анализа нужно производить в непосредственной близости от источника сигнала. Единственное, для чего она годится — первичный осмотр сетей: можно узнать тип используемого шифрования, наличие клиентов на точках и т. д.

Для более глубокого изучения необходима карта, поддерживающая инъекцию пакетов (см. список устройств). Наиболее оптимальным выбором будет карта Alfa AWUS036H на чипсете RTL8187L. Ее рекомендуют разработчики kismac и aircrack-ng. Поддерживается всеми вардрайверскими программами во всех операционных системах, обладает очень чувствительным приемником. Мощность передачтика 500 милливатт. Оснащена разьемом RP-SMA для подключения внешних антенн.

Китайцы делают эти карты под разными названиями, например G-SKY или IDU-2850UG-8G или Kinmax.

В принципе, можно выбрать любую из поддерживаемых карт, но у этой лучшие характеристики, стоит дешево и легко найти.

Чтобы начать работать, нужно выбрать драйвер для вашего устройства:

KisMac => Preferences… => Driver

Для знакомства с программой и за неимением других карт выбираем Airport Extreme Passive mode.

Channel Hopping — выбираем все европейские каналы 1-11.

Use as primary device — чтобы активировать функцию инъекции пакетов (невозможно в Airport)

Dump Filter — какие данные записывать в дамп-файл, выбираем «Keep everything».

Save Dumps At — путь и название дамп-файла.

Теперь можно начать сканирование. Программа сообщит обо всех найденных сетях. Изменяющееся цифры в нижнем правом углу означают, что устройство находится в режиме Channel Hopping, прыгая по частотам чтобы обнаружить сети работающие на всех каналах. Также необходимо иметь ввиду, что карта прыгает по каналам очень быстро (скорость настраивается при выборе драйвера), поэтому есть вероятность, что некоторые сети могу быть не обнаружены. Чтобы исключить это, можно пройтись по каждому каналу отдельно. Когда вы выбрали интересующую сеть, необходимо остановить Channel hopping и установить канал, на котором работает выбранная сеть.

При двойном клике по выбраной сети будет показана подробная информация.

Слева — техничесская информация, справа — список клиентов подключюенных к точке. Реально подключенные клиенты имеют значение Last Seen.

Важным фактором является уровень сигнала.

Signal — мощность сигнала

AvgSignal — качество сигнала (полезный сигнал с учетом помех)

MaxSignal — максимально зафиксированный уровень сигнала

Для успешных инъекций пакетов сигнал точки и сигнал клиента не должен быть ниже 40-50. Необходимо найти оптимальное положение антенны, при котором сигнал будет максимальным. Иногда изменение положения даже на один сантиметр может существенно повлиять на уровень сигнала. Так же можно включить звуковую индикацию мощности сигнала в меню «Network => Monitor Signal Strenght», в зависимости от уровня сигнала будет меняться тональность звука.

Сниффинг в откртых сетях

В сетях без шифрования весь траффик может быть свободно просмотрен. Для этого достаточно настроить карту на прослушивание частоты, на которой работает сеть (Main channel), и собирать весь трафик в файл. После чего дамп можно просматривать анализатором пакетов.

Вот, например, за соседним столиком в кафе Вася !*SuPeR-ViP*! Пупкин залогинился вконтактик:

В нагруженных сетях дампы наполняются очень быстро, и чтобы ускорить открытие дампа wireshark-ом можно применять фильтры. Например делать выборку только по протколу или IP. Так же можно отключить резолв адресов.

Взлом WEP

Суть состоит в том, чтобы собрать большое количество служебных пакетов, содержащих вектор инициализации (Initial Vector), и из них дешифровать ключ сети. Векторы инициализации передаются для контроля соеднинения точки с клиентом, соответсвенно, атака осуществима только при налии подключений к точке.

Для успешного нахождение ключа необходимо собрать более 70 тысяч пакетов (на практитке достаточно и 20 тысяч). Собрать такое количество, пассивно слушая эфир, не представляется возможным. Для ускорения процесса существует метод инъекции пакетов, чтобы заставить хосты генерировать большое количество IV-пакетов. Для начала инъекции необходимо иметь какое-то количество Initial Vectors, поэтому можно просто подождать или же нагнать трафик флудом авторизации: Network => Authentication Flood (Подобие DoS-атаки. Будьте осторожны с этой опцией, точка доступа может зависнуть). После этого можно начинать инъекции: Network => Reinject Packets.

Если попытка иньекций была удачной, количество нужных нам пакетов (Unique IV’s) начнет резко увеличиваться.

Запустим паралельно дешифровку ключа, используя программу aircrack-ng.

В терминале вводим:

Если не указывать mac-адрес атакуемой точки доступа, программа предложить выбрать из всех точек найденных в дампе. Указать mac-адрес можно опцией -b:

aircrack-ng -b 00:00:00:00:00:00 /path/to_dump.file

Взлом WPA/WPA2

На сегодняшний день алгоритм WPA является достаточно надежным. Единственная возможность взлома — брутфорс (перебор по словарю).

Задача состоит в перехвате «handshake» (рукопожатия) в момент авторизации клиента на точке доступа и последующего перебора паролей по словарю. Для этого нам необходимо либо дождаться момента когда клиент придет логиниться либо попытаться разорвать уже имеющиеся соединения для того чтобы спровоцировать повторное подключение:

Важно поймать обе части рукопожатия: Challenge и «Response. В случаи успеха красная точка Ch/Re станет зеленой.

Часто случается, что удается поймать только ответ точки (Challenge), а ответ маломощного клиента (например мобильного телефона) не удается. В таком случае нужно найти положение антенны, в котором будет максимальным сигнал клиента

Перебор ключа выглядит так:

aircrack-ng -w keys.txt -b 00:00:00:00:00:00 dump.file

где keys.txt — путь к словарю, 00:00:00:00:00:00 — mac-адрес атакуемой точки, dump.file — путь к файлу с хендшейком.

Имея ключ шифрования, можно прослушивать весь трафик проходящий в сети. Для этого используется декриптор дампа:

для WEP шифрования ключ задается опцией -w:

airdecap-ng -w 12345678 /path/to/wep.dump.file

для WPA/WPA2 опцией -e имя_сети -p ключ_сети:

airdecap-ng -e ‘Cool-WiFi’ -p 12345678 /path/to/wpa.dump.file

В результате будет создан дешифрованный дамп-файл который уже можно просматривать анализатором пакетов.

Источник

KisMAC 0.3.3

Размер файла

Лицензия

Автор

Обновление

Загрузок

» Инструмент обнаружения беспроводной сети для Mac OS X. «

KisMAC — это инструмент для обнаружения беспроводной сети для Mac OS X. Он обладает широким спектром функций, аналогичных функциям Kismet (его тезиса Linux / BSD). Программа ориентирована на профессионалов в области сетевой безопасности и не столь удобна для начинающих как аналогичные приложения. Распространяется в соответствии с GNU General Public License, [2] KisMAC является свободным программным обеспечением.

KisMAC будет пассивно сканировать карты на поддерживаемых картах, включая AirPort от Apple, AirPort Extreme и многие сторонние карты, а также активно на любой карте, поддерживаемой самой Mac OS X.

«Проект был создан и возглавлял Майкл Россберг до 27 июля 2007 года, когда он удалился от проекта из-за изменений в немецком законодательстве (в частности, в разделе 202b StGB), который« запрещает производство и распространение программного обеспечения безопасности ». Дата, руководство проектом было передано Джеффри Крузе, поддерживающему KisMAC с 2003 года, и активным разработчиком с 2001 года. KisMAC больше не активно разрабатывается. Первичное развитие и перемещенный веб-сайт KisMAC теперь базируются в Соединенных Штатах. Проект KisMAC можно найти по адресу http://kismac-ng.org/.

По состоянию на 6 августа 2007 года прежняя домашняя страница теперь осуждает новый закон Германии ».

Источник

KisMAC for Mac

Softonic review

Passive stumbler for MacOS X

KisMAC is what I’d consider an advanced stumbler for Mac. If you’re accustomed to sniffing out wireless networks near you, you will probably find KisMAC extremely useful.

Not only is it great at mapping wireless networks, it can also give you details on their performance, show clients and reveal SSIDs, whether, cloaked, hidden or closed.

The first thing you’ll have to do when launching KisMAC is selecting a driver. Even though the program offers up a list of drivers to choose from, this can be quite difficult.

Read up on your Mac’s hardware details to know which one works for you. Once you’ve found the proper driver you start scanning and searching for wireless networks.

KisMAC display useful details for each of them and even features a graph view.

A cool little feature is the world map view for GPS, letting you map out GPS connections worldwide.

KisMAC also offers a number of ways to crack WEP encrypt networks, which we don’t encourage, except if you’re cracking your own network for testing purposes.

One of the strong features of KisMAC is the number of chipsets it supports, including Apple Airport, Cisco Aironet or Lucent Hermes I & II.

KisMAC is an excellent stumbler to track and crack wireless networks.

Set Airport Active Mode as default driver if there is no driver set. Set CoreLocation as default GPS if no GPS is set.Redirect logs to

/Library/Logs/KisMAC.logReduce logging activity with active airport driver.Fix Crashes in USB drivers.Fix possible crash when a color had not yet been set for a network.Fix Crash when network had no GPS location.Fix possible crash when CoreLocation is initialized twiceBasic support for joining networks. Does not yet include WPA or WPA2.Various crash fixes

Changes

Set Airport Active Mode as default driver if there is no driver set. Set CoreLocation as default GPS if no GPS is set.Redirect logs to

/Library/Logs/KisMAC.logReduce logging activity with active airport driver.Fix Crashes in USB drivers.Fix possible crash when a color had not yet been set for a network.Fix Crash when network had no GPS location.Fix possible crash when CoreLocation is initialized twiceBasic support for joining networks. Does not yet include WPA or WPA2.Various crash fixes

Author’s review

KisMAC is a free stumbler application for MacOS X, that puts your card into the monitor mode. Unlike most other applications for OS X it has the ability to run completely invisible and send no probe requests.

KisMAC supports several third party PCMCIA/PCCards cards with Orinoco and PrismII chipsets, as well as Cisco Aironet cards. Original Airport Cards are supported too.

Источник