- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Kismet

- Описание Kismet

- Компоненты Kismet

- Справка по Kismet / kismet_server

- Справка по kismet_client

- Справка по kismet_drone

- Руководство по Kismet (kismet_client и kismet_server)

- Руководство по kismet_drone

- Примеры запуска Kismet

- Установка Kismet

- Установка в BlackArch

- Official Kismet packages

- Remove any Kismet installed from source

- Release or git

- Configuration and locations

- Kali Linux (Intel, Raspberry Pi)

- Использование Kismet для просмотра активности Wi-Fi-пользователей через стены

- Что может сказать нам Wi-Fi?

- Что вам понадобится

- Шаг 1. Установка Kismet

- Шаг 2. Включите вашу беспроводную карту в режим мониторинга

- Шаг 3. Запустите Kismet

- Шаг 4. Постоянное наблюдение за сетью

- Просмотр шаблонов и исследование окружающего пространства

- Спрячьте вашу активность от дешевого и легкого беспроводного наблюдения

- Спрячьте ваши устройства от Kismet

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Kismet

Описание Kismet

Kismet — это детектор беспроводных сетей 802.11, сниффер и система выявления вторжений. Kismet будет работать с любыми беспроводными картами, которые поддерживают сырой режим наблюдения и может сниффить трафик 802.11b, 802.11a, 802.11g и 802.11n (если позволяет аппаратная часть и драйверы).

Kismet также щеголяет модульной архитектурой, позволяя расшифровывать дополнительные, не 802.11 протоколы.

Kismet идентифицирует сети пассивным сбором пакетом и выявляет сети, что позволяет ему находить (с учётом времени, раскрывая имена) скрытые сети и присутствие не-маячковых сетей через трафик данных.

Автор: Mike Kershaw

Компоненты Kismet

- kismet_server – Серверная часть Kismet

- kismet_client – Клиентская часть Kismet

- kismet_capture – Подразумевается, что будет запускаться внутри Kismet IPC framework

- kismet_drone – Беспилотная часть Kismet

- kismet – Главный пусковик Kismet

Справка по Kismet / kismet_server

для запуска сервера:

Почти все эти опции переопределяют значения из файла конфигурации kismet.conf. Постоянные изменения следует делать в конфигурационном файле.

Справка по kismet_client

Справка по kismet_drone

Почти все эти опции переопределяют значения из файла конфигурации kismet.conf. Постоянные изменения следует делать в конфигурационном файле.

Руководство по Kismet (kismet_client и kismet_server)

ИМЯ

kismet — Беспроводное подслушивание и контроль

ОПИСАНИЕ

Kismet — это детектор беспроводных сетей 802.11 второго уровня, сниффер и система выявления вторжений. Kismet будет работать с любыми беспроводными картами, которые поддерживают сырой режим наблюдения и может сниффить трафик 802.11b, 802.11a, 802.11g и 802.11n (если позволяет аппаратная часть и драйверы).

Kismet также щеголяет модульной архитектурой, позволяя расшифровывать дополнительные, не 802.11 протоколы.

Kismet идентифицирует сети пассивным сбором пакетом и выявляет сети, что позволяет ему находить (с учётом времени, раскрывая имена) скрытые сети и присутствие не-маячковых сетей через трафик данных.

Kismet поддерживает логгирование в файловом формате wtap (может читаться в tcpdump и ethereal) и сохраняет выявленную сетевую информацию в качестве простого текста, CSV и XML. Kismet способна использовать любые GPS, которые поддерживаются gpsd и вести логи и строить графики по сетевым данным.

Kismet разделена на три базовых программы: kismet_server kismet_client и gpsmap.

ИСПОЛЬЗОВАНИЕ

kismet обрабатывает автоматический запуск kismet_server и kismet_client.

По умолчанию kismet установлена с суидным битом рута (suid-root). Она отбрасывает привелегии до указанного в файле kismet.conf пользователя немедленно после связывания и настройки источника захвата.

KISMET_SERVER

kismet_server захватывает, анализирует и записывает пакеты и данные GPS. Она способна работать в «безголовом» режиме без дисплея. Множество клиентов (на множестве компьютеров) могут быть подключены к одному серверу.

kismet_client is a ncurses and panels interface which connects to the server and displays detected networks, statistics, network details, etc.

gpsmap reads GPS and Network XML datafiles and plots networks on downloaded maps or user-supplied images (such as satellite photos).

Руководство по kismet_drone

ИМЯ

kismet_drone — Удалённый дрон беспроводного сниффинга и мониторинга.

СИНОПСИС

ОПИСАНИЕ

kismet_drone поддерживает все источника захвата, доступные для Kismet. Вместо локальной обработки пакетов, kismet_drone делает их доступными посредством TCP для удалённого kismet_server использующим источник захвата ‘drone’.

ИСПОЛЬЗОВАНИЕ

kismet_drone следует настраивать так, как бы вы настроили kismet_server. Всё логгирование, анализ пакетов и т. д. имеет место на удалённом сервере kismet, использующим источник захвата ‘drone’.

kismet_monitor следует использовать для перевода источника захвата в режим rfmonitor по необходимости, а kismet_hopper следует использовать для скакания по каналам.

kismet_drone контролируется конфигурационным файлом kismet_drone.conf.

ШИФРОВАНИЕ

Может быть желательно зашифровать поток пакетов между удалённым дроном и системой kismet. Можно (и рекомендуется) использовать стандартное туннелирование SSH или другую систему туннелирования/перенаправления.

СМОТРИТЕ ТАКЖЕ

Примеры запуска Kismet

Запустить сервер Kismet, используя беспроводной интерфейс как источник захвата (-c wlan0) и используя опцию внешнего GPSD (—use-gpsd-gps):

Установка Kismet

Программа предустановлена в Kali Linux.

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Источник

Official Kismet packages

These repositories contain the latest Kismet versions, which may not be available in the standard repositories for your distribution; distributions typically pick up new releases at relatively long intervals, and will not include git or beta versions in the official packages.

There are automatically-built repositories for Kismet on several Linux distributions. More are being added over time, and your distribution may already have modern packages (Pentoo, for instance).

Remove any Kismet installed from source

Before you switch to using packages, you will need to remove any Kismet versions installed from source.

Once you have switched to using the Kismet packages here, you should be able to upgrade with the standard distribution tools.

Release or git

If you’d like to be on the cutting edge of testing, you can pull Kismet from nightly git builds. These builds take the latest git version and compile it — this version has all the absolutely latest features, but also is the most likely to have new, exciting bugs. The git version is generally fine to use, but is not recommended for installations that need consistency or long-term support.

The release version is build from the latest release tag, or the latest beta tag. These versions are generally tagged to allow a consistent installation version from code that should be known-good.

Configuration and locations

The Kismet packages install Kismet and the capture tools into /usr/bin/ , and the configuration files into /etc/kismet/ .

If you’re used to compiling from source, these are new directories, which match the standard locations for system packages.

Kali Linux (Intel, Raspberry Pi)

Kali Linux (on i386, amd64, armhf — Raspberry Pi 3, Raspberry Pi 4, arm64 — Raspberry Pi 3 64bit, and armel — Raspberry Pi 0w)

Источник

Использование Kismet для просмотра активности Wi-Fi-пользователей через стены

Чтобы вы могли уединиться, у вашего дома есть стены, но Wi-Fi-сигналы проходят через них и с помощью направленной Wi-Fi-антенны их можно обнаружить на расстоянии до одного километра при условии прямой видимости. Из полученных таким образом данных можно выудить довольно большой объем разнообразной информации. Например, когда хозяева квартиры приходят или уходят, узнать производителя всех ближайших беспроводных устройств и какое из подключенных к сети используется в данный момент времени.

В одной из прошлых статей мы рассмотрели Kismet для вордрайвинга (wardriving — поиск Wi-Fi сетей пользователем, который перемещается на машине). Мы описывали, как добавить GPS и крутились на машине по району, собирая по пути геолокационные данные беспроводных сетей. Однако использование Kismet в фиксированном положении может дать более детальную информацию о фиксированных целях. Вместо того, чтобы просто искать точки доступа, Kismet отлично отображает отношения между устройствами с течением времени.

Можно использовать Kismet, чтобы шпионить за пользователями, благодаря этому мы можем узнать что-то, что не в состоянии увидеть по сигналам, которые они передают. В этом случае мы имеем дело с Wi-Fi, и все, что мы хотим увидеть — это маршрутизаторы и подключенные устройства, активность пользователей и то, какие устройства кому принадлежат. Вся эта информация, собранная вместе, ценнее, чем кажется на первый взгляд.

Если бы вы знали, что кто-то в любое время может увидеть не только то, что вы были дома, но также и то, играли вы в PlayStation или работали за ноутбуком, то наверняка вы бы задумались о переходе на использование проводной сети или, по крайней мере, стали бы отключать Wi-Fi, когда его не используете.

Чтобы делать всю эту магию, Kismet использует беспроводную сетевую карту, включенную в режим мониторинга для того, чтобы сканировать все доступные беспроводные каналы в ее диапазоне в поисках проходящих Wi-Fi пакетов. Эти пакеты могут быть автоматическими фреймами маяка, которые беспроводные точки доступа передают несколько раз в секунду, или могут быть пакетами данных, которыми обмениваются связанные устройства. А могут быть и проверяющими фреймами с устройств, которые еще не подключены к сети, но в данный момент ищущие сеть, чтобы к ней подключиться.

Дешифруя и комбинируя эти данные, Kismet визуализирует сети вокруг вас, а также активность устройств, подключенных к этим сетям.

Что может сказать нам Wi-Fi?

Итак, что мы можем с этим сделать? Как только мы определимся с сетью, за которой хотим понаблюдать, мы можем получить о ней детальные подробности, например, какая электроника и оборудование было подключено к этой сети. Это может позволить нам «снять отпечатки пальцев» разных типов сборок, комплектаций оборудования и узнать, для чего может использоваться та или иная конфигурация устройств. Скрытый кластер 3D принтеров или подключенного устройства для гидропоники будет виден как на ладони, и это не считая кучи подключенных смартфонов и ноутбуков.

Полезность этих данных зависит от того, кто вы. Для вора возможность «обнюхать» каждый дом в беспроводном диапазоне для обнаружения дорогостоящей электроники будет очень полезна. Поскольку Kismet в состоянии обнаружить беспроводные камеры безопасности, то мы можем избежать встречи с ними или даже провести против такой камеры заглушающую атаку. И поскольку мы можем видеть, когда клиентские устройства появляются, исчезают или передают данные, то довольно легко можно сделать вывод о том, когда никого нет дома.

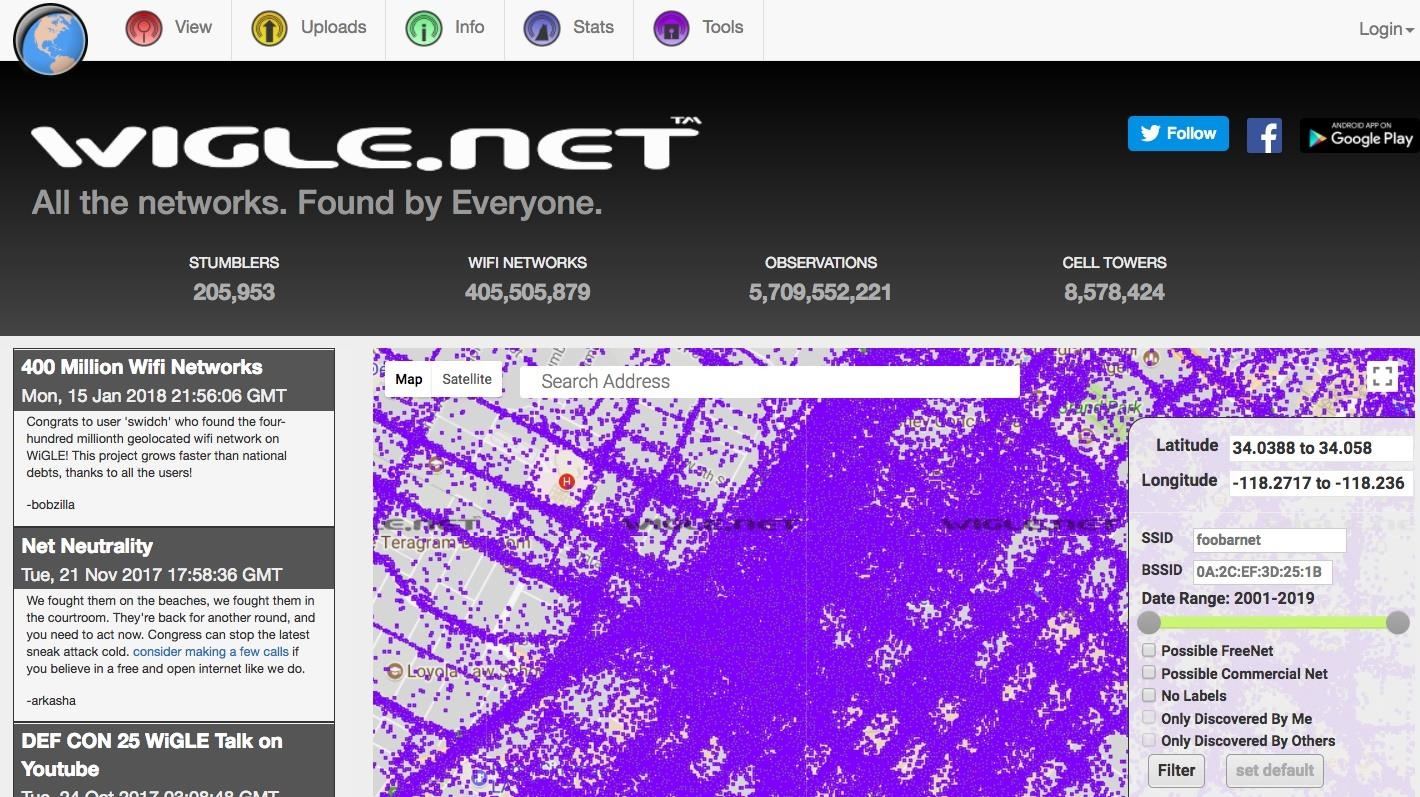

Еще лучше — просто проведя вордрайвинг по району, собрав и объединив GPS-данные с данными сигналов Wi-Fi, вор может построить карту того, какому адресу принадлежит каждая беспроводная сеть. На самом деле эти данные уже могут быть, так как у Wigle Wifi и у Google есть карты большей части всех Wi-Fi-сетей на планете.

Следует отметить, что его также можно использовать в качестве наблюдательного центра для обнаружения подозрительной Wi-Fi активности на районе. Это может помочь выявить признаки киберпреступников, о которых можно сообщить кому-то, кто знает, как это расследовать, поскольку обычная полиция обычно этим не занимается. Как бы вы не планировали его использовать, для того, чтобы заглядывать прямо сквозь стены вам многого не нужно.

Что вам понадобится

Чтобы следовать этой статье, вам нужно всего лишь несколько вещей. Первая — это Kali-совместимый беспроводной сетевой адаптер для сканирования сети, а вторая — система Linux для запуска Kismet. И хотя новая версия Kismet может использовать различные беспроводные карты (в том числе и на macOS), здесь мы будем рассматривать старую стабильную версию. Мы рекомендуем использовать любой из адаптеров, которые мы перечисляли у себя на сайте или двухдиапазонный адаптер дальнего действия Panda Wireless PAU09 для перехвата данных в обоих диапазонах 2,5 и 5 ГГц.

Kismet будет работать как на виртуальной машине, так и на Kali-Pi, если вы захотите запустить ее на Raspberry Pi.

Шаг 1. Установка Kismet

Чтобы установить Kismet на Kali Linux, сначала клонируйте git-репозиторий с помощью этой команды:

В зависимости от того, какую операционную систему вы используете, Kismet’у может и не потребоваться устанавливать никакие дополнительные зависимости. Но чтобы быть уверенными, что Kismet работает правильно, мы должны установить достаточно длинный список его зависимостей. Это необходимо, потому что Kismet во время управления Wi-Fi-картой занимается обнаружением, декодированием, протоколированием и сортировкой множества беспроводных данных, что требует установки нескольких библиотек. Вы можете сделать это, запустив следующую команду в терминале:

Затем с помощью команды cd перейдите в директорию Kismet, которую мы создали, и выполните скрипт его настройки:

Это позволит настроить установку для вашего конкретного дистрибутива ОС. Когда этот процесс будет завершен, скомпилируйте Kismet с помощью команды:

Когда это будет сделано, мы запустим полученный в результате компиляции файл и закончим установку с помощью опции suidinstall. Это важно, потому что Kismet напрямую принимает сигналы и записывает данные на ваш компьютер. И будет плохой идеей делать это с правами пользователя root, поскольку, если какие-либо из этих данных будут злонамеренными, то они будут выполняться из под root’а.

Когда непривилегированным пользователям нужно выполнять задачи, требующие определенного уровня прав, например, управлять беспроводным сетевым адаптером, то Linux для этого позволяет нам предоставлять нужные права программам, а не пользователям, поэтому нам нет необходимости делать всех, включая вредоносное ПО, root’ами.

Для завершения SUID-установки выполните следующее:

После установки Kismet добавьте себя в группу Kismet, чтобы иметь возможность захватывать пакеты как пользователь без прав root’а. Обязательно замените «YourUsername» вашим настоящим именем пользователя.

Шаг 2. Включите вашу беспроводную карту в режим мониторинга

Подключите вашу беспроводную сетевую карту к компьютеру и при необходимости подключите ее к виртуальной машине с помощью настроек в разделе «USB». Для того, чтобы найти вашу карту, вы можете использовать команды ip a или ifconfig. У вашей карты будет название вроде «wlan1» или «wlan0».

После того, как вы узнаете имя вашей карты, вы сможете включить карту в режим мониторинга, выполнив приведенную ниже команду:

Это включит YourCardName (обязательно замените это на имя вашей настоящей карты) в режим мониторинга. Ваша карта будет переименована — в конец ее названия добавится «mon». Если раньше она назвалась «wlan0», то теперь она будет называться «wlan0mon». Такое изменение позволяет нам сразу определить, что карта находится в режиме беспроводного мониторинга.

Мы будем использовать это новое название карты для запуска Kismet.

Шаг 3. Запустите Kismet

Запуск Kismet прост. Чтобы начать работу как пользователь без прав root, введите следующее:

Обязательно вставьте имя карты, которую вы переключили в режим беспроводного мониторинга, после -c. Kismet использует -c для указания источника захвата.

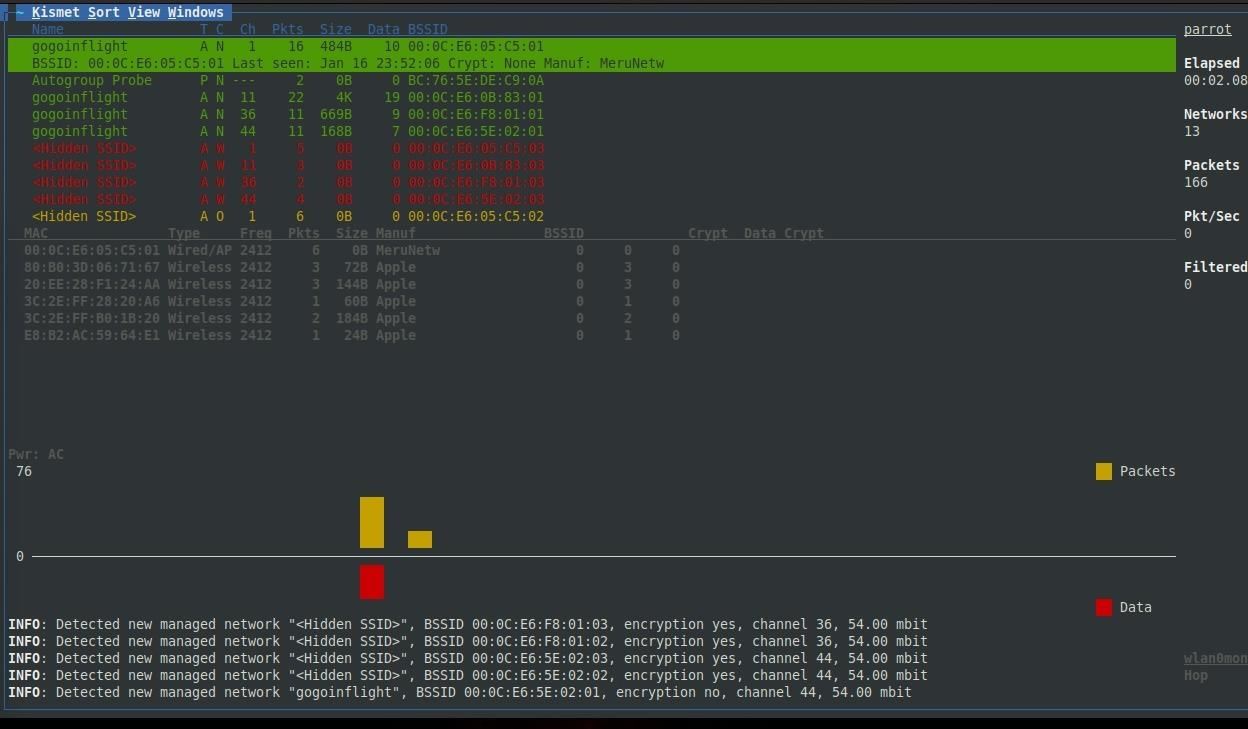

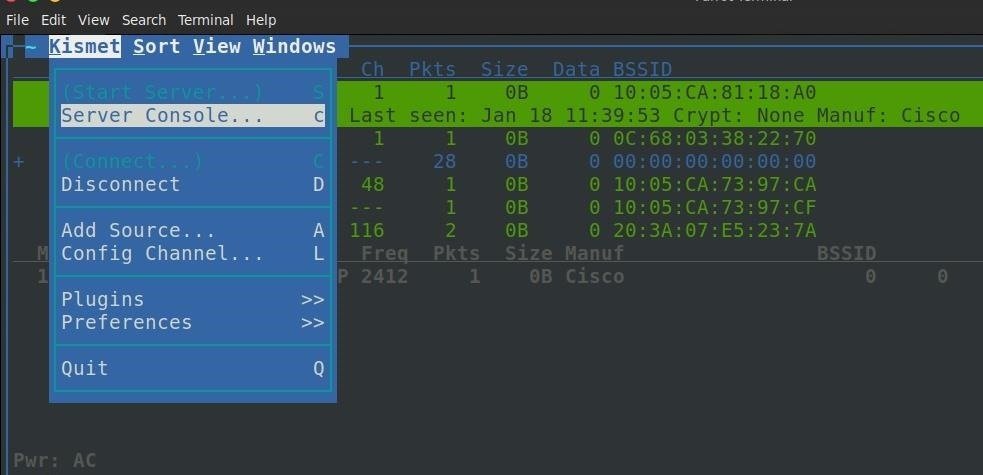

Вы должны увидеть, как запустится Kismet и начнет сбор пакетов. Вы можете нажать Enter, чтобы просмотреть опции меню, пока не дойдете до окна консоли. Чтобы перейти на главный экран, нажмите Tab, а затем нажмите Enter, чтобы закрыть окно консоли.

Шаг 4. Постоянное наблюдение за сетью

Как только запустится Kismet, мы должны увидеть список всех Wi-Fi устройств, которые обнаружены поблизости. Количество обнаруженных устройств будет варьироваться в зависимости от того, сканируете ли вы диапазоны 2,4 ГГц, 5 ГГц или оба сразу. Если у вас есть возможность добавить антенну к вашему беспроводному сетевому адаптеру, то антенна с более высоким усилением (или направленная) может расширить ваш диапазон и количество обнаруженных устройств.

Вы можете отсортировать эти сети по имени, уровню сигнала и другим свойствам. Рекомендуется, чтобы вы отсортировали их по силе сигнала, чтобы вы в первую очередь могли видеть, какие сети самые сильные (и, следовательно, самые близкие). Когда вы определите ту сеть, на которую хотите нацелиться, вы можете получить о ней больше информации, если кликните на нее в Kismet (или прокрутитесь до нее вниз).

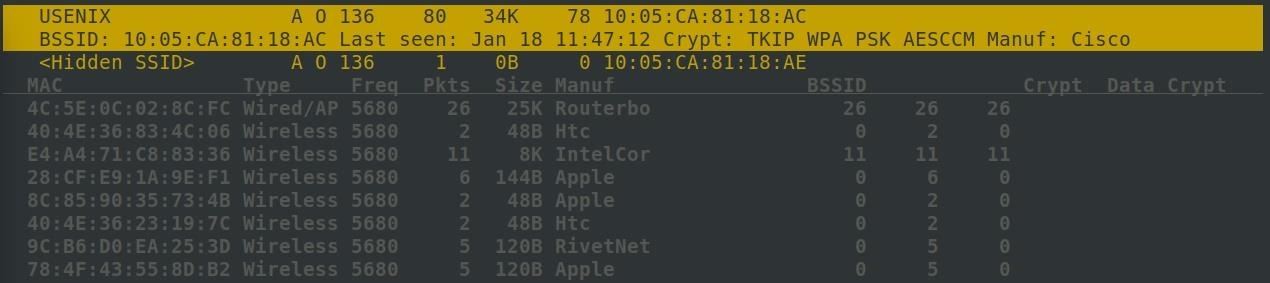

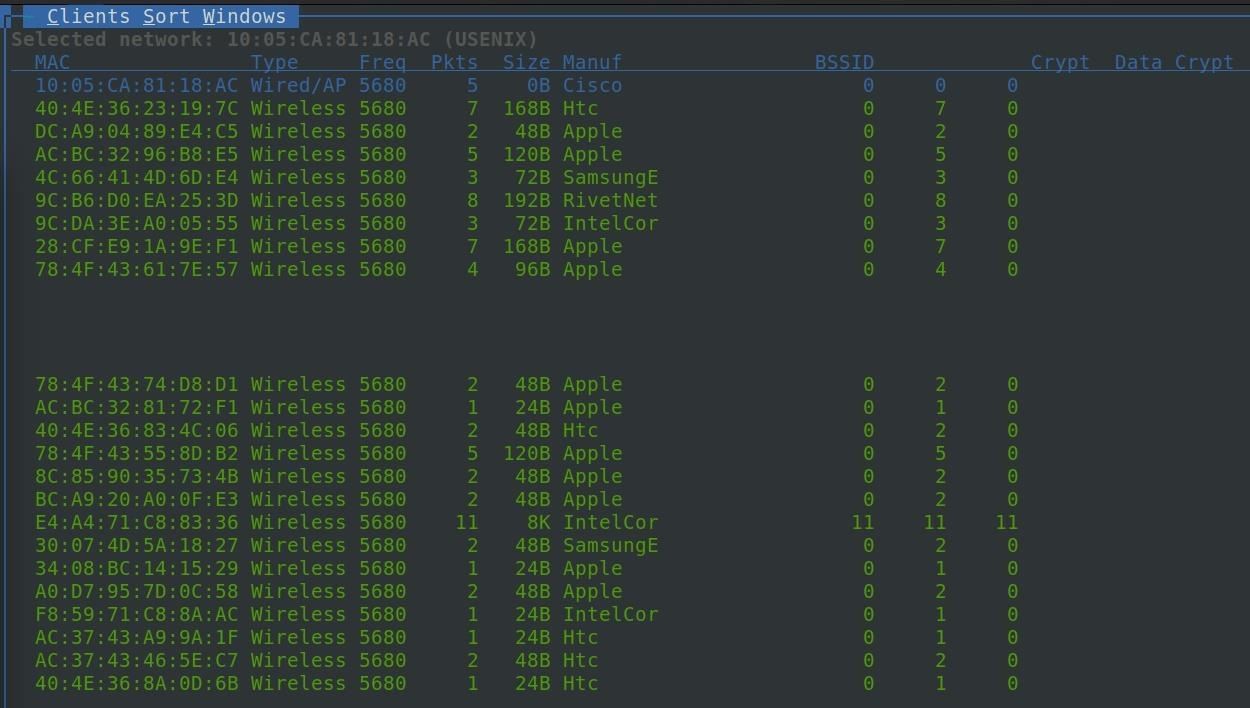

После выделения сети первое, что мы заметим — это список беспроводных клиентов, которые отобразятся в главном окне. Это те клиенты, которые связаны с этой сетью.

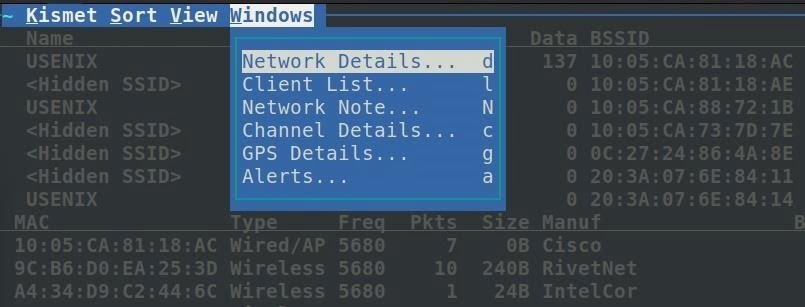

Чтобы узнать больше о клиентах конкретной сети, вы можете, после того как выделите эту сеть, кликнуть на меню «Windows», а затем кликнуть «Client List».

В окне клиентов мы можем увидеть больше информации о каждом клиенте в режиме реального времени.

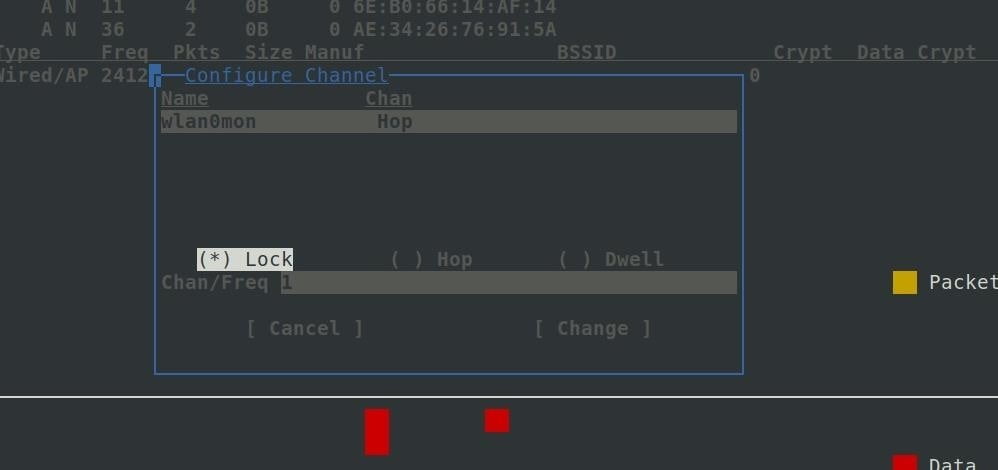

Если у вас есть сеть, которую вы хотите постоянно отслеживать, то хорошей идеей будет запомнить номер канала. Поскольку Kismet исследует все каналы, перепрыгивая с одного на другой, то вы пропустите передачу на одном канале, в то время как Kismet сканирует другой. Эта фрагментация пакетов может привести к потере данных, поэтому, как только вы определите сеть, которую хотите просматривать, вы должны переключиться с режима «сканирования» на постоянный мониторинг одного канала. Это позволит вам перехватывать всю активность на этом канале.

Для этого нажмите «Kismet» в верхнем левом углу, а затем нажмите «Config Channel».

В окне конфигурации выберите «Lock», а затем введите номер канала, который хотите мониторить.

Просмотр шаблонов и исследование окружающего пространства

Поведение человека будет влиять на беспроводные сигналы вокруг вас, и Kismet позволит вам наблюдать за этими обычно незаметными изменениями в беспроводной среде. Не важно, что эти сети зашифрованы, потому что отношения между ними и частями обычного текста пакетов — это более чем достаточно. Наблюдая за типом трафика, проходящим через сети, мы можем продвинуться дальше, от простого наблюдения до реального знания того, как эти сети используются и кем.

В частности, Kismet имеет раздел «Alerts» в меню под «Windows», который предупредит вас о любом подозрительном беспроводном поведении. Этот раздел может обнаружить такие вещи, как сети, переключающие каналы, deauth-пакеты, сети, спуфирующие другие сети, точки доступа, которые быстро меняют имена. Как-то наши авторы, наблюдая за Kismet, случайно включили хак Wi-Fi Pineapple, и чуть не получили паническую атаку, когда поток невероятно грозных звуковых предупреждений начал каскадом бомбить экран, обнаружив, что, очевидно, планируется Wi-Fi атака.

Спрячьте вашу активность от дешевого и легкого беспроводного наблюдения

Ранее мы упомянули, что Wi-Fi можно обнаружить почти на расстоянии километра, используя направленную антенну Wi-Fi. Эти сигналы настолько сильны, что для военных они являются резервным для GPS-навигации при использовании через NAVSOP (Navigation via Signals of Opportunity). Если военные могут летать на самолетах, ориентируясь на вашу Wi-Fi сеть, то возможно, пришло время подумать, а нужно ли вам для простого получения Wi-Fi дома или в офисе, чтобы ваш адаптер стоял на самых высоких настройках, которые почти наверняка установлены у вас прямо сейчас.

Большинство людей залогиниваются в свой маршрутизатор ровно один раз и никогда не меняют никаких параметров, кроме требуемых. Хотя инструкции различны для каждой марки маршрутизатора, почти у каждой марки есть настройка мощности. Вы можете уменьшить силу сигнала. Производители по умолчанию выкручивают настройки сигнала на максимальные, чтобы вы не жаловались на уровень сигнала. Если у вас нет проблем с вашим диапазоном Wi-Fi, то уменьшите его, чтобы он охватывал только ту область, в которой вы нуждаетесь.

Если вы не можете установить уровень сигнала так, чтобы он не выходил за пределы дома, где его можно захватить с помощью чувствительной антенны, то не ставьте эти сигналы в первую очередь. Если вам нужно, то можете использовать Kismet для проверки диапазона, чтобы узнать, может ли кто-то перехватить данные из вашей сети.

Спрячьте ваши устройства от Kismet

Для всех клиентских устройств, включая смартфоны, отключите настройку Wi-Fi, когда он вам не нужен. Вашу Wi-Fi карту могут использовать для того, чтобы отслеживать вас в любом месте, а не только дома или на работе. Это верно, даже если вы не подключены к Wi-Fi. С теми устройствами, которым нужен Wi-Fi для работы, вы не сможете многого сделать.

Производители смартфонов пытаются рандомизировать MAC-адрес, который ваш телефон афиширует, пока вы куда-нибудь идете. Но он как будто вываливается из окна, как только телефон пытается ассоциировать себя с сетью, которую, как он думает, знает. Это очень легко сделать с толпой, а это значит, что они не выдержат никакую реальную атаку. Не верите мне? Если вы измените точку доступа вашего телефона на «Google Starbucks», то почти каждый смартфон, находящийся рядом с вами, подключится к вам и раскроет свой настоящий MAC-адрес, который позволит отследить его.

Поверьте нам, просто отключайте его, когда он вам не нужен.

Надеемся, что вам понравилась эта вводная статья по отслеживанию сигналов с помощью Kismet! Подпишитесь на наши обновления, чтобы не пропустить что-нибудь новое и интересное.

Источник