- Как удалить ключ продукта и деактивировать Windows

- Удаляем ключ активации Windows из реестра

- Как убрать запрос на ввод PIN-кода при входе в систему Windows 10

- Шаги по удалению ПИН-кода из Windows 10

- Удалить учетную запись администратора

- Заключение – удаляем PIN-код из Windows 10

- 4660 (S). Объект был удален. 4660(S): An object was deleted.

- Рекомендации по контролю безопасности Security Monitoring Recommendations

Как удалить ключ продукта и деактивировать Windows

Как вводить ключ и активировать Windows все вы наверняка знаете, а вот обратная ситуация встречается гораздо реже. К примеру вы продаете (отдаете) свой компьютер, а лицензию хотите оставить себе. В этом случае полностью сносить систему необязательно, можно просто удалить из нее ключ продукта.

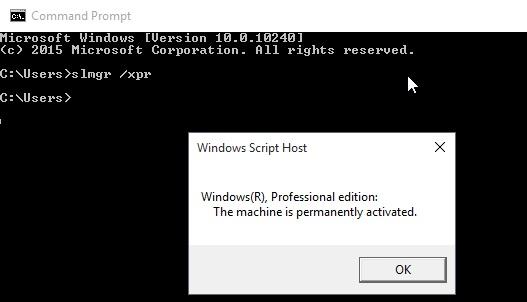

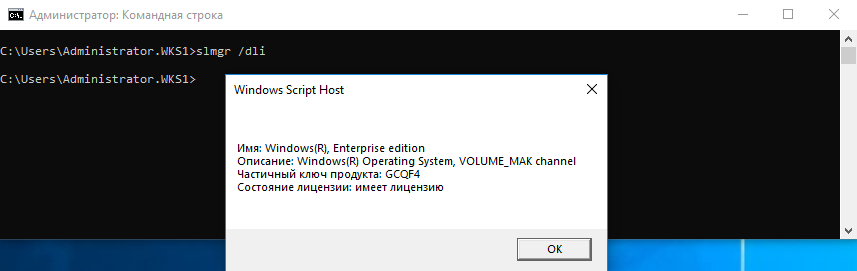

Для удаления ключа воспользуемся старым добрым скриптом slmgr.vbs. Для начала открываем окно командной строки с правами администратора и проверяем наличие ключа командой:

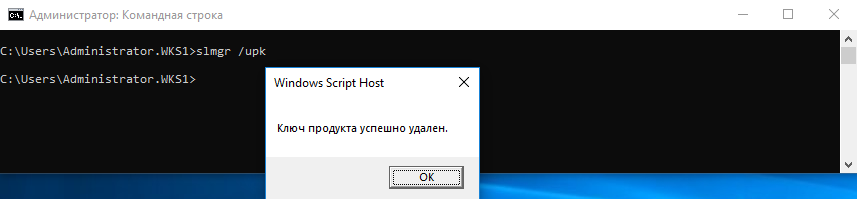

Убедившись в том, что система активирована, удаляем ключ командой:

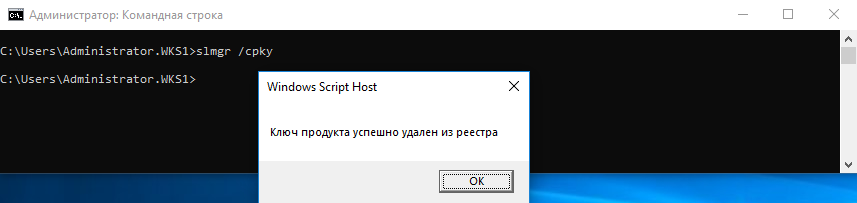

Затем удалим ключ из реестра командой:

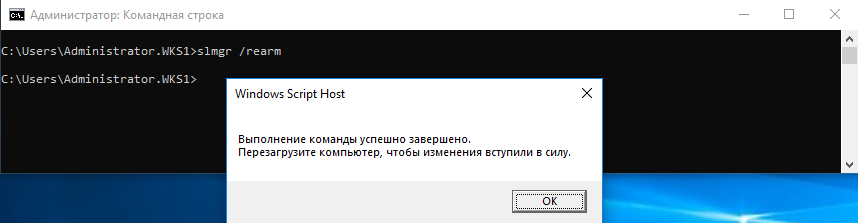

И сбросим таймер активации:

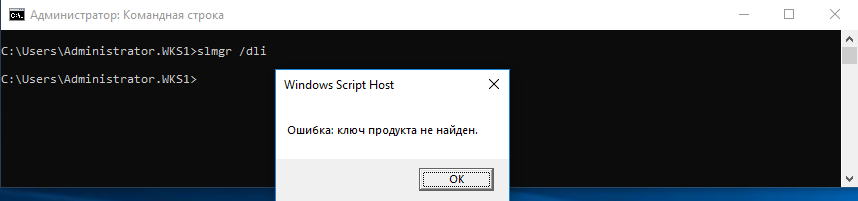

После перезагрузки еще раз проверим, что ключ успешно удален и система вернулась в первоначальное состояние.

В заключение скажу, что если система была активирована не ключом продукта, с помощью цифровой лицензии (Digital Entitlement), то такой номер может не пройти. При использовании цифровой лицензии активация привязывается непосредственно к оборудованию (HardwareID), а данные активации хранятся на серверах Microsoft. Напомню, что цифровую лицензию можно (было) получить при бесплатном обновлении с Windows 7 или 8.1 до Windows 10, при покупке Windows в магазине Windows Store или будучи участником программы Windows Insider.

Удаляем ключ активации Windows из реестра

При установке Windows, система записывает ключ активации системы в реестр в зашифрованном виде, но алгоритм шифрования не стойкий и позволяет без особых трудностей дешифровать его. В случае необходимости пользователь может с помощью простого vbs или PowerShell скрипта получить ключ текущий установки Windows (мы уже рассматривали эти скрипты в статье Как узнать ключ установки Windows). Это может быть полезно, если по какой–то причине утеряна наклейка, договор или коробка с ключом активации. Однако, хранение ключа в реестре также несет определенный риск, т.к. в случае компрометации вашей системы, злоумышленник может так же легко получить ваш ключ и использовать его в своих целях.

Так, например, этот ключ может быть использован для активации других систем, или в составе неких сборок Windows. Потенциально это может привести к тому, что ваш ключ может попасть в черный список и вы не сможете использовать его для повторной активации своей системы, а также перестанете получать обновления системы через Windows Update.

Защитить свой ключ от кражи и использования сторонними лицами можно путем его удаления из реестра. Рассмотрим процедуру удаления сохраненного ключа продукта для Windows 10 (инструкция применима также к Windows 8.1, Windows 7 и Vista).

Удаление ключа из реестра – процедура безопасная и не повлияет на статус активации системы, т.е. ключ используется только один раз при активации. В дальнейшем система его не использует и не проверяет. Перед удалением ключа из реестра желательно получить его с помощью скрипта и сохранить (распечатать), чтобы в будущем иметь возможность активировать систему при переустановке.

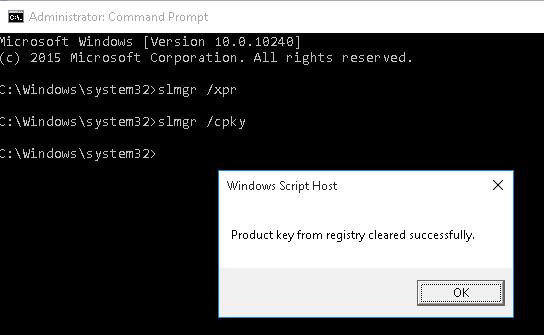

- Откроем командную строку с правами администратора

- Убедимся, что система активирована корректно: slmgr /xpr

- Удалим ключ командой: slmgr /cpky

- Сообщение Product key from registry cleared successfully – говорит о том, что ключ удален.

После выполнения указанной команды активация системы сохраняется.

Совет. Даже в случае удаления ключа из реестра, можно получить его последние 5 символов ключа (Partial Product Key) с помощью команды:

slmgr /dlv

Как убрать запрос на ввод PIN-кода при входе в систему Windows 10

В Windows 10 Microsoft включила несколько функций безопасности, такие как возможность блокировки экрана с помощью PIN-кода, пароля и даже отпечатка пальца (на устройстве с поддержкой отпечатков пальцев). PIN-код является частью Windows Hello, предоставляющей различные методы авторизации для входа в вашу систему по биометрическим параметрам. Вы также можете использовать распознавание лица, клавиши FIDO, сканирование радужной оболочки глаза для входа на ПК с Windows.

Но, что делать, если вам не нужен PIN-код в качестве кода доступа. Хотя PIN-код – лучший вариант, поскольку его довольно просто запомнить, другие люди могут угадать или просто подглядеть, когда вы входите в систему. Это может быть проблемой для конфиденциальности, в такой ситуации, возможно, лучше будет удалить PIN-код из Windows 10.

В этом посте мы обсудим метод полного удаления учетных данных с вашего ПК. Сначала мы начнём с метода удаления ПИН-кода из Windows 10.

Шаги по удалению ПИН-кода из Windows 10

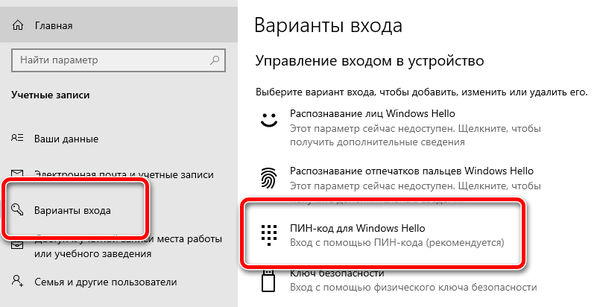

- Откройте меню «Пуск» и перейдите в «Параметры».

- Откройте раздел Учетные записи.

- В разделе «Учетная запись» вам нужно перейти к Варианты входа.

- В разделе «Варианты входа» вы увидите несколько параметров, позволяющих управлять тем, как вы входите на своё устройство. Выберите вариант ПИН-код для Windows Hello.

Примечание. Связанные отпечатки пальцев, распознавание лиц и покупки приложений могут не работать после удаления PIN-кода из учетной записи.

Удалить учетную запись администратора

Прежде чем передать свой компьютер другому пользователю, необходимо удалить свою учетную запись из Windows 10. Вы не можете просто удалить учетную запись администратора без создания локального администратора.

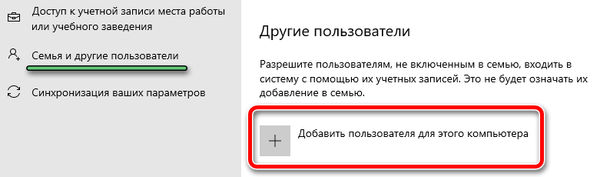

Чтобы создать новую учетную запись администратора, вам необходимо выполнить следующие действия:

- Откройте меню «Пуск» и перейдите в «Параметры».

- Откройте Учетные записи на этой вкладке настроек.

- В разделе «Учетные записи» вам нужно найти Семья и другие пользователи на левой панели. Щелкните по ней.

- В правой части панели вы можете увидеть других пользователей, если они добавлены. Нажмите +Добавить пользователя для этого компьютера .

После того, как вы нажмете ОК , появится сообщение, в котором говорится, что человеку необходимо подключиться к Интернету, когда он входит в систему в первый раз.

Вот как вы можете удалить пользователя с экрана входа в Windows 10.

Заключение – удаляем PIN-код из Windows 10

Так просто вы можете удалить PIN-код из Windows 10. Если вы удаляете административную учетную запись из системы по какой-либо причине, вам сначала необходимо создать локального администратора. Эти простые действия помогут вам добиться смены администратора учетной записи.

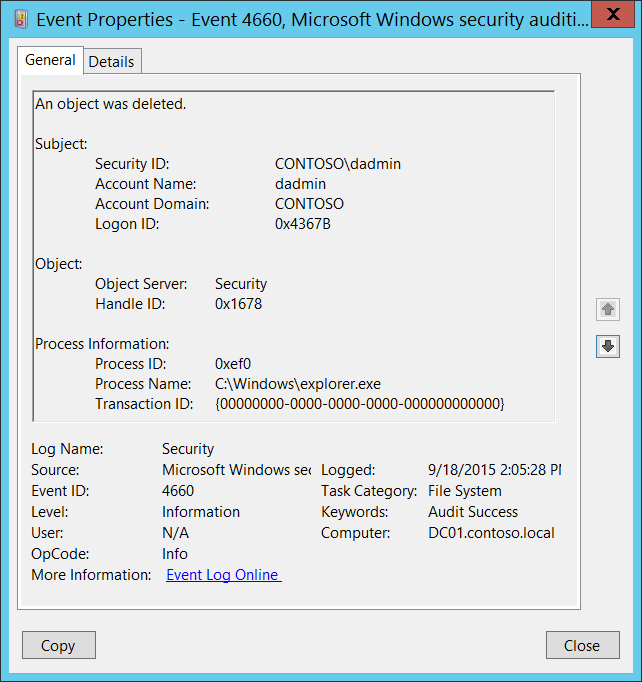

4660 (S). Объект был удален. 4660(S): An object was deleted.

Относится к: Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Описание события: Event Description:

Это событие создается при удалении объекта. This event generates when an object was deleted. Объект может быть объектом файловой системы, ядра или реестра. The object could be a file system, kernel, or registry object.

Это событие создается только в том случае, если аудит «Delete» заданной в SACL объекта. This event generates only if “Delete» auditing is set in object’s SACL.

В этом событии не содержится имя удаленного объекта (только ID handle). This event doesn’t contain the name of the deleted object (only the Handle ID). Для отслеживания удаления объекта лучше использовать»4663(S): была предпринята попытка доступа к объекту». It is better to use “4663(S): An attempt was made to access an object” with DELETE access to track object deletion.

Преимущество этого события состоит в том, что оно создается только во время реальных операций удаления. The advantage of this event is that it’s generated only during real delete operations. Напротив, «4663(S): попытка доступа к объекту» также создается во время других действий, таких как переименование объекта. In contrast, “4663(S): An attempt was made to access an object” also generates during other actions, such as object renaming.

Примечание. Рекомендации приведены в разделе Рекомендации по мониторингу безопасности для этого события. Note For recommendations, see Security Monitoring Recommendations for this event.

XML события: Event XML:

Необходимые роли сервера: нет. Required Server Roles: None.

Минимальная версия ОС: Windows Server 2008, Windows Vista. Minimum OS Version: Windows Server 2008, Windows Vista.

Версии события: 0. Event Versions: 0.

Описания полей: Field Descriptions:

Тема: Subject:

- Security ID [Type = SID]: SID учетной записи, запросив операцию «Удалить объект». Security ID [Type = SID]: SID of account that requested the “delete object” operation. Средство просмотра событий автоматически пытается разрешить идентификатор безопасности SID и отобразить имя учетной записи. Event Viewer automatically tries to resolve SIDs and show the account name. Если идентификатор безопасности разрешить не удается, в событии будут отображены исходные данные. If the SID cannot be resolved, you will see the source data in the event.

Примечание. . Идентификатор безопасности (SID) представляет собой строковое значение переменной длины, которое используется для идентификации доверенного лица (субъекта безопасности). Note A security identifier (SID) is a unique value of variable length used to identify a trustee (security principal). Каждая учетная запись имеет уникальный идентификатор безопасности, выданный центром сертификации, таким как контроллер домена Active Directory, который хранится в базе данных безопасности. Each account has a unique SID that is issued by an authority, such as an Active Directory domain controller, and stored in a security database. Каждый раз, когда пользователь входит в систему, система получает идентификатор безопасности этого пользователя из базы данных и помещает ее в маркер доступа этого пользователя. Each time a user logs on, the system retrieves the SID for that user from the database and places it in the access token for that user. Система использует идентификатор безопасности в маркере доступа для идентификации пользователя во всех последующих операциях с Безопасностью Windows. The system uses the SID in the access token to identify the user in all subsequent interactions with Windows security. Если идентификатор SID использовался как уникальный идентификатор для пользователя или группы, он не может использоваться повторно для идентификации другого пользователя или группы. When a SID has been used as the unique identifier for a user or group, it cannot ever be used again to identify another user or group. Дополнительные сведения о SID см. в разделе Идентификаторы безопасности. For more information about SIDs, see Security identifiers.

Имя учетной записи [Тип = UnicodeString]: имя учетной записи, которая запрашивала операцию «удалить объект». Account Name [Type = UnicodeString]: the name of the account that requested the “delete object” operation.

Account Domain [Type = UnicodeString]: домен субъекта или имя компьютера. Account Domain [Type = UnicodeString]: subject’s domain or computer name. Форматы различаются и включают в себя следующее: Formats vary, and include the following:

Пример имени домена NETBIOS: CONTOSO Domain NETBIOS name example: CONTOSO

Полное имя домена в нижнем регистре: contoso.local Lowercase full domain name: contoso.local

Полное имя домена в верхнем регистре: CONTOSO.LOCAL Uppercase full domain name: CONTOSO.LOCAL

Для некоторых известных субъектов безопасности, таких как LOCAL SERVICE или ANONYMOUS LOGON, значение этого поля равно «NT AUTHORITY». For some well-known security principals, such as LOCAL SERVICE or ANONYMOUS LOGON, the value of this field is “NT AUTHORITY”.

Для учетных записей локальных пользователей это поле будет содержать имя компьютера или устройства, к которым принадлежит эта учетная запись, например: «Win81». For local user accounts, this field will contain the name of the computer or device that this account belongs to, for example: “Win81”.

Logon ID [Type = HexInt64]: шестнадцатеричное значение, которое может помочь сопоставить это событие с недавними событиями содержащими тот же идентификатор входа, например: “4624: Учетная запись успешно вошла в систему.” Logon ID [Type = HexInt64]: hexadecimal value that can help you correlate this event with recent events that might contain the same Logon ID, for example, “4624: An account was successfully logged on.”

Объект: Object:

Object Server [Type = UnicodeString]: имеет значение «Безопасность» для этого события. Object Server [Type = UnicodeString]: has “Security” value for this event.

Handle ID [Type = Pointer]: hexadecimal value of a handle to Object Name. Handle ID [Type = Pointer]: hexadecimal value of a handle to Object Name. Это поле поможет вам соотнести это событие с другими событиями, которые могут содержать один и тот же ID handle, например»4663(S): была предпринята попытка доступа к объекту». This field can help you correlate this event with other events that might contain the same Handle ID, for example, “4663(S): An attempt was made to access an object.” Этот параметр может не быть захвачен в событии, и в этом случае отображается как «0x0». This parameter might not be captured in the event, and in that case appears as “0x0”.

Сведения о процессе: Process Information:

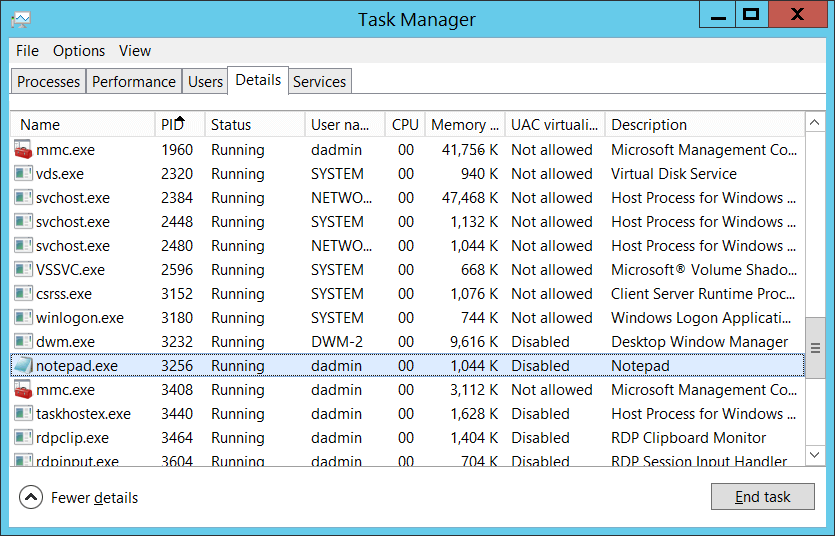

Process ID [Type = Pointer]: hexadecimal Process ID процесса, удаляемого объекта. Process ID [Type = Pointer]: hexadecimal Process ID of the process that deleted the object. ИД процесса (PID)— это число, которое операционная система использует для идентификации активного процесса уникальным образом. Process ID (PID) is a number used by the operating system to uniquely identify an active process. Узнать значение PID для определенного процесса можно, например, в диспетчере задач (вкладка «Подробности», столбец «ИД процесса»): To see the PID for a specific process you can, for example, use Task Manager (Details tab, PID column):

Если преобразовать шестнадцатеричное значение в десятичное, можно сравнить его со значениями в диспетчере задач. If you convert the hexadecimal value to decimal, you can compare it to the values in Task Manager.

Кроме того, можно сопоставить этот ИД процесса с ИД процесса в других событиях, например в событии «4688: создан процесс» Информация о процессе\ ИД нового процесса. You can also correlate this process ID with a process ID in other events, for example, “4688: A new process has been created” Process Information\New Process ID.

Имя процесса [Type = UnicodeString]: полный путь и имя исполняемого для процесса. Process Name [Type = UnicodeString]: full path and the name of the executable for the process.

ID транзакции [Type = GUID]: уникальный GUID транзакции. Transaction ID [Type = GUID]: unique GUID of the transaction. Это поле поможет вам соотнести это событие с другими событиями, которые могут содержать один и тот же IDтранзакции, например»4656(S, F): запрашивалась ручка объекта». This field can help you correlate this event with other events that might contain the same Transaction ID, such as “4656(S, F): A handle to an object was requested.”

Этот параметр не может быть захвачен в событии, и в этом случае отображается как <00000000-0000-0000-0000-000000000000>«. This parameter might not be captured in the event, and in that case appears as “<00000000-0000-0000-0000-000000000000>”.

**** Примечание GUID — это аббревиатура для «Глобально уникальный идентификатор». Note GUID is an acronym for ‘Globally Unique Identifier’. Это 128-битный номер, используемый для определения ресурсов, действий или экземпляров. It is a 128-bit integer number used to identify resources, activities or instances.

Рекомендации по контролю безопасности Security Monitoring Recommendations

Для 4660 (S). Объект был удален. For 4660(S): An object was deleted.

В этом событии не содержится имя удаленного объекта (только handle ID). This event doesn’t contains the name of deleted object (only Handle ID). Лучше использовать»4663(S): была предпринята попытка доступа к объекту». It is better to use “4663(S): An attempt was made to access an object.” события с доступом DELETE для отслеживания действий удаления объектов. events with DELETE access to track object deletion actions.

Для объектов ядра это событие и другие события аудита практически не имеют значения безопасности и трудно анализировать или анализировать. For kernel objects, this event and other auditing events have little to no security relevance and are hard to parse or analyze. Нет рекомендаций для их аудита, если вы точно не знаете, что нужно отслеживать на уровне объектов ядра. There is no recommendation for auditing them, unless you know exactly what you need to monitor at the Kernel objects level.