- Как ограничить число попыток ввода пароля в Windows 10

- Ограничение количества попыток ввода пароля через командную строку

- Ограничение количества попыток ввода пароля через редактор локальной групповой политики

- Как заблокировать Windows 10 если кто-то пытается угадать пароль

- Ограничение количества попыток угадать пароль в командной строке

- Блокировка входа после неудачного ввода пароля в редакторе локальной групповой политики

- Количество попыток ввода пароля на вход в Windows — изменяем

- КОЛИЧЕСТВО ПОПЫТОК ВВОДА ПАРОЛЯ

- Интерактивный вход в систему: пороговое число неудачных попыток входа Interactive logon: Machine account lockout threshold

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Расположение Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Необходимость перезапуска Restart requirement

- Групповая политика Group Policy

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

Как ограничить число попыток ввода пароля в Windows 10

По умолчанию в ОС Windows 10 количество попыток ввода пароля при входе в систему не ограничено, то есть теоретически всегда существует возможность подбора пароля (особенно если он не сложный) методом перебора.

Однако в этом случае есть способ, позволяющий повысить эффективность защиты доступа к учётной записи, заключающийся в ограничении числа таких попыток в сочетании с установкой временного интервала, в течение которого все последующие попытки авторизации будут заблокированы (нижеописанный способ работает только для локальных учётных записей).

Ограничение количества попыток ввода пароля через командную строку

- Кликнуть правой кнопкой мыши по значку «Пуск» → Командная строка (администратор);

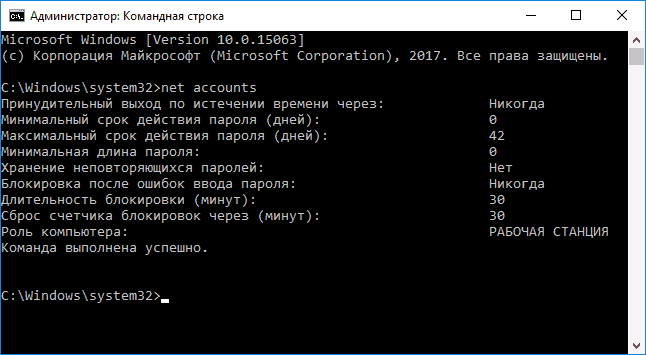

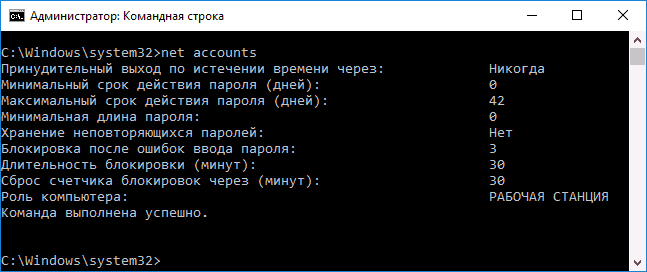

- Ввести net accounts → нажать клавишу Enter (для отображения текущих значений параметров, которые будут далее нами изменены);

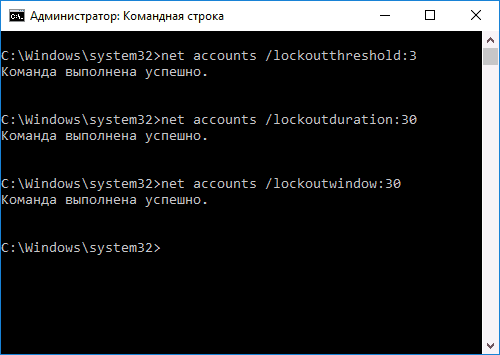

- Чтобы задать ограничение числа попыток ввода пароля введите: net accounts /lockoutthreshold: N (N – это число попыток ввода пароля до блокировки системы);

- Установка времени блокировки (после N неудачных попыток ввода) осуществляется командой: net accounts /lockoutduration: M (здесь M – это время в минутах, по умолчанию задано 30 минут);

- Для установки временного интервала между сбросами счётчика неправильных вводов (по умолчанию 30 минут) требуется ещё одна команда: net accounts /lockoutwindow: T (T задаётся также в минутах);

- Далее вы можете снова использовать команду net accounts , чтобы посмотреть текущее состояние проделанных изменений.

Если вы захотите отключить блокировку входа при неверном вводе пароля, то используйте эту команду: net accounts /lockoutthreshold:0

Ограничение количества попыток ввода пароля через редактор локальной групповой политики

Внимание: данный способ не работает в Windows 10 Домашняя, т.к. в этой операционной системе нет редактора локальной групповой политики.

- Для вызова редактора используйте сочетание клавиш WIN + R → введите gpedit.msc → ОК;

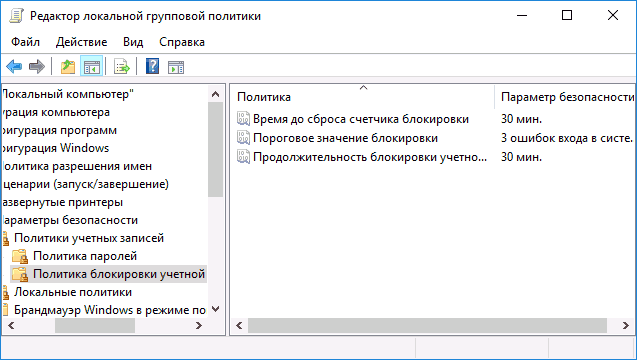

- Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Политики учётных записей → Политика блокировки учётной записи;

- Первым необходимо задать «Пороговое значение блокировки», т.е. установить число попыток ввода пароля до блокировки системы (например, 3) → Применить;

- После этого система автоматически предложит установить время до сброса счётчика блокировки и продолжительность блокировки учётной записи (по умолчанию 30 минут для каждого из этих параметров, впрочем, вы можете изменить их по своему усмотрению).

Завершив настройки, редактор локальной групповой политики можно закрыть – сделанные изменения сразу вступят в силу. Для отключения блокировки таким способом достаточно установить значение параметра «Пороговое значение блокировки» на 0.

Как заблокировать Windows 10 если кто-то пытается угадать пароль

В этой инструкции — пошагово о двух способах установки ограничений на попытки ввода пароля для входа в Windows 10. Другие руководства, которые могут пригодиться в контексте установки ограничений: Как ограничить время использования компьютера средствами системы, Родительский контроль Windows 10, Учетная запись Гость Windows 10, Режим киоска Windows 10.

Примечание: функция работает только для локальных учетных записей. Если используется учетная запись Майкрософт, то сначала потребуется изменить ее тип на «локальная».

Ограничение количества попыток угадать пароль в командной строке

Первый способ подойдет для любых редакций Windows 10 (в отличие от следующего, где требуется редакция не ниже Профессиональной).

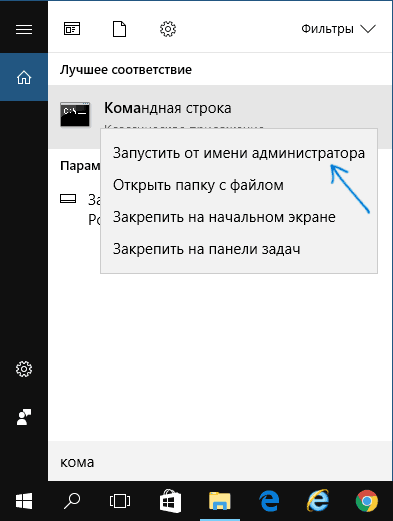

- Запустите командную строку от имени Администратора. Для этого вы можете начать вводить «Командная строка» в поиске на панели задач, затем нажать правой кнопкой мыши по найденному результату и выбрать пункт «Запустить от имени Администратора».

- Введите команду net accounts и нажмите Enter. Вы увидите текущий статус параметров, которые мы будем изменять в следующих шагах.

- Для установки количества попыток ввода пароля введите net accounts /lockoutthreshold:N (где N — число попыток угадать пароль до блокировки).

- Для установки времени блокировки после достижения числа из п.3, введите команду net accounts /lockoutduration:M (где M — время в минутах, причем на значениях менее 30 команда выдает ошибку, а по умолчанию уже задано 30 минут).

- Еще одна команда, где время T указывается также в минутах: net accounts /lockoutwindow:T устанавливает «окно» между сбросами счетчика неправильных вводов (по умолчанию — 30 минут). Допустим, вы установили блокировку после трех неудачных попыток ввода на 30 минут. При этом, если не установить «окно», то блокировка сработает даже если неправильный пароль ввести трижды с промежутком между вводами в несколько часов. Если же установить lockoutwindow, равным, скажем, 40 минут, два раза ввести неверный пароль, то по прошествии этого времени снова будет три попытки ввода.

- По завершении настройки можно снова использовать команду net accounts, чтобы посмотреть текущее состояние сделанных настроек.

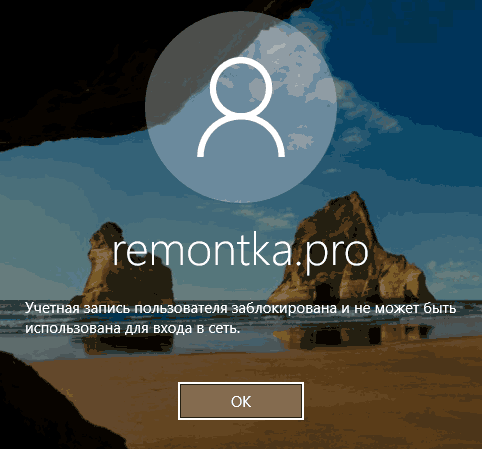

После этого можно закрыть командную строку и, при желании проверить, как это работает, попробовав ввести несколько раз неверный пароль Windows 10.

В дальнейшем, чтобы отключить блокировку Windows 10 при неудачных попытках ввода пароля, используйте команду net accounts /lockoutthreshold:0

Блокировка входа после неудачного ввода пароля в редакторе локальной групповой политики

Редактор локальной групповой политики доступен только в редакциях Windows 10 Профессиональная и Корпоративная, поэтому в Домашней выполнить нижеследующих шагов не получится.

- Запустите редактор локальной групповой политики (нажмите клавиши Win+R и введите gpedit.msc).

- Перейдите к разделу Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Политики учетных записей — Политика блокировки учетных записей.

- В правой части редактора вы увидите три значения, перечисленные далее, дважды кликнув по каждому из них, вы сможете настроить параметры блокировки входа в учетную запись.

- Пороговое значение блокировки — количество допустимых попыток ввода пароля.

- Время до сброса счетчика блокировки — время, через которое все использованные попытки будут сброшены.

- Продолжительность блокировки учетной записи — время блокировки входа в учетную запись после достижения порогового значения блокировки.

По завершении настроек, закройте редактор локальной групповой политики — изменения сразу вступят в силу и количество возможных неправильных ввода пароля будет ограничено.

На этом всё. На всякий случай учтите, что такого рода блокировка может быть использована против вас — если какой-то шутник будет специально по нескольку раз вводить неверный пароль, чтобы вы затем ожидали по полчаса возможности войти в Windows 10.

А вдруг и это будет интересно:

Почему бы не подписаться?

Рассылка новых, иногда интересных и полезных, материалов сайта remontka.pro. Никакой рекламы и бесплатная компьютерная помощь подписчикам от автора. Другие способы подписки (ВК, Одноклассники, Телеграм, Facebook, Twitter, Youtube, Яндекс.Дзен)

04.12.2017 в 09:01

Здравствуйте. Dmitry помнится мне что в виндус можно было в реестре изменить количество попыток набрать код и там же поставить ограничение на это количество почему вы не рассказываете как это сделать в реестре? спасибо.

04.12.2017 в 09:31

Здравствуйте.

HKEY_LOCAL_MACHINE\ SYSTEM\ CurrentControlSet\ Services\ RemoteAccess\ Parameters\ AccountLockout , параметр MaxDenials

Количество попыток ввода пароля на вход в Windows — изменяем

Если вы установили пароль на вход в операционную систему Windows с целью повышения безопасности и сохранности своих конфиденциальных данных, тогда конечно же знаете, что количество попыток ввода пароля пользователя, системой по умолчанию никак не ограничено.

Ошибаться с вводом пароля можно до бесконечности, то есть любой человек в ваше отсутствие может подойти к компьютеру и спокойно заняться перебором (угадыванием) секретного ключа вашей учётной записи пользователя или администратора.

В большинстве случаев, обычного блокирования паролем своей учётной записи вполне хватает для того, чтобы простой пользователь (!не профессионал), решивший посмотреть чем вы занимаетесь на компьютере, оставил свои неудачные попытки взлома системы.

А для тех пользователей, которые ещё больше хотят обезопасить свои файлы и данные, существуют дополнительные системные настройки Windows, которые позволят установить ограничение на количество неправильных попыток ввода Password (от 0 до 999) и время (от 0 до 99999 минут), в течении которого будет заблокирована возможность использования учётных данных.

В сегодняшней инструкции, на примере Windows 7, я расскажу вам как это можно сделать. Приступим!

ЛОКАЛЬНАЯ ПОЛИТИКА БЕЗОПАСНОСТИ . Откройте системную утилиту «Выполнить» при помощи клавиатурного сочетания Win + R , напишите «secpol.msc» и нажмите «ОК».

КОЛИЧЕСТВО ПОПЫТОК ВВОДА ПАРОЛЯ

В левой части окна утилиты перейдите по пути «Политики учётных записей» — «Политика блокировки учётной записи» и в правой части окна дважды кликните по настройке «Пороговое значение блокировки».

Установите желаемое количество неудачных попыток входа в систему, нажмите «Применить» и «ОК».

Нажмите «ОК» в следующем окне.

Теперь станет доступна возможность изменения периода времени, по истечении которого будет произведён сброс счётчика блокирования и продолжительности блокирования вашей учётной записи. Установите желаемый период времени.

Так выглядят установленные мною настройки. После 2-х раз неудачно введённого секретного набора символов происходит блокировка возможности его ввода на 10 минут.

Спасибо за внимание! Прошу ознакомиться с множеством других полезных инструкций для вашего компьютера на нашем блоге. Весь их список отсортирован по категориях для удобства восприятия и быстрого поиска.

Интерактивный вход в систему: пороговое число неудачных попыток входа Interactive logon: Machine account lockout threshold

Область применения Applies to

В этой статье описываются практические советы, расположение, значения, управление и вопросы безопасности для интерактивного входа в учетную запись: параметр политики безопасности порога блокировки учетной записи компьютера. Describes the best practices, location, values, management, and security considerations for the Interactive logon: Machine account lockout threshold security policy setting.

Справочные материалы Reference

Начиная с Windows Server 2012 и **** Windows 8, параметр политики безопасности порогового значения учетной записи компьютера применяет политику блокировки на тех компьютерах, где bitLocker включен для защиты томов операционной системы. Beginning with Windows Server 2012 and Windows 8, the Interactive logon: Machine account threshold security policy setting enforces the lockout policy on those computers that have BitLocker enabled to protect operating system volumes.

Параметр безопасности позволяет установить пороговое значение для количества неудачных попыток входа в службу, что приводит к блокировке устройства с помощью BitLocker. The security setting allows you to set a threshold for the number of failed logon attempts that causes the device to be locked by using BitLocker. Это означает, что если превышено указанное максимальное количество неудачных попыток, устройство аннулирует защиту доверенного платформенного модуля (TPM) и любую другую защиту, кроме 48-значного пароля восстановления, а затем перезагружается. This means, if the specified maximum number of failed logon attempts is exceeded, the device will invalidate the Trusted Platform Module (TPM) protector and any other protector except the 48-digit recovery password, and then reboot. В режиме блокировки устройства компьютер или устройство загружаются только в среду восстановления Windows (WinRE) с поддержкой сенсорного ввода, пока авторизованный пользователь не вводит пароль восстановления для восстановления полного доступа. During Device Lockout mode, the computer or device only boots into the touch-enabled Windows Recovery Environment (WinRE) until an authorized user enters the recovery password to restore full access.

Неудачные попытки пароля на рабочих станциях или рядовом сервере, заблокированных с помощью CTRL+ALT+DELETE или защищенных паролем экранных сохранения, считаются неудачными попытками. Failed password attempts on workstations or member servers that have been locked by using either Ctrl+Alt+Delete or password-protected screen savers count as failed logon attempts.

Возможные значения Possible values

Вы можете установить недопустимое значение попыток для логоса в период от 1 до 999. You can set the invalid logon attempts value between 1 and 999. Значения от 1 до 3 интерпретируются как 4. Values from 1 to 3 are interpreted as 4. Если установить значение 0 или оставить пустым, компьютер или устройство никогда не будут заблокированы в результате этого параметра политики. If you set the value to 0, or leave blank, the computer or device will never be locked as a result of this policy setting.

Рекомендации Best practices

Используйте этот параметр политики в сочетании с другой политикой неудачных попыток для учетной записи. Use this policy setting in conjunction with your other failed account logon attempts policy. Например, если для параметра политики порогового значения блокировки учетной записи установлено значение 4, то установка интерактивного входа: пороговое значение блокировки учетной записи компьютера 6 позволяет пользователю восстановить доступ к ресурсам без восстановления доступа к устройству в результате блокировки BitLocker. For example, if the Account lockout threshold policy setting is set at 4, then setting Interactive logon: Machine account lockout threshold at 6 allows the user to restore access to resources without having to restore access to the device resulting from a BitLocker lock out.

Расположение Location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

Значения по умолчанию Default values

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. The following table lists the actual and effective default values for this policy. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Не определено Not defined |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Отключено Disabled |

| Эффективные параметры по умолчанию для DC DC Effective Default Settings | Отключено Disabled |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Отключено Disabled |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Отключено Disabled |

Управление политикой Policy management

В этом разделе описываются функции и средства, которые помогут вам управлять этой политикой. This section describes features and tools that are available to help you manage this policy.

Необходимость перезапуска Restart requirement

Чтобы изменения этой политики стали эффективными при локальном или распространении с помощью групповой политики, требуется перезапуск. A restart is required for changes to this policy to become effective when they are saved locally or distributed through Group Policy.

Групповая политика Group Policy

Поскольку этот параметр политики был введен в Windows Server 2012 и Windows 8, его можно установить локально только на тех устройствах, которые содержат этот параметр политики, но его можно установить и распространять с помощью групповой политики на любой компьютер под управлением операционной системы Windows, который поддерживает групповую политику и поддерживает BitLocker. Because this policy setting was introduced in Windows Server 2012 and Windows 8, it can only be set locally on those devices that contain this policy setting, but it can be set and distributed through Group Policy to any computer running the Windows operating system that supports Group Policy and is BitLocker-enabled.

При настройке этой политики рассмотрите параметр политики порога блокировки учетной записи, который определяет количество неудачных попыток входа в учетную запись, которая приведет к блокировке учетной записи пользователя. When setting this policy, consider the Account lockout threshold policy setting, which determines the number of failed logon attempts that will cause a user account to be locked out.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Этот параметр политики помогает защитить зашифрованное с помощью BitLocker устройство от попыток взлома угадать пароль для входов в Windows. This policy setting helps protect a BitLocker-encrypted device from attackers attempting to brute-force guess the Windows sign-in password. Если этот код не установлен, злоумышленники могут попытаться использовать несколько паролей, если другие механизмы защиты учетной записи не установлены. If not set, then attackers can attempt innumerable passwords, if no other account protection mechanisms are in place.

Противодействие Countermeasure

Используйте этот параметр политики в сочетании с другой политикой неудачных попыток для учетной записи. Use this policy setting in conjunction with your other failed account logon attempts policy. Например, если для параметра политики порогового значения блокировки учетной записи установлено значение 4, то установка интерактивного входа: пороговое значение блокировки учетной записи компьютера 6 позволяет пользователю восстановить доступ к ресурсам без восстановления доступа к устройству в результате блокировки BitLocker. For example, if the Account lockout threshold policy setting is set at 4, then setting Interactive logon: Machine account lockout threshold at 6 allows the user to restore access to resources without having to restore access to the device resulting from a BitLocker lock out.

Возможное влияние Potential impact

Если этот код не установлен, злоумышленник может скомпрометировать устройство с помощью программного обеспечения для взлома паролей методом атак методом взлома. If not set, the device could be compromised by an attacker using brute-force password cracking software.

Если этот уровень слишком низкий, производительность может быть затруднена, так как пользователи, заблокированные, не смогут получить доступ к устройству без предоставления 48-значного пароля восстановления BitLocker. If set too low, productivity might be hindered because users who become locked out will be unable to access the device without providing the 48-digit BitLocker recovery password.