- Командная строка windows сделать не скрытым

- Популярные Похожие записи:

- 3 Responses to Как снять атрибуты Системный и Скрытый через командную строку

- Как снять/поставить атрибуты «Системный» и «Скрытый» через командную строку Windows

- Как скрыть или показать скрытые папки в Windows 10

- Содержание

- Как скрыть и показать системные файлы и папки

- 1. Через панель настроек

- 2. Через параметры папок и поиска

- 3. Через командную строку (cmd)

- Как скрыть и показать пользовательские файлы и папки

- 1. Через свойства файлов и папок

- 2. Через командную строку

- Вопрос о скрытии окна командной строки (Windows)

- giloo

- Tayler

- binarymaster

- z3r0c10wn

- giloo

- giloo

- binarymaster

- z3r0c10wn

- giloo

- z3r0c10wn

- Valkiria

- giloo

Командная строка windows сделать не скрытым

Как сделать файл скрытым

Добрый день уважаемые читатели блога pyatilistnik.org, ранее мы рассмотрели Как включить отображение системных файлов в Windows и Как включить отображение скрытых файлов в Windows 7 а что если снять данные атрибуты через Свойства файла не возможно, тогда нам с вами поможет командная строка.

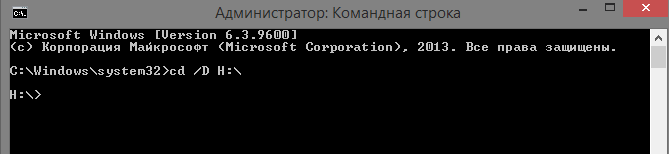

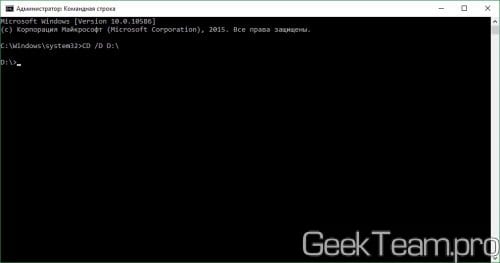

Ранее я рассказывал как открыть командную строку, открываем. Теперь переходим в нашу проблемную папку, по опыту это чаще всего флеш-карта или внешний жесткий диск. Поэтому открываем компьютер, смотрим букву диска и вводим в командную строку следующую команду вида:

Где, вместо *путь* нужно ввести путь в нужный каталог.

В моем случае вид будет вот такой: cd /D h:\

Как снять атрибуты Системный и Скрытый через командную строку-01

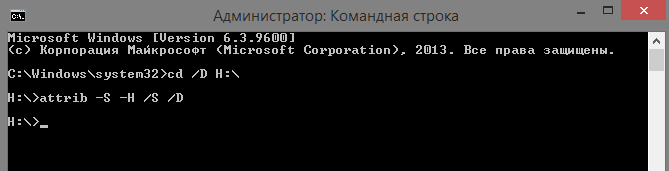

И вводим следующую команду:

Как снять атрибуты Системный и Скрытый через командную строку-02

Она снимет атрибуты «Скрытый» и «Системный» со всех файлов и папок в данном каталоге.

Команда для снятия атрибутов, определенной папки и файлов на диске:

Команда для снятия атрибутов всех папок и файлов на диске:

Для всех папок и файлов на диске:

Атрибут S «Системный», H «Скрытый», R «Только чтение», A «Архивный»

*.* Для всех папок и файлов

— Снятие атрибута

+ Установка атрибута

/S Обработка файлов и каталогов с указанными именами в текущем каталоге и его подкаталогах

/D Обработка файлов и каталогов

Вот так просто вы узнали как снять атрибуты Системный и Скрытый через командную строку и познакомились с утилитой командной строки attrib.

Популярные Похожие записи:

3 Responses to Как снять атрибуты Системный и Скрытый через командную строку

Я в виндовс 10 в командную строку ввел просто atrrib и все у меня перестала работать поиск у меню пуск, туда ввожу командная строка и ноль реакции. Так же win+x там тоже нет командной строки((( натворил что не поиск ни командную не найти. Что я сделал введдя атриб в кмд? И как вернуть по стандарту как было раньше?

Добрый день, к сожалению я не знаю с какими ключами вы и что вводили, как вариант можете попробовать произвести восстановление с точки, вот пример такого http://pyatilistnik.org/error-0xc0000098-we-solve-in-a-minute/, вам нужен раздел «Восстановление системы»

@ECHO OFF

Set dir=C:\Temp

::переход в папку и снятие атрибутов системный и скрытый с файлов и папок

cd /d C:\Temp

attrib -S -H /D /S

Echo Deleting all files from %dir%

:: удаление всех файлов не занятых системой

del %dir%\* /F /Q

Echo Deleting all folders from %dir%

:: удаление всех директорий не занятых системой

for /d %%p in (%dir%\*) Do rd /Q /S «%%p»

@echo Folder deleted.

exit

при желании можно удалять и в других папках

скопировать-вставить ниже и перепрописать папки

обычное дело это

C:\Windows\Temp и C:\Users\имя профиля\AppData\Local\Temp

Как снять/поставить атрибуты «Системный» и «Скрытый» через командную строку Windows

Здравствуйте. Наконец-то у меня есть выходные, на которых я могу написать пару статей на ближайшую неделю и первой станет статья о полезностях командной строки Windows. Итак, есть такая группа вредителей (назовем их гуманными), которые не удаляют ваши файлы, а просто ставит на них атрибуты скрытый или системный, тем самым скрывая их от вас, а вместо них создает свои вирусные файлы для продолжения самораспространения. Расчет на то, что вставив флешку в чужой комп, человек не поймет, что это не нужный ему файл, а вирус и откроет его, тем самым заразив следующий компьютер. Так вот предположим, что вы уже разобрались что к чему и удали вирус антивирусом или просто руками, но файлы остаются скрытыми. Увидеть их можно только с помощью вот этой инструкции. Проблема в том, что через обычный интерфейс нельзя изменить атрибут для файлов, помеченных как системные.

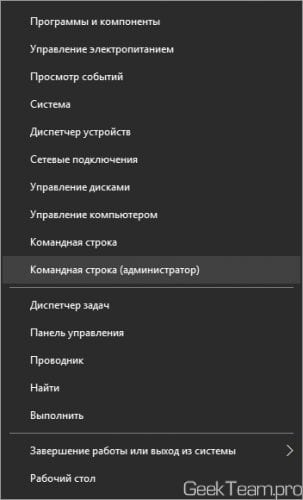

Но, к счастью, у нас ещё есть командная строка, которая поможет нам в сложную минуту. Итак, открываем командную строку от имени администратора. Владельцам современных операционных систем достаточно нажать правой клавишей мыши по углу «Пуск» и выбрать пункт «Командная строка (администратор)», любителям старья вот инструкция с разными способами.

Переходим в нужный каталог командой CD с атрибутом /D, например для того, чтобы попасть в корень диска D я использую команду:

CD /D D:\

Теперь вводим команду, которая превратит все наши системные и скрытые файлы и папки в обычные. Для этого мы будем использовать команду attrib, нас интересует следующие атрибуты: -S (снять атрибут «Системный», знак + его ставит), -H (снять атрибут «Скрытый», знак + его ставит), /S (обработать все файлы в текущем каталоге и подкаталогах) и /D (обрабатывать как файлы, так и папки). В итоге получаем следующую команду, которая удалит атрибуты со всех файлов и папок в текущем каталоге и всех подкаталогов.

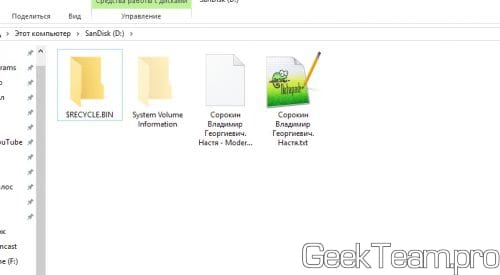

attrib -S -H /S /D

Значки файлов и папок станут снова яркими, что говорит о том, что процедура прошла успешна. Каталог «System Volume Information» является сугубо системным, поэтому он нам не нужен.

Вроде всё. Надеюсь эта статья оказалась вам полезной, нажмите одну из кнопок ниже, чтобы рассказать о ней друзьям. Также подпишитесь на обновления сайта, введя свой e-mail в поле справа или подписавшись на группу во Вконтакте и канал YouTube.

Спасибо за внимание

Как скрыть или показать скрытые папки в Windows 10

Содержание

Как и любая операционная система, Windows держит часть своих файлов в скрытом виде. Разработчики Microsoft сделали это, чтобы пользователи случайно не смогли удалить или изменить важные системные файлы, тем самым нарушив работу системы. Однако периодически возникают ситуации, когда доступ к скрытым системным папкам и файлам просто необходим. Также стоит добавить, что для обеспечения конфиденциальности данных Windows позволяет прятать от посторонних глаз и пользовательские папки с файлами. Для сокрытия и отображения спрятанных и системных файлов в функционале операционной системы Windows предусмотрено несколько способов, которые мы и рассмотрим в этом руководстве.

Как скрыть и показать системные файлы и папки

1. Через панель настроек

Для того, чтобы сделать видимыми скрытые файлы и папки системы, необходимо открыть Проводник Windows (сочетание клавиш Win+E) или просто любую папку с рабочего стола. Далее на панели настроек вверху выберите вкладку Вид, затем кликните на подменю Показать и скрыть и поставьте галочку напротив опции Скрытые элементы.

После этого все скрытые системные файлы и папки станут видны. Отличить их от других объектов достаточно просто — они имеют полупрозрачные иконки.

Чтобы снова сделать эти объекты невидимыми, нужно проделать ту же самую операцию и снять галочку с опции Скрытые элементы.

2. Через параметры папок и поиска

Так же, как и в первом способе, откройте Проводник Windows (Win+E) и выберите вверху вкладку Вид, после чего кликните на подменю Параметры (Изменить параметры папок и поиска).

В открывшемся окне Параметры папок перейдите на вкладку Вид, с помощью ползунка прокрутите список опций в самый низ, после чего поставьте галочку напротив опции Показывать скрытые файлы, папки и диски.

Для завершения операции нажмите Применить и ОК (если хотите применить изменения только для одной папки , открытой вами в данный момент) или нажмите на кнопку Применить к папкам, чтобы система показала все скрытые файлы , имеющиеся на жестком диске.

Стоит добавить, что в списке параметров папок присутствуют и дополнительные опции (Скрывать защищенные системные файлы, Скрывать пустые диски и др.), воспользовавшись которыми можно сделать видимыми большее количество системных файлов и папок. Как видите, этот способ предоставляет пользователю больше возможностей, чем первый!

3. Через командную строку (cmd)

Этот способ подойдет для продвинутых пользователей, знающих хотя бы на начальном уровне, что такое ввод команд вручную. Для начала нужно запустить командную строку с правами администратора. Для этого откройте меню Пуск, выберите раздел Служебные — Windows, затем кликните правой клавишей мыши на программу Командная строка и последовательно пройдите по опциям: Дополнительно → Запуск от имени администратора.

В командной строке воспользуйтесь одной из представленных ниже команд:

Показать скрытые системные файлы и папки:

reg add “HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced” /v Hidden /t REG_DWORD /d 1 /f

Скрыть системные файлы и папки:

reg add “HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced” /v Hidden /t REG_DWORD /d 2 /f

Показать скрытые защищенные системные файлы и папки:

reg add “HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced” /v ShowSuperHidden /t REG_DWORD /d 0 /f

Скрыть защищенные системные файлы и папки:

reg add “HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced” /v ShowSuperHidden /t REG_DWORD /d 1 /f

Как скрыть и показать пользовательские файлы и папки

Операционная система Windows дает своим пользователям возможность делать невидимыми личные файлы и папки. Если вы решили скрыть от посторонних людей, пользующихся вашим компьютером, какую-то конфиденциальную информацию, то можете воспользоваться любым из двух представленных ниже способов.

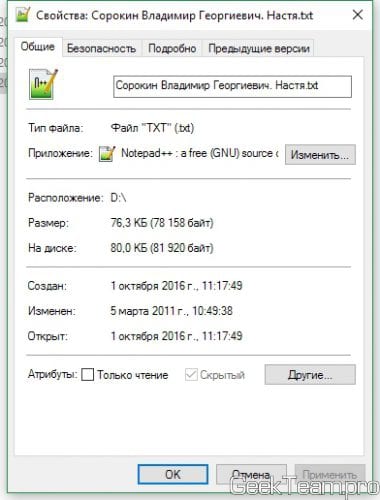

1. Через свойства файлов и папок

Нажмите правой клавишей мыши на нужную папку или файл и выберите опцию Свойства.

В открывшемся окне перейдите на вкладку Общие (если она не открыта по умолчанию) и поставьте галочку напротив опции Скрытый. После этого, ваша папка или файл станут невидимыми.

Чтобы вновь отобразить в Проводнике ранее скрытый объект, воспользуйтесь способом из пункта 1, который описан в начале данного руководства. После применения этой функции вместе с системными файлами/папками станут видны и все ранее скрытые пользовательские объекты.

Если вы более не хотите скрывать файлы или папки, еще раз войдите в их свойства и снимите галочку с опции Скрытый.

2. Через командную строку

Запустите командную строку с правами администратора, как это описано в пункте 3 в теме «Как скрыть и открыть системные файлы и папки».

В командной строке введите команду attrib с ключом +h, затем в кавычках укажите путь к файлу или папке, которые собираетесь скрыть.

Пример команды, чтобы сделать невидимым конкретный файл:

attrib +h «C:\Temp\1.jpg»

Пример, если вы собираетесь скрыть папку целиком:

attrib +h «C:\Temp»

Для того, чтобы снова сделать видимыми спрятанные файлы используйте команду attrib с ключом -h.

Пример команды, которая снимает невидимость с конкретного файла:

attrib -h «C:\Temp\1.jpg»

И пример для снятия невидимости с целой папки:

attrib -h «C:\Temp»

На этом всё. Держите свою личную информацию в тайне от посторонних, только не забывайте места расположения ваших скрытых файлов и папок, чтобы потом не потерять их из виду!

Вопрос о скрытии окна командной строки (Windows)

giloo

Tayler

binarymaster

z3r0c10wn

powershell.exe -noprofile -nologo -noninteractiv -w hidden file.exe

giloo

giloo

binarymaster

z3r0c10wn

Могу предложить такой вариант — создаем file.vbs

giloo

z3r0c10wn

Для подготовки к подобного рода векторам атаки, необходимо понять на чем вы палитесь —

1) On-access scan

2) In-memory scan

3) Traffic analyze — если поднимаете шелл

В серьезных корп АВ — если ИБшник не халтурничает и нет большого легаси, все эти пункты настроены и работают как надо.

1) Вам нужно простое, легальное и не большое приложение — не больше putty

2) Inject в приложение обфусцированно-криптованой нагрузкой — собирайте в памяти

3) Выполнение нагрузки.

Платный shellter в мануальном режиме в помощь

Описанный выше вариант поможет только от On-access scan и только в некоторых случаях от In-memory

Но опять же — все зависит от параметров in-memory scan.

Если там(на in-memory scan) обычная эвристика — указанный метод её обойдет.

Если вам противостоит маньяк-ИБшник который включил в АВ поведенческий анализ (такое есть к примеру у корп версий Касперского или например у корп версии TrendMicro), вряд ли вы что то сделаете. В таких случаях стоит работать в полях на уровне компрометации сетевых коннектов.

2е — даже если вы обманите на этапе сборки и эксплуатации вашей нагрузки АВ, не забывайте что если сплойт публичный — АВ его обнаружит без проблем.

P.S. и еще момент, если в сети стоит Cisco-firepower в нормальном настроенном виде, то компрометируем систему только локально. Соц-тех вектор.

Valkiria

giloo

Для подготовки к подобного рода векторам атаки, необходимо понять на чем вы палитесь —

1) On-access scan

2) In-memory scan

3) Traffic analyze — если поднимаете шелл

В серьезных корп АВ — если ИБшник не халтурничает и нет большого легаси, все эти пункты настроены и работают как надо.

1) Вам нужно простое, легальное и не большое приложение — не больше putty

2) Inject в приложение обфусцированно-криптованой нагрузкой — собирайте в памяти

3) Выполнение нагрузки.

Платный shellter в мануальном режиме в помощь

Описанный выше вариант поможет только от On-access scan и только в некоторых случаях от In-memory

Но опять же — все зависит от параметров in-memory scan.

Если там(на in-memory scan) обычная эвристика — указанный метод её обойдет.

Если вам противостоит маньяк-ИБшник который включил в АВ поведенческий анализ (такое есть к примеру у корп версий Касперского или например у корп версии TrendMicro), вряд ли вы что то сделаете. В таких случаях стоит работать в полях на уровне компрометации сетевых коннектов.

2е — даже если вы обманите на этапе сборки и эксплуатации вашей нагрузки АВ, не забывайте что если сплойт публичный — АВ его обнаружит без проблем.