- Установка и настройка терминального сервера на Windows Server

- Шаг 1. Выбор оборудования и подготовка сервера к работе

- Выбор оборудования

- Подготовка сервера

- Шаг 2. Установка Windows Server и базовая настройка системы

- Установка системы

- Базовая настройка Windows Server

- Шаг 3. Установка и настройка терминального сервера

- Подготовка системы

- Установка роли и компонентов

- Установка служб удаленных рабочих столов

- Настройка лицензирования удаленных рабочих столов

- Добавление лицензий

- Шаг 4. Тюнинг терминального сервера

- Ограничение сессий

- Анализатор соответствия рекомендациям

- Теневые копии

- Ошибка 36888 (Source: schannel)

- Шаг 5. Настройка средств обслуживания

- Резервное копирование

- Мониторинг

- Шаг 6. Тестирование

- Особый порт для подключения

- Конфигурация подключения на сервере терминалов

- Дополнительные сведения

- Вход в систему

- Параметры времени и времени (в минутах)

- Безопасность

- Autologon

- Начальная программа

- Переопределения профилей пользователей: отключение фона

- При неудаленном или неудаленном соединении

- Повторное подключение отключенных сеансов

- Теневая теневая

- Нет доступа

- Гостевой доступ

- Доступ пользователей

- Полный доступ

Установка и настройка терминального сервера на Windows Server

Инструкция разбита на 6 шагов. Первых 3 представляют стандартные действия для настройки терминального сервера. Остальные являются профессиональными советами, которые помогут создать надежную и профессиональную инфраструктуру для сервера терминалов.

В качестве операционной системы используется Windows Server 2012 R2 / 2016.

Шаг 1. Выбор оборудования и подготовка сервера к работе

Выбор оборудования

Выбирая оборудование для данного типа серверов, необходимо опираться на требования приложений, которые будут запускаться пользователями и количество последних. Например, если устанавливается терминальный сервер для программы 1С, а количество одновременно работающих сотрудников равно 20, получим следующие характеристики (приблизительно):

- Процессор от Xeon E5.

- Памяти не менее 28 Гб (по 1 Гб на каждого пользователя + 4 для операционной системы + 4 запас — это чуть меньше 20%).

- Дисковую систему лучше построить на базе дисков SAS. Объем необходимо учесть индивидуально, так как это зависит от характера задач и методов их решения.

Также предлагаю для чтения статью Как выбрать сервер.

Подготовка сервера

Прежде чем начать установку операционной системы выполните следующее:

- Настройте отказоустойчивый RAID-массив (уровни 1, 5, 6 или 10, а также их комбинации). Данная настройка выполняется во встроенной утилите контроллера. Для ее запуска следуйте подсказкам на экране во время загрузки сервера.

- Подключите сервер к источнику бесперебойного питания (ИБП). Проверьте, что он работает. Отключите подачу питания на ИБП и убедитесь, что сервер продолжает работать.

Шаг 2. Установка Windows Server и базовая настройка системы

Установка системы

Во время установки системы важно учесть только один нюанс — дисковую систему необходимо разбить на два логических раздела. Первый (малый, 70 – 120 Гб) выделить для системных файлов, второй — под пользовательские данные.

На это есть две основные причины:

- Системный диск малого размера быстрее работает и обслуживается (проверка, дефрагментация, антивирусное сканирование и так далее)

- Пользователи не должны иметь возможность хранить свою информацию на системном разделе. В противно случае, возможно переполнение диска и, как результат, медленная и нестабильная работа сервера.

Базовая настройка Windows Server

- Проверяем правильность настройки времени и часового пояса;

- Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

- Настраиваем статический IP-адрес;

- Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

- Для удаленного администрирования, включаем удаленный рабочий стол;

- Устанавливаем все обновления системы.

Шаг 3. Установка и настройка терминального сервера

Подготовка системы

Начиная с Windows 2012 терминальный сервер должен работать в среде Active Directory.

Если в вашей IT-среде есть контроллер домена, просто присоединяем к нему наш сервер. В противном случае, устанавливаем на наш сервер роль контроллера.

Установка роли и компонентов

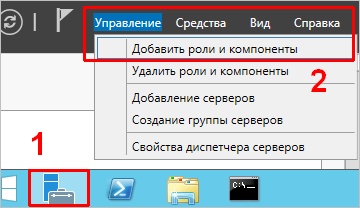

В панели быстрого запуска открываем Диспетчер серверов:

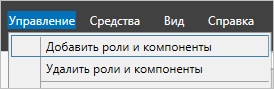

Кликаем Управление — Добавить роли и компоненты:

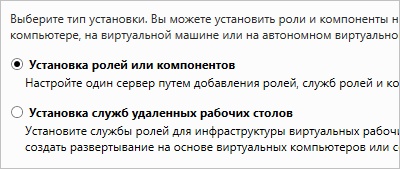

Нажимаем Далее до «Выбор типа установки». Оставляем Установка ролей и компонентов и нажимаем Далее дважды:

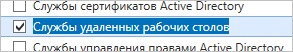

В окне «Выбор ролей сервера» выбираем Службы удаленных рабочих столов:

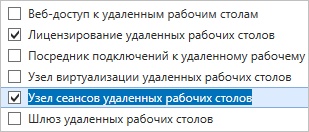

Кликаем Далее, пока не появится окно «Выбор служб ролей» и выбираем следующие:

- Лицензирование удаленных рабочих столов

- Узел сеансов удаленных рабочих столов

* при появлении запроса на установку дополнительных компонентов соглашаемся.

При необходимости, также выставляем остальные галочки:

- Веб-доступ — возможность выбора терминальных приложений в браузере

- Посредник подключений — для кластера терминальных серверов посредник контролирует нагрузку каждой ноды и распределяет ее.

- Узел виртуализации — для виртуализации приложений и запуска их через терминал.

- Шлюз — центральный сервер для проверки подлинности подключения и шифрования трафика. Позволяет настроить RDP внутри HTTPS.

Нажимаем Далее и в следующем окне Установить. Дожидаемся окончания процесса установки и перезагружаем сервер.

Установка служб удаленных рабочих столов

После перезагрузки открываем Диспетчер серверов и нажимаем Управление — Добавить роли и компоненты:

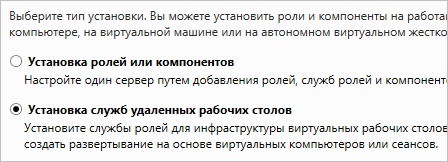

В окне «Выбор типа установки» выбираем Установка служб удаленных рабочих столов и нажимаем Далее:

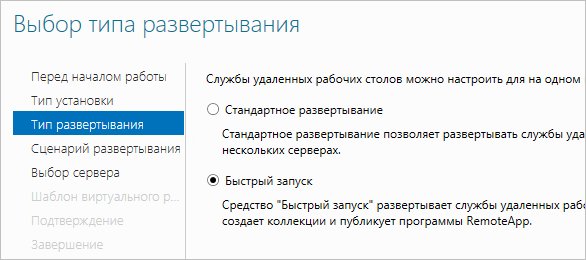

В окне «Выбор типа развертывания» выбираем Быстрый запуск и нажимаем Далее:

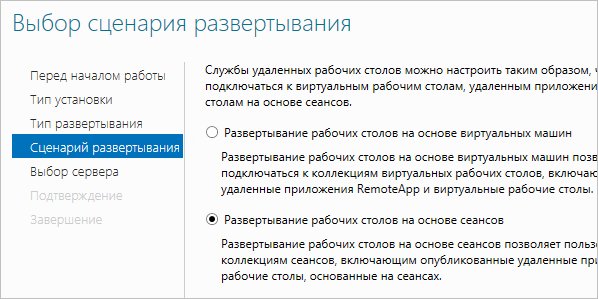

В «Выбор сценария развертывания» — Развертывание рабочих столов на основе сеансов — Далее:

Еще раз Далее — при необходимости, ставим галочку «Автоматически перезапускать конечный сервер, если это потребуется» и кликаем по Развернуть.

Настройка лицензирования удаленных рабочих столов

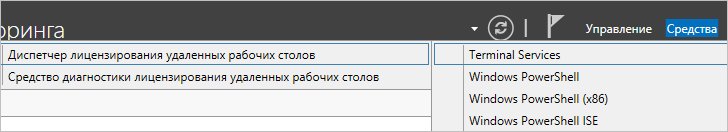

Для корректной работы сервера, необходимо настроить службу лицензирования. Для этого открываем диспетчер серверов и кликаем по Средства — Terminal Services — Диспетчер лицензирования удаленных рабочих столов:

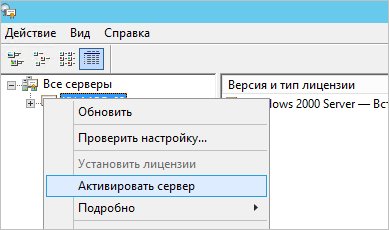

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Активировать сервер:

В открывшемся окне дважды кликаем Далее — заполняем форму — Далее — Далее — Снимаем галочку «Запустить мастер установки лицензий» — Готово.

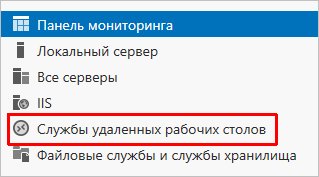

Снова открываем диспетчер серверов и переходим в «Службы удаленных рабочих столов»:

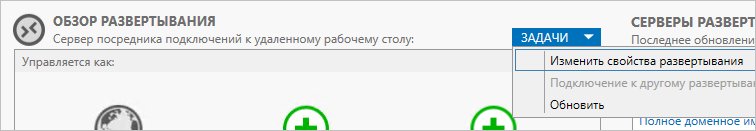

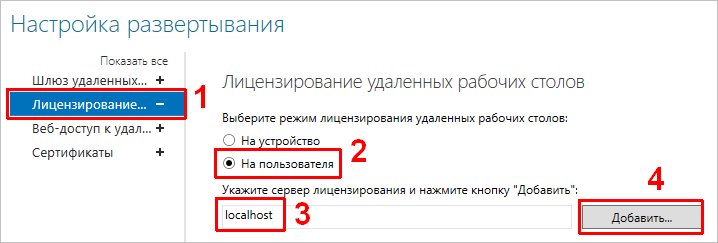

В «Обзоре развертывания» кликаем по Задачи — Изменить свойства развертывания:

В открывшемся окне переходим в Лицензирование — Выбираем тип лицензий — прописываем имя сервера лицензирования (в данном случае локальный сервер) и наживаем Добавить:

Применяем настройки, нажав OK.

Добавление лицензий

Открываем диспетчер серверов и кликаем по Средства — Terminal Services — Диспетчер лицензирования удаленных рабочих столов:

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Установить лицензии:

В открывшемся окне нажимаем Далее — выбираем программу, по которой куплены лицензии, например, Enterprise Agreement — Далее — вводим номер соглашения и данные лицензии — выбираем версию продукта, тип лицензии и их количество — Далее — Готово.

Проверить статус лицензирования можно в диспетчере серверов: Средства — Terminal Services — Средство диагностики лицензирования удаленных рабочих столов.

Шаг 4. Тюнинг терминального сервера

Ограничение сессий

По умолчанию, пользователи удаленных рабочих столов могут находиться в системе в активном состоянии без ограничения. Это может привести к зависаниям или проблемам при повторном подключении. Для решения возможных проблем установите ограничения на терминальные сессии.

Анализатор соответствия рекомендациям

Для некоторых серверных ролей Windows (в частности, терминальных) существует база успешных конфигураций. Придерживаясь советам данной базы можно повысить надежность и стабильность системы.

Для сервера удаленных рабочих столов, как правило, необходимо выполнить следующие рекомендации:

1. Файл Srv.sys должен быть настроен на запуск по требованию.

В командной строке от имени администратора вводим:

sc config srv start= demand

2. Создание коротких имен файлов должно быть отключено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Теневые копии

Если подразумевается хранение ценной информации на терминальном сервере, стоит настроить возможность восстановления предыдущих версий файлов.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить теневые копии.

Ошибка 36888 (Source: schannel)

В журнале Windows может появляться ошибка «Возникло следующее неустранимое предупреждение: 10. Внутреннее состояние ошибки: 1203.» от источника Schannel и кодом 36888. Ее причину, однозначно, определить мне не удалось. Во многих информационных источниках пишут, что это давно известная проблема и списывают на ошибку самой операционной системы.

Точного решения найти не удалось, но можно отключить ведение лога для Schannel. Для этого в редакторе реестра находим ветку HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel — в ней параметр EventLogging и меняем его значение на 0. Команда для редактирования реестра:

reg add «HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel» /v EventLogging /t REG_DWORD /d 0 /f

* данную команду необходимо выполнить из командной строки, запущенной от администратора.

Шаг 5. Настройка средств обслуживания

Основные средства, помогающие полноценно обслуживать сервер — мониторинг и резервное копирование.

Резервное копирование

Для терминального сервера необходимо резервировать все рабочие каталоги пользователей. Если на самом сервере организована общий каталог для обмена и хранения важной информации, копируем и его. Лучшим решением будет ежедневное копирование новых данных, и с определенной периодичностью (например, раз в месяц), создание полного архива.

Мониторинг

- Сетевую доступность сервера;

- Свободное дисковое пространство.

Шаг 6. Тестирование

Тестирование состоит из 3-х основных действий:

- Проверить журналы Windows и убедиться в отсутствие ошибок. В случае их обнаружения, необходимо устранить все проблемы.

- Выполнить действия анализатора соответствий рекомендациям.

- Провести живой тест работы сервиса с компьютера пользователя.

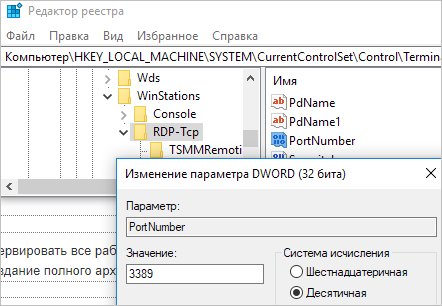

Особый порт для подключения

По умолчанию, для подключения к терминальному серверу по RDP используется порт 3389. Если необходимо, чтобы сервер слушал на другом порту, открываем реестр, и переходим в ветку:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

Находим ключ PortNumber и задаем ему значение в десятично представлении, равное нужному номеру порта:

Также можно применить команду:

reg add «HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp» /v PortNumber /t REG_DWORD /d 3388 /f

* где 3388 — номер порта, на котором будет принимать запросы терминальный сервер.

Конфигурация подключения на сервере терминалов

В этой статье обсуждается средство администрирования сервера терминалов Connection Configuration.

Исходная версия продукта: Windows Server 2012 R2

Исходный номер КБ: 186566

Дополнительные сведения

При запуске этого средства вы увидите, что по умолчанию создается одно подключение RDP-TCP. Как правило, это единственное подключение, которое необходимо определить. Для этого ничего не нужно делать.

Подключение RDP-TCP является подключением к socket через TCP-порт 3389. В этом средстве можно указать, как долго клиенты могут оставаться подключенными, если конкретное приложение должно запускаться при подключении клиента, выбрать уровень шифрования и так далее.

Для каждого типа адаптера можно определить одно подключение для каждого типа транспорта. Таким образом, на обычном сервере терминалов с одним адаптером можно определить только одно подключение, так как доступно только одно подключение. Сам по себе сервер терминалов 4.0 без дополнительных служб поддерживает только RDP-подключения через TCP. При добавлении второго адаптера можно определить второе подключение RDP-TCP для этого адаптера.

Продукт метафрагм Citrix может быть установлен на сервере терминалов, поэтому для подключения к серверу терминалов можно использовать клиенты Citrix ICA, а не клиент RDP корпорации Майкрософт. В этом средстве и в диспетчере пользователей вы найдете параметры, которые не применяются, если только на сервере терминалов не установлены метафрагмы.

На сервере Citrix Winframe Или на сервере терминалов с установленными метафрагмами клиенты могут создавать различные типы подключений для разных клиентов ICA (например, клиентов Macintosh, а также клиентов asynch, spX-клиентов).

Щелчок правой кнопкой мыши определенного подключения приводит к выводу меню, которое позволяет изменить конфигурацию подключения.

Обратите внимание, что подключение «Имя», «Тип» и «Транспорт» недоступны. Имя можно изменить в области Connection/Rename, но тип и транспорт нельзя изменить.

В выпадаемом списке «Все адаптеры локальной сети. » и все установленные адаптеры. Обратите внимание, что подключение по умолчанию применяется ко всем установленным адаптерам, поэтому то, что у вас несколько адаптеров, не означает, что необходимо определить новые подключения. Вы можете, но это не является требованием.

Максимальное число подключений означает, что он говорит. Не путайте это с лицензированием. Этот параметр определяет количество разрешенных подключений к socket. Значение по умолчанию — Unlimited.

При выборе параметров клиента на экране «Изменение подключения» вы увидите список параметров, предназначенных в основном для клиента Citrix ICA. Эти параметры не применяются к клиенту RDP. Так как клиент RDP устанавливает только один канал данных между клиентом и сервером, сопоставление с локальными устройствами невозможно. Внутри клиентского сеанса RDP все «локальные» ресурсы являются ресурсами сервера терминалов.

Однако клиенты Citrix ICA были изменены для создания нескольких каналов данных между клиентом и сервером. Эти параметры включены для клиентов, которые загружают метафрагмы на сервер терминалов и используют клиенты ICA.

При нажатии кнопки «Дополнительные настройки» на экране изменения конфигурации открывается множество параметров, хотя некоторые из них применяются только к клиенту Citrix ICA.

Обратите внимание на выборку «Наследовать пользовательскую config», «Наследовать клиентскую config» и «Наследовать клиент/пользователь config». Параметры настройки пользователей также доступны в диспетчере пользователей сервера терминалов в качестве параметров для определенных пользователей. Параметры конфигурации клиента можно настроить на клиенте с помощью Client Configuration Manager (устанавливается вместе с клиентской программой) или в параметрах реестра клиента (для 32-битных) или INI-файла (для 16-битных).

Любые значения, установленные на этом экране, применяются к всем подключениям на этом сервере терминалов (и никакие другие, независимо от доменных отношений, эти параметры относятся к серверу терминалов).

Обратите внимание, что любые установленные здесь значения будут переопределять параметры для пользователей в диспетчере пользователей.

Ниже приведено описание различных расширенных параметров:

Вход в систему

Если вы отключите logon, вы отключите клиентские подключения. Это не позволит пользователям, не подключенным к клиенту, подключаться к серверу (для этого необходимо приостановить или остановить службы Server или Netlogon). Если вы хотите, чтобы клиенты не подключались к сеансам терминалов и не устанавливали их, это можно сделать именно там.

Если вы привыкли приостановить или остановить службы Server или Netlogon, чтобы пользователи не могли подключаться к серверу, вы можете попробовать остановить службу сервера терминалов. Эту службу нельзя остановить. Его можно изменить на ручное или отключенное, но при перезапуске сервера эта служба вернется в автоматическое режим и запустится. Данное поведение является особенностью продукта. Эта служба является неотъемлемой частью работы сервера терминалов.

Остановка служб Сервера или Netlogon не мешает клиентам сервера терминалов подключаться. Эти подключения используют другой путь подключения. Опять же, отключение здесь, в конфигурации подключения, — это способ запретить клиентские подключения. Кроме того, можно запретить подключения на основе разрешений (подробнее ниже).

Параметры времени и времени (в минутах)

Здесь можно выбрать, как долго должно поддерживаться подключение, как долго отключенный сеанс должен поддерживаться в памяти и как долго сеанс должен быть разрешен бездействовать перед отключением.

Время ожидания подключения определяет, как долго клиент может оставаться на связи независимо от того, находится ли сеанс в простое или нет.

Время отключенного сеанса определяет, как долго сеанс отключения должен быть в памяти. Если клиент отключается (а не отключается), сеанс не завершается. Вместо этого он удерживается в памяти, чтобы клиент снова подключил и повторно установить сеанс. Приложения, которые были запущены ранее, по-прежнему должны быть доступны.

Время ожидания сеанса бездействия определяет, как долго сеанс без действий должен оставаться подключенным. Включив часы в панели меню, будет создаваться достаточный непрерывный трафик, чтобы сеанс не простаивал.

Если не отключать время ожидания, значение по умолчанию для подключения составляет 120 минут, для отключения — 10 минут, а для простоя — 30 минут.

Установка этих значений влияет на каждого клиента, который использует это подключение. Если вы хотите изменить значения для определенного пользователя, это можно сделать в диспетчере пользователей. Однако следует помнить, что значения конфигурации подключений переопределяют значения в диспетчере пользователей. Если вам нужны оба дополнительных параметра, задайте в конфигурации подключения и отдельные параметры для отдельных пользователей в диспетчере пользователей, вам потребуется добавить несколько сетевых адаптеров на сервер терминалов и определить другое подключение для каждого адаптера.

Безопасность

Низкое шифрование = только 40-битное шифрование Microsoft от клиента к серверу. Среднее шифрование = то же, что и низкое, но применяется в обоих направлениях. High encryption (Non-export) = 128-bit standard RC4 encryption High encryption (Export) = 40-bit standard RC4 encryption

Используйте проверку подлинности NT по умолчанию: это заставляет любого клиента, используюшего это подключение, использовать MSGINA. В противном случае может использоваться стороннего GINA.

Autologon

Если здесь ввели правильное имя пользователя, домен и пароль, клиенты автоматически войдите в систему от имени этого пользователя после подключения. У этого подхода есть очевидные недостатки (например, профили, домашние каталоги). Однако так как клиенты идентифицированы в системе по их уникальным sessionID, а не их именам для логотипа, все клиентские пользователи могут использовать одно и то же имя для пользователя.

Начальная программа

Здесь можно указать программу, которая будет запускаться для каждого пользователя клиента после подключения и входа в систему.

Если здесь указана программа, это единственное приложение, которое выполняется в этом подмыве. Пользователь подключается, входит в систему и запустит это приложение (при условии, что безопасность не является проблемой), но не получит рабочего стола. Когда пользователь закрывает приложение, сеанс завершается. Это может быть полезной функцией в среде с одним приложением.

Переопределения профилей пользователей: отключение фона

Отключение фона может значительно уменьшить время перерисовки экрана. Это особенно полезно для клиентов, подключающихся через RAS.

При неудаленном или неудаленном соединении

Если подключение потеряно или время отключения, у вас есть возможность отключить сеанс, который оставляет сеанс без изменений, чтобы пользователь мог снова подключиться и продолжать работу, или вы можете сбросить подключение, что завершает сеанс.

Повторное подключение отключенных сеансов

Этот параметр используется только для подключений Citrix с прямым последовательным портом.

От любого клиента: если сеанс отключен на одном устройстве, можно повторно подключиться к любому клиентского устройства.

Только для этого клиента: если сеанс отключен, повторное подключение с другого клиентского устройства невозможно.

Теневая теневая

Эта функция доступна только в клиенте Citrix ICA.

Еще одна функция конфигурации подключения — меню «Безопасность и разрешения».

Пользователям или группам могут быть назначены разрешения на подключение. Разрешения являются накопительными за исключением функции «Нет доступа», поэтому пользователь, который обычно имеет гостевой доступ, но входит в группу с полным доступом, получает полный доступ.

Нет доступа

Как можно ожидать, это означает, что у вас нет доступа к подключению.

Гостевой доступ

Это позволяет только включать и отключать вход. Гости не могут отсоединить сеансы или повторно подключиться к отключенным сеансам.

Доступ пользователей

Это позволяет пользователям:

- Войдите в систему или выйдите из нее.

- Запрос сведений через администратора сервера терминалов или в командной подсказке с помощью команды запроса.

- Отправка сообщений через администратора сервера терминалов.

- Повторное подключение к отключенным сеансам.

- Отключите собственный сеанс (оставив его на сервере терминалов).

Полный доступ

Это позволяет всем вышеуказанным плюс разрешениям:

- Shadow (только для клиентов ICA).

- Сброс сеансов.

- Удаление sessionsAlong с разрешениями «Гость», «Пользователь» и «Полный доступ» — имеется более детализированный набор разрешений специального доступа, который используется для предоставления каждого из вышеперечисленных разрешений по отдельности.

—>