- Назначение прав пользователя User Rights Assignment

- Контроль учетных записей пользователей: поведение запроса на повышение прав для обычных пользователей User Account Control: Behavior of the elevation prompt for standard users

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Расположение Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Необходимость перезапуска Restart requirement

- Групповая политика Group Policy

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

- Доступ к сетевым дискам из программ, запущенных с повышенными привилегиями

Назначение прав пользователя User Rights Assignment

Область применения Applies to

Обзор и ссылки на сведения о параметрах политики безопасности назначения прав пользователей, доступных в Windows. Provides an overview and links to information about the User Rights Assignment security policy settings user rights that are available in Windows. Права пользователя управляют методами, с помощью которых пользователь может войти в систему. User rights govern the methods by which a user can log on to a system. Права пользователей применяются на уровне локального устройства и позволяют пользователям выполнять задачи на устройстве или в домене. User rights are applied at the local device level, and they allow users to perform tasks on a device or in a domain. Права пользователя включают права и разрешения для логотипа. User rights include logon rights and permissions. Управление правами входа в систему, авторизованный для входа на устройство и его возможность входа в систему. Logon rights control who is authorized to log on to a device and how they can log on. Разрешения прав пользователей контролируют доступ к ресурсам компьютера и домена и могут переопределять разрешения, заданные для определенных объектов. User rights permissions control access to computer and domain resources, and they can override permissions that have been set on specific objects. Управление правами пользователей можно выполнять в групповой политике в элементе «Назначение прав пользователя». User rights are managed in Group Policy under the User Rights Assignment item.

С каждым правом пользователя связано постоянное имя и имя групповой политики. Each user right has a constant name and a Group Policy name associated with it. Имена констант используются при ссылке на пользователя в событиях журнала. The constant names are used when referring to the user right in log events. Параметры назначения прав пользователей можно настроить в следующем расположении в консоли управления групповыми политиками (GPMC) в области Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Назначениеправ пользователя или на локальном устройстве с помощью редактора локальных групповых политик (gpedit.msc). You can configure the user rights assignment settings in the following location within the Group Policy Management Console (GPMC) under Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment, or on the local device by using the Local Group Policy Editor (gpedit.msc).

Сведения о настройке политик безопасности см. в подстройке «Настройка параметров политики безопасности». For information about setting security policies, see Configure security policy settings.

В следующей таблице ссылки на каждый параметр политики безопасности и предоставляется постоянное имя для каждого из них. The following table links to each security policy setting and provides the constant name for each. Описания параметров содержат справочную информацию, советы и советы по настройке параметра политики, значения по умолчанию, различия между версиями операционной системы, а также соображения по управлению политиками и безопасности. Setting descriptions contain reference information, best practices for configuring the policy setting, default values, differences between operating system versions, and considerations for policy management and security.

Контроль учетных записей пользователей: поведение запроса на повышение прав для обычных пользователей User Account Control: Behavior of the elevation prompt for standard users

Область применения Applies to

В этой статье описываются лучшие методики, расположение, значения, управление политиками и вопросы безопасности для контроля учетных записей пользователей: поведение запроса на повышение прав для стандартного параметра политики безопасности пользователей. Describes the best practices, location, values, policy management and security considerations for the User Account Control: Behavior of the elevation prompt for standard users security policy setting.

Справочные материалы Reference

Этот параметр политики определяет поведение запроса на повышение прав для обычных пользователей. This policy setting determines the behavior of the elevation prompt for standard users.

Возможные значения Possible values

Автоматически отключать запросы на повышение прав Automatically deny elevation requests

Этот параметр возвращает сообщение об ошибке «Отказано в доступе» стандартным пользователям при попытке выполнить операцию, требуемую повышения привилегий. This option returns an “Access denied” error message to standard users when they try to perform an operation that requires elevation of privilege. Большинство организаций, запускающих настольные компьютеры в качестве обычных пользователей, настраивают эту политику, чтобы уменьшить количество вызовов службы поддержки. Most organizations that run desktops as standard users configure this policy to reduce Help Desk calls.

Запрос учетных данных на безопасном рабочем столе Prompt for credentials on the secure desktop

Это значение по умолчанию. This is the default. Если для операции требуется повышение привилегий, пользователю на защищенном рабочем столе будет предложено ввести другое имя пользователя и пароль. When an operation requires elevation of privilege, the user is prompted on the secure desktop to enter a different user name and password. Если пользователь вводит действительные учетные данные, операция продолжается с применимыми привилегиями. If the user enters valid credentials, the operation continues with the applicable privilege.

Запрос учетных данных Prompt for credentials

Операция, требуемая повышения привилегий, требует у пользователя ввести административное имя пользователя и пароль. An operation that requires elevation of privilege prompts the user to type an administrative user name and password. Если пользователь вводит действительные учетные данные, операция продолжается с применимыми привилегиями. If the user enters valid credentials, the operation continues with the applicable privilege.

Рекомендации Best practices

- Настройка контроля учетных записей пользователей: поведение запроса на повышение прав для обычных пользователей, чтобы они автоматически отключили запросы на повышение прав. Configure the User Account Control: Behavior of the elevation prompt for standard users to Automatically deny elevation requests. Этот параметр требует, чтобы пользователь входить с помощью учетной записи администратора для запуска программ, которые требуют повышения привилегий. This setting requires the user to log on with an administrative account to run programs that require elevation of privilege.

- В целях обеспечения безопасности стандартные пользователи не должны иметь знаний об административных паролях. As a security best practice, standard users should not have knowledge of administrative passwords. Однако если у пользователей есть как учетные записи уровня администратора, так и стандартные учетные записи, установите запрос учетных данных, чтобы пользователи не выбирали всегда вход с помощью учетных записей администраторов, и они меняют свое поведение, чтобы использовать стандартную учетную запись пользователя. **** However, if your users have both standard and administrator-level accounts, set Prompt for credentials so that the users do not choose to always log on with their administrator accounts, and they shift their behavior to use the standard user account.

Расположение Location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

Значения по умолчанию Default values

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. The following table lists the actual and effective default values for this policy. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Не определено Not defined |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Запрос учетных данных на безопасном рабочем столе Prompt for credentials on the secure desktop |

| Эффективные параметры по умолчанию для DC DC Effective Default Settings | Запрос учетных данных на безопасном рабочем столе Prompt for credentials on the secure desktop |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Запрос учетных данных на безопасном рабочем столе Prompt for credentials on the secure desktop |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Запрос учетных данных на безопасном рабочем столе Prompt for credentials on the secure desktop |

Управление политикой Policy management

В этом разделе описываются функции и средства, которые помогут вам управлять этой политикой. This section describes features and tools that are available to help you manage this policy.

Необходимость перезапуска Restart requirement

Нет. None. Изменения этой политики становятся эффективными без перезапуска компьютера, если они сохраняются локально или распространяются с помощью групповой политики. Changes to this policy become effective without a computer restart when they are saved locally or distributed through Group Policy.

Групповая политика Group Policy

Все возможности аудита интегрированы в групповую политику. All auditing capabilities are integrated in Group Policy. Эти параметры можно настроить, развернуть и управлять ими в консоли управления групповыми политиками (GPMC) или в оснастке «Локализованная политика безопасности» для домена, сайта или подразделения. You can configure, deploy, and manage these settings in the Group Policy Management Console (GPMC) or Local Security Policy snap-in for a domain, site, or organizational unit (OU).

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Один из рисков, которые функция UAC пытается устранить, — вредоносные программы, запущенные с повышенными учетными данными, без того, чтобы пользователь или администратор не знали об их действиях. One of the risks that the UAC feature tries to mitigate is that of malicious programs running under elevated credentials without the user or administrator being aware of their activity. Этот параметр повышает осведомленность пользователя о том, что программа требует использования операций с повышенными привилегиями, и требует, чтобы пользователь вилил учетные данные администратора для запуска программы. This setting raises awareness to the user that a program requires the use of elevated privilege operations, and it requires that the user supply administrative credentials for the program to run.

Противодействие Countermeasure

Настройка контроля учетных записей пользователей: поведение запроса на повышение прав для обычных пользователей, чтобы они автоматически отключили запросы на повышение прав. Configure the User Account Control: Behavior of the elevation prompt for standard users to Automatically deny elevation requests. Этот параметр требует, чтобы пользователь входить с помощью учетной записи администратора для запуска программ, которые требуют повышения привилегий. This setting requires the user to log on with an administrative account to run programs that require elevation of privilege. В целях обеспечения безопасности стандартные пользователи не должны иметь знаний об административных паролях. As a security best practice, standard users should not have knowledge of administrative passwords. Однако если у пользователей есть учетные записи как **** на уровне администратора, так и на уровне администратора, рекомендуется установить запрос учетных данных таким образом, чтобы пользователи не могли всегда входить в систему с помощью учетных записей администраторов, и они меняли свое поведение, чтобы использовать стандартную учетную запись пользователя. However, if your users have both standard and administrator-level accounts, we recommend setting Prompt for credentials so that the users do not choose to always log on with their administrator accounts, and they shift their behavior to use the standard user account.

Возможное влияние Potential impact

Пользователи должны предоставить административные пароли для запуска программ с повышенными привилегиями. Users must provide administrative passwords to run programs with elevated privileges. Это может привести к повышению нагрузки на ИТ-персонал при выявлении затронутых программ и внесении изменений в стандартные операционные процедуры для поддержки операций с наименьшими привилегиями. This could cause an increased load on IT staff while the programs that are affected are identified and standard operating procedures are modified to support least privilege operations.

Доступ к сетевым дискам из программ, запущенных с повышенными привилегиями

Одним из существенных улучшений системы безопасности ОС семейства Windows (начиная с Vista) являлось внедрение функционала User Account Control (UAC). Контроль учетных записей запрашивает подтверждение пользователя каждый раз, когда запускаемая программа пытается внести изменения в параметры системы. Одним из побочных эффектов работы UAC является невозможность доступа к подключенным (через net use) сетевым дискам из приложений, запущенных в привилегированном режиме (Run As Administrator). Это означает, что при запуске командной строки или файлового менеджера (того же, Total Commander) с повышенными правами, в них будут отсутствовать (не доступны) буквы дисков смонтированных сетевых папок.

В этой заметке мы покажем, как в Windows 10, Windows 8.1 и Windows 7 предоставить доступ к сетевым дискам из приложений, работающих в привилегированном режиме (запущенных от имени администратора). Проблема проявляется как для сетевых папок, подключенных через групповые политики, так и для папок подключенных пользователей самостоятельно.

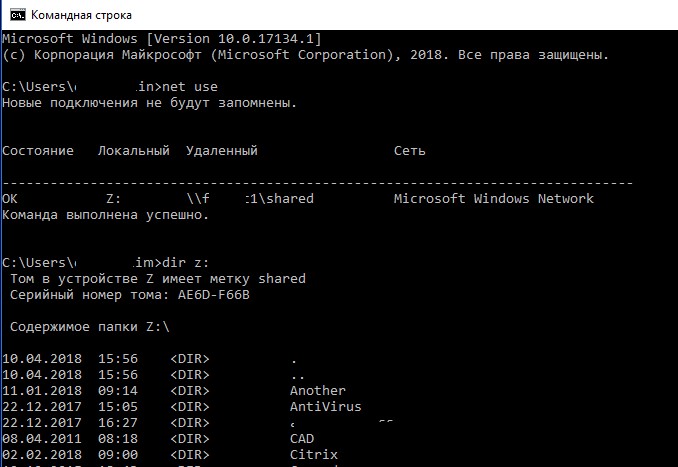

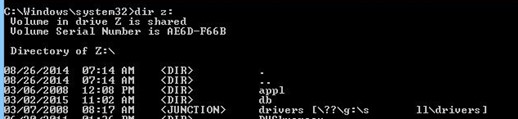

Действительно, при включенном UAC из «привилегированного» приложения в Windows нельзя получить доступ к подключенному в обычном режиме сетевому диску. Продемонстрируем, как выглядит проблема. Например, убедимся, что в командной строке, запущенной с правами обычного пользователя системы, имеется доступ к содержимому подключенного сетевого диска Z:\.

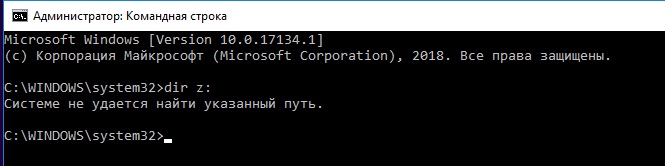

Если в контексте этого же пользователя открыть окно командной строки с правами администратора, то при попытке получить доступ к этому же диску, появится сообщение, что указанный путь не найден:

Такое поведение системы может вызывать ряд неудобств при частом запуске приложений в привилегированном режиме. Можно запускать приложения без прав администартора, но это не всегда применимо.

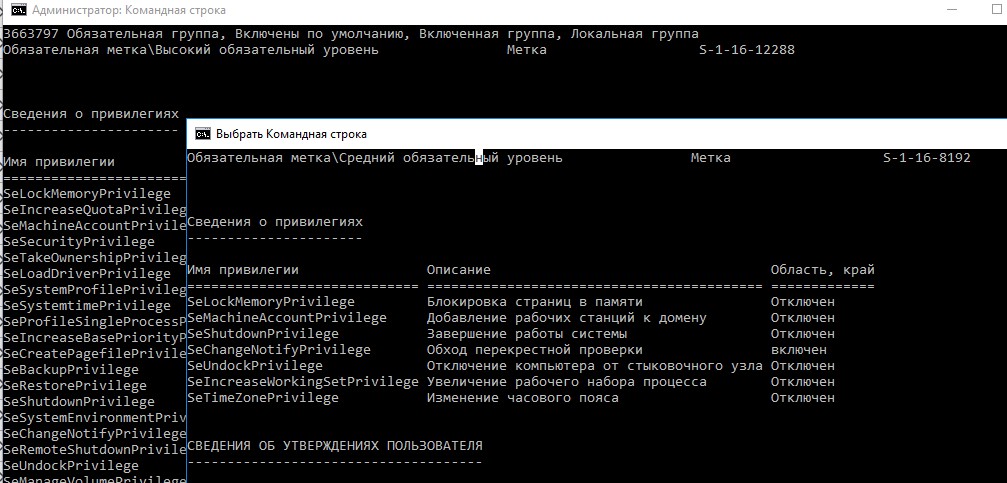

Почему это происходит? Данная особенность связана с механизмом работы UAC для пользователя с правами локального администратора. Дело в том, что при входе такого пользователя в систему создаются два маркера доступа: один маркер доступа с отключенными правами администратора (маркер фильтрованного доступа – из-под которого запускаются большинство программ) и маркер полноценного администратора, обладающего полными правами в системе (в этом контексте выполняются все программы, получившие подтверждение на повышение прав в UAC).

Если с помощью команды whoami /all сравнить текущие привилегии одного и того же пользователя в двух сессиях cmd.exe (обычной и привилегированной), можно увидеть, что они сильно отличаются. В следующей таблице перечислены отличия в группах и текущих полномочиях в каждой сессии.

| Обычная сесия пользователя | Привелигированная сесиия пользователя | |

| Группа доступа | Обязательная метка\Средний обязательный уровень (Medium Mandatory Level) Метка S-1-16-8192 | Обязательная метка\Высокий обязательный уровень (High Mandatory Level) Метка S-1-16-12288 |

| Привелегии | SeLockMemoryPrivilege SeTimeZonePrivilege | SeLockMemoryPrivilege SeDelegateSessionUserImpersonatePrivilege |

При включенном UAC приложения под одним и тем же пользователем могут запускаться в двух контекстах (привилегированном и непривилегированном). При подключении общих сетевых папок, система создает символические ссылки (DosDevices), в которые хранится сопоставление буквы диска и UNC пути. Эти ссылки ассоциируются с текущим сеансом для текущего маркера доступа процесса и из-под другого маркера недоступны.

Соответственно, может иметь место и обратная проблема: если пользователь обладает правами администратора на своем компьютере, то при подключении сетевых дисков через логон-скрипты групповых политик, задания планировщика или SCCM (которые запускаются с повышенными привилегиями), эти диски не видны пользователю в проводнике Windows (непривилегированный процесс).

В качестве обходного решения можно порекомендовать подключать (через net use или rundll32 SHELL32.dll,SHHelpShortcuts_RunDLL Connect ) сетевые диски в контексте командной строке, запущенной с правами администратора. Но это решение не всегда применимо, и не очень удобно.

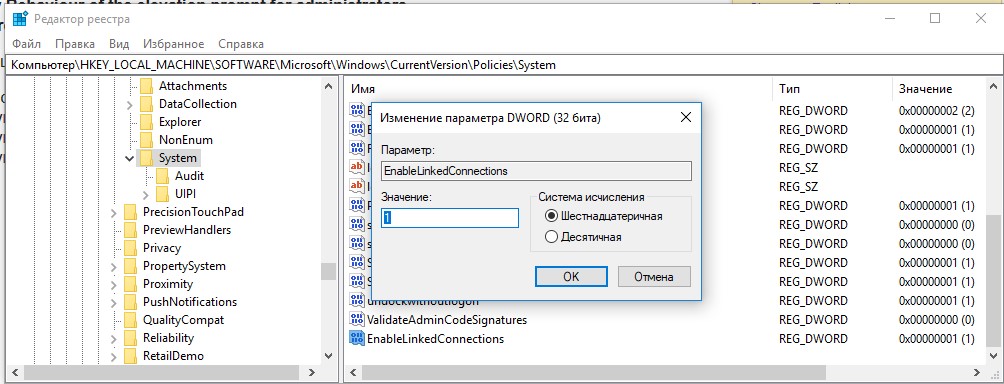

Есть более простое решение, для его реализации нужно внести следующие изменения в реестр:

- Откройте редактор реестра (regedit.exe).

- Перейдите в раздел реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System .

- Создайте новый параметр (типа DWORD) с именем EnableLinkedConnections и значением 1 .

После перезагрузки убедитесь, что пользователь видит сетевые дискам из программ, запущенных с правами администратора. Верно и обратное утверждение, все сетевые диски, подключенные в контексте привилегированной сессии, будут доступны и в обычной сессии.

Как это работает. После включения параметра реестра EnableLinkedConnections, служба LanmanWorkstation и LSA будут проверять наличие второго маркера доступа, связанного с сессией текущего пользователя. Если такой маркер доступа будет обнаружен, список подключенных сетевых дисков будет скопирован из одного маркера в другой. Таким образом сетевые диски, подключенные в привилегированном режиме, будут видны в обычном и наоборот.