- Контроллер домена alt linux

- 8.8.2. Присоединение к домену станции под управлением Windows

- 8.8.3. Присоединение к домену станции под управлением Linux

- 8.8.4. Администрирование домена

- Alterator-net-domain

- Содержание

- Название пакета [ править ]

- Назначение [ править ]

- Запуск [ править ]

- Использование модуля [ править ]

- ALT-домен [ править ]

- Создание домена [ править ]

- Настройка рабочих станций [ править ]

- Active Directory [ править ]

- Инициализация домена [ править ]

- Настройка рабочих станций [ править ]

- FreeIPA [ править ]

- Инициализация домена [ править ]

- Настройка рабочих станций [ править ]

- Только DNS [ править ]

Контроллер домена alt linux

comment = Общая папка

Параметр workgroup определяет короткое имя домена, realm — полное, netbios name — имя сервера. Для совместимости имена набирают заглавными буквами.

Параметры charset необходимы для обеспечения совместимости по символам кириллицы. Поскольку Linux использует кодировку koi8r, а Windows — cp1251, единственный выход — переходить на UTF8. В тех случаях, где UTF8 не поддерживается, нас поджидают проблемы. Впрочем, таких программ становится все меньше.

В сети многие компьютеры ведут списки имен NetBIOS, и необходимо, чтобы один из компьютеров синхронизировал эти списки. Эта функция называется Главный Обозреватель Домена (Domain Master Browser). Это не обязательно должен быть PDC, но вполне логично передать эту функцию ему. Поэтому мы устанавливаем domain master = yes.

Когда сервер включается, он должен начать «торги» за право быть PDC. Устанавливаем preferred master = yes. И явно даем разрешение быть первичным контроллером local master = yes (только на одном компьютере сегмента сети можно устанавливать этот параметр).

В домене, сделанном на Linux, статус PDC и BDC надо устанавливать вручную.

Наш сервер должен быть сервером паролей (domain logons = yes) и мы указываем место хранения профилей пользователей (logon path).

Параметр domain admin users = root — подтверждение, что пользователь root имеет административные привилегии.

Если бы мы использовали сервер WINS, то должны были бы указать:

wins support = yes

name resolve order = wins lmhosts bcast

Но мы не будем использовать WINS.

Параметр map to guest = Bad User не является необходимым, но он помогает уменьшить степень несовместимости Linux и Windows в смысле аутентификации пользователей. Я уже рассказывал, где он может помочь.

В целях безопасности полезно указать диапазон адресов подсети. В нашем случае мы разрешаем принимать запросы от адресов 192.168.1.1-192.168.1.254 и локального адреса 127.0.0.1.

hosts allow = 192.168.1. 127.

Некоторые адреса, не относящиеся к работе Samba, можно запретить, например:

hosts deny = 192.168.1.1

Для PDC необходим параметр security = user.

Параметр add user script определяет команду для автоматического добавления пользователей в домен.

Параметр add machine script определяет команду для добавления в домен компьютера.

Мы можем сразу предусмотреть, что на сервере будет открытая для всех папка. Для этого мы создаем секцию [BCEM] — по имени папки. Для начала желательно использовать латинские буквы для наименования папок (би-си-и-эм), но при условии использования UTF8 можно использовать и кириллицу.

Параметр public определяет возможность чтения из папки, параметр writable определяет возможность записи в папку.

Некоторые параметры, о которых я не рассказал, не имеют непосредственного отношения к организации работы в домене, но они необходимы для правильной работы сети. При необходимости вы можете легко найти описание этих параметров в справочных материалах в Интернете.

В дальнейшем можно добавить еще один параметр в секцию [global]: server string. Он позволяет заменить подпись к значку сервера в «сетевом окружении». Задать можно только строку комментария латинскими буквами, например:

server string = Our new server

В нашем случае подпись у значка будет такая: Server1(Our new server).

По умолчанию служба smb остановлена. Запустим ее:

# service smb start

# service smb status

Должно появиться сообщение о работе демонов smbd и nmbd.

Сразу дадим команду конфигурации, чтобы Samba запускалась автоматически при перезагрузке сервера:

# chkconfig smb on

Проверим журнал. Откроем файл /var/log/samba/log.nmbd. В нем должна появиться запись «Samba name server SERVER1 is now a local master browser for workgroup OFIS on subnet 192.168.1.2»

К слову «workgroup» надо относиться спокойно. Мы, все-таки, создаем домен. Рабочая группа отличается от домена тем, что не имеет сервера, а у нас сервер есть. С другой стороны, достичь стопроцентного соответствия домену Active Directory все равно не получится, я уже об этом рассказывал.

Укажем серверу Samba, что существует пользователь root:

# smbpasswd -a root

После этого надо ввести пароль пользователя root.

Раз мы указали в конфиг-файле группы, их надо создать:

И, наконец, надо создать все папки, которые мы «придумали» в конфиг-файле:

Конфигурация сервера закончена. Не забывайте, что после внесения изменений в файл /etc/samba/smb.conf надо перезапускать службу smb.

8.8.2. Присоединение к домену станции под управлением Windows

Допустим, нам надо присоединить к домену компьютер с Windows XP. Идем привычным путем: Мой компьютер — Свойства — Имя компьютера. Нажимаем кнопку Изменить. Устанавливаем опцию «Является членом домена (OFIS)». Если с сервером установлена связь, будут запрошены имя и пароль пользователя, имеющего право присоединять компьютеры. Вводим root и пароль. В идеале, после некоторого ожидания, получим сообщение о присоединении компьютера к домену.

Затем можно проверить доступ к общей папке: Сетевое окружение — Вся сеть — Microsoft Windows Network — Ofis — Server1 — BCEM.

Для упрощения доступа на рабочем столе можно создать ярлык домена или сетевой папки.

Какие подводные камни нас ожидают? Если в процессе присоединения к домену выдается ошибка «Не найден сетевой путь», возможно, мешает фаервол Windows. Или есть какая-то другая причина, не позволяющая установить связь с сервером.

Если появляется сообщение «Не найдено имя пользователя», значит, мы что-то напутали с пользователем root — другого у нас пока нет.

И еще. В результате манипуляций с Windows XP у нас изменится способ входа в систему — после загрузки появится окно, в котором надо будет нажать Ctrl+Alt+Del, а потом выбрать домен, ввести имя пользователя и пароль. Это обычная ситуация, когда станция работает в домене. Если мы потом захотим загрузиться в аккаунт локального пользователя, могут возникнуть проблемы. Чтобы их решить, надо загрузиться в аккаунт администратора машины, открыть Панель управления, выбрать раздел Учетные записи пользователей, найти и отключить опции, задающие вход в систему с паролем (в разных ситуациях эти элементы управления выглядят по-разному, когда — галочка, когда — ссылка). Windows настраивается или на работу в домене или на «домашний» вариант, а удовлетворить все требования одновременно она не может.

8.8.3. Присоединение к домену станции под управлением Linux

В разделе 1.5, где я рассказывал об установке клиентской версии ALT Linux, предполагалось, что компьютер должен работать в домене OFIS.LOCAL. Для настроек Samba клиентского компьютера важен параметр security = ADS.

В качестве примера приведем другую (минимальную, но тоже подходящую) конфигурацию (/etc/samba/smb.conf) для рабочей станции:

password server = 192.168.1.2

domain master = no

preferred master = no

encrypt passwords = yes

socket options = TCP_NODELAY

netbios name = ALEXLINUX

server string = Alexey

dos charset = CP866

unix charset = UTF8

display charset = UTF8

printcap name = cups

log file = /var/log/samba/log.%m

max log size = 50

use sendfile = yes

restrict anonymous = no

max protocol = NT

acl compatibility = winnt

server signing = Auto

message command = /bin/sh -c ‘/usr/bin/receivepopup.sh «%s» «%f» ‘

comment = Home Directory for ‘%u’

Основные настройки клиентского компьютера проще всего проверить в графической оболочке Samba (рис. 8.8)

Рис. 8.8. Настройка Samba для работы в домене

Считайте, что компьютер уже в домене. Как-то еще «присоединять» рабочую станцию под управлением Linux к домену не нужно.

Проверим доступ к общей папке сервера с рабочего стола клиента: Система — Сетевые ресурсы — Ресурсы Samba — Ofis — Server1 — BCEM.

8.8.4. Администрирование домена

Допустим, мы хотим создать в области «Ресурсы Samba» (с точки зрения того, к то работает на клиентском компьютере, а на самом деле в папке /home сервера) папку, к которой имеет доступ пользователь root. В файл /etc/samba/smb.conf на сервере надо добавить описание:

comment = Only for root

Папку /home/ROOT надо создать в режиме root.

Теперь можно попробовать зайти в папку через сеть и убедиться, что она закрыта паролем.

А если надо создать папку с доступом для ограниченного числа сотрудников? Я думаю, что лучшим вариантом здесь тоже является задание пароля. «Привязывать» папку к именам компьютеров или группе пользователей бессмысленно уже потому, что сотрудники в офисе часто работают за чужим компьютером.

Создаем папку SELECT и задаем ее параметры, как и для предыдущей (изменяется только имя):

comment = Not for all

Работаем, разумеется, на сервере с правами root.

Создаем нового пользователя:

Указываем, что у папки /home/SELECT владелец select из группы select. Группу лучше задать явно и больше в нее пользователей не добавлять (в целях безопасности). Ключ -R позволит применить эту команду и к содержимому папки (если оно уже есть).

# chown -R select:select /home/SELECT

Задаем права. Доступ к папке (чтение, запись и запуск программ) будет только у владельца:

# chmod 700 /home/SELECT

Проверим результат наших действий:

Зададим пароль пользователя select:

# smbpasswd -a select

После ввода пароля должно появиться сообщение «Added user select».

Теперь со станции попробуем зайти в папку с паролем пользователя select. Если в этой папке не будут храниться архиважные документы, придумывайте короткий или удобный для запоминания пароль, а то сотрудники будут его забывать.

Зайти в эту папку сможет и пользователь root со своим паролем (ему в Linux можно все).

Если надо будет создавать подобные индивидуальные папки для сотрудников, можно легко написать скрипт на основе вышеуказанных команд, который будет автоматизировать эту работу.

Настраивать сервер Samba можно и с помощью Web-интерфейса, но заходить туда (для того чтобы что-нибудь изменить) имеет смысл после того как основная конфигурация выполнена — будут видны параметры.

Информация на всякий случай. Профили пользователей домена хранятся в папке /var/lib/samba/profiles. Учётные записи пользователей Samba хранятся в файле /etc/samba/smbpasswd.

Для доступа к сетевым ресурсам по протоколу SMB удобно использовать GNOME Commander (см. раздел 9.5) — он имеет специальную кнопку, которая запускает сканирование сети и находит домен.

Источник

Alterator-net-domain

Содержание

Название пакета [ править ]

Назначение [ править ]

Модуль Домен предназначен для развертывания доменной структуры.

Поддерживает следующие виды доменов:

- ALT-домен — домен, основанный на OpenLDAP и MIT Kerberos.

- Active Directory — домен для контроллера домена Samba AD. Рекомендуется для аутентификации рабочих станций под управлением и Windows и Linux.

- FreeIPA — домен для контроллера домена FreeIPA. Рекомендуется для аутентификации рабочих станций под управлением Linux.

- DNS — обслуживание только запросов DNS указанного домена сервисом BIND.

Запуск [ править ]

Модуль alterator-net-domain доступен в веб-интерфейсе по адресу https://ip-address:8080 (раздел Система → Домен ):

Использование модуля [ править ]

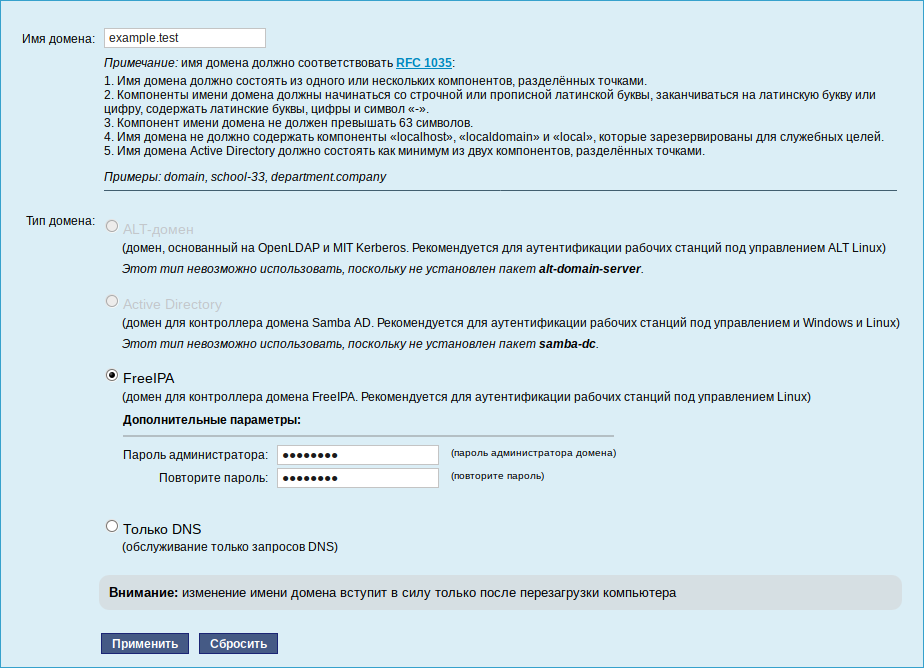

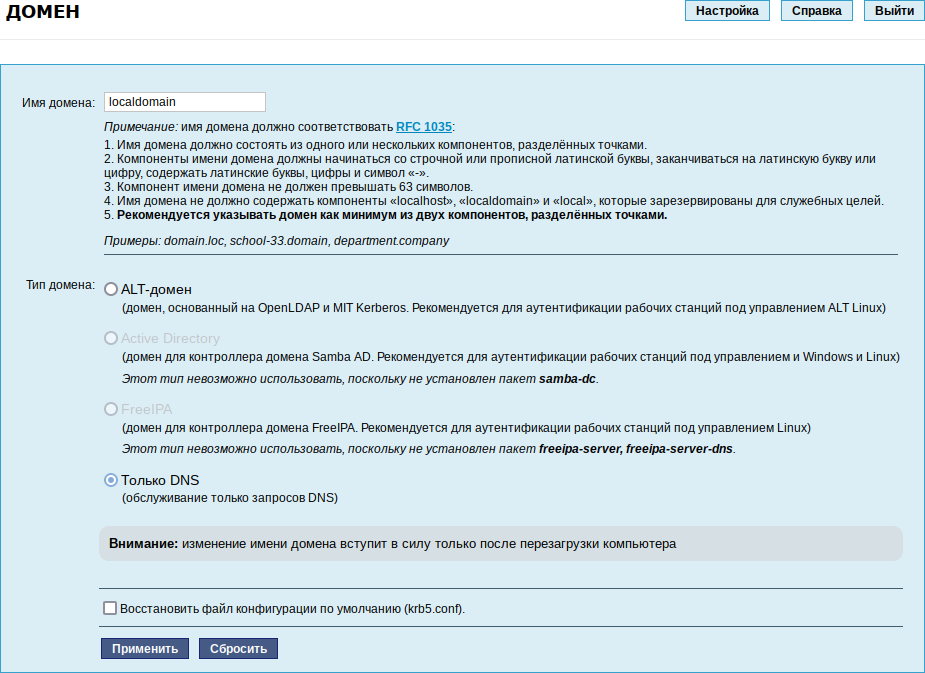

Имя домена должно соответствовать RFC 1035 и удовлетворять следующим правилам:

- Имя домена должно состоять из одного или нескольких компонентов, разделённых точками.

- Компоненты имени домена должны начинаться со строчной или прописной латинской буквы, заканчиваться на латинскую букву или цифру, содержать латинские буквы, цифры и символ «-».

- Компонент имени домена не должен превышать 63 символов.

- Имя домена не должно содержать компоненты «localhost», «localdomain» и «local», которые зарезервированы для служебных целей.

Примеры: domain, school-33, department.company

ALT-домен [ править ]

В этой группе настраивается домен LDAP/Kerberos, который позволяет:

- вести централизованную базу пользователей и групп;

- аутентифицировать пользователей и предоставлять им доступ к сетевым службам без повторного ввода пароля;

- использовать единую базу пользователей для файлового сервера, прокси-сервера, веб-приложений (например, MediaWiki);

- автоматически подключать файловых ресурсов с серверов, анонсированных по Zeroconf;

- использовать тонкие клиенты, загружаемые по сети и использующие сетевые домашние каталоги;

- аутентифицировать пользователей как на ALT Linux, так и на Microsoft Windows.

Основная документация по настройке и использованию домена: http://www.altlinux.org/Домен

Создание домена [ править ]

Создание домена производится путём ввода имени домена, отметки пункта «ALT-домен» и нажатии кнопки «Применить».

После успешного создания домена необходимо перезагрузить компьютер.

Управлять учётными записями пользователей, централизованно хранящимися в LDAP, можно в модуле Пользователи, настраивать группы в модуле Группы.

Настройка рабочих станций [ править ]

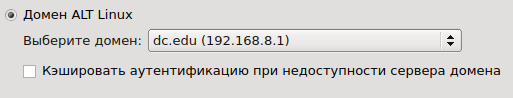

Настройка рабочих станций для использования централизованной аутентификации производится в центре управления системы в разделе Аутентификация:

При установке по сети с настроенного сервера домена, централизованная аутентификация настраивается автоматически.

Active Directory [ править ]

Инициализация домена [ править ]

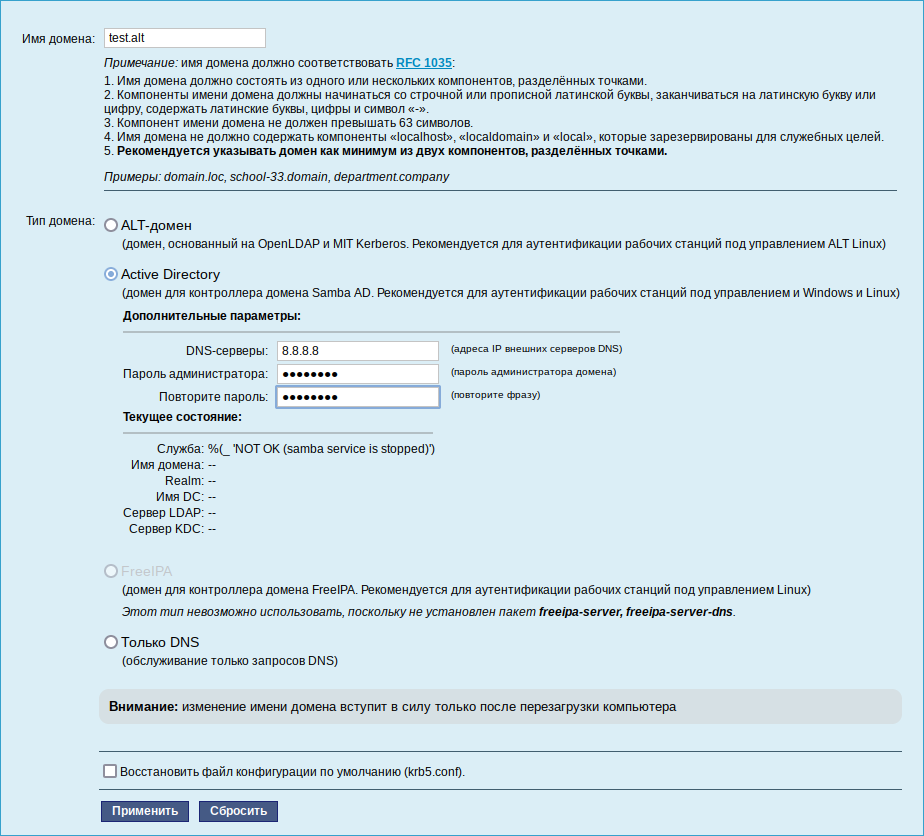

При инициализации домена в веб-интерфейсе ЦУС следует выполнить следующие действия:

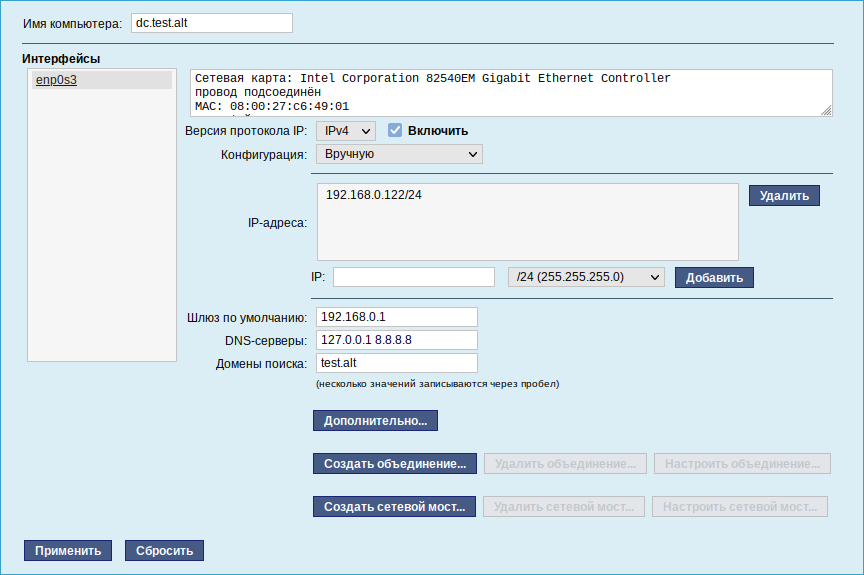

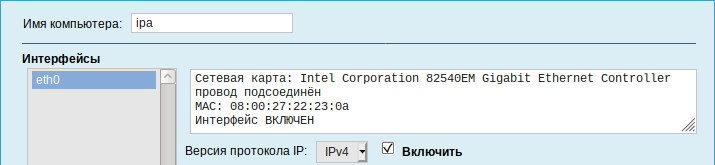

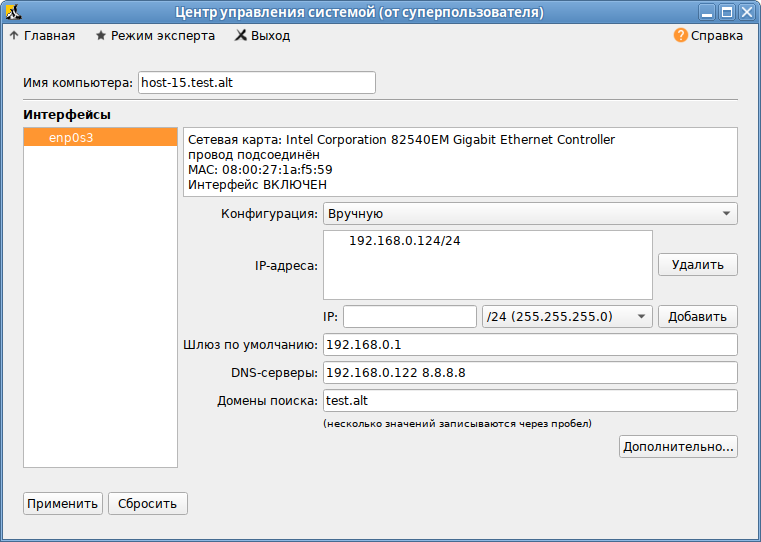

- В модуле Ethernet-интерфейсы указать желаемое имя компьютера и DNS 127.0.0.1:

- В модуле Домен указать имя домена, выбрать пункт «Active Directory», задать пароль администратора домена и нажать кнопку «Применить»:

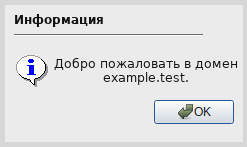

- После успешного создания домена, будет выведена информация о домене:

- Перегрузить сервер.

Настройка рабочих станций [ править ]

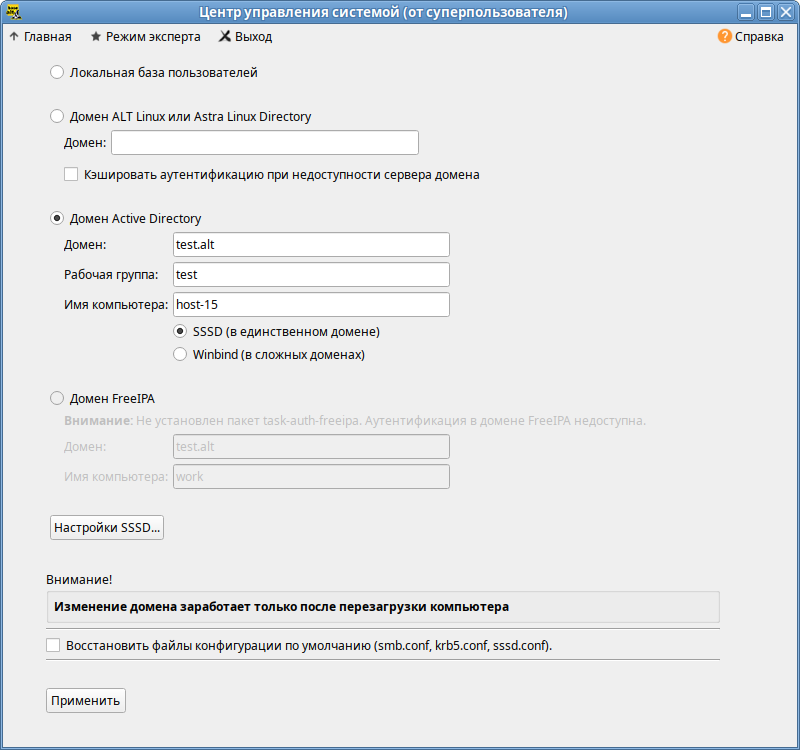

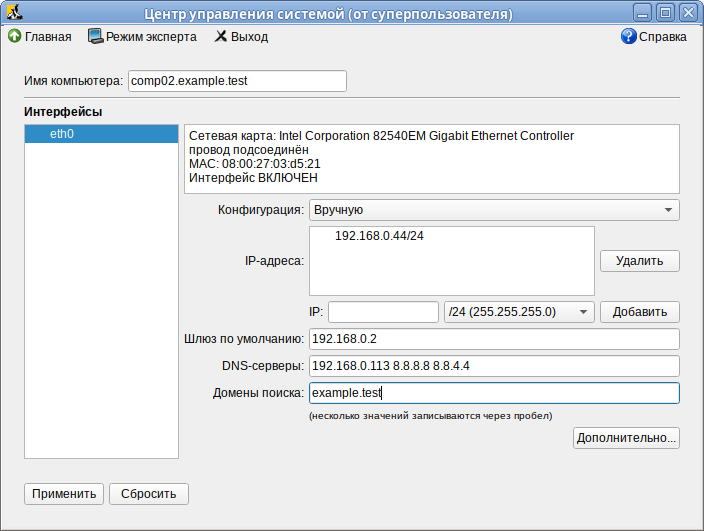

Предварительно в модуле Ethernet-интерфейсы необходимо выполнить настройку сети: задать имя компьютера, указать в поле «DNS-серверы» DNS-сервер домена и в поле «Домены поиска» — домен для поиска:

Ввод в домен можно осуществить в разделе Аутентификация:

- Выбрать пункт «Домен Active Directory», заполнить поля и нажать кнопку «Применить»:

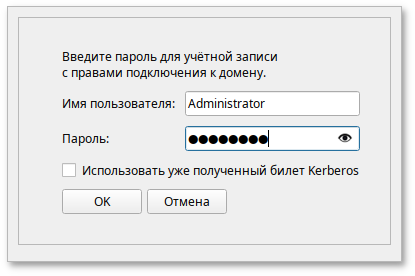

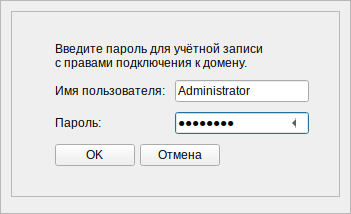

- В открывшемся окне необходимо ввести имя пользователя, имеющего право вводить машины в домен, и его пароль и нажать кнопку «ОК»:

- При успешном подключении к домену, отобразится соответствующая информация:

- Перезагрузить рабочую станцию.

FreeIPA [ править ]

Инициализация домена [ править ]

При инициализации домена в веб-интерфейсе ЦУС следует выполнить следующие действия:

- В модуле Ethernet-интерфейсы указать желаемое имя компьютера:

- В модуле Домен указать имя домена, выбрать пункт «FreeIPA», задать пароль администратора домена и нажать кнопку «Применить»:

- Дождаться создания домена.

- Перегрузить сервер.

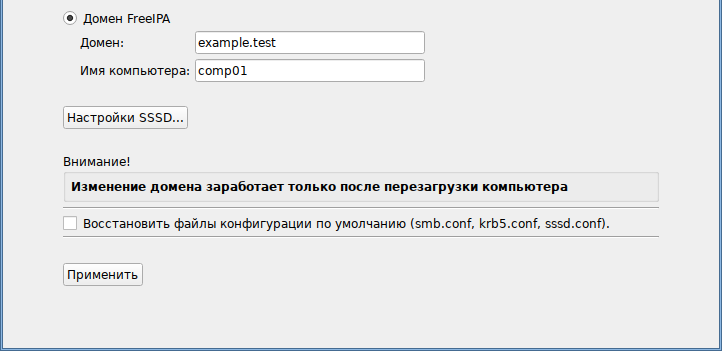

Настройка рабочих станций [ править ]

Клиентские компьютеры должны быть настроены на использование DNS-сервера, который был сконфигурирован на сервере FreeIPA во время его установки. В сетевых настройках необходимо указать использовать сервер FreeIPA для разрешения имен. Эти настройки можно выполнить в модуле Ethernet-интерфейсы: задать имя компьютера, указать в поле «DNS-серверы» IP-адрес FreeIPA сервера и в поле «Домены поиска» — домен для поиска

Ввод в домен можно осуществить в разделе Аутентификация:

- Выбрать пункт «Домен FreeIPA», заполнить поля и нажать кнопку «Применить»:

- В открывшемся окне необходимо ввести имя пользователя, имеющего право вводить машины в домен, и его пароль и нажать кнопку «ОК»:

- При успешном подключении к домену, отобразится соответствующая информация:

- Перезагрузить рабочую станцию.

Только DNS [ править ]

Если отмечен пункт «Только DNS» сервер будет обслуживать только запросы DNS.

Источник