Контур экстерн установка сертификата linux

Далее описан процесс настройки и проверки работоспособности на примере Ubuntu 20.04 LTS

1. Установка КриптоПро CSP версии 5.0.

1.1. Выполните регистрацию на сайте нашей компании. Если Вы уже зарегистрированы – выполните вход (необходимо ввести адрес электронной почты и пароль, которые Вы указывали при регистрации).

1.3. Ознакомьтесь с условиями лицензионного соглашения и нажмите кнопку «Я согласен с лицензионным соглашением. Перейти к загрузке».

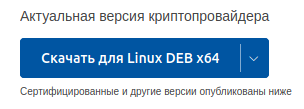

1.4. Нажмите кнопку «Скачать для Linux», для загрузки дистрибутива актуальной версии КриптоПро CSP.

1.5. Распакуйте загруженный архив: tar -xvf linux-amd64_deb.tgz && cd linux-amd64_deb

1.6. Установите основные пакеты КриптоПро CSP: sudo ./install.sh

1.7. Установите дополнительные пакеты:

2.1. Установка «облачного» сертификата электронной подписи (через графический интерфейс пользователя).

2.1.1. Запустите приложение «Инструменты КриптоПро»: /opt/cprocsp/bin/amd64/cptools

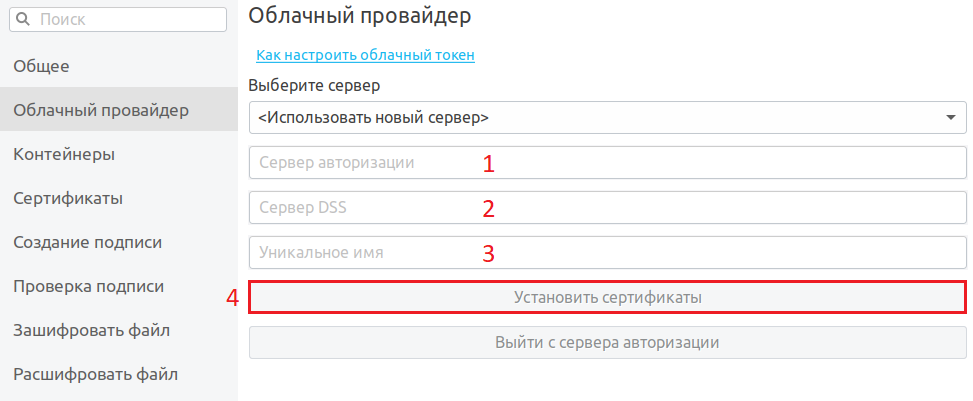

2.1.2. Перейдите на вкладку «Облачный провайдер».

2.1.3. Укажите адрес сервера авторизации (1) и сервера DSS (2). Данные адреса необходимо получить в организации, предоставившей Вам «облачный» сертификат электронной подписи. Поле «Уникальное имя» (3) заполнится автоматически. Затем нажмите кнопку «Установить сертификаты» (4).

Обратите внимание! Если на вкладке «Облачный провайдер» уже будут указаны адреса https://dss.cryptopro.ru/STS/oauth и https://dss.cryptopro.ru/SignServer/rest (адреса тестового сервиса электронной подписи DSS, который не предназначен для хранения квалифицированных сертификатов электронной подписи и выполнения юридически значимых операций) — необходимо открыть выпадающий список под кнопкой «Выберите сервер» и выбрать пункт «Использовать новый сервер».

2.1.4. Введите логин пользователя для доступа к «облачному» сертификату, а затем нажмите кнопку «ОК».

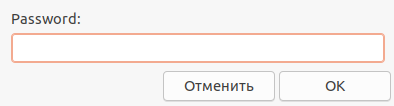

2.1.5. Введите пароль пользователя для доступа к «облачному» сертификату, а затем нажмите кнопку «ОК».

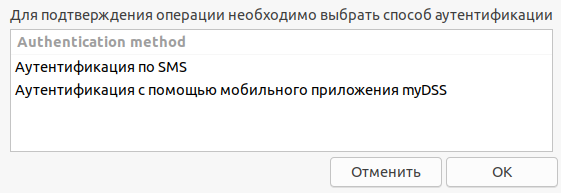

2.1.6. При появлении уведомления о необходимости подтвердить операцию входа – выберите один из доступных методов аутентификации.

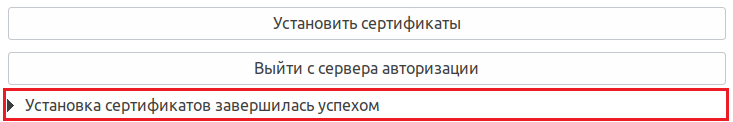

2.1.7. После этого Вы будете возвращены к интерфейсу программы «Инструменты КриптоПро». Чуть ниже кнопки «Установить сертификаты» появится уведомление об успешной установке.

2.2. Установка «облачного» сертификата электронной подписи (без использования графического интерфейса пользователя).

2.2.1. Выполните команду:

/opt/cprocsp/bin/amd64/csptest -cloud -register -login -save -unique -auth -rest -user -password

— — идентификатор сервера DSS. Можете задать любой, удобный для Вас идентификатор;

— — адрес сервера авторизации (необходимо получить в организации, предоставившей Вам «облачный» сертификат электронной подписи);

— — адрес сервера DSS (необходимо получить в организации, предоставившей Вам «облачный» сертификат электронной подписи);

— — логин пользователя для доступа к «облачному» сертификату;

— пароль пользователя для доступа к «облачному» сертификату.

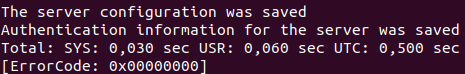

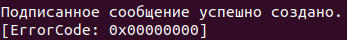

2.2.2. Появление статуса [ErrorCode: 0x00000000] означает, что установка была выполнена успешно.

Обратите внимание! Установку сертификатов без использования графического интерфейса можно выполнить только в случае, если операция входа в центр идентификации DSS не требует вторичной аутентификации.

3.1. Проверка работоспособности (через графический интерфейс пользователя).

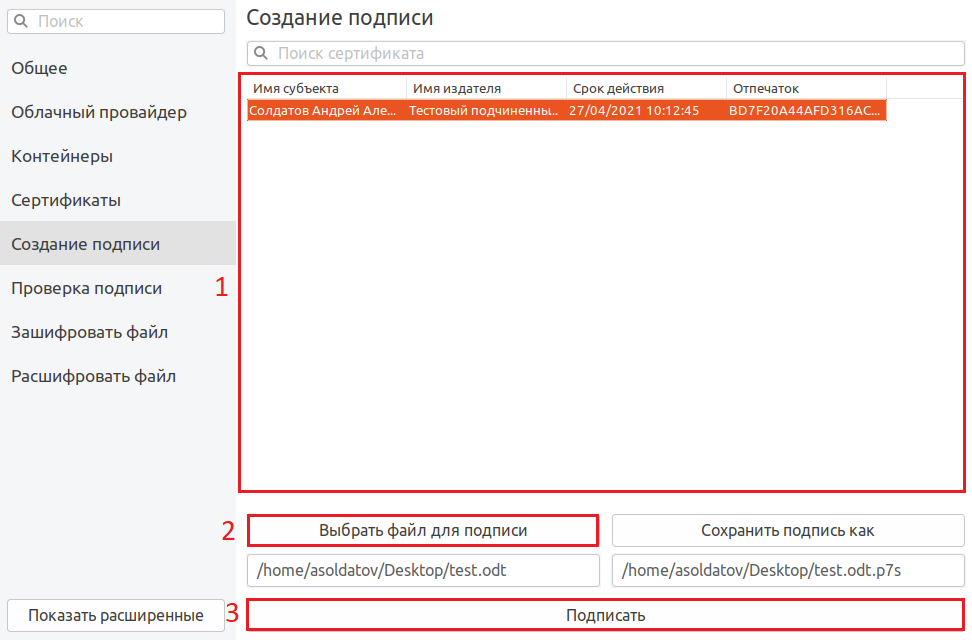

3.1.1. Перейдите на вкладку «Создание подписи».

3.1.2. Выберите Ваш «облачный» сертификат из списка (1), выберите любой файл для подписи (2) и нажмите кнопку «Подписать» (3).

3.1.3. Повторите действия из п. 2.1.4 – 2.1.6.

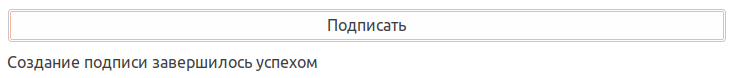

3.1.4. В случае успешного формирования подписи чуть ниже кнопки «Подписать» появится уведомление об успешном создании подписи.

3.2. Проверка работоспособности (без использования графического интерфейса пользователя).

3.2.1. Выполните команду:

/opt/cprocsp/bin/amd64/cryptcp -sign /path/to/file /path/to/signature.sig –q

— /path/to/file – путь до подписываемого файла;

— /path/to/signature.sig – путь до подписанного файла.

3.2.2. Если у Вас установлено несколько сертификатов электронной подписи – после выполнения команды нужно будет ввести порядковый номер требуемого сертификата.

3.2.3. Появление статуса [ErrorCode: 0x00000000] означает, что файл был успешно подписан.

Обратите внимание! Подписать файл без использования графического интерфейса можно только в случае, если операции входа и подписи не требует вторичной аутентификации.

Источник

Так я не понял, Контур-Экстерн работает под Linux или нет?

Ну думаю, давай в контур попробуем зайти.

Не гуглится дока, попадаются статьи от 2007-2009 года где написано что работать не должно.

Скажите, есть тот, кто решал задачу и я пойду гуглить дальше.

Так по итогу-то попробовал? Или без доки не рискнул?

Заходишь на их сайт, там говорят что вход по сертификатам не поддерживается, воспользуйтесь логином и паролем.

Пиши в поддержку этого говна, зачем сюда это принёс? Тем более в толксы. Да ещё и не совсем понятно, что ты сказать хотел.

Думал вдруг кто мне быстро скажет.

Наши «контуровцы» тоже служба поддержки, но про эти ваши линуксы.. в общем едва ли они напишут это слово без ошибок.

Что конкретно требуется?

В общем случае, для начала необходимо импортировать сертификаты/ключи, поставить плагины для браузера.

У нас ЕСИА и ГИСЖКХ работают

Ну хотелось бы чтобы серты браузер увидел

Тогда план такой: 1. Вдумчиво прочитать https://www.cryptopro.ru/category/faq/linuxunix-0 особенно в части установки сертификатов в локальное хранилище 2. Устанавливать в локальное хранилище сертификаты и корневые и личные, тогда будет поддержка цепочки 3. Вдумчиво читать вспомогательные материалы: http://estp.ru/test_eds/cert_install_linux/ https://habr.com/ru/company/aktiv-company/blog/323170/ и т.п. 4. Будут конкретные вопросы — пиши )

Ок. У меня есть на флешке каталок с ключами.

Как мне их установить? Или я что то не так понимаю?

ВМ с пиратской виндой спасёт отца русской демократии.

Какой дистрибутив? Какие были/есть проблемы?

Mint 18.3 Проблемы были с конкретной площадкой сбер АСТ у закупанов. Бодались с их тех. поддержкой, но вроде победили. Я просто уволился в середине этой эпопеи ) П.С. А! Были еще траблы с выводом вменяемых сообщений от утилит КриптоПро в консоли. Лечили через iconv

Ключи это ключи Что выдает: /opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -fqcn -verifyc

Вот это и есть та проблема с крокозябрами.

Лечить через iconv: opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -fqcn -verifyc | iconv -f cp1251

Нужен файл с сертификатом .cer Он есть?

Там же свой плагин используется, который под винду только и ActiveX. Слышал про СБИC под WINE@Etersoft, но с контуром такое не прокатит, наверно..

В винде из этого каталога можно было получить файл cer, тут это возможно?

Возможно. У меня был готовый файл, полученный экспортом из виндовой версии КриптоПро

Linux LSB 3.6/4.0 (deb-based), 64-bit IFCPlugin-x86_64.deb 3.0.7.0

Я весь ход действий запишу.

Ты хочешь что-то вроде csptest -property -cinstall -cont имя_контейнера ? Скопирует сертификат из контейнера в виндовое хранилище и свяжет с закрытым ключом ,который остаётся в контейнере.

. плагина для работы с порталом государственных услуг

Контур.Плагин — компонент для работы с ключами электронной подписи в сервисах СКБ Контур.

Прям одно и то же, да?

Вроде нельзя так копировать контейнеры внешними средствами. Ломаются.

Вы не бюджетники?

Но сам Контур пишет, что частично порешали с линуксами. https://vk.com/topic-24682865_33376773?post=7941

Опять же, всегда можно зайти по логину/паролю

Нет. Просто на прошлой работе тотально пересадили всех на линукс, когда посчитали лицухи на винды, прослезились.

нужно приобрести определённый сертификат электронной подписи

Наверно про облачную.

Вот хз, если честно.

Какой никакой выход из ситуации.

А, вижу есть считыватель. \\.\HDIMAGE

Но раз уже на флешке есть рабочий контейнер.

Тебе действительно нужны сертификаты УЦ Крипто-про, или это тупой копипаст?

Сертификат можно попробовать через certmgr экспортировать из контейнера.

- Личный сертификат в как-бы windows хранилище, в личных. Должен быть связан с закрытым ключом в контейнере

- Сертификаты УЦ тоже там, но в доверенных корневых

- Контейнер с закрытым ключем должен быть доступен

Криптопро я касался только в винде. Но они постарались перенести интерфейсы.

В общем я научился копировать сертификаты, я не пойму как их связать у меня сейчас вот так:

Источник

1С и Linux

Пишу для себя, чтобы не забыть как делал. 95 % рабочее. На комментарии отвечаю, когда увижу.

пятница, 14 декабря 2018 г.

Установка сертификатов используя КриптоПРО в Linux

Для установки в uRoot админиских прав больше не нужно. Ради этого их с mRoot и разделили. Работает так: если ставить в uRoot — видно будет только текущему пользователю, даже если он root, но права не нужны и будет диалог с предупреждением. Если ставить в mRoot, то нужны права, видно будет всем и предупреждения не будет.

Установка корневого сертификата удостоверяющего центра:

$ /opt/cprocsp/bin/amd64/certmgr -inst -cert -file

/Загрузки/ .cer -store uRoot

$ /opt/cprocsp/bin/amd64/certmgr -inst -cert -file

/Загрузки/guts_2012.cer -store uRoot

Просмотор корневых сертификатов:

$ /opt/cprocsp/bin/amd64/certmgr -list -store uRoot

Удалить:

$ /opt/cprocsp/bin/amd64/certmgr -delete -store uRoot

$ /opt/cprocsp/bin/amd64/certmgr -delete -all -store uRoot

Установка списка отозванных сертификатов:

$ /opt/cprocsp/bin/amd64/certmgr -inst -crl -file

Установка цепочки промежуточных сертификатов:

$ /opt/cprocsp/bin/amd64/certmgr -inst -cert -file

/Загрузки/ .p7b -store uca

$ /opt/cprocsp/bin/amd64/certmgr -inst -cert -file

/Загрузки/fk_2012.cer -store uca

Просмотор промежуточных сертификатов:

$ /opt/cprocsp/bin/amd64/certmgr -list -store uca

Удалить:

$ /opt/cprocsp/bin/amd64/certmgr -delete -store uca

Установка сертификата с рутокена:

$ /opt/cprocsp/bin/amd64/certmgr -inst -cont ‘ ‘ -store uMy

Установка сертификата из контейнера:

$ /opt/cprocsp/bin/amd64/certmgr -inst -store uMy -cont ‘\\.\HDIMAGE\test’

Просмотор личных сертификатов:

$ /opt/cprocsp/bin/amd64/certmgr -list -store uMy

Просмотр контейнеров, рутокенов

$ /opt/cprocsp/bin/amd64/csptest -keyset -enum -verifycontext -fqcn

Экспорт в файл сертификата из хранилища

$ /opt/cprocsp/bin/amd64/certmgr -export -cert -dn «CN=» -dest ‘cert.crt’

$ /opt/cprocsp/bin/amd64/cryptcp -copycert -dn CN=’Фёдорова Галина Борисовна’ -df

$ CP_PRINT_CHAIN_DETAIL=1 /opt/cprocsp/bin/amd64/cryptcp -copycert -dn CN=’Фёдорова Галина Борисовна’ -df

$ CP_PRINT_CHAIN_DETAIL=1 /opt/cprocsp/bin/amd64/cryptcp -copycert -dn CN=’Фёдорова Галина Борисовна’ -df

$ /opt/cprocsp/bin/amd64/cryptcp -verify -f cert.crt cert.txt

$ /opt/cprocsp/bin/amd64/cryptcp -verify -u

/cert.txt

$ /opt/cprocsp/bin/amd64/cryptcp -verify -u

/cert.txt | iconv -f cp1251

$ /opt/cprocsp/bin/amd64/cryptcp -verify -errchain -f

/cert.txt | iconv -f cp1251

Установка сертификатов zakupki.gov.ru

$ /opt/cprocsp/bin/amd64/certmgr -inst -cert -file ‘Сертификат Головного удостоверяющего центра.cer’ -store uRoot

$ /opt/cprocsp/bin/amd64/certmgr -inst -cert -file ‘Сертификат Удостоверяющего центра Федерального казначейства.cer’ -store uRoot

$ /opt/cprocsp/bin/amd64/certmgr -inst -cert -file root2013.cer -store uRoot

$ CP_PRINT_CHAIN_DETAIL=1 /opt/cprocsp/bin/amd64/cryptcp -copycert -dn CN=’Фёдорова Галина Борисовна’ -df

Источник