- Как добавить сертификат Центра Сертификации (CA) в доверенные в Windows

- Как добавить корневой сертификат в доверенные в Windows на уровне системы

- Как добавить корневой сертификат в доверенные в Windows в веб браузеры

- Управление доверенными корневыми сертификатами в Windows 10/8

- Управление доверенными корневыми сертификатами в Windows

- Где в Windows хранятся корневые сертификаты Центров Сертификации (CA)

- Общесистемные корневые CA сертификаты

- Google Chrome

- Opera

- Firefox

- Экспорт сертификата корневого сертификационного органа

- Советы

Как добавить сертификат Центра Сертификации (CA) в доверенные в Windows

Как добавить корневой сертификат в доверенные в Windows на уровне системы

1. Мастер импорта сертификатов

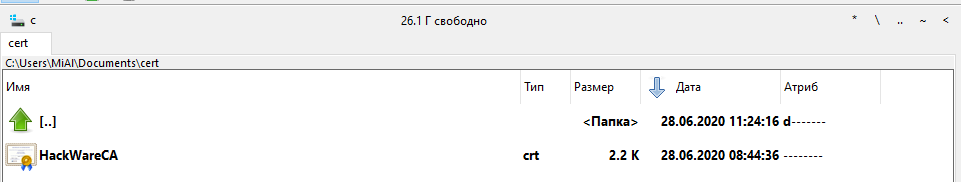

Если сертификат имеет расширение .crt, то его достаточно запустить двойным кликом:

В открывшемся окне нажмите кнопку «Установить сертификат»:

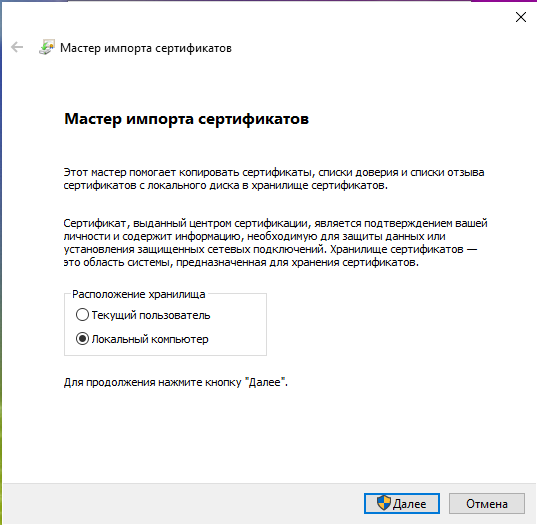

Выберите один из вариантов:

- «Текущий пользователь» — сертификат будет иметь эффект только для одного пользователя

- «Локальный компьютер» — сертификат будет иметь эффект для всех пользователей данного компьютера

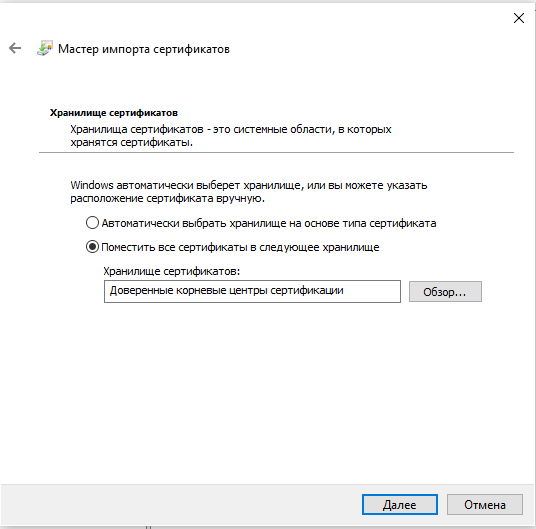

Выберите «Пометить все сертификаты в следующие хранилища»:

Нажмите кнопку «Обзор» и выберите «Доверенные корневые центры сертификации»:

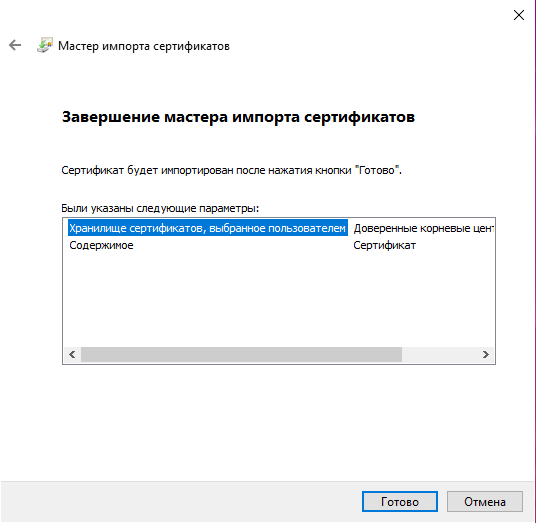

Нажмите «Далее»:

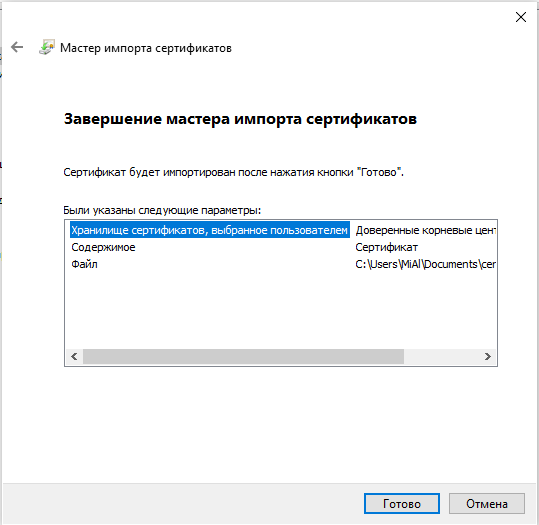

Нажмите «Готово»:

Сообщение об успешном импорте:

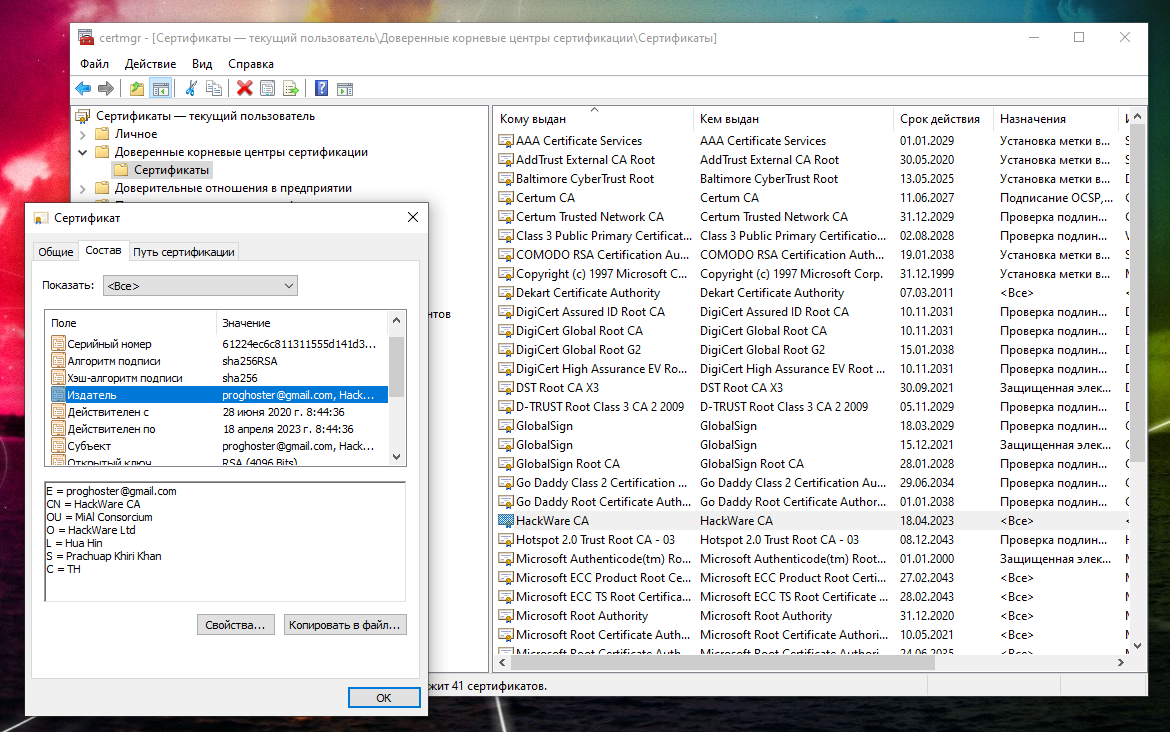

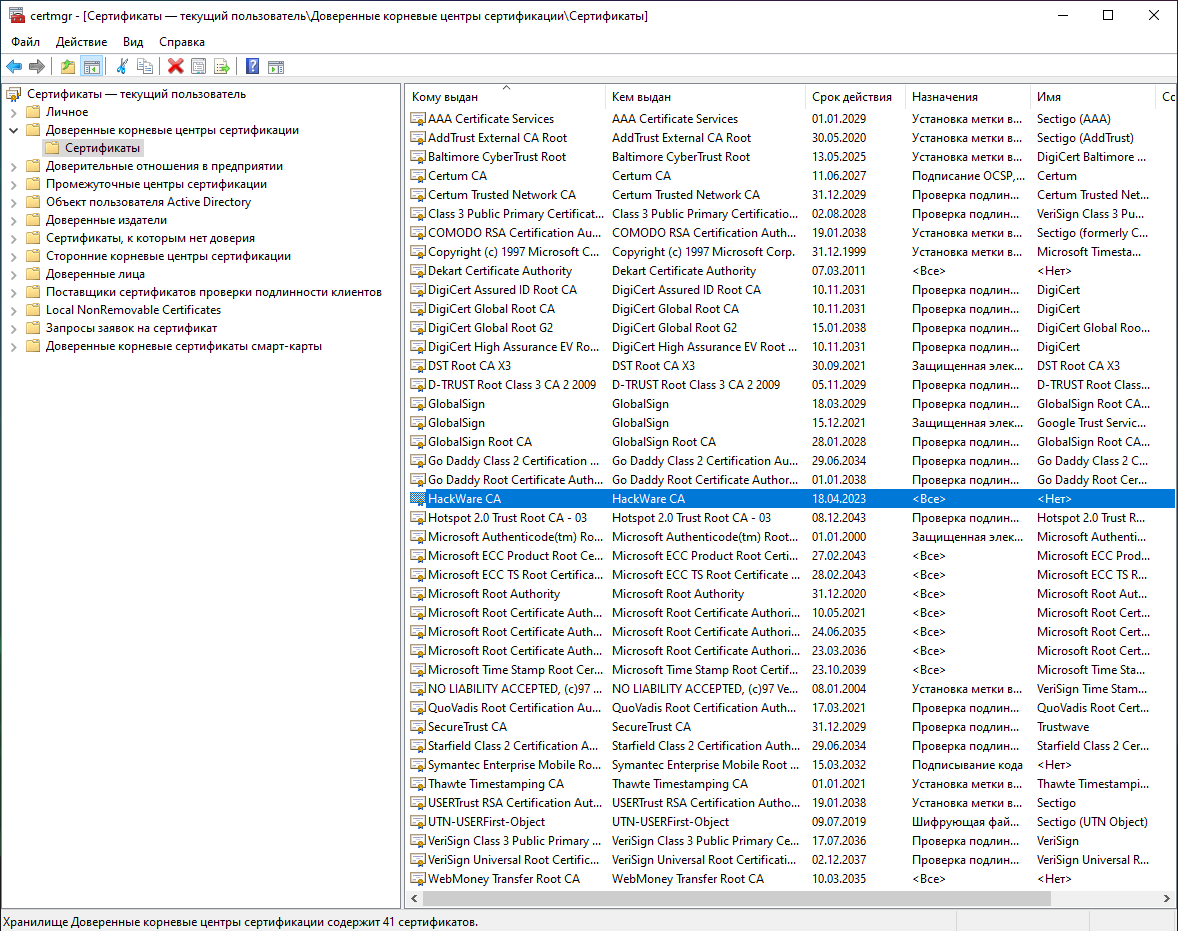

Теперь сертификат будет доступен в Менеджере Сертификатов:

2. Добавление root CA сертификата в Менеджере Сертификатов

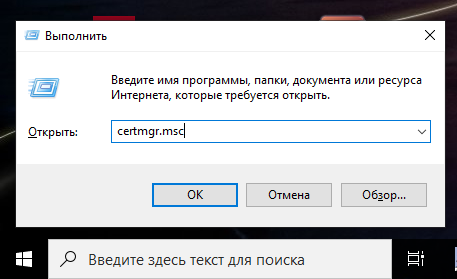

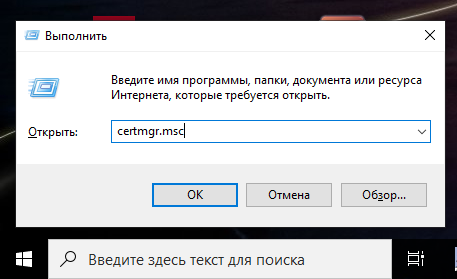

Чтобы открыть Менеджер Сертификатов нажмите Win+r, введите в открывшееся поле и нажмите Enter:

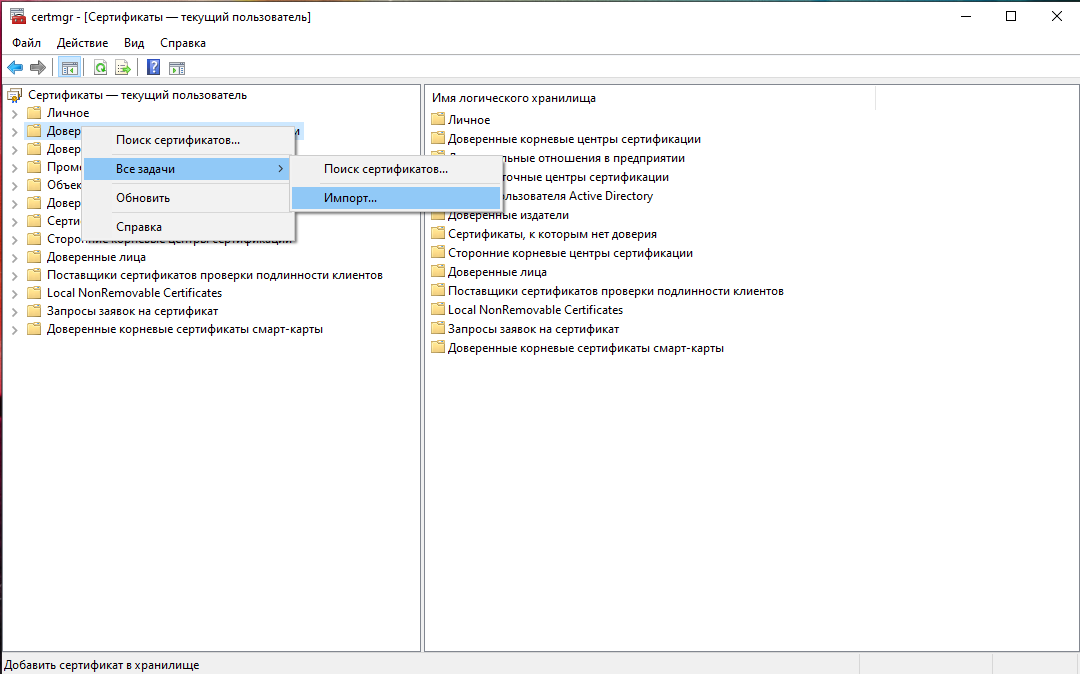

Кликните правой кнопкой мыши по пункту «Доверенные корневые центры сертификации», выберите пункт «Все задачи» → «Импорт»:

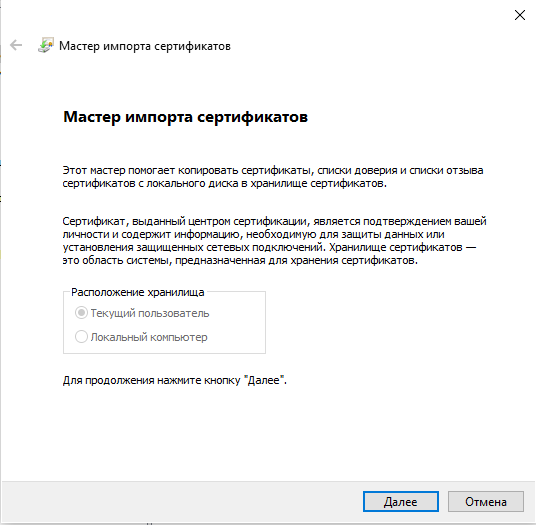

Нажмите «Далее»:

Укажите папку и имя файла:

Нажмите «Далее»:

Теперь действительно всё готово:

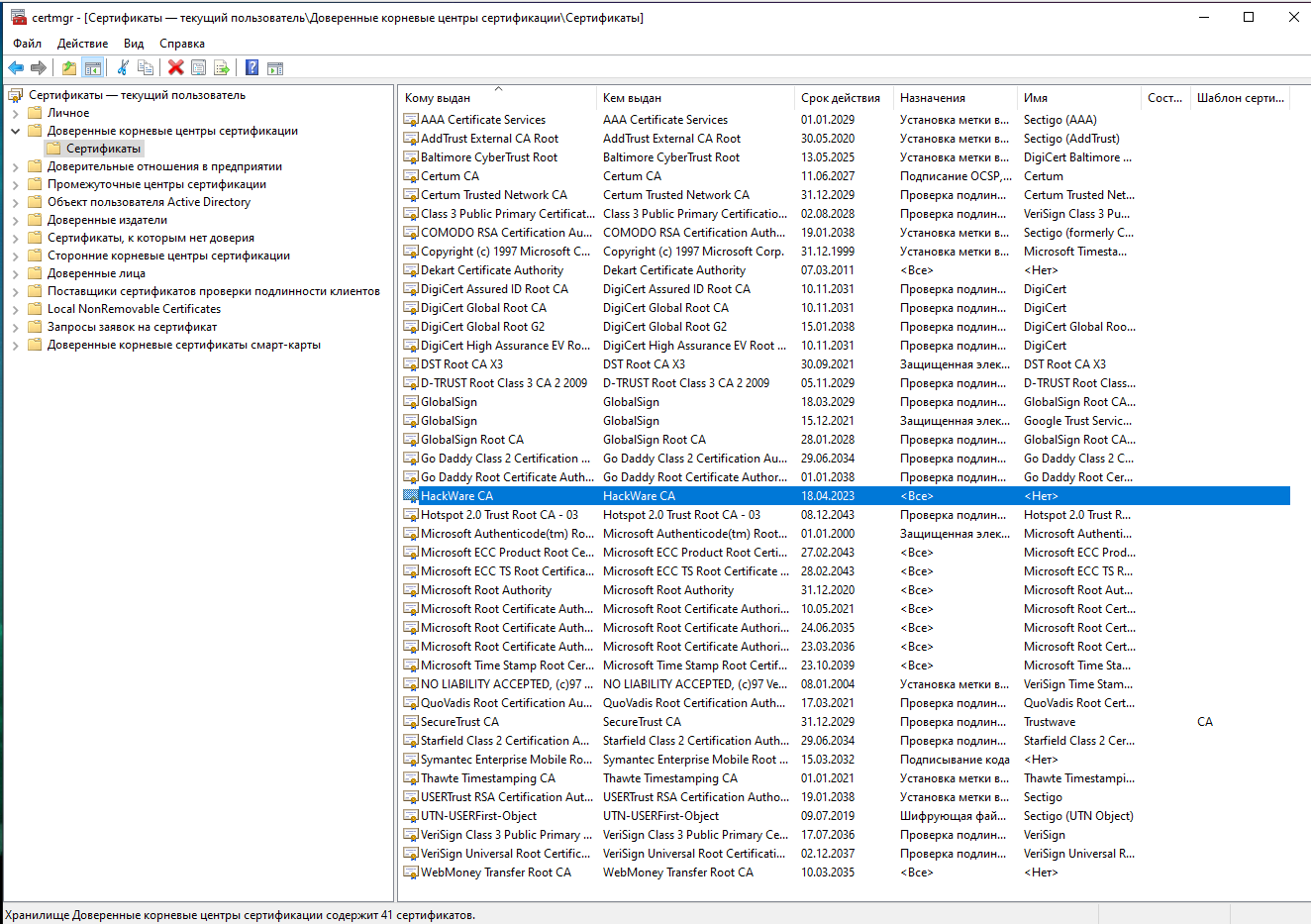

Только что импортированный сертификат в Менеджере Сертификатов:

Как добавить корневой сертификат в доверенные в Windows в веб браузеры

Chrome, Chromium, Opera и сделанные на их основе веб браузеры используют общесистемные корневые CA сертификаты. То есть для добавления новых доверенных CA достаточно добавить их в систему, как это показано выше.

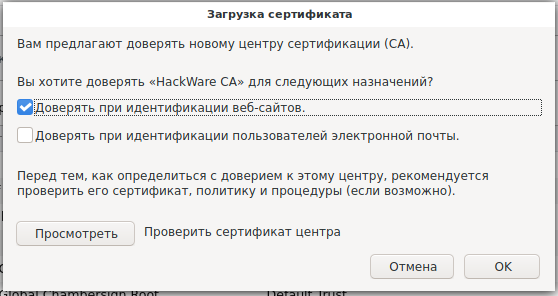

Firefox использует исключительно своё хранилище. Для добавления корневых сертификатов CA в Firefox нужно сделать так:

- В настройках Firefox: Приватность и Защита → Сертификаты → Просмотр сертификатов → Центры сертификации:

Нажмите кнопку «Импортировать»:

Выберите файл с сертификатом.

Укажите, какие полномочия вы даёте этому сертификату:

Для глубокого понимания OpenSSL смотрите также полное руководство: «OpenSSL: принципы работы, создание сертификатов, аудит».

Управление доверенными корневыми сертификатами в Windows 10/8

В одной из наших предыдущих публикаций мы увидели, что такое корневые сертификаты . Могут быть случаи, когда некоторые компании или пользователи могут чувствовать необходимость управлять и настраивать доверенные корневые сертификаты, чтобы другие пользователи в домене не могли настраивать свой собственный набор. В этом посте мы увидим, как управлять доверенными корневыми сертификатами и добавлять сертификаты в хранилище доверенных корневых центров сертификации в Windows 10/8.1.

Управление доверенными корневыми сертификатами в Windows

Чтобы добавить сертификаты в хранилище доверенных корневых центров сертификации для локального компьютера , в меню WinX в Windows 10/8.1 откройте окно «Выполнить» и введите mmc и нажмите Enter, чтобы открыть Microsoft Management Control.

Нажмите ссылку меню «Файл» и выберите «Добавить/удалить оснастку». Теперь в разделе «Доступные оснастки» нажмите Сертификаты и нажмите «Добавить».

Нажмите ОК. В следующем диалоговом окне выберите Учетная запись компьютера , а затем нажмите Далее.

Теперь выберите Локальный компьютер и нажмите «Готово».

Теперь вернувшись в MMC, в дереве консоли дважды щелкните Сертификаты , а затем щелкните правой кнопкой мыши Хранилище доверенных корневых центров сертификации . В разделе Все задачи выберите Импорт .

Откроется мастер импорта сертификатов.

Следуйте инструкциям мастера, чтобы завершить процесс.

Теперь давайте посмотрим, как настроить и доверенные корневые сертификаты для локального компьютера . Откройте MMC, нажмите ссылку меню «Файл» и выберите «Добавить/удалить оснастку». Теперь в разделе «Доступные оснастки» нажмите Редактор объектов групповой политики и нажмите кнопку Добавить. Выберите компьютер, локальный объект групповой политики которого вы хотите редактировать, и нажмите «Готово»/«ОК».

Теперь вернитесь в дерево консоли MMC, перейдите к Политике локального компьютера> Конфигурация компьютера> Параметры Windows> Параметры безопасности. Далее Политики открытых ключей . Дважды щелкните «Параметры проверки пути сертификата» и перейдите на вкладку «Хранилища».

Здесь установите флажки Определить эти параметры политики , Разрешить использование доверенных корневых центров сертификации для проверки сертификатов и Разрешить пользователям доверять сертификатам равноправного доверия . .

Наконец, на вкладке «Хранилища»> «Хранилища корневых сертификатов» выберите один из вариантов в разделе Корневые центры сертификации, которым клиентские компьютеры могут доверять , и нажмите «ОК». Если вы сомневаетесь, используйте рекомендованный вариант.

Чтобы узнать, как управлять доверенными корневыми сертификатами для домена и как добавить сертификаты в хранилище доверенных корневых центров сертификации для домена , посетите Technet .

RCC – это бесплатный сканер корневых сертификатов, который может помочь вам сканировать корневые сертификаты Windows на наличие ненадежных.

Где в Windows хранятся корневые сертификаты Центров Сертификации (CA)

Общесистемные корневые CA сертификаты

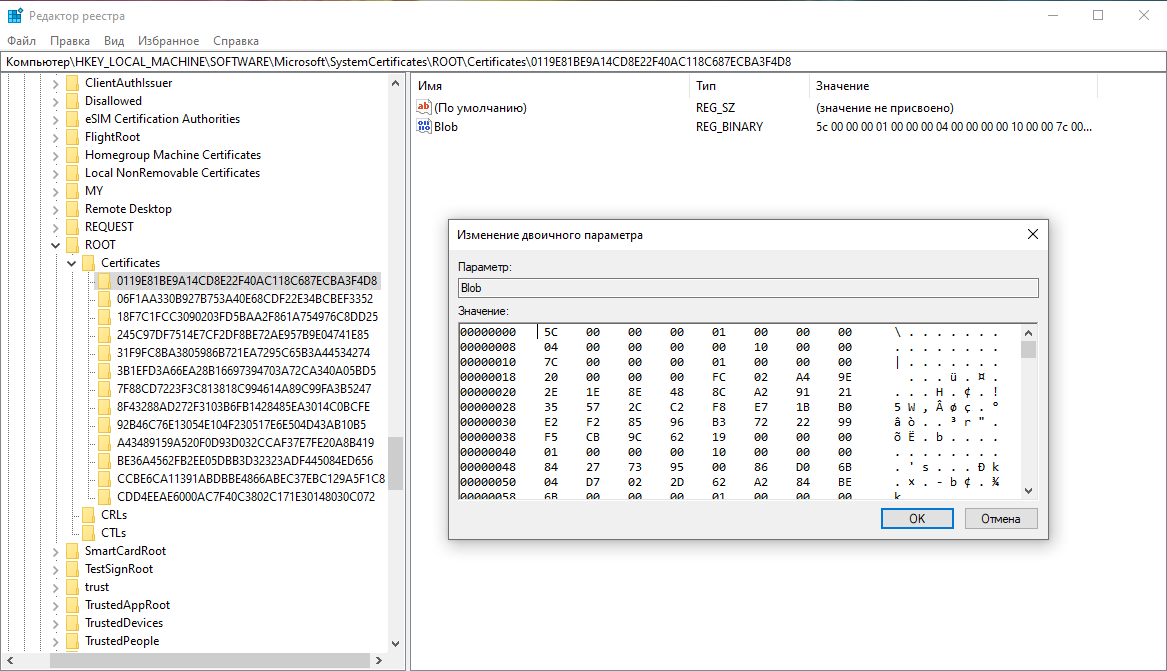

Если вы задаётесь вопросом, в какой папке хранятся сертификаты в Windows, то правильный ответ в том, что в Windows сертификаты хранятся в реестре. Причём они записаны в виде бессмысленных бинарных данных. Чуть ниже будут перечислены ветки реестра, где размещены сертификаты, а пока давайте познакомимся с программой для просмотра и управления сертификатами в Windows.

В Windows просмотр и управление доверенными корневыми сертификатами осуществляется в программе Менеджер Сертификатов.

Чтобы открыть Менеджер Сертификатов нажмите Win+r, введите в открывшееся поле и нажмите Enter:

Перейдите в раздел «Доверенные корневые центры сертификации» → «Сертификаты»:

Здесь для каждого сертификата вы можете просматривать свойства, экспортировать и удалять.

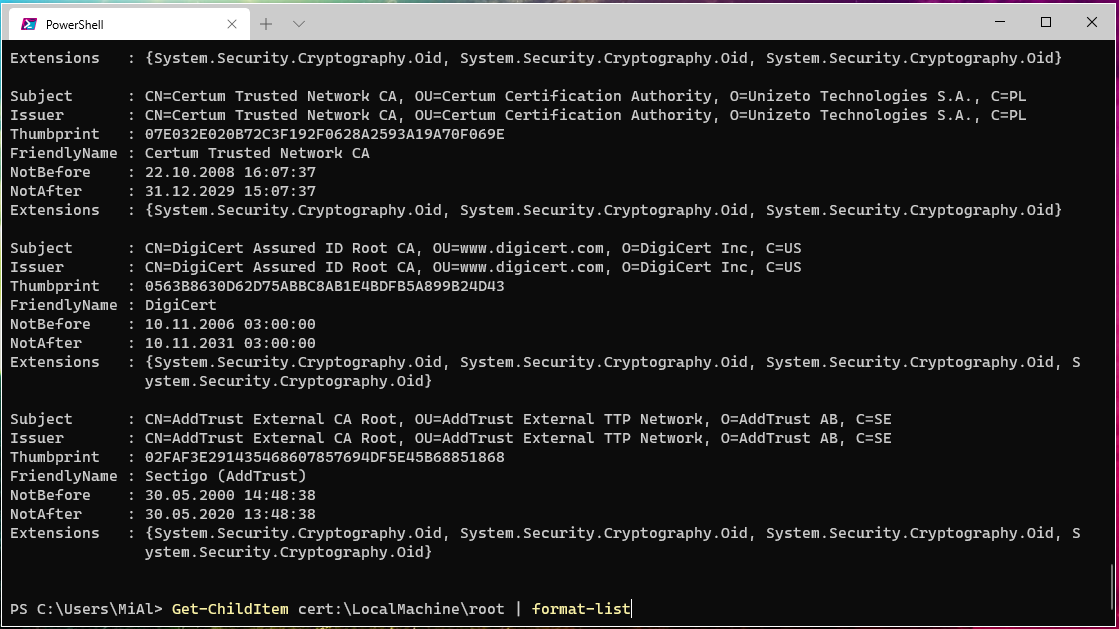

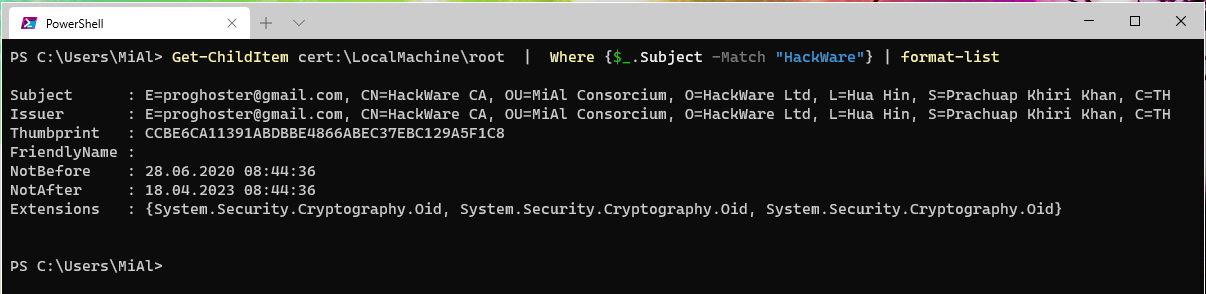

Просмотр сертификатов в PowerShell

Чтобы просмотреть список сертификатов с помощью PowerShell:

Чтобы найти определённый сертификат выполните команду вида (замените «HackWare» на часть искомого имени в поле Subject):

Теперь рассмотрим, где физически храняться корневые CA сертификаты в Windows. Сертификаты хранятся в реестре Windows в следующих ветках:

Сертификаты уровня пользователей:

- HKEY_CURRENT_USER\Software\Microsoft\SystemCertificates — содержит настройки сертификатов для текущего пользователя

- HKEY_CURRENT_USER\Software\Policies\Microsoft\SystemCertificates — как и предыдущее расположение, но это соответствует сертификатам пользователей, развёрнутым объектом групповой политики (GPO (Group Policy))

- HKEY_USERS\SID-User\Software\Microsoft\SystemCertificates — соответствует настройке определённых пользовательских сертификатов. У каждого пользователя есть своя ветка в реестре с SID (идентификатор безопасности).

Сертификаты уровня компьютера:

- HKEY_LOCAL_MACHINE\Software\Microsoft\SystemCertificates — содержит настройки для всех пользователей компьютера

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates — как и предыдущее расположение, но это соответствует сертификатам компьютера, развёрнутым объектом групповой политики (GPO (Group Policy))

Сертификаты уровня служб:

- HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Services\ServiceName\SystemCertificates — содержит настройки сертификатов для всех служб компьютера

Сертификаты уровня Active Directory:

- HKEY_LOCAL_MACHINE\Software\Microsoft\EnterpriseCertificates — сертификаты, выданные на уровне Active Directory.

И есть несколько папок и файлов, соответствующих хранилищу сертификатов Windows. Папки скрыты, а открытый и закрытый ключи расположены в разных папках.

Пользовательские сертификаты (файлы):

- %APPDATA%\Microsoft\SystemCertificates\My\Certificates

- %USERPROFILE%\AppData\Roaming\Microsoft\Crypto\RSA\SID

- %USERPROFILE%\AppData\Roaming\Microsoft\Credentials

- %USERPROFILE%\AppData\Roaming\Microsoft\Protect\SID

Компьютерные сертификаты (файлы):

- C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys

Рассмотрим теперь где хранятся корневые CA сертификаты веб-браузеров.

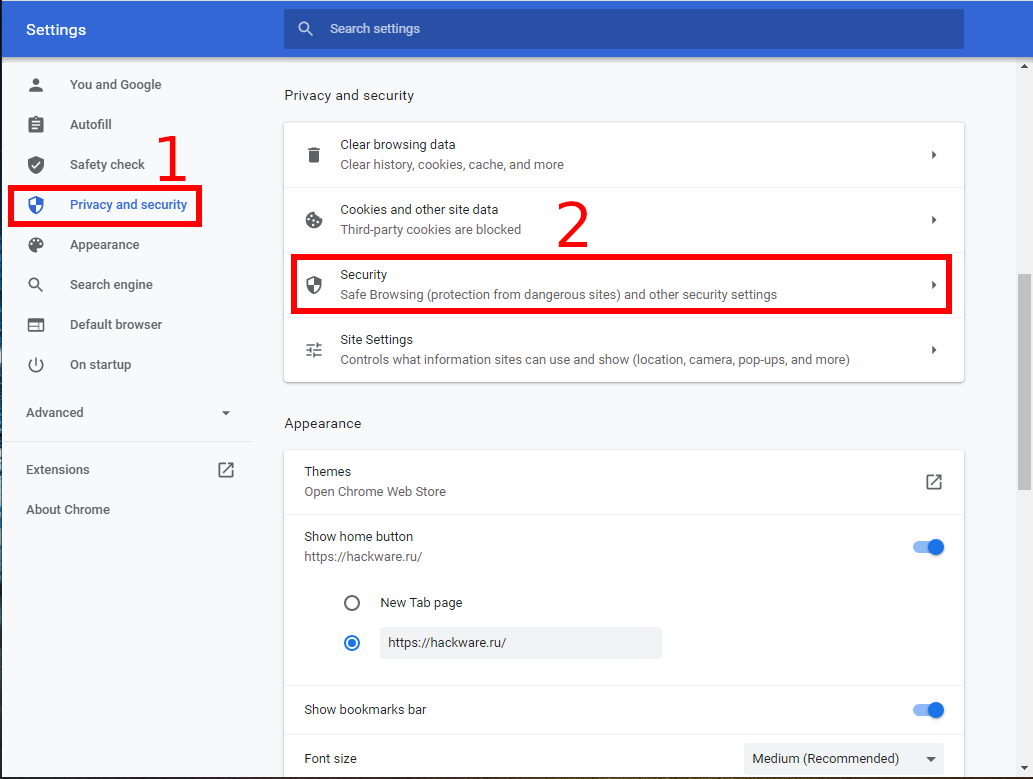

Google Chrome

Использует общесистемные доверенные корневые центры сертификации.

Чтобы перейти к списку сертификатов из веб браузера:

Настройки → Приватность и Защита → Безопасность → Управление сертификатами → Просмотр сертификатов → Центры сертификации → Доверенные корневые центры сертификации:

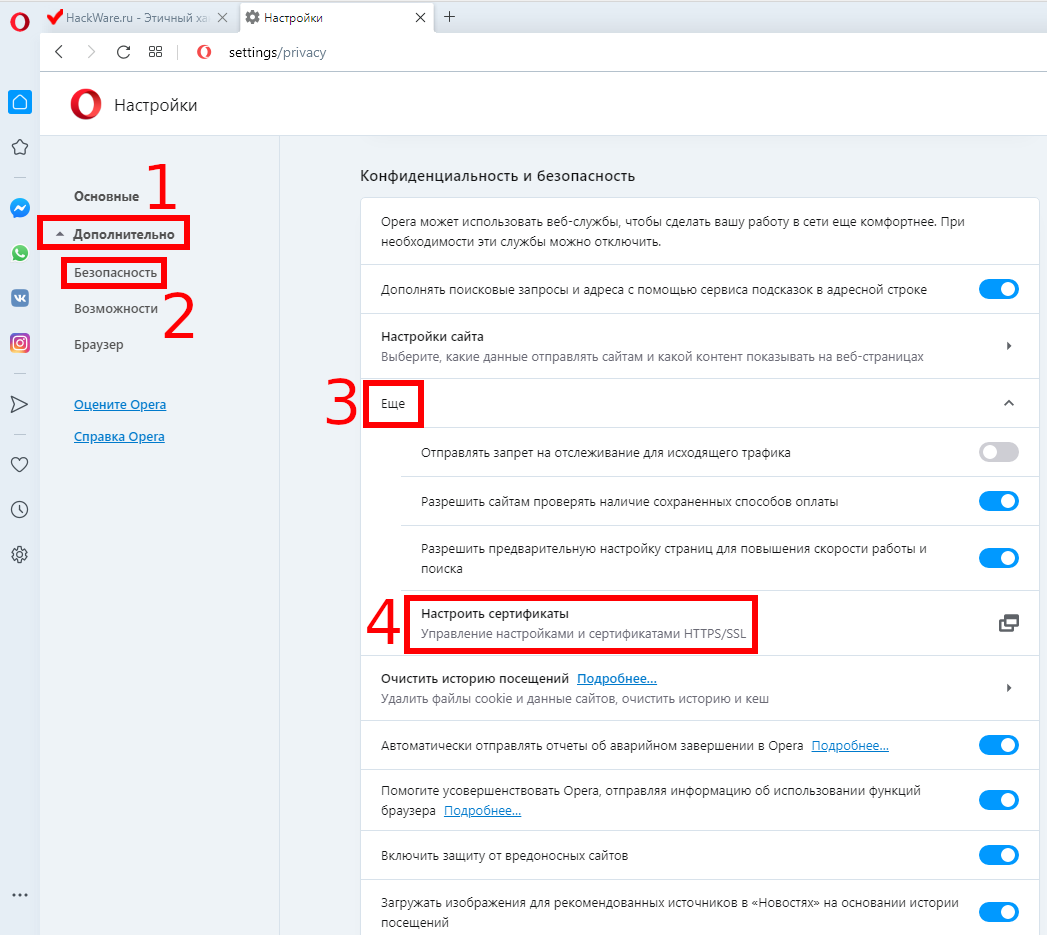

Opera

Чтобы перейти к списку сертификатов из веб браузера: Настройки → Перейти к настройкам браузера → Дополнительно → Безопасность → Ещё → Настроить сертификаты → Доверенные корневые центры сертификации:

Firefox

Приватность и Защита → Сертификаты → Просмотр сертификатов → Центры сертификации:

Для глубокого понимания OpenSSL смотрите также полное руководство: «OpenSSL: принципы работы, создание сертификатов, аудит».

Экспорт сертификата корневого сертификационного органа

В этой статье описывается экспорт сертификата корневого сертификационного органа.

Исходная версия продукта: Windows Server 2003

Исходный номер КБ: 555252

Советы

Запрос сертификата корневого сертификационного органа с помощью командной строки:

Войдите на сервер корневого органа сертификации с помощью учетной записи администратора.

Go to Start > Run >, and type Cmd and press on Enter button.

Чтобы экспортировать сервер корневого ЦС в новый файл с именем ca_name.cer, введите:

Запрос сертификата корневого сертификационного органа с сайта веб-регистрации:

Войдите на веб-сайт регистрации корневого сертификационного органа.

Обычно сайт веб-регистрации находится по следующим ссылкам:

ip_address = IP-адрес сервера корневого сертификационного органа.

fqdn = полное доменное имя корневого сервера сертификации.

Щелкните ссылку «Скачать сертификат ЦС, цепочку сертификатов или CRL».

Нажмите кнопку «Загрузить сертификат ЦС».

Сохраните файл certnew.cer в локальном хранилище дисков.

Заявление об отказе от контента решений сообщества

КОРПОРАЦИЯ МАЙКРОСОФТ И/ИЛИ ЕЕ ПОСТАВЩИКИ НЕ СОДЕРЖАТ НИКАКИХ ПРЕДСТАВЛЕНИЙ О ПРИГОДНОСТИ, НАДЕЖНОСТИ ИЛИ ТОЧНОСТИ ИНФОРМАЦИИ И СВЯЗАННОЙ С НЕЙ ГРАФИКИ. ВСЯ ТАКАЯ ИНФОРМАЦИЯ И СВЯЗАННАЯ С НЕЙ ГРАФИКА ПРЕДОСТАВЛЯЮТСЯ БЕЗ КАКИХ-ЛИБО ГАРАНТИЙ. КОРПОРАЦИЯ МАЙКРОСОФТ И/ИЛИ ЕЕ ПОСТАВЩИКИ НАСТОЯЩИМ СНИМАТЬИ ВСЕ ГАРАНТИИ И УСЛОВИЯ, ОТНОСЯЩИЕСЯ К ЭТОЙ ИНФОРМАЦИИ И СВЯЗАННЫМ ГРАФИЧЕСКИМ ГРАФИКАМ, ВКЛЮЧАЯ ВСЕ ПОДРАЗУМЕВАЕМЫЕ ГАРАНТИИ И УСЛОВИЯ ДЛЯ ОБЕСПЕЧЕНИЯ СООТВЕТСТВИЯ ТРЕБОВАНИЯМ, ПРИГОДНОСТИ ДЛЯ ОПРЕДЕЛЕННЫХ ЦЕЛЕЙ, ВОРКМАНЛИКЕ УСИЛИЯ, ДОЛЖНОСТИ И НЕНАРУШЕНИЯ ПРАВ. ВЫ ЯВНО СОГЛАСНЫ, ЧТО В СЛУЧАЕ ОТСУТСТВИЯ У КОРПОРАЦИИ МАЙКРОСОФТ И/ИЛИ ЕЕ ПОСТАВЩИКОВ НЕ НЕСЕТ ОТВЕТСТВЕННОСТИ ЗА ЛЮБЫЕ ПРЯМЫЕ, КОСВЕННЫЕ, ПУНИТИВЕ, СЛУЧАЙНЫЕ, СПЕЦИАЛЬНЫЕ УБЫТКИ, А ТАКЖЕ ЛЮБЫЕ УЩЕРБА БЕЗ ОГРАНИЧЕНИЙ, УЩЕРБА ДЛЯ ПОТЕРИ ИСПОЛЬЗОВАНИЯ, ДАННЫХ ИЛИ ПРИБЫЛИ, КОТОРЫЕ СВЯЗАНЫ С ИСПОЛЬЗОВАНИЕМ ИЛИ НЕВОЗМОЖНОСТЬЮ ИСПОЛЬЗОВАТЬ ИНФОРМАЦИЮ И СВЯЗАННУЮ С НИМИ ГРАФИКУ, В ЗАВИСИМОСТИ ОТ ДОГОВОРА, НАРУШЕНИЯМ, НЕБРЕЖНОСТЬЮ, ОГРАНИЧЕННОЙ ОТВЕТСТВЕННОСТИ ИЛИ ИНЫМ СПОСОБОМ, ДАЖЕ ЕСЛИ КОРПОРАЦИИ МАЙКРОСОФТ ИЛИ ЕЕ ПОСТАВЩИКАМ РЕКОМЕНДУЕТСЯ ВОЗДЕРЖАТЬ УЩЕРБ.