- КриптоПро

- Содержание

- О КриптоПро [ править ]

- Совместимость [ править ]

- Установка КриптоПро CSP [ править ]

- Загрузка [ править ]

- Установка [ править ]

- Обновление [ править ]

- Прописывание путей к исполняемым файлам [ править ]

- Проверка лицензии [ править ]

- Проверка версии [ править ]

- Удаление КриптоПро [ править ]

- Настройка оборудования [ править ]

- Управление считывателями [ править ]

- Управление носителями [ править ]

- Управление ДСЧ [ править ]

- Настройка криптопровайдера [ править ]

- Управление контейнерами [ править ]

- Создание контейнера [ править ]

- Просмотр доступных контейнеров [ править ]

- Удаление контейнера [ править ]

- Управление сертификатами [ править ]

- Создание запроса на получение сертификата [ править ]

- Установка сертификата [ править ]

- Просмотр сертификатов [ править ]

- Получение сертификата в УЦ и его установка [ править ]

- Проверка цепочки сертификатов [ править ]

- Удаление сертификата [ править ]

- Экспорт контейнера и сертификата на другую машину [ править ]

- Экспорт сертификатов на другую машину [ править ]

- Импорт персонального сертификата [ править ]

- Инструменты КриптоПро — кроссплатформенный графический интерфейс [ править ]

- Работа с сертификатами в token-manager [ править ]

- Установка и запуск [ править ]

- Проверка лицензии [ править ]

- Просмотр сертификатов [ править ]

- Установка сертификата [ править ]

- Электронная подпись [ править ]

- Создание и проверка подписи в командной строке [ править ]

- Создание подписи [ править ]

- Проверка подписи [ править ]

- Извлечение подписанного файла [ править ]

- Создание и проверка ЭЦП в ALT CSP КриптоПро [ править ]

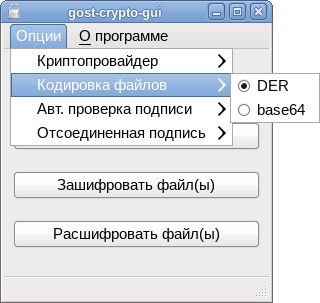

- Создание и проверка ЭЦП в gost-crypto-gui [ править ]

- Создание и проверка ЭЦП с использованием cptools [ править ]

- Web [ править ]

- КриптоПро ЭЦП Browser plug-in [ править ]

- zakupki.gov.ru [ править ]

- Вход в ЕСИА [ править ]

- Особенности работы с токенами [ править ]

- Rutoken S [ править ]

КриптоПро

|

| Данная страница находится в разработке. Эта страница ещё не закончена. Информация, представленная здесь, может оказаться неполной или неверной. |

Содержание

О КриптоПро [ править ]

КриптоПро — линейка криптографических утилит (вспомогательных программ), так называемых «криптопровайдеров». Они используются во многих программах российских разработчиков для генерации ЭЦП, работы с сертификатами, организации структуры PKI и т.д. (см.сайт).

Совместимость [ править ]

По информации разработчика, с ALT Linux совместимы следующие продукты КриптоПро:

- КриптоПро CSP

- КриптоПро JCP

- КриптоПро HSM

- КриптоПро TSP

- КриптоПро OCSP

- КриптоПро ЭЦП Browser plug-in

- КриптоПро SSF

- КриптоПро Stunnel

- Браузер КриптоПро Fox

Установка КриптоПро CSP [ править ]

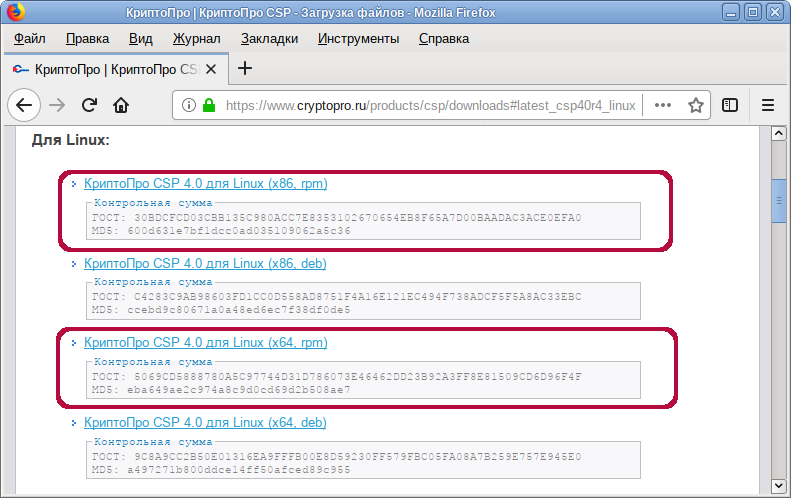

Загрузка [ править ]

Архив с программным обеспечением (КриптоПро CSP 4.0 R4 — сертифицированная версия, КриптоПро CSP 5.0 — несертифицированная) можно загрузить после предварительной регистрации:

- linux-ia32.tgz (19,3 МБ, для i586) — для 32-разрядных систем (x86, rpm) ;

- linux-amd64.tgz (20,1 МБ, для x86_64) — для 64-разрядных систем (x64, rpm) .

Установка [ править ]

1. Установите пакет cryptopro-preinstall :

2. Распакуйте архив, скачанный с официального сайта КриптоПро:

Таблица 1. Описание необходимых пакетов КриптоПро.

| Пакет | Описание |

|---|---|

| Базовые пакеты: | |

| cprocsp-curl | Библиотека libcurl с реализацией шифрования по ГОСТ |

| lsb-cprocsp-base | Основной пакет КриптоПро CSP |

| lsb-cprocsp-capilite | Интерфейс CAPILite и утилиты |

| lsb-cprocsp-kc1 | Провайдер криптографической службы KC1 |

| lsb-cprocsp-kc2 | Провайдер криптографической службы KC2 (требует наличия аппаратного датчика случайных чисел или гаммы) |

| lsb-cprocsp-rdr | Поддержка ридеров и RNG |

| Дополнительные пакеты: | |

| cprocsp-cptools-gtk | Инструменты КриптоПро — кроссплатформенный графический интерфейс |

| cprocsp-rdr-gui-gtk | Графический интерфейс для диалоговых операций |

| cprocsp-rdr-rutoken | Поддержка карт Рутокен |

| cprocsp-rdr-jacarta | Поддержка карт JaCarta |

| cprocsp-rdr-pcsc | Компоненты PC/SC для ридеров КриптоПро CSP |

| lsb-cprocsp-pkcs11 | Поддержка PKCS11 |

| ifd-rutokens | Конфигурация Рутокеновских карт (или можно взять pcsc-lite-rutokens из репозитория) |

3. Установите пакеты КриптоПро:

- под правами пользователя root перейдите в папку с распакованным архивом:

- установите пакеты для поддержки токенов (Рутокен S и Рутокен ЭЦП):

- установите пакет для поддержки токенов (JaCarta):

- Для установки сертификатов Главного удостоверяющего центра:

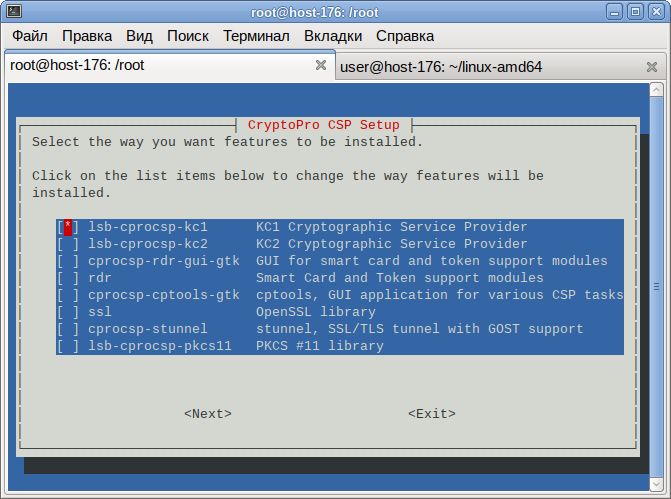

Также можно выполнить установку КриптоПро, запустив ./install_gui.sh в распакованном каталоге и выбрав необходимые модули:

- Для КриптоПро CSP 3.6 R2 потребуется установить пакет cprocsp-compat-altlinux-1.0.0-1.noarch.rpm

- Для установки cprocsp-rdr-gui может понадобиться libXm.so.3 ( libopenmotif3 ) и для вывода кириллицы fonts-bitmap-cyr_rfx-iso8859-5 .

- Для установки cprocsp-rdr-gui-gtk потребуется предварительно установить libpangox-compat .

- В версии 4.0.0-alt5 пакета cryptopro-preinstall добавлены подпакеты:

- cryptopro-preinstall-base для установки с cprocsp-compat-altlinux , «предоставляющим» lsb (в случае нежелательности «лишних» зависимостей вроде libqt3 ), и

- cryptopro-preinstall-full для автоустановки зависимостей cprocsp-rdr-gui .

Обновление [ править ]

Для обновления КриптоПро необходимо:

- Запомнить текущую конфигурацию:

- набор установленных пакетов:

Прописывание путей к исполняемым файлам [ править ]

Утилиты КриптоПро расположены в директориях /opt/cprocsp/sbin/ и /opt/cprocsp/bin/ .

Чтобы каждый раз не вводить полный путь к утилитам КриптоПро:

- после установки пакета cryptopro-preinstall начните новый сеанс пользователя в консоли;

- выполните от имени пользователя, который будет запускать команды (будет действовать до закрытия терминала):

Проверка лицензии [ править ]

Проверить срок истечения лицензии можно командой (обратите внимание на строки Expires:):

Для установки другой лицензии выполните (под root):

Проверка версии [ править ]

Проверить версию КриптоПро можно командой:

Удаление КриптоПро [ править ]

Настройка оборудования [ править ]

Настройка устройств хранения (носителей) и считывания (считывателей) ключевой информации и датчиков случайных чисел.

Считыватели (readers) — устройства, предназначенные для чтения ключей. К считывателям относится считыватели дискет (FAT12), считыватели флеш-накопителей (FLASH), считыватели смарт-карт и токенов, считыватель образа дискеты на жестком диске (HDIMAGE) и др.

Ключевые носители (media) являются местом хранения электронной подписи. В качестве носителя ключевой информации могут использоваться: защищенный флэш-накопитель (токен) (Рутокен, JaCarta, ESMART и др.), смарт-карта, флэш-накопитель, дискета.

Ключевые контейнеры — это способ хранения закрытых ключей, реализованный в КриптоПро. Их физическое представление зависит от типа ключевого носителя (на флеш-накопителе, дискете, жестком диске это каталог в котором хранится набор файлов с ключевой информацией; в случае со смарт-картами — файлы в защищенной памяти смарт-карты).

Встроенный в «КриптоПро CSP» датчик случайных чисел (далее ДСЧ) используется для генерации ключей.

Для смарт-карт: ключи дополнительно защищаются кодом доступа к защищенной памяти смарт-карты (PIN). При всех операциях с защищенной памятью (чтение, запись, удаление. ) требуется вводить PIN. Для других носителей: для повышения безопасности на контейнер можно установить пароль. В этом случае всё содержимое контейнера хранится не в открытом виде, а в зашифрованном на этом пароле. Пароль задается при создании контейнера, в дальнейшем для чтения ключей из контейнера необходимо будет вводить пароль.

Управление считывателями [ править ]

Просмотр доступных (настроенных) считывателей:

Инициализация считывателя HDIMAGE, если его нет в списке доступных считывателей (под правами root):

Считыватель HDIMAGE размещается на /var/opt/cprocsp/keys/ / .

Для работы со считывателем PC/SC требуется пакет cprocsp-rdr-pcsc. После подключения считывателя можно просмотреть список видимых считывателей (не зависимо от того, настроены ли они в КриптоПро как считыватели, зависит только от того, какие установлены драйверы для считывателей):

Инициализация считывателя Aktiv Co. Rutoken S 00 00 (требуется, если считыватель есть в списке видимых считывателей и отсутствует в списке настроенных), в параметре -add указывается имя, которое было получено при просмотре видимых считывателей, в параметре -name — удобное для обращения к считывателю имя, например, Rutoken (под правами root):

Современные аппаратные и программно-аппаратные хранилища ключей, такие как Рутокен ЭЦП или eSmart ГОСТ, поддерживаются через интерфейс PCSC. За реализацию этого интерфейса отвечает служба pcscd , которую необходимо запустить перед началом работы с соответствующими устройствами:

Можно включить службу pcscd в автозапуск при загрузке системы:

Управление носителями [ править ]

Просмотр доступных носителей:

Управление ДСЧ [ править ]

Просмотр списка настроенных ДСЧ:

Настройка криптопровайдера [ править ]

Просмотреть доступные типы криптопровайдеров можно командой cpconfig -defprov -view_type :

Просмотр свойств криптопровайдера нужного типа:

Управление контейнерами [ править ]

Создание контейнера [ править ]

Создадим контейнер с именем «test» в локальном считывателе HDIMAGE.

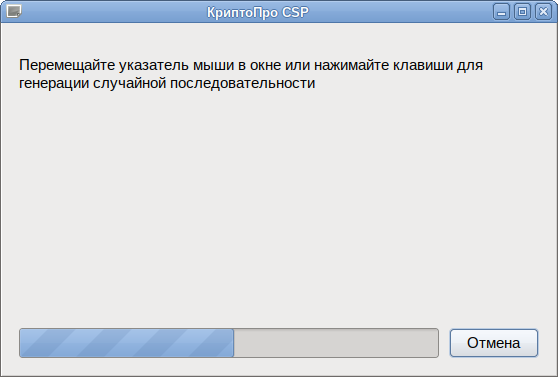

При установленном пакете cprocsp-rdr-gui-gtk будет показано графическое окно, где будет предложено перемещать указатель мыши или нажимать клавиши:

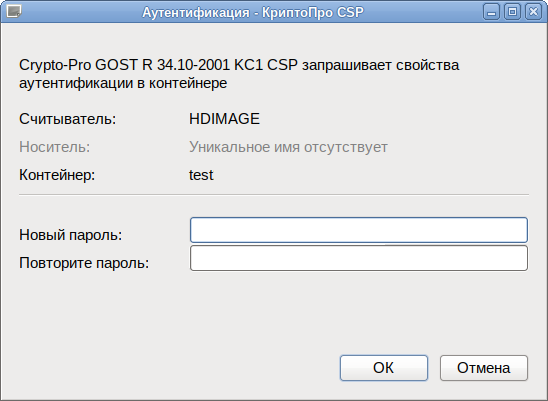

После этого будет предложено указать пароль на контейнер (можно указать пустой, тогда пароль запрашиваться не будет):

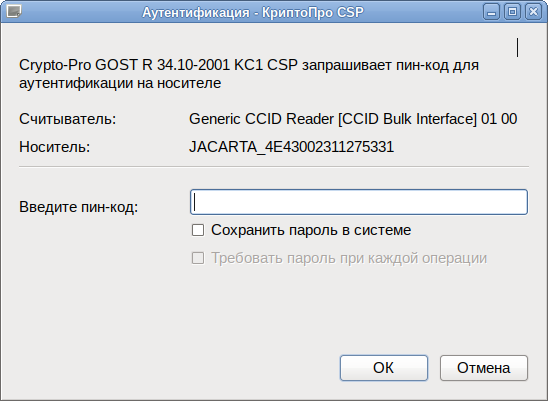

Пароль не создается, а предъявляется (PIN-код пользователя):

После указания пароля снова будет предложено перемещать указатель мыши.

Локальный контейнер создан.

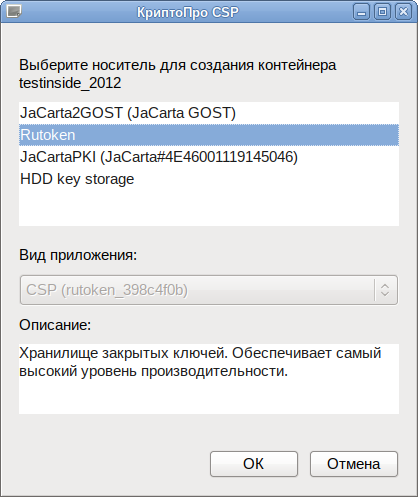

В КриптоПро 5 появилась возможность интерактивно выбирать носитель и тип создаваемого контейнера. Теперь можно создавать неизвлекаемые контейнеры.

Для этого необходимо выполнить команду, где testinside_2012 — имя контейнера:

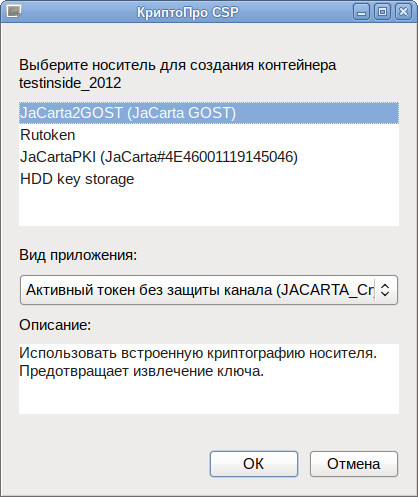

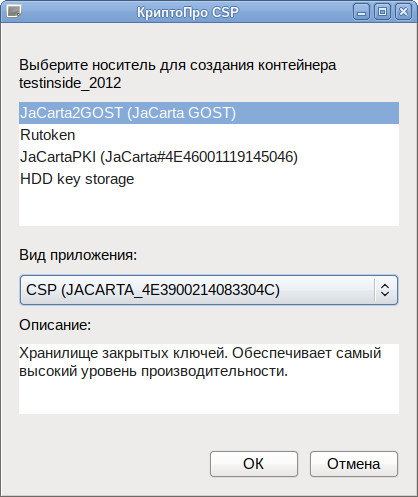

Откроется окно выбора носителя и способа создания контейнера. Для некоторых носителей нет возможности выбрать способ создания контейнера (Рутокен S, JaCarta PKI):

Для некоторых носителей можно выбрать способ создания контейнера (Рутокен ЭЦП, JaCarta-2 PKI/ГОСТ).

Создание неизвлекаемого контейнера:

Создание обычного контейнера:

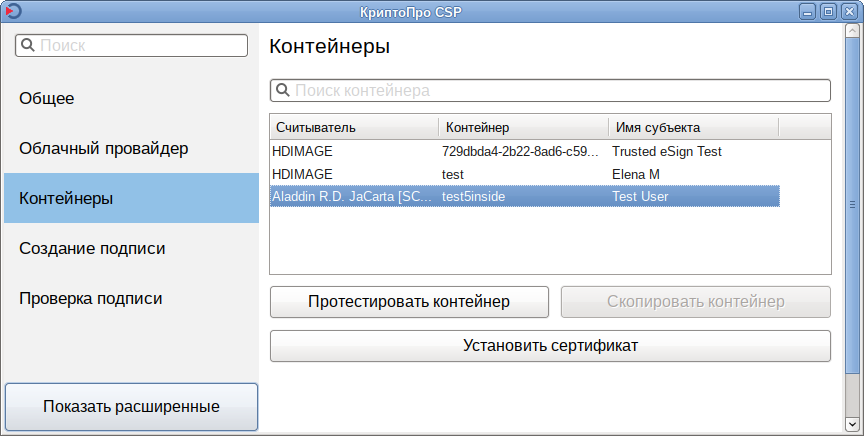

Просмотр доступных контейнеров [ править ]

Проверить наличие контейнеров можно с помощью команды:

Просмотр подробной информации о контейнере:

Удаление контейнера [ править ]

Удалить контейнер можно с помощью команды:

Управление сертификатами [ править ]

cryptcp — приложение командной строки для создания запросов на сертификаты, шифрования и расшифрования файлов, создания и проверки электронной подписи файлов с использованием сертификатов открытых ключей, хэширования файлов. Результатом работы приложения в большинстве случаев является файл с CMS-сообщением (PKCS#7) в кодировке DER или BASE64.

Создание запроса на получение сертификата [ править ]

Создание запроса на получение сертификата средствами КриптоПро:

Для создания запроса на получение сертификата потребуется:

- DN — данные, которые будут храниться в поле Subject сертификата (cn=Test User5,e=cas@altlinux.org).

- Имя контейнера вместе со считывателем (например, в локальном хранилище hdimage: \\.\HDIMAGE\test ).

- Имя файла, в котором следует сохранить запрос ( test5.csr ).

С помощью опции -certusage можно указать OID назначение сертификата. Назначение сертификата представляется в сертификате объектным идентификатором, присвоенным этой политике, — OID. Если в сертификате указано несколько политик, то это означает, что сертификат соответствует всем этим политикам списка.

Таблица 2. Типы применения.

| OID | Назначение |

|---|---|

| 1.3.6.1.5.5.7.3.1 | Аутентификация сервера |

| 1.3.6.1.5.5.7.3.2 | Аутентификация клиента |

| 1.3.6.1.5.5.7.3.3 | Подписывание кода |

| 1.3.6.1.5.5.7.3.4 | Защищенная электронная почта |

| 1.3.6.1.5.5.7.3.8 | Простановка штампов времени |

| 1.3.6.1.4.1.311.10.5.1 | Цифровые права |

| 1.3.6.1.4.1.311.10.3.12 | Подписывание документа |

Таблица 3. Поле Subject сертификата

| OID | Алиас | Назначение | Примечание |

|---|---|---|---|

| 2.5.4.3 | CN | Общее имя | Наименование ЮЛ (если ИНН начинается с «00») или ФИО владельца. Длина не более 64 символов |

| 2.5.4.4 | SN | Фамилия | |

| 2.5.4.42 | GN/G | Имя Отчество | Общая длина текста в полях SN и G должна быть не более 64 символов (с учетом одного пробела между текстом из Фамилии и текстом из Имени) |

| 1.2.840.113549.1.9.1 | emailAddress/E | Адрес электронной почты | ivanov@mail.mail |

| 1.2.643.100.3 | SNILS | СНИЛС | Должно быть записано 11 цифр (допускается 11 нулей для иностранных граждан). |

| 1.2.643.3.131.1.1 | INN | ИНН | 12 цифр, для ЮЛ первые две цифры 00 |

| 2.5.4.6 | C | Страна | Двухсимвольный код страны (RU) |

| 2.5.4.8 | S | Регион | Наименование субъекта РФ ЮЛ: по адресу местонахождения, ФЛ: по адресу регистрации (39 Калининградская обл.) |

| 2.5.4.7 | L | Населенный пункт | Наименование населенного |

| 2.5.4.9 | street | Название улицы, номер дома | Пр-т Победы 14 кв.3 |

| 2.5.4.10 | O | Организация | Полное или сокращенное наименование организации (только для ЮЛ) |

| 2.5.4.11 | OU | Подразделение | В случае выпуска СКПЭП на должностное лицо – соответствующее подразделение организации (только для ЮЛ) |

| 2.5.4.12 | T | Должность | В случае выпуска СКПЭП на должностное лицо – его должность (только для ЮЛ) |

| 1.2.643.100.1 | OGRN | ОГРН | ОГРН организации (только для ЮЛ) |

Создать запрос на субъект «cn=Test User5,e=cas@altlinux.org», используя открытый ключ, сгенерированный в контейнере test текущего пользователя криптопровайдером «GOST R 34.10-2001» (тип — 75) и сохранить его в файл test5.req, назначение ключа — аутентификация и защита электронной почты:

Созданный запрос будет сохранен в файле test5.req. Эти данные нужны для получения сертификата в удостоверяющем центре.

Создать запрос на физическое лицо, используя открытый ключ, сгенерированный в контейнере test_2012 (тип — 80) текущего пользователя криптопровайдером «Crypto-Pro GOST R 34.10-2012 KC1 CSP» (тип — 80) и сохранить его в файл test2012.req, назначение ключа — аутентификация и защита электронной почты:

Тот же запрос, используя OID:

Установка сертификата [ править ]

Добавление сертификата, без привязки к ключам (только проверка ЭЦП):

Ассоциировать сертификат с контейнером, сертификат попадет в пользовательское хранилище uMy:

Запись сертификата клиента в контейнер:

-provtype — указать тип криптопровайдера (по умолчанию 75);

-provname — указать имя криптопровайдера;

-cont — задать имя ключевого контейнера (по умолчанию выбор из списка);

-ku — использовать контейнер пользователя (CURRENT_USER);

-km — использовать контейнер компьютера (LOCAL_MACHINE);

-dm — установка в хранилище компьютера (LOCAL_MACHINE);

-du — установка в хранилище пользователя (CURRENT_USER);

-askpin — запросить пароль ключевого контейнера из с консоли;

— имя файла, содержащего сертификат.

Добавление сертификата УЦ из файла certne_ucw.cer в хранилище машины (для текущего пользователя):

Добавление корневых сертификатов из файла cert.p7b (для текущего пользователя):

Необходимо последовательно добавить все сертификаты.

Просмотр сертификатов [ править ]

Для просмотра установленных сертификатов можно воспользоваться командой:

Просмотр сертификатов в локальном хранилище uMy:

Просмотр сертификатов в контейнере:

Просмотр корневых сертификатов:

Получение сертификата в УЦ и его установка [ править ]

Для получения сертификата в УЦ (на примере тестового удостоверяющего центра КриптоПро), необходимо выполнить следующие действия:

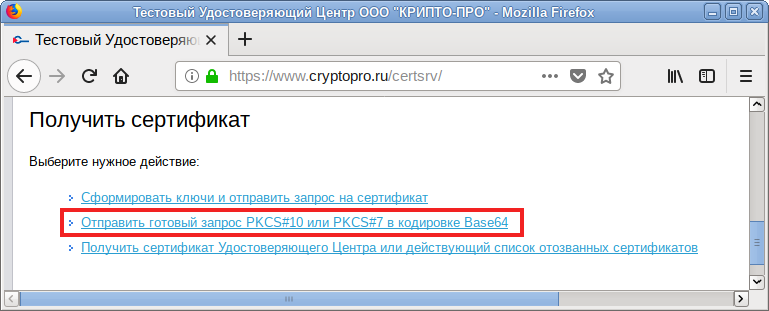

- Откройте в браузере ссылку http://www.cryptopro.ru/certsrv (тестовый удостоверяющий центр КриптоПро).

- Нажмите ссылку «Отправить готовый запрос PKCS#10 или PKCS#7 в кодировке Base64»:

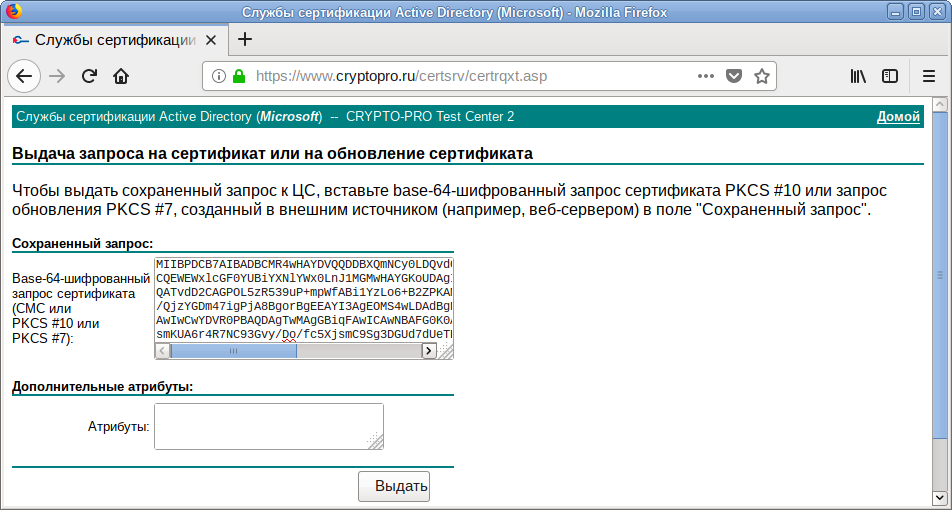

- Вставьте в поле «Base-64-шифрованный запрос сертификата» содержимое файла test5.req и нажмите кнопку «Выдать»:

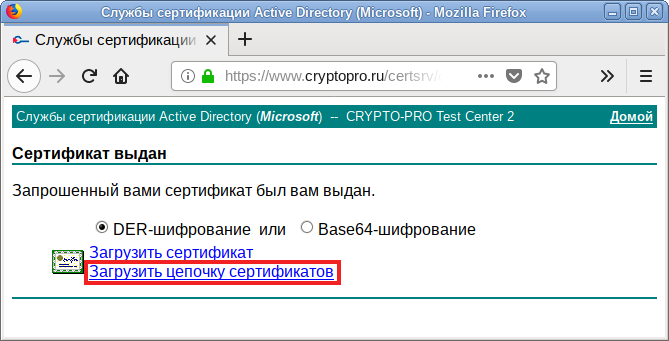

- Сохраните файл по ссылке «Загрузить цепочку сертификатов» (по умолчанию предлагается имя certnew.p7b ):

Просмотреть полученный сертификат можно, выполнив команду:

Цепочка сертификатов содержит два сертификата:

- Сертификат удостоверяющего центра.

- Сертификат клиента.

Для установки сертификата удостоверяющего центра:

Для записи сертификата клиента в контейнер:

Проверка цепочки сертификатов [ править ]

Таблица 4. Сертификаты популярных удостоверяющих центров.

| Удостоверяющий Центр | Источник | Сертификаты |

|---|---|---|

| ПАК «Головной удостоверяющий центр» | https://e-trust.gosuslugi.ru/MainCA | https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=8CAE88BBFD404A7A53630864F9033606E1DC45E2 |

| ЗАО «Национальный удостоверяющий центр» | https://www.nucrf.ru/info/ | https://www.nucrf.ru/download/nucrf.p7b |

| Удостоверяющий центр СКБ Контур | https://ca.kontur.ru/about/certificates (выбрать 2015 год) | http://cdp.skbkontur.ru/certificates/kontur-root-2015.crt |

Для проверки можно скопировать персональный сертификат в файл:

Из вывода следует, что все сертификаты есть в цепочке сертификатов.

Если же команда возвращает «Цепочка сертификатов не проверена для следующего сертификата:» или другую ошибку:

(нажмите C и Enter, чтобы выйти).

Можно запустить вышеуказанную команду с отладкой цепочки:

То есть нам надо установить сертификат УЦ с CN=uc skb kontur (root):

Всё в порядке и сертификат виден в плагине Cades.

Удаление сертификата [ править ]

Удалить сертификат c «CN=Иванов Иван Иванович» из хранилища КриптоПро:

Удалить сертификат c «CN=Иванов Иван Иванович» из контейнера:

Удалить все сертификаты из хранилища КриптоПро:

Удалить все сертификаты установленные в хранилище машины:

Экспорт контейнера и сертификата на другую машину [ править ]

Если при создании контейнера он был помечен как экспортируемый (ключ -exportable), то его можно экспортировать на USB-диск:

При этом потребуется ввести пароль от контейнера ‘\\.\HDIMAGE\test_export’ и задать пароль на новый контейнер ‘\\.\FLASH\test_new’.

Просмотр списка контейнеров:

Экспортировать сертификат из локального хранилища в файл:

Скопировать сертификат на USB-диск:

Экспорт контейнера с USB-диска на жесткий диск:

Ассоциировать сертификат с контейнером, сертификат попадет в пользовательское хранилище My:

Экспорт сертификатов на другую машину [ править ]

Закрытые ключи к сертификатам находятся в /var/opt/cprocsp/keys .

Для экспорта сертификатов необходимо:

- Перенести ключи из /var/opt/cprocsp/keys на нужную машину в тот же каталог.

- Экспортировать сертификаты (их, количество можно определить, выполнив: certmgr -list, в примере сертификатов 3):

Импорт персонального сертификата [ править ]

Вы можете импортировать собственный сертификат в локальный считыватель HDIMAGE.

Если у вас нет сертификата, самое время его создать:

- Создание через cert-sh-functions (требует установки пакета cert-sh-functions )

- Создание сертификатов PKCS12 (достаточно только пакета openssl )

Допустим, мы пошли по первому пути и создали сертификат web-server (делать это строго под правами root):

Сертификат по умолчанию будет лежать в /var/lib/ssl/certs/web-server.cert , а ключ — в /var/lib/ssl/private/web-server.key

Для импорта потребуется файл сертификата и закрытый ключ в контейнере PKCS#12.

Создадим для нашего ключа и сертификата необходимый контейнер:

Проверка созданного контейнера (при запросе введите пароль, введённый в предыдущей команде):

И сертификат и ключ попали в контейнер.

После генерации сертификата проверим наличие считывателя:

Для импорта сертификата в КриптоПро используйте программу certmgr . В нашем случае:

Если Вам необходимо импортировать сертификат с токена:

Если контейнер защищен паролем используйте ключ -pin

Инструменты КриптоПро — кроссплатформенный графический интерфейс [ править ]

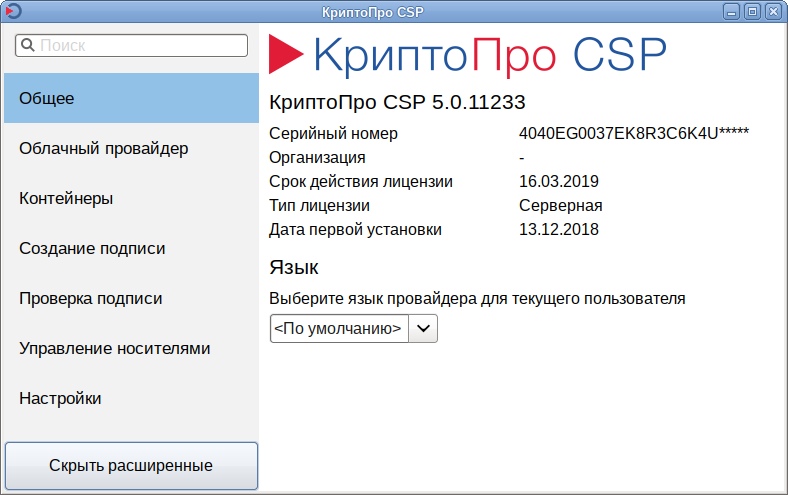

В версии КриптоПРО 5 появилась графическая утилита для работы с сертификатами — cptools.

Для использования cptools необходимо установить пакет cprocsp-cptools-gtk из скачанного архива:

После этого её можно запустить из консоли:

С её помощью можно установить сертификат из токена в хранилище uMy:

Работа с сертификатами в token-manager [ править ]

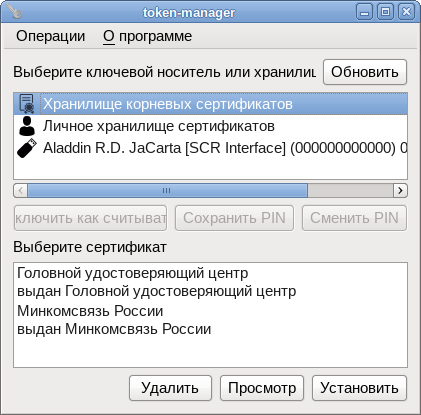

token-manager предоставляет графический интерфейс управления ключевыми носителями и сертификатами. С помощью этой программы можно:

- просматривать подключенные ключевые носители (токены);

- изменять PIN-код ключевого носителя;

- устанавливать, просматривать и удалять сертификаты;

- просматривать и устанавливать лицензию КриптоПро.

Установка и запуск [ править ]

Установка пакета token-manager :

Запустить token-manager можно:

- из командной строки:

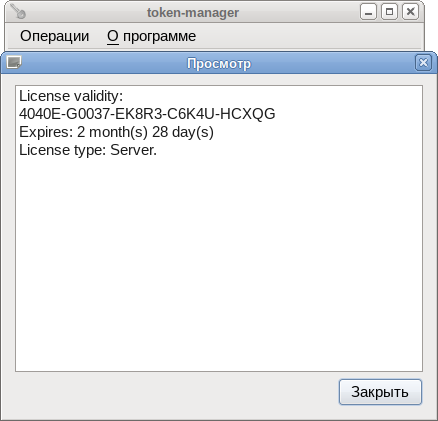

Проверка лицензии [ править ]

Проверить срок истечения лицензии КриптоПРО можно выбрав в меню token-manager пункт Операции ▷ Просмотр лицензии КриптоПро CSP :

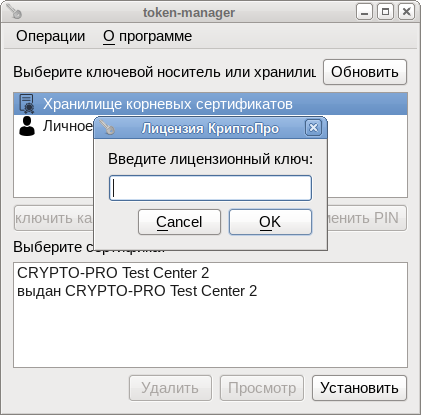

Для установки другой лицензии КриптоПРО выберите в меню token-manager пункт Операции ▷ Ввод лицензии КриптоПро CSP :

Просмотр сертификатов [ править ]

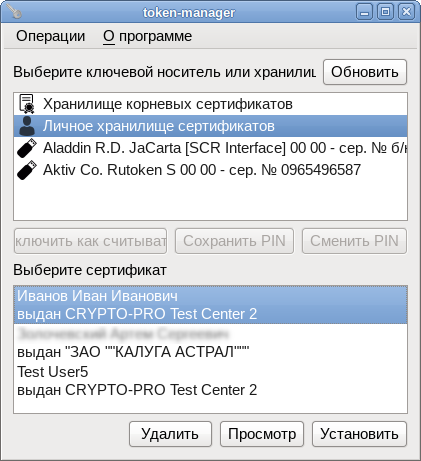

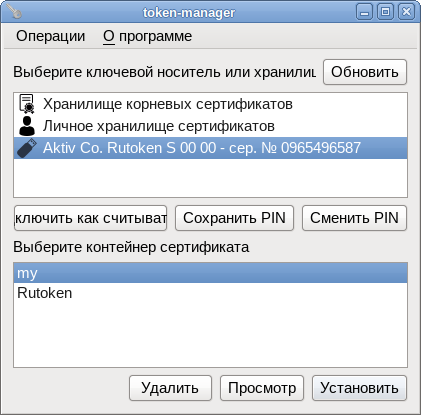

Просмотреть список сертификатов в хранилище или на ключевом носителе, можно выбрав соответствующий носитель:

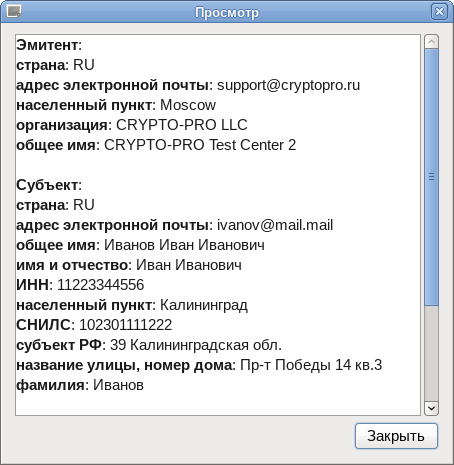

Для просмотра сертификата, необходимо выбрать сертификат и нажать кнопку «Просмотр»:

Для просмотра корневых сертификатов, необходимо выбрать в меню token-manager пункт Операции ▷ Просмотр корневых сертификатов .

Установка сертификата [ править ]

Чтобы установить сертификат с токена в локальное хранилище, необходимо выбрать контейнер на токене и нажать кнопку «Установить»:

Сертификат будет установлен в локальное хранилище сертификатов и будет связан с закрытым ключом на токене.

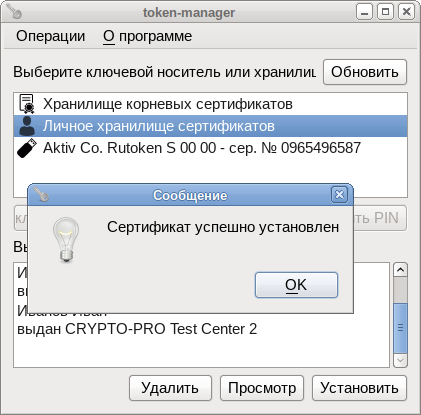

Чтобы установить сертификат в локальное хранилище из файла, необходимо выбрать «Личное хранилище сертификатов», нажать кнопку «Установить», выбрать файл сертификата и нажать кнопку «Открыть». Появится сообщение об успешном импорте сертификата:

Сертификат будет установлен в локальное хранилище сертификатов, но не будет связан ни с каким закрытым ключом. Этот сертификат можно использовать для проверки подписи.

Электронная подпись [ править ]

Существуют два вида электронной подписи:

- прикреплённая (attached) — в результирующий файл упакованы данные исходного файла и подпись;

- откреплённая (detached) — подписываемый документ остается неизменным, подпись же сохраняется в отдельном файле. Для проверки отсоединенной подписи нужны оба файла, файл подписи и файл исходного документа.

Создание и проверка подписи в командной строке [ править ]

Создание подписи [ править ]

Для создания электронной подписи файла необходимо указать сертификат и имя подписываемого файла.

Для создания прикрепленной (attached) электронной подписи выполните команду:

- -dn E=user@test.ru — сертификат по e-mail;

- -der — использовать формат DER для файла подписи (по умолчанию используется формат Base64);

- zayavlenie.pdf — имя подписываемого файла.

На выходе появится файл zayavlenie.pdf.sig , содержащий как сам подписываемый файл, так и электронную подпись.

Для создания открепленной (detached) подписи необходимо заменить ключ -sign на -signf:

Тогда рядом с оригинальным файлом будет лежать файл подписи — zayavlenie.pdf.sgn .

Проверка подписи [ править ]

Для проверки прикреплённой подписи выполните команду:

Показано, кто подписывал и что подпись проверена.

Для проверки откреплённой подписи выполните команду:

Также для проверки электронной подписи можно воспользоваться сервисом на сайте Госуслуг — https://www.gosuslugi.ru/pgu/eds.

Извлечение подписанного файла [ править ]

Для извлечения файла с данными из файла электронной подписи необходимо указать имя файла, в который будут извлечены данные, в конце команды проверки подписи:

Создание и проверка ЭЦП в ALT CSP КриптоПро [ править ]

Создание и проверка ЭЦП в gost-crypto-gui [ править ]

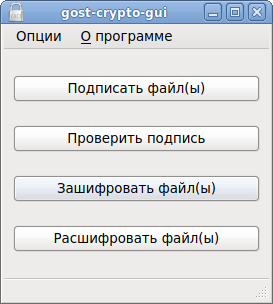

gost-crypto-gui — средство для создания электронной подписи и шифрования файлов.

Установить пакет gost-crypto-gui из репозитория можно, выполнив команду:

Запустить программу можно:

- из командной строки:

С её помощью можно подписывать и проверять подписи файлов:

Для создания электронной подписи файла необходимо:

- Нажать кнопку «Подписать файл(ы)».

- Выбрать файл, который необходимо подписать.

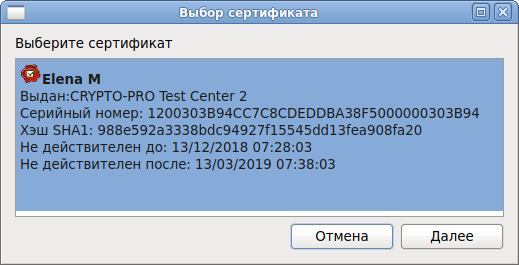

- Выбрать сертификат и нажать кнопку «Далее»:

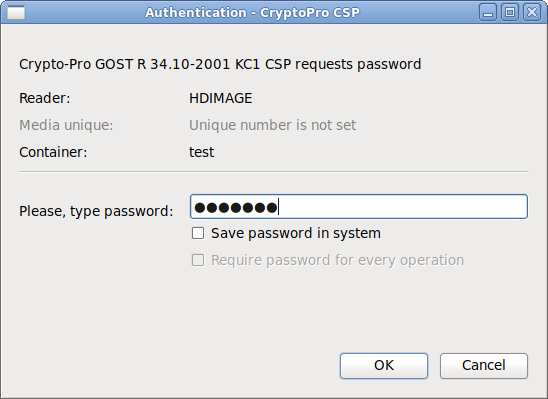

- Ввести пароль на контейнер (если он был установлен):

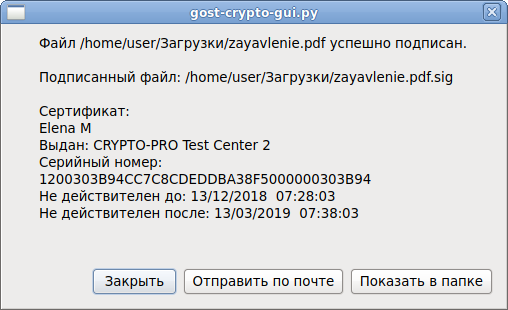

- Появится сообщение о подписанном файле:

Опции ЭП настраиваются в меню «Опции» (параметр «Отсоединенная подпись» не работает. ):

Для проверки электронной подписи следует:

- Нажать кнопку «Проверить подпись».

- Выбрать подписанный файл.

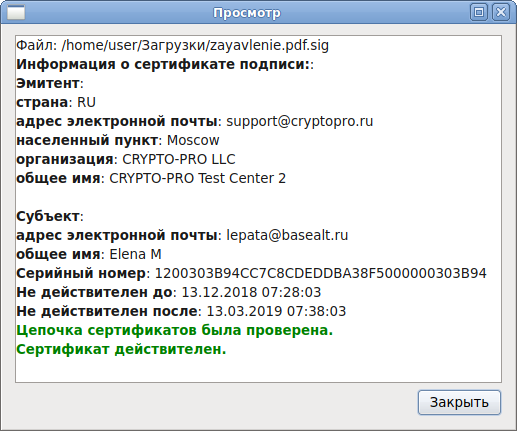

- Появится информация о сертификате подписи:

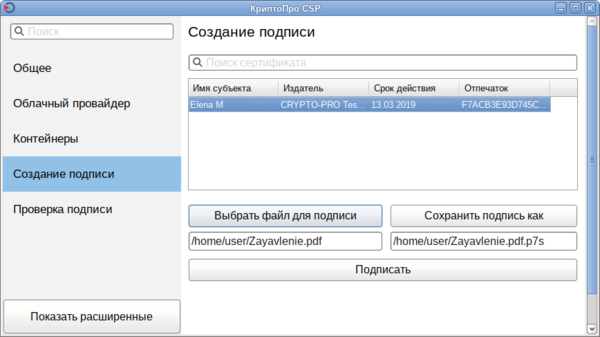

Создание и проверка ЭЦП с использованием cptools [ править ]

Запустить программу можно из консоли (должен быть установлен cprocsp-cptools-gtk из скачанного архива КриптоПро):

С помощью cptools можно подписывать и проверять подписи файлов.

Для создания электронной подписи файла необходимо:

- В левом меню выбрать пункт «Создание подписи».

- Выбрать файл, который необходимо подписать, нажав кнопку «Выбрать файл для подписи» (или ввести адрес файла в текстовое поле под кнопкой «Выбрать файл для подписи»).

- Изменить имя файла подписи, если оно вас не устраивает:

- Нажать кнопку «Подписать».

- Ввести пароль на контейнер (если он был установлен).

- Появится сообщение о подписанном файле: «Создание подписи завершилось успехом».

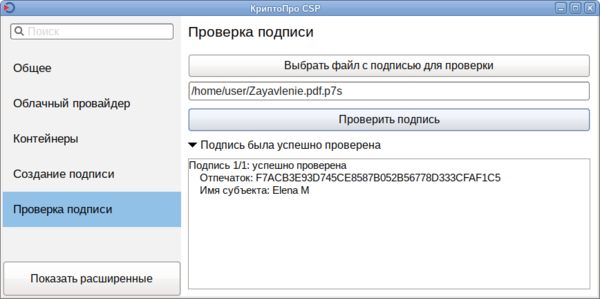

Для проверки электронной подписи следует:

- В левом меню выбрать пункт «Проверка подписи».

- Выбрать файл с подписью, нажав кнопку «Выбрать файл с подписью для проверки» (или ввести адрес файла в текстовое поле под этой кнопкой).

- Нажать кнопку «Проверить подпись».

- Появится информация о результате проверки:

Web [ править ]

Информацию о создании и проверки ЭЦП на веб-сайтах с помощью плагина КриптоПро можно найти в руководстве разработчика КриптоПро ЭЦП Browser plug-in:

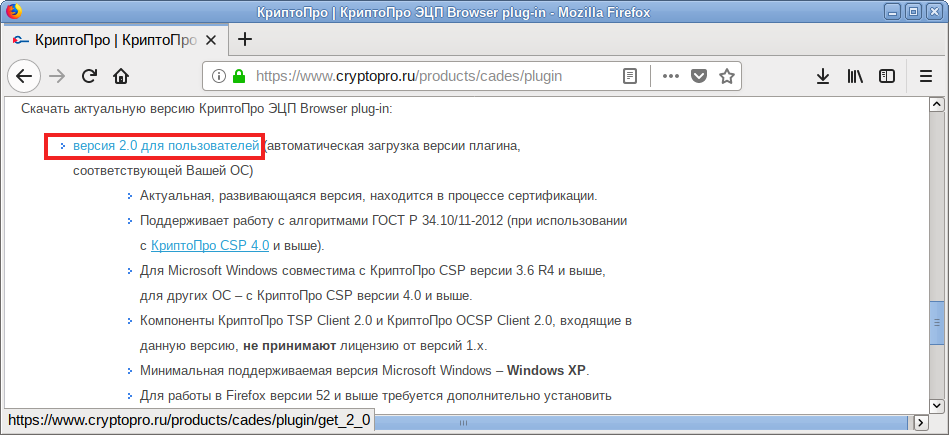

КриптоПро ЭЦП Browser plug-in [ править ]

КриптоПро ЭЦП Browser plug-in предназначен для создания и проверки электронной подписи (ЭП) на веб-страницах с использованием СКЗИ «КриптоПро CSP».

Плагин проверки ЭЦП для браузера требует установленного КриптоПро CSP, пакета cprocsp-rdr-gui-gtk из его комплекта и расширения для браузера CryptoPro Extension for CAdES Browser Plug-in (для работы в Firefox версии 52 и выше).

Для установки плагина:

- Скачайте архив по ссылке http://www.cryptopro.ru/products/cades/plugin/get_2_0 (будет скачан архив под архитектуру браузера) или на странице https://www.cryptopro.ru/products/cades/plugin/ нажмите ссылку «версия 2.0 для пользователей»:

- Распакуйте архив:

zakupki.gov.ru [ править ]

Для входа в личный кабинет на http://zakupki.gov.ru необходимо:

1. Браузер с поддержкой ГОСТового TLS: Chromium-gost или firefox-gost .

2. Так как сертификат у этого сайта неправильный, потребуется новая версия КриптоПро (4.0.9963 или новее) и выключение строгой проверки имени сервера (под правами root)[1]:

Проверка под обычным пользователем:

Вход в ЕСИА [ править ]

Для аутентификации через ЕСИА (https://esia.gosuslugi.ru/) потребуется установить версию не позже CSP 4.0R3 и плагин IFCPlugin, а также установить расширение для плагина Госуслуг, в зависимости от версии браузера:

И сделать символическую ссылку на библиотеку pkcs11:

Журнал работы плагина можно найти в файле /var/log/ifc/engine_logs/engine.log .

Особенности работы с токенами [ править ]

Rutoken S [ править ]

При входе в ЕСИА с помощью Rutoken S не находится приватная часть ключа. В журнале ifc появляется строка:

Для этого надо перенести приватный ключ в локальное хранилище и задействовать его:

Источник