Настройка L2TP / IPsec на Mac OS X

пошаговая инструкция с картинками

В этой инструкции приводится пример пошаговой настройки VPN-соединения по протоколу L2TP через IPsec для компьютеров, работающих под управлением операционных систем семейства Mac OS. В качестве примера мы продемонстрируем настройку VPN для операционной системе Mac OS X 10.5 Leopard.

Для того, что бы осуществить правильную настройку VPN-соединения по протоколу L2TP на Mac OS Вам понадобится:

- компьютер с установленной на нем операционной системой Mac OS;

- логин и пароль;

- адрес сервера, к которому нужно подключиться.

Ищите VPN провайдера? Мы поможем с выбором!

Посмотрите наш рейтинг VPN сервисов с 5-ю лучшими предложениями на рынке.

Если все условия, перечисленные выше, Вы выполнили, то в этом случае можно приступать к настройке VPN-соединения.

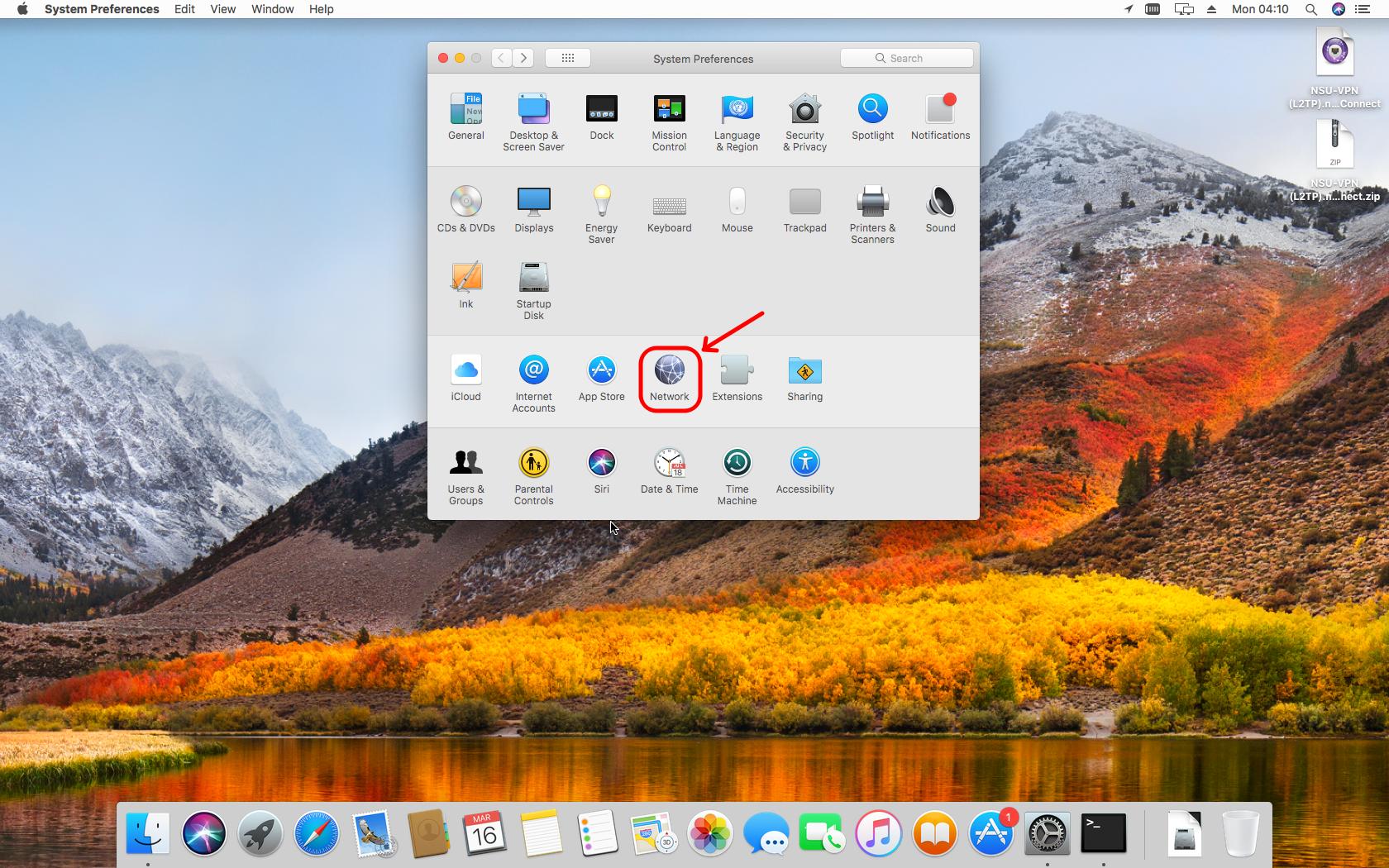

1. Первое, что Вам необходимо сделать, это открыть меню «Apple», затем перейти в меню «System Preferences» («Системные настройки»), где выбрать пункт «Network» («Сеть»). Если вдруг окажется, что у Вас нет прав настраивать сеть, то в этом случае нужно кликнуть по иконке замка и ввести имя и пароль администратора компьютера. Затем в меню «Network» («Сеть») слева внизу следует нажать знак плюса, после чего на экране откроется диалоговое окно для создания подключения, где Вы должны выбрать пункт «VPN»

2. В следующем окне выбираете следующие параметры:

- в строке «Interface» выбираете «VPN»;

- в строке «VPN Type» («Тип VPN») выбираете «L2TP over IPSec» («L2TP через IPSec»);

- строке «Service Name» («Имя службы») присваиваете имя создаваемому подключению.

После того, как параметры выбраны, нажимаете кнопку «Create» («Создать»)

3. Теперь, когда подключение VPN Вы создали, Вам необходимо его правильно настроить, для чего слева выбираете только что созданное VPN- подключение и в меню справа кликаете по параметру «Configuration» («Конфигурация»). В появившемся списке Вы должны выбрать «Add Configuration» («Добавить конфигурацию»)

4. После того, как Вы выбрали строку «Add Configuration» («Добавить конфигурацию»), Вам нужно ввести имя конфигурации, которое можно выбрать произвольное. В строке «Server Address» («Адрес сервера») вводите адрес сервера, к которому будет осуществляться подключение, в строке «Account Name» («Имя учетной записи») вводите свой логин на сервере. Все эти данные вы можете получить у своего VPN провайдера.

5. Затем нужно нажать кнопку «Authentication Settings» («Настройки аутентификации») и в новом окне задать пароль, а также при необходимости группу и шифрование трафика

6. После того, как ввод параметров завершен, нужно зайти на закладку «Advanced» («Параметры»), где следует поставить «галочку» напротив строки «Send all traffic over VPN connection» («Отправлять весь трафик через VPN») и нажать кнопку «Ok»

На этом настройка VPN-соединения завершена, Вам осталось нажать применить изменения, нажав «Apply («Применить»)», после чего можно нажимать кнопку «Connection» («Подключиться»).

Источник

IPSec VPN для OS X и iOS. Без боли

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет).

© Wikipedia

VPN используется для удаленного подключения к рабочему месту, для защиты данных, для обхода фильтров и блокировок, для выдачи себя за гражданина другой страны и вообще — штука незаменимая. Практически повсеместно в качестве простого средства для организации пользовательского VPN используется всем известный OpenVPN, который использовал и я. Ровно до тех пор, пока у меня не появился Macbook и OS X в придачу. Из-за того, что подход Apple к конфигурации DNS сильно отличается от подхода других *nix-систем, проброс DNS через VPN нормально не работал.

После некоторых исследований у меня получилось два варианта:

— Использование DNS «мимо» VPN, что сильно небезопасно, но решает проблему.

— Использование нативных для OS X VPN-протоколов: PPTP и семейства IPSec.

Разумеется, я выбрал второе и разумеется — IPSec, а не устаревший PPTP.

Настройка Linux ( в моем случае — Arch Linux )

- Открыть Настройки → Сеть

- Нажать (+) и выбрать VPN/Cisco IPSec

- Заполнить основную информацию ( адрес, имя пользователя и пароль )

- Выбрать «Настройки аутентификации» и указать группу и PSK ( из файла /etc/racoon/psk.key )

- Подключиться

OS X и IPSec

IPSec это не один протокол, а набор протоколов и стандартов, каждый из которых имеет кучу вариантов и опций. OS X поддерживает три вида IPSec VPN:

— IPSec/L2TP

— IKEv2

— Cisco VPN

Первый вариант избыточен — какой смысл пробрасывать ethernet-пакеты для пользовательского VPN?

Второй — требует сертификатов и сильно сложной настройки на стороне клиента, что тоже нехорошо.

Остается третий, который называется «Cisco», а на самом деле — XAuth+PSK. Его и будем использовать.

Препарация OS X

После некоторых неудачных попыток настроить VPN на OS X, я полез изучать систему на предмет того, как же именно там работает VPN.

Недолгий поиск дал мне файлик /private/etc/racoon/racoon.conf, в котором была строчка include «/var/run/racoon/*.conf»;.

После этого все стало понятно: при нажатии кнопки OS X генерирует конфиг для racoon и кладет его в /var/run/racoon/, после окончания соединения — удаляет. Осталось только получить конфиг, что я и сделал, запустив скрипт перед соединением.

Внутри я нашел именно ту информацию, которой мне не хватало для настройки сервера: IPSec proposals. Это списки поддерживаемых клиентом ( и сервером ) режимов аутентификации, шифрования и подписи, при несовпадении которых соединение не может быть установлено.

Итоговый proposal для OS X 10.11 и iOS 9.3 получился таким:

encryption_algorithm aes 256;

hash_algorithm sha256;

authentication_method xauth_psk_server;

dh_group 14;

Выбор VDS и настройка VPN

Для VPN-сервера я выбрал VDS от OVH, поскольку они дают полноценную виртуализацию с возможностью ставить любое ядро с любыми модулями. Это очень важно, поскольку ipsec работает на уровне ядра, а не пользователя, как OpenVPN.

Режим «Cisco VPN» (XAuth + PSK) предполагает двухэтапную аутентификацию:

— Используя имя группы и PSK для нее ( этап 1 )

— Используя имя пользователя и пароль ( этап 2 )

Настройка racoon

racoon — демон, который занимается управлением ключами ( IKE ). Именно он дает ядру разрешение на провешивание туннеля после того, как аутентифицирует клиента и согласует все детали протокола ( aka proposal ). racoon входит в стандартный пакет ipsec-tools и есть практически в любом дистрибутиве Linux «из коробки».

Используя случайные 64 бита группы и 512 бит ключа, я получаю достаточно вариантов, чтоб сделать перебор бессмысленным.

Настройка Linux

— Необходимо разрешить маршрутизацию: sysctl net.ipv4.ip_forward=1

— Необходимо разрешить протокол ESP и входящие соединения на порты 500/udp и 4500/udp: iptables -t filter -I INPUT -p esp -j ACCEPT; iptables -t filter -I INPUT -p udp —dport 500 -j ACCEPT; iptables -t filter -I INPUT -p udp —dport 4500 -j ACCEPT

— Необходимо включить NAT для нашей сети: iptables -t nat -A POSTROUTING -s 192.168.100.0/24 -j MASQUERADE

— Необходимо создать группу и создать/добавить туда пользователей: groupadd vpn и useradd -G vpn vpn_user

— Необходимо запустить racoon: racoon -vF

Настройка OS X

Настройки → Сеть

Выбрать (+) → VPN → Cisco IPSec → придумать название

Выбрать соединение → ввести адрес сервера, имя пользователя и пароль

Выбрать «Настройки аутентификации» → ввести имя группы и ключ ( именно в таком порядке )

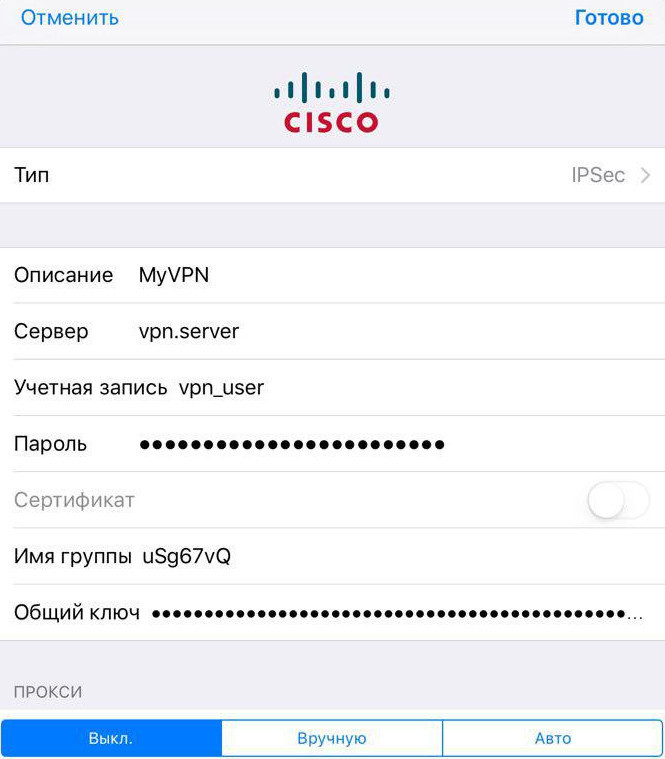

Настройка iOS

Настройки → Основные → VPN → Добавить конфигурацию VPN.

Заполнить форму по аналогии, подключиться.

Источник

Инструкция по настройке L2TP/IPsec VPN подключения (macOS)

На примере macOS High Sierra (10.13)

Дальнейшая инструкция написана с учётом того, что Вы создаёте подключение вручную с нуля.

Если же Вам прислан файл готовой конфигурации VPN НГУ, то достаточно выполнить только пункты 4,5,6,8 данной инструкции. То есть нужно будет только добавить свой логин и пароль от универсальной учётной записи НГУ, как в примерах приведённых на иллюстрациях . А также в меню Advanced (Дополнительно) поставить галку Send all traffic over VPN Connection (Отправлять весь трафик через VPN).

Остальные настройки уже будут в шаблоне.

1.Итак, сперва заходим в настройки сети System Preferences / Network:

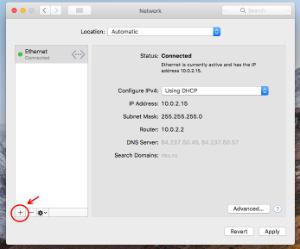

2. В настройках сети следует нажать кнопку с символом «+», чтобы создать новую службу.

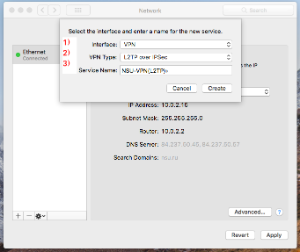

3. Будет выведен диалог выбора основных параметров службы:

1) В поле Interface (Интерфейс) нужно выбрать значение VPN.

2) Затем в поле VPN Type (Тип VPN) нужно указать «L2TP через IPSec»

3) Для поля Service Name (Имя службы) можно придумать и ввести любое понятное Вам название. Например NSU-VPN(L2TP)

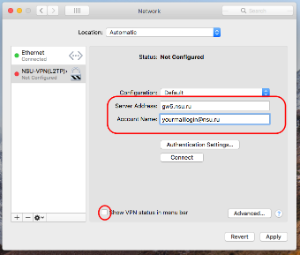

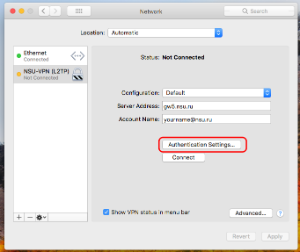

4. По нажатии кнопки Create (Создать) в левой части окна «Сеть» появится созданная служба, а справа откроется окно конфигурации службы.

В нем нужно указать в поле Server address (Адрес сервера) имя сервера — gw5.nsu.ru.

В поле Account Name (Имя учетной записи) необходимо ввести Ваш универсальный логин НГУ, он же почтовый адрес. К примеру vasyapupkin@post.nsu.ru.

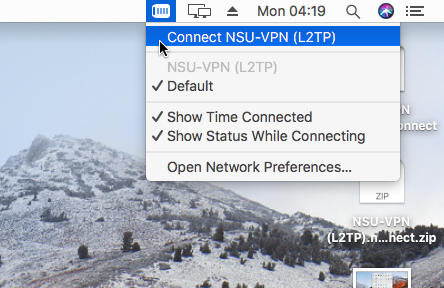

А также рекомендуется поставить галочку Show VPN status in menu bar (Показывать статус VPN в строке меню),

чтобы появился значок VPN и меню для подключения в правом верхнем углу рабочего стола.

5. Затем требуется настроить также и параметры аутентификации. Для перехода к ним нужно нажать кнопку Authentication settings (Настройки аутентификации).

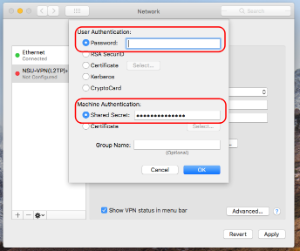

6. Откроется окно c выбранными по умолчанию опциями Password(Пароль) и Shared Secret(Общий ключ). В первое поле нужно ввести пароль своей учетной записи НГУ (он же пароль от почты),

а в поле «Общий ключ (Shared Secret)» нужно ввести общий ключ IPSec, высланный Вам по заявке на подключение.

Если же вы не заводили подключение вручную, а применили высланную Вам готовую конфигурацию VPN НГУ ключ уже будет вбит и вводить его не нужно.

«Имя группы» указывать не требуется. По нажатию кнопки «OK» окно настройки аутентификации будет закрыто.

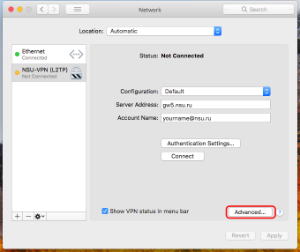

7. Далее нажмите кнопку Advanced (Дополнительно).

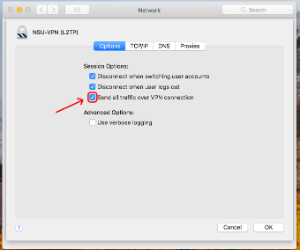

8. В открывшемся окне на закладке Options (Параметры) нужно включить опцию Send all traffic over VPN Connection (Отправлять весь трафик через VPN)

и нажать кнопку «OK». Остальные настройки на этой и других вкладках в меню Advanced (Дополнительно) менять не требуется.

9. Не забудьте нажать на кнопку Apply (Применить), чтобы сохранить все настройки. И подключение готово, можно пользоваться.

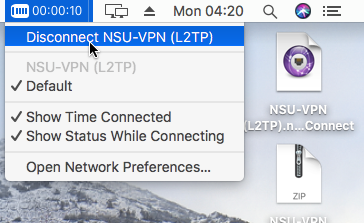

Нажав на connect из этого меню или справа вверху рабочего стола, что удобнее.

Время соединения она учитывает, не забывайте отключаться когда перестаёте работать с ресурсами НГУ предоставляемыми этим удалённым доступом.

Также не стоит качать при включённом соединении VPN какие-то большие файлы не из сети НГУ, торренты, фильмы, развлекательные ресурсы и тому подобное.

Так как пока VPN включён весь Ваш интернет-трафик идёт через НГУ, а не только трафик с ресурсов НГУ, что может снизить скорость и существенно затруднить работу Ваших коллег.

Источник

Изменение параметров подключений VPN типа «L2TP через IPSec» на Mac

Установите настройки VPN, такие как управление отключением VPN и включение подробного протокола подключения для сбора более подробной журнальной информации о сеансе VPN.

Настройки VPN можно задать только для подключения VPN типа «L2TP через IPSec». (Настройки других типов подключений VPN задаются сервером VPN при установлении подключения VPN.)

На Mac выберите меню Apple

> «Системные настройки», затем нажмите «Сеть».

Выберите службу VPN в списке слева.

Если службы VPN нет в списке, нажмите кнопку «Добавить»

Введите адрес сервера, имя учетной записи и параметры аутентификации, которые Вы получили от своего сетевого администратора или интернет-провайдера.

Нажмите «Дополнения», нажмите «Параметры», затем выберите необходимые параметры.

Отключать при переключении учетной записи пользователя. При смене пользователя будет завершаться сеанс VPN.

Отключать при выходе пользователя из системы. При выходе пользователя будет завершаться сеанс VPN.

Отправить весь трафик через VPN. Все данные будут передаваться через подключение VPN, даже если используется другая сетевая служба, например Wi-Fi или Ethernet.

Подробный протокол подключения. В журнал будет записываться более подробная информация о сеансе VPN. Эти сведения могут быть использованы при устранении неполадок, связанных с подключением VPN.

Источник

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет).

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет).