- Настройка сервера L2TP/IPsec за устройством NAT-T

- Аннотация

- Установите ключ реестра AssumeUDPEncapsulationContextOnSendRule

- Исправляем проблемы с VPN подключением в Windows 10 1903

- Не появляется запрос пароля для L2TP VPN подключения

- Ошибка RASMAN для Always on VPN

- При одключении от VPN пропадает Интернет

- Настройка L2TP соединения в Windows 10, 8 и Windows 7

- Создание VPN подключения L2TP

- Исправляем проблему подключения к L2TP/IPSec VPN серверу за NAT

- VPN ошибка 809 для L2TP/IPSec в Windows за NAT

- L2TP VPN не работает на некоторых Windows компьютерах в локальной сети

Настройка сервера L2TP/IPsec за устройством NAT-T

В этой статье описывается настройка сервера L2TP/IPsec за устройством NAT-T.

Оригинальная версия продукта: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер КБ: 926179

Аннотация

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения о том, как создать и восстановить реестр, см. в этой информации, как создать и восстановить реестр в Windows.

По умолчанию Ассоциации безопасности Windows Vista и Windows Server 2008 не поддерживают сетевые связи безопасности протокола Интернета (IPsec) на серверы, расположенные за устройством NAT. Если виртуальный частный сервер сети (VPN) находится за устройством NAT, клиентский компьютер Windows Vista или Windows Server 2008 не может сделать протокол туннелинга уровня 2 (L2TP)/IPsec подключением к VPN-серверу. Этот сценарий включает VPN-серверы с Windows Server 2008 и Windows Server 2003.

Из-за того, как устройства NAT переводят сетевой трафик, в следующем сценарии могут возникнуть неожиданные результаты:

- Вы ставите сервер за устройство NAT.

- Используется среда IPsec NAT-T.

Если для связи необходимо использовать IPsec, используйте общедоступные IP-адреса для всех серверов, к которые можно подключиться из Интернета. Если необходимо поставить сервер за устройство NAT, а затем использовать среду IPsec NAT-T, вы можете включить связь, изменив значение реестра на клиентский компьютер VPN и VPN-сервер.

Установите ключ реестра AssumeUDPEncapsulationContextOnSendRule

Чтобы создать и настроить значение реестра AssumeUDPEncapsulationContextOnSendRule, выполните следующие действия:

Войдите на клиентский компьютер Windows Vista в качестве пользователя, который является членом группы администраторов.

Выберите запуск всех > программ, запуск > аксессуаров, тип > regedit, а затем выберите ОК. Если диалоговое окно Управления учетной записью пользователя отображается на экране и подсказок для повышения маркера администратора, выберите Продолжить.

Найдите и выделите следующий подраздел реестра:

Вы также можете применить значение Допустимый код DWORDContextOnSendRule для vpn-клиента Microsoft Windows XP Пакет обновления 2 (SP2). Для этого найдите и выберите подкайку HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\IPSec реестра.

В меню Редактирование указать значение New, а затем выберите значение DWORD (32-bit).

Введите AssumeUDPEncapsulationContextOnSendRule и нажмите кнопку ENTER.

Правой кнопкой мыши предположитьUDPEncapsulationContextOnSendRule, а затем выберите Изменить.

В поле «Данные о значении» введите одно из следующих значений:

Это значение по умолчанию. Если установлено 0, Windows не может установить связи безопасности с серверами, расположенными за устройствами NAT.

Если установлено 1, Windows может устанавливать связи безопасности с серверами, расположенными за устройствами NAT.

Если установлено 2, Windows может создавать ассоциации безопасности, когда сервер и клиентский компьютер VPN (Windows Vista или Windows Server 2008) находятся за устройствами NAT.

Выберите ОК, а затем выйти из редактора реестра.

Исправляем проблемы с VPN подключением в Windows 10 1903

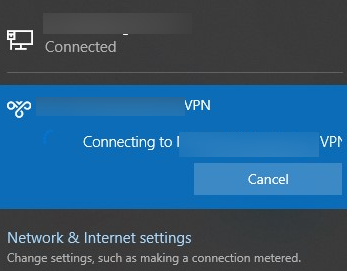

В Windows 10 1903 обнаружил несколько странных багов с настроенными VPN подключениями. Первая проблема: при попытке подключиться к удаленному VPN L2TP серверу окно с VPN-подключением замирает в состоянии “connecting”. При этом не появляется даже запрос логина и пароля, а подключение через какое-то время разрывается без сообщения об ошибке.

Не появляется запрос пароля для L2TP VPN подключения

Такое ощущение, что в этом диалоге VPN подключения почему-то блокируется вывод окна с запросом данных пользователя. В результате VPN подключение никак не может завершиться

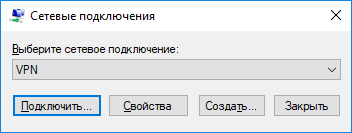

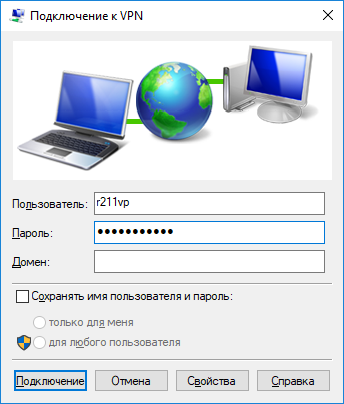

Есть обходное решение этой проблемы. Попробуйте использовать для установления VPN подключения старую-добрую Windows утилиту rasphone.exe, которая все еще присутствует в современных версиях Windows 10 (эта утилита должна быть знакома всем тем, кто пользовался dial-up подключением в Windows).

- Запустите утилиту: Win+R -> C:\Windows\System32\rasphone.exe

- Выберите ваше VPN подключение и нажмите кнопку “Подключить”;

- После этого появится стандартное окно с указанием имени пользователя и пароля для VPN подключения;

- VPN туннель должен успешно подняться.

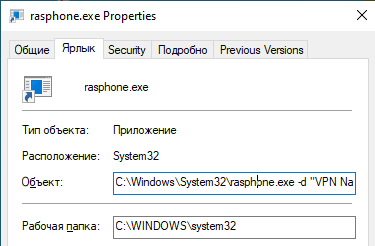

Для удобства пользователей вы можете вынести ярлык на rasphone.exe на рабочий стол. Для автоматического подключения вы можете указать в настройках ярлыка имя вашего VPN подключения так: C:\WINDOWS\system32\rasphone.exe -d «VPN Name» (название VPN подключения можно взять из Control Panel -> Network Adapters и взять его в кавычки, если оно содержит пробелы в имени).

Что интересно, проблема возникает только c L2TP подключением (даже при включенном настроенном параметре реестра AssumeUDPEncapsulationContextOnSendRule = 2). Другое VPN подключение на этом же компьютере, но с протоколом PPTP и типом аутентификации MS-CHAP v2 работает нормально

Ошибка RASMAN для Always on VPN

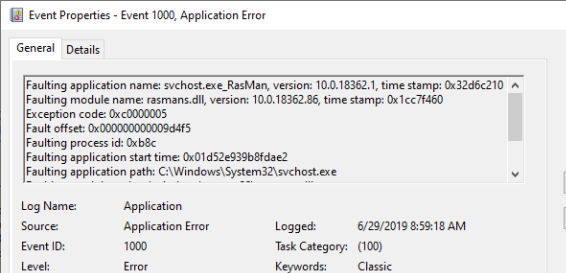

Другая проблема возникает с VPN подключением к корпоративной сети в режиме Always on VPN (AOVPN). При инициализации такого VPN подключения служба RASMAN (Remote Access Connections Manager) останавливается, а в журнале событий Application появляется событие с Event ID 1000 и текстом:

Эта проблема признана Microsoft и по последним данным исправлена в октябрьском обновлении для Windows 10 1903 — KB4522355 (https://support.microsoft.com/en-us/help/4522355/windows-10-update-kb4522355). Вы можете скачать и установить данное обновление вручную или через Windows Update/WSUS.

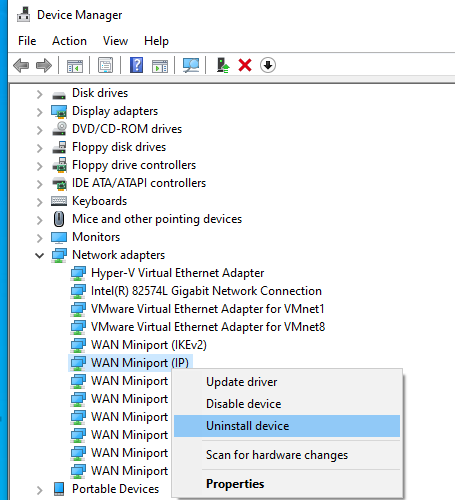

Если обновление не исправило проблему, попробуйте переустановите виртуальные адаптеры WAN miniports в диспетчере устройств.

- Запустите Device manager (devmgmt.msc);

- Разверните секцию Network Adapters

- Последовательно щелкните правой кнопкой по следующим адаптерам и удалите их (Uninstall device): WAN Miniport (IP), WAN Miniport(IPv6) и WAN Miniport (PPTP).

- После удаления выберите в меню Action -> Scan for Hardware changes и дождитесь, пока Windows не обнаружит и не установит драйвера для этих виртуальных устройств;

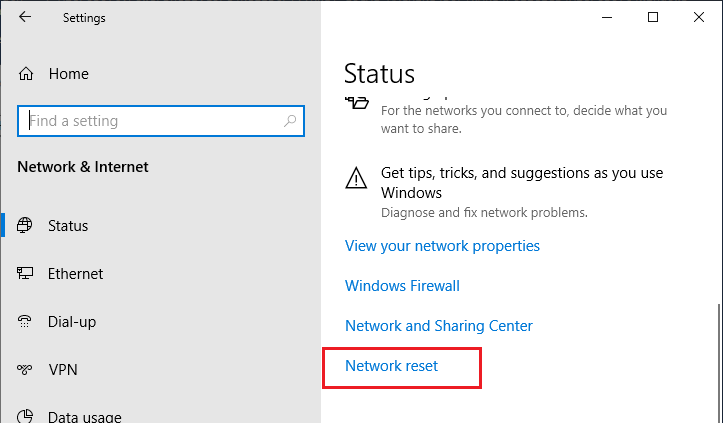

- После этого сбросьте сетевые настройки Windows 10 : Settings -> Network & Internet -> Network Reset ->Reset now;

- Теперь вам нужно пересоздать ваши VPN подключения (Руководство по VPN для начинающих) и проверить подключение.

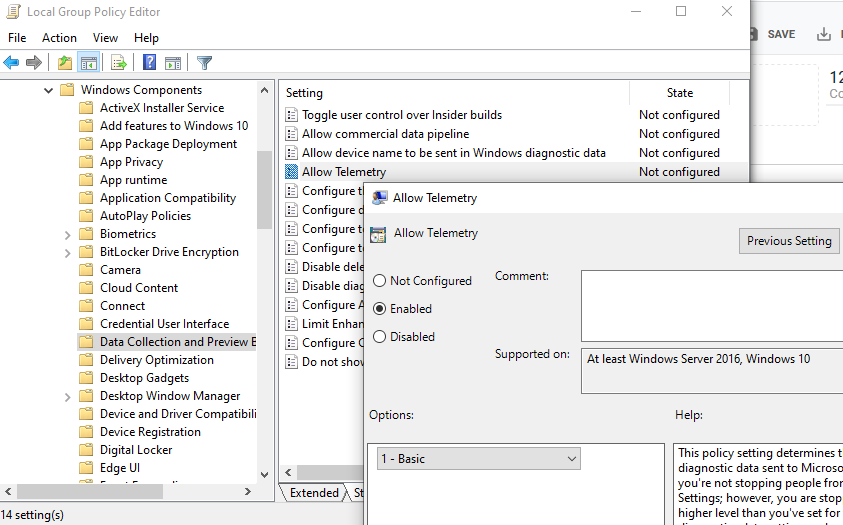

Изначально проблема с режимом Always on VPN подключением была связана с тем, что пользователь отключил на компьютере телеметрию (эх, Microsoft). Для корректной работы Always on VPN подключения вам придется временного включить телеметрию на компьютере. Для включения телеметрии вы можете воспользоваться одним из способов, описанных ниже.

Способ 1. Откройте редактор локальных политики (gpedit.msc) и перейдте в секцию Computer Configuration -> Administrative Templates –> Windows Components -> Data Collection and Preview Builds.

Найдите и включите политику Allow Telemetry = Enabled. Установите один из следующих режимов: 1 (Basic), 2 (Enhanced) или 3 (Full).

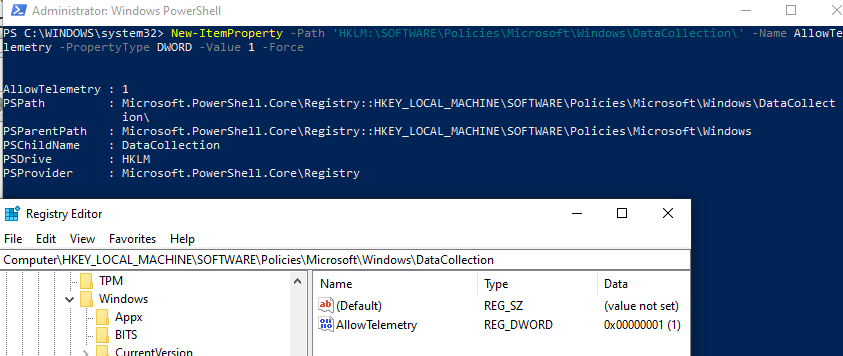

Способ 2. Того же самого эффекта можно добиться, вручную изменив параметр реестра AllowTelemetry (тип REG_DWORD) в ветке HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DataCollection. Здесь также нужно установить одно из трех значение: 1, 2 или 3.

Вы можете изменить этот параметр с помощью редактора реестра (regedit.exe) или с помощью PowerShell-командлета New-ItemProperty:

New-ItemProperty -Path ‘HKLM:\SOFTWARE\Policies\Microsoft\Windows\DataCollection\’ -Name AllowTelemetry -PropertyType DWORD -Value 1 –Force

После этого нужно перезапустить службу Remote Access Connection Manager (RasMan) через консоль services.msc или с помощью командлета Restart-Service:

Restart-Service RasMan -PassThru

При одключении от VPN пропадает Интернет

Также в Windows 10 был другой баг, когда после отключения от VPN переставал работать доступ в Интернет. Проблема решалась созданием маршрута по-умолчанию или отключением/включением виртуального адаптера WAN Miniport (IP).

Настройка L2TP соединения в Windows 10, 8 и Windows 7

Ниже — пошаговая инструкция, как настроить VPN L2TP подключение в Windows 10 и предыдущих версиях ОС, включая Windows 7 и 8. Показывать я буду на примере ручной настройки домашнего Интернета Билайн, но шаги из инструкции подойдут и для других провайдеров, предоставляющих услуги по этому протоколу, а также для коммерческих сервисов VPN, работающих по L2TP.

Создание VPN подключения L2TP

Шаги по настройке Интернета L2TP или подключения к VPN в Windows 10 (также как и в 8 и 7) будут следующими:

- Кликните правой кнопкой мыши по значку подключения в области уведомлений Windows и выберите пункт «Центр управления сетями и общим доступом».

- Нажмите «Создание и настройка нового подключения или сети».

- Выберите «Подключение к рабочему месту» и нажмите «Далее».

- Если вам будет предложено выбрать имеющееся подключение, выберите «Нет, создать новое подключение».

- Выберите пункт «Использовать мое подключение к Интернету (VPN)»

- На следующем экране либо выберите интернет-подключение (подключение по локальной сети в случае с Билайн), либо, для некоторых провайдеров, выберите «Отложить настройку подключения к Интернету».

- В следующем окне в поле «Адрес в Интернете» введите адрес VPN-сервера L2TP. Для домашнего Интернета Билайн это l2tp.internet.beeline.ru а поле «Имя объекта назначения» заполните на свое усмотрение (это будет имя подключения).

- После нажатия кнопки «Создать» вы вернетесь в центр управления сетями и общим доступом. Нажмите в левой его части «Изменение параметров адаптера».

- Кликните правой кнопкой мыши по вновь созданному L2TP соединению и нажмите «Свойства», а затем перейдите на вкладку «Безопасность».

- В поле «Тип VPN» укажите «Протокол L2TP с IPSec», остальные параметры обычно можно не менять (такую информацию должен предоставить провайдер Интернета или VPN, но обычно все работает автоматически).

- Сохраните сделанные настройки.

Вот и все, теперь можно подключаться.

Для подключения к L2TP достаточно кликнуть левой (стандартной) кнопкой мыши по значку соединения и выбрать нужное подключение в списке доступных. При первом подключении у вас также будет запрошен логин и пароль (в случае Билайна — логин и пароль для Интернета) для авторизации.

Дополнительно: в Windows 10 и Windows 8 некоторых случаях при подключении L2TP могут возникать различного рода ошибки, причем не всегда связанные с объективными факторами, такими как неверные данные авторизации или недоступность VPN-сервера.

Часть из них может быть вызвано включенным протоколом IPv6 в свойствах L2TP соединения на вкладке «Сеть», некоторые другие ошибки могут быть также вызваны неправильными настройками подключения по локальной сети (как правило, следует выставить получение IP и DNS автоматически, подробнее — Настройка подключения Ethernet при настройке роутера.

Исправляем проблему подключения к L2TP/IPSec VPN серверу за NAT

Столкнулись с интересной проблемой у одного из заказчиков после перенастройки VPN сервера Windows Server 2012 с PPTP на L2TP/ IPSec (из за отключения поддержки PPTP VPN в iOS). Изнутри корпоративной сети VPN клиенты без каких-либо проблем подключаются к VPN серверу, а вот внешние Windows клиенты при попытке установить соединение с L2TP VPN сервером, выдают такую ошибку:

The network connection between your computer and the VPN server could not be established because the remote server is not responding. This could be because one of the network devices (e.g. firewalls, NAT, routers, etc) between your computer and the remote server is not configured to allow VPN connections. Please contact your Administrator or your service provider to determine which device may be causing the problem.

В других версиях Windows о наличии аналогичной проблемы могут свидетельствовать ошибки VPN подключения 800, 794 или 809.

Стоит отметить, что данный VPN сервер находится за NAT, а на маршрутизаторе настроен проброс портов, необходимых для работы L2TP:

- UDP 1701 — Layer 2 Forwarding Protocol (L2F) & Layer 2 Tunneling Protocol(L2TP)

- UDP 500

- UDP 4500 NAT-T – IPSec Network Address Translator Traversal

- Protocol 50 ESP

В правилах Windows Firewall VPN сервера эти порты также открыты. Т.е. используется классическая конфигурация. Для подключения используется встроенный VPN клиент Windows.

VPN ошибка 809 для L2TP/IPSec в Windows за NAT

Как оказалось, проблема эта уже известна и описана в статье https://support.microsoft.com/en-us/kb/926179. По умолчанию встроенный VPN клиент Windows не поддерживает подключение к L2TP/IPsec через NAT. Дело в том, что IPsec использует протокол ESP (Encapsulating Security Payload) для шифрования пакетов, а протокол ESP не поддерживает PAT (Port Address Translation). Если вы хотите использовать IPSec для коммуникации, Microsoft рекомендует использовать белые IP адреса на VPN сервере.

Но есть и обходное решение. Можно исправить этот недостаток, включив поддержку протокола NAT—T, который позволяет инкапсулировать пакеты протокола ESP 50 в UDP пакеты по порту 4500. NAT-T включен по-умолчанию почти во всех операционных системах (iOS, Android, Linux), кроме Windows.

Если VPN сервер L2TP/IPsec находится за NAT, то для корректного подключения внешних клиентов через NAT необходимо на стороне Windows сервера и клиента внести изменение в реестр, разрешающее UDP инкапсуляцию пакетов для L2TP и поддержку (NAT-T) для IPsec.

- Откройте редактор реестра regedit.exe и перейдите в ветку:

- Для Windows 10,8.1,7 и Windows Server 2016,2012R2,2008R2 — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent

- Для Windows XP/Windows Server 2003 — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\IPSec

- Создайте DWORD параметр с именем AssumeUDPEncapsulationContextOnSendRule и значением 2;

- 0 – (значение по-умолчанию), предполагается, что VPN сервер подключен к интернету без NAT;

- 1 – VPN сервер находится за NAT;

- 2 — и VPN сервер и клиент находятся за NAT.

Set-ItemProperty -Path «HKLM:SYSTEM\CurrentControlSet\Services\PolicyAgent» -Name «AssumeUDPEncapsulationContextOnSendRule» -Type DWORD -Value 2 –Force;

После включения поддержки NAT-T, вы сможете успешно подключаться к VPN серверу с клиента через NAT (в том числе двойной NAT).

L2TP VPN не работает на некоторых Windows компьютерах в локальной сети

Есть еще один интересный баг. Если в вашей локальной сети несколько Windows компьютеров, вы не сможете установить более одного одновременного подключения к внешнему L2TP/IPSec VPN серверу. Если при наличии активного VPN туннеля с одного клиента, вы попытаетесь подключиться к тому же самому VPN серверу с другого компьютера, появится ошибка с кодом 809 или 789:

По информации на TechNet проблема связана с некорректной реализацией клиента L2TP/IPSec клиента в Windows (не исправляется уже много лет).

Для исправления этого бага нужно изменить два параметра реестра в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\Parameters и перезагрузите компьютре:

- AllowL2TPWeakCrypto – изменить на 00000001 (ослабляет уровень шифрования, для L2TP/IPSec используются алгоритмы MD5 и DES)

- ProhibitIPSec – изменить на 00000000 (включает шифрование IPsec, которое часто отключается некоторыми VPN клиентами или утилитами)

Для изменения этих параметров реестра достаточно выполнить команды:

reg add «HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters» /v AllowL2TPWeakCrypto /t REG_DWORD /d 1 /f

reg add «HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters» /v ProhibitIpSec /t REG_DWORD /d 0 /f

Это включает поддержку нескольких одновременных L2TP/IPSec-подключений в Windows через общий внешний IP адрес (работает на всех версиях, начиная с Windows XP и заканчивая Windows 10).