- Softerra LDAP Browser

- LDAPSoft LDAP Browser 6.10

- Размер файла

- Лицензия

- Автор

- Обновление

- Загрузок

- Softerra LDAP Administrator

- Why You need LDAP ADMINISTRATOR

- What Users say

- Press Room

- Related Products

- Глава 14. Инструменты LDAP

- Печать и сохранение

- Создание шаблонов

- Операционные атрибуты при соединении

- Доступ к cn=config

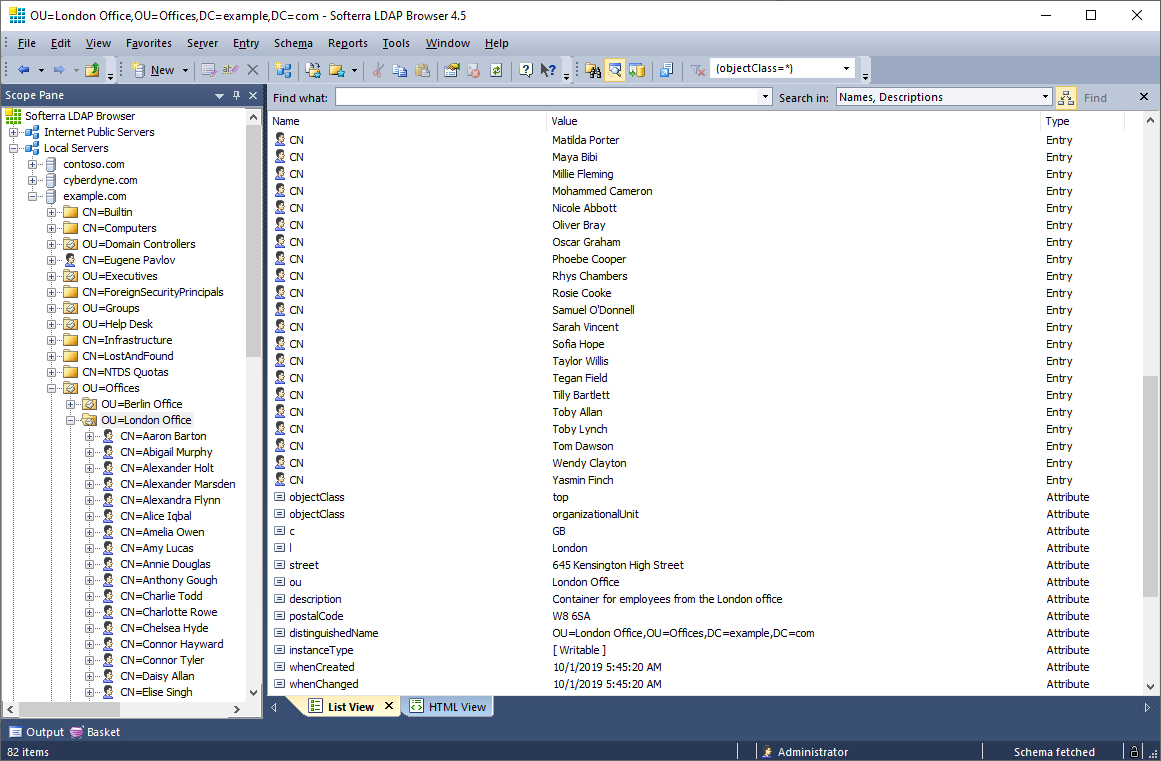

Softerra LDAP Browser

Softerra LDAP Browser is the industry-leading software for browsing and analyzing LDAP directories. It provides a wide variety of features for handy viewing of directory contents, getting information about directory infrastructure and objects.

Right after the very first release Softerra LDAP Browser has become a real breakthrough in IT market thanks to its simplicity and power in equal measures. The software holds highest positions for 10 years already. Some of its features are unique — to date there is anything to match their efficiency in the existing LDAP software packages.

Apart from other capabilities provided by Softerra LDAP Browser, you may take advantage of the following functionality:

- advanced directory browsing

- comprehensive directory search

- customizable directory reports

- LDAP SQL queries

- data export (LDIF, DSML v.1, DSML v.2, MS Excel, CSV, Plain Text, HTML)

- customizable HTML views

- LDAP schema viewer

- SASL and SSL authentication

- and much more

Softerra LDAP Browser is capable of working with any LDAP server available at present including, but not limited to the following most popular ones:

- Microsoft Active Directory

- Microsoft Exchange 5.5

- AD LDS

- OpenLDAP

- Apache Directory Server

- Novell eDirectory

- Sun Directory Server

- IBM Directory Server (Tivoli, Secure Way, etc.)

- Google Cloud Identity

- G Suite

- Fedora / Red Hat Directory Server

- Oracle Internet Directory

- Sun OpenDS

- iPlanet Directory Server

- Netscape Directory Server

- Siemens DirX

- ISODE M-Vault

- OctetString VDE

- UnboundID

- Lotus Domino

Softerra LDAP Browser is absolutely free for any kinds of use including commercial. The latest version of Softerra LDAP Browser is available for immediate download in our Download Section.

We use cookies to improve your experience. By your continued use of this site you accept such use.

For more details please see our privacy policy and cookies policy. I agree

LDAPSoft LDAP Browser 6.10

Размер файла

Лицензия

Автор

Обновление

Загрузок

» Простой браузер LDAP «

LDAPSoft Ldap Browser предоставляет простой интерфейс для просмотра каталогов LDAP. Это только для чтения инструмент, предназначенный для начинающих пользователей и администраторов LDAP, которые просто намеревается просмотреть каталоги, не беспокоясь о каких-либо случайной модификации каталогов. С LDAPSoft Ldap браузера вы можете искать записи, просматривать все доступные атрибуты и выполнения операторов SQL-LDAP. Браузер предоставляет только интерфейс только для чтения, так что если вам нужно изменить атрибуты и значения вам нужны наши передовые инструменты, такие как LDAP Admin Tool Стандартный и Профессиональный. LDAP Browser позволяет получить доступ к OpenLDAP, Netscape / IPlanet, Novell eDirectory, Oracle Internet Directory, IBM Tivoli Directory, Lotus Domino, Microsoft Active Directory или любой другой LDAP v2 или сервер каталогов LDAPv3. Вы можете подключиться к многократным серверу каталогов одновременно и быстро просматривать большие каталоги.

Главная особенность LDAPSoft Ldap Браузер:

1. Простой SSL: LDAPSoft LDAP браузер сделал SSL связь простой для пользователей. Если сертификат не находится в хранилище ключей он предложит пользователю (точно так же, как и любой веб-браузер) либо принять или отклонить сертификат. Если пользователь принимает сертификат соединение будет сделано в противном случае соединение отбрасывается.

2. Простой, Advanced и SQL Search: LDAPSoft LDAP Browser представляет собой мощный текст и визуальные инструменты поиска Панель поиска быстро делает возможным сделать общие запросы, например, у сотрудника адрес электронной почты, имя сотрудника и так далее, без необходимости доступа к Строка меню или введите полный запрос поиска LDAP-формата.

3. Быстрый просмотр больших каталогов анонимно или с простой аутентификации

Softerra LDAP Administrator

Why You need LDAP ADMINISTRATOR

Can you visually and intuitively modify your LDAP directory without using command line utilities but still having all the advantages and power of Windows GUI?

Can you access OpenLDAP, Netscape/iPlanet, Novell eDirectory, Oracle Internet Directory, Lotus Domino or Microsoft Active Directory with just one tool?

Can you quickly manage and navigate throughout your directory regardless of its huge size and hierarchical complexity?

Have you got a tool that uses efficient LDIF import and export to maintain your directory in a good working order and to eliminate all sorts of data corruption risks so that you could always restore information from backup?

To answer «Yes» to all these questions, just start using Softerra LDAP Administrator to make your life a lot easier and your work a much more enjoyable experience!

What Users say

Willet Cheung Bank of Montreal

Thank you! That is just what I needed. My Windows support person is very happy now as well — this is the first LDAP management tool he has tried that works well on Windows.

I am now operational it looks like a very powerful tool and easy to use. I am not an expert in a lot of this stuff I am putting together and if I can use it then it must be a user friendly tool.

Press Room

. Overall, we were extremely impressed with this product’s great performance, impressive feature set, ease of use, and reasonable price. Softerra LDAP Administrator is a must-have for anyone involved in LDAP directory management.

. it’s excellent for visualizing LDAP data on everything from a small Domino LDAP server to a complex, multi-domain Microsoft Active Directory.

LDAP Administrator . is a great tool for bringing together different LDAP-based services and applications. We recommend that sites managing multiple LDAP stores (as most sites do), particularly those working toward making these multiple stores work together, give LDAP Administrator a closer look.

Related Products

Softerra LDAP Browser is a freeware product for browsing LDAP directories. It helps to view and analyze LDAP directory data, as well as to get specific information about directory infrastructure and objects by means of directory reports.

Softerra Adaxes, Active Directory management solution. It helps you manage, administrate, and monitor Active Directory, automate and secure user provisioning and de-provisioning in AD environments.

Глава 14. Инструменты LDAP

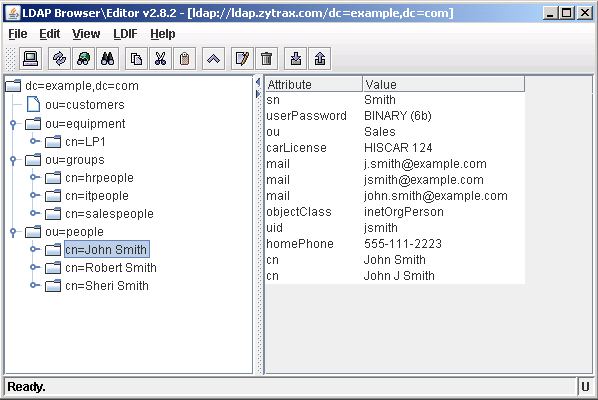

Примечание: В последнее время многие используют в качестве LDAP-клиента и браузера общего назначения гибкий и мощный Apache Directory Studio. Что ж, это прекрасный выбор. Мы же склонны придерживаться LDAPBrowser/Editor — название уж больно хорошее. Трюки новые, а пёс-то старый.

Существует ряд Open Source LDAP-браузеров. Мы выбрали LDAPBrowser/Editor без всякого веского основания, за исключением того, что он маленький и легковесный, основанный на Java и, следовательно, может запускаться на разных платформах, как, впрочем, и многие другие браузеры. LDAPBrowser/Editor не поддерживается уже несколько лет и доступен только в виде исходного кода для образовательных учреждений — но он прост, функционально адекватен и необычайно надёжен (хотя насчёт работы с LDIF, если Вам требуется что-то большее, чем простейшие базовые функции, поведение его может быть своеобразным).

Примечание: Имейте ввиду, что Argonne Labs (текущее расположение LDAP Browser/Editor) теперь сделал данное программное обеспечение доступным через OpenChannel Foundation, который взимает плату (в настоящий момент $35) за каждую копию. Мы оставили нижеследующую информацию здесь для всех исторических пользователей, а также для новых пользователей в случае, если данное программное обеспечение вернётся в наш мир. Любой из альтернативных LDAP-браузеров является вполне разумной заменой.

LDAP Browser/Editor может быть немного причудливым, поэтому следующие заметки выполнены лишь с целью раскрыть некоторые из его наиболее эзотерических характеристик, а не быть руководством пользователя — справочная система браузера необычайно хороша, кроме того, есть несколько полезных HTML-страниц документации. Но. нам потребовались эти заметки при:

Печать и сохранение

У LDAPBrowser нет функции печати. Если Вам нужно сохранить или распечатать результаты, выберите требуемые записи в правой или левой панели. Кликните по иконке copy, а затем вставьте в подходящую утилиту, такую как Notepad на Windows или kedit в KDE, либо подобную текстовую утилиту. Затем редактируйте, сохраняйте или печатайте, как Вам нужно.

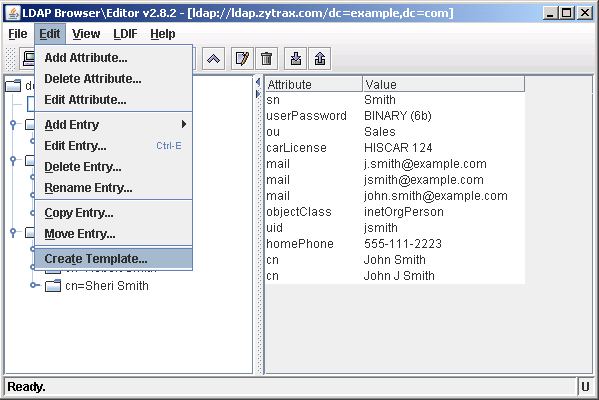

Создание шаблонов

Система шаблонов очень гибкая, но в ней нужно разбираться. Чтобы создать шаблон, выполните следующие действия:

Выберите любую запись в текущем DIT, использующую тот же объектный класс, что и шаблон, который Вы хотите создать — в этом примере мы выбрали запись, использующую inetOrgPerson:

Подсказка: Выбирайте запись с максимальным количеством атрибутов, поскольку шаблон сохраняет только атрибуты той записи, на которой он основан (в шаге 7 дан метод ручного редактирования шаблона).

Выберите меню Edit, пункт Create Template:

LDAPBrowser предложит имя шаблона на основании имени объектного класса — соглашайтесь или отредактируйте его по своему желанию, затем нажмите Create:

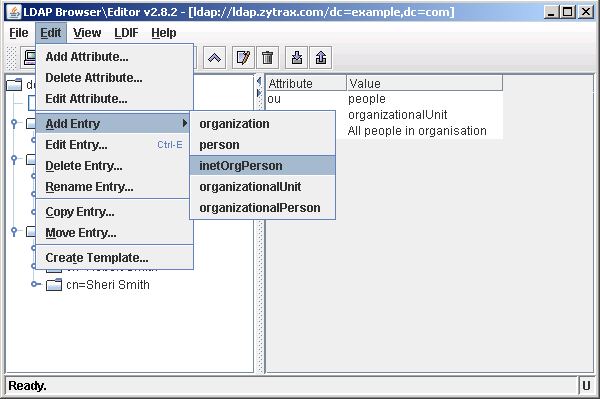

Чтобы использовать шаблон, выберите в DIT запись, в которую Вы хотите добавить новую дочернюю запись, в данном примере мы будем добавлять в ou=people:

Выберите меню Edit, пункт Add Entry, а затем выберите шаблон, на основании которого Вы хотите создать новую запись — в данном примере мы используем только что созданный шаблон inetOrgPerson:

Откроется окно, содержащее все атрибуты из сохранённого шаблона. Заполните необходимые поля, затем выберите Apply:

Шаблоны сохраняют объектный класс и атрибуты записи, на которой они основаны. Если Вам нужно добавить дополнительные атрибуты, можете использовать меню Edit, Add Attribute. , либо отредактировать файл шаблона. Файл шаблона для inetOrgPerson показан ниже (сохранён в templates/template-name.template в директории приложения LDAPBrowser). Просто добавьте имена требуемых атрибутов под заголовки Required или Optional (LDAPBrowser не проверяет атрибуты Required):

Операционные атрибуты при соединении

При доступе к rootDSE, subSchema, cn=monitor и особенно cn=config, при соединении Вам может понадобиться читать пользовательские и операционные атрибуты — по умолчанию LDAPBrowser отображает только пользовательские атрибуты. Мы не нашли другого способа, кроме использования функции сессии (файл .cfg) для получения операционных данных (конечно, Вы всегда можете использовать ldapsearch).

Следующие три файла .cfg позволяют отображать rootDSE, subschema (все пользовательские и операционные атрибуты) и subSchema (только коллекция объектных классов) в общем случае для localhost. Они сохраняются в директорию приложения LDAPBrowser и будут отображаться при загрузке приложения или при выборе File->Connect. Можно отредактировать нужные Вам поля, используя обычный текстовый редактор, сохранить файл, а затем использовать его для Вашего сервера, а можно воспользоваться функцией LDAPBrowser session edit. Первый файл .cfg file (показан ниже) просто отобразит значения rootDSE (просмотреть файл .cfg отдельно):

Аналогичный процесс используется для отображения всех операционных атрибутов в subschema (посмотреть файл .cfg). Для иллюстрации использования дополнительных опций мы приводим файл, который настраивает программу на отображение только коллекции объектных классов в subschema (посмотреть файл .cfg).

Мы используем аналогичную настройку сессии для доступа к операционным атрибутам cn=config (дополнительная информация и настройка cn=config), это просто необходимо, поскольку все интересные данные содержатся в операционных атрибутах. Посмотрите файлы cn=config.cfg и cn=monitor.cfg, затем можете сохранить их, используя функцию ‘save as’ Вашего браузера, и отредактировать под свои нужды с помощью любимого текстового редактора.

Если Вы сохранили приведенные выше файлы .cfg без редактирования, их можно изменить во время работы, используя следующую процедуру:

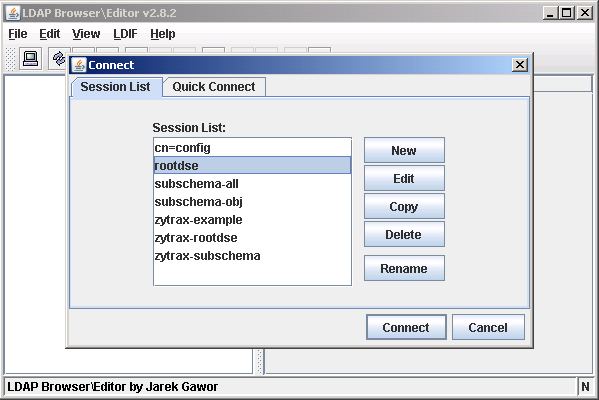

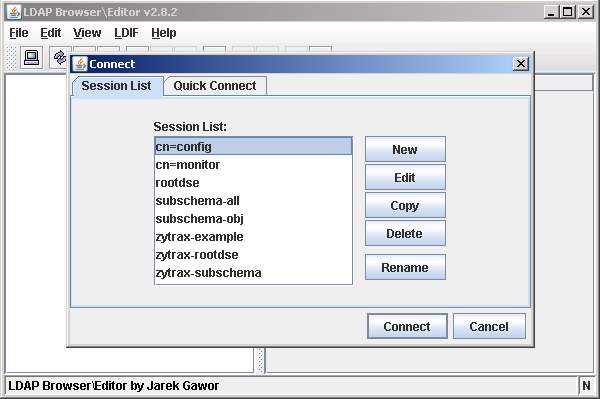

При загрузке LDAPBrowser/Editor отображаются текущие конфигурационные файлы сессий, как показано:

Выберите требуемую сессию и нажмите кнопку Edit.

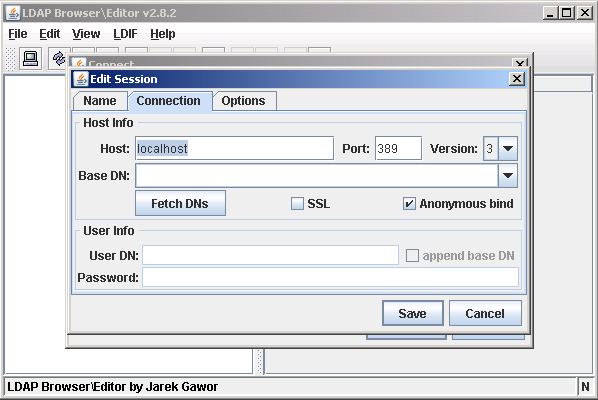

Отредактируйте поле Host и другие необходимые переменные:

Нажмите кнопку Save.

Нажмите кнопку Connect:

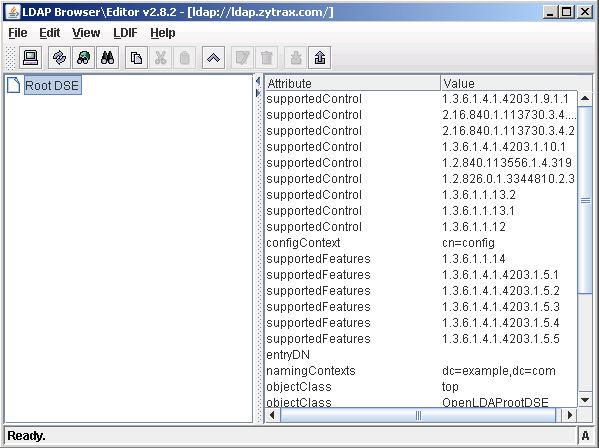

При подсоединении LDAPBrowser/Editor отображает RootDSE в левой панели. Дважды кликните по этой записи, чтобы отобразить атрибуты в правой панели, как показано:

Для распечатки и сохранения переменных используйте описанную выше процедуру.

Доступ к cn=config

Предполагается, что Вы создали файл сессии для cn=config с помощью приведённой выше процедуры. Затем, для отображения и использования cn=config DIT, выполняйте следующие действия:

Примечание: Мы получили письмо, в котором говорилось, что, при попытке разумного ограничения доступа к базе данных cn=config (которая, кроме всего прочего, может быть объектом атак) с помощью комплексных ACL в некоторых «некоробочных» установках LDAP, доступ к cn=config утрачивался. Если описанная ниже процедура не работает, Вам либо придётся использовать ldapsearch, либо внимательно читать документацию по установке чтобы выяснить, что же произошло.

Выберите сессию cn=config и нажмите Connect.

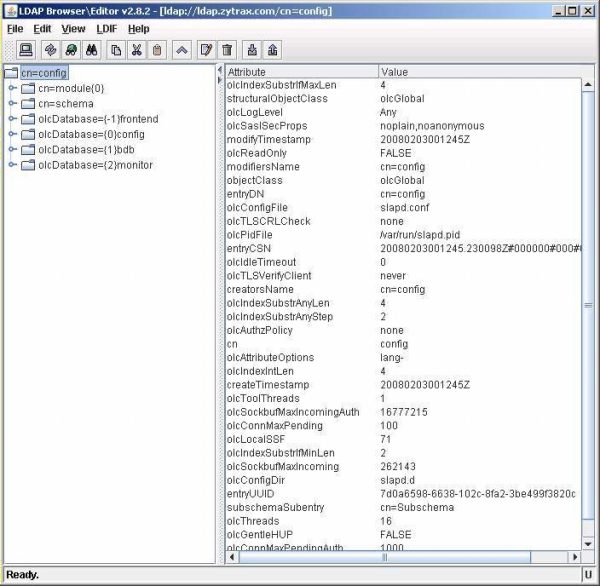

Начальная запись cn=config отображает секцию глобальных настроек старого файла slapd.conf, за исключением ModuleLoad (в поддереве cn=module) и подключаемых схем (в поддереве cn=schema).

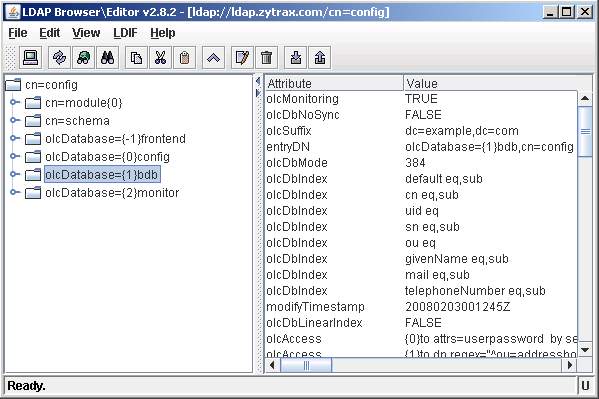

Запись olcDatabase=<1>bdb отображает секцию настроек одного экземпляра базы данных bdb.

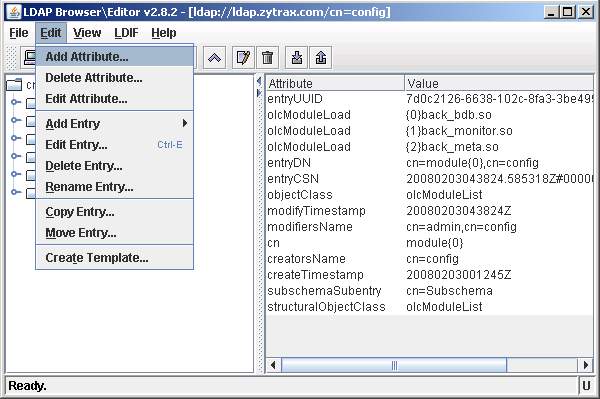

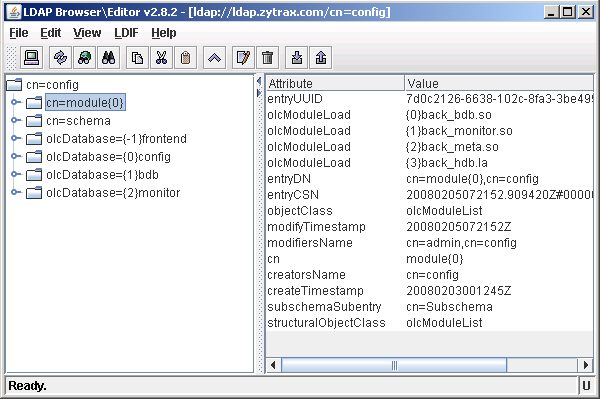

Запись cn=module отображает загруженные в настоящий момент модули — в данном случае back_bdb, back_monitor и back_meta. OpenLDAP автоматически выделяет для каждого механизма манипуляции данными уникальный индекс, нумеруя их от <0>, например, <1>back_monitor.so в приведённом ниже скриншоте. Для каждого типа механизма манипуляции данными определяется один экземпляр модуля, и, если он включен, то может использоваться для создания нескольких экземпляров баз данных.

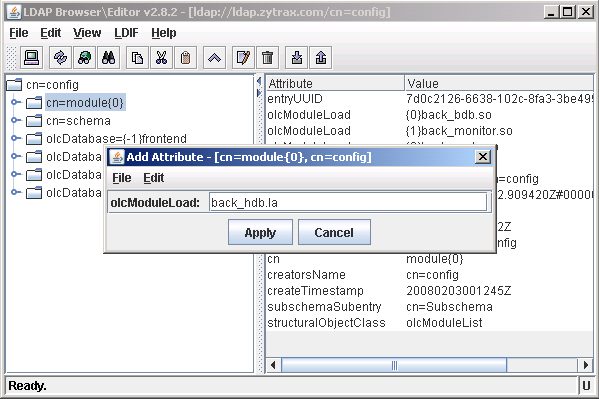

Для иллюстрации использования возможностей cn=config мы добавим новый механизм манипуляции данными. Выберите Edit и Add Attribute.

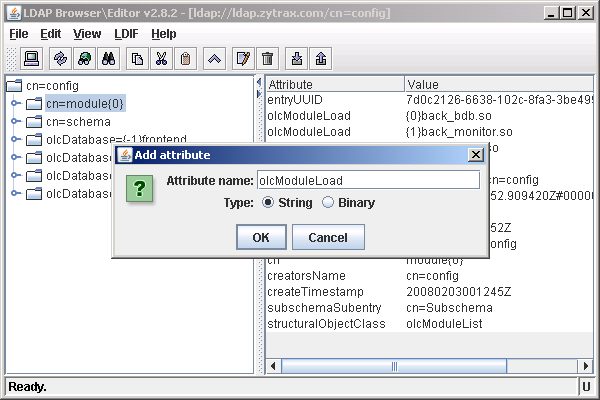

Прежде чем определить базу данных, Вы должны добавить механизм манипуляции данными, которому она будет принадлежать.

Вам будет предложено ввести имя того атрибута, который Вы хотите добавить, в данном случае olcModuleLoad. Выберите соответствующий тип атрибута, в данном случае string. Нажмите OK.

Затем будет предложено ввести значение атрибута, имя которого Вы вводили на предыдущем экране. Просто введите название механизма манипуляции данными (в данном случае back_hdb.la) — OpenLDAP сам выделит уникальный индекс при добавлении атрибута. Нажмите Apply.

На данном скриншоте показано, что атрибут был успешно добавлен. OpenLDAP добавил back_hdb.la в список атрибутов olcModuleLoad и назначил ему следующий свободный уникальный индекс <3>back_hdb.la.

Следующая последовательность скриншотов показывает добавление нового экземпляра базы данных (секция database на жаргоне slapd.conf). Создайте шаблон из существующего экземпляра требуемого типа базы данных — в данном случае мы будем использовать bdb — поэтому мы создаём шаблон из olcDatabase=<1>bdb. Требуемые атрибуты olcBdbConfig описаны здесь.

Проблемы, комментарии, предположения, исправления (включая битые ссылки) или есть что добавить? Пожалуйста, выкроите время в потоке занятой жизни, чтобы написать нам, вебмастеру или в службу поддержки. Оставшийся день Вы проведёте с чувством удовлетворения.