- LDAP Browser For Linux

- LDAP Admin Tool For Linux Features:

- LDAP Admin Tool v6.10 has been released!

- Access multiple directory servers

- Welcome to the Cutting Edge

- Query LDAP like Database

- Welcome to JXplorer!

- Features

- Version History

- Download

- More Info

- Acknowledgments

- Translators

- Companies

- LDAP.com

- LDAP Tools

- LDAP Browsers and Editors

- LDAP Command-Line Tools

- Benchmarking and Stress Testing

- LDAP Data Synchronization

- LDAP Gateways

- Name Services Support

- Аутентификация LDAP в Linux

- Требования

- Введение

- Настройка OpenLDAP

- Миграция / добавление данных в каталог

- Конфигурация клиента

- Apache mod_auth_ldap

- Средства администрирования LDAP

LDAP Browser For Linux

| If you are looking for a simple and easy to use LDAP Browser and Editor on Linux Platform then look no further than LDAPSoft’s award wining, simple and easy to use LDAP Browser and Editor. LDAPSoft’s Ldap Admin Tool is available in Standard and Professional editions providing enhanced features to browse, query and update LDAP and Active Directory® |

LDAP Admin Tool For Linux Features:

Supported Linux Platforms:

Red Hat, Suse, Ubuntu, Fedora & Other Linux .. Red Hat, Suse, Ubuntu, Fedora & Other Linux .. Both 32 and 64 bit Linux versions are available. |

Installation Instructions: Download the .sh file, give the file executable permission and run the file.

Ldap Admin Tool has been tested on Ubuntu Linux 9, Ubuntu Linux 11, Ubuntu Linux 13, Fedora Linux 17 and Fedora Linux 18

LDAP Admin Tool v6.10 has been released!

Access multiple directory servers

LDAP Admin Tool allows you to access OpenLDAP, Netscape/iPlanet, Novell eDirectory, Oracle Internet Directory, IBM Tivoli Directory, Lotus Domino, Microsoft Active Directory or any other LDAP v2 or LDAPv3 directory server. You can also connect to multiple directory servers simultaneously and copy data across servers.

Welcome to the Cutting Edge

LDAP Admin Tool sets the pace with dozens of new features, including the search tool bar, attribute editors, tabbed browsing, sqlldap search, server monitor and fast performance.

LDAP Admin Tool allows you to connect to the ldap server using SSL/TLS. You can add certificate to your store using Manage Certificates or it will prompt you to add the certificate to your store (Like any html browser.. Would you like to continue any way).

Query LDAP like Database

LDAP Admin Tool allows you to search the LDAP using SQL like syntax. It provides two powerful tools which allow you either to edit query text directly with syntax highlighting or to build a query visually with a drag and drop of keywords and attributes.

‡ Scheduling and command line features are only available in professional edition compare editions

Terms of Service | DMCA Policy | Copyright © 2012-2013 LDAPSoft Corporation. All rights reserved.

Источник

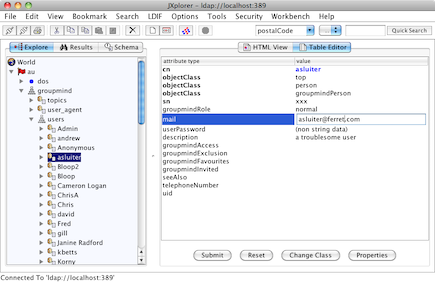

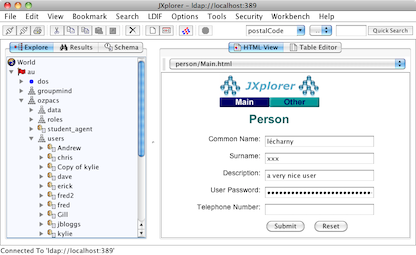

Welcome to JXplorer!

JXplorer is a cross platform LDAP browser and editor. It is a standards compliant general purpose LDAP client that can be used to search, read and edit any standard LDAP directory, or any directory service with an LDAP or DSML interface.

It is highly flexible and can be extended and customised in a number of ways. JXplorer is written in java, and the source code and Ant build system are available via svn or as a packaged build for users who want to experiment or further develop the program.

JX is is available in two versions; the free open source version under an OSI Apache 2 style licence, or in the JXWorkBench Enterprise bundle with built in reporting, administrative and security tools.

JX has been through a number of different versions since its creation in 1999; the most recent stable release is version 3.3.1, the August 2013 release.

Features

|

|

Version History

| Version | Primary Features | Date |

|---|---|---|

| 3.3.1 | Improved LDIF support, LDIF change file support and LDIF ‘preview’ mode added | August 2013 |

| 3.3 | 10 th Anniversary Edition! Multiple Windows with inter-window copy/paste, paged results, and a new translation into Hungarian. Supports JXWorkbench bundle, and includes an LDAP/JNDI mock class for developers. | July 2012 |

| 3.2.2 | java 1.5, OSX 10.6/7, Win 7, Improved operational attribute handling | September 2011 |

| 3.2.1 | Build, install improvements, bug fixes, Taiwanese | June 2010 |

| 3.2 | DSML, Support for more directories | March 2007 |

| 3.1 | OSX Support, | April 2005 |

| 3.0 | Improved multimedia editors and security handling Chinese, French, German | November 2003 |

| 2 | Computer Associates Initial Open Source release | July 2002 |

| 1 | Computer Associates Internal release | ’99 — ’02 |

Download

If you’re after the source code, or one of the sub-projects (such as the Security Keystore UI or the LDAP/JNDI mock classes), you should look at the general Downloads page, which gives details of what’s available and how to check things out from the http://sourceforge.net/projects/jxplorer/ sourceforge repository, or you can get the same code from github at https://github.com/pegacat/jxplorer.

More Info

There’s a lot more information, including an online version of the Help System, available on this site. Browse the menu links or search the site to find Documentation resources, more information on the various Components that make up JXplorer, and the details of the Open Source Licence.

In addition there are a number of active mailing lists (try jxplorer-users@lists.sourceforge.net) where further help is available (or indeed your problem may already have been addressed in the mail archives).

Acknowledgments

We would like to acknowledge the efforts of the many people who have contributed bug reports, code fixes, and of course the extensive translation files to the project, and who have helped so much to improve JXplorer and make it what it is today.

Translators

Many thanks to our translators who’ve worked so hard making JXplorer multilingual:

- Chinese: For *both* Traditional and Simplified Chinese; Evereasy (Evereasy@gmail.com) — awesome work!

- French: Thanks to Luc and Serge, and more recently Bruno Haleblian (bruno_haleblian@carrefour.com) for updates.

- Hungarian: Richard — many thanks.

And thanks also to many others who wished to remain anonymous, or who we’ve lost track of, including those who did the original French, German and Japanese translations!

Companies

JXplorer also gratefully acknowledges the support of the following organisations who have materially aided our efforts:

CA for the initial Donation of the JXplorer source code in 2002.

SourceForge for providing a home for the project.

Intellij IDEA for donating licences for their fine java IDE to JXplorer.

BitRock Install Builder for donating a licence for their excellent cross-platform installer product.

Australian Cloud Identity for their sponsorship of this project and this website.

Источник

LDAP.com

LDAP.com

Lightweight Directory Access Protocol

LDAP Tools

There are a lot of LDAP-enabled applications out there. Many of them can use LDAP in some way, even if that is not the primary purpose of the application. For example, many email client have the ability to use an LDAP server as an address book, and many web containers have support for authenticating against an LDAP server. But there are also numerous applications and utilities whose core purpose involves LDAP communication. Some of those are listed here.

If there are other LDAP tools that you think should be listed here, feel free to submit them to feedback@ldap.com.

LDAP Browsers and Editors

Graphical tools for interacting with the data in an LDAP directory server.

LDAP Command-Line Tools

Each of the following products provides a number of command-line tools for interacting with directory servers:

- ldapadd

- ldapcompare

- ldapdelete

- ldapexop

- ldapmodify

- ldapmodrdn

- ldappasswd

- ldapsearch

- ldapurl

- ldapwhoami

- Ping Identity Directory Server (plus all tools in the UnboundID LDAP SDK for Java):

- authrate

- base64

- generate-schema-from-source

- generate-source-from-schema

- identify-references-to-missing-entries

- identify-unique-attribute-conflicts

- in-memory-directory-server

- indent-ldap-filter

- ldap-debugger

- ldap-result-code

- ldapcompare

- ldapdelete

- ldapmodify

- ldappasswordmodify

- ldapsearch

- ldif-diff

- ldifmodify

- ldifsearch

- manage-certificates

- modrate

- move-subtree

- oid-lookup

- parallel-update

- search-and-mod-rate

- searchrate

- split-ldif

- transform-ldif

- validate-ldap-schema

- validate-ldif

In addition, the following additional command-line tools are available:

Benchmarking and Stress Testing

These tools can help you measure the performance of an LDAP directory server, or help ensure that it can stand up to the anticipated production load.

- Apache JMeter

- lb (LDAP benchmarking tool like an Apache Bench)

- ldap-load-gen (LDAP load generator built on JMeter and Fortress)

- SLAMD Distributed Load Generation Engine

- UnboundID LDAP SDK for Java (command-line tools like searchrate, modrate, authrate, etc.)

LDAP Data Synchronization

Most directory servers provide some level of support for replicating their data with other directory servers of the same type. But if you want to synchronize data between servers of different types, or if you want to synchronize data between a directory server and some other type of repository, you’ll need a more specialized tool, like the following:

LDAP Gateways

These gateways provide support for interacting with the data in an LDAP directory server through an alternative (usually web-based) protocol:

Name Services Support

In the enterprise, directory servers are often used to authenticate users to workstations and servers. The following tools can help with that:

Источник

Аутентификация LDAP в Linux

Это руководство покажет вам, как держать своих пользователей в LDAP и аутентифицировать некоторых из них.

Я не буду показывать, как устанавливать определенные пакеты, поскольку это зависит от дистрибутива / системы.

Я сосредоточусь на «чистой» конфигурации всех компонентов, необходимых для аутентификации / хранения пользователей в LDAP.

Предполагается, что вы переходите от обычной аутентификации passwd / shadow, но она также подходит для людей, которые делают это с нуля.

Требования

Введение

Мы хотим добиться того, чтобы наши пользователи сохранялись в LDAP, аутентифицировались через LDAP (direct или pam) и чтобы вы имели некоторый инструмент для управления этими всем понятным для человека способом.

Таким образом, мы можем использовать все программное обеспечение, поддерживающее LDAP, или возвратимся к модулю LDAP PAM, который будет действовать как шлюз PAM-> LDAP.

Более подробную информацию о идее LDAP можно найти в Википедии: LDAP wikipedia

Настройка OpenLDAP

OpenLDAP состоит из slapd и slurpd-демона.

Этот способ охватывает один сервер LDAP без репликации, поэтому мы сосредоточимся только на slapd.

Я также предполагаю, что вы установили и инициализировали установку OpenLDAP (в зависимости от системы / распространения).

Если да, перейдем к части конфигурации.

В моей системе (Gentoo) конфигурация OpenLDAP хранится в /etc/openldap, нас интересует файл /etc/openldap/slapd.conf.

Но сначала мы должны сгенерировать пароль для администратора LDAP, чтобы поместить его в файл конфигурации:

Конфигурация выглядит так:

Не забудьте изменить суффикс и пути.

Это варианты с некоторыми базовыми ACL, необходимыми для изменения паролей пользователем.

Если вам нужна дополнительная функциональность, прочитайте руководство по OpenLDAP.

Теперь, когда у нас есть надлежащая конфигурация для slapd, мы можем запустить демон:

Пожалуйста, не забудьте сделать что-то подобное в файле конфигурации, отвечающем за аргументы, переданные slapd (путь должен указывать на slapd.sock):

Теперь мы можем проверить, работает ли openldap и работает ли он правильно.

У нас еще нет данных в каталоге, но мы можем попытаться связать их как cn = Manager, dc = domain, dc = com.

Когда вас попросят ввести пароль, вы должны использовать тот, который вы создали (конечно, его текстовая версия :):

Миграция / добавление данных в каталог

Теперь, когда у нас есть работающий сервер LDAP, мы должны заполнить его данными, либо создать, либо перенести записи.

Я покажу вам, как переносить существующие записи из обычных /etc/ passwd, /etc/shadow, /etc/groups

Первый шаг – настроить mogrationtools.

Конфигурационный файл в Gentoo находится в /usr/share/migrationtools/migrate_common.ph.

Как правило, вам нужно изменить только эти моменты:

Теперь вы готовы перенести данные (на самом деле это работает даже без команды export):

Теперь у нас есть данные в формате, понятном серверу LDAP.

Пожалуйста, откройте один из файлов с текстовым редактором, чтобы привыкнуть к синтаксису.

После этого мы можем добавить данные из ldifs.

Вы можете попробовать найти некоторые данные:

Конфигурация клиента

Под клиентом я имею в виду машину, которая подключается к LDAP-серверу для получения пользователей и авторизации.

Это может быть и машина, на которой работает LDAP-сервер.

В обоих случаях мы должны отредактировать три файла: /etc/ldap.conf, /etc/nsswitch.conf и /etc/pam.d/system-auth

Начнем с ldap.conf, клиента ldap:

Теперь пришло время для nsswitch.conf и pam

Добавьте в nsswitch.conf:

И измените system-auth (или все, что у вас есть, например login, sshd и т. д.):

Время проверить его. Лучший инструмент для этого – хороший старый getent.

Выберите пользователя из вашей системы и введите:

Вы должны получить результат дважды, если nss_ldap работает нормально.

По часть pam , работоспособность может быть протестирована путем удаления пользователя из /etc/passwd и попытки входа в систему через ssh.

Apache mod_auth_ldap

Чтобы получить авторизацию LDAP в apache, вам необходимо загрузить модуль mod_auth_ldap

Теперь достаточно изменить .htaccess:

Обратите внимание, что этот метод можно также использовать для авторизации Subversion WebDAV

Средства администрирования LDAP

Есть несколько инструментов, которые я рекомендую использовать для администрирования сервера OpenLDAP

Источник

LDAP.com

LDAP.com