- Почта. Основы настройки в Linux

- Настройка почтового сервера в Linux

- Настраиваем почтовый сервер в Linux

- SMTP и компоненты почтовой службы

- Шаг 1: Инсталляция Postfix

- Шаг 2: Настройка установленного сервера

- Шаг 3: Проверка очереди сообщений

- Шаг 4: Настройка безопасности

- Шаг 5: Установка и конфигурация Dovecot

Почта. Основы настройки в Linux

Когда начинающие системные администраторы сталкиваются с необходимостью настройки почтового сервера, они могут испытывать затруднения связанные с пониманием основных принципов работы почтового механизма. Чтобы внести ясность, я подготовил эту статью, основанную на освещении тех моментов, которые были мне в свое время непонятны. Статья подойдет также разработчикам ПО, которым надо быстро поднять почтовый сервер и протестировать свое приложение.

Итак, прежде, чем бросаться настраивать почтовый сервер, необходимо понять, как в принципе работает почта.

Буквально на пальцах рассмотрим пример. Пусть у нас есть внешний статический ip — 195.195.122.129 и собственный почтовый сервер, зарегистрировано доменное имя example.ru. Когда кто-то посылает почту на почтовый адрес, например, thedude@example.ru, то, рано или поздно, запрос относительно того, на какой же ip отправлять почту человеку с адресом на домене example.ru (то есть dns-запрос), дойдет до dns-сервера, где хранятся mx-записи с реквизитами example.ru, то есть говоря еще проще — этот dns-сервер отвечает в соответствии с этой записью, что почту, идущую на example.ru, нужно перенаправлять на 195.195.122.129. А когда письмо приходит на наш сервер мы уже его обрабатываем сами. Обрабатывать пришедшее письмо мы будем с помощью Message Transport Agent (далее MTA). Под MTA мы будем понимать программу, которая может:

1. Пересылать письма от пользовательского почтового клиента (Mail User Agent, далее MUA), к удаленному почтовому серверу. MTA пересылает письма, используя протокол SMTP (Simple Mail Transfer Protocol). Примерами MUA служить Mozilla Thunderbird, MS Outlook и др.

2. Доставлять письма в локальные почтовые ящики (заметьте, что здесь имеются ввиду ящики на сервере, а не на локальных компьютерах пользователей).

3. Пересылать письма другим MTA.

В данной статье мы будем рассматривать MTA Postfix. Он прост в конфигурировании, что позволит сосредоточиться на содержании, а не на форме. Приведем ниже основные параметры главного конфигурационного файла — main.cf. К примеру, в openSUSE этот файл находится в каталоге /etc/postfix. Вы можете изменять значения параметров в соответствии со своими потребностями.

1. queue_directory = /var/spool/postfix

В процессе приема-получения почты письма могут находиться в разном состоянии. Одни только-только переданы на отправку, другие уже получены и пользователю остается только забрать их, а третье вообще зависло, потому что менеджер, которому отправляется письмо, был после хардкорной пьянки и не мог внятно продиктовать свой email, так что почта не может дойти до адресата. Для каждой из групп писем, имеющих одинаковый статус, предусмотрены отдельные каталоги, которые будут содержаться именно там, где указано в параметре queue_directory.

2. mail_owner = postfix

Дело в том, что будет плохо, если демон Postfix будет крутиться в режиме суперпользователя, поэтому при установке Postfix создается новый пользователь с именем postfix, который и будет являться владельцем этого процесса.

3. myhostname = mail.example.ru

Здесь мы задаем полностью определенное доменное имя нашего хоста. Это имя будет указываться в операциях, выполняемых про протоколу SMTP, в частности, в приветствии HELO. В принципе этот параметр может отсутствовать, если задан следующий параметр — mydomain. Можно значение myhostname вообще оставить пустым, при этом задав непустое значение для mydomain. Но лучше его все-таки задать, поскольку некоторые почтовые серверы, которым мы пересылаем почту, могут ругаться на то, что значение myhostname левое, неизвестно откуда взятое и вообще откажутся принимать от нас почту. В любом случае, если мы задаем значение параметра myhostname, значение mydomain будет сгенерировано автоматически на основании значения myhostname.

4. mydomain = example.ru

Здесь мы пишем имя нашего домена. И если мы пропустили предыдущий параметр, то он будет автоматически создан путем слияния результата вывода команды «uname -n», определяющей имя текущего хоста.

5. myorigin = example.ru

Этот параметр при отправлении почты добавляет свое значение к адресу отправителя, если оно указано не полностью. Например, если почта адресована юзеру thedude (это может быть даже почта, исходящая от локальных программ на данном сервере, например mdadm может послать сообщение с текстом «чувак, проверь-ка рейд-массивы»), то адрес, в соответствии со значением myorigin = example.ru, будет преобразован в thedude@example.ru.

6. mydestination = localhost, $mydomain, $myhostname, localhost.$mydomain

Как было сказано выше, одной из функций MTA является получение почты от одних MTA, и персылка ее другим MTA. Так вот, параметр mydestination служит для того, чтобы почта, приходящая на определенные адреса, указанные в значении параметра, не перенаправлялась куда-то, а оседала на нашем сервере в локальные почтовые ящики. То есть в нашем случае, мы будем принимать без перенаправления почту с адресами thedude@mail.example.ru, thedude@example.ru.

Да, еще один момент! Может еще быть непонятным — а как же заводить пользователей на почтовом сервере, давать им пароли, то есть осуществлять полноценный контроль пользовательских учетных записей. Например, нужно завести учетные записи coolboy@example.ru и coolgirl@example.ru. Для этого на почтовом сервере просто необходимо завести локальных пользователей, типа useradd coolboy; passwd coolboy; (далее ввести пароль для крутого парня) и, соответственно useradd coolgirl; passwd coolgirl; (девушку мы тоже без пароля не оставим). Мы можем посмотреть, что пользователи добавлены в файле /etc/shadow. Там будут логины и хеши паролей.

Да, еще один момент, команда useradd предусматривает сразу установку пароля (параметр -p), но, к сожалению, все равно приходится использовать passwd после этого, потому что аутентификация происходит с использованием хеша пароля, а useradd с параметром -p записывает пароль в /etc/shadow открытым текстом, например мы задали пароль 123456, и в файлик запишется 123456, что будет принято программой аутентификации за хеш пароля, в итоге юзер не получит почту с сообщением о том, что пароль неверный.

Таким образом, праильно указав, в соответствии со своими потребностями, вышеназванные параметры, мы получаем работоспособный MTA. Однако, это еще не все. Почта то пришла на наш сервер. А пользователям ее кто раздавать будет. А может быть они ее будут забирать сами? Сейчас мы ответим и на эти вопросы.

Итак, процедура получения пользователями писем с нашего сервера будет выглядеть следующим образом. Взаимодействие между почтовым сервером и пользовательским MUA осуществляется по протоколу POP3, то есть MUA на своем птичьем языке (команды POP3) говорит почтовому серверу, чтобы он не жадничал и отдал ему почту.

Однако, чтобы что-то услышать, для этого надо прежде всего слушать. Логично? То есть на сервере должен крутиться демон в ожидании запроса по POP3 протоколу. Для этого обратим свой взгляд в сторону xinetd. Xinetd (eXtended InterNET Daemon, еще его называют суперсервером) — это служба, которая управляет сетевыми соединениями. Говоря еще проще, она слушает запросы из сети по разным протоколам и у нее есть указания, каким программам на сервере передавать то, что она услышала. xinetd запускает эти программы, передавая при этом соответствующие параметры. А запросы по протоколу POP3 xinetd будет передавать POP3 серверу Qpopper (надо его сначала установить). Итак, заходим в /etc/xinetd.d, там открываем файлик qpopper и приводим его к следующему виду:

#

# qpopper — pop3 mail daemon

#

service pop3

<

disable = no

socket_type = stream

protocol = tcp

wait = no

user = root

server = /usr/sbin/popper

server_args = -s

flags = IPv4

Названия параметров говорят сами за себя. Еще раз осознаем то, что мы проделали. Соответствие указания типа интернет-сервиса и обрабатывающей его программы (в нашем случае service pop3 соответствует /usr/sbin/popper) находятся в директории /etc/xinetd.d в виде файлов, которые содержат в себе информацию о том, какая программа будет обрабатывать запросы определенного типа/ При установке Qpopper сам создал указание, что запросы по pop3 будет обрабатывать именно он. А нам необходимо его активировать, установив disable в no.

Теперь заключительный этап — настройка MUA. Необходимо задать в настройках MUA POP3-сервер, SMTP-сервер (их ip-адреса или доменные имена). В нашем случае это один и тот же компьютер, поэтому указываем в этих параметрах одно и то же. Необходимо учесть, что во внутренней локальной сети необходимо указывать ip того сетевого интерфейса, который настроен именно для работы с локальной сетью. Далее указываем имя учетной записи и пароль.

А теперь, когда вся почтовая система работает, вы можете заниматься ее оптимизацией, ведь здесь еще есть много вещей, которые можно улучшить и много нововведений, которые просто просят о том, чтобы их привнесли. Удачи!

Источник

Настройка почтового сервера в Linux

Сейчас многие пользователи предпочитают устанавливать себе на компьютер специализированный почтовый клиент, чтобы максимально быстро и просто управлять электронными письмами. В большинстве случаев сразу же после инсталляции такой программы можно переходить к прямому взаимодействию с ней, но это не относится к определенному кругу юзеров операционной системы Linux. Здесь потребуется произвести добавление и настройку почтового сервера, который обеспечивает прием и передачу сообщений. Это сложная задача, но решаемая благодаря подробным руководствам. Мы хотим ознакомить вас с такими инструкциями, детально расписав каждый необходимый для выполнения шаг.

Настраиваем почтовый сервер в Linux

На текущий момент времени в открытом доступе находится несколько настраиваемых почтовых серверов, и каждый из них обладает своими особенностями. Мы сосредоточим свое внимание на самых популярных и востребованных решениях, уделив время и дополнительным компонентам. За пример будет взят дистрибутив Ubuntu, а для обладателей RedHat представлены отдельные команды, если отличия от указанных будут иметься. Перед началом разбора каждого этапа предлагаем ознакомиться с вводной и очень важной информацией, которая позволит разобраться в общем принципе работы рассматриваемой системы.

SMTP и компоненты почтовой службы

Некоторых пользователей интересует вопрос передачи электронных писем по интернету, связанных с необходимостью использования разных составляющих, отвечающих за определенные действия. Сортировка и пересылка подобной информации — сложный процесс, осуществляемый специальными алгоритмами. Самым важным компонентом этой цепи выступает SMTP (Simple Mail Transfer Protocol), который и является почтовым сервером. Он отвечает за соблюдение установленных правил пересылки, соответственно, выполняя ее. Без сервера остальные звенья цепи вообще не смогут работать. Серверы обмениваются информацией между собой, а значит, задействуют для этого порт. Чаще всего им выступает номер 25. Сами же разновидности серверов бывают разными, а сегодня за пример мы возьмем более продвинутый Postfix. Теперь рассмотрим общую структуру системы.

- Почтовый клиент. Это та программа, через которую вы получаете и просматриваете свои письма. Самый банальный пример — Microsoft Outlook. Реализация графического интерфейса позволяет даже самому начинающему пользователю управлять своей учетной записью, даже не задумываясь о том, что скрыто за простыми кнопками.

- Почтовый сервер. Выше мы уже сказали, что этот компонент выполняет опцию пересылки. Его можно назвать своеобразным почтальоном в мире интернета.

- Агент доставки электронной почты. Последнее звено цепи, которое еще называется Mail Delivery Agent или сокращенно MDA. Именно этот инструмент отвечает за то, чтобы письмо было доставлено конкретному адресанту, а не заблудилось на просторах огромного сервера. В нашем случае подобным помощником будет выступать Postfix-maildrop.

После того, как вы узнали все необходимые сведения, можно переходить к непосредственной инсталляции и настройке сервера. Мы разбили эту процедуру на шаги, чтобы даже у начинающих пользователей не возникло с этим никаких проблем.

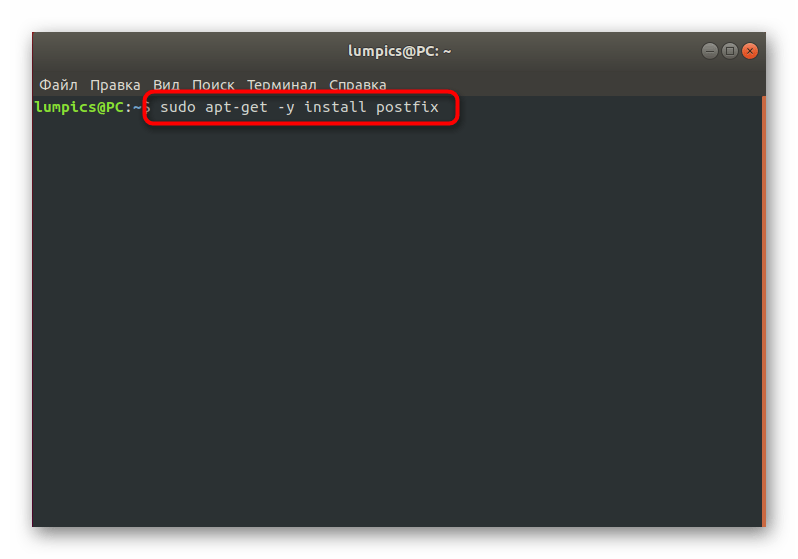

Шаг 1: Инсталляция Postfix

Ранее мы уже уточнили, какой инструмент взяли за пример. Если вас этот выбор не устраивает, инсталлируйте любую другую утилиту и переходите к ее конфигурации по указанным в следующих шагах инструкциям, учитывая новые особенности. Иногда в стандартной сборке дистрибутива сервер Postfix уже установлен, что можно проверить командой grep postfix , однако в большинстве случаев его приходится инсталлировать самостоятельно, что мы и продемонстрируем далее.

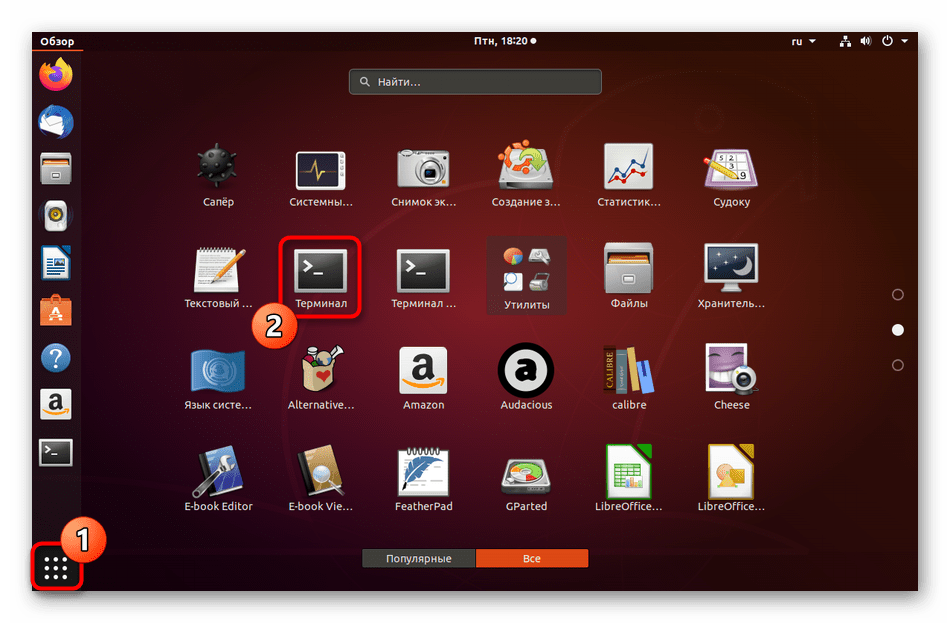

- Все дальнейшие действия будут осуществляться через стандартный «Терминал» путем ввода туда команд, поэтому запустите его удобным образом, например, через меню приложений.

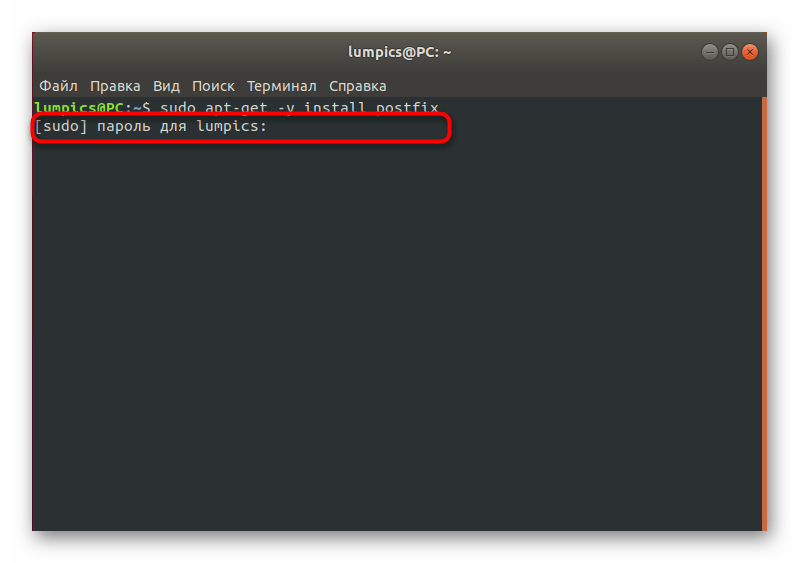

Данное действие будет производиться от имени суперпользователя, следовательно, придется подтвердить права, указав пароль учетной записи. Учтите, что вводимые таким образом символы на экране не отображаются.

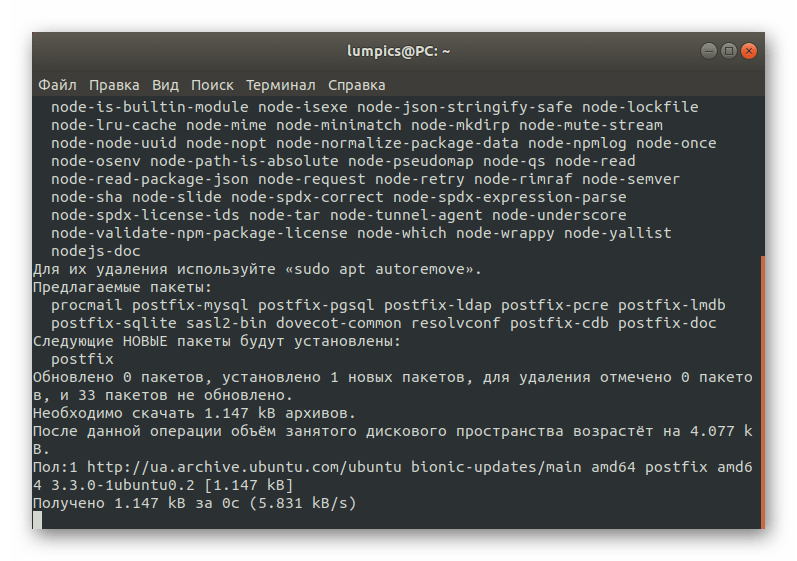

Запустится процесс получения и распаковки файлов. Не прерывайте его и не выполняйте других действий, чтобы случайно не наткнуться на ошибки.

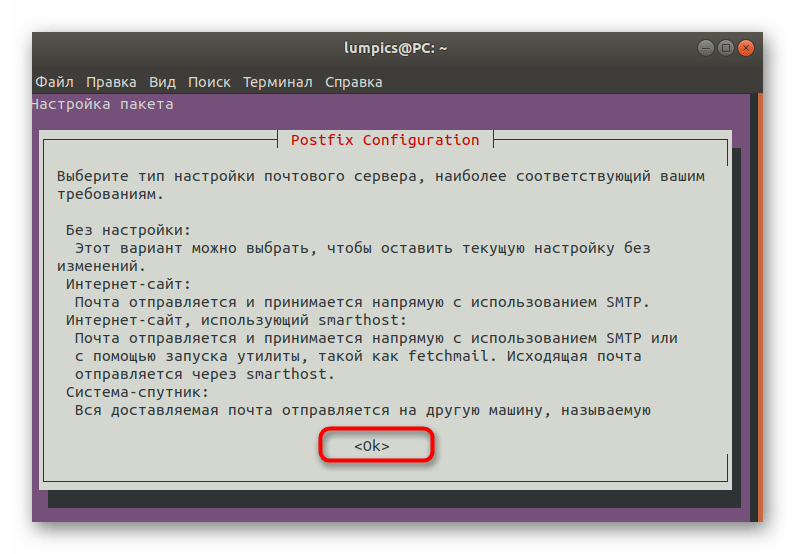

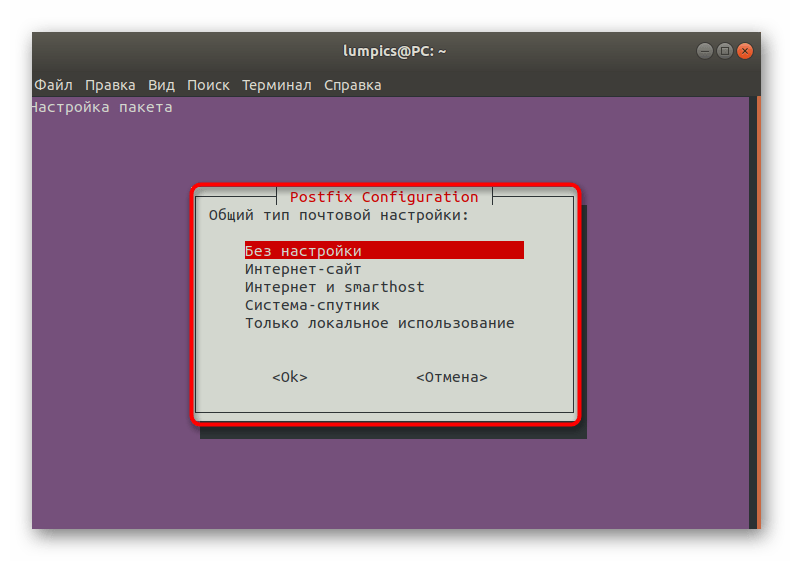

Откроется отдельное окно настройки пакета. Здесь ознакомьтесь с представленными данными, чтобы далее уже знать, какой именно параметр следует выбрать.

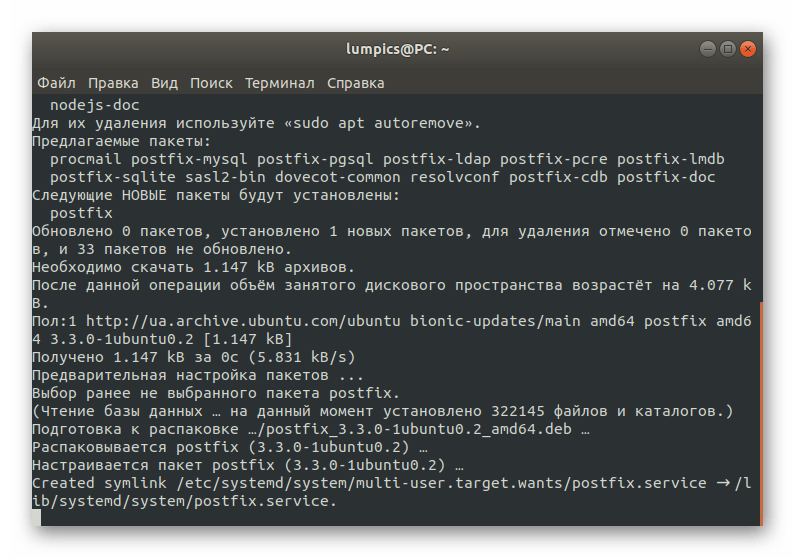

После операция инсталляции продолжится, и вы будете уведомлены о его окончании, когда появится новая строка ввода.

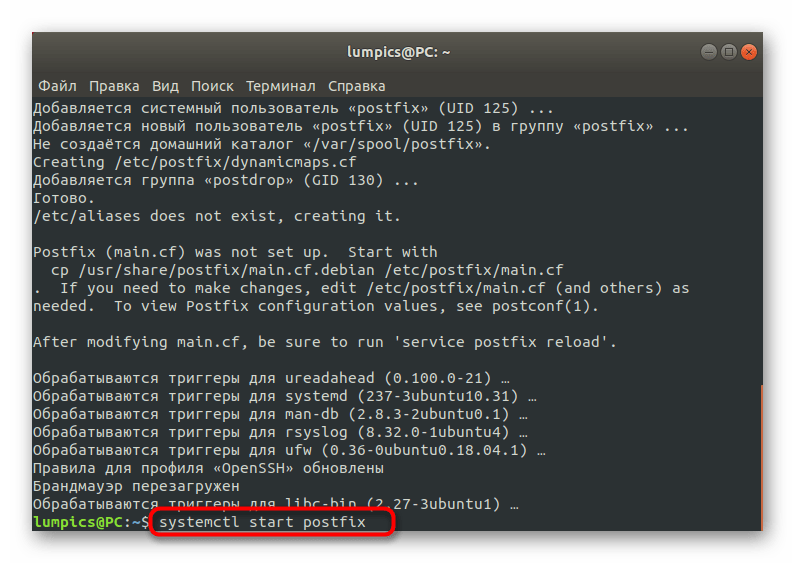

По завершении процесса добавьте новую службу сервера в автозагрузку, введя systemctl start postfix .

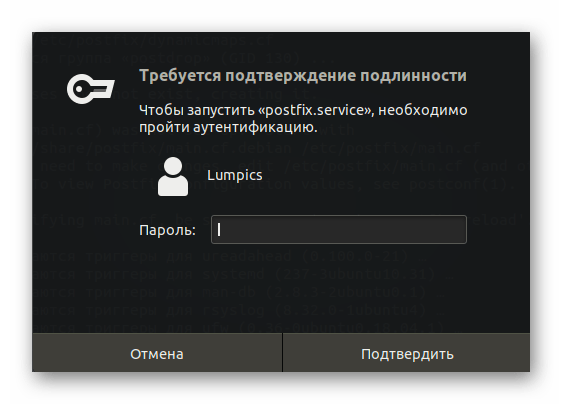

Это действие тоже следует подтвердить вводом пароля от учетной записи суперпользователя.

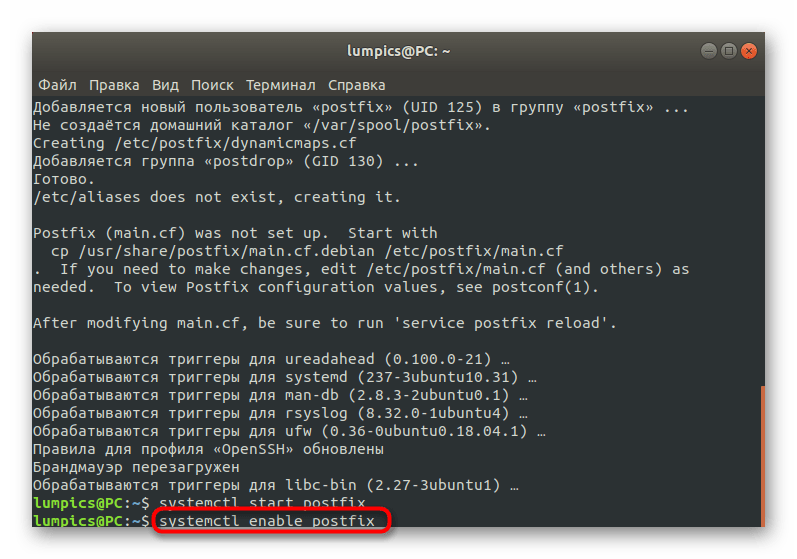

Теперь активируйте ее через systemctl enable postfix , чтобы приступить к настройке.

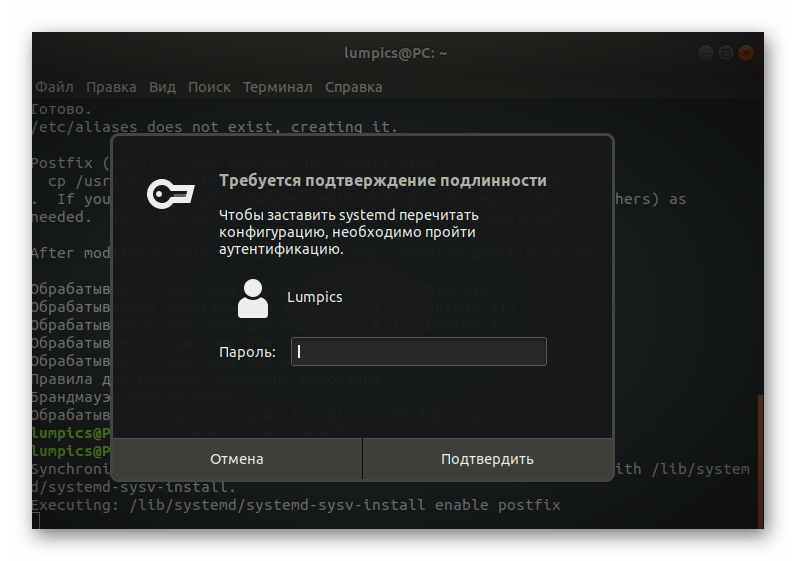

В этот раз придется ввести пароль сразу несколько раз, поскольку подтверждение подлинности будут запрашивать разные компоненты одновременно.

Во время этих действий не должно возникнуть никаких проблем, поскольку в них нет ничего сложного или необычного. Однако если что-то все-таки пошло не по плану, внимательно изучите сообщения, которые указываются в строке консоли, поскольку чаще всего в них содержатся сведения, позволяющие исправить ситуацию.

Шаг 2: Настройка установленного сервера

Конфигурация установленного почтового сервера — самый важный этап, поскольку от этого будет зависеть корректность его функционирования. Нет однозначного ответа или исходного кода, который бы сделал все за пользователя, но можно дать общие советы, чтобы упростить операцию ручной настройки, что мы и покажем далее.

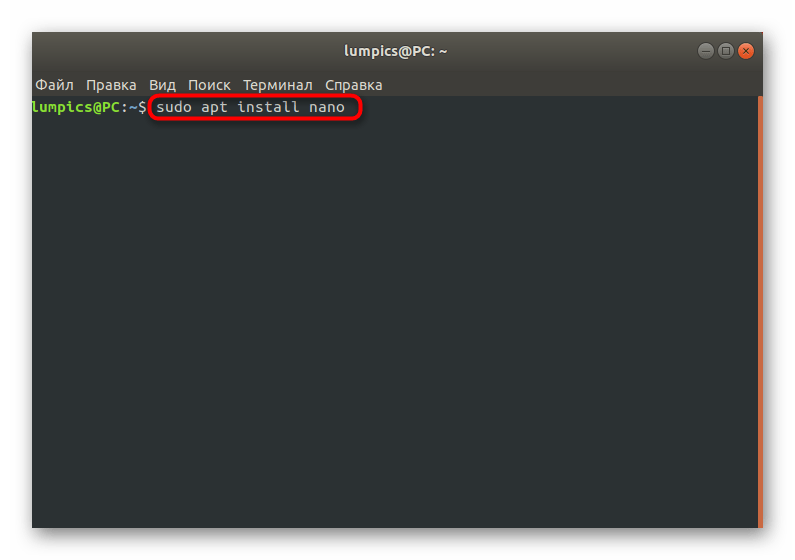

- Как известно, конфигурация в Linux осуществляется путем изменения строк в специальных файлах. Для этого используется удобный текстовый редактор. Новичкам может быть сложно освоить vi, поэтому мы советуем установить сначала более простое решение. Для этого введите в консоли команду sudo apt install nano и нажмите на Enter.

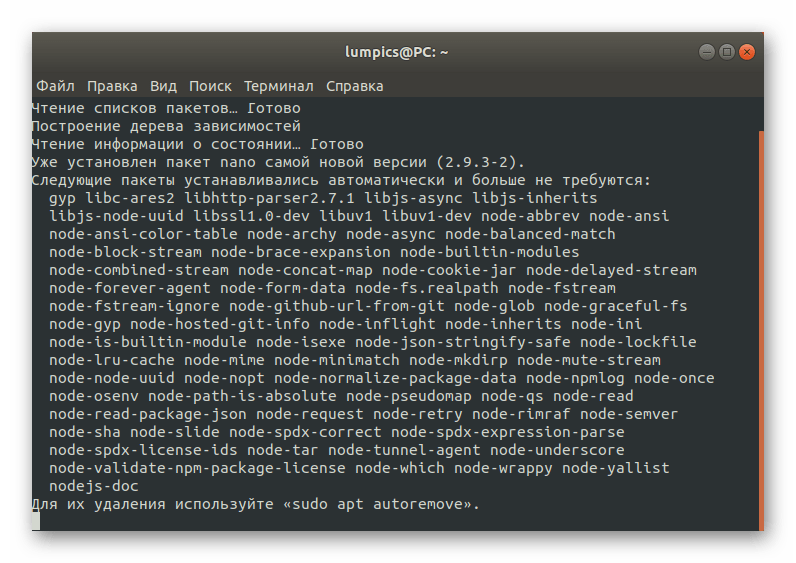

Подтвердите уведомление о необходимости скачивания архивов и ожидайте конца загрузки.

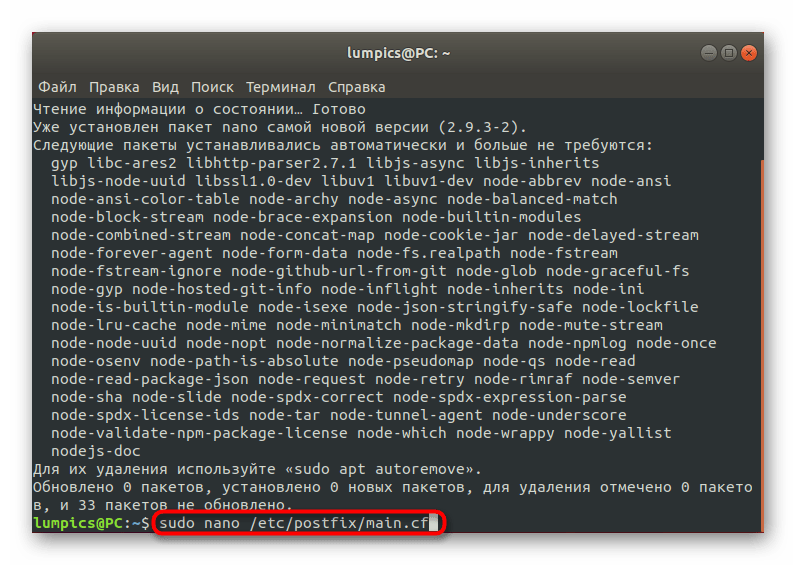

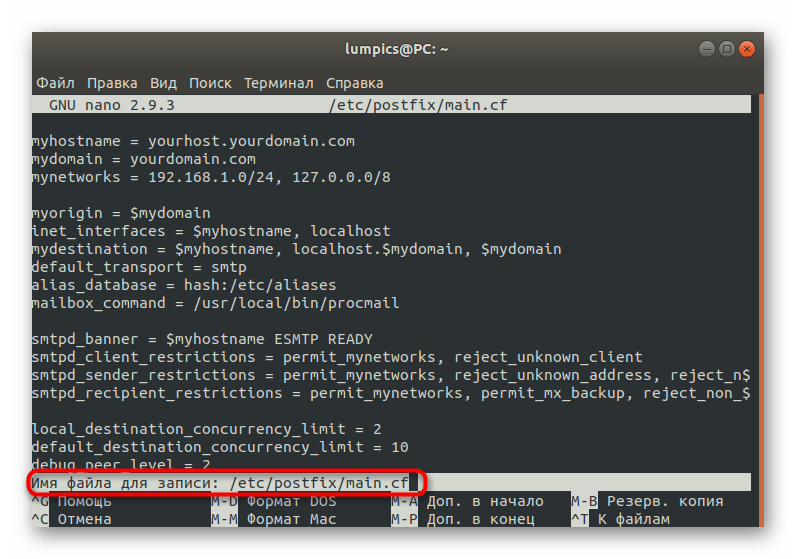

После используйте команду sudo nano /etc/postfix/main.cf , чтобы запустить конфигурационный файл.

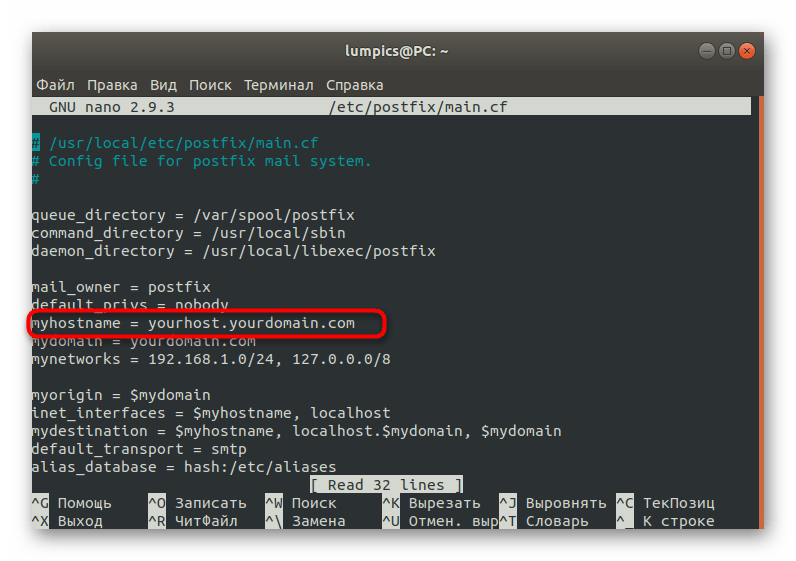

Здесь обратим внимание лишь на главные параметры. myhostname — после знака = вам следует указать имя хоста почтовой системы в интернете, чтобы сервер мог принимать и отправлять письма.

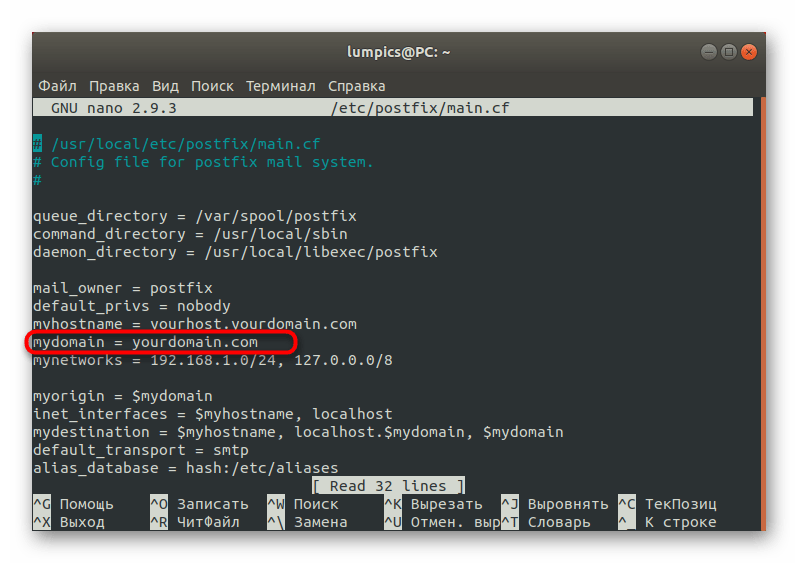

Строка mydomain отвечает за обслуживание домена, на котором располагается сервер.

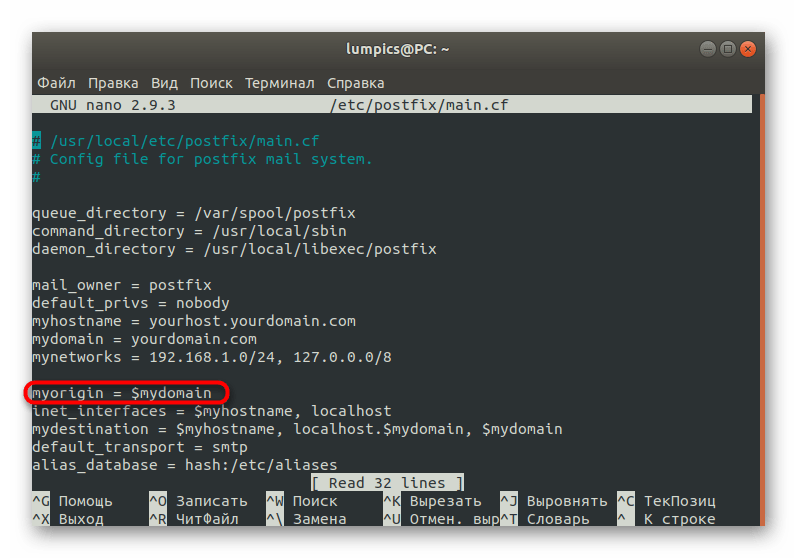

В параметре myorigin указывается используемое доменное имя. Мы предлагаем сохранить привычный для многих вид myorigin = $mydomain .

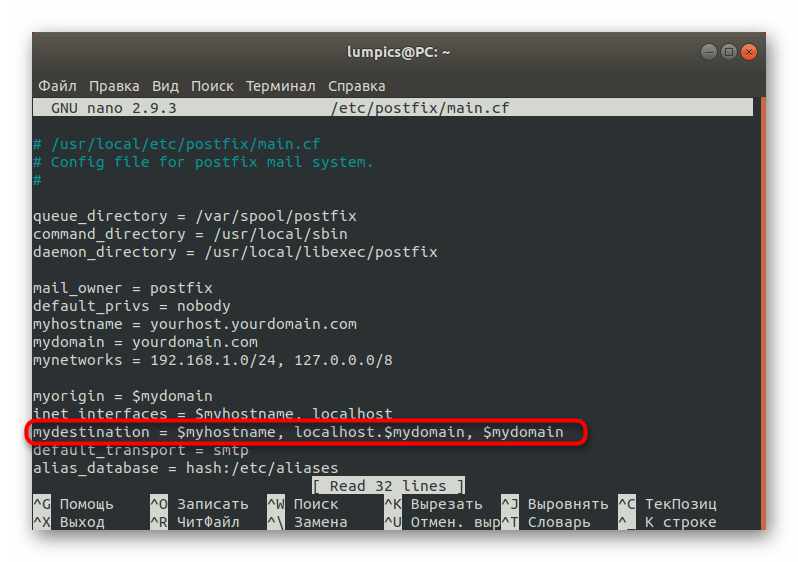

mydestination — последний параметр, на который хотим обратить внимание. Эта строка определяет конечные доменные имена, куда будут доставляться письма. Указывайте значения в соответствии со своими потребностями.

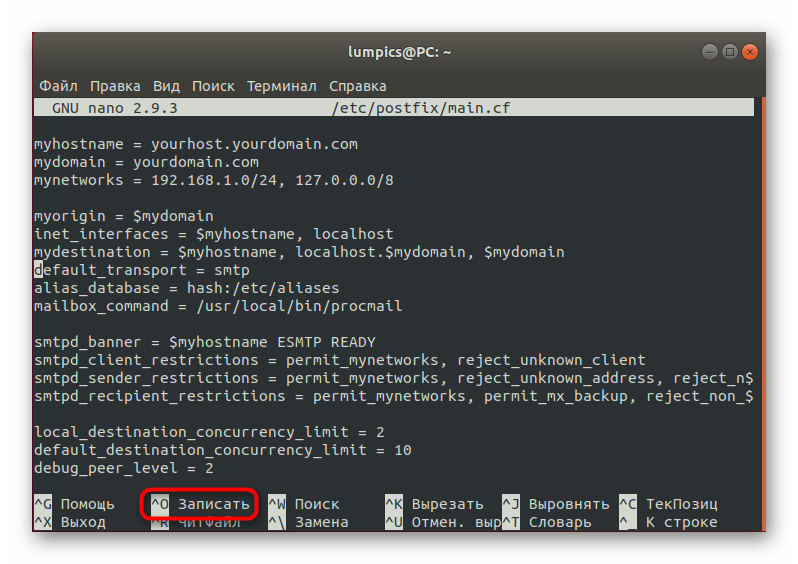

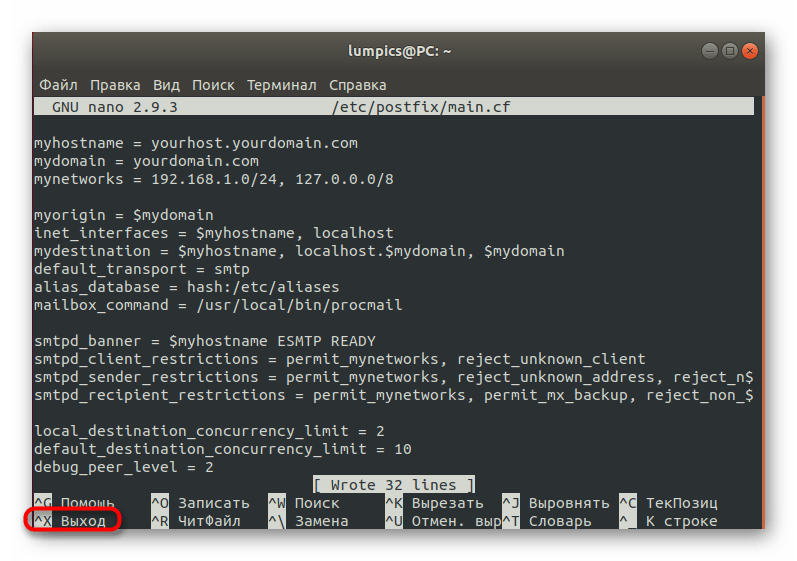

После внесения всех изменений нажмите на Ctrl + O, чтобы сохранить файл.

Не меняйте его название, а просто нажмите на Enter.

Завершите работу в текстовом редакторе через Ctrl + X.

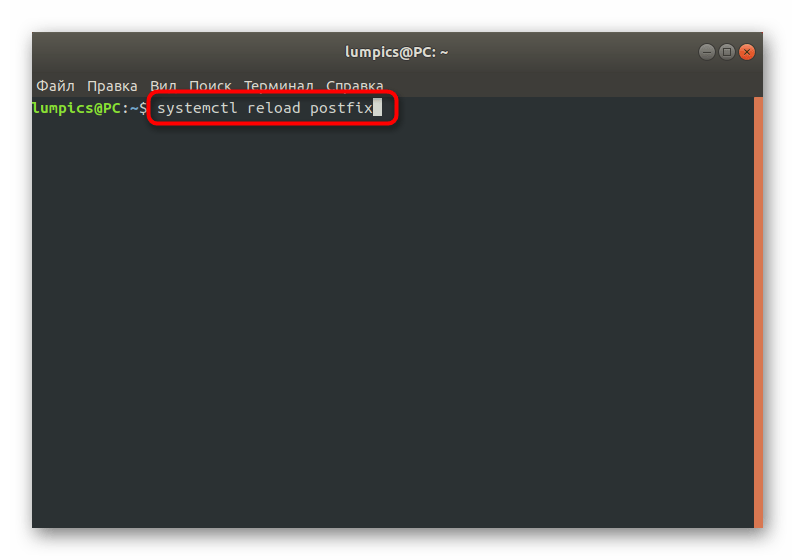

Теперь потребуется перезагрузить сервер, чтобы все изменения вступили в силу. Сделайте это в «Терминале», написав команду systemctl reload postfix .

У вас не получится сразу же узнать, были ли допущены какие-то ошибки в конфигурации, поэтому для этого понадобится запускать средство проверки через postfix check . В новых строках отобразятся сведения о текущем состоянии сервера, и по ним можно определить корректность работы.

Если по каким-то причинам рассмотренный только что файл не был создан, то при его открытии вы получите информацию о том, что это новый объект. Соответственно, он будет полностью пустым и все важные строки придется создать самому. Конечно, необходимый код можно найти в интернете, но вам будет достаточно скопировать и вставить следующую информацию.

# /usr/local/etc/postfix/main.cf

# Config file for postfix mail system.

#

queue_directory = /var/spool/postfix

command_directory = /usr/local/sbin

daemon_directory = /usr/local/libexec/postfix

mail_owner = postfix

default_privs = nobody

myhostname = yourhost.yourdomain.com

mydomain = yourdomain.com

mynetworks = 192.168.1.0/24, 127.0.0.0/8

myorigin = $mydomain

inet_interfaces = $myhostname, localhost

mydestination = $myhostname, localhost.$mydomain, $mydomain

default_transport = smtp

alias_database = hash:/etc/aliases

mailbox_command = /usr/local/bin/procmail

smtpd_banner = $myhostname ESMTP READY

smtpd_client_restrictions = permit_mynetworks, reject_unknown_client

smtpd_sender_restrictions = permit_mynetworks, reject_unknown_address, reject_non_fqdn_sender, reject_invalid_hostname

smtpd_recipient_restrictions = permit_mynetworks, permit_mx_backup, reject_non_fqdn_sender, reject_non_fqdn_recipient, reject_unknown_sender_domain, check_relay_domains, reject_unknown_client, reject

local_destination_concurrency_limit = 2

default_destination_concurrency_limit = 10

debug_peer_level = 2

debugger_command =

PATH=/usr/bin:/usr/X11R6/bin

xxgdb $daemon_directory/$process_name $process_id & sleep 5

После останется просто сохранить все эти изменения и внести правки, соответствующие вашим требованиям.

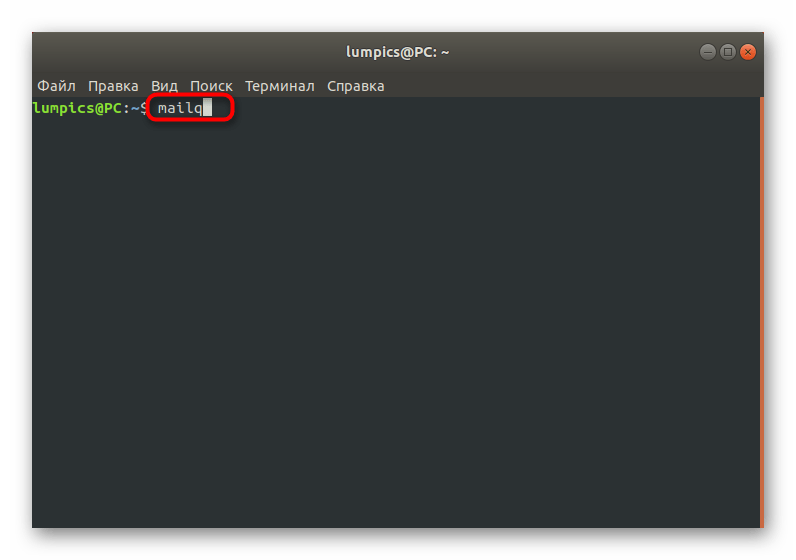

Шаг 3: Проверка очереди сообщений

Давайте вкратце остановимся на проверке очереди сообщений почтового сервера. Иногда количество писем на отправке становится огромным из-за различных сбоев, связанных с невозможностью их разослать. В таких случаях требуется производить очистку, чтобы наладить ситуацию. Для проверки текущей очереди используйте команду mailq . В новых строках отобразятся абсолютно все сообщения, находящиеся в ожидании на данный момент.

Если вдруг окажется, что очередь переполнена и никаким образом не продвигается, вполне вероятно, что произошел определенный сбой, мешающий наладить функционирование сервиса. Самый банальный вариант решения этой ситуации — очистка списка ожидающий сообщений. Это происходит через команду postfix flush . Если же и это не помогло, придется искать причины, анализируя текущее состояние сервера.

В качестве примера отметим одну опцию, которая выглядит следующим образом:

$ echo «This is message body» | mailx -s «This is Subject» -r «likegeeks» -a /path/to/attachment someone@example.com

Она отвечает за отправку сообщения определенному клиенту в целях проверки. Всю информацию, которая размещена в этой команде, следует заменить на свою, чтобы письмо было доставлено адресанту. Более детальные сведения по составлению подобных скриптов вы найдете в официальной документации сервера.

Шаг 4: Настройка безопасности

Из представленных выше руководств вы уже знаете, что Postfix и другие серверы взаимодействуют с устройствами через сеть. Если соединение не будет защищено, вполне возможна ситуация совершения атак с целью похитить данные или нарушить стабильность работы ОС. Проще всего организовать правила безопасности с помощью системы OpenSSH, но для начала ее требуется установить и выполнить основную конфигурацию. Детальнее об этом читайте в других материалах на нашем сайте, воспользовавшись приведенными ниже ссылками.

Огромной популярностью пользуется протокол OpenSSL, поэтому во многих документациях показаны варианты настройки почтового сервера именно с помощью этого инструмента. Примеры команд выглядят так:

openssl genrsa -des3 -out mail.key

openssl req -new -key mail.key -out mail.csr

cp mail.key mail.key.original

openssl rsa -in mail.key.original -out mail_secure.key

openssl x509 -req -days 365 -in mail.csr -signkey mail_secure.key -out mail_secure.crt

cp mail_secure.crt /etc/postfix/

cp mail_secure.key /etc/postfix/

Они отвечают за генерацию и получения ключа безопасности. Дополнительно потребуется внести изменения в файл /etc/postfix/main.cf , добавив такие строки:

smtpd_use_tls = yes

smtpd_tls_cert_file = /etc/postfix/mail_secure.crt

smtpd_tls_key_file = /etc/postfix/mail_secure.key

smtp_tls_security_level = may

После выполнения подобной процедуры не забудьте перезагрузить и проверить сервер, чтобы убедиться в корректности его функционирования.

Шаг 5: Установка и конфигурация Dovecot

Последний этап сегодняшней статьи будет посвящен инсталляции и настройке Dovecot. Это свободный протокол, который используется клиентами для получения доступа к электронной почте. Он же позволяет выставить параметры доступа каждой учетной записи, обеспечит сортировку данных и быструю аутентификацию. Если в вашем дистрибутиве еще не установлен Dovecot, выполните следующую инструкцию.

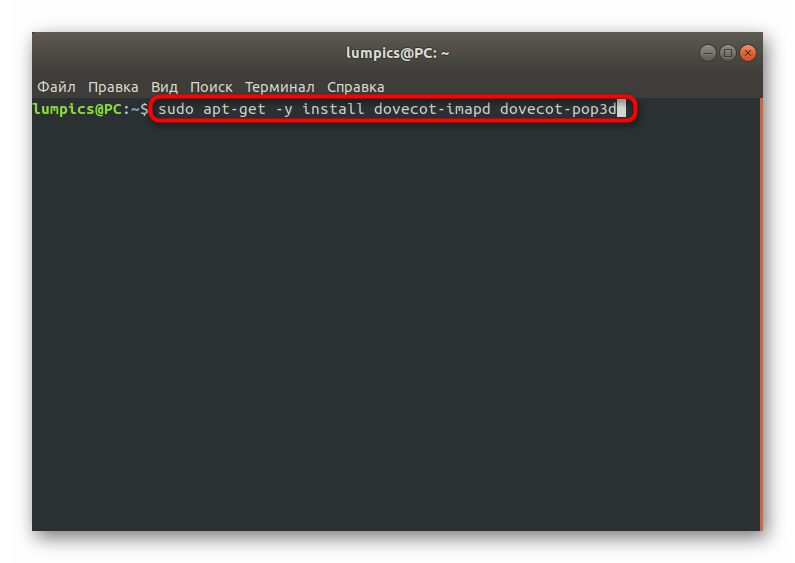

- В консоли введите команду sudo apt-get -y install dovecot-imapd dovecot-pop3d и нажмите на Enter. Для обладателей RedHat команда выглядит немного иначе: dnf -y install dovecot .

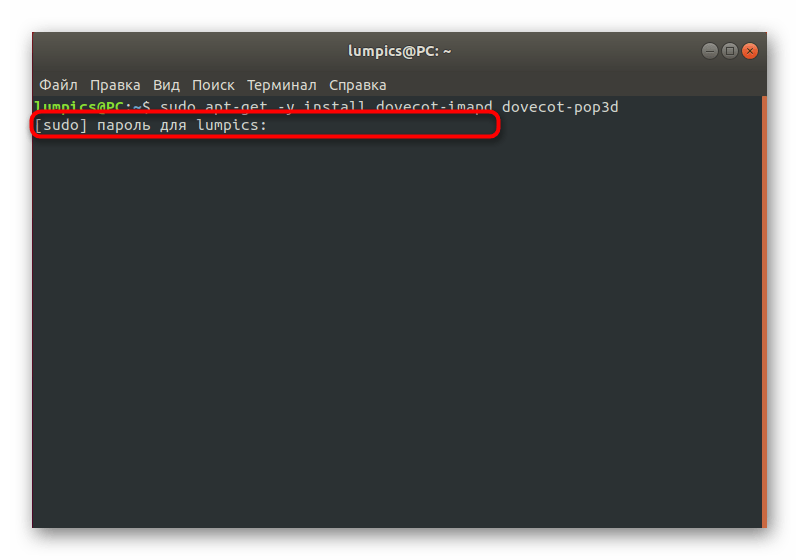

Подтвердите права суперпользователя, введя пароль в новой строке.

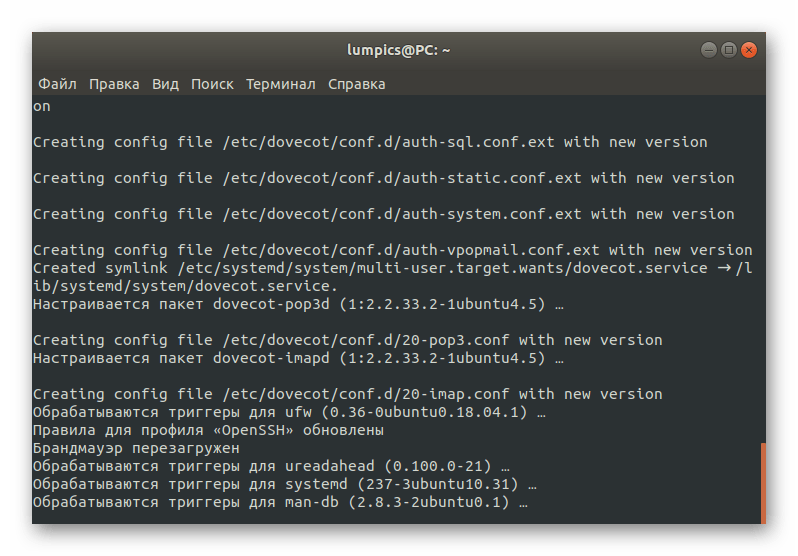

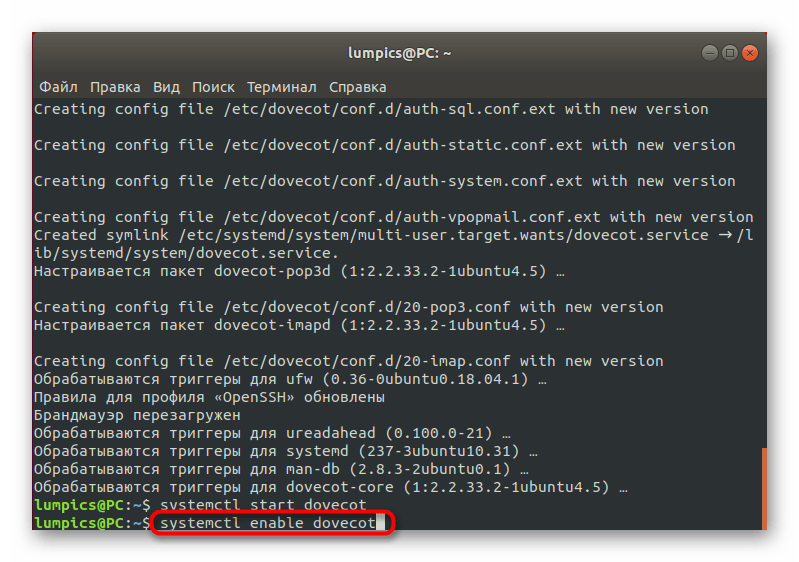

Ожидайте окончания получения и распаковки архивов. Во время этой операции также будут обновлены правила профиля OpenSSH.

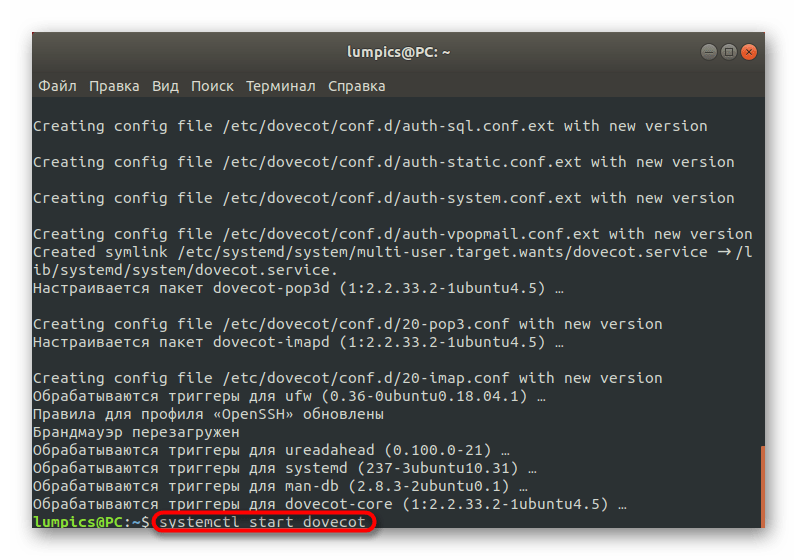

Добавьте рассматриваемый инструмент в автозагрузку через systemctl start dovecot .

Подтвердите это действие, написав пароль в появившемся окне.

Вставьте команду systemctl enable dovecot , чтобы запустить Dovecot.

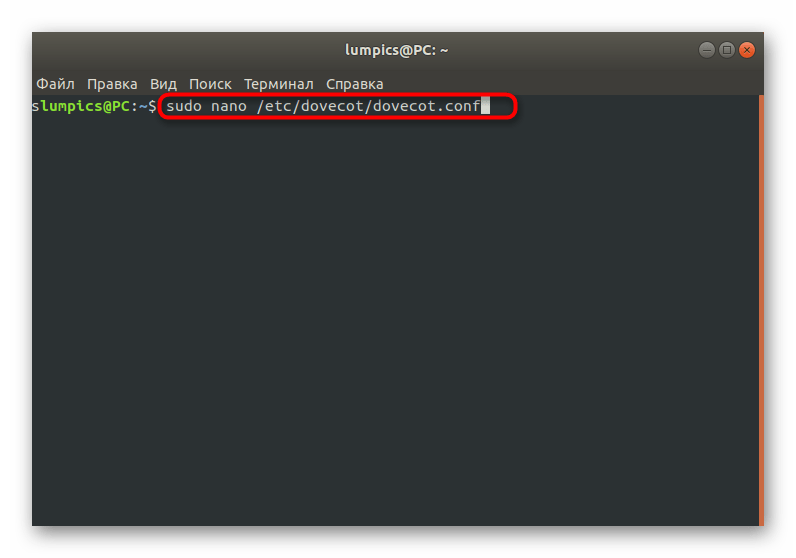

Теперь вы можете открыть конфигурационный файл для настройки через sudo nano /etc/dovecot/dovecot.conf .

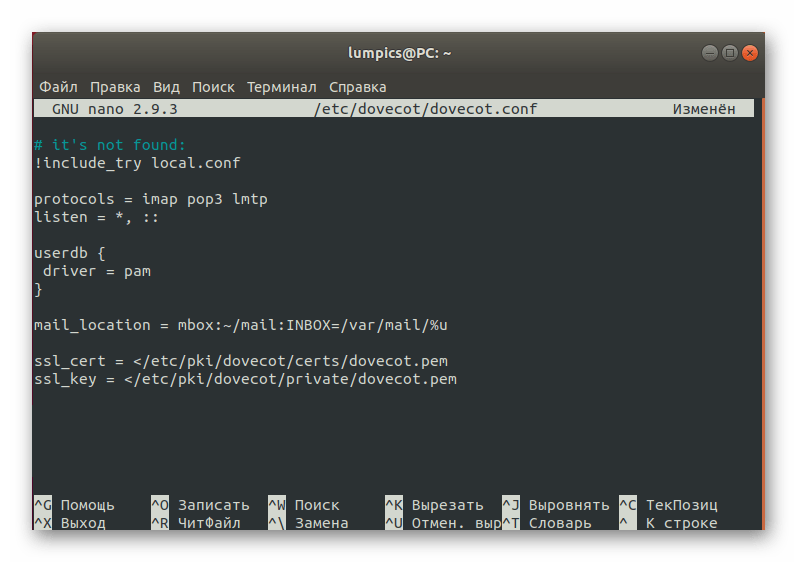

Изначально в этом файле не будет практически никаких параметров, поэтому их понадобится вставлять самостоятельно. Не станем углубляться в тонкости настройки, а лишь предоставим самые базовые и необходимые строки, который вы можете скопировать, вставить и сохранить файл.

protocols = imap pop3 lmtp

listen = *, ::

userdb <

driver = pam

>

Для межсетевого экрана потребуется отдельно ввести следующее:

$ iptables -A INPUT -p tcp —dport 110 -j ACCEPT

$ iptables -A INPUT -p tcp —dport 995 -j ACCEPT

$ iptables -A INPUT -p tcp —dport 143 -j ACCEPT

$ iptables -A INPUT -p tcp —dport 993 -j ACCEPT

$ iptables -A INPUT -p tcp —dport 25 -j ACCEPT

Для FirewallD эта структура выглядит немного иначе:

$ firewall-cmd —permanent —add-port=110/tcp —add-port=995

$ firewall-cmd —permanent —add-port=143/tcp —add-port=993

$ firewall-cmd —reload

Как видите, процесс конфигурации действительно сложный, однако при соблюдении инструкций все пройдет быстро и без каких-либо трудностей. К сожалению, в рамках одной статьи просто невозможно уместить все моменты взаимодействия с Postfix, поэтому советуем изучить материалы на официальном сайте, если в этом возникла необходимость.

Помимо этой статьи, на сайте еще 12315 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Источник