- Как установить браузер Tor на Ubuntu 20.04

- Установка Tor Browser Launcher

- Использование браузера Tor

- Удаление Tor Browser

- Выводы

- Линукс с настройками тор

- Установка Tor

- Содержание

- Установка Tor

- Настройка

- Проверка

- Получение нового НИМа (смена конечной ноды Tor)

- Работа с onion-ресурсами

- Настройки браузеров для работы с onion-ресурсами

- Mozilla Firefox

- Chromium/Google Chrome

- Использование pac-файла для упрощения доступа к onion-ресурсам

- Обход блокировки Tor

- Обфускация трафика

- Использование мостов

- Использование Tor через IPv6

Как установить браузер Tor на Ubuntu 20.04

Браузер Tor — это настроенная версия Firefox, которая направляет веб-трафик через сеть Tor, делая его приватным и анонимным.

Когда вы просматриваете Интернет с помощью браузера Tor, соединение с просматриваемым вами веб-сайтом зашифровано и защищено от сетевого наблюдения и анализа трафика. Однако использование Tor Browser имеет несколько недостатков. Просмотр веб-страниц через Tor происходит медленнее, чем при обычном подключении к Интернету, и некоторые крупные веб-сайты блокируют пользователей Tor. Кроме того, в некоторых странах Tor запрещен или заблокирован государственным межсетевым экраном.

В этой статье описывается, как установить веб-браузер Tor в Ubuntu 20.04. Те же инструкции применимы для любого другого дистрибутива на основе Debian.

Установка Tor Browser Launcher

Самый простой способ установить браузер Tor в Ubuntu Linux — использовать скрипт запуска браузера Tor. Этот сценарий загружает и автоматически устанавливает самую последнюю версию браузера Tor и добавляет значок запуска приложения.

Пакет «torbrowser-launcher» включен в репозитории Ubuntu по умолчанию, но он не всегда может быть последней версией. Мы установим пакет из репозитория сопровождающего проекта .

Выполните следующие команды от имени пользователя с разрешениями sudo :

Добавьте репозиторий PPA для запуска браузера Tor:

Установите пакет запуска браузера Tor:

Использование браузера Tor

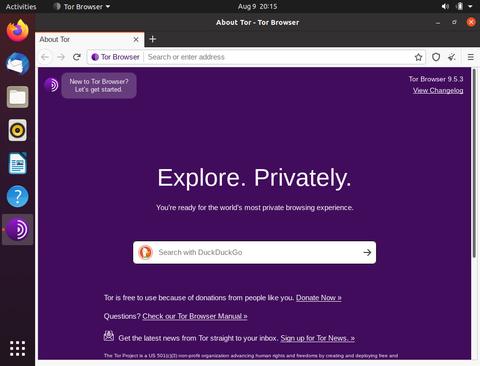

Браузер Tor можно запустить либо из командной строки, набрав torbrowser-launcher либо щелкнув значок Tor Browser Launcher (Действия -> Браузер Tor).

Когда вы запускаете программу запуска в первый раз, она загружает браузер Tor и все другие зависимости.

После загрузки браузера вы увидите окно сетевых настроек Tor.

Конфигурации по умолчанию достаточно для большинства пользователей. Если ваш провайдер цензурирования Tor, вы можете найти информацию о том , как настроить сеть здесь .

После того, как вы нажмете кнопку «Подключиться», браузер установит подключение к сети Tor и запустится.

Установка браузера по умолчанию идет в комплекте с несколькими расширениями безопасности, такими как HTTPS Everywhere и NoScript, и не сохраняет историю просмотров. Настоятельно рекомендуется не устанавливать какие-либо дополнительные надстройки или плагины, поскольку они могут обойти Tor или поставить под угрозу вашу конфиденциальность.

Браузер Tor будет автоматически обновляться при выходе новой версии.

Удаление Tor Browser

Если вы хотите удалить браузер Tor, удалите установленный пакет с помощью следующей команды:

Выводы

Мы показали вам, как установить браузер Tor на рабочий стол Ubuntu 20.04. Теперь вы можете безопасно и конфиденциально просматривать веб-страницы и получать доступ к сайтам, которые, возможно, заблокировал ваш местный интернет-провайдер.

Если у вас есть какие-либо вопросы или отзывы, не стесняйтесь оставлять комментарии.

Источник

Линукс с настройками тор

О том как установить и настроить TOR в Windows и различных вариантах его использования я уже писала . Теперь поговорим о Linux. В данном случае TOR будет использоваться как точка входа (для нас) и промежуточное реле (для других пользователей сети). Устанавливать TOR мы будем на сервер под управлением Debian 7 (Wheezy) x64.

Подключаем репозиторий. Для чего в файле /etc/apt/sources.list прописываем следующее:

Так же репозиторий можно добавить выполнив следующую команду:

Если у вас другая версия Debian (или Ubuntu), то вместо «wheezy» прописываем кодовое имя своего дистрибутива. Это так же актуально и для Ubuntu.

Обновляем репозитории и устанавливаем.

Далее редактируем конфигурационный файл по адресу /etc/tor/torrc и приводим его к следующему виду:

Где SocksPort 9050 — номер порта для внутренних соединений (для адресов 127.0.0.*).

SocksPort 10.10.1.25:9100 — порт и IP адрес интерфейса для внешних соединений. Укажите своё значение. В данном случае доступ к серверу доступен в локальной сети. Если вам нужен доступ к удлённому серверу за пределами локальной сети, укажите здесь внешний IP своего сервера.

SocksPolicy accept 10.10.1.0/24 — маска сети, из которой разрешено подключение к серверу. В данном случае доступ разрешён всем пользователям локальной сети, с адресами 10.10.1.1-255.

SocksPolicy reject * — строка указывает на то, что всем, кто не подходит под правило выше, доступ к серверу закрыт.

Log notice file /var/log/tor/notices.log — путь к лог-файлу.

RunAsDaemon 1 — строка указывает на то, что TOR работать как демон и загружаться при старте операционной системы.

DataDirectory /var/lib/tor — место, куда тор будет загружать все сертификаты, ключи и прочее.

ORPort 9001 — номер порта для внешних соедниний. Не путать с SocksPort. ORPort отвечает за связь серверов TOR между собой и должен быть доступен из вне. К этому порту будут обращаться другие серверы сети для передачи данных.

Address — необязательная строка. IP вашего сервера или имя хоста. Замените «IP or HOSTNAME» на своё значение, или уберите строку из конфигурации.

Nickname — необязательная строка. Имя вашего сервера. Будет отображаться другим клиентам сети. Замените «RelayName» на своё значение, или уберите строку из конфигурации.

RelayBandwidthRate 1000 KB — максимальная скорость передачи данных сервером в килобайтах. 1000 килобайт = 8000 килобит в секунду.

RelayBandwidthBurst 2000 KB — значение, указывающее на возможность превышения лимитов предыдущей строки в определённых случаях.

AccountingMax 100 GB — максимально разращённый объём трафика а гигабайтах за определённый учётный период.

AccountingStart month 1 00:00 — учётный период. Смотрите строку выше. Указывает на то, что учётный период имеет цикл в один месяц и сбрасывается первого числа каждого месяца в 12 часов ночи. Значение может быть так же указано в днях. Например: AccountingStart day 00:00 — сброс будет происходить каждый день в 12 часов ночи.

ContactInfo — строка с вашими контактными данными. Команда TOR может использовать эти данные для связи с вами (найденные критические уязвимости и прочее). Где FirstName LastName — ваши имя и фамилия (фамилию прописывать не обязательно). Cинтаксис написания электронный почты. В данном случае указана почта myname@mailserver.com. Замените значения на свои. Актуально, если сервер имеет статус «стабильного» (находится онлайн больше недели) и вы хотите получать эти сообщения. В противном случае удалите строку.

ExitPolicy reject *:* — строка указывает на то, что сервер не может быть использован как точка выхода. Если убрать эту строку, то сервер будет использоваться не только как промежуточное реле, но так же будет служить точкой выхода. У пользователей сети появится возможность выходить в Интернет с IP адресом вашего сервера, что чревато последствиями, если вы имеете смутно представление о том, что такое «точка выхода» в сети TOR.

Строка BridgeRelay 1 в приведённой выше конфигурации закомменторована (не активна). Активация это строки будет говорить о том, что сервер используется как мост . Это означает, что адрес сервера не будет упоминаться в публичных списках TOR Relay и будет выдаваться системой частным пользователям по запросу. Мосты используются там, где законодательно запрещено использование сети TOR и/или провайдеры блокируют доступ к серверам TOR. Так же ряд компаний, в странах где сеть TOR не запрещена, может блокировать доступ к своим сервисам по IP адресам, упомянутым в публичных списках TOR серверов. Так, например, мне в своё время был закрыт доступ к сервису Hulu по причине «использования анонимного прокси сервера», потому что я использовала свой домашний компьютер как промежуточное TOR Relay. Другими словами, если ваш TOR сервер висит на том же IP, который вы используете для выхода в Интернет в повседневной жизни, то стоит взвесить все «за» и «против», перед тем, как светить его в публичных списках TOR серверов. Однако, команда TOR настоятельно рекомендует использовать свой сервер именно как реле, а не мост. По той простой причине, что если бы вся сеть состояла из мостов, она была бы не функциональной. В любом случае, перед выбором того или иного типа, следует внимательно ознакомиться со спецификой TOR сети и отдавать себе отчёт в своих действиях.

PublishServerDescriptor 0 — так же закомментированная строка, относящаяся к мостам. Если вы используете свой сервер как мост и хотите спрятать его полностью, то эта строка указывает на то, что и по запросу ближайших к пользователю мостов, система не будет выдавать адрес вашего моста. Его можно будет прописать лишь вручную. Если вы дали адрес своим друзьям, на пример, то они смогут использовать ваш мост. В противном случае о существовании моста никто знать не будет. Рекомендуется параноикам, решившимся на установку подобного программного обеспечения, или в тех странах, где за использование TOR сети предусмотрена уголовная ответственность.

На этом конфигурация готова. Перезагружаем TOR.

Для установки нужно выполнить следующее:

Для входа просто наберите в командной строке «arm» (без кавычек). Для навигация используйте клавишу «m», для выхода «q».

Если ARM (или любая другая программа для взаимодействия и управления TOR сервером) располагается на удалённом компьютере, то в конфигурацию необходимо добавить следующее:

Где ControlPort 9051 — порт, к которому будет обращаться программа. Две строки ниже — тип авторизации. Либо через по Cookie, либо с паролем, хэш которого можно сгенерировать с помощью следующей команды:

Где «mypass» — ваш пароль.

Если вы хотите использовать TOR как точку выхода, то уберите из конфигурации строку «ExitPolicy». Если TOR работает как точка выхода, но вы хотите ограничить ей доступ к некотором портам, то добавьте в конфигурацию строку подобного типа:

Это означает, что через вашу точку выхода доступ возможен только к IRC портам (6660-6667) и никуда больше. Либо добавьте подобную строку:

Тут обратная ситуация. Доступ возможен ко всем ресурсам сети, кроме IRC.

На этом всё. Стоит заметить, что по умолчанию TOR будет работать и без конфигурационного файла. Но клиентский доступ к нему будет возможен только с локальной машины (127.0.0.*), при этом сервер будет работать в режиме как промежуточного реле, так и точки выхода.

Источник

Установка Tor

Содержание

Tor — система, позволяющая устанавливать анонимное сетевое соединение, защищённое от прослушивания. Рассматривается как анонимная сеть, предоставляющая передачу данных в зашифрованном виде.

В статье будет рассмотрена работа через Tor с обычными браузерами, что не гарантирует анонимность. Если вы хотите большей безопасности, установите Tor согласно данной официальной инструкции.

Установка Tor

Устанавливаем необходимые пакеты.

При необходимости получения последней версии Tor (к примеру, для обфускации трафика) нужно установить пакеты из официальных репозиториев согласно данной инструкции.

Настройка

Бэкап базовой и новая конфигурация для privoxy:

Вставляем следующее и сохраняем:

Настроим Tor в браузере.

Использовать torbutton для свежих версий firefox не рекомендуется (torbutton предназначен для версий firefox, включаемых в состав tor browser bundle). Скачать torbutton можно по следующим ссылкам:

Для быстрого переключения в любом браузере можно использовать любое дополнение, предназначенное для переключения прокси (proxy switcher).

Хочу отметить, что для Google Chrome единственным работоспособным расширением оказалось Proxy SwitchySharp.

Проверка

В настройках прокси (перечень дополнений для переключения прокси дан в предыдущем разделе) указываем следующие параметры:

Данная конфигурация будет действовать при использовании настроек, указанных в статье.

Переключаем прокси в браузере.

Проверяем, видит ли нас Большой Брат:

При использовании иных программ (к примеру, Pidgin) в их настройках нужно установить прокси по протоколу socks 4a или 5.0 с указанными выше настройками.

Получение нового НИМа (смена конечной ноды Tor)

Зачастую Tor используется в качестве обычного прокси. Если вас не устроила текущая выходная нода, ее легко менять с помощью скрипта.

Задаем пароль new_tor_password для доступа к Tor по telnet и получаем в ответ его хэш в виде строки 16:47015F09825889D86059FF44D9562496912AC67CD0EB93DAA25427F194:

Затем дополняем конфиг Tor

Остается создать скрипт со следующим содержимым (обратите внимание, ваш пароль хранится в скрипте в открытом виде!):

дать ему права на выполнение и запускать при необходимости.

Работа с onion-ресурсами

Внутри сети Tor доступны ресурсы в псевдо-доменной зоне .onion. Список данных ресурсов можно увидеть здесь (возможно, для доступа к данной информации вам потребуется соединение через Tor, поскольку ваш провайдер может блокировать данный сайт).

Настройки браузеров для работы с onion-ресурсами

Mozilla Firefox

Заходим в about:config, ищем параметр network.proxy.socks_remote_dns и выставляем его значение в true .

Chromium/Google Chrome

Заходим в Настройки, выбираем «Показать дополнительные настройки» и в разделе «Личные данные» делаем пункт «Предсказывать сетевые действия для ускорения загрузки страниц» неактивным.

Использование pac-файла для упрощения доступа к onion-ресурсам

С помощью pac-файла можно настроить доступ к определенным доменным именам с помощью конкретных прокси (для доступа к onion-сайту вам не придется вручную переключать прокси). Пример конфигурации такого файла для совместного использования *.i2p и *.onion приведен ниже.

Обход блокировки Tor

В связи с последними изменениями в законодательстве Российской Федерации и Республики Беларусь возможно блокирование Tor провайдерами. Два основных метода — это блокирование известных IP-адресов узлов Tor (этому противодействует использование непубличных адресов — мостов) и глубокий анализ трафика (в связи с чем рекомендуется обфусцировать трафик). Также можно использовать Tor через IPv6.

Здесь нужно отметить, что Tor Bundle, скачиваемый с официального сайта, предоставляет более удобный механизм работы с обфускацией и мостами, чем представленный ниже в этом руководстве.

Обфускация трафика

Нам нужно обновить Tor до последней stable-версии из официального репозитория и установить утилиту для обфускации (проверяйте на официальном сайте torproject.org информацию о наиболее актуальных утилитах обфускации: чем новее утилита, тем сложнее расшифровать ваш трафик). Актуальной на момент конца 2016-го года является утилита obfs4proxy. Ищем нужный нам пакет в репозиториях Ubuntu:

Если его там не окажется, установим его из репозиториев Torproject:

Добавляем в конец файла следующую строку:

И обновляем информацию о репозиториях:

После этого заменяем содержимое файла /etc/tor/torrc следующим

Если при перезапуске Tor в логе

вы увидели подобное:

, не пугайтесь — obfs4proxy не был перезапущен и удерживает требуемый порт, все будет работать.

Чтобы убедиться в правильности работы настроенного Tor, проверьте содержимое /var/log/tor/log на наличие следующих строк:

Использование мостов

Мосты мы будем использовать при настроенной обфускации трафика (смотри предыдущий пункт). Чтобы получить мосты, заходим сюда либо отправляем на адрес bridges@bridges.torproject.org письмо с темой get transport obfs4 и ждем в ответ список из трех адресов следующего вида:

После этого остается изменить файл /etc/tor/torrc следующим образом: добавить в начало данные адреса в следующем формате:

Использование Tor через IPv6

Установим IPv4-IPv6 туннель Miredo:

Теперь мы можем работать с IPv6. Остается небольшой шаг для настройки Tor. Если вы используете Tor Browser, вам нужно зайти в подкаталог /path/to/tor/tor-browser_en-US/Browser/TorBrowser/Data/Tor/ и отредактировать файл torrc. Смело удаляйте все содержимое конфига и вставляйте туда единственную строку:

Остальное содержимое конфига Tor при запуске дополнит самостоятельно. Произведенная нами настройка запретит Tor’у подключаться к IPv4-адресам, которые могут блокироваться вашим провайдером. Здесь стоит отметить, что что в будущем могут блокироваться и IPv6-адреса, но на данный момент ни в России, ни в Беларуси этого не происходит. Если вы под Linux используете установленный пакет Tor, приведите свой конфиг /etc/tor/torrc к примерно такому виду:

Заметьте, при использовании IPv6 можно по-прежнему обфусцировать трафик.

Как будет работать Tor при наших настройках? Первой из трех узлов в цепи Tor станет поддерживающая IPv6 нода, доступ к которой не заблокирован. Выходной останется IPv4-нода.

© 2012 Ubuntu-ru — Русскоязычное сообщество Ubuntu Linux.

© 2012 Canonical Ltd. Ubuntu и Canonical являются зарегистрированными торговыми знаками Canonical Ltd.

Источник