- Как добавить пользователя в Sudoers в CentOS

- Добавление пользователя в группу wheel

- Добавление пользователя в файл sudoers

- Выводы

- Как добавить пользователя в группу в Linux

- Группы Linux

- Как добавить существующего пользователя в группу

- Как добавить существующего пользователя в несколько групп одной командой

- Как удалить пользователя из группы

- Как создать группу

- Как удалить группу

- Как изменить основную группу пользователя

- Как создать нового пользователя и назначить группы одной командой

- Показать группы пользователей

- Выводы

- Linux Blog

- Configuring sudo and adding users to Wheel group

- Linux add user to wheels

- Создание пользователя в командной строке

- Удаление пользователя

- Использование sudo

Как добавить пользователя в Sudoers в CentOS

sudo — это утилита командной строки, позволяющая доверенным пользователям запускать команды от имени другого пользователя, по умолчанию root.

У вас есть два варианта предоставить пользователю доступ к sudo. Первый — добавить пользователя в файл sudoers . Этот файл содержит информацию, которая определяет, каким пользователям и группам предоставлены привилегии sudo, а также уровень этих привилегий.

Второй вариант — добавить пользователя в группу sudo, определенную в файле sudoers . По умолчанию в дистрибутивах на основе RedHat, таких как CentOS и Fedora, членам группы «wheel» предоставляются привилегии sudo.

Добавление пользователя в группу wheel

Самый простой способ предоставить привилегии sudo пользователю в CentOS — это добавить пользователя в группу «wheel». Члены этой группы могут запускать все команды через sudo и sudo запрос на аутентификацию с помощью своего пароля при использовании sudo .

Мы предполагаем, что пользователь уже существует. Если вы хотите создать нового пользователя, ознакомьтесь с этим руководством.

Чтобы добавить пользователя в группу , выполните приведенную ниже команду от имени пользователя root или другого пользователя sudo. Измените «имя пользователя» на имя пользователя, которому вы хотите предоставить разрешения.

Предоставления доступа sudo с помощью этого метода достаточно для большинства случаев использования.

Чтобы проверить доступ sudo, выполните команду whoami :

Вам будет предложено ввести пароль. Если у пользователя есть доступ к sudo, команда выведет «root»:

Если вы получаете сообщение об ошибке «пользователя нет в файле sudoers», это означает, что у пользователя нет прав sudo.

Добавление пользователя в файл sudoers

Права sudo пользователей и групп настраиваются в /etc/sudoers . Добавление пользователя в этот файл позволяет предоставить настраиваемый доступ к командам и настроить настраиваемые политики безопасности для пользователя.

Вы можете настроить доступ пользователя sudo, изменив файл sudoers или создав новый файл конфигурации в каталоге /etc/sudoers.d . Файлы внутри этого каталога включены в файл sudoers.

Чтобы отредактировать файл /etc/sudoers , используйте команду visudo . Эта команда проверяет файл на наличие синтаксических ошибок при его сохранении. Если есть ошибки, файл не сохраняется. Если вы откроете файл в текстовом редакторе, синтаксическая ошибка может привести к потере доступа sudo.

Обычно visudo использует vim для открытия /etc/sudoers . Если у вас нет опыта работы с vim и вы хотите отредактировать файл с типом nano :

Допустим, вы хотите разрешить пользователю запускать команды sudo без запроса пароля. Откройте файл /etc/sudoers :

Прокрутите вниз до конца файла и добавьте следующую строку:

Сохраните файл и выйдите из редактора . Не забудьте изменить «имя пользователя» на имя пользователя, которому вы хотите предоставить доступ.

Другой распространенный пример — разрешить пользователю запускать только определенные команды через sudo . Например, чтобы разрешить использование только команд du и ping :

Вместо редактирования файла sudoers вы можете добиться того же, создав новый файл с правилами авторизации в каталоге /etc/sudoers.d . Добавьте то же правило, что и в файл sudoers:

Такой подход делает управление привилегиями sudo более удобным в обслуживании. Имя файла не имеет значения. Обычно имя файла совпадает с именем пользователя.

Выводы

Предоставление доступа sudo пользователю — простая задача, все, что вам нужно сделать, это добавить пользователя в группу «wheel».

Если у вас есть вопросы, не стесняйтесь оставлять комментарии.

Источник

Как добавить пользователя в группу в Linux

В этом руководстве мы объясним, как добавить пользователя в группу в системах Linux. Мы также покажем вам, как удалить пользователя из группы и как создавать, удалять и перечислять группы.

Группы Linux

Группы Linux — это организационные единицы, которые используются для организации и администрирования учетных записей пользователей в Linux. Основная цель групп — определить набор привилегий, таких как разрешение на чтение, запись или выполнение для данного ресурса, которые могут быть совместно использованы пользователями внутри группы.

В операционных системах Linux есть два типа групп:

Основная группа — когда пользователь создает файл, группа файла устанавливается как основная группа пользователя. Обычно название группы совпадает с именем пользователя. Информация об основной группе пользователя хранится в /etc/passwd .

Вторичная или дополнительная группа — полезно, когда вы хотите предоставить определенные права доступа к файлам набору пользователей, которые являются членами группы. Например, если вы добавите определенного пользователя в группу докеров, пользователь унаследует права доступа группы и сможет запускать команды докеров.

Каждый пользователь может принадлежать ровно к одной основной группе и нулю или более вторичных групп.

Только root или пользователи с доступом sudo могут добавлять пользователя в группу.

Как добавить существующего пользователя в группу

Чтобы добавить существующего пользователя во вторичную группу, используйте команду usermod -a -G после имени группы и пользователя:

Например, чтобы добавить пользователя linuxize в группу sudo , вы должны выполнить следующую команду:

Всегда используйте параметр -a (добавить) при добавлении пользователя в новую группу. Если вы опустите опцию -a , пользователь будет удален из всех групп, не перечисленных после опции -G .

В случае успеха команда usermod не выводит никаких результатов. Он предупреждает вас только в том случае, если пользователь или группа не существует.

Как добавить существующего пользователя в несколько групп одной командой

Если вы хотите добавить существующий пользователь к нескольким вторичным группам в одной команде, используйте usermod команды , за которой следует -G названия опции группы , разделенной , (запятые):

Как удалить пользователя из группы

Чтобы удалить пользователя из группы, используйте команду gpasswd с параметром -d .

В следующем примере мы удаляем username из имени группы groupname :

Как создать группу

Чтобы создать новую группу , используйте команду groupadd за которой следует имя группы:

Как удалить группу

Чтобы удалить существующую группу, используйте команду groupdel за которой следует имя группы:

Как изменить основную группу пользователя

Чтобы изменить основную группу пользователя, используйте команду usermod за которой следует параметр -g :

В следующем примере мы меняем основную группу пользователя linuxize на developers :

Как создать нового пользователя и назначить группы одной командой

Следующая команда useradd создает нового пользователя с именем nathan с users первичной группы и вторичными группами wheel и разработчиками.

Показать группы пользователей

Чтобы отобразить полную информацию о пользователе, включая все группы, членом которых является пользователь, используйте команду id за которой следует имя пользователя:

Если вы опустите имя пользователя, команда напечатает информацию о текущем вошедшем в систему пользователе. Проверим пользовательский linuxize :

Из вывода выше мы видим, что основная группа пользователя — это users и она принадлежит к дополнительным группам wheel , storage , libvirt , docker и kvm .

Используйте команду groups для отображения дополнительных групп пользователя:

Если команде groups не передано имя пользователя, она распечатает группы пользователей, вошедших в систему.

Выводы

В этом руководстве мы показали вам, как добавить пользователя в группу.

Те же команды применимы для любого дистрибутива Linux, включая Ubuntu, CentOS, RHEL, Debian и Linux Mint.

Не стесняйтесь оставлять комментарии, если у вас есть вопросы.

Источник

Linux Blog

Configuring sudo and adding users to Wheel group

If a server needs to be administered by a number of people it is normally not a good idea for them all to use the root account. This is because it becomes difficult to determine exactly who did what, when and where if everyone logs in with the same credentials. The sudo utility was designed to overcome this difficulty.

With sudo (which stands for «superuser do»), you can delegate a limited set of administrative responsibilities to other users, who are strictly limited to the commands you allow them. sudo creates a thorough audit trail, so everything users do gets logged; if users somehow manage to do something they shouldn’t have, you’ll be able to detect it and apply the needed fixes. You can even configure sudo centrally, so its permissions apply to several hosts.

The privileged command you want to run must first begin with the word sudo followed by the command’s regular syntax. When running the command with the sudo prefix, you will be prompted for your regular password before it is executed. You may run other privileged commands using sudo within a five-minute period without being re-prompted for a password. All commands run as sudo are logged in the log file /var/log/messages.

The sudo configuration file is /etc/sudoers . We should never edit this file manually. Instead, use the visudo command: # visudo

This protects from conflicts (when two admins edit this file at the same time) and guarantees that the right syntax is used (the permission bits are correct). The program uses Vi text editor.

All Access to Specific Users

You can grant users bob and bunny full access to all privileged commands, with this sudoers entry.

user1, user2 ALL=(ALL) ALL

This is generally not a good idea because this allows user1 and user2 to use the su command to grant themselves permanent root privileges thereby bypassing the command logging features of sudo.

Access To Specific Users To Specific Files

This entry allows user1 and all the members of the group operator to gain access to all the program files in the /sbin and /usr/sbin directories, plus the privilege of running the command /usr/apps/check.pl.

user1, %operator ALL= /sbin/, /usr/sbin, /usr/apps/check.pl

Access to Specific Files as Another User

user1 ALL=(accounts) /bin/kill, /usr/bin/kill, /usr/bin/pkill

Access Without Needing Passwords

This example allows all users in the group operator to execute all the commands in the /sbin directory without the need for entering a password.

%operator ALL= NOPASSWD: /sbin/

Adding users to the wheel group

The wheel group is a legacy from UNIX. When a server had to be maintained at a higher level than the day-to-day system administrator, root rights were often required. The ‘wheel’ group was used to create a pool of user accounts that were allowed to get that level of access to the server. If you weren’t in the ‘wheel’ group, you were denied access to root.

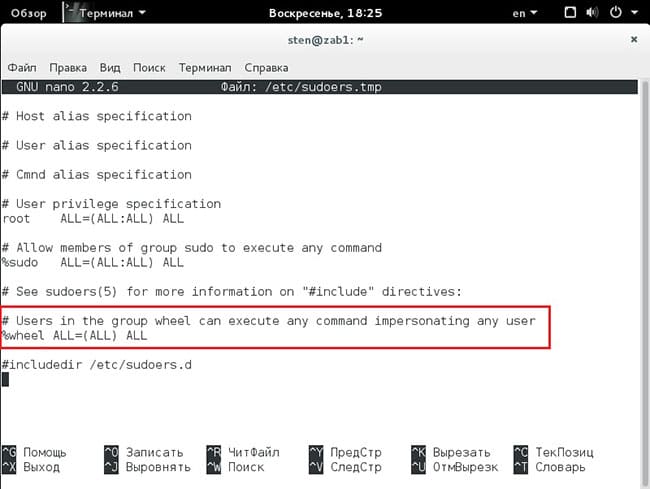

Edit the configuration file (/etc/sudoers) with visudo and change these lines:

# Uncomment to allow people in group wheel to run all commands

# %wheel ALL=(ALL) ALL

To this (as recommended):

# Uncomment to allow people in group wheel to run all commands

%wheel ALL=(ALL) ALL

This will allow anyone in the wheel group to execute commands using sudo (rather than having to add each person one by one).

Источник

Linux add user to wheels

В новой системе семейства Linux по умолчанию один пользователь — root, который имеет неограниченные права. Благодаря этим правам, root имеет возможность управлять системой без каких-либо ограничений. Но под данной учётной записью можно не только сделать нежелательные действия (например, удалить системный файл или каталог), но и работать просто небезопасно. Для того, чтобы избежать этих проблем, создаётся другой пользователь и ему дают права администратора системы с помощью sudo. Этот пользователь работает в системе уже без административных прав, но в нужный момент может получать права суперпользователя в системе с помощью sudo. Если в системе работают сразу несколько человек, то каждому создают отдельную учётную запись, благодаря чему можно к тому же отслеживать все действия каждого из них.

В операционной системе Debian пользователи создаются также, как и в других системах семейства Linux. Создать пользователя можно в командной строке или в графическом редакторе.

Создание пользователя в командной строке

Для создания пользователя открываем командную строку и выполняем команды под root (или используем sudo):

- -m — создание домашнего каталога для учётной записи

- maks — имя учётной записи

В системе создастся новый пользователь под именем maks, система создаст домашний каталог /home/maks, появится новая группа maks.

После создания нового пользователя, ему необходимо задать пароль, под которым он будет заходить в систему:

Далее задаём пароль, которым будет пользоваться пользователь maks.

Для проверки вновь созданного пользователя:

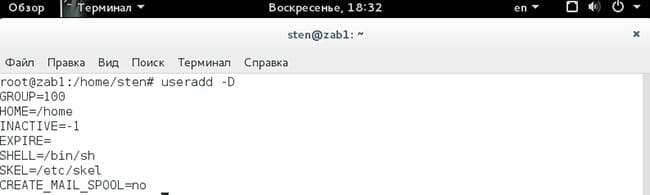

Параметры создания пользователя по умолчанию можно посмотреть с помощью команды:

С основными параметрами команда создания пользователя может выглядеть так:

- -m — указывает, что необходимо создать домашнего каталога, название по умолчанию которой будет совпадать с именем пользователя

- -d /home/maks — указывает расположение и название домашнего каталога — /home/maks

- -s /bin/bash — оболочка, используемая по умолчанию для пользователя будет /bin/bash

- -u 5001 — UID пользователя будет тот, который мы указываем — 5001

- maks — имя пользователя

- -p Parolik1 — пароль пользователя — Parolik1

Почитать документацию можно с помощью команды:

Удаление пользователя

Для удаления пользователя в системе вместе с домашним каталогом достаточно ввести команду:

-r — удаление домашнего каталого пользователя maks

maks — пользователь, который будет удалён из системы

Использование sudo

Сначала проверим, установлен ли соответствующий пакет в операционной системе:

Если пакет не установлен, то установка происходит с помощью следующей команды:

Затем создадим группу wheel, в которую будем добавлять пользователей, которым можно будет пользоваться sudo:

Добавим в группу wheel пользователя maks, который сможет пользоваться sudo:

Напрямую редактировать конфигурационный файл /etc/sudoers не следует. По умолчанию права даже под пользователем root стоят только для чтения. Для редактирования конфигурационного файла /etc/sudoers используется специальная команда — visudo. С помощью этой команды можно безопасно править конфигурационный файл.

Откроется конфигурационный файл, в который мы добавим группу wheel и дадим возможность использовать административные возможности системы с помощью команды sudo всем пользователям, которые входят в группу wheel.

Сохраняем файл. На этом настройки закончены, пользователи, входящие в группу wheel смогут с помощью sudo выполнять административные задачи в операционной системе. При этом, если пользователь на текущий момент работает в системе, для применения новых настроек системы, пользователю надо перезайти в систему.

Проверить работу можно, например установив пакет mc в системе:

Система запросит пароль текущего пользователя, после этого установит пакет mc в системе.

Почитать документацию можно с помощью команды:

Посмотреть, что и как делать, можно здесь:

Источник