- Глава 27 Администрирование сети

- Читайте также

- Глава 4. Создание и администрирование сайтов в программе HtmlPad

- Глава 7 Администрирование Windows Vista

- Глава 10 Администрирование системы

- Глава 4 Администрирование и анонимность в Сети

- Глава 5 Администрирование

- Глава 16 Удаленное администрирование системы

- Глава 2 Проводные сети

- Глава 8 Администрирование

- Глава 14. Сценарии и системное администрирование

- Глава 5 Администрирование и безопасность

- ГЛАВА 2. Установка сети.

- ГЛАВА 11 Установка и администрирование SAP

- ГЛАВА 11 КОНФИГУРАЦИЯ И АДМИНИСТРИРОВАНИЕ ВЫВОДА

- Глава 7 BBS и FTN-сети

- Локальная сеть между Ubuntu Linux и Windows

- Динамическое присвоение адресов

- Статическое присвоение адресов

- Настройка сетевых интерфейсов

- Windows

- Ubuntu Linux

- Настройка доступа к файлам

- Windows

- Ubuntu Linux

- Общий доступ к папке

- Дополнительные настройки Самба (Samba)

- Проблемы с доступом на локальной расшаренной папке Linux

- Как расшарить папку и задать разрешения и права доступа в Linux

- Доступ к сетевым принтерам

- Windows

- Ubuntu Linux

Глава 27 Администрирование сети

Глава 27 Администрирование сети

Администратор сети просто не в состоянии надежно контролировать всю сеть в архитектуре клиент/сервер, что чревато несанкционированным доступом. Непродуманные действия еще больше усиливают эту опасность.

Пожалуй, одна из самых сложных и трудоемких задач системного администратора – администрирование сети. Эта задача настолько комплексная, что можно практически все, о чем писалось ранее, отнести к подготовке администрирования сети. Слишком много параметров, программ, настроек могут прямо или косвенно отражаться на функционировании сети и сетевых сервисов. Мы уже приводили чье-то крылатое высказывание: «Компьютер – это сеть».

В этой главе все, так или иначе, будет касаться администрирования и управления сетью, хотя некоторые вещи с первого взгляда никоим образом не относятся к сети или ее настройке.

В той части главы, где будет говориться об инструментах, предназначенных для обнаружения уязвимости системы, мы опишем несколько программных пакетов, которые с одинаковым успехом можно применить как для взлома системы, так и для ее защиты.

Расширенное управление доступом к файлам

К сожалению, стандартные средства организации прав доступа к файлам в UNIX-подобных операционных системах зачастую не удовлетворяют требованиям некоторых системных администраторов. Проблема заключается в том, что определение прав доступа к файлам сводится к установке девяти битов, с помощью которых можно задать права доступа для владельца файла, группы, к которой принадлежит владелец файла, а также для всех остальных. Часто необходимо настроить доступ к файлу достаточно сложным образом – допустим, три человека из трех разных групп имеют право делать с файлом все что угодно, десять человек из других групп могут открывать файл на чтение, а еще десять – только выполнять. Для всех других пользователей доступ к этому файлу необходимо запретить. Устроить нечто подобное стандартными средствами Linux весьма нетривиальная задача. В такой ситуации для решения данной проблемы можно воспользоваться Linux ACLs (Access Control Lists, списки контроля доступа) – версией POSIX ACLs для Linux. Linux ACLs – это набор патчей для ядра операционной системы и программ для работы с файловой системой и несколько утилит, дающих возможность устанавливать права доступа к файлам не только для пользователя-владельца и группы-владельца файла, но и для любого пользователя или группы.

Linux ACLs использует расширенные атрибуты (Extended Attributes) для хранения данных о правах доступа к файлам пользователей и групп. Расширенные атрибуты – это пара имя/значение, привязанная к определенному файлу.

Список расширенного контроля доступа существует для каждого inode и состоит из шести компонентов. Первые три являются копией стандартных прав доступа к файлу. Они содержатся в единственном экземпляре в ACL и есть у каждого файла в системе:

• ACL_USER_OBJ – режим доступа к файлу пользователя-владельца;

• ACL_GROUP_OBJ – режим доступа к файлу группы-владельца;

• ACL_OTHER – режим доступа к файлу остальных пользователей.

Следующие два компонента устанавливаются для каждого файла в отдельности и могут присутствовать в ACL в нескольких экземплярах:

• ACL_USER – содержит UID и режим доступа к файлу пользователя, которому установлены права, отличные от основных. На каждого пользователя со своими правами на данный файл хранится отдельная запись. Не может существовать более одной записи на одного и того же пользователя;

• ACL_GROUP – то же самое, что и ACLUSER, но для группы пользователей;

• ACL_MASK – маска действующих прав доступа для расширенного режима.

При установке дополнительных прав доступа присваивается значение и элементу ACLMASK.

Каталоги также могут иметь список контроля доступа по умолчанию. В отличие от основного ACL, он действует на создаваемые внутри данного каталога файлы и каталоги. При создании файла внутри такого каталога, файл получает ACL, равный ACL по умолчанию этого каталога.

Установка Linux ACLs

Для использования Linux ACLs необходимо получить на сайте разработчиков собственно пакет Linux ACLs и патчи для ядра операционной системы Linux и некоторых утилит. Само собой, после наложения патчей придется перекомпилировать ядро операционной системы и утилиты.

При подготовке к компиляции ядра операционной системы Linux необходимо выполнить следующие действия:

1. В меню Code Maturity Level Options отметить пункт Prompt for development and/or incomplete code/drivers .

2. В меню Filesystems отметить пункт Extended filesystem attributes (EXPRIMENTAL).

3. Затем отметить два подпункта: Extended user attributes и Access Control Lists .

4. В пункте Second extended fs support отметить подпункт Extended attributes for ext2 (DANGEROUS).

После этого можно компилировать ядро операционной системы.

После компиляции и установки ядра операционной системы следует переходить к установке утилит управления расширенным доступом к файлам и накладыванию патчей на стандартные утилиты.

Для установки утилит необходимо скомпилировать пакет ACL, который также берется на сайте разработчиков. Процесс компиляции и установки подробно описан в документации, входящей в комплект пакета. На том же сайте берем патчи к стандартным утилитам операционной системы и применяем их по рецепту, приведенному в документации. После этого можно произвести перезагрузку операционной системы.

Установка и изменение прав доступа

Управление списками контроля доступа производится при помощи двух утилит – getfacl и setfacl.

С помощью getfacl можно просмотреть текущие параметры доступа любого файла. Например, при вызове getfacl для домашнего каталога пользователя vasya мы получим следующее:

Как можно видеть, каталог /home/vasya принадлежит пользователю vasya, группе users и значение прав доступа к каталогу – 0700. Каталог имеет только основные параметры доступа, поскольку изначально дополнительные права не устанавливаются. Дополнительные права доступа к файлу устанавливаются и изменяются при помощи утилиты setfacl. Для этого используется следующий формат вызова:

setfacl – опции ACL_структура, ACL_структура,…,ACL_структура имя_файла имя_файла …

ACL-структура представляет собой одну из следующих конструкций:

• [d: ] [и: ] [пользователь] [: [+|^] режимы_доступа] – определяет режим доступа к файлу или каталогу пользователя. Если пользователь не указан, определяет режим доступа пользователя-владельца;

• [d: ] g: [группа] [: [+|^] режимы_доступа] – то же, что и предыдущая конструкция, но для группы;

• [d: ] m [: [+|^] режимы_доступа] – определяет действующие права доступа;

• [d: ] о [: [+|^] режимы_доступа] – определяет режим доступа для остальных пользователей.

Для установки и изменения ACL используются следующие опции:

• -s – заменяет полностью ACL файла на указанный в командной строке;

• -m – изменяет режимы доступа к файлу (каталогу);

• -х – убирает правила доступа из ACL.

К примеру, вот что мы получим, применив setfacl к каталогу vasya:

setfacl -s u::rwx,g::–,o:–,u:usl:rwx,g:usrs2:rx,u:us2:-/home/vasya getfacl /home/dh

Кроме основных опций запуска, обе команды имеют большое количество дополнительных. Мы не будем останавливаться на этих возможностях, поскольку пакет динамично изменяется, и вполне возможно, что он уже обладает существенно большими возможностями по сравнению с теми, которые присутствовали на момент написания книги. Мы не будем этого делать и потому, что пакет управления правами доступа вряд ли понадобится обычному пользователю или администратору небольшой локальной сети, а администратор большой фирмы должен быть в состоянии самостоятельно разобраться в возможностях любого программного пакета.

Традиции – вещь очень неоднозначная. Иногда они помогают жить и успешно развиваться, иногда они просто странные или бесполезные, а иногда – весьма вредны. То же самое можно сказать и о сетевых протоколах – традициях компьютерного мира.

Большая часть существующих сетевых протоколов разрабатывалась по компьютерным меркам в чуть ли не доисторическую эпоху рыцарских традиций, когда о сетевых взломах и сетевом шпионаже можно было прочитать только в научной фантастике. Как результат – подавляющее большинство данных в сети Интернет передаются в открытом виде. И как обратная сторона медали – существует большое количество утилит для прослушивания сетевого трафика. Многие из них умеют сами анализировать перехватываемые данные. С помощью таких утилит можно получить пароли пользователей для различных сетевых служб, тексты электронных писем, файлы, сообщения, переданные по ICQ, и т. д., и т. п. Защитить себя от такого прослушивания можно с помощью шифрования трафика.

Наиболее распространенным протоколом шифрования является протокол SSL, разработанный Netscape Communications. Чаше всего он используется для шифровки протокола HTTP (HTTPS), но также может применяться для создания защищенных соединений с SMTP, POP3, IMAP и другими высокоуровневыми сетевыми протоколами.

Программа, осуществляющая поддержку протокола SSL почти для любых серверных и клиентских приложений под Linux и Windows, называется Stunnel. Основное ее применение состоит в создании надежного шифрованного канала между двумя и более хостами в сетях, где существует угроза прослушивания трафика.

Данный текст является ознакомительным фрагментом.

Продолжение на ЛитРес

Читайте также

Глава 4. Создание и администрирование сайтов в программе HtmlPad

Глава 4. Создание и администрирование сайтов в программе HtmlPad В данной главе мы рассмотрим еще одну программу, позволяющую быстро создавать и администрировать сайты и веб-страницы. Она называется HtmlPad, создана российскими разработчиками и, что немаловажно,

Глава 7 Администрирование Windows Vista

Глава 7 Администрирование Windows Vista • Настройка разрешений и аудит доступа• Архивирование и восстановление• Диагностика компонентов операционной системы• Шифрование• Работа с драйверами• Работа с файловой системой• Работа с принтерами• Другие вопросы

Глава 10 Администрирование системы

Глава 10 Администрирование системы • Ограничения доступа к файлам и борьба с ними• Управление жесткими дисками• Средства диагностики системы• Новые возможности администрирования с помощью групповой политики• Автоматизация выполнения заданий с помощью

Глава 4 Администрирование и анонимность в Сети

Глава 4 Администрирование и анонимность в Сети • Администрирование• Анонимность в СетиНи для кого не секрет, что вопросам безопасности операционной системы Windows уделено внимание только на словах, на практике же все достаточно печально. После первой установки

Глава 5 Администрирование

Глава 5 Администрирование В этой главе мы рассмотрим вопросы, с которыми администраторы Linux- систем ежедневно сталкиваются в своей нелегкой работе. Нам предстоит познакомиться с множеством команд Linux, научиться их использовать и узнать немало полезного о системе. Конечно

Глава 16 Удаленное администрирование системы

Глава 16 Удаленное администрирование системы Средства удаленной регистрации, которые рассматривались в главах 13 и 14, позволяют пользователям запускать программы с удаленного компьютера. Эти инструменты можно использовать для регистрации в системе и управления ею.

Глава 2 Проводные сети

Глава 2 Проводные сети Основные топологии проводной сети Сегодня основное преимущество при планировании будущей сети отдается ее проводному варианту. Почему? Все очень просто: несмотря на дороговизну создания, данный тип сети предусматривает максимально возможную

Глава 8 Администрирование

Глава 8 Администрирование – Настройка ограничений доступа к сайтам – Блокировка доступа к некоторым пунктам меню Internet Explorer – Дополнительные функции Internet Explorer – Ограничение доступа к сетевым ресурсам и открытие некоторых значков – Администрирование в других

Глава 14. Сценарии и системное администрирование

Глава 14. Сценарии и системное администрирование И сказал главный программист: «Даже если программа состоит всего из трех строчек, когда-то ее придется сопровождать». Джеффри Джеймс, «Дао программирования» Программистам часто приходится писать небольшие сценарии для

Глава 5 Администрирование и безопасность

Глава 5 Администрирование и безопасность В предыдущих главах вы изучали функциональные возможности СУБД MySQL – те возможности работы с данными, которые необходимы для решения ваших бизнес-задач. В этой главе мы рассмотрим вспомогательные, но не менее важные процессы:

ГЛАВА 2. Установка сети.

ГЛАВА 2. Установка сети. Поскольку реляционная система управления базами данных (РСУБД) специально создана для платформы клиент-сервер, Firebird позволяет удаленным и локальным клиентам одновременно соединяться с сервером, используя различные сетевые протоколы.Инсталлятор

ГЛАВА 11 Установка и администрирование SAP

ГЛАВА 11 Установка и администрирование SAP Эта глава посвящена стадии окончательной подготовки к запуску проекта SAP. Мы рассмотрим планирование инфраструктуры с последующей установкой системы SAP и планирование системной среды. Во второй половине этой главы мы рассмотрим

ГЛАВА 11 КОНФИГУРАЦИЯ И АДМИНИСТРИРОВАНИЕ ВЫВОДА

ГЛАВА 11 КОНФИГУРАЦИЯ И АДМИНИСТРИРОВАНИЕ ВЫВОДА При работе пользователей в системе R/3 генерируется много запросов вывода с различной степенью важности, таких как счета-фактуры, документы, отчеты и журналы. Система спула представляет собой важную часть основных функций

Глава 7 BBS и FTN-сети

Глава 7 BBS и FTN-сети В этой главе описаны методы взлома BBS и FTN-сетей, как программные, так и «обманные». Представлен исходный текст программы-взломщика с комментариями. Подробно рассказано о «слабых местах» различных программ для BBS и FTN-сетей. Даются рекомендации по защите

Локальная сеть между Ubuntu Linux и Windows

| Сайт недорого! |

| Контент-маркетинг |

| Реклама в Интернет |

| Двойная загрузка Ubuntu и Windows 8 |

| Как сделать двойную загрузку Ubuntu 14.04 и Windows 8 . |

| Установка программ на Андроид |

| Установка новых программ на Андроид вполне проста. Есть два способа . |

| Как раздать Интернет по WiFi на Windows 7 |

| . инструкция как раздать WiFi с Windows 7 . |

| Точка доступа WiFi на Андроид |

| . инструкция как раздать WiFi с Андроида . |

| Точка доступа WiFi на Windows 8.1 |

| . инструкция как раздать WiFi с Windows 8.1 . |

| USB модем Билайн, Мегафон, МТС |

| не работает, не подключается — что делать? |

| Раздача интернета по сети |

| Как расшарить интернет по сети Linux и Windows. |

| Точка доступа на Ubuntu 12.04 |

| . Создание WiFi точки доступа на Ubuntu 12.04. |

| Настроить WiFi на Windows 7 |

| . в этой статье будет описан процесс настройки шаг за шагом с иллюстрациями. |

| DSL, FTTx — настройка интернета МТС, Ростелеком |

| Настройка pppoe соединения в Windows 7. |

| Инструкция по Андроид |

| . Обзор и описание графического интерфейса Андроид (Android). |

| Как расшарить файлы и папки Linux |

| . сетевой доступ без пароля на Linux. |

| Настройка Ubuntu 14.04 |

| . скорость и удобство работы Ubuntu 14.04 . |

| Как выбрать SSD? |

| . характеристики SSD . функции SSD. |

| Как выбрать монитор? |

| . характеристики монитора . функции монитора. |

| Как выбрать планшет? |

| . характеристики планшета . функции планшета. |

| Как выбрать фотоаппарат |

| . будет описано устройство фотоаппарата . перечислены виды фотоаппаратов. |

| Установка Windows 7 c USB-флешки |

| Используя USB Flash можно установить Windows 7. |

| Установка Ubuntu 12.04 LTS . |

| простая инструкция как установить Linux Ubuntu 12.04 поверх Windows 7 . |

| Установка Windows XP/7 на нетбук |

| Сложность установки Windows XP на нетбуки заключается в том, что эти компьютеры не имеют CD-DVD приводов . |

| Загрузочная установочная USB-флешка Windows 7 или 8 |

| . Как сделать установочную USB-Flash Windows 7 или 8. |

| Как записывать диски . |

| . Теория и практика записи CD и DVD дисков . |

| Как записать MP3 . |

| Запись диска с mp3 треками, который может быть прочитан в бытовых mp3 плеерах . |

| Флешка CD-ROM |

| как создать USB CD-ROM из флеш-диска Apacer . |

| Записываемые CD и DVD диски . |

| На сегодняшний день (начало 2005 года) существует три базовых типа (формата) записываемых дисков DVD . |

Настройка сети

Если вам оказалась полезна или просто понравилась эта статья, тогда не стесняйтесь — поддержите материально автора. Это легко сделать закинув денежек на Яндекс Кошелек № 410011416229354. Или на телефон +7 918-16-26-331.

Даже небольшая сумма может помочь написанию новых статей 🙂

Или поделитесь ссылкой на эту статью со своими друзьями.

В этой статье не будет рассмотрен аппаратный аспект такой сети поскольку нет ничего сложного в том, чтобы при помощи свитча и кабелей соединить компьютеры между собой. В дальнейшем подразумевается, что на физическом уровне сеть установлена и функционирует правильно, то есть будет описана лишь программная настройка сети.

Первое, что нужно сделать это выбрать каким образом компьютерам в сети будут присваиваться IP-адреса. Есть два способа, у каждого из которых есть достоинства и недостатки.

Динамическое присвоение адресов

- Ничего не нужно делать вручную, по умолчанию и в Ubuntu и в Windows используются именно эти настройки сетевых интерфейсов.

- Упрощается включение в состав сети новых компьютеров — достаточно лишь соединить такой компьютер с сетевым свитчем.

Недостаток в том, что нужно будет на одном из компьютеров устанавливать DHCP сервер, либо использовать устройство типа роутера со встроенным DHCP сервером. При этом сеть на компьютерах будет недоступна, если этот компьютер или роутер будет выключен или выйдет из строя.

Статическое присвоение адресов

В этом случае IP-адреса на каждом компьютере указываются вручную. Достоинства:

- Сеть будет работать в любом из своих сегментов. То есть если из четырех сетевых компьютеров включены лишь два, то сеть между ними будет работать.

- Не нужно роутера или DHCP сервера на каком-либо из компьютеров.

Недостаток в том, что нужно будет помнить какие адреса уже используются в сети, чтобы при включении нового компьютера не дать ему уже используемый адрес. Впрочем в небольшой сети не трудно посмотреть адрес на каждом компьютере.

Лично я сторонник статических адресов в тех сетях где состав сети небольшой (до 7-8 компьютеров) и при этом если в эту сеть не добавляются постоянно новые компьютеры (например ноутбуки). Далее в этой статье будет подразумеваться именно статический способ присвоения IP-адресов.

Настройка сетевых интерфейсов

Windows

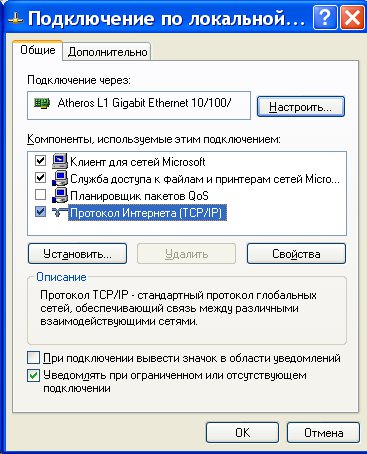

В операционных системах Windows эти настройки делаются через апплет свойств сетевого подключения, а доступные сетевые подключения перечислены в «Панель управления — Сетевые подключения». Вот так этот апплет выглядит в Windows XP:

Примечание. В Windows 7, 8 и 10 апплет «Сетевые подключения» расположен в «Центр управления сетями — Изменение параметров адаптера». Или есть более короткий путь — через диалоговое окно «Выполнить«, в нем нужно написать имя файла ncpa.cpl.

- «Протокол Интернета (TCP/IP)» должен быть включен в любом случае, даже если по сети будет только один Интернет «раздаваться».

- «Клиент для сетей Microsoft» и «Служба доступа к файлам и принтерам сетей Microsoft» должны быть включены в том, случае если по сети нужно передавать файлы или печатать на общем принтере.

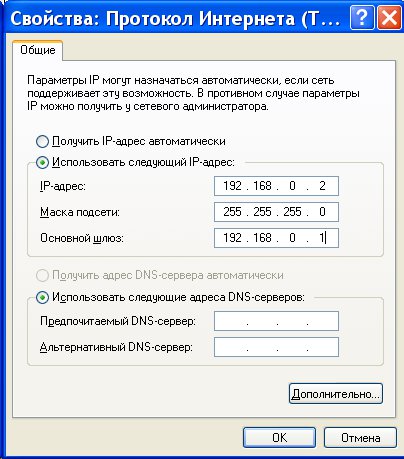

Кроме этого сетевому интерфейсу нужно присвоить IP-адрес. Это делается через свойства «Протокол Интернета (TCP/IP)», в следующем апплете:

Общепринято использовать для локальных сетей диапазон адресов 192.168.x.x. Поле «Основной шлюз» нужно заполнять только если этот компьютер получает Интернет с другого компьютера или с модема-роутера и в этом случае там должен быть адрес «раздатчика» Интернет.

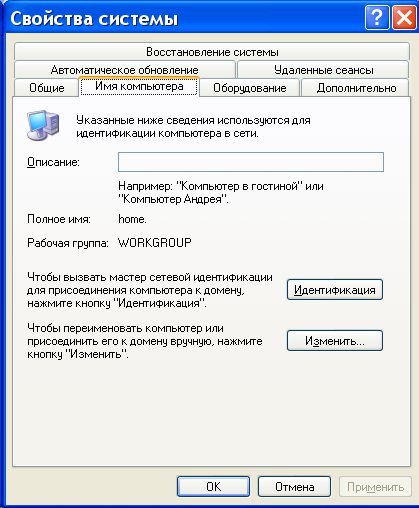

Кроме этого, для того, чтобы сеть между компьютерами Windows работала, необходимо включить учетную запись «Гость» на каждом из компьютеров и убедиться в том, что на каждом компьютере:

- Имя рабочей группы совпадало.

- Имя компьютера было уникальным.

Имя рабочей группы и компьютера можно узнать, а также изменить через апплет «Система»:

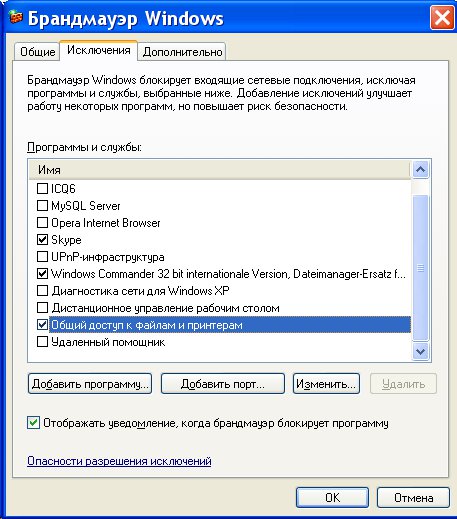

Если используется брандмауэр Windows, то нужно разрешить сетевые соединения для доступа к файлам и папкам:

Аналогичное правило должно быть создано в том случае если используется другой файерволл.

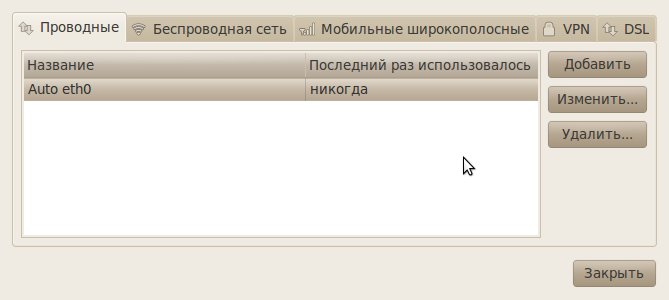

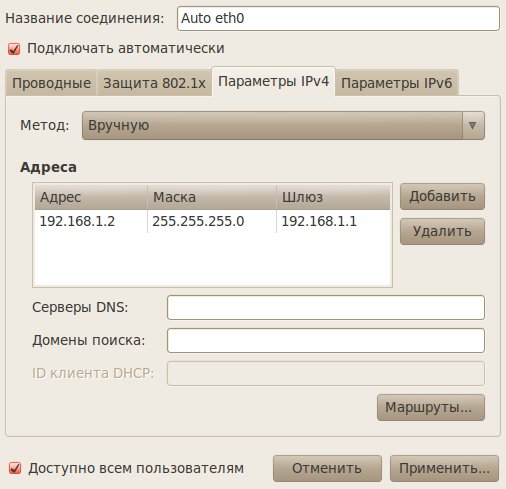

Ubuntu Linux

В Ubuntu Linux параметры сетевых интерфейсов можно определить через через апплет «Сеть»:

И затем в свойствах сетевого интерфейса:

Настройка доступа к файлам

Windows

В отдельных статьях этот вопрос раскрывается более подробно:

Примечание. В Windows 7, 8 и 10 настройка доступа к файлам выполняется немного иначе чем на Windows XP. Для этих версий Windows есть отдельные статьи, ссылки указаны выше.

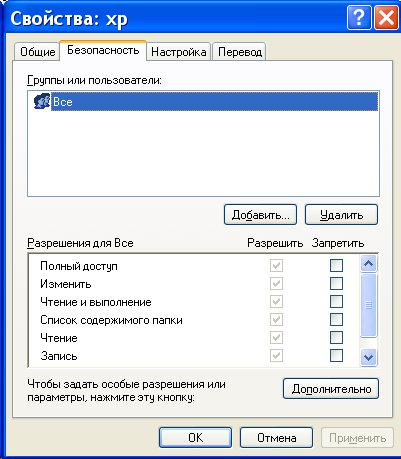

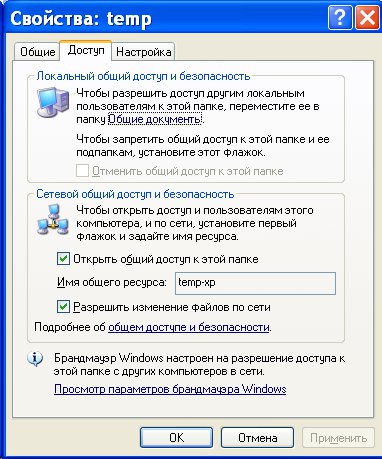

Если нужно, чтобы на компьютере с установленной ОС Windows были доступны через сеть какие-то файлы или принтер, необходимо эти файлы или принтер «расшарить» то есть разрешить доступ к ним других пользователей. Это делается через апплет свойств папки или принтера. Вот так этот апплет выглядит в Windows XP:

На вкладке «Безопасность» нужно добавить группу «Все» и дать ей полный доступ к папке. Это нужно для того, чтобы по сети в этой папке можно было создавать и редактировать файлы. Простейший полный и анонимный доступ к папке.

Кроме этого, на вкладке «Доступ» нужно разрешить сетевой доступ к этой папке и указать сетевое имя папки. При указании сетевого имени папки не рекомендую использовать русские буквы, а также пробелы — имя лучше писать латинскими буквами без пробелов:

Ubuntu Linux

В отдельной статье этот вопрос раскрывается более подробно — настройка доступа без пароля на Ubuntu Linux

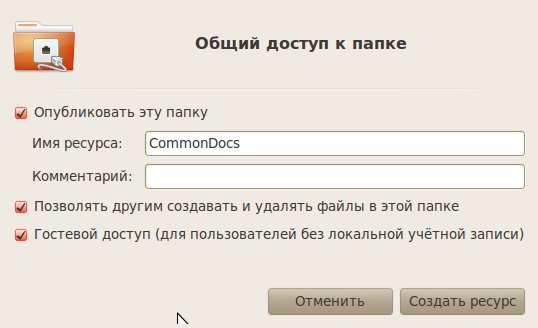

Общий доступ к папке

Для того, чтобы сделать файлы и папки Ubuntu доступными через сеть на компьютерах с ОС Windows нужно установить полный пакет Samba. Потому что по умолчанию устанавливается только часть этого пакета — SMB Client, которая позволяет только получать доступ к сетевым ресурсам на компьютерах с ОС Windows. Установить этот пакет можно через менеджер пакетов Синаптик, либо этот пакет будет установлен автоматически при попытке «расшарить» первую папку на компьютере с ОС Ubuntu Linux. Но для установки этого пакета потребуется либо установочный DVD диск Ubuntu Linux, либо соединение с Интернет.

Для того, чтобы сделать файлы и папки Ubuntu доступными через сеть нужно в Наутилусе найти нужную папку, затем нажать правую кнопку мыши и затем открыть апплет «Свойства», а на нем вкладку «Общий доступ»:

Важно! На эту локальную папку необходимо дать права 777, то есть полный доступ для всех. Сделать это можно либо через файловый менеджер (через свойства папки — вкладка Доступ), либо при помощи консольной программы chmod.

Теперь эта локальная (для Линукс) папка будет доступна по сети.

Дополнительные настройки Самба (Samba)

Samba это программа, которая предоставляет доступ к файловым ресурсам Linux для компьютеров Windows. Таким образом что компьютер Linux в локальной сети выглядит так же как и компьютер Windows. На Ubuntu Samba устанавливается и запускается автоматически, если вы включили общий доступ к какой-либо папке через Наутилус (как это описано выше).

Для того, чтобы обеспечить более удобный доступ к сетевой папке Линукс со стороны Windows, без запросов паролей и проблем доступа, нужно еще дополнительно настроить Самбу. Для этого редактируется файл /etc/samba/smb.conf.

Гостевой полный доступ к сетевой папке на Линукс

- security = user

- map to guest = Bad Password

Примечание: параметр map to guest определяет поведение самбы в случае неправильного логина или пароля. В этом случае самба подключит сетевого пользователя под эккаунтом Гость. В этом параметре можно указывать и другое значение — bad user.

Секция [shared resource name]

- read only = no

- guest ok = yes

- directory mask = 0777

- create mask = 0777

Примечание: параметры directory mask и create mask «заставляют» самбу давать полные права для всех на те файлы, которые будут созданы в этой папке через сеть. Это необходимо для тог, чтобы обеспечить доступность файлов и папок для всех пользователей локальной сети.

Такие параметры позволят «спокойно» работать с расшаренными на Linux файлами через сеть не мучаясь с авторизацией.

Можно здесь добавить еще два параметра: «force user = username» и «force group = usergroup«. В этом случае, для всех созданных по сети файлов и папок будет установлен владелец username и группа владельца usergroup. Значения username и usergroup должны совпадать с именем и группой локального пользователя Линукс.

После расшаривании папки через Наутилус, нужные параметры в секциях [global] записываются автоматически. Но параметры directory mask и create mask нужно добавлять вручную.

Проблемы с доступом на локальной расшаренной папке Linux

После всех этих настроек тем не менее возможна проблема с доступом к некоторым файлам в этой папке через сеть. Такая проблема может возникнуть если локальный пользователь Линукс, локально откроет эту папку и создаст в ней новый файл. Этот файл другие пользователи сети не смогут редактировать. Поскольку права на него будут установлены не такие как все остальные файлы в папке (не 666).

То же самое произойдет если локальный пользователь Линукс скопирует в эту папку файлы из другой папки на компьютере Линукс, либо например с внешнего устройства.

Есть разные способы решения этой проблемы.

Самый технически простой заключается в том, что локальный пользователь Линукс открывал эту папку тоже через сеть. Дело в том, что графические файловые менеджеры (Проводники) позволяют через сетевое окружение открывать не только папки на других компьютерах сети, но и расшаренные папки на своем собственно компьютере!

Если локальный пользователь Линукс откроет свою расшаренную папку через сетевое окружение, то все его операции в папке будут «сетевыми», то есть при создании новых файлов эти файлы получат атрибуты доступа в соответствии с настройками Самба.

Рабочая группа Windows

Если название рабочей группы на компьютерах Windows отличается от «WORKGROUP», тогда нужно изменить значение параметра workgroup в файле /etc/samba/smb.conf. Вместо значения «WORKGROUP» там нужно записать то имя группы, которое используется на компьютерах Windows. По умолчанию для самбы значение параметра workgroup = WORKGROUP.

Как расшарить папку и задать разрешения и права доступа в Linux

Еще одна статья в которой подробно рассмотрен вопрос о том как в Linux настроить разрешения и права доступа для того чтобы расшарить папку для анонимного доступа по локальной сети (доступ без пароля).

Доступ к сетевым принтерам

Windows

Если принтер подключен к компьютеру с ОС Windows, нужно разрешить сетевой доступ к нему. Это делается точно так же как и в случае с файлами, через апплет «Свойства».

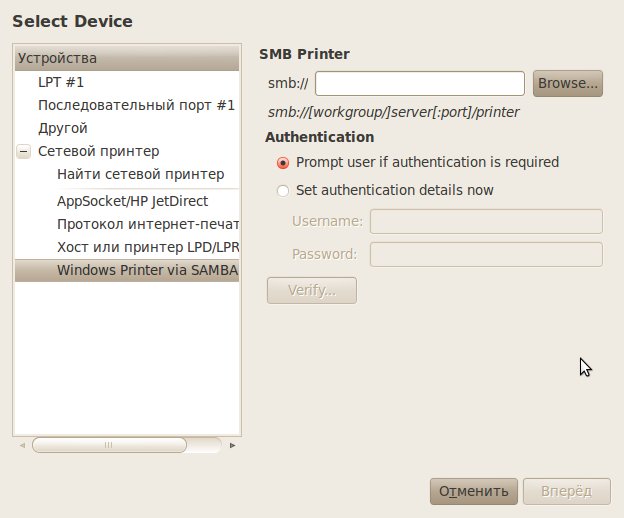

Ubuntu Linux

Для того, чтобы получить доступ к сетевому принтеру Windows, нужно воспользоваться апплетом «Печать», который доступен через меню «Система — Администрирование». В этом апплете нужно добавить новый принтер и затем выбрать поиск сетевого принтера Windows:

Поиск такого принтера выполняется нажатием кнопки «Browse».

Иван Сухов, 2011, 2015, 2017 г.

Если вам оказалась полезна или просто понравилась эта статья, тогда не стесняйтесь — поддержите материально автора. Это легко сделать закинув денежек на Яндекс Кошелек № 410011416229354. Или на телефон +7 918-16-26-331.

Даже небольшая сумма может помочь написанию новых статей 🙂

Или поделитесь ссылкой на эту статью со своими друзьями.