- 5 инструментов для мониторинга сети в Linux

- Старый добрый Ping

- EtherApe

- Tcpdump

- Wireshark

- Заключение

- тестирования сети в Линукс

- traceroute

- tcpdump

- ngrep

- mii-tool

- Настройка сети в Linux, диагностика и мониторинг

- Содержание

- Настройка TCP/IP в Linux для работы в сети Ethernet

- Параметры сети

- Файлы настроек сети в Linux (конфигурационные файлы)

- Настройка сети

- Диагностика сети Linux

- traceroute

5 инструментов для мониторинга сети в Linux

Мониторинг трафика в вашей сети — вещь не менее важная, нежели данные и компьютеры, которые вы хотите защитить. Понимание того, как решать основные сетевые проблемы, защитит вас от пустой траты времени и денег. Каждый дистрибутив Linux включает в себя набор консольных инструментов, которые могут помочь вам определить, в чем заключается проблема. Необходимо отметить, что также существует масса других инструментов с открытым исходным кодом, позволяющих избежать надоедливых сетевых проблем.

В данной статье мы посмотрим, что можно использовать из консольных инструментов и другого свободно распространяемого ПО. Знание нескольких простых команд и того, в каких случаях их использовать, поможет вам в будущем стать специалистом в области сетевой диагностики. Мы будем использовать для тестов Ubuntu 10.04, но все тестируемое так же хорошо работает и на других дистрибутивах.

Старый добрый Ping

Если вы не любите пользоваться командной строкой Linux из терминала, то вы спокойно можете здесь остановиться и перейти дальше к остальным приложениям. Но, на самом деле, в командной строке нет абсолютно ничего страшного, тем более если использовать ее для диагностики сетевых проблем. Большинство команд просто показывают информацию, которая может помочь вам понять, что происходит. Однако некоторые команды требуют прав суперпользователя или, как минимум, возможности выполнить команду sudo .

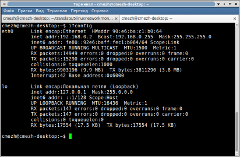

Первая и важнейшая команда — ifconfig . Выполнение этой команды отобразит информацию о всех известных системе сетевых устройствах. На примере выше вы видите eth0 и lo. Первое соответствует сетевой карте Ethernet (с назначенным адресом 192.168.0.2), второе же — так называемая локальная петля или loopback-соединение. Данная команда также показывает MAC-адрес устройства (HWaddr) и статистику трафика. Эта команда должна быть первой, если у вас возникли проблемы с сетью, чтобы посмотреть, насколько верен IP-адрес и учитывается ли трафик или ошибки передачи данных.

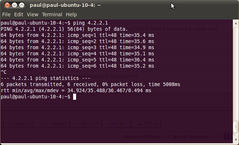

Команда ping — вторая используемая после ifconfig для того, чтобы понять, имеет ли ваш компьютер связь с внешним миром. Выполнение запроса ping в направлении любого известного вам сетевого адреса (например, 4.2.2.1) моментально покажет, соединены вы с сетью или нет. Также оно покажет время выполнения запроса. Обычно время выполнения при типе соединения DSL должно быть около 50 миллисекунд.

После этих двух команд можно попробовать выполнить команду route . Она отобразит список IP адресов, включающий конечный адрес (Destination) и адрес шлюза (Gateway), назначенных одному из устройств, а также дополнительную информацию, например, колонку Flags. В этой колонке будет написана буква G в строке, связанной со шлюзом по умолчанию. Вы можете использовать этот адрес в команде ping , чтобы установить, соединен ли ваш компьютер со шлюзом.

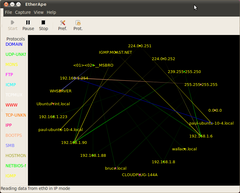

EtherApe

EtherApe может быть установлена из Центра приложений Ubuntu. Данная программа использует библиотеки GNOME и libpcap для отображения визуальной карты всего сетевого трафика, проходящего через выбранный интерфейс. После установки значок EtherApe появится в меню Приложения / Система. Однако, когда мы ее запустили таким образом, мы не смогли открыть ни одного сетевого устройства, поскольку для этого необходимы права суперпользователя. Поэтому мы запустили EtherApe из командной строки, используя sudo :

Когда вы запустили программу, она должна начать строить графическое отображение трафика, проходящего через основной Ethernet-интерфейс. Вы можете выбрать другое устройство, если ваш компьютер имеет несколько сетевых карт, через меню Capture / Interfaces. EtherApe также может отображать данные из сохраненного pcap-файла и отображать трафик определенного протокола.

Nmap — широко используемый сетевой сканер, предназначенный для использования в целях безопасности, впервые выпущенный в 1997 году. Он использует множество специальных пакетов для проверки сети с самыми различными целями, включая создание карты IP адресов, определения установленной на удаленном компьютере операционной системы и выяснения диапазона портов по указанному IP-адресу. Одна из основных функций — так называемый ping sweep , то есть серия ping-запросов с целью выяснения, с какими адресами компьютеры соединены с сетью. Делается это следующим образом:

$ nmap -sP 192.168.0.1-255

Также существует ряд графических приложений, доступных в Центре приложений Ubuntu, которые используют nmap как основу и отображают результаты в более «дружелюбном» режиме. Примеры таких приложений — NmapSI4, использующий интерфейс Qt4, и Zenmap.

Tcpdump

Захват сетевого трафика для его дальнейшего анализа — первостепенная функция tcpdump . Захват пакета осуществляется посредством libpcap, а уже конечное отображение и анализ совершается tcpdump. Необработанная информация Ethernet-пакетов записывается в файл pcap для дальнейшего их исследования. Этот же формат используется и другими инструментами анализа пакетов, такими как, например, Wireshark.

Команда запуска tcpdump для захвата базового трафика может быть следующей:

$ sudo tcpdump nS

Команда sudo необходима для получения доступа к основному Ethernet-устройству. Данная команда отобразит основную информацию, включающую время, адрес отправления и адрес назначения, а также тип пакета. Tcpdump будет продолжать работать и отображать информацию в терминале до тех пор, пока вы не нажмете Ctrl-C. Tcpdump — самый лучший и быстрый спосою записи сетевого трафика в файл. Команда для этой цели может быть следующей:

$ sudo tcpdump s w pktfile.pcap

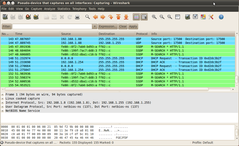

Wireshark

Wireshark, ранее известный как Ethereal, стал выбором многих, если не большинства, профессионалов в области сетевого администрирования. (Пользователи Ubuntu 10.04 найдут Wireshark в Центре приложений Ubuntu в разделе «Интернет».) Как это было и с другими инструментами, мы запустили Wireshark из командной строки, используя sudo , чтобы увидеть доступные Ethernet-устройства. После запуска слева в главном окне можно будет увидеть список доступных интерфейсов. После выбора необходимого физического или виртуального устройства, вы попадете на страницу, где будут отображаться сетевые пакеты.

Wireshark предоставляет очень богатую информацию о захваченном трафике, а также позволяет использовать инструменты для фильтрации/отображения пакетов по любым критериям. На сайте Wireshark имеются ссылки на видео с инструкциями по использованию программы, которые помогут вам в ней быстро освоиться.

Заключение

Linux — идеальная платформа для изучения методов решения сетевых проблем. Она предлагает огромное число как консольных, так и графических приложений для анализа и визуализации вашего сетевого трафика.

На сайте «Путеводитель по программному обеспечению для Linux» вы найдете краткие описания и ссылки на сайты разработчиков как упомянутых в данной статье, так и других программ для мониторинга и администрирования сетей.

Источник

тестирования сети в Линукс

Эта заметка выросла из шпаргалки для самого себя. Мне по работе приходится отлавливать баги в сети. Как проверить скорость в VPN-туннеле? Почему сервер не пингуется? Или пингуется, но не доступен. Кто забил весь канал торрентами? Где пропадают пакеты? Почтовый клиент выдает непонятную ошибку, что произошло на самом деле? Эти и многие другие вопросы периодически возникают у любого пользователя. Под катом описание программ входящих во все современные дистрибутивы, начиная от пинга и до таких экзотических как ngrep. А так же картинками, если картинками можно назвать, копии дампа с консоли.

# ping -n -i 0.2 -s 512 -I eth0 ya.ru

PING ya.ru (93.158.134.8) from 10.0.94.2 eth0: 512(540) bytes of data.

520 bytes from 93.158.134.8: icmp_seq=1 ttl=59 time=17.5 ms

520 bytes from 93.158.134.8: icmp_seq=2 ttl=59 time=15.0 ms

520 bytes from 93.158.134.8: icmp_seq=3 ttl=59 time=14.7 ms

3/3 packets, 0% loss, min/avg/ewma/max = 14.757/15.777/16.899/17.512 ms

520 bytes from 93.158.134.8: icmp_seq=4 ttl=59 time=14.7 ms

^C

Ключ -n означает, что надо выводить IP адреса вместо доменных имен, это полезно если пингуете по IP, тогда не будет тратится время на разрешение доменого имя, а еще, если DNS сервер не доступен это приведет к паузе в несколько секунд. Ключ -i задает интервал между отправкой пакетов, а -s размер пакета. Размер не может быть больше, чем MTU интерфейса. При помощи комбинации ключей -i и -s можно загрузить канал на любую ширину. -I задает имя интерфейса, через который будет отправлен пакет, полезно, если надо обойти таблицу маршрутизации. Чтобы вывести статистику, как я сделал я после третьего пакета, надо послать пингу сигнал SIGQUIT, с клавиатуры это делается Cntr+\

traceroute

#traceroute -N 16 -q 1 -A ya.ru

traceroute to ya.ru (77.88.21.8), 30 hops max, 60 byte packets

1 10.94.171.1 (10.94.171.1) [AS65534] 1.402 ms

2 1.32.108.213.hl.ru (213.108.32.1) [AS47333] 1.618 ms

3 94.122.dsl.westcall.net (195.177.122.94) [AS20485/AS25408] 2.859 ms

4 b0-152.mrouter.r.westcall.net (84.52.109.161) [AS25408] 3.021 ms

5 GW-Yandex.retn.net (87.245.250.102) [AS9002] 3.266 ms

6 aluminium-vlan901.yandex.net (77.88.56.111) [AS13238] 14.037 ms

7 gallium-vlan901.yandex.net (77.88.56.126) [AS13238] 16.517 ms

8 hummer-vlan2.yandex.net (87.250.228.136) [AS13238] 16.443 ms

9 ya.ru (77.88.21.8) [AS13238] 15.809 ms

traceroute показывает маршрут до удаленного хоста. По умолчанию он работает довольно медленно, так как опрашивает каждый роутер на пути пакета, по очереди и по три раза. Вы видите три времени ответа рядом с каждым хостом или три звездочки, если он не отвечает. Но traceroute можно ускорить. Ключ -N показывает сколько шагов пути пакета, они называются хопами, найти за 1 цикл, а -q количество запросов, которые будут отправлены к хосту. Ключ -A показывает номер автономной системы. Автономная система — блок IP сетей, выделенных одному оператору.

#mtr ya.ru

Приведет к такому экрану.

mtr это помесь пинга с трейсроутом. Наглядно видно, где проседает канал. В дебиан-образных дистрибутивах консольная версия ставится из пакета mtr-tiny

tcpdump

Иногда полезно глубже заглянуть, что же происходит в сети. Какие пакеты приходят и уходят. Например, чтобы удостовериться, что пакеты все таки уходят, а не блокируются фаерволом.

Вот что происходит при команде

В соседнем терминале запущен tcpdump

%sudo tcpdump -ni eth1 udp and port 53 and host 10.0.1.1

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth1, link-type EN10MB (Ethernet), capture size 96 bytes

13:09:39.038766 IP 10.94.171.10.41440 > 10.0.1.1.53: 24708+ A? ya.ru. (23)

13:09:39.040403 IP 10.0.1.1.53 > 10.94.171.10.41440: 24708 3/2/0 A 77.88.21.8,[|domain]

Расшифровываю вывод. С хоста 10.94.171.10 порт 41440 на 10.0.1.1 порт 53 пошел запрос А записи для адреса ya.ru. 53 порт это протокол DNS следующая строчка это ответ DNS сервера, по адресу 10.0.1.1

Не смотря на название, tcpdump знает множество сетевых протоколов. Ключ -i показывает какой интерфейс будем слушать, -n не запрашивать имена в DNS для IP адресов. Дальше в командной строке идет описание какие именно пакеты мы будем отлавливать. Здесь я не буду описывать команды фильтрации — их множество, остановлюсь только на возможностях. И так можно выбирать с какого и на какой хост идет пакет, с какого и на какой порт и даже диапазон портов. Можно группировать фильтры при помощи скобок и логических слов and, or, not. Выбирать протоколы icmp, arp, tcp, udp подробности в мане.

ngrep

#ngrep -W byline -d eth0 NOTIFY port 5060

interface: eth0 (213.108.32.94/255.255.255.255)

filter: (ip or ip6) and ( port 5060 )

match: NOTIFY

#

U 213.108.33.128:5060 -> 85.114.2.44:5060

NOTIFY sip:85.114.2.44 SIP/2.0.

Via: SIP/2.0/UDP 192.168.1.2:5060;branch=z9hG4bK-2c32804.

From: 8126221842 ;tag=4751f3b994a4aca8o0.

To: .

Call-ID: a85b76bd-dc9f6574@192.168.1.2.

CSeq: 22858 NOTIFY.

Max-Forwards: 70.

Event: keep-alive.

User-Agent: Linksys/PAP2T-5.1.6(LS).

Content-Length: 0.

Ключ -W byline форматирует вывод по знакам переноса строки внутри пакета. Это очень удобно для почтовых протоколов или SIP, как в примере. Строка фильтра пакетов формируется так же, как и в tcpdump. Если не указывать какую подстроку ищем, то ngrep будет дампить все подходящие по условую пакеты. Если внутри пакета нет текстовой информации, тогда он обозначается решеткой (#)

И несколько простых утилиток, про которые нужно знать, что они существуют.

Как узнать, через какую запись в таблице маршрутизации пойдет трафик на IP адрес.

# ip route get 10.94.171.10

10.94.171.10 dev eth1.173 src 10.94.171.1

cache mtu 1500 advmss 1460 hoplimit 64

Как посмотреть кто или что забивает канал?

Для этого есть утилита iptraf c интерфейсом основанным на ncurses. При запуске без параметров выводит меню.

Для того, чтобы посмотреть суммарную статистику по интерфейсу

iptraf -d eth0

Для статистики по соединениям

iptraf -i eth0

Например у вас есть VPN туннель. Как проверить его ширину? Самый простой способ это утилита iperf. На одном хосте запускаем ее с ключем -s это будет сервер, который повиснет по умолчанию на порт 5001. С другой стороны запускаем с единственным параметром — адресом нашего сервера.

mii-tool

# mii-tool eth0

eth0: negotiated 100baseTx-FD flow-control, link ok

Утилитка из пакета net-tools. Показывает скорость физлинка. При ее помощи можно выловить проблему, когда две сетевые карточки не могут автоматически договориться о скорости и в результате будет что-то типа 10 мбит полудуплекс. Редкая проблема, но до сих пор встречается.

За рамками обзора остались nmap и hping. Жду в камментах ссылки на другие полезные программы. Может имеет смысл перенести в какой-нибудь подходящий блог?

Источник

Настройка сети в Linux, диагностика и мониторинг

Содержание

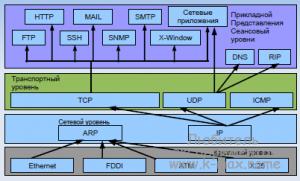

Доброго времени, уважаемые читатели. Публикую вторую часть статьи о сетевой подсистеме Linux. В текущей части основной упор сделан на реализацию сети в Linux (как настроить сеть в Linux, как продиагностировать сеть в Linux и поддерживать в рабочем состоянии сетевую подсистему в Linux).

Настройка TCP/IP в Linux для работы в сети Ethernet

Параметры сети

Начнем понимание сетевых механизмов Linux с ручного конфигурирования сети, то есть со случая, когда IP адрес сетевого интерфейса статичен. Итак, при настройке сети, необходимо учесть и настроить следующие параметры:

IP-адрес — как уже говорилось в первой части статьи — это уникальный адрес машины, в формате четырех десятичных чисел, разделенных точками. Обычно, при работе в локальной сети, выбирается из частных диапазонов, например: 192.168.0.1

Маска подсети — так же, 4 десятичных числа, определяющие, какая часть адреса относиться к адресу сети/подсети, а какая к адресу хоста. Маска подсети является числом, которое складывается (в двоичной форме) при помощи логического И, с IP-адресом и в результате чего выясняется, к какой подсети принадлежит адрес. Например адрес 192.168.0.2 с маской 255.255.255.0 принадлежит подсети 192.168.0.

Адрес подсети — определяется маской подсети. При этом, для петлевых интерфейсов не существует подсетей.

Широковещательный адрес — адрес, используемый для отправки широковещательных пакетов, которые получат все хосты подсети. Обычно, он равен адресу подсети со значением хоста 255, то есть для подсети 192.168.0 широковещательным будет 192.168.0.255, аналогично, для подсети 192.168 широковещательным будет 192.168.255.255. Для петлевых интерфейсов не существует широковещательного адреса.

IP адрес шлюза — это адрес машины, являющейся шлюзом по-умолчанию для связи с внешним миром. Шлюзов может быть несколько, если компьютер подключен к нескольким сетям одновременно. Адрес шлюза не используется в изолированных сетях (не подключенных к глобальной сети), потому что данным сетям некуда отправлять пакеты вне сети, то же самое относиться и к петлевым интерфейсам.

Файлы настроек сети в Linux (конфигурационные файлы)

Для понимания работы сети в Linux, я бы обязательно посоветовал ознакомиться со статьей «Этапы загрузки Linux». В целом, вся работа Linux основана на процессе init, который рождается при загрузке ОС и плодит своих потомков, которые в свою очередь и выполняют всю необходимую работу, будь то запуск bash или демона. Да, и вся загрузка Linux основана на скриптах bash, в которых прописана вся последовательность запуска мелких утилит с различными параметрами, которые последовательно запускаются/останавливаются при запуске/остановке системы. Аналогично запускается и сетевая подсистема Linux. Каждый дистрибутив Linux имеет слегка отличающийся от других механизм инициализации сети, но общая картина, думаю, после прочтения будет ясна. Если просмотреть стартовые скрипты сетевой подсистемы какого-либо дистрибутива Linux, то, как настроить конфигурацию сети с помощью конфигурационных файлов, станет более-менее понятно, например у Debian/Ubuntu (за основу возьмем эту ветвь дистрибутивов) за инициализацию сети отвечает скрипт /etc/init.d/networking , просмотрев содержимое которого:

можно найти несколько функций, проверяющих наличие подключенных сетевых файловых систем (check_network_file_systems(), check_network_swap()), а так же проверку существования какого-то пока непонятного конфига /etc/network/options (функция process_options()), а в самом низу, конструкцией case «$1» in проверяется первый параметр переданный скрипту и в соответствии с введенным параметром (start/stop/force-reload|restart или любое дугое) производит определенные действия. Из этих самых «определенных действий», на примере аргумента start видно, что сначала запускается функция process_options, далее отправляется в лог фраза Configuring network interfaces, и запускается команда ifup -a. Если посмотреть man ifup, то видно что данная команда читает конфиг из файла /etc/network/interfaces и согласно ключу -a запускает все интерфейсы имеющие параметр auto.

Соответственно, прочитав man interfaces (rus) или man interfaces (eng), становиться ясно, как же в Debian/Ubuntu настроить какой-либо сетевой интерфейс с помощью конфига /etc/network/interfaces. Ниже, пример данного конфигурационного файла для 3х интерфейсов: петлевой (lo), со статичным IP (eth2) и IP получаемым по dhcp (eth0):

В данном конфиге строки allow-hotplug и auto — это синонимы и интерфейсы будут подняты по команде ifup -a. Вот, собственно, и вся цепь работы сетевой подсистемы. Аналогично, в других дистрибутивах: в RedHat и SUSE сеть запускается скриптом /etc/init.d/network. Рассматрев его, аналогично можно найти, где лежит конфигурация сети.

/etc/hosts

Данный файл хранит перечень IP адресов и соответствующих им (адресам) имен хостов.Формат файла ничем не отличается от мастдайного:

/etc/networks

Данный файл хранит имена и адреса локальной и других сетей. Пример:

При использовании данного файла, сетями можно управлять по имени. Например добавить маршрут не route add 192.168.1.12, а route add home-network.

/etc/nsswitch.conf

Файл определяет порядок поиска имени хоста/сети, за данную настройку отвечают строки:

Параметр files указывает использовать указанные файлы (/etc/hosts и /etc/networks соответственно), параметр dns указывает использовать службу dns.

/etc/resolv.conf

Этот файл определяет параметры механизма преобразования сетевых имен в IP адреса. Пример:

В современных дистрибутивах Linux используется динамическая генерация данного файла, с помощью утилиты resolvconf. Она является посредником между службами, динамически предоставляющими сервера имен (например DHCP client) и службами, использующими данные сервера имен. Статические адреса DNS серверов, в случае использования resolvconf, задаются внутри /etc/network/interfaces (подробнее об этом — в разделе настройки).

Настройка сети

Настройка сети подробно разобрана в отдельной статье.

Диагностика сети Linux

Существует большое количество инструментов диагностики сети в Linux, зачастую, они очень похожи на утилиты от Microsoft. Я рассмотрю 3 основные утилиты диагностики сети, без которых выявить неполадки будет проблематично.

Думаю, что данная утилита знакома чуть ли не каждому. Работа этой утилиты заключается в отправке т.н. пакетов ICMP удаленному серверу, который будет указан в параметрах команды, сервер возвращает отправленные команды, а ping подсчитывает время требуемое отправленному пакету, чтобы дойти до сервера и вернуться. Например:

Так же, утилита ping интересна тем, что может позволить увидеть, где именно возникли неполадки. Допустим, утилита ping выводит сообщение network not reachable (сеть недоступна), либо другое аналогичное сообщение. Это, скорее всего, говорит о некорректной настройке вашей системы. В таком случае, можно послать пакеты по IP-адресу провайдера, чтобы понять, в каком месте возникает проблема (между локальным ПК или «дальше»). Если Вы подключены к интернету через маршрутизатор, то можно послать пакеты по его IP. Соответственно, если проблема проявиться уже на этом этапе, это говорит, о неправильном конфигурировании локальной системы, либо о повреждении кабеля, если маршрутизатор отзывается, а сервер провайдера нет, то проблема — в канале связи провайдера и т.д. Наконец, если неудачей завершилось преобразовании имени в IP, то можно проверить связь по IP, если ответы будут приходить корректно, то можно догадаться, что проблема в DNS .

Следует отметить, что данная утилита не всегда надежный инструмент для диагностики. Удаленный сервер может блокировать ответы на ICMP запросы.

traceroute

Простым языком, команда называется трассировка маршрута. Как можно понять из названия — данная утилита покажет по какому маршруту шли пакеты до хоста. Утилита traceroute несколько похожа на ping, но отображает больше интересной информации. Пример:

Источник