- Запрет повышения прав пользователям через su

- С чего начать

- Создать группу wheel

- Как внести пользователя в группу wheel

- Запуск su только пользователями из группы wheel

- Создание, редактирование и удаление пользователей в Linux

- Создание

- Ключи (опции)

- Как добавить пользователя в sudoers – настроить sudo-доступ

- Как добавить обычного пользователя в группу wheel и предоставить группе wheel неограниченный доступ?

- Как добавить конкретного пользователя в sudoers?

- Как добавить пользователя в Sudoers в CentOS

- Добавление пользователя в группу wheel

- Добавление пользователя в файл sudoers

- Выводы

- Как добавить пользователя в группу Linux

- Как добавить пользователя в группу Linux

- Добавление пользователя в группу через GUI

- Выводы

Запрет повышения прав пользователям через su

Во многих руководствах по linux (и не только по linux) в вопросах безопасности регулярно появляются рекомендации выполнять все неадминистративные действия под пользователем, не имеющим прав администратора / суперпользователя. Проще говоря, все рекомендуют не работать постоянно под пользователем root и прибегать к работе под root только в необходимых случаях.

На самом деле, во многих ситуациях возникает необходимость запускать процессы под пользователем, который не только не имеет прав root, но и не может повысить свои права до root. Никак, никаким образом. Такая необходимость возникает (создавать таких пользователей имеет смысл) для сервисов, выполняющихся на сервере. Например, Apache, Asterisk, и так далее. То есть чтобы тот, кто может получить права такого пользователя, не только не получил бы прав root, но даже (вдруг) узнав пароль root, не смог бы зайти под этим паролем (повысить свои привилегии).

В более старых версиях linux по умолчанию был выставлен следующий режим: пользователи, относящиеся к группе wheel, могут запускать команду su, а все остальные — нет. То есть запускать su могут все, но для пользователей не из группы wheel команда su даже с правильным паролем root будет выдавать ошибку.

В современных версиях linux, к примеру, CentOS и Debian, по умолчанию такая возможность отключена, т.е. все пользователи могут повысить свои права (зная пароль root). В данной статье мы покажем как вернуть режим, который был раньше — чтобы только пользователи из группы wheel могли «поднимать» свои привилегии.

С чего начать

В первую очередь, надо обезопасить себя. То есть обязательно внесите того пользователя, под которым Вы работаете, в группу wheel. Ну а если в системе работает несколько пользователей, под которыми необходимо время от времени повышать привилегии до root, то каждый из этих пользователей должен быть внесен в группу wheel!

Обратите внимание, это важно сделать до того, как Вы измените настройки linux, иначе (если к примеру, Вы подключаетесь к серверу по SSH, по SSH доступ под рутом закрыт) зайдя под обычным пользователем по SSH, Вы не сможете повышать свои привилегии до рута!

Создать группу wheel

Возможно, что в Вашей версии linux по умолчанию нет группы wheel. Тогда ее необходимо создать. Для этого существует следующая команда:

addgroup wheel

Не бойтесь вводить эту команду: если группа wheel существует, будет выдано сообщение, что такая группа уже есть. Если же такой группы нет, она будет создана

Как внести пользователя в группу wheel

Для этого существует команда:

usermod -a -G wheel имя-пользователя

например:

usermod -a -G wheel username

Эта команда добавляет пользователя username в группу wheel. Если при этом пользователь состоит в одной или нескольких других группах, членство во всех группах сохраняется, просто пользователь добавляется в еще одну (дополнительную) группу.

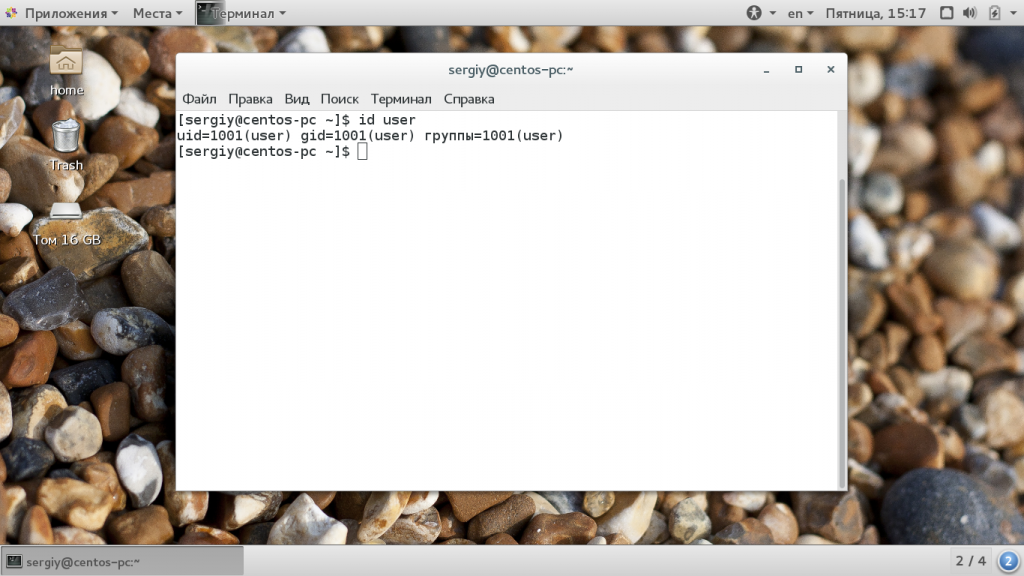

Теперь проверьте, что все выполнено правильно. Для этого существует команда:

id имя-пользователя

например:

id username

Будет отображен ID пользователя, имя пользователя, а также ID и имя каждой группы, к которой пользователь принадлежит. Убедитесь, что все необходимые пользователи добавлены в группу wheel.

Запуск su только пользователями из группы wheel

Откройте в Вашем текстовом редакторе файл: /etc/pam.d/su

В этом файле найдите строку, подобную следующей:

auth required pam_wheel.so

или

auth required pam_wheel.so use_uid

По умолчанию эта строка начинается со знака «#», это энак комментария. Уберите знак комментария из начала этой строки и сохраните файл.

Всё! Теперь только пользователи из группы wheel могут выполнять команду su и повышать свои привилегии до root. Не забудьте это проверить!

Источник

Создание, редактирование и удаление пользователей в Linux

В данной инструкции рассказывается о работе с пользователями Linux через терминал (с применением командной строки).

Создание

* опции не являются обязательными при создании пользователя.

* в данном примере создается учетная запись dmosk.

Для учетной записи стоит сразу создать пароль:

* после ввода, система попросит ввести пароль дважды.

Ключи (опции)

| Ключ | Описание и примеры |

|---|---|

| -b | Задает базовый каталог для домашнего каталога useradd dmosk -b /var/home |

| -c | Создает комментарий для описания учетной записи useradd dmosk -c «Пользователя для управления системой» |

| -d | Полный путь к домашнему каталогу пользователя useradd dmosk -d /home/newuser |

| -D | Позволяет показать или изменить настройки по умолчанию, которые будут применяться при последующем создании пользователей useradd dmosk -Ds /bin/bash |

| -e | Дата, после которой учетная запись устареет. useradd dmosk -e 2017-12-31 |

| -f | Число дней, после которого учетная запись с устаревшим паролем будет заблокирована useradd dmosk -f 0 |

| -g | Задает основную группу useradd dmosk -g altternativegroup |

| -G | Задает дополнительные группы useradd dmosk -G wheel |

| -k | Путь к источнику скелета (файлы с шаблонами для нового пользователя) useradd dmosk -k /var/skel |

| -m | При создании пользователя создать домашний каталог useradd dmosk -m |

| -M | Не создавать домашний каталог useradd dmosk -M |

| -N | Не создавать основную группу с таким же именем, как у пользователя useradd dmosk -N |

| -o | Разрешает создание учетной записи с повторяющимся UID useradd dmosk -u 15 -o |

| -p | Задает пароль useradd dmosk -p pass |

| -r | Системная учетная запись (без домашнего каталога и с идентификаторами в диапазоне SYS_UID_MIN — SYS_UID_MAX из файла /etc/login.defs) useradd dmosk -r |

| -R | Каталог, в который выполняется chroot useradd dmosk -R /var/chroot/home |

| -s | Путь до оболочки командной строки useradd dmosk -s /bin/csh |

| -u | Задает UID useradd dmosk -u 666 |

| -U | Имя группы будет таким же, как у пользователя useradd dmosk -U |

Актуальный список ключей можно получить командой useradd -h.

Источник

Как добавить пользователя в sudoers – настроить sudo-доступ

Команда sudo предлагает механизм предоставления доверенным пользователям административного доступа к системе без совместного использования пароля пользователя root.

Sudoer (обычный пользователь, добавленный в sudoers) после аутентификации, может выполнять административные команды, как если бы они были запущены пользователем root.

В этом уроке мы приводим два примера:

- Как добавить обычного пользователя в группу wheel и дать группе wheel неограниченный доступ к root

- Как добавить конкретного пользователя в sudoers

Как добавить обычного пользователя в группу wheel и предоставить группе wheel неограниченный доступ?

1. Войдите в систему как пользователь root

2. Создайте обычного пользователя

3. Задайте пароль для нового пользователя.

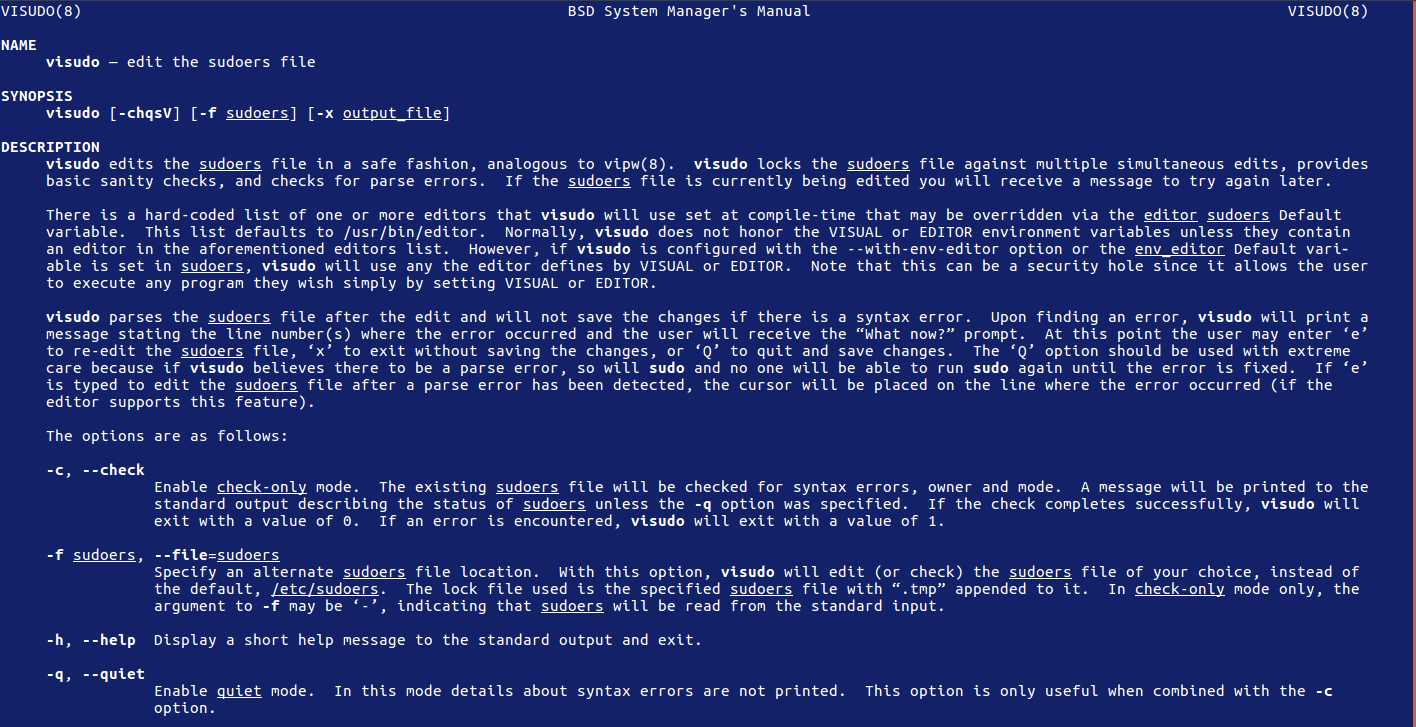

4. Отредактируйте файл sudoers

Измените файл /etc/sudoers с помощью команды visudo:

Раскомментируйте wheel, удалив отметку # (позволяет пользователям группы wheel выполнять команды как root после проверки пароля):

Примечание: никогда не редактируйте файл sudoers с помощью различных инструментов, кроме visudo, который безопасно редактирует файл sudoers – он блокирует файл sudoers при наличии нескольких одновременных изменений, обеспечивает основные проверки работоспособности и проверяет ошибки синтаксиса.

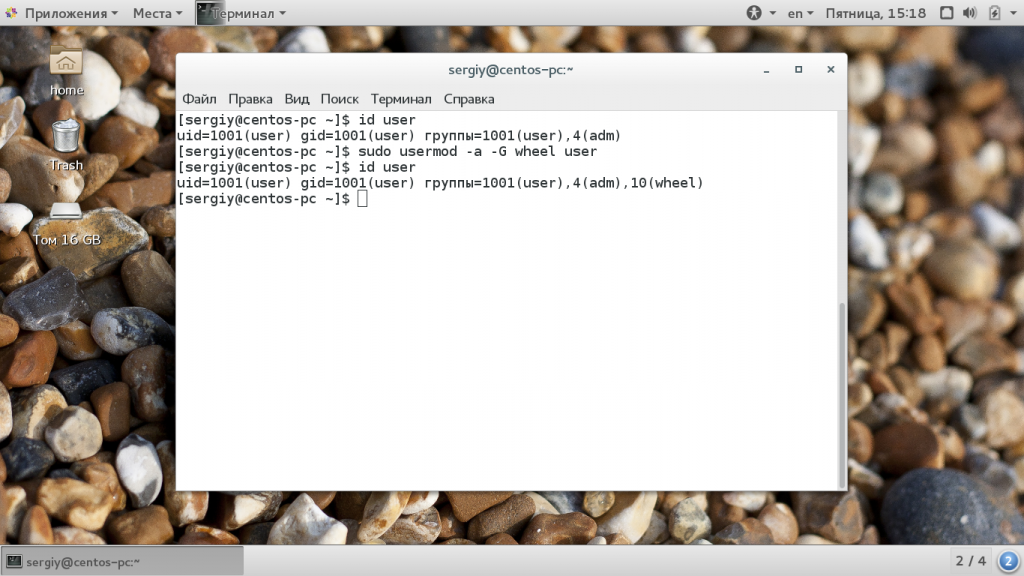

5. Добавьте обычного пользователя в дополнительную группу wheel:

Проверьте дополнительную группу для пользователя:

6. Проверьте конфигурацию sudo для обычного пользователя.

Выйдите из системы как пользователь root и войти в качестве вновь созданного обычного пользователя:

Попробуйте выполнить некоторую административную команду (обычно для которой требуется аутентификация root), но обычный пользователь использует sudo:

Как добавить конкретного пользователя в sudoers?

1. Войдите в систему как пользователь root

2. Создайте обычного пользователя

3. Задайте пароль для нового пользователя.

4. Отредактируйте файл sudoers

Измените файл /etc/sudoers с помощью команды visudo:

Добавьте следующие строки (позволяет пользователю tuxfixer выполнять команды root после проверки пароля):

5. Проверьте конфигурацию sudo для конкретного пользователя.

Залогитьтесь под новым пользователем:

Выполните административную команду (обычно это требует проверки подлинности root) как sudoer с использованием sudo:

Источник

Как добавить пользователя в Sudoers в CentOS

sudo — это утилита командной строки, позволяющая доверенным пользователям запускать команды от имени другого пользователя, по умолчанию root.

У вас есть два варианта предоставить пользователю доступ к sudo. Первый — добавить пользователя в файл sudoers . Этот файл содержит информацию, которая определяет, каким пользователям и группам предоставлены привилегии sudo, а также уровень этих привилегий.

Второй вариант — добавить пользователя в группу sudo, определенную в файле sudoers . По умолчанию в дистрибутивах на основе RedHat, таких как CentOS и Fedora, членам группы «wheel» предоставляются привилегии sudo.

Добавление пользователя в группу wheel

Самый простой способ предоставить привилегии sudo пользователю в CentOS — это добавить пользователя в группу «wheel». Члены этой группы могут запускать все команды через sudo и sudo запрос на аутентификацию с помощью своего пароля при использовании sudo .

Мы предполагаем, что пользователь уже существует. Если вы хотите создать нового пользователя, ознакомьтесь с этим руководством.

Чтобы добавить пользователя в группу , выполните приведенную ниже команду от имени пользователя root или другого пользователя sudo. Измените «имя пользователя» на имя пользователя, которому вы хотите предоставить разрешения.

Предоставления доступа sudo с помощью этого метода достаточно для большинства случаев использования.

Чтобы проверить доступ sudo, выполните команду whoami :

Вам будет предложено ввести пароль. Если у пользователя есть доступ к sudo, команда выведет «root»:

Если вы получаете сообщение об ошибке «пользователя нет в файле sudoers», это означает, что у пользователя нет прав sudo.

Добавление пользователя в файл sudoers

Права sudo пользователей и групп настраиваются в /etc/sudoers . Добавление пользователя в этот файл позволяет предоставить настраиваемый доступ к командам и настроить настраиваемые политики безопасности для пользователя.

Вы можете настроить доступ пользователя sudo, изменив файл sudoers или создав новый файл конфигурации в каталоге /etc/sudoers.d . Файлы внутри этого каталога включены в файл sudoers.

Чтобы отредактировать файл /etc/sudoers , используйте команду visudo . Эта команда проверяет файл на наличие синтаксических ошибок при его сохранении. Если есть ошибки, файл не сохраняется. Если вы откроете файл в текстовом редакторе, синтаксическая ошибка может привести к потере доступа sudo.

Обычно visudo использует vim для открытия /etc/sudoers . Если у вас нет опыта работы с vim и вы хотите отредактировать файл с типом nano :

Допустим, вы хотите разрешить пользователю запускать команды sudo без запроса пароля. Откройте файл /etc/sudoers :

Прокрутите вниз до конца файла и добавьте следующую строку:

Сохраните файл и выйдите из редактора . Не забудьте изменить «имя пользователя» на имя пользователя, которому вы хотите предоставить доступ.

Другой распространенный пример — разрешить пользователю запускать только определенные команды через sudo . Например, чтобы разрешить использование только команд du и ping :

Вместо редактирования файла sudoers вы можете добиться того же, создав новый файл с правилами авторизации в каталоге /etc/sudoers.d . Добавьте то же правило, что и в файл sudoers:

Такой подход делает управление привилегиями sudo более удобным в обслуживании. Имя файла не имеет значения. Обычно имя файла совпадает с именем пользователя.

Выводы

Предоставление доступа sudo пользователю — простая задача, все, что вам нужно сделать, это добавить пользователя в группу «wheel».

Если у вас есть вопросы, не стесняйтесь оставлять комментарии.

Источник

Как добавить пользователя в группу Linux

Операционная система Linux изначально планировалась как многопользовательская система. Для управления правами доступа для каждого из пользователей используется три флага: чтение, запись и выполнение. Но этого было недостаточно, поэтому были придуманы группы пользователей Linux. С помощью групп можно дать нескольким пользователям доступ к одному ресурсу.

Файлу присваивается группа, для нее описываются права, затем в эту группу вступают пользователи, чтобы получить доступ к файлу. Читайте подробнее про все это в статье группы Linux. А в этой статье мы рассмотрим как добавить пользователя в группу linux.

Как добавить пользователя в группу Linux

Как я уже сказал, для каждого пользователя существует два типа групп, это первичная, основная для него группа и дополнительные.

- Первичная группа — создается автоматически, когда пользователь регистрируется в системе, в большинстве случаев имеет такое же имя, как и имя пользователя. Пользователь может иметь только одну основную группу;

- Вторичные группы — это дополнительные группы, к которым пользователь может быть добавлен в процессе работы, максимальное количество таких групп для пользователя — 32;

Как обычно, лучше всего будет добавлять пользователя в группу через терминал, поскольку это даст вам больше гибкости и возможностей. Для изменения параметров пользователя используется команда usermod. Рассмотрим ее опции и синтаксис:

$ usermod опции синтаксис

Здесь нас будут интересовать только несколько опций с помощью которых можно добавить пользователя в группу root linux. Вот они:

- -G — дополнительные группы для пользователя;

- -a — добавить пользователя в дополнительные группы из параметра -G, а не заменять им текущее значение;

- -g — установить новую основную группу для пользователя, такая группа уже должна существовать, и все файлы в домашнем каталоге теперь будут принадлежать именно этой группе.

У команды намного больше опций, но нам понадобятся только эти для решения нашей задачи. Теперь рассмотрим несколько примеров. Например, чтобы добавить пользователя в группу sudo linux используйте такую комбинацию:

sudo usermod -a -G wheel user

Если вы не будете использовать опцию -a, и укажите только -G, то утилита затрет все группы, которые были заданы ранее, что может вызвать серьезные проблемы. Например, вы хотите добавить пользователя в группу disk и стираете wheel, тогда вы больше не сможете пользоваться правами суперпользователя и вам придется сбрасывать пароль. Теперь смотрим информацию о пользователе:

Мы можем видеть, что была добавлена указанная нами дополнительная группа и все группы, которые были раньше остались. Если вы хотите указать несколько групп, это можно сделать разделив их запятой:

sudo usermod -a -G disks,vboxusers user

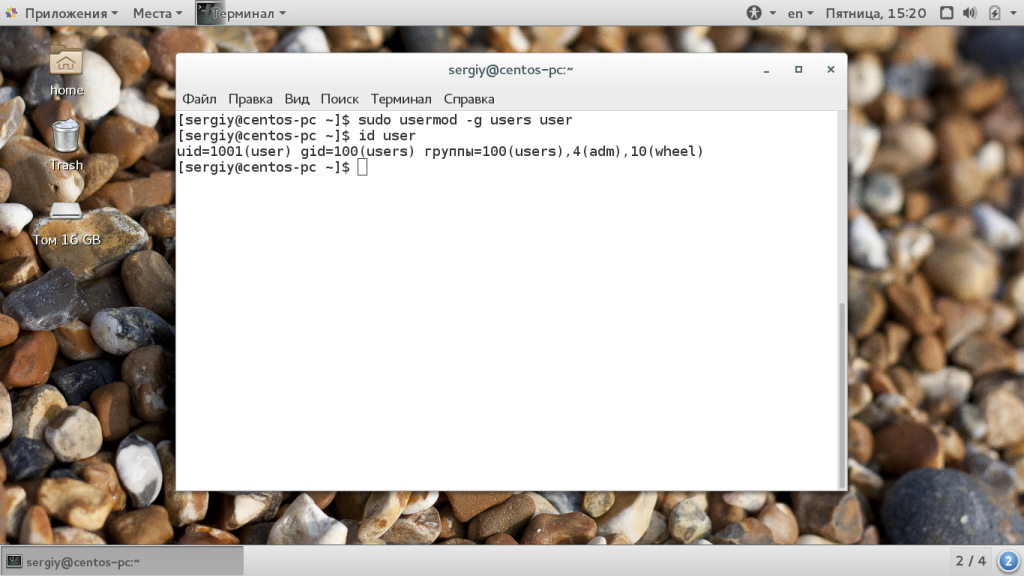

Основная группа пользователя соответствует его имени, но мы можем изменить ее на другую, например users:

sudo usermod -g users user

Теперь основная группа была изменена. Точно такие же опции вы можете использовать для добавления пользователя в группу sudo linux во время его создания с помощью команды useradd.

Добавление пользователя в группу через GUI

В графическом интерфейсе все немного сложнее. В KDE добавление пользователя в группу linux выполняется с помощью утилиты Kuser. Мы не будем ее рассматривать. В Gnome 3 возможность управления группами была удалена, но в разных системах существуют свои утилиты для решения такой задачи, например, это system-config-users в CentOS и Users & Groups в Ubuntu.

Для установки инструмента в CentOS выполните:

sudo yum install system-config-users

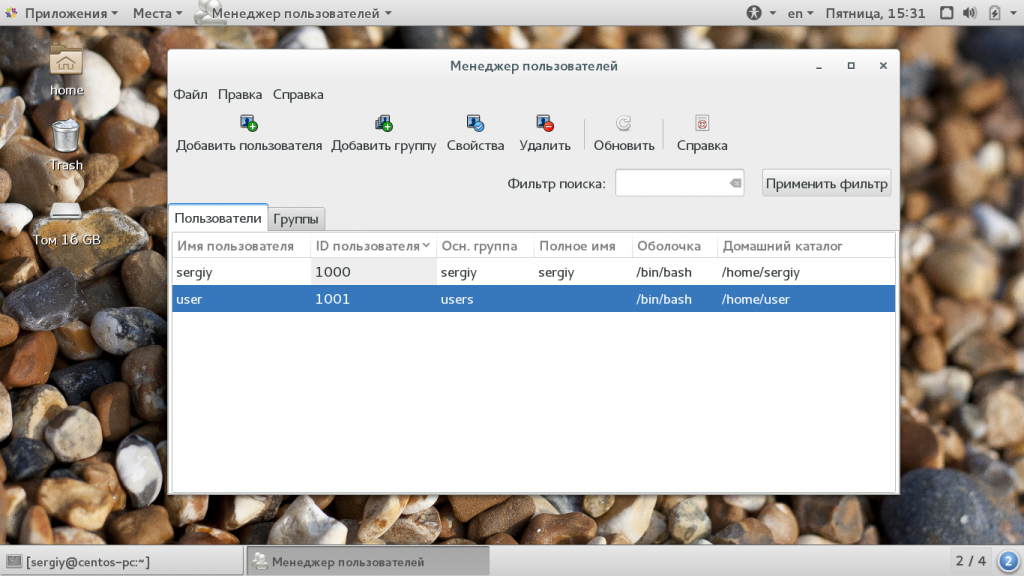

Дальше вы можете запустить утилиту через терминал или из главного меню системы. Главное окно утилиты выглядит вот так:

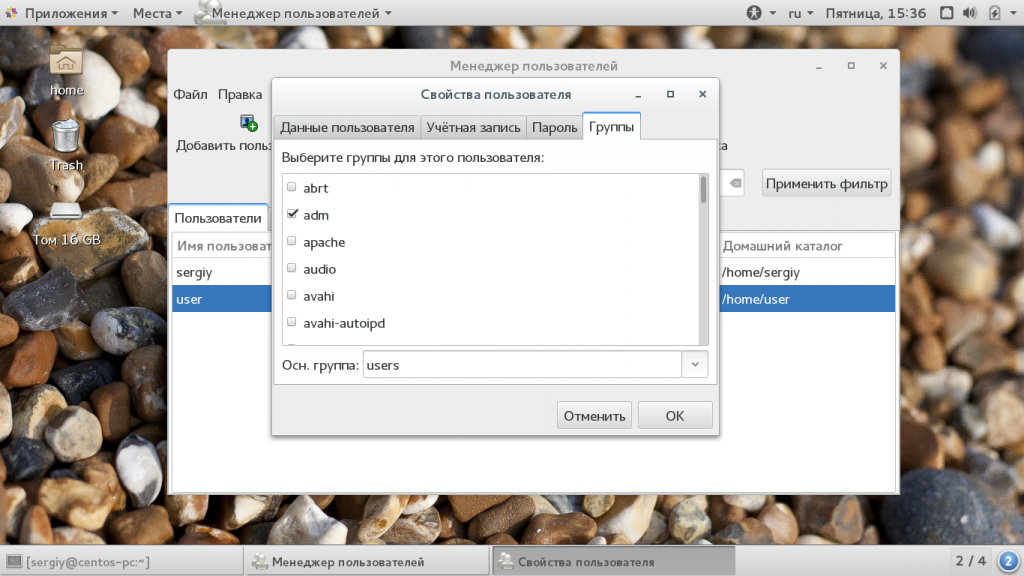

Выполните двойной клик по имени пользователя, затем перейдите на вкладку «группы». Здесь вы можете выбрать отметить галочками нужные дополнительные группы, а также изменить основную группу:

Для установки утилиты в Ubuntu запустите такую команду:

sudo apt install gnome-system-tools

Здесь интерфейс будет немного отличаться, утилита будет выглядеть так же, как и системная программа настройки пользователей только появится возможность управления группами Linux.

Выводы

В этой небольшой статье мы рассмотрели как добавить пользователя в группу linux. Это может быть очень полезно для предоставления пользователю дополнительных полномочий и разграничения привилегий между пользователями. Если у вас остались вопросы, спрашивайте в комментариях!

Источник