- 21 пример использования iptables для администраторов.

- 1. Показать статус.

- 2. Отобразить список правил с номерами строк.

- 3. Отобразить INPUT или OUTPUT цепочки правил.

- 4. Остановить, запустить, перезапустить файрвол.

- 5. Удалить правила файрвола.

- 6. Добавить правило в файрвол.

- 7. Сохраняем правила файрвола.

- 8. Восстанавливаем правила.

- 9. Устанавливаем политики по умолчанию.

- 10. Блокировать только входящие соединения.

- 11. Сбрасывать адреса изолированных сетей в публичной сети.

- 12. Блокировка определенного IP адреса.

- 13. Заблокировать входящие запросы порта.

- 14. Заблокировать запросы на исходящий IP адрес.

- 15. Записать событие и сбросить.

- 16. Записать событие и сбросить (с ограничением на количество записей).

- 16. Сбрасывать или разрешить трафик с определенных MAC адресов.

- 17. Разрешить или запретить ICMP Ping запросы.

- 18. Открыть диапазон портов.

- 19. Открыть диапазон адресов.

- 20. Закрыть или открыть стандартные порты.

- 21. Ограничить количество параллельных соединений к серверу для одного адреса.

- Помощь по iptables.

- Проверка правила iptables.

- Настройка Iptables для чайников

- Что такое Iptables?

- Виды пакетов

- Правила и действия Iptables

- Таблицы Iptables

- Запуск утилиты Iptables

- Примеры настройки Iptables

- Список правил

- Очистка правил

- Правила «по умолчанию»

- Блокировка пакетов

- Удаление правил

- Сохранение правила Iptables

21 пример использования iptables для администраторов.

Файрвол в системе linux контролируется программой iptables (для ipv4) и ip6tables (для ipv6). В данной шпаргалке рассмотрены самые распространённые способы использования iptables для тех, кто хочет защитить свою систему от взломщиков или просто разобраться в настройке.

Знак # означает, что команда выполняется от root. Откройте заранее консоль с рутовыми правами — sudo -i в Debian-based системах или su в остальных.

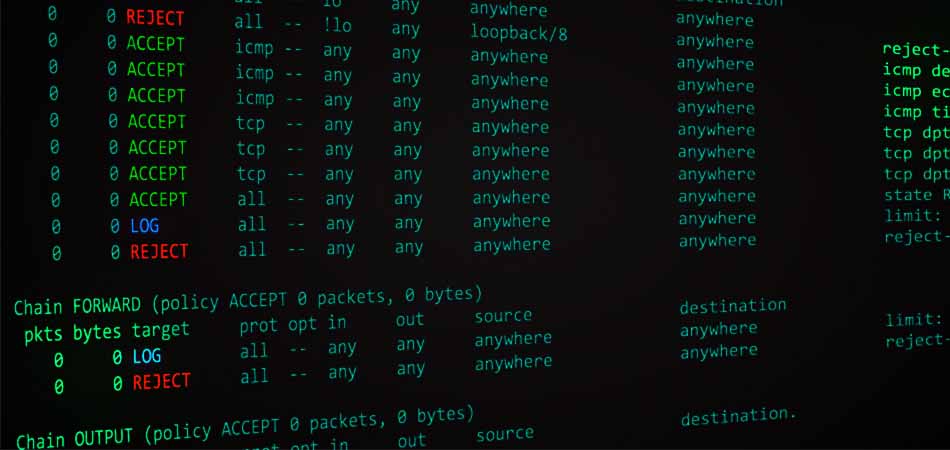

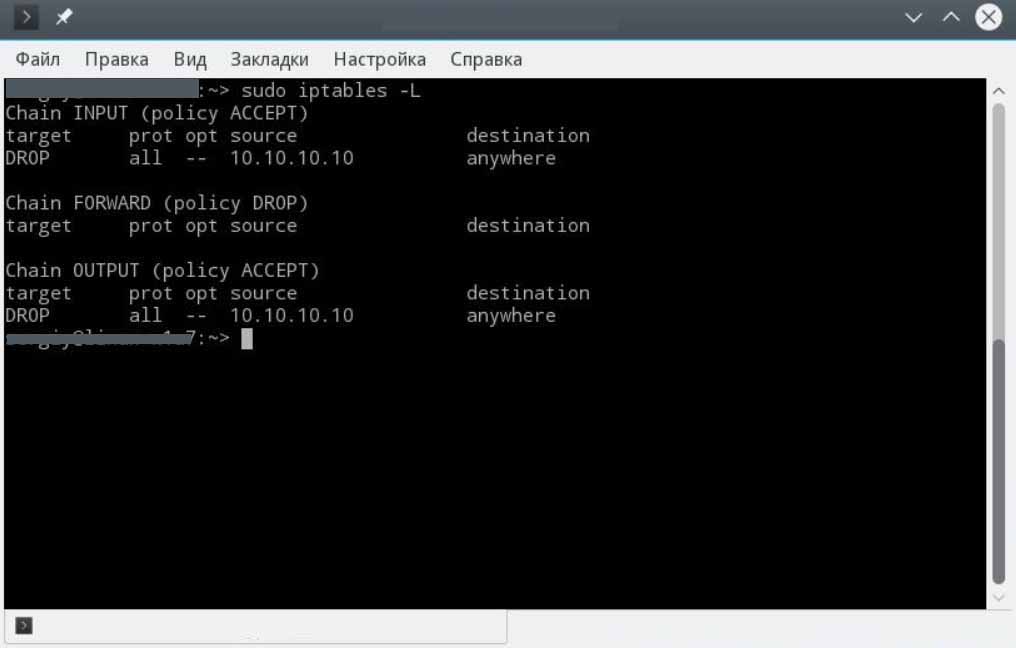

1. Показать статус.

Примерный вывод команды для неактивного файрвола:

Для активного файрвола:

Где:

-L : Показать список правил.

-v : Отображать дополнительную информацию. Эта опция показывает имя интерфейса, опции, TOS маски. Также отображает суффиксы ‘K’, ‘M’ or ‘G’.

-n : Отображать IP адрес и порт числами (не используя DNS сервера для определения имен. Это ускорит отображение).

2. Отобразить список правил с номерами строк.

# iptables -n -L -v —line-numbers

Вы можете использовать номера строк для того, чтобы добавлять новые правила.

3. Отобразить INPUT или OUTPUT цепочки правил.

# iptables -L INPUT -n -v

# iptables -L OUTPUT -n -v —line-numbers

4. Остановить, запустить, перезапустить файрвол.

Силами самой системы:

# service ufw stop

# service ufw start

Можно также использовать команды iptables для того, чтобы остановить файрвол и удалить все правила:

# iptables -F

# iptables -X

# iptables -t nat -F

# iptables -t nat -X

# iptables -t mangle -F

# iptables -t mangle -X

# iptables -P INPUT ACCEPT

# iptables -P OUTPUT ACCEPT

# iptables -P FORWARD ACCEPT

Где:

-F : Удалить (flush) все правила.

-X : Удалить цепочку.

-t table_name : Выбрать таблицу (nat или mangle) и удалить все правила.

-P : Выбрать действия по умолчанию (такие, как DROP, REJECT, или ACCEPT).

5. Удалить правила файрвола.

Чтобы отобразить номер строки с существующими правилами:

# iptables -L INPUT -n —line-numbers

# iptables -L OUTPUT -n —line-numbers

# iptables -L OUTPUT -n —line-numbers | less

# iptables -L OUTPUT -n —line-numbers | grep 202.54.1.1

Получим список IP адресов. Просто посмотрим на номер слева и удалим соответствующую строку. К примеру для номера 3:

# iptables -D INPUT 3

Или найдем IP адрес источника (202.54.1.1) и удалим из правила:

# iptables -D INPUT -s 202.54.1.1 -j DROP

Где:

-D : Удалить одно или несколько правил из цепочки.

6. Добавить правило в файрвол.

Чтобы добавить одно или несколько правил в цепочку, для начала отобразим список с использованием номеров строк:

# iptables -L INPUT -n —line-numbers

Чтобы вставить правило между 1 и 2 строкой:

# iptables -I INPUT 2 -s 202.54.1.2 -j DROP

Проверим, обновилось ли правило:

# iptables -L INPUT -n —line-numbers

Вывод станет таким:

7. Сохраняем правила файрвола.

Через iptables-save:

# iptables-save > /etc/iptables.rules

8. Восстанавливаем правила.

Через iptables-restore

# iptables-restore

9. Устанавливаем политики по умолчанию.

Чтобы сбрасывать весь трафик:

# iptables -P INPUT DROP

# iptables -P OUTPUT DROP

# iptables -P FORWARD DROP

# iptables -L -v -n

После вышеперечисленных команд ни один пакет не покинет данный хост.

# ping google.com

10. Блокировать только входящие соединения.

Чтобы сбрасывать все не инициированные вами входящие пакеты, но разрешить исходящий трафик:

# iptables -P INPUT DROP

# iptables -P FORWARD DROP

# iptables -P OUTPUT ACCEPT

# iptables -A INPUT -m state —state NEW,ESTABLISHED -j ACCEPT

# iptables -L -v -n

Пакеты исходящие и те, которые были запомнены в рамках установленных сессий — разрешены.

# ping google.com

11. Сбрасывать адреса изолированных сетей в публичной сети.

# iptables -A INPUT -i eth1 -s 192.168.0.0/24 -j DROP

# iptables -A INPUT -i eth1 -s 10.0.0.0/8 -j DROP

Список IP адресов для изолированных сетей:

10.0.0.0/8 -j (A)

172.16.0.0/12 (B)

192.168.0.0/16 (C)

224.0.0.0/4 (MULTICAST D)

240.0.0.0/5 (E)

127.0.0.0/8 (LOOPBACK)

12. Блокировка определенного IP адреса.

Чтобы заблокировать адрес взломщика 1.2.3.4:

# iptables -A INPUT -s 1.2.3.4 -j DROP

# iptables -A INPUT -s 192.168.0.0/24 -j DROP

13. Заблокировать входящие запросы порта.

Чтобы заблокировать все входящие запросы порта 80:

# iptables -A INPUT -p tcp —dport 80 -j DROP

# iptables -A INPUT -i eth1 -p tcp —dport 80 -j DROP

Чтобы заблокировать запрос порта 80 с адреса 1.2.3.4:

# iptables -A INPUT -p tcp -s 1.2.3.4 —dport 80 -j DROP

# iptables -A INPUT -i eth1 -p tcp -s 192.168.1.0/24 —dport 80 -j DROP

14. Заблокировать запросы на исходящий IP адрес.

Чтобы заблокировать определенный домен, узнаем его адрес:

# host -t a facebook.com

Вывод: facebook.com has address 69.171.228.40

Найдем CIDR для 69.171.228.40:

# whois 69.171.228.40 | grep CIDR

Вывод:

CIDR: 69.171.224.0/19

Заблокируем доступ на 69.171.224.0/19:

# iptables -A OUTPUT -p tcp -d 69.171.224.0/19 -j DROP

Также можно использовать домен для блокировки:

# iptables -A OUTPUT -p tcp -d www.fаcebook.com -j DROP

# iptables -A OUTPUT -p tcp -d fаcebook.com -j DROP

15. Записать событие и сбросить.

Чтобы записать в журнал движение пакетов перед сбросом, добавим правило:

# iptables -A INPUT -i eth1 -s 10.0.0.0/8 -j LOG —log-prefix «IP_SPOOF A: »

# iptables -A INPUT -i eth1 -s 10.0.0.0/8 -j DROP

Проверим журнал (по умолчанию /var/log/messages):

# tail -f /var/log/messages

# grep -i —color ‘IP SPOOF’ /var/log/messages

16. Записать событие и сбросить (с ограничением на количество записей).

Чтобы не переполнить раздел раздутым журналом, ограничим количество записей с помощью -m. К примеру, чтобы записывать каждые 5 минут максимум 7 строк:

# iptables -A INPUT -i eth1 -s 10.0.0.0/8 -m limit —limit 5/m —limit-burst 7 -j LOG —log-prefix «IP_SPOOF A: »

# iptables -A INPUT -i eth1 -s 10.0.0.0/8 -j DROP

16. Сбрасывать или разрешить трафик с определенных MAC адресов.

# iptables -A INPUT -m mac —mac-source 00:0F:EA:91:04:08 -j DROP

## *разрешить только для TCP port # 8080 с mac адреса 00:0F:EA:91:04:07 * ##

# iptables -A INPUT -p tcp —destination-port 22 -m mac —mac-source 00:0F:EA:91:04:07 -j ACCEPT

17. Разрешить или запретить ICMP Ping запросы.

Чтобы запретить ping:

# iptables -A INPUT -p icmp —icmp-type echo-request -j DROP

# iptables -A INPUT -i eth1 -p icmp —icmp-type echo-request -j DROP

Разрешить для определенных сетей / хостов:

# iptables -A INPUT -s 192.168.1.0/24 -p icmp —icmp-type echo-request -j ACCEPT

Разрешить только часть ICMP запросов:

### ** предполагается, что политики по умолчанию для входящих установлены в DROP ** ###

# iptables -A INPUT -p icmp —icmp-type echo-reply -j ACCEPT

# iptables -A INPUT -p icmp —icmp-type destination-unreachable -j ACCEPT

# iptables -A INPUT -p icmp —icmp-type time-exceeded -j ACCEPT

## ** разрешим отвечать на запрос ** ##

# iptables -A INPUT -p icmp —icmp-type echo-request -j ACCEPT

18. Открыть диапазон портов.

# iptables -A INPUT -m state —state NEW -m tcp -p tcp —dport 7000:7010 -j ACCEPT

19. Открыть диапазон адресов.

## разрешить подключение к порту 80 (Apache) если адрес в диапазоне от 192.168.1.100 до 192.168.1.200 ##

# iptables -A INPUT -p tcp —destination-port 80 -m iprange —src-range 192.168.1.100-192.168.1.200 -j ACCEPT

## пример для nat ##

# iptables -t nat -A POSTROUTING -j SNAT —to-source 192.168.1.20-192.168.1.25

20. Закрыть или открыть стандартные порты.

Заменить ACCEPT на DROP, чтобы заблокировать порт.

## ssh tcp port 22 ##

iptables -A INPUT -m state —state NEW -m tcp -p tcp —dport 22 -j ACCEPT

iptables -A INPUT -s 192.168.1.0/24 -m state —state NEW -p tcp —dport 22 -j ACCEPT

## cups (printing service) udp/tcp port 631 для локальной сети ##

iptables -A INPUT -s 192.168.1.0/24 -p udp -m udp —dport 631 -j ACCEPT

iptables -A INPUT -s 192.168.1.0/24 -p tcp -m tcp —dport 631 -j ACCEPT

## time sync via NTP для локальной сети (udp port 123) ##

iptables -A INPUT -s 192.168.1.0/24 -m state —state NEW -p udp —dport 123 -j ACCEPT

## tcp port 25 (smtp) ##

iptables -A INPUT -m state —state NEW -p tcp —dport 25 -j ACCEPT

# dns server ports ##

iptables -A INPUT -m state —state NEW -p udp —dport 53 -j ACCEPT

iptables -A INPUT -m state —state NEW -p tcp —dport 53 -j ACCEPT

## http/https www server port ##

iptables -A INPUT -m state —state NEW -p tcp —dport 80 -j ACCEPT

iptables -A INPUT -m state —state NEW -p tcp —dport 443 -j ACCEPT

## tcp port 110 (pop3) ##

iptables -A INPUT -m state —state NEW -p tcp —dport 110 -j ACCEPT

## tcp port 143 (imap) ##

iptables -A INPUT -m state —state NEW -p tcp —dport 143 -j ACCEPT

## Samba file server для локальной сети ##

iptables -A INPUT -s 192.168.1.0/24 -m state —state NEW -p tcp —dport 137 -j ACCEPT

iptables -A INPUT -s 192.168.1.0/24 -m state —state NEW -p tcp —dport 138 -j ACCEPT

iptables -A INPUT -s 192.168.1.0/24 -m state —state NEW -p tcp —dport 139 -j ACCEPT

iptables -A INPUT -s 192.168.1.0/24 -m state —state NEW -p tcp —dport 445 -j ACCEPT

## proxy server для локальной сети ##

iptables -A INPUT -s 192.168.1.0/24 -m state —state NEW -p tcp —dport 3128 -j ACCEPT

## mysql server для локальной сети ##

iptables -I INPUT -p tcp —dport 3306 -j ACCEPT

21. Ограничить количество параллельных соединений к серверу для одного адреса.

Для ограничений используется connlimit модуль. Чтобы разрешить только 3 ssh соединения на одного клиента:

# iptables -A INPUT -p tcp —syn —dport 22 -m connlimit —connlimit-above 3 -j REJECT

Установить количество запросов HTTP до 20:

# iptables -p tcp —syn —dport 80 -m connlimit —connlimit-above 20 —connlimit-mask 24 -j DROP

Где:

—connlimit-above 3 : Указывает, что правило действует только если количество соединений превышает 3.

—connlimit-mask 24 : Указывает маску сети.

Помощь по iptables.

Для поиска помощи по iptables, воспользуемся man:

$ man iptables

Чтобы посмотреть помощь по определенным командам и целям:

# iptables -j DROP -h

Проверка правила iptables.

Проверяем открытость / закрытость портов:

# netstat -tulpn

Проверяем открытость / закрытость определенного порта:

# netstat -tulpn | grep :80

Проверим, что iptables разрешает соединение с 80 портом:

# iptables -L INPUT -v -n | grep 80

В противном случае откроем его для всех:

# iptables -A INPUT -m state —state NEW -p tcp —dport 80 -j ACCEPT

Проверяем с помощью telnet

$ telnet ya.ru 80

Можно использовать nmap для проверки:

$ nmap -sS -p 80 ya.ru

Автор статьи Platon Puhlechev aka iFalkorr разрешает печатать данный текст.

Iptables отличный инструмент в руках администратора. Если нужно легко и просто защититься в десктопной Ubuntu, то стоит знать, что есть удобная консольная надстройка над iptables под названием UFW, а к ней есть графическая программа GUFW. Сделать свою Ubuntu ещё более защищённой поможет видеоматериал.

Источник

Настройка Iptables для чайников

Подключение к сети само по себе несет в себе «угрозу», ведь за счет «видимости» хакеры получают возможность просканировать удаленный компьютер на предмет открытых портов, доступных для подключения извне. И наиболее подвержены сетевым опасностям серверы, которые специально и «открывают» для внешних пользователей.

Что такое Iptables?

Операционные системы Linux, на которых чаще всего и функционируют серверы (виртуальные машины), имеют встроенный инструмент защиты – программный фильтр Iptables. Все сетевые пакеты идут через ядро приложения и проходят проверку на безопасность для компьютера. Сценария всего два – или данные передаются дальше на обработку, или полностью блокируются.

Виды пакетов

Информационные пакеты фильтруются исходя из назначения. Под контроль попадают все данные, входящие на сервер, исходящие из него или проходящие через него как маршрутизатор (например, если компьютер используется в качестве прокси). Такой подход создает сплошной защитный экран (файрвол), через который практически нереально проникнуть с вредоносными целями.

- Input. Обрабатываются входящие подключения вроде подключения по протоколу SSH или при отправке на веб-сайт каких-либо файлов.

- Forward. Цепочка формируется при активации проходящего соединения, когда информация предназначена «третьему» компьютеру, а текущий сервер выполняет роль маршрутизатора.

- Output. Исходящие пакеты данных, например, при запуске какого-либо сайта в браузере или при проверке скорости соединения и доступности PING.

В реальной работе сервера постоянно формируется минимум два вида пакетов – Input и Output. Ведь на каждый запрос пользователя положено дать ответ: сначала о поступлении данных на сервер, а затем и о результате обработки. Если «принято решение» отказать в доступе, об этом также сообщается на удаленное рабочее место. Иначе запрос зависнет, и пользователь будет видеть пустой экран.

Правила и действия Iptables

На каждый тип пакетов распространяется определенный набор правил, и их следует учитывать при настройке программы Iptables. Большая часть запросов проходит в виде последовательных цепочек в различных комбинациях. Если ошибиться на этом этапе, приложение будет функционировать со сбоями и блокировать «полезные» запросы.

- ACCEPT – пропустить пакет данных далее по цепочке;

- DROP – полностью удалить пакет;

- REJECT – отклонить запрос и направить пользователю ответ с информацией об этом;

- LOG – инициируется запись в лог-файл об обработанном пакете;

- QUEUE – отправка данных на компьютер пользователя.

Правила проверки устанавливаются в зависимости от характера соединения. Возможен мониторинг IP-адреса, порта подключения, отправителя, заголовка. Если пакет не проходит хотя бы по одному критерию, осуществляется действие ACCEPT (сквозное пропускание пакета, который не требуется блокировать файрволом). Фильтрация возможна на двух этапах:

- prerouting – система только получила пакет, и нет команды «что с ним делать»: обрабатывать на сервере, возвращать пользователю или пропускать насквозь;

- postroutnig – обработка после оценки «пункта назначения».

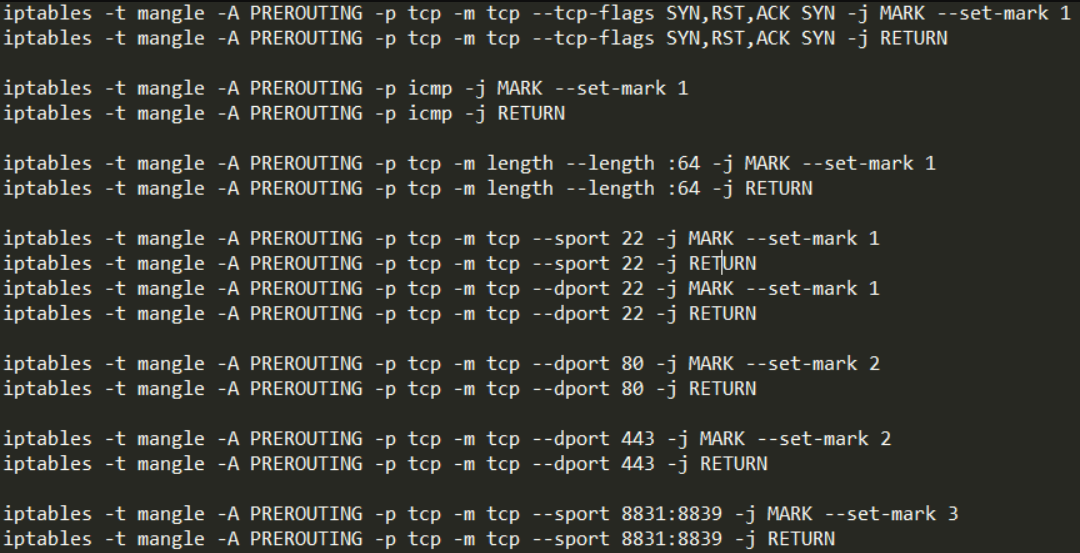

Таблицы Iptables

Существует еще один «уровень» обработки – это таблицы, содержащие правила обработки тех или иных действий над пакетами. Например, фильтрация данных в Iptables осуществляется в таблице filter. К ней придется обращаться чаще всего.

- raw – предназначен для работы с «сырыми» данными, еще не прошедшими обработку;

- mangle – используется для модификации пакетов;

- nat – обеспечивает работу сервера в качестве маршрутизатора;

- filter – основная таблица, используемая «по умолчанию».

Об основах работы с утилитой Iptables я рассказал, теперь можно приступать к тестовому запуску.

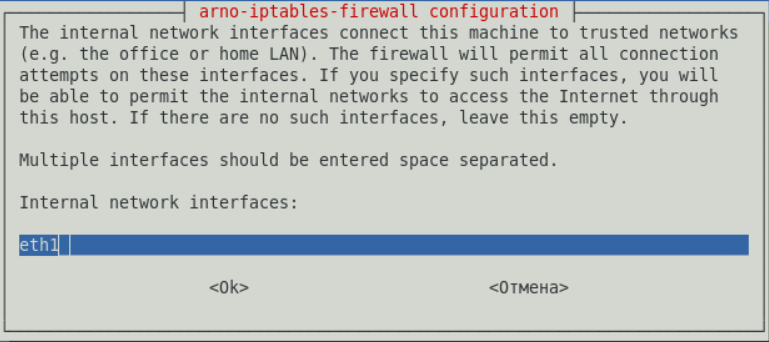

Запуск утилиты Iptables

Перед активацией приложение требуется установить из стандартного репозитория Linux. Так, для инсталляции в Ubuntu подойдет команда:

В дистрибутиве, базируемом на ядре Fedora, она выглядит несколько иначе:

Общий синтаксис запуска программы выглядит следующим образом:

Перечень основных действий, для выполнения которых используется Iptables:

- -A – добавить правило в цепочку;

- -C – проверить применяемые правила;

- -D – удалить текущее правило;

- -I – вставить правило с указанным номером;

- -L – вывести правила текущей цепочки;

- -S – вывести все активные правила;

- -F – очистить все правила;

- -N – создать цепочку;

- -X – удалить цепочку;

- -P – установить действие «по умолчанию».

В качестве дополнительных параметров используются опции:

- -p – вручную установить протокол (TCP, UDP, UDPLITE, ICMP, ICMPv6, ESP, AH, SCTP, MH);

- -s – указать статичный IP-адрес оборудования, откуда отправляется пакет данных;

- -d – установить IP получателя;

- -i – настроить входной сетевой интерфейс;

- -o – то же самое в отношении исходящего интерфейса;

- -j – выбрать действие при подтверждении правила.

Примеры настройки Iptables

Чтобы закрепить навыки настройки Iptables, рекомендуется протестировать утилиту в разных режимах. Например, отобразить список правил, очистить его, установить параметры по умолчанию или удалить их.

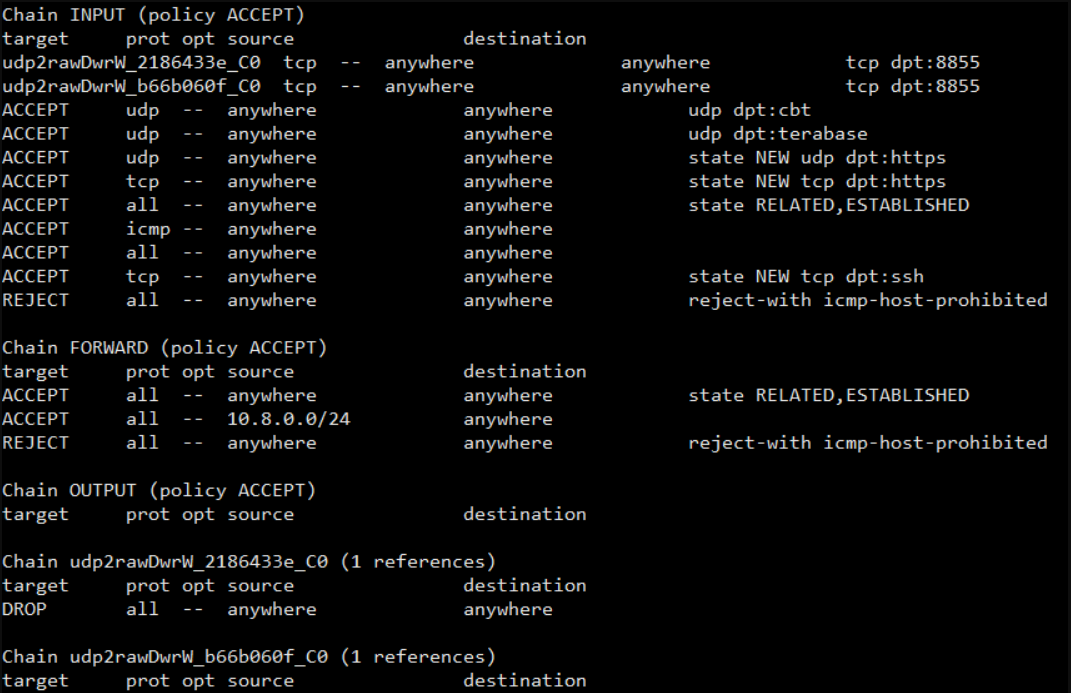

Список правил

Просмотр правил Iptables осуществляется командой:

Также есть возможность указать нужную цепочку, например:

Очистка правил

При любых ошибках в работе Iptables, чтобы исключить нарушение функционирования ядра перед другими действиями, требуется очистить правила, «обнулить» вводные данные. Выполняется эта процедура командой:

Если речь идет об определенной цепочке, то она будет выглядеть иначе:

Перечисленные действия выполняются для таблицы filter, которая подключена изначально.

Правила «по умолчанию»

Задаются правила «по умолчанию» вручную. Пример команд:

Здесь мы разрешаем все цепочки INPUT и OUTPUT, запрещаем FORWARD.

Блокировка пакетов

Заблокировать пакеты можно действием DROP. Оно позволяет включать фильтрацию по разным признакам вроде IP-адреса, маске сети, порту и пр.

Блокируются входящие пакеты на IP 20.20.20.20.

Теперь мы заблокировали пакеты, исходящие на IP 20.20.20.20.

Есть возможность указать маску сети, например, 20.20.20.0/255. Тогда правила будут применяться ко всем IP, входящим в указанный диапазон. Если же требуется заблокировать подключение строго по определенному протоколу, вводится команда:

Она блокирует все входящие соединения по SSH.

Удаление правил

При удалении правил в Iptables вводится команда с опцией -D. Но перед этим может понадобиться просмотреть перечень правил:

Если требуется полное удаление правил, применяется команда:

Сохранение правила Iptables

Теперь остается опробовать режим сохранения правил. Важно учитывать, что он действует до перезагрузки компьютера. После этой процедуры необходимо задавать их заново. В Ubuntu процесс требует ввода команды:

Для операционных систем на ядре Red Hat и CentOS она выглядит иначе:

Ничего сложного в настройке и управлении Iptables нет. Основные функции понятны даже новичкам, поэтому утилита и остается стандартом де-факто для всех систем на базе Linux.

Источник