- Linux и Windows: помощь админам и пользователям

- Администрируем и настраиваем Windows, Linux.

- 4 способа определить кто залогинен в Linux

- 1. Получаем список пользователей и команды, используемые ими с помощью команды w

- 2. Получаем список пользователей с помощью команды who

- 3. Узнаем под каким пользователем залогинены вы сами

- 4. Смотрим историю подключений пользователя

- Просмотр истории входа в Linux. Кто и когда входил в систему

- Где хранятся логи входа в систему

- Просмотр истории входа в систему

- Просмотр истории входа для определенного пользователя

- Ограничить количество строк

- Просмотр неудачных попыток входа в систему

- Заключение

- Просмотр истории входа в Linux. Кто и когда входил в систему

- Где хранятся логи входа в систему

- Просмотр истории входа в систему

- Просмотр истории входа для определенного пользователя

- Ограничить количество строк

- Просмотр неудачных попыток входа в систему

- Заключение

- Отслеживание журналов входа в систему в Ubuntu

- Вступление

- Отслеживание входа в систему

- Использование команды «last»

- Использование команды «lastlog»

- Итоги

- Лог файлы Linux по порядку

- Основные лог файлы

- И другие журналы

- Чем просматривать — lnav

Linux и Windows: помощь админам и пользователям

Администрируем и настраиваем Windows, Linux.

4 способа определить кто залогинен в Linux

Если вы системный администратор, вы в любой момент времени можете захотеть узнать кто залогинен на вашем Linux сервере. Несомневаюсь что вам известен способ, который позволяет вам узнать это, но знаете ли вы все их и используете самый удобный? В этой статье мы рассмотрим 4 возможных способа.

1. Получаем список пользователей и команды, используемые ими с помощью команды w

Команда w используется для получения списка залогиненных пользователей и выполняемых ими команд. Вывод команды w содержит следующие колонки:[cut]

- Имя пользователя

- Номер tty

- Адрес, с которого произошло подключение

- Время подключения

- Время бездействия

- Время, затраченное всеми процессами в данном сеансе (JCPU)

- Время, потраченное текущим процессом (PCPU)

- Команда, выполняемая пользователем

Дополнительно могут быть использованы следующие опции:

- -h игнорировать информацию заголовка

- -u отображать текущую загрузку

- -s Удалить из вывода JCPU, PCPU, и время подключения

2. Получаем список пользователей с помощью команды who

Команда who используется для получения списка пользователей, залогиненных в системе. В выводе находятся следующие колонки: имя пользователя, номер tty, дата и время, адрес подключения.

Для получения отсортированного списка используем команду:

3. Узнаем под каким пользователем залогинены вы сами

Команда whoami сообщит вам информацию о том, под какой учетной записью вы залогинены в системе. Полезно использовать с похмелья

whoami дает такую же информацию, как и команда id -un

4. Смотрим историю подключений пользователя

Команда last покажет вам историю подключений для определенного пользователя. Если в качестве аргумента не указан логин какого либо пользователя, отобразится история для всех пользователей. Данная информация берется из файла /var/log/wtmp. В выводе присутствуют следующие колонки:

- Имя пользователя

- Номер Tty

- Время и дата подключения

- Время отключения

- Общее время работы сеанса

Постовой

Не хватает фантазии сочинить собственный текст, или просто нет времени? Вам определенно требуется копирайтер, который сделает для вас качественный уникальный материал.

Качественные объективы для фотоаппаратов. Практические все виды объективов по низким ценам.

Источник

Просмотр истории входа в Linux. Кто и когда входил в систему

В данной заметке мы рассмотрим, как узнать, какие пользователи и когда именно входили в систему Linux.

Данная информация обычно нужна системным администраторам для просмотра истории входа в систему на многопользовательском сервере.

Помимо этого, бывает полезно узнать о неудачных попытках входа. Это могут быть боты, но могут быть и попытки взлома вашего сервера.

Где хранятся логи входа в систему

Информация о том, кто входил (залогинивался) или пытался войти в систему, хранится в лог файлах. Для этого используется три лог-файла:

/var/log/btmp — неудачные попытки входа.

/var/run/utmp — кто в данный момент залогинен (текущие сессии).

/var/log/wtmp — список всех сессий входа в систему.

Эти файлы, в отличии от большинства других лог-файлов Linux, имеют бинарный формат. Если вы попробуете просмотреть их командой cat, то на экран будет выведена «каша». Для их просмотра используется команда last.

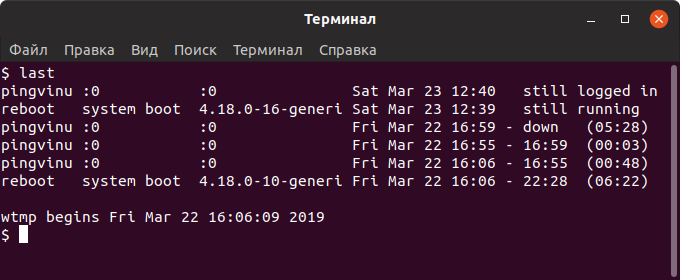

Просмотр истории входа в систему

Для просмотра логов входа в систему используется команда last. По умолчанию команда last выводит информацию из файла /var/log/wtmp, в котором хранятся записи обо всех сессиях входа.

Выполним команду last:

Как вы можете видеть, выводится таблица с информацией. В ней содержатся имена пользователей, IP-адрес, с которого осуществлялся вход, дата и время входа и продолжительность сессии. Запись вида pts/0 означает, что для входа использовалось SSH соединение (или другое удаленное соединение, например, telnet).

Также выводится информация о включении/выключении системы.

Последняя строка в файле /var/log/wtmp показывает, когда был создан файл.

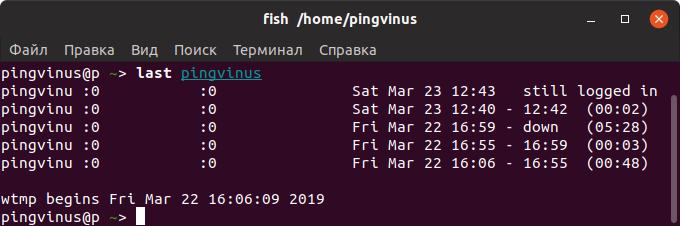

Просмотр истории входа для определенного пользователя

Чтобы показать информацию о сессиях определенного пользователя, то для команды last необходимо указать имя этого пользователя:

Ограничить количество строк

Иногда лог, который выводит команда last, может быть очень большой. Чтобы ограничить количество выводимых строк, используется опция -n ЧислоСтрок или просто -ЧислоСтрок.

Выведем только десять свежих записей:

Просмотр неудачных попыток входа в систему

Как было сказано выше, записи о неудачных попытках входа в систему хранятся в лог-файле /var/log/btmp.

Команда last по умолчанию выводит информацию из файла /var/log/wtmp. Чтобы вывести информацию из другого файла, используется опция -f ИмяФайла

Выведем записи о неудачных попытках входа (из файла /var/log/btmp):

Или же можно воспользоваться командой lastb. Команда lastb работает точно также, как и команда last, но выводит информацию из файла /var/log/btmp

Заключение

Мы рассмотрели использование команды last для просмотра информации об истории входа в систему.

Дополнительную информацию по использованию команды last можно получить, выполнив в терминале:

Источник

Просмотр истории входа в Linux. Кто и когда входил в систему

В данной заметке мы рассмотрим, как узнать, какие пользователи и когда именно входили в систему Linux.

Данная информация обычно нужна системным администраторам для просмотра истории входа в систему на многопользовательском сервере.

Помимо этого, бывает полезно узнать о неудачных попытках входа. Это могут быть боты, но могут быть и попытки взлома вашего сервера.

Где хранятся логи входа в систему

Информация о том, кто входил (залогинивался) или пытался войти в систему, хранится в лог файлах. Для этого используется три лог-файла:

/var/log/btmp — неудачные попытки входа.

/var/run/utmp — кто в данный момент залогинен (текущие сессии).

/var/log/wtmp — список всех сессий входа в систему.

Эти файлы, в отличии от большинства других лог-файлов Linux, имеют бинарный формат. Если вы попробуете просмотреть их командой cat , то на экран будет выведена «каша». Для их просмотра используется команда last .

Просмотр истории входа в систему

Для просмотра логов входа в систему используется команда last . По умолчанию команда last выводит информацию из файла /var/log/wtmp , в котором хранятся записи обо всех сессиях входа.

Выполним команду last :

Как вы можете видеть, выводится таблица с информацией. В ней содержатся имена пользователей, IP-адрес, с которого осуществлялся вход, дата и время входа и продолжительность сессии. Запись вида pts/0 означает, что для входа использовалось SSH соединение (или другое удаленное соединение, например, telnet).

Также выводится информация о включении/выключении системы.

Последняя строка в файле /var/log/wtmp показывает, когда был создан файл.

Просмотр истории входа для определенного пользователя

Чтобы показать информацию о сессиях определенного пользователя, то для команды last необходимо указать имя этого пользователя:

Ограничить количество строк

Иногда лог, который выводит команда last , может быть очень большой. Чтобы ограничить количество выводимых строк, используется опция -n ЧислоСтрок или просто -ЧислоСтрок .

Выведем только десять свежих записей:

Просмотр неудачных попыток входа в систему

Как было сказано выше, записи о неудачных попытках входа в систему хранятся в лог-файле /var/log/btmp .

Команда last по умолчанию выводит информацию из файла /var/log/wtmp . Чтобы вывести информацию из другого файла, используется опция -f ИмяФайла

Выведем записи о неудачных попытках входа (из файла /var/log/btmp ):

Или же можно воспользоваться командой lastb . Команда lastb работает точно также, как и команда last , но выводит информацию из файла /var/log/btmp

Заключение

Мы рассмотрели использование команды last для просмотра информации об истории входа в систему.

Дополнительную информацию по использованию команды last можно получить, выполнив в терминале:

Источник

Отслеживание журналов входа в систему в Ubuntu

Вступление

Конфигурирование и управление пользователями и группами – основная часть системного администрирования. Эта задача включает в себя мониторинг возможностей входа всех элементов системы.

В данном руководстве представлены основные понятия об управлении пользователями и ведении журнала аутентификации. Данные принципы работы изучаются на примере выделенного сервера Ubuntu 12.04, но любой современный дистрибутив Linux работает таким же образом.

В третьей части говорится о том, как отслеживать журнал регистрации доступа, чтобы убедиться в том, что система доступна только для авторизованных пользователей.

Отслеживание входа в систему

Основным компонентом управления аутентификацией является мониторинг системы после настройки пользователей.

К счастью, современные системы Linux регистрируют все попытки аутентификации в дискретном файле. Он расположен в «/var/log/auth.log».

sudo less /var/log/auth.log

May 3 18:20:45 localhost sshd[585]: Server listening on 0.0.0.0 port 22.

May 3 18:20:45 localhost sshd[585]: Server listening on :: port 22.

May 3 18:23:56 localhost login[673]: pam_unix(login:session): session opened fo

r user root by LOGIN(uid=0)

May 3 18:23:56 localhost login[714]: ROOT LOGIN on ‘/dev/tty1’

Sep 5 13:49:07 localhost sshd[358]: Received signal 15; terminating.

Sep 5 13:49:07 localhost sshd[565]: Server listening on 0.0.0.0 port 22.

Sep 5 13:49:07 localhost sshd[565]: Server listening on :: port 22.

. . .

Использование команды «last»

Как правило, нужно отследить только самые последние попытки входа. Это можно сделать при помощи инструмента «last»:

last

demoer pts/1 rrcs-72-43-115-1 Thu Sep 5 19:37 still logged in

root pts/1 rrcs-72-43-115-1 Thu Sep 5 19:37 — 19:37 (00:00)

root pts/0 rrcs-72-43-115-1 Thu Sep 5 19:15 still logged in

root pts/0 rrcs-72-43-115-1 Thu Sep 5 18:35 — 18:44 (00:08)

root pts/0 rrcs-72-43-115-1 Thu Sep 5 18:20 — 18:20 (00:00)

demoer pts/0 rrcs-72-43-115-1 Thu Sep 5 18:19 — 18:19 (00:00)

Это действие выводит отформатированную версию файла «/etc/log/wtmp».

Как можно видеть, в первой и третьей строках показано, что пользователь все еще находится в системе.

В противном случае, общее время сеанса пользователя задается набором значений, разделенных дефисом.

Использование команды «lastlog»

Чтобы получить подобную информацию в другом виде, можно просмотреть последний раз входа в систему каждого пользователя.

Это можно сделать, войдя в файл «/etc/log/lastlog». Данная информация сортируется в соответствии с записями в файле «/etc/passwd»:

lastlog

Username Port From Latest

root pts/1 rrcs-72-43-115-1 Thu Sep 5 19:37:02 +0000 2013

daemon **Never logged in**

bin **Never logged in**

sys **Never logged in**

sync **Never logged in**

games **Never logged in**

. . .

Здесь можно увидеть время последнего входа в систему каждого пользователя.

Обратите внимание, на данный момент многие пользователи системы никогда не входили, о чем говорит значение **Never logged in**.

Итоги

Авторизация пользователей в Linux является относительно гибкой областью управления системой, так как одну и ту же задачу можно выполнить разными способами при помощи простых инструментов.

Важно запомнить, где система хранит информацию о входе, чтобы отслеживать внесенные на сервер изменения

Источник

Лог файлы Linux по порядку

Невозможно представить себе пользователя и администратора сервера, или даже рабочей станции на основе Linux, который никогда не читал лог файлы. Операционная система и работающие приложения постоянно создают различные типы сообщений, которые регистрируются в различных файлах журналов. Умение определить нужный файл журнала и что искать в нем поможет существенно сэкономить время и быстрее устранить ошибку.

Журналирование является основным источником информации о работе системы и ее ошибках. В этом кратком руководстве рассмотрим основные аспекты журналирования операционной системы, структуру каталогов, программы для чтения и обзора логов.

Основные лог файлы

Все файлы журналов, можно отнести к одной из следующих категорий:

Большинство же лог файлов содержится в директории /var/log .

- /var/log/syslog или /var/log/messages содержит глобальный системный журнал, в котором пишутся сообщения с момента запуска системы, от ядра Linux, различных служб, обнаруженных устройствах, сетевых интерфейсов и много другого.

- /var/log/auth.log или /var/log/secure — информация об авторизации пользователей, включая удачные и неудачные попытки входа в систему, а также задействованные механизмы аутентификации.

- /var/log/dmesg — драйвера устройств. Одноименной командой можно просмотреть вывод содержимого файла. Размер журнала ограничен, когда файл достигнет своего предела, старые сообщения будут перезаписаны более новыми. Задав ключ —level= можно отфильтровать вывод по критерию значимости.

- /var/log/alternatives.log — Вывод программы update-alternatives , в котором находятся символические ссылки на команды или библиотеки по умолчанию.

- /var/log/anaconda.log — Записи, зарегистрированные во время установки системы.

- /var/log/audit — Записи, созданные службой аудита auditd .

- /var/log/boot.log — Информация, которая пишется при загрузке операционной системы.

- /var/log/cron — Отчет службы crond об исполняемых командах и сообщения от самих команд.

- /var/log/cups — Все, что связано с печатью и принтерами.

- /var/log/faillog — Неудачные попытки входа в систему. Очень полезно при проверке угроз в системе безопасности, хакерских атаках, попыток взлома методом перебора. Прочитать содержимое можно с помощью команды faillog .

- var/log/kern.log — Журнал содержит сообщения от ядра и предупреждения, которые могут быть полезны при устранении ошибок пользовательских модулей встроенных в ядро.

- /var/log/maillog/ или /var/log/mail.log — Журнал почтового сервера, используемого на ОС.

- /var/log/pm-powersave.log — Сообщения службы экономии заряда батареи.

- /var/log/samba/ — Логи файлового сервера Samba , который используется для доступа к общим папкам Windows и предоставления доступа пользователям Windows к общим папкам Linux.

- /var/log/spooler — Для представителей старой школы, содержит сообщения USENET. Чаще всего бывает пустым и заброшенным.

- /var/log/Xorg.0.log — Логи X сервера. Чаще всего бесполезны, но если в них есть строки начинающиеся с EE, то следует обратить на них внимание.

Для каждого дистрибутива будет отдельный журнал менеджера пакетов.

- /var/log/yum.log — Для программ установленных с помощью Yum в RedHat Linux.

- /var/log/emerge.log — Для ebuild -ов установленных из Portage с помощью emerge в Gentoo Linux.

- /var/log/dpkg.log — Для программ установленных с помощью dpkg в Debian Linux и всем семействе родственных дистрибутивах.

И немного бинарных журналов учета пользовательских сессий.

- /var/log/lastlog — Последняя сессия пользователей. Прочитать можно командой last .

- /var/log/tallylog — Аудит неудачных попыток входа в систему. Вывод на экран с помощью утилиты pam_tally2 .

- /var/log/btmp — Еже один журнал записи неудачных попыток входа в систему. Просто так, на всякий случай, если вы еще не догадались где следует искать следы активности взломщиков.

- /var/log/utmp — Список входов пользователей в систему на данный момент.

- /var/log/wtmp — Еще один журнал записи входа пользователей в систему. Вывод на экран командой utmpdump .

И другие журналы

Так как операционная система, даже такая замечательная как Linux, сама по себе никакой ощутимой пользы не несет в себе, то скорее всего на сервере или рабочей станции будет крутится база данных, веб сервер, разнообразные приложения. Каждое приложения или служба может иметь свой собственный файл или каталог журналов событий и ошибок. Всех их естественно невозможно перечислить, лишь некоторые.

- /var/log/mysql/ — Лог базы данных MySQL.

- /var/log/httpd/ или /var/log/apache2/ — Лог веб сервера Apache, журнал доступа находится в access_log , а ошибки — в error_log .

- /var/log/lighthttpd/ — Лог веб сервера lighttpd.

В домашнем каталоге пользователя могут находится журналы графических приложений, DE.

/.xsession-errors — Вывод stderr графических приложений X11.

/.xfce4-session.verbose-log — Сообщения рабочего стола XFCE4.

Чем просматривать — lnav

Почти все знают об утилите less и команде tail -f . Также для этих целей сгодится редактор vim и файловый менеджер Midnight Commander. У всех есть свои недостатки: less неважно обрабатывает журналы с длинными строками, принимая их за бинарники. Midnight Commander годится только для беглого просмотра, когда нет необходимости искать по сложному шаблону и переходить помногу взад и вперед между совпадениями. Редактор vim понимает и подсвечивает синтаксис множества форматов, но если журнал часто обновляется, то появляются отвлекающие внимания сообщения об изменениях в файле. Впрочем это легко можно обойти с помощью .

Недавно я обнаружил еще одну годную и многообещающую, но слегка еще сыроватую, утилиту — lnav, в расшифровке Log File Navigator.

Установка пакета как обычно одной командой.

Навигатор журналов lnav понимает ряд форматов файлов.

- Access_log веб сервера.

- CUPS page_log

- Syslog

- glog

- dpkg.log

- strace

- Произвольные записи с временными отметками

- gzip, bzip

- Журнал VMWare ESXi/vCenter

Что в данном случае означает понимание форматов файлов? Фокус в том, что lnav больше чем утилита для просмотра текстовых файлов. Программа умеет кое что еще. Можно открывать несколько файлов сразу и переключаться между ними.

Программа умеет напрямую открывать архивный файл.

Показывает гистограмму информативных сообщений, предупреждений и ошибок, если нажать клавишу . Это с моего syslog-а.

Кроме этого поддерживается подсветка синтаксиса, дополнение по табу и разные полезности в статусной строке. К недостаткам можно отнести нестабильность поведения и зависания. Надеюсь lnav будет активно развиваться, очень полезная программа на мой взгляд.

Источник