- Как узнать, какой процесс изменяет файл

- Как установить auditd (auditctl)

- Как запустить монитор доступа и изменений файла

- Запуск auditd без перевода в фон

- Как просмотреть журнал auditd

- Как остановить службу auditd

- Как удалить все правила отслеживания изменений папок и файлов

- Ошибка «Error opening /var/log/audit/audit.log (Нет такого файла или каталога)»

- Примеры настройки auditd

- Файлы auditd

- Документация по auditd

- linux-notes.org

- Добавить комментарий Отменить ответ

- Как найти пользователя, который удалил файл?

- 2 ответа 2

- Скрытность в Linux. Заметаем следы

- Узнать Временные Метки Файла

- Разница Между Временами «Доступа», «Модификации» и «Изменения»

- Изменение Времени «Доступа» и «Модификации» Файла

- Подделка Времени «Изменения» Файла

- Заметаем Следы 😉

- Очистить или Удалить Историю Входов в Linux

- Удаление Информации о Последних Подключениях

- Очистить Историю Команд в BASH

- Полностью удалить историю Bash

- Удалить определенную строку из истории Bash

- Очистить историю команд текущей сессии

- Не сохранять команду в истории Bash

- Не сохранять все команды текущей сессии в истории Bash

- Изменение Прав Доступа к Файлам и Папка в Linux — Основы Chmod

- Синтаксис

- Классы доступа

- Операторы

- Права доступа

- Числовые права доступа

- 10 Простых Примеров :

- Запуск Команд на Удаленном Linux Сервере через SSH

- Выполнение Команд на Удаленном Linux Сервере

- Узнать uptime удаленного сервера

- Перезагрузить удаленный сервер

- Запуск Нескольких Команд через SSH

- Узнать Uptime и Disk Usage

- Узнать Memory Usage и Load Average

- Показать Версию Ядра, информацию о CPU и кол-во RAM

- Выполнение Локального Скрипта на Удаленном Linux Сервере

- Запустить Локальный Скрипт ‘local_script.sh’ на Удаленной Машине

- 7 Советов — Настройка Истории Команд в Bash

- 1. Добавляем Отображение Даты и Времени в Bash History

- 2. Увеличиваем Размер Хранимой Истории

- 3. Добавляем Команды Bash в Файл с Историей

- 4. Мгновенно Сохранять Историю Команд

- 5. Контролируйте Bash History

- 6. Игнорировать Определенные Команды

- 7. Одна Команда — Одна Запись в Истории

- Изменить Имя Файла с Историй Команд

Как узнать, какой процесс изменяет файл

В Linux имеется платформа аудита, которая позволяет узнать обо всех случаях доступа к файлу, его изменениях или запуске. Также можно вести наблюдение за изменением целых директорий.

Как установить auditd (auditctl)

В Debian, Linux Mint, Kali Linux, Ubuntu и их производных для установки выполните команду:

В Arch Linux, Manjaro, BlackArch и их производных данный пакет называется audit и входит в core репозиторий, следовательно, он предустановлен по умолчанию.

В CentOS для установки выполните команду:

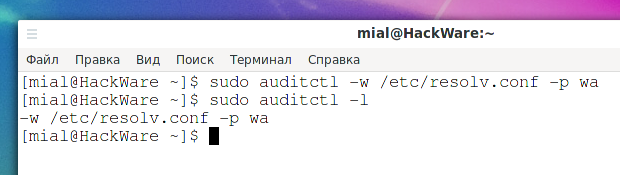

Как запустить монитор доступа и изменений файла

Необходимо начать с добавления правил. Следующая команда добавляет монитор доступа и изменения файла /etc/resolv.conf:

Это пример команды с другой нотацией, но выполняет она идентичное действие — мониторит все изменения и доступ к файлу /etc/resolv.conf:

Проверить, какие правила добавлены, можно следующей командой:

Хотя правило добавлено, служба аудита ещё не запущена. Для её запуска выполните команду:

Если вы хотите добавить данную службу в автозагрузку, то выполните:

Запуск auditd без перевода в фон

Предыдущая команда запустит auditd как демон, то есть служба в фоне. Если вам это не нужно и вы хотите запустить auditd на переднем плане, то вместо использования systemctl выполните следующую команду:

В этом случае все события с отслеживаемыми файлами или папками будут отображаться в стандартном выводе. При этом файл журнала не будет вестись.

Это полезно при отладке правил, либо если вам нужно проследить за событиями в короткий промежуток времени.

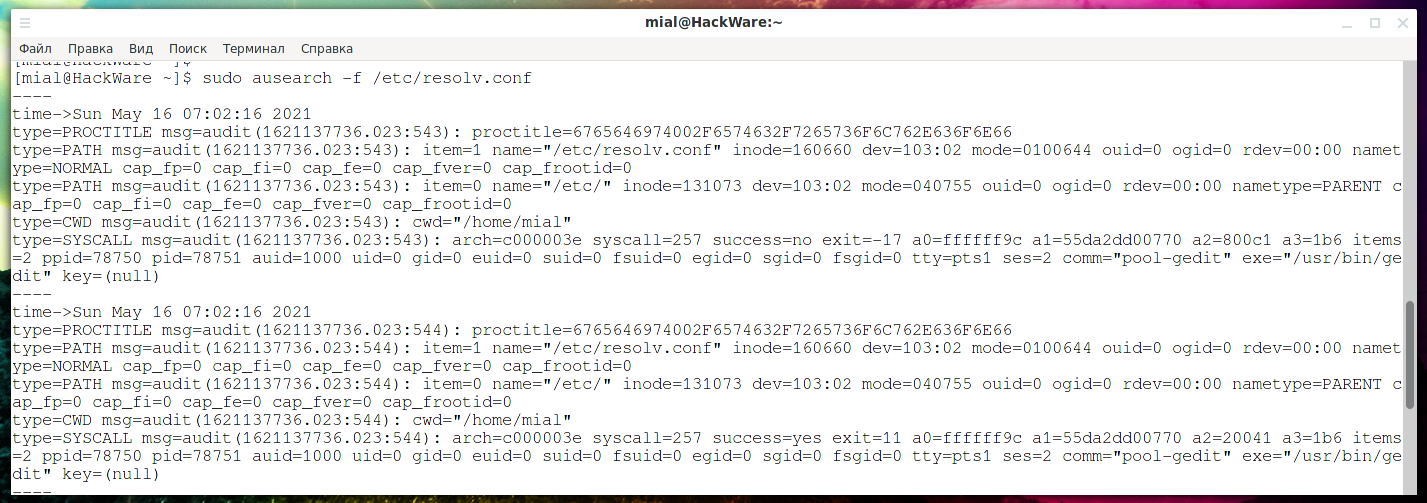

Как просмотреть журнал auditd

Журнал auditd хранится в файле /var/log/audit/audit.log. Но вместо того, что просматривать его напрямую, можно воспользоваться утилитой ausearch, например:

Если будет выведено

значит данный файл ещё не трогала ни одна программа.

Если события произошли, там будут примерно следующие записи:

Чтобы узнать, какая программа выполнила действие, смотрите строку «exe=».

Как остановить службу auditd

Чтобы удалить службу из автозагрузки, выполните команду:

Если вы попытаетесь остановить службу следующей командой:

То вы получите сообщение, что это не удалось, так как операция отклонена:

Для остановки службы выполните команду:

Как удалить все правила отслеживания изменений папок и файлов

Чтобы удалить сразу все правила, выполните команду:

Возможно удаление отдельных правил (как по отслеживаемому событию, так и по привязанному идентификатору).

Ошибка «Error opening /var/log/audit/audit.log (Нет такого файла или каталога)»

Если вы получили ошибку

То она означает, что служба audit не была запущена (вы забыли её запустить, она не запустилась из-за ошибки, либо вы запустили её на переднем плане).

Примеры настройки auditd

Чтобы посмотреть все системные вызовы, сделанные определённой программой:

Чтобы увидеть файлы, открываемые определённым пользователем:

Чтобы увидеть неудачные вызовы openat:

Для слежения за изменениями файла (два способа выражения):

Для рекурсивного слежения за директорией на предмет изменений (два способа выражения):

Чтобы посмотреть, получал ли администратор доступ к файлам пользователя:

Файлы auditd

- /etc/audit/auditd.conf — конфигурационный файл для демона audit

- /etc/audit/audit.rules — правила audit для загрузки во время запуска

- /etc/audit/rules.d/ — директория, содержащая индивидуальные наборы правил для компиляции в один файл с помощью augenrules

- /etc/audit/plugins.d/ — директория, содержащая индивидуальные файлы конфигураций плагинов

- /var/run/auditd.state — сообщение о внутреннем состоянии

Документация по auditd

В данной статье показано, как начать использовать auditd для отслеживания изменений в файле и отслеживанию доступа к файлу.

Возможности auditd не исчерпываются показанными примерами и имеется несколько утилит, с множеством настроек и опций, которые позволяют очень гибко настраивать правила мониторинга происходящего в файловой системе, а также выполнять другие сопутствующие действий.

С помощью man вы можете ознакомиться со следующей документацией:

Источник

linux-notes.org

Иногда, нужно найти все измененные файлы или папки в Unix/Linux ОС и в моей статье «Поиск последних измененных файлов/папок в Unix/Linux» я расскажу как это сделать.

Чтобы найти все файлы, которые были изменены с момента определенного времени (т.е. час назад, день назад, 24 часа назад и так далее) в Unix и Linux имеется команда find и она очень пригодиться для таких целей.

Чтобы найти все файлы, которые были изменены в течение последних 24 часов (последний полный день) в текущем каталоге и в его подкаталогах, используйте:

Опция «-mtime -1» сообщает команде find искать модифицированные файлы за последние сутки (24 часа).

Опция «-print» сообщает «find» выводить файлы и их пути (где они лежат) и данную команду можно заменить на «-ls» если нужно вывести подробную информацию о файле.

Примеры:

Например нужно найти файлы, что были изменены за последние 30 минут в папке /home/captain:

И приведу пример подобного, но для папки:

Например нужно найти измененные файлы за 5 дней, но не включать в поиск вчерашний день (за последний день):

Для полного счастья, можно вывести время модификации и отсортировать по нему:

Чтобы ограничить уровень вложенности, добавьте параметр «-depth». Например, поиск с уровнем вложенности не более 3 папок:

Поиск файлов в /home/captain директории (и во всех ее подпапках) которые были изменены в течение последних 60 минут, и вывести их атрибуты:

В качестве альтернативы, вы можете использовать xargs команду, чтобы достичь того же:

Поиск последних измененных файлов/папок в Unix/Linux завершен.

Добавить комментарий Отменить ответ

Этот сайт использует Akismet для борьбы со спамом. Узнайте, как обрабатываются ваши данные комментариев.

Источник

Как найти пользователя, который удалил файл?

Какой-то пользователь на моем сервере просто удалил файл, я хочу узнать, кто это сделал. Просматривать историю каждого невозможно, и команда не может быть такой простой, как rm -rf file . Можно ли узнать, кто внес последние изменения в папку? Я нахожусь на Linux.

2 ответа 2

В общем, сложно определить, кто удалил файлы, кто изменил файлы, не зная о «системе журналирования» или предварительно настроенных событиях.

Попробуйте выяснить, кто вошел в тот момент, когда каталог был удален.

проверьте системный журнал ОС (/var/adm/syslog/syslog.log для hp-ux, /var /log /messages для linux)

Попробуйте последний коммандос, чтобы получить список тех, кто вошел в систему, когда

Проверьте историю команд sidadm, пользователя root, используйте команду history или псевдоним h

Проверьте, есть ли запущенные скрипты, которые регулярно удаляют файлы

Также Вы можете посмотреть на ваших пользователей. bash_history, предполагая, что они используют bash:

Выполните следующие команды в терминале:

это файл, который может удалить только пользователь root, затем посмотрите на .bash_history пользователя root, но затем вы должны выяснить, кто был зарегистрирован как пользователь root или имеет права root. Для этого вам может помочь команда last root | more

Поскольку каталог trans может быть подключен по NFS к другим серверам, возможно, вам также потребуется выполнить проверки там.

Также для будущего использования установите любые решения SIEM с открытым исходным кодом, такие как alienvault и т.д., Которые могут помочь вам поддерживать и регистрировать события.

Источник

Скрытность в Linux. Заметаем следы

Файлы в Linux имеют 3 типа временных меток: время доступа (англ. access time, сокр. atime), время модификации (англ. modification time, сокр. mtime) и время изменения (англ. change time, сокр. ctime).

Однажды может возникнуть необходимость подделать временные меткикакого-либо файла.

Время доступа (atime), как и время модификации (mtime) могут быть легко изменены с помощью команды touch, но для подделки метки времени изменения (ctime) стандартного решения не существует.

Тем не менее, в качестве обходного пути, можно установить системное время в то значение на которое вы хотите изменить ctime файла, затем использовать команду touch на этом файле и потом откатить системное время обратно.

Из приведенной ниже статьи вы узнаете, как сохраняя анонимность изменять временные метки файла.

Узнать Временные Метки Файла

Чтобы получить информацию о текущий временных метках файла воспользуетесь командой stat :

Разница Между Временами «Доступа», «Модификации» и «Изменения»

| Временная метка | Когда она обновляется? |

|---|---|

| atime | Время доступа к файлу обновляется когда вы открываете файл либо когда он используется для других операций, например таких как: grep, cat, head и т.д. |

| mtime | Время модификации файла обновляется когда вы изменяете его содержимое либо сохраняете файл. |

| ctime | Время изменения файла обновляется когда меняются его атрибуты, такие как владелец файла, права, либо он перемещается на другую файловую систему. Также это время обновляется и при изменения времени модификации файла. |

Изменение Времени «Доступа» и «Модификации» Файла

Изменить время доступа к файлу (atime) :

Изменить время модификации файла (ctime) :

Подделка Времени «Изменения» Файла

Как я уже говори ранее, не существует стандартного решения для подделки времени изменения файла (ctime).

Тем не менее, это можно сделать если сначала поменять системное время на то, на которое вы хотите поменять ctime, затем использовать команду touch на файле и потом откатить системное время обратно.

Изменение системного времени может привести к неожиданным последствиям. Используйте приведенные ниже команды только на свой страх и риск.

Сохраните текущую дату и время в переменную NOW :

Установите поддельное системное время (необходим root) :

Используйте команду touch на файле для изменения всех временных меток на поддельные :

Откатите время назад (необходим root) :

Для увеличения скорости выполнения модификаций и как следствие уменьшения риска возможных последствий, вы можете выполнит приведенные выше команды следующим образом :

Заметаем Следы 😉

Чтобы замести следы не забудьте очистить значение переменной, а также почистить логи и историю.

Очистите значение переменной NOW :

Из файла /var/log/messages удалите строки с информацией об изменении системного времени (необходим root) :

Очистите историю входов в Linux (необходим root) :

Очистите историю текущей сессии :

Очистить или Удалить Историю Входов в Linux

В Linux системах есть три стандартные команды, которые показывают информацию о последних подключавшихся пользователях : last, lastb, и lastlog.

Вывод этих команд включает : логин, время последнего подключения, IP адрес, порт и т.д.

И иногда, чтобы сохранить анонимность, возникает необходимость очистить историю последних подключений.

| Команда | Журнал логов | Описание |

|---|---|---|

| last | /var/log/wtmp | История успешных входов/выходов |

| lastb | /var/log/btmp | История неудавшихся попыток входа |

| lastlog | /var/log/lastlog | Список последних подключавшихся пользователей |

Удаление Информации о Последних Подключениях

Для удаления всей информации о последних подключавшихся пользователях необходимо очистить журналы с логами :

Очистить Историю Команд в BASH

Полностью удалить историю Bash

Выполните следующую команду для полного удаления всей истории Bash :

| Опции | Описание |

|---|---|

| -c | Очистить файл истории |

| -w | Внести команды текущей сессии в файл с историей |

Удалить определенную строку из истории Bash

| Опция | Описание |

|---|---|

| -d | Удалить строку с указанным номером из истории |

Очистить историю команд текущей сессии

Выполните для удаления истории команд только текущей сессии :

| Опция | Описание |

|---|---|

| -r | Прочитать файл с текущие историей и добавить его содержимое к списку истории команд |

Не сохранять команду в истории Bash

Выполнить команду не занося ее в историю Bash :

$ команда

Поставьте пробел перед любой командой и она не будет сохранена в истории Bash.

Не сохранять все команды текущей сессии в истории Bash

Отключение HISTFILE приводит к тому, что пока Вы не выйдите из текущей сессии, любые команды которые Вы будете выполнять не будут сохраняться в файле с историей bash_history :

Изменение Прав Доступа к Файлам и Папка в Linux — Основы Chmod

Команда сhmod (change mode) служит для изменения прав доступа к файлам и папкам.

Синтаксис

Команды chmod имеет следующий синтаксис :

- -R, —recursive; изменять файлы и директории рекурсивно

- -f, —silent, —quiet; не выводить сообщения об ошибках

Показать текущие права на файл / директорию можно с помощью команды ls :

или используя команду stat :

Классы доступа

Классы доступа используются для того, чтобы определить какому пользователю назначаются права. Если класс доступа не указан, то по умолчанию используется класс “all”. Классы доступа представлены одной или несколькими из ниже перечисленных букв :

| Класс | Class | Описание |

|---|---|---|

| u | user | владелец файла (папки) |

| g | group | пользователи, которые являются членами группы к которой принадлежит файл (папка) |

| o | others | пользователи, которые не являются ни владельцем файла (папки), ни входят в группу файла (папки) |

| a | all | все три перечисленных выше класса, то же самое что ugo |

Операторы

Программа chmod использует оператор для того, чтобы указать каким образом будут применены права доступа к файлам или папкам. Приняты следующие операторы :

| Оператор | Описание |

|---|---|

| + | добавить указанные права доступа к указанному классу |

| — | убрать указанные права доступа из указанного класса |

| = | присвоить указанные права доступа |

Права доступа

Права доступа указывают какие полномочия следует предоставить или забрать у указанного класса. Существуют три основных вида прав доступа, которые соответствуют базовым полномочиям :

| Права доступа | Name | Описание |

|---|---|---|

| r | read | права на чтение содержимого файла или директорию (просматривать файлы и поддиректории в папке) |

| w | write | права на запись в файл или директорию (создавать файлы и поддиректории в папке) |

| x | execute | права на исполнение файла в качестве программы/скрипта либо права на вход в директорию (просмотр дерева каталога) |

| X | special execute | права на вход в директорию и права на исполнение файла, в случае, если хотя бы одному классу уже назначено право на исполнение (для любого из user, group или other) |

[X] сам по себе не является правом доступа, но тем не менее, может использоваться вместо x. Он на самом деле полезен только в случае использования оператора ‘+’ в сочетании с опцией -R, для того чтобы предоставить группе или остальным пользователям права доступа к дереву каталога, не давая прав на исполнение обычных файлов (например текстовых), что случится при применении команды ‘chmod -R a+rx’. Таким образом вместо нее можно использовать ‘X’, и соответственно выполнить ‘chmod -R a+rX’.

Числовые права доступа

Возможно использование прав доступа как в символьной, так и в числовой форме.

Числовая форма для прав доступа :

- Первая цифра используется для обозначения user (пользователь)

- Вторая цифра используется для обозначения group (группа)

- Третья цифра используется для обозначения others (остальные)

| # | Права | Описание |

|---|---|---|

| 7 | rwx | чтение, запись, исполнение |

| 6 | rw- | чтение, запись |

| 5 | r-x | чтение, запись |

| 4 | r— | чтение |

| 3 | -wx | запись, исполнение |

| 2 | -w- | запись |

| 1 | —x | исполнение |

| 0 | — | нет прав |

10 Простых Примеров :

1. Добавить всем права на чтение файла :

2. Забрать права на исполнение файла у всех :

3. Добавить всем права на чтение и запись :

4. Установить права на чтение и запись для владельца и забрать права у всех остальных :

5. Для директории и всего ее содержимого добавить права на запись для владельца, и забрать права на запись для всех остальных :

6. Забрать у всех все права :

7. Дать всем права на права на чтение, запись и выполнение файла :

8. Задать права на чтение и запись без права на исполнение для владельца и группы, а все остальным дать право только на чтение :

9. Назначить права ‘-rwx’ для владельцев директорий, добавить права ‘rw’ для владельцев файлов, ‘—‘ для всех остальных :

10. Забрать у всех права на исполнение файлов в директории и поддиректориях, но в то же время, разрешить всем просматривать содержимое директорий :

Запуск Команд на Удаленном Linux Сервере через SSH

В этой заметке Вы найдете различные примеры того, как выполнять команды на удаленном Linux сервере и получать результат локально.

Данная информация будет очень полезна, если Вы пишете Bash скрипт, который будет запускаться с локальной машины и выполнять какие-либо команды на удаленном сервере.

- выполнить команду на удаленном Linux сервере;

- запустить множество команд через SSH;

- выполнить локальный скрипт на удаленном Linux сервере без его копирования.

Выполнение Команд на Удаленном Linux Сервере

Узнать uptime удаленного сервера

Перезагрузить удаленный сервер

Запуск Нескольких Команд через SSH

СПОСОБ 1 :

Узнать Uptime и Disk Usage

СПОСОБ 2 :

Узнать Memory Usage и Load Average

СПОСОБ 3 :

Показать Версию Ядра, информацию о CPU и кол-во RAM

Выполнение Локального Скрипта на Удаленном Linux Сервере

Запустить Локальный Скрипт ‘local_script.sh’ на Удаленной Машине

7 Советов — Настройка Истории Команд в Bash

Настройка истории команд в Bash осуществляется путем добавления переменных окружения в файл

Чтобы изменения в

/.bashrc вступили в силу, выполните :

1. Добавляем Отображение Даты и Времени в Bash History

Иногда очень полезно узнать время, когда какая-либо команда была выполнена.

Установите HISTTIMEFORMAT, чтобы сохранять время выполнения каждой команды.

Для этого добавьте следующую строку в файл

Теперь, набрав history, Вы получите следующий вывод :

2. Увеличиваем Размер Хранимой Истории

Увеличьте HISTSIZE — количество команд, которые необходимо запоминать в списке истории (стандартное значение — 500).

Увеличьте HISTFILESIZE — максимальное количество строк, содержащееся в файле истории (стандартное значение — 500).

3. Добавляем Команды Bash в Файл с Историей

Bash перезаписывает файл .bash_history?

Чтобы добавлять новые команды в файл с историей, а не переписывать его каждый раз, добавьте следующую строку в

4. Мгновенно Сохранять Историю Команд

По умолчанию, Bash записывает историю команд в .bash_history, при завершении сессии.

Если сессия внезапно оборвется Вы потеряете текущую историю команд.

Используйте переменную $PROMPT_COMMAND, чтобы сохранять команды сразу после выполнения :

Добавьте следующую строку в файл

/.bashrc, если переменная $PROMPT_COMMAND не была задана ранее :

Добавьте следующую строку, если переменная $PROMPT_COMMAND уже была задана :

5. Контролируйте Bash History

HISTCONTROL — представляет из себя список опций, разделенных двоеточиями.

Они контролируют каким образом список команд сохраняется в истории.

| Опция | Описание |

|---|---|

| ignorespace | не сохранять строки начинающиеся с символа |

| ignoredups | не сохранять строки, совпадающие с последней выполненной командой |

| ignoreboth | использовать обе опции ‘ignorespace’ и ‘ignoredups’ |

| erasedups | удалять ВСЕ дубликаты команд с истории |

6. Игнорировать Определенные Команды

HISTIGNORE — список шаблонов через двоеточие, используемых для принятия решения о сохранении строк с командами в списке истории.

Не сохранять команды ls, ps и history :

Не сохранять команды начинающиеся с s :

7. Одна Команда — Одна Запись в Истории

Сохранять все строки многострочной команды в одной записи списка истории :

Изменить Имя Файла с Историй Команд

Используйте HISTFILE для изменения имени файла, в котором сохраняется история команд. Стандартное значение

Источник