Linux l2tp ipsec клиенты не видят друг друга

Бесплатный чек-лист

по настройке RouterOS

на 28 пунктов

l2tp+ipsec клиент не видит локальную сеть

Правила форума

Как правильно оформить вопрос.

Прежде чем начать настройку роутера, представьте, как это работает. Попробуйте почитать статьи об устройстве интернет-сетей. Убедитесь, что всё, что Вы задумали выполнимо вообще и на данном оборудовании в частности.

Не нужно изначально строить Наполеоновских планов. Попробуйте настроить простейшую конфигурацию, а усложнения добавлять в случае успеха постепенно.

Пожалуйста, не игнорируйте правила русского языка. Отсутствие знаков препинания и неграмотность автора топика для многих гуру достаточный повод проигнорировать топик вообще.

1. Назовите технологию подключения (динамический DHCP, L2TP, PPTP или что-то иное)

2. Изучите темку «Действия до настройки роутера».

viewtopic.php?f=15&t=2083

3. Настройте согласно выбранного Вами мануала

4. Дочитайте мануал до конца и без пропусков, в 70% случаев люди просто не до конца читают статью и пропускают важные моменты.

5. Если не получается, в Winbox открываем терминал и вбиваем там /export hide-sensitive. Результат в топик под кат, интимные подробности типа личных IP изменить на другие, пароль забить звездочками.

6. Нарисуйте Вашу сеть, рисунок (схему) сюда. На словах может быть одно, в действительности другое.

Добрый день. Обращаюсь за помощью, так как google не помог(

Удаленный пользователь не видит сеть за портом lan, tracert соответственно идет до 192.168.90.1, при этом в интернет доступ есть.

Все правила фаервола убрал, думал что он блокирует. Не помогло.

На клиете (Windows 7) стоит галка использовать удаленный шлюз сети.

Железо RB2011UiAS RouterOS 6.36

Источник

Соединить две сети по VPN IPsec каналу

Друзья, подскажите как и в какую сторону рыть. А то пока ничего не понимаю.

1. Есть удаленная сеть 192.168.0.0/24. Стоит на ней роутер ZyXel, по адресу 192.168.0.10. На нем настроен IPsec. В сети разные, всякие устройства.

2. Есть локальная сеть 192.168.1.0/24 под руководством роутера F660. Доступ к F660 есть только пользовательский, т.е. на нем маршруты настроить не могу. В локальной сети есть Ubuntu 16.04 Server (192.168.1.11) и машин под Windows (192.168.1.12). На Ubuntu Server поднят клиент Strongswan к ZyXel, IPsec бегает, работает, жужжит.

1. С Ubuntu Server я вижу (пингую) всю удаленную сеть (192.168.0.0/24). Так настроен маршрут на ZyXel в настройках IPsec.

2. Из удаленной сети (192.168.0.0/24) я вижу Ubuntu Server (192.168.1.11), могу его пинговать.

3. Из удаленной сети (192.168.0.0/24) я не вижу локальную сеть (192.168.1.0/24), не могу пинговать машины. Исключение Ubuntu Server (192.168.1.11) с поднятым каналом IPsec.

4. Из локальной сети (192.168.1.0/24) я не могу пинговать удаленную сеть (192.168.1.0/24), включая точку входа ZyXel.

Задача: нужно сделать маршрутизацию (желательно на всех машинах локальной сети не прописывать ее руками) между локальной и удаленной сетью. Нутром чую, что тут что-то завязано на маршруты, причем ковырять надо на Ubuntu Server в первую очередь.

Дополнительно пробовал прописать маршрут на Windows машине (192.168.1.12) следующий маршрут: route add 192.168.0.0 mask 255.255.255.0 192.168.1.11

Когда прописал это дело в первый раз, то смог пинговать машины в удаленной (192.168.0.0/24) сети. Но потом перезагрузил Ubuntu Server и возможность пропала (IP-адрес у сервера не изменился).

Буду рад развернутым мыслям 🙂

Нарисуй на бумаге как у тебя пинг идёт через тоннель, особенно обратный маршрут в обоих случаях. Чую что со стороны F660 он идёт на собственно F660 а не на бубунту-vpn, где благополучно теряется

И вообще иметь гейт без админки зло. Преврати уж тогда бубунту в полноценный гейт с дефолтом на F660, и сделай её (бубунту) дефолтом для всех остальных

Нарисуй на бумаге как у тебя пинг идёт через тоннель, особенно обратный маршрут в обоих случаях. Чую что со стороны F660 он идёт на собственно F660 а не на бубунту-vpn, где благополучно теряется

Вот так оно выглядит на Windows машине:

Т.е. как бы маршрут есть. Плюс, если пингую, то вроде бы как пакет до Ubuntu Server доходит:

И вообще иметь гейт без админки зло.

Стопроцентное зло. В сети еще есть маршрутеризатор LinkSys e3200, можно его подключить после F660, но он старенький и как бы уже просится на замену.

Преврати уж тогда бубунту в полноценный гейт с дефолтом на F660, и сделай её (бубунту) дефолтом для всех остальных

Можно подумать, но вдруг навернется. Железка без винта, мне кажется как-то более надежной.

Форвардинг на убунте включен?

Включил — пинги из локальной сети теперь стали доходить до удаленной на тех машинах, где прописан route add. Ура.

Из удаленной сети пинги не доходят до локальной сети, за исключением Ubuntu Server (там где IPsec клиент).

Неплохо бы конфиг стронгсвана и iptables-save заодно.

Из интересного в стронгсване только ipsec.conf, остальное по умолчанию все

Это почему? У тебя ж «справа» только 192.168.0.0/24.

Еще дай ip r с убунты для полной картины.

Это почему? У тебя ж «справа» только 192.168.0.0/24.

Если поставить 192.168.0.0/24 то выдает ошибку подсети. Я так понимаю, что проблема в не очень совместимой реализацией IPsec на ZyXel и StrongSwan. Ноги растут откуда-то из Cisco Unity, где именно так и указывают нулевую сеть.

А докуда сейчас долетают пинги, если локалку пингует удаленная машина?

Так, до Ubuntu Server (клиент IPsec) из удаленной сети пинги долетают замечательно:

А покажи ip xfrm policy на убунте.

И до кучи tcpdump с нее же, когда 12ю машинку пытается пинговать удаленная.

Просто повторю,то что уже описано здесь. Пункты 3,4. потому что клиенты посылают ответ по дефолтному маршруту, т.е. без прописывания им отдельного роута через Ubuntu работать не будет.

И традиция, если у вас винда, то не забываем про ее fw/антивири. По умолчанию, из других подсетей не принимает.

Т.е. как бы до Ubuntu Server пинг доходит, но что он с ним дальше делает — не очень понятно.

Так я же прописыывал руками на Windows машине:

Отсюда вопрос — что делать и кто виноват? 🙂

Т.е., если я все же смогу настроить маршрутеризацию на 192.168.1.1, то будет ли принимать файрвол на Windows пакеты или нет? Если нет, то получается, нужно на каждой машине подкручивать?

ЯННП, кто такая «виртуальная машина» и кто кого пингует.

Все работает, что ли?

Я все правильно понял, то вы отключили fw на винде, и после этого заработало? Если да, то как обычно два пути, научить винду принимать пакеты от другой сети или замаскарадить на Ubuntu (но в этом случае все пакеты от клиентов из Ubuntu будут представлены ip адресом самой Ubuntu )

Т.е., если я все же смогу настроить маршрутеризацию на 192.168.1.1, то будет ли принимать файрвол на Windows пакеты или нет? Если нет, то получается, нужно на каждой машине подкручивать?

Общие ответ нет, см. мой пост выше, без маскарада не будет.

ЯННП, кто такая «виртуальная машина» и кто кого пингует.

Все работает, что ли?

Да, после отключения файрвола на Win машине в локальной сети, до нее стали доходить пинги из удаленной сети. Т.е. все заработало.

Сейчас жду варианта получения по доступу к роутеру (ONT) локальной сети, дабы прописать маршрут удаленная сеть -> Ubuntu Server.

При этом на Windows машинах, по всей видимости, придется добавлять удаленную сеть в доверенные источники. Что делать на Android машинах — не очень понятно. Но и нужно ли — тоже вопрос 🙂

Далее, после наладки маршрутизации надо будет каким-то образом пропихнуть IPv6 выдачу адресов с удаленной сети в локальную сеть. И направить IPv6 трафик из локальной сети в удаленную. Все по созданному тоннелю.

Я все правильно понял, то вы отключили fw на винде, и после этого заработало? Если да, то как обычно два пути, научить винду принимать пакеты от другой сети или замаскарадить на Ubuntu (но в этом случае все пакеты от клиентов из Ubuntu будут представлены ip адресом самой Ubuntu )

Да, после отключенися FW все заработало так, как и должно было. Т.е. по сути нужно было форвардинг включить на Ubuntu и сделать маршрутеризацию (на стандартном гейтвее или на конкретных машинах).

Идея с маскарадингом понятна, но городить еще один нат в своей собственной сети не хочется. Идея противоположная — объединить две сети 🙂

Идея с маскарадингом понятна, но городить еще один нат в своей собственной сети не хочется. Идея противоположная — объединить две сети 🙂

Если есть какой-то ад, то можно через него все сделать. Нуууу или если нет только ножками по каждому компу 🙂

Далее, после наладки маршрутизации надо будет каким-то образом пропихнуть IPv6 выдачу адресов с удаленной сети в локальную сеть. И направить IPv6 трафик из локальной сети в удаленную. Все по созданному тоннелю.

Ну это уж тожно опишите потом в отдельной теме. что-то сильно забористое по описанию 🙂 Хотя может так и показалось мне.

Если есть какой-то ад, то можно через него все сделать. Нуууу или если нет только ножками по каждому компу 🙂

Нету ад-а. Локальная же сеть 🙂 Домашняя так сказать. А удаленная дачная.

Далее, после наладки маршрутизации надо будет каким-то образом пропихнуть IPv6 выдачу адресов с удаленной сети в локальную сеть. И направить IPv6 трафик из локальной сети в удаленную. Все по созданному тоннелю.

Ну это уж тожно опишите потом в отдельной теме. что-то сильно забористое по описанию 🙂 Хотя может так и показалось мне.

По идее, там должно быть проще. Через OpenVPN оно делается (https://version6.ru/openvpn), надо понять как оно делается через IPsec и на ЯнЧуд-е 🙂

Нету ад-а. Локальная же сеть 🙂 Домашняя так сказать. А удаленная дачная.

Даже ругаться не хочется 🙂

Эмм ovpn раздает локалки всетаки, а не раздает внутри другой сети еще адреса.

Эмм ovpn раздает локалки всетаки, а не раздает внутри другой сети еще адреса.

Там как-то что-то завязано на radvd (https://en.wikipedia.org/wiki/Radvd). Надо разбираться. Пока не очень понятно.

Кстати да, через tap вроде можно раздать. наверное. но вот в реализации такого еще не пробовал, только выдачу клиенту не более.

Тем более интересна отдельная тема если сделаете.

Кстати да, через tap вроде можно раздать. наверное. но вот в реализации такого еще не пробовал, только выдачу клиенту не более.

Тем более интересна отдельная тема если сделаете.

Я для начала на профильном ЯнЧуд форуме хочу спросить. Если получится там ответ, то ссылку дам тут. Если не получится там ответ получить, то открою новую тему тут. Ссылку дам тоже.

Гуру Зухелей ответили, что в текущей реализации никак не протолкнуть IPv6 через IPsec, нужно ждать через одну версию, там реализовали какой-то канальный протокол, вот через него будет можно.

Дополнительно, сам собой сдох тоннель 🙂 Сервер и ZyXel перестали обмениваться SA и канал не поднимается. Чего только не перезагружал — ничего не помогает.

Решил снести StrongSwan и попробовать сразу OpenVPN между Ubuntu и Ubuntu.

Хотя подумал, подумал и решил таки попробовать SoftEther VPN для всего этого дела. По идее (описанию) оно идеально для реализации подходит, даже лучше, чем OpenVPN.

Почему не подходит IPsec, видимо потому, что в нем только L3/TUN (может быть бывает и L2/TAP) и чтобы пропихнуть через него IPv6 DHCP придется в этот тоннель заворачивать какой-то другой тоннель с L2. Что, по всей видимости, не очень здорово, хотя вполне возможно.

Итак, по SoftEhter VPN пробросить IPv6 между сетями оказалось делом очень простым и реализуется оно как минимум 2 способами. Теперь локальная сеть имеет выход в IPv6 сеть и вроде бы как все работает. За исключением малой гадости, которая не дает жить нормально 🙂

Оба сервера Ubuntu (в локальной и удаленной сетях) не видят друг друга ни в какую. Хоть по IPv4, хоть по IPv6. Более того, если захожу на SoftEther с любого мобильного устройства через туннель IPsec/L2TP или OpenVPN (а такую опцию поддерживает SoftEther), то ситуация аналогичная. С устройств видно отлично всю сеть, за исключением Host машины.

По этому поводу уже сломано несколько голов, но хворост до сих пор там.

Итак, коллеги. Итоги некотороего изыскания. SoftEhter VPN оказалась штукой весьма инетерсной. Способной пробивать файрволы (т.е. сервер можно поставить за файрволом). Но обладающей неприятной особенностью: 1. Работает в Linux в User Space. 2. Не создается в системе виртуальный адаптер, а происходит бриджевание на уровне приложения. 3. Как результат — невозможность соединить два Linux-а с доступом с одного на другой, но туннель при этом прокидывается и машины в соединенных сетях друг-друга видят. Равно как для L2, так и для L3 канала. Решить данный заскок коллективным разумом так и не получилось.

Пропихивание IPv6 из одной сети в другую реализуется достаточно легко при помощи тоннелья SE на уровне L2. Когда через тоннель проходят все пакеты Ethernet. Если не хочется конфликта на уровне DHCP IPv4, например, если у вас уже есть DHCP-сервера в каждой из сетей, то фильтруем весь IPv4 трафик. IPv6 роутинг и выдача адресов (срабатывает RA на роутере, раздающим IPv6 в одной из сетей) настраиваются чисто автоматически благодаря фичам самого протокола.

Но и тут не обошлось без ложки дегтя. Перестали нормально в сети Android устройства. Ресурсы сети они видят замечтательно, все открывают, закрывают. А вот выйти в Интернет не могут. Скорость режется до полу килобайта в секунду или того ниже. В чем проблема не очень понятно. Есть предположение, что трафик где-то начинает кольцеваться. Хотя вроде пытаешься получить доступ к IPv4 сети и IPv6 тут не должен быть ни коим боком.

Источник

Linux l2tp ipsec клиенты не видят друг друга

Бесплатный чек-лист

по настройке RouterOS

на 28 пунктов

Клиенты VPN не видят друг друга

1-е Правило WiFi — Везде где только можно откажитесь от WiFi!

2-е Правило WiFi -Устройство, которое пользователь не носит с собой постоянно, должно подключаться кабелем!!

Микротики есть разные: черные, белые, красные. Но все равно хочется над чем нибудь заморочится.

(как догадка)

А сделали binding-L2TP ?

Просто при каждом подключении, сессия(и) — они для роутера новые, и маршруты

на них ранее созданные/прописанные = НЕ применяются.

Надо «прибить» юзера(логин) к интерфейсу (сделать статический) и уже этот статический

созданный (прибитый) интерфейс и использовать в таблице маршрутизации и делать маршрутизацию.

1-е Правило WiFi — Везде где только можно откажитесь от WiFi!

2-е Правило WiFi -Устройство, которое пользователь не носит с собой постоянно, должно подключаться кабелем!!

Микротики есть разные: черные, белые, красные. Но все равно хочется над чем нибудь заморочится.

1-е Правило WiFi — Везде где только можно откажитесь от WiFi!

2-е Правило WiFi -Устройство, которое пользователь не носит с собой постоянно, должно подключаться кабелем!!

Микротики есть разные: черные, белые, красные. Но все равно хочется над чем нибудь заморочится.

Сделайте пинг какова-то узла на одной стороне, и посмотрите торчем на другом роутере,

что и как, с каким айпи приходит. на второй стороне.

Вдруг НАТяться данные сети? Сделать исключения. в правилах.

Лучше это сделать это двумя тестами:

1) с роутера — пинг — на роутер

2) с клиента — пинг- на клиента.

Или может где-то на роутере есть сеть, с большей маской, и туда эти пакеты

по маршрутизации уходят (а им туда и не надо).

l2tp у микротика на каждое соединение делает 2 IP адреса с маской /32.

Один вешает на микротик, второй — на клиента.

Для двух клиентов у вас IP пространство такое (помимо IP сетей, настроенных для локальной сети и интернета)

на сервере — y.y.y.1/32 и y.y.y.2/32

на клиентах — х x.x.x.1/32 и x.x.x.2/32

Ни один их этих адресов НЕ должен быть в бридже. С этими адресами и интерфейсами взаимодействие всегда через маршрутизацию.

Чтобы было удобно ими оперировать, на микротике (l2tp сервер) нужно в настройках PPP-секретов прописать фиксированные IP (не брать их из динамического пула) и сделать 2 биндинга (L2TP сервер биндинг) для двух клиентов. В профиле для этих клиентов обязательно поставить «only one», тогда повторное соединение всегда будет делаться под этим фиксированным биндингом. В противном случае создается рядом новый интерфейс с другим именем, и настройки, сделанные для фиксированного биндинга перестают действовать.

Далее, чтобы клиенты видели друг друга, нужно на микротике ((l2tp сервер) прописать маршруты до х x.x.x.1/32 и x.x.x.2/32 через интерфейсы-биндинги с указанием pref.source y.y.y.1/32 и y.y.y.2/32 соответственно.

А чтобы из подсетей, находящихся за микротиками-клиентами заходить на микротики-клиенты, на каждом микротике-клиенте сделать маршруты до сетей y.y.y.у/32 и х x.x.x.x/32 и локальных сетей друга дружки (по 3 маршрута).

Спасибо всем откликнувшимся. Направили. Победил.

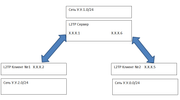

Опишу подробнее может кому понадобится и так схема

Клиент№1 и Сервер видят друг друга и сети за ними

Клиент№2 и Сервер видят друг друга и сети за ними

Клиент№1 и Клиент№2 не видят друг друга и сети за ними

С Клиента№1 пинг до Х.Х.Х.6 и .5 не проходят

понадобилось прописать маршруты на клиентах до концов туннелей

На клиенте №1

/ip route

add distance=1 dst-address=Х.Х.Х.5/32 gateway= Х.Х.Х.1 pref-src= Х.Х.Х.2

add distance=1 dst-address=У.У.0.0/24 gateway= Х.Х.Х.1 pref-src= Х.Х.Х.2

add distance=1 dst-address=У.У.1.0/24 gateway= Х.Х.Х.1 pref-src= Х.Х.Х.2

Соответственно обратный на клиенте №2 до Х.Х.Х.2

/ip route

add distance=1 dst-address=Х.Х.Х.2/32 gateway=Х.Х.Х.6 pref-src=Х.Х.Х.5

add distance=1 dst-address=У.У.1.0/24 gateway=Х.Х.Х.6 pref-src=Х.Х.Х.5

add distance=1 dst-address=У.У.2.0/24 gateway=Х.Х.Х.6 pref-src=Х.Х.Х.5

1-е Правило WiFi — Везде где только можно откажитесь от WiFi!

2-е Правило WiFi -Устройство, которое пользователь не носит с собой постоянно, должно подключаться кабелем!!

Микротики есть разные: черные, белые, красные. Но все равно хочется над чем нибудь заморочится.

Источник