- Простейший relay на Postfix для Exchange Server

- Простейший relay на Postfix

- Подготовка

- Настройка Exchange

- Установка Postfix

- Базовая настройка

- How to Set up Postfix SMTP Relay on Ubuntu with Mailjet

- SMTP Relay To The Rescue

- Using Mailjet To Send 200 Emails Per Day For Free

- Step 1: Setting up Postfix SMTP Relay on Ubuntu

- Step 2: Adding Sender Addresses

- Step 3: Setting up Domain Authentication

- Sending Test Email

- Troubleshooting

- Adding Additional Domains

- Wrapping Up

- Простейший почтовик-relay для локалки

- Почтовый сервер на Linux

- SMTP-сервер

- Компоненты почтовой службы

- Установка почтового сервера

- Настройка сервера

- Проверка очереди сообщений

- Тестирование почтового сервера

- Борьба со спамом

- Защита SMTP-соединения

- Основы протоколов POP3 и IMAP

- Установка Dovecot

- Настройка Dovecot

- Итоги

Простейший relay на Postfix для Exchange Server

Развернуть простейший relay на Postfix ничуть не сложнее, чем установить сам Postfix. Настройка тоже не представляется чем-то сверхсложным, ведь речь идет об узле, главной задачей которого будет только перенаправление входящей почты. Задачи фильтрации спама и вирусов я планирую рассмотреть в последующих статьях серии.

Если вам интересна тематика почтовых сервисов, рекомендую обратиться к рубрике Unix Mail на моем блоге.

Простейший relay на Postfix

Главная задача этой статьи — рассказать о первом этапе настройки почтового релэя — когда нужно осуществлять только пересылку входящей почты на внутренний сервер и обратно, проверяя при этом факт существования пользователя в организации.

В качестве бэкэнда будет выступать Exchange Server 2016 в связке с Active Directory, как наиболее распространенный и совершенный корпоративный почтовый сервис, но, к удивительному сожалению, не имеющий собственного продвинутого антиспама.

Подготовка

Начинать развертывание любого почтового сервера (даже релэя), нужно с покупки домена и создания необходимых DNS-записей. Конечно если почта в вашей организации уже есть, этот этап вы уверенно пропускаете. А всем остальным я советую создать у вашего регистратора записи A, MX и TXT, а также PTR — у провайдера интернет (или поставщика выделенных серверов, которые идут вместе с публичными адресами).

Если нужна помощь — обращайтесь в комментариях.

Настройка Exchange

По умолчанию Exchange не имеет соединителей отправки, то есть отправить почту в интернет не сможет (но локальным получателем вполне). Обычно админы создают соединитель с областью, обозначенной знаком * (означает все существующие домены), а значит вся исходящая почта наружу идет именно через этот соединитель.

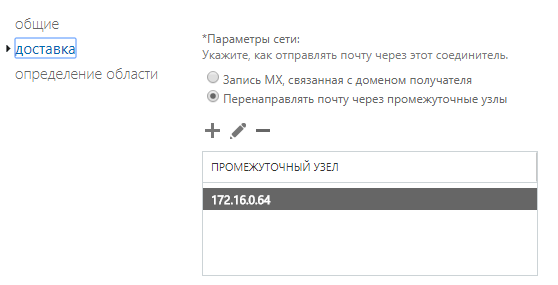

Итого, чтобы заставить всю почту идти наружу через наш релэй, в большинстве случаев надо всего лишь прописать промежуточный узел для этого соединителя:

Через powershell это сделать ещё проще (адрес 172.16.0.64, как вы догадались, принадлежит релэю Postfix):

Этот шаг лучше выполнить уже после полной настройки Postfix (чтобы не было простоя сервиса), но мне важно показать как работает релэй с уже настроенным Exchange, поэтому я сделаю это сейчас (мне можно, я ведь делаю это на лабе).

Установка Postfix

Postfix доступен из стандартных репозиториев как на Debian, так и на CentOS, оттуда и советую его ставить.

Конфигурация по умолчанию нам не подходит, а потому нужно будет кое-что подкрутить и об этом вы сможете прочитать в статье Установка Postfix на Debian.

Забегая вперед скажу, что нам понадобится ещё один пакет, установим его командой:

На этом все, можно двигаться дальше.

Базовая настройка

Мой домен, купленный специально для этого цикла статей — bq-srv.ru, на его примере и разберем конфигурацию. Если вы пропустили раздел Подготовка выше, то продублирую ещё раз основную мысль. Основная и обязательная часть настройки Postfix — это указание следующих параметров:

- mydomain — публичное имя вашего почтового сервиса;

- myhostname — имя хоста;

- mydestination — список DNS-имен, которые обслуживает данный почтовый сервер (для которых он будет принимать почту).

Поскольку мы говорим о почтовом релее, для него также важны следующие опции:

- relay_domains — список доменов, для которых сервер пересылает почту;

- mynetworks — список доверенных сетей или хостов, которые обычно имеют более высокие привилегии. Например по умолчанию в ограниченияхsmtpd_relay_restrictions указан ключ permit_mynetworks, а это значит, что всем хостам в mynetworks разрешена пересылка сообщений через сервер;

- transport_maps — транспортная карта, по которой сервер будет определять почту для каких доменов (или получателей) куда отправлять.

Итак, резюмируя сказанное, нужно добавить (или изменить существующие) в конфиг следующие параметры:

Источник

How to Set up Postfix SMTP Relay on Ubuntu with Mailjet

This tutorial is going to show you how to set up Postfix SMTP relay with Mailjet on Ubuntu. Postfix is a popular open-source SMTP server. Previously I wrote an article how to easily set up a full-blown email server on Ubuntu with iRedMail, which helped a lot of readers run their own email server.

However, some readers told me that port 25 is blocked by hosting provider or ISP as a way to control email spam, so they couldn’t send email. Vultr would unblock port 25 if you ask them to, and ScalaHosting doesn’t block port 25 at all, so I recommend using ScalaHosting VPS Some other hosting providers or ISPs like DigitalOcean would refuse to unblock port 25.

SMTP Relay To The Rescue

You can bypass port 25 and send emails to outside world with SMTP relay because it uses port 587. With SMTP relay, your own email server doesn’t directly send email to the destination email address. Instead, there’s an intermediate mail server, otherwise known as smart host or relay host , that sends emails on your behalf. Your email server communicates with smart host on port 587, then the smart host talks with the recipient’s mail server on port 25.

SMTP relay can also help you get around anti-spam blacklists, if your IP address is blacklisted for whatever reason. The recipient’s mail server checks the smart host’s IP address against public anti-spam blacklists, instead of your server IP address and because SMTP relay services maintain good IP reputation, so your emails can get through IP blacklists.

Using Mailjet To Send 200 Emails Per Day For Free

There are several email service providers (ESP) that can act as smart host. Some charge a little fee, some offer free quotas every month. In this article, I’d like to show you how to use Mailjet, which is an email service providers that allows you to send 200 emails per day for free.

The nice thing about Mailjet is that it doesn’t require you to enter your credit card details when you use the free SMTP relay service. There are other ESPs that offer free quota every month but requires you to enter credit card details. (I know how frustrated it can be when you don’t have a credit card.) Mailjet is also easier to set up, compared to other ESPs.

Create an account at mailjet.com. Then on the dashboard, you can see the 3 things that you need to do.

- Setting up SMTP

- Managing sender addresses

- setting up domain authentication (SPF and DKIM)

Step 1: Setting up Postfix SMTP Relay on Ubuntu

First, let’s install Postfix SMTP server on Ubuntu with the following command. If Postfix is already running on your server, then skip installing Postfix, but you still need to install the libsasl2-modules package.

When you see the following message, press the Tab key and press Enter.

Then choose the second option: Internet Site .

Next, set the system mail name. For example, I enter my domain name linuxbabe.com .

After Postfix is installed, open the configuration file.

Find the following line.

By default, its value is not set. You need to get this value from your mailjet account. In mailjet dashboard, click setup my SMTP .

You will see the SMTP server address and SMTP credentials.

In the Postfix config file, set the value of relayhost to in-v3.mailjet.com:587 .

Then add the following lines to the end of this file.

Save and close the file. Then create the /etc/postfix/sasl_passwd file.

Add the SMTP relay host and SMTP credentials to this file like below. Replace api-key and secret-key with your real Mailjet API key and secret key.

Save and close the file. Then create the corresponding hash db file with postmap .

Now you should have a file /etc/postfix/sasl_passwd.db . Restart Postfix for the changes to take effect.

By default, sasl_passwd and sasl_passwd.db file can be read by any user on the server. Change the permission to 600 so only root can read and write to these two files.

From now on, Postfix will send emails via mailjet.

Step 2: Adding Sender Addresses

You need to add sender domain or sender address in order to send email via mailjet. In mailjet dashboard, click manage sender addresses . You can validate your entire domain or specific email addresses.

Step 3: Setting up Domain Authentication

In this step, we need to set up SPF and DKIM record, which is strongly recommended if you want your emails to land in recipient’s inbox rather than spam folder.

- SPF: Sender Policy Framework. This is a DNS record that specifies what IP addresses are allowed to send email from your domain.

- DKIM: DomainKeys Identified Mail. Mailjet will digitally sign your emails with a private key. The DKIM record contains a public key that allows recipient’s email server to verify the signature.

In mailjet dashboard, click setup domain authentication . By default, SPF status and DKIM status are both in error. Click manage button and follow the instructions to add SPF and DKIM records.

After SPF and DKIM records are created, wait a few moments and refresh the mailjet web page. Your new DNS records can take some time to propagate on the Internet, depending on your DNS hosting service. If SPF and DKIM records are set up correctly and propagation is complete, mailjet would tell you that SPF and DKIM record are good.

Sending Test Email

Now we can send a test email with mailx command like below.

You can also send a test email from your webmail client or desktop mail client. It is also a good idea to test your email score at https://www.mail-tester.com. As you can see, I got a perfect score.

Troubleshooting

If your email wasn’t delivered and you found the following message in the mail log ( /var/log/mail.log ),

then you might need to edit the /etc/postfix/sasl_passwd file and remove the port number after the hostname like below.

Save and close the file. Then build the index file again.

Restart Postfix for the changes to take effect.

Now you can flush the email queue (attempt to deliver the previous emails).

Adding Additional Domains

If you set up a mail server on a new machine for a new domain name, and you want to set up SMTP relay for this new domain name, then follow the same steps:

- Configure Postfix SMTP relay settings,

- Validate the new domain name in Mailjet dashboard

- Set up SPF and DKIM verifications

Wrapping Up

That’s it! I hope this tutorial helped you set up Postfix SMTP relay on Ubuntu to bypass port 25 or IP blacklists. As always, if you found this post useful, then subscribe to our free newsletter to get more tips and tricks. Take care.

Источник

Простейший почтовик-relay для локалки

Не так давно перешел на новое место работы, суть такова: в наследство достался старенький сервер с виндой на борту, на котором крутились proxy (UserGate), jabber (OpenFire) и корпоративный мыльник (Courier Mail Server 1.59).

Так в же наследство достался не распакованный относительно новый сервер, на который я поставил ubuntu-server, успешно перенес туда proxi (Squid, такие дела) и jabber.

Теперь касаемо мыльного сервера. Обозначенный ранее выполнял следующие задачи:

— забирал почту с внешнего сервера, скажем, corpa@ya.ru, и отдавал ее в ящик (sekr@work) указанному локальному пользователю без сортировки, тупо всю.

— остальные пользователи внешнюю почту получать сами не могли, но могли ее отправлять через все тот же внешний адрес corpa@ya.ru, при этом внешние получатели видели, что письмо приходит именно от corpa@ya.ru, а не от vasya@work.

— между собой пользователи могли отправлять и перенаправлять письма по адресам vasya@work secr@work и т. д., чем, собственно, и занимался secr@work, распределяя письма руками. Наличие общего внешнего адреса обусловлено тем, что есть человек, который почту 100% получит, тогда как при использовании нескольких внешних адресов она может затеряться не пойми где и у кого.

Прямой доступ к внешнему адресу имеет только обозначенный почтовый сервер, все почтовые клиенты настроены на подключение только к нему. При этом, созданный на нем условный домен «work» является полностью виртуальным и никто, кроме самого почтовика о нем не знает. Так же не требуется фильтрация спама и всего остального, поскольку все это делается на стороне ya.ru, а доступа к локальному почтовику извне нет.

Все мануалы в гугле описывают установку полноценного локального сервера с завязкой на A и R записи в DNS, релеи провайдера и возможность отправлять письма во вне непосредственно с локального сервера. Тут же нужно гораздо более простое решение.

Поскольку тонкостей с настройкой почтовых серверов я не имел, разворачивая ранее только пакет iRedMail, то прошу совета, какую связку использовать в моем случае, чтобы получить примерно то же самое?

Источник

Почтовый сервер на Linux

Как наладить работу почтового сервера, умеющего принимать и отправлять электронную корреспонденцию, бороться со спамом, взаимодействовать с клиентами? На самом деле, всё довольно просто.

Сегодня поговорим о почтовых серверах на Linux. Мы расскажем о том, как настроить сервер, о широко распространённом в интернете протоколе SMTP, а также о других протоколах, таких, как POP и IMAP. В итоге вы окажетесь обладателем полноценной системы для работы с электронной почтой.

Начнём с SMTP-сервера на Linux

SMTP-сервер

Протокол SMTP (Simple Mail Transfer Protocol) определяет правила пересылки почты между компьютерами, при этом, он не регламентирует правила хранения или визуализации сообщений. Это системно-независимый протокол, то есть, отправитель и получатель почты могут иметь различные ОС.

SMTP требует лишь чтобы сервер был способен отправлять обычный ASCII-текст другому серверу, используя порт 25, который является стандартным портом SMTP.

Сегодня в большинство дистрибутивов Linux встроены две наиболее распространённых реализации SMTP: sendmail и postfix.

Sendmail — это популярный почтовый сервер с открытым кодом, используемый во многих дистрибутивах Linux. К его минусам можно отнести несколько усложнённую архитектуру и недостаточно высокий уровень защиты.

Postfix — система немного более продвинутая, при разработке этого почтового сервера особое внимание было уделено вопросам безопасности.

Компоненты почтовой службы

Типичная почтовая служба состоит из трёх основных компонентов:

Почтовый клиент, который ещё называют почтовым агентом (Mail User Agent, MUA). Именно с ним взаимодействует пользователь, например — это почтовые клиенты Thunderbird или Microsoft Outlook. Они позволяют пользователю читать почту и писать электронные письма.

Почтовый сервер, или агент пересылки сообщений (Mail Transport Agent, MTA). Этот компонент ответственен за перемещение электронной почты между системами, этим занимаются, например, Sendmail и Postfix.

Агент доставки электронной почты (Mail Delivery Agent, MDA). Этот компонент ответственен за распределение полученных сообщений по почтовым ящикам пользователей. Например, это Postfix-maildrop и Procmail.

Установка почтового сервера

Для настройки нашего сервера был выбран пакет Postfix. Это — популярный среди системных администраторов выбор, стандартный почтовый сервер в большинстве современных дистрибутивов Linux.

Начнём, проверив, установлен ли Postfix в системе:

Если обнаружить Postfix не удалось, установить его, например, в дистрибутивах, основанных на Red Hat, можно с помощью такой команды:

Затем запустим службу postfix и организуем её автозапуск при загрузке системы:

В дистрибутивах, основанных на Debian, вроде Ubuntu, установить Postfix можно так:

В ходе установки будет предложено выбрать конфигурацию сервера. Среди доступных четырёх вариантов (No configuration, Internet site, Internet with smarthost, Satellite system and Local only), мы выберем No configuration, что приведёт к созданию необходимых Postfix учётных записей пользователя и группы.

Настройка сервера

После установки почтового сервера Postfix, его нужно настроить. Большинство конфигурационных файлов находятся в директории /etc/postfix/.

Главный конфигурационный файл Postfix можно найти по адресу /etc/postfix/main.cf. Здесь имеется множество параметров, рассмотрим самые важные.

Этот параметр используется для указания имени хоста почтовой системы. Это — имя хоста в интернете, для которого Postfix будет получать почту.

Типичные примеры имён хостов почтовых серверов — mail.example.com и smtp.example.com.

Настраивают этот параметр так:

Эта настройка позволяет указать почтовый домен, обслуживанием которого занимается сервер, например — example.com:

Этот параметр позволяет указать доменное имя, используемое в почте, отправленной с сервера. Присвоим ему значение $mydomain:

В настройках можно ссылаться на параметры, добавляя знак $ перед именем переменной.

Этот параметр содержит список доменов, которые сервер Postfix будет считать конечными пунктами назначения для входящей почты.

В нашем случае здесь будут имя хоста сервера и доменное имя, но данный параметр может содержать и другие имена:

Почтовый сервер Postfix может использовать два режима доставки почты:

- Непосредственно в почтовый ящик пользователя.

- В центральную директорию очередей, при этом почта попадает в папку /var/spool/mail, где имеется файл для каждого пользователя.

Эта переменная — важный параметр настройки. Она позволяет указывать то, какие сервера могут пересылать почту через сервер Postfix.

Обычно разрешают передачу почты только от локальных клиентских компьютеров. В противном случае вашим сервером могут заинтересоваться спамеры.

Если неправильно настроить параметр mynetworks, спамеры вполне смогут воспользоваться сервером как ретранслятором почты. Это очень быстро приведёт к тому, что какая-нибудь система борьбы со спамом поместит его в один из чёрных списков, вроде DNS Blacklist (DNSBL), или Realtime Blackhole List (RBL). Как только сервер попадёт в подобный список, очень немногие смогут получить письма, отправленные с его помощью.

Вот как может выглядеть настройка этого параметра:

Эта переменная позволяет задать ответ, который возвращает сервер при подключении клиентов.

Лучше всего поменять это значение так, чтобы оно не указывало на то, какой именно используется почтовый сервер.

Эта переменная позволяет задавать версию IP, которую будет использовать Postfix при установлении соединений.

Для того, чтобы изменения, внесённые в конфигурационные файлы, вступили в силу, службу Postfix надо перезагрузить:

На самом деле, в конфигурационном файле Postfix можно ещё много чего настроить. Например — управлять уровнями безопасности, задавать опции отладки и другие параметры.

Возможно, настраивая сервер, вводя значения параметров, вы допустите ошибку. Проверить правильность настроек можно с помощью такой команды:

С помощью этого средства можно найти строку, в которой допущена ошибка, и исправить её.

Проверка очереди сообщений

Иногда очередь почтовых сообщений переполняется. Это может быть вызвано множеством факторов, вроде сетевой ошибки, или по любой причине, способной задержать отправку почты.

Для того чтобы проверить очередь сообщений, воспользуйтесь такой командой:

Она выведет сообщения, находящиеся в очереди. Если очередь переполнена и на отправку сообщения уходит по несколько часов, можно инициировать процесс отправки сообщений такой командой:

Если теперь проверить очередь, она должна оказаться пустой.

Тестирование почтового сервера

После настройки сервера на Postfix, его надо протестировать. Первый шаг в тестировании — использование локального почтового клиента, вроде mailx или mail (это — символьная ссылка на mailx).

Попробуйте отправить письмо кому-нибудь, чей адрес обслуживается на том же сервере, а если это сработает — отправьте письмо на адрес, который находится где-нибудь ещё.

Затем попробуйте принять письмо, отправленное с другого сервера.

Если вы столкнётесь с проблемами — проверьте логи. В дистрибутивах, основанных на Red Hat, то, что вам надо, можно найти по адресу /var/log/maillog. В Debian-дистрибутивах нужный файл можно найти здесь: /var/log/mail.log, или же по пути, заданному в настройках rsyslogd. Вот, если нужно, материал о логировании в Linux, и о том, как настраивать rsyslogd.

Если проблемы всё ещё не решены, попытайтесь проверить настройки DNS, взгляните на MX-записи, используя сетевые команды Linux.

Борьба со спамом

Существует немало решений для выявления среди почтовых сообщений нежелательных писем — спама. Одно из лучших — проект с открытым исходным кодом SpamAssassin.

Установить его можно так:

Затем надо запустить соответствующую службу и добавить её в автозагрузку:

После установки SpamAssassin, взгляните на его настройки в файле /etc/mail/spamassassin/local.cf.

SpamAssassin умеет отличать обычные письма от спама, основываясь на результатах исследования корреспонденции с помощью различных скриптов. Результаты проверок оцениваются в баллах.

Чем выше итоговая оценка письма — тем выше и вероятность того, что оно является спамом.

В конфигурационном файле параметр required_hits 5 указывает на то, что SpamAssassin пометит сообщение как спам, если его рейтинг составляет 5 или выше.

Параметр report_safe принимает значения 0, 1, или 2. Установка его в 0 означает, что письма, помеченные как спам, пересылаются в исходном виде, но их заголовок модифицируется с указанием на то, что они являются спамом.

Если этот параметр установлен в значение 1 или 2, SpamAssassin сгенерирует отчёт и отправит его получателю.

Разница между значениями 1 и 2 заключается в том, что в первом случае спам-сообщение будет закодировано в формате message/rfc822, а во втором — в формате text/plain.

Кодирование text/plain безопаснее, так как некоторые почтовые клиенты исполняют сообщения формата message/rfc822, что при определённых условиях может привести к заражению клиентского компьютера вирусом.

После установки и настройки SpamAssassin, нужно интегрировать его с Postfix. Пожалуй, легче всего это сделать с помощью использования procmail.

Создадим файл /etc/procmailrc и добавим в него следующее:

Затем отредактируем файл настроек Postfix — /etc/postfix/main.cf, задав параметр mailbox_command следующим образом:

И, наконец, перезапустим службы Postfix и SpamAssassin:

Надо сказать, что SpamAssassin не всегда распознаёт спам, что ведёт к наполнению почтовых ящиков ненужными письмами.

К счастью, сообщения, прежде чем они достигнут почтового сервера на Postfix, можно фильтровать, используя Realtime Blackhole Lists (RBLs). Это снизит нагрузку на почтовый сервер и поможет сохранить его в чистоте.

Откройте конфигурационный файл Postfix /etc/postfix/main.cf, измените параметр smtpd_recipient_restrictions и настройте другие параметры следующим образом:

Затем перезагрузите сервер Postfix:

Вышеприведённые чёрные списки используются чаще всего, но вы можете найти и другие подобные сервера.

Защита SMTP-соединения

Лучше всего передавать SMTP-трафик по TLS для защиты его от атаки через посредника.

Для начала нужно сгенерировать сертификат и ключ с использованием команды openssl:

Затем надо добавить в файл настроек Postfix /etc/postfix/main.cf следующее:

И, наконец, нужно перезагрузить службу Postfix:

Теперь, при подключении клиента к серверу, нужно выбрать TLS. Тут вы, при первой отправке почты после изменении настроек, увидите предупреждение, так как сертификат не подписан.

Основы протоколов POP3 и IMAP

Итак, мы наладили процесс отправки и получения электронных писем по SMTP, но на этом организация полноценной почтовой службы не заканчивается. Рассмотрим следующие ситуации:

- Пользователям нужны локальные копии электронных писем для их просмотра без подключения к интернету.

Почтовые клиенты пользователей не поддерживают формат файлов mbox. Это — простой текстовый формат, который могут читать многие консольные почтовые клиенты, вроде mailx и mutt.

Пользователи не могут постоянно пользоваться быстрым подключением для доступа к файловой системе сервера и для работы с mbox-файлами, в итоге нужно сделать локальную копию для работы с ними без подключения к сети.

Для того, чтобы учесть все эти особые случаи, были созданы другие протоколы. Их можно описать как протоколы для доступа к электронной почте.

Сильнее всего распространены два популярных протокола доступа к почте — POP (Post Office Protocol), и IMAP (Internet Message Access Protocol).

В основе POP лежит очень простая идея. Центральный почтовый сервер на Linux всё время подключён к интернету, он получает и сохраняет письма для всех пользователей. Все полученные письма остаются в очереди на сервере до тех пор, пока пользователь не подключится к нему по протоколу POP и не загрузит письма.

Когда пользователь хочет отправить письмо, почтовый клиент обычно передаёт его через центральный сервер по SMTP.

Обратите внимание на то, что SMTP-сервер и POP-сервер могут без проблем работать на одной и той же машине. В наши дни это — обычная практика.

Возможности, вроде хранения исходных экземпляров писем пользователей на сервере с хранением на клиенте лишь кэшированных копий, в POP отсутствуют. Это привело к разработке протокола IMAP.

Используя IMAP, сервер будет поддерживать три режима доступа к почте:

- Онлайн-режим похож на прямой доступ к файловой системе на почтовом сервере.

- Оффлайн-режим похож на то, как работает POP, когда клиент отключается от сети после получения своих писем. В этом режиме сервер обычно не хранит копии писем.

- Автономный режим позволяет пользователям хранить кэшированные копии своих писем, а сервер так же хранит копии этих писем.

Существуют различные реализации IMAP и POP, в этой сфере весьма популярен сервер Dovecot, который позволяет работать с обоими протоколами.

Сервера POP3, POP3S, IMAP, и IMAPS слушают, соответственно, порты 110, 995, 143, и 993.

Установка Dovecot

Большинство дистрибутивов Linux содержат предустановленный Dovecot, однако, его можно установить и самостоятельно. В системах, основанных на Red Hat, это делается так:

В системах, основанных на Debian, функционал IMAP и POP3 предоставляются в двух разных пакетах:

Тут вам предложат создать самозаверенный сертификат для работы с IMAP и POP3 по SSL/TLS. Ответьте на вопрос yes и, при появлении соответствующего запроса, введите имя хоста вашей системы.

Затем можно запустить соответствующую службу и добавить её в автозагрузку:

Настройка Dovecot

Главный файл настроек Dovecot расположен по адресу /etc/dovecot/dovecot.conf. В некоторых дистрибутивах Linux этот файл размещается в папке /etc/dovecot/conf.d/ и, для подключения файлов настроек, используется директива include.

Вот некоторые из параметров, используемых для настройки Dovecot.

protocols: протоколы, которые надо поддерживать.

Здесь lmtp означает Local Mail Transfer Protocol. listen: IP-адрес, который будет слушать сервер.

Здесь звёздочка означает все интерфейсы IPv4, двойное двоеточие означает все интерфейсы IPv6.

userdb: база данных пользователей для аутентификации.

mail_location: это запись в файле /etc/dovecot/conf.d/10-mail.conf. Выглядит она так:

Dovecot поставляется со стандартными SSL-сертификатами и файлами ключей, которые используются в файле /etc/dovecot/conf.d/10-ssl.conf.

Когда пользователь пытается подключиться к Dovecot, сервер покажет предупреждение, так как сертификаты не подписаны. Если нужно, подписанные сертификаты можно приобрести в подходящем центре сертификации.

Не забудьте открыть порты сервера Dovecot на файрволе.

И про SMTP-порт не забудьте.

Затем сохраните правила. Если хотите освежить в памяти особенности работы с iptables в Linux, взгляните на этот материал.

Или, если вы используете firewalld, можете поступить так:

А, если что-то пошло не так, посмотрите лог-файлы /var/log/messages, /var/log/maillog, и /var/log/mail.log.

Итоги

Теперь вы можете настроить почтовую службу на своём Linux-сервере. Как видите, много времени это не займёт. Конечно, у рассмотренных здесь пакетов, вроде Postfix, уйма настроек, но если вы освоили описанную здесь последовательность действий и разобрались с основами, то всё, что вам понадобится, несложно будет выяснить из документации.

Уважаемые читатели! А как вы настраиваете почтовые сервера на Linux?

Источник