- Установка Linux Malware Detect (LMD) на Linux

- Что такое Malware?

- Что такое Linux Malware Detect (LMD)?

- Установка Linux Malware Detect (LMD) в RHEL, CentOS, Fedora, Debian, Ubuntu, Mint.

- Шаг 1: Загрузка Linux Malware Detect (LMD)

- Шаг 2: Установка LMD

- Шаг 3: Настройка LMD

- Шаг 4: Ручные сканирования и использование

- Шаг 5: Ежедневные сканирования

- Linux Malware Detect — антивирус для веб-серверов

- Что умеет

- Как это работает

- Что это дает

- Типичные примеры обнаружений

- Установка

- Настройка

- На заметку:

- Типичные команды

- 5 Tools to Scan a Linux Server for Malware and Rootkits

- 1. Lynis – Security Auditing and Rootkit Scanner

- 2. Chkrootkit – A Linux Rootkit Scanners

- Rkhunter – A Linux Rootkit Scanners

- 4. ClamAV – Antivirus Software Toolkit

- 5. LMD – Linux Malware Detect

- If You Appreciate What We Do Here On TecMint, You Should Consider:

Установка Linux Malware Detect (LMD) на Linux

Вся инструкция применима, пожалуй, к любому дистрибутиву Linux, по крайней мере, проверялось и точно работает на RHEL, CentOS, Fedora, Debian, Ubuntu, Mint.

В своей более ранней статье я объяснял, как вы можете защитить сервер Apache от вредоносных и DOS атак, используя mod_security и mod_evasive. Теперь я хочу поднять тему выявления вредоносного кода с использованием LMD (Linux Malware Detect).

Что такое Malware?

Malware (мэлвэром) называют вредоносные программы, скрипты или код, которые создаются и используются хакерами для получения информации из частных данных или получения доступа к любой частной компьютерной системе. Мэлвэа (malware) может быть троянами, вирусами, шпионскими программами, рекламными модулями, руткитами или любыми вредоносными программами, которые могут быть очень пагубными для пользователей компьютера.

Что такое Linux Malware Detect (LMD)?

Linux Malware Detect (LMD) — это бесплатный, с открытым исходным кодом сканер вредоносных программ для основанных на Unix/Linux операционных систем, выпущенный под лицензией GNU GPLv2. Он создан для выявления угроз, которые могут возникнуть в условиях хостинга. К примеру, проникнув на ваш сервер, хакер оставит на нём программу, позволяющую ему подключаться к вашему серверу, контролировать его, менять настройки, скачивать/закачивать/модифицировать файлы и базы данных. Именно для обнаружения подобных вредоносных программ и предназначен Linux Malware Detect. Для более подробной информации посетите официальный сайт http://www.rfxn.com/projects/linux-malware-detect/.

Установка Linux Malware Detect (LMD) в RHEL, CentOS, Fedora, Debian, Ubuntu, Mint.

Шаг 1: Загрузка Linux Malware Detect (LMD)

Загружаем последнюю версию пакета LMD, используя следующую команду wget.

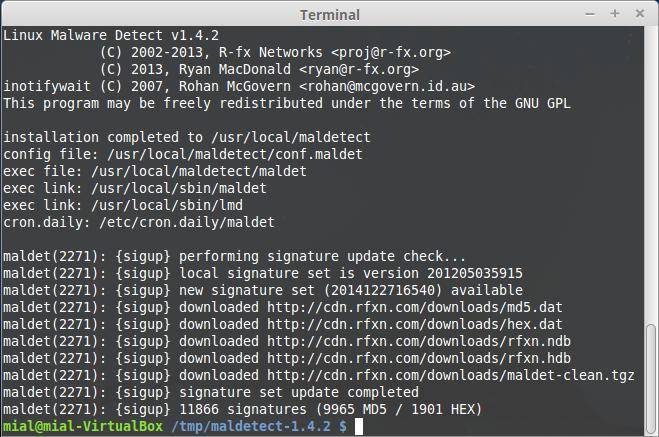

Шаг 2: Установка LMD

Установка и настройка LMD — это предельно простая задача, просто выполните следующие шаги как рут пользователь.

Внимание, на Debian, Ubuntu, Mint (и всем подобным, кто использует sudo) нужно вместо команды

Всё остальное идентично, поскольку не требует рут-прав.

Шаг 3: Настройка LMD

По умолчанию, все опции в файле конфигурационном файле полностью закомментированы, следовательно, настройте его под ваши нужды. Но перед тем, как делать какие-либо изменения, ниже давайте кратко ознакомимся с каждой опцией.

- email_alert : Если вы хотите получать предупреждения по почте, тогда установите на 1.

- email_subj : Задайте здесь тему письма.

- email_addr : Здесь добавьте ваш адрес электронной почты для получения уведомлений о найденных вредоносных программах.

- quar_hits : Помещать ли в карантин зловредные программы, следует установить на 1.

- quar_clean : Очищать ли выявленные вредоносные программы, нужно установить 1.

- quar_susp : Приостановить ли аккаунт пользователей, у которых обнаружено вредоносная программа, установите по вашим нуждам.

- quar_susp_minuid : Минимальный userid который может быть приостановлен.

Откройте файл /usr/local/maldetect/conf.maldet и сделайте необходимые вам изменения.

Вот мой пример конфигурационного файла.

Шаг 4: Ручные сканирования и использование

Если вам хочется просканировать домашнюю директорию пользователей, тогда просто выполните следующую команду.

Если вы выполнили сканирование, но забыли включить опцию помещения в карантин, не переживайте, просто выполните следующую команду, для переноса в карантин всех вредоносных программ из предыдущих результатов.

Шаг 5: Ежедневные сканирования

По умолчанию установка помещает скрипт LMD в /etc/cron.daily/maldet, и он используется для выполнения ежедневных сканирований, обновления сигнатур, карантина и т. д. И для отправки ежедневных сообщения о сканировании зловредных программ на заданный вами имейл. Если вам нужно добавить дополнительные пути для сканирования, тогда вам следует отрадактировать этот файл в соответствии с вашими требованиями.

Если вам нравится эта статья, пожалуйста, поделитесь ей с вашими друзьями и оставьте комментарии.

Источник

Linux Malware Detect — антивирус для веб-серверов

Интернет уже не тот, что прежде — кругом враги. Тема обнаружения непосредственного заражения сайта и поиска вредоносных/зараженных скриптов на взломанном сайте рассмотрена слабо, попробуем это исправить.

Итак, представляем вашему вниманию Linux Malware Detect.

Linux Malware Detect (LMD) — это сканер для Linux, предназначенный для поиска веб-шеллов, спам-ботов, троянов, злонамеренных скриптов и прочих типичных угроз характерных для веб-пространств и особенно актуален для виртуальных шаред-хостинг платформ. Главное отличие от прочих Linux-антивирусов — его веб направленность, сканирование файлов веб-сайтов, ведь обычные антивирусы ориентируются на более глобальные угрозы уровня системы.

Что умеет

- Поиск угроз по базе MD5 и распознавание типа угрозы (например, php.cmdshell.nan.296.HEX) по HEX-базе.

- Статистический анализ файлов на наличие обфусцированных зловредов и инъекций.

- Обнаружение установленного в системе ClamAV для использования его в качестве сканера.

- Ручное и автоматическое (по крону) обновление сигнатур.

- Ручное и автоматическое обновление версии самого скрипта.

- Возможность сканирования недавно добавленных/измененных файлов (например за последние 2 дня).

- Опция загрузки обнаруженных потенциальных угроз на официальный сайт для анализа.

- Система отчетов.

- Очистка файлов от вредоносных инъекций.

- Крон-заготовки для запуска регулярного сканирования юзерспейсов или других директорий.

- Наборы исключений по расширениям, сигнатурам и путям.

- Возможность отправки результатов сканирования на e-mail.

- Мониторинг в реальном времени созданных/модифицированных/измененных файлов при помощи inotify_watch: мониторинг выбранных пользователей, каталогов или файлов.

- … и прочее.

Как это работает

Сканирование происходит с использованием собственного скрипта на базе grep, а если в системе установлен ClamAV — то при помощи clamscan. Аналогично с сигнатурами: программа имеет свою базу сигнатур, если же в системе установлен ClamAV, то использует дополнительно и его базу.

Источники сигнатур:

- Срез данных сети. Разработчик LMD является администратором хостинга на 35.000 сайтов, данные ежедневно анализируется и обрабатываются. Основной источник сигнатур.

- Данные сообщества собранные с антималвар-сайтов.

- ClamAV, взаимообмен сигнатурами.

- Данные, присылаемые пользователями.

Сигнатуры обновляются практически ежедневно, RSS-лента с обновлениями сигнатур присутствует на официальном сайте.

Результаты сканирования сохраняются в файл, а также могут высылаться на указанный в конфиге e-mail. Интеграции с популярными панелями управления, увы, нет, если же вы хостер — сообщения клиентам придется рассылать вручную.

Интеграция с популярными панелями ISPmanager и Cpanel была бы неплохим вкладом в сообщество (это в случае если кто желает).

Что это дает

Типичные примеры обнаружений

Отчет о сканировании выглядит следующим образом:

Установка

При запуске install.sh программа установки размещает файлы LMD в /usr/local/maldetect, заносит исполняемый скрипт в /usr/local/sbin и libinotifytools.so.0 в /usr/lib.

В процессе инсталляции автоматически создаются ежедневные крон-задания для обновления сигнатур и запуска сканирования. По умолчанию в конфигурации указаны типичные пути для сканирования вебспейсов популярных панелей управлений, таких как ensim, psa, DirectAdmin, cpanel, interworx и дефолтных apache-путей размещения сайтов (/var/www/html, /usr/local/apache/htdocs). Для ISPmanager путь /var/www/ придется добавлять вручную.

Настройка

Конфиг LMD находится в файле /usr/local/maldetect/conf.maldet.

Конфиг хорошо документирован и позволяет настроить все, что душе угодно.

На заметку:

ionice -c 3 добавленный к строкам запуска скриптов по поиску и сканированию файлов поможет предотвратить нагрузку на дисковую подсистему выставив наинизший приоритет i/o.

В файле /usr/local/maldetect/maldet

находим:

Стоит отметить, что данное решение — своего рода «костыль», данную опцию стоит добавить в апстрим.

Типичные команды

Запускаем сканирование указанного каталога:

По окончанию получаем результат вида:

Принудительно обновляем базы с rfxn.com:

Принудительно обновляем версию с rfxn.com:

Сканируем все изменные за последние X дней файлы (в данном случае 2) в указанном каталоге

Отправляем неизвестную уязвимость на rfxn.com:

Помещаем в карантин результаты сканирования SCANID (id из результатов сканирования)

Пытамся очистить результаты сканирования

Программа распространяется по лицензии GNU GPLv2.

Официальная страничка проекта: http://www.rfxn.com/projects/linux-malware-detect Linux Malware Detect.

Имею опыт использования и настройки, на все вопросы с удовольствием отвечу в комментариях.

Источник

5 Tools to Scan a Linux Server for Malware and Rootkits

There are constant level of high attacks and port scans on Linux servers all the time, while a properly configured firewall and regular security system updates adds a extra layer to keep the system safe, but you should also frequently watch if anyone got in. This will also helps to ensure that your server stays free of any program that aims at disrupting its normal operation.

The tools presented in this article are created for these security scans and they are able to identity Virus, Malwares, Rootkits, and Malicious behaviors. You can use these tools make regularly system scans e.g. every night and mail reports to your email address.

1. Lynis – Security Auditing and Rootkit Scanner

Lynis is a free, open source, powerful and popular security auditing and scanning tool for Unix/Linux like operating systems. It is a malware scanning and vulnerability detecting tool that scans systems for security information and issues, file integrity, configuration errors; performs firewall auditing, checks installed software, file/directory permissions and so much more.

Importantly, it doesn’t automatically perform any system hardening, however, it simply offers suggestions that enable you to harden your server.

We will install latest version of Lynis (i.e. 2.6.6) from the sources, using following commands.

Now you can perform your system scanning with the command below.

To make run Lynis automatically at every night, add the following cron entry, which will run at 3am night and send reports to your email address.

2. Chkrootkit – A Linux Rootkit Scanners

Chkrootkit is also another free, open source rootkit detector that locally checks for signs of a rootkit on a Unix-like systems. It helps to detect hidden security holes. The chkrootkit package consists of a shell script that checks system binaries for rootkit modification and a number of programs that check various security issues.

The chkrootkit tool can be installed using following command on Debian-based systems.

On CentOS-based systems, you need to install it from sources using following commands.

To check your server with Chkrootkit run the following command.

Once run, it will start checking your system for known Malwares and Rootkits and after the process is finished, you can see the summary of report.

To make run Chkrootkit automatically at every night, add the following cron entry, which will run at 3am night and send reports to your email address.

Rkhunter – A Linux Rootkit Scanners

RKH (RootKit Hunter) is a free, open source, powerful, simple to use and well known tool for scanning backdoors, rootkits and local exploits on POSIX compliant systems such as Linux. As the name implies, it is a rootkit hunter, security monitoring and analyzing tool that is thoroughly inspects a system to detect hidden security holes.

The rkhunter tool can be installed using following command on Ubuntu and CentOS based systems.

To check your server with rkhunter run the following command.

To make run rkhunter automatically at every night, add the following cron entry, which will run at 3am night and send reports to your email address.

4. ClamAV – Antivirus Software Toolkit

ClamAV is an open source, versatile, popular and cross-platform antivirus engine to detect viruses, malware, trojans and other malicious programs on a computer. It is one of the best free anti-virus programs for Linux and the open source standard for mail gateway scanning software that supports almost all mail file formats.

It supports virus database updates on all systems and on-access scanning on Linux only. In addition, it can scan within archives and compressed files and supports formats such as Zip, Tar, 7Zip, Rar among others and more other features.

The ClamAV can be installed using following command on Debian-based systems.

The ClamAV can be installed using following command on CentOS-based systems.

Once installed, you can update the signatures and scan a directory with the following commands.

Where DIRECTORY is the location to scan. The options -r , means recursively scan and the -i means to only show infected files.

5. LMD – Linux Malware Detect

LMD (Linux Malware Detect) is an open source, powerful and fully-featured malware scanner for Linux specifically designed and targeted at shared hosted environments, but can be used to detect threats on any Linux system. It can be integrated with ClamAV scanner engine for better performance.

It provides a full reporting system to view current and previous scan results, supports e-mail alert reporting after every scan execution and many other useful features.

That’s all for now! In this article, we shared a list of 5 tools to scan a Linux server for malware and rootkits. Let us know of your thoughts in the comments section.

If You Appreciate What We Do Here On TecMint, You Should Consider:

TecMint is the fastest growing and most trusted community site for any kind of Linux Articles, Guides and Books on the web. Millions of people visit TecMint! to search or browse the thousands of published articles available FREELY to all.

If you like what you are reading, please consider buying us a coffee ( or 2 ) as a token of appreciation.

We are thankful for your never ending support.

Источник