- Настройка VPN для Linux Mint 17.1 с помощью OpenVPN. Руководство по настройке VPN Trust.Zone

- Шаг 1

- Шаг 2

- Шаг 3

- Шаг 4

- Шаг 5

- Шаг 6

- Шаг 7

- Шаг 8

- Шаг 9

- Шаг 10

- Шаг 11

- Шаг 12

- Проверка подключения

- OpenVPN Configuration Guide for Linux Mint

- linux-notes.org

- Установка и настройка OpenVPN сервера на Debian/Ubuntu/Linux Mint

- Установка OpenVPN сервера на Debian/Ubuntu/Linux Mint.

- Настройка OpenVPN сервера на Debian/Ubuntu/Linux Mint.

- Настроим маршрутизацию на сервера

- Создание и настройка клиента для OpenVPN

- 4 thoughts on “ Установка и настройка OpenVPN сервера на Debian/Ubuntu/Linux Mint ”

- Настройка OpenVPN клиента в Linux Mint с помощью Network Manager.

- Network Manager ручная настройка

- Network Manager импорт из файла

Настройка VPN для Linux Mint 17.1 с помощью OpenVPN. Руководство по настройке VPN Trust.Zone

Шаг 1

Запустите эмулятор терминала: Нажмите Alt+F2 и введите «x-terminal-emulator» и нажмите Enter.

Шаг 2

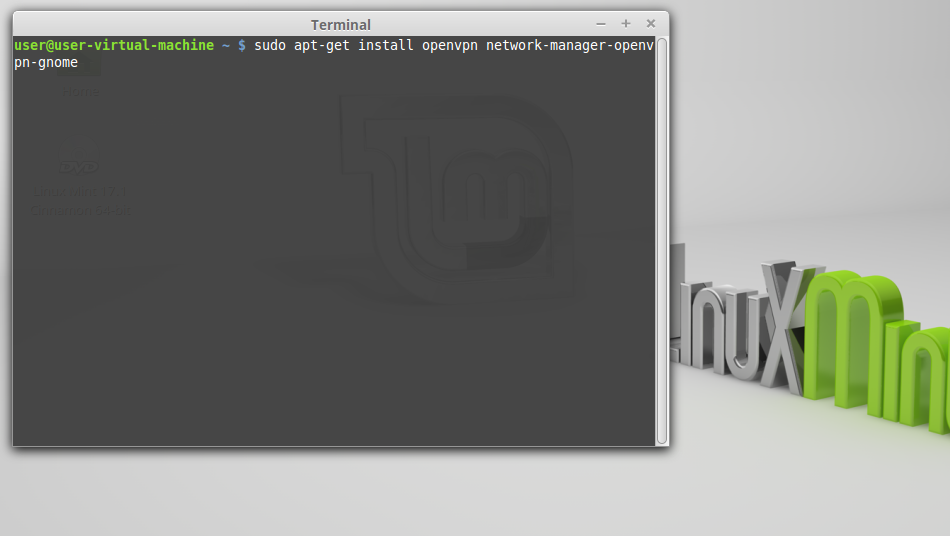

Установите OpenVPN с помощью следующей команды.

sudo apt-get install openvpn network-manager-openvpn-gnome

Для новых версий Linux Mint установите также network-manager-openvpn-gnome

sudo apt-get install network-manager-openvpn-gnome

Шаг 3

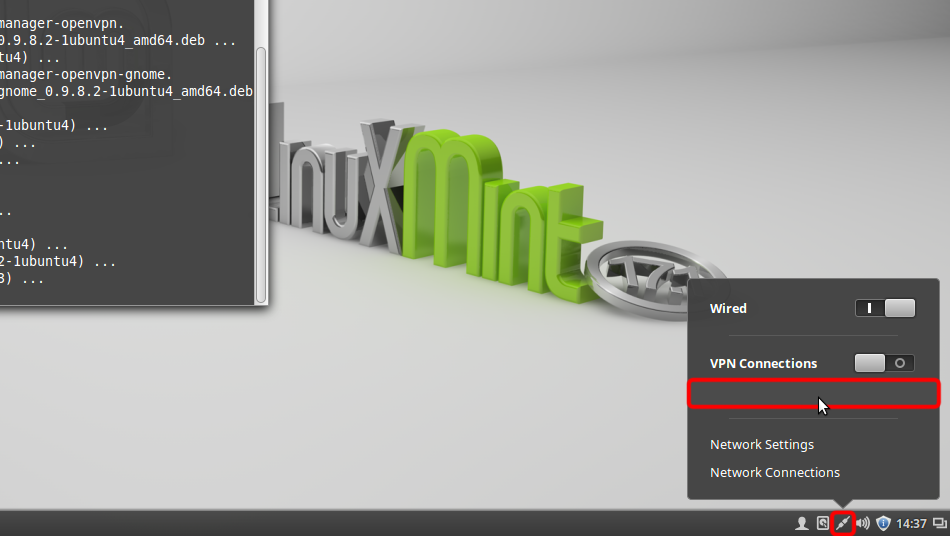

Нажмите иконку Подключения в трее затем перейти к «Network Connections»

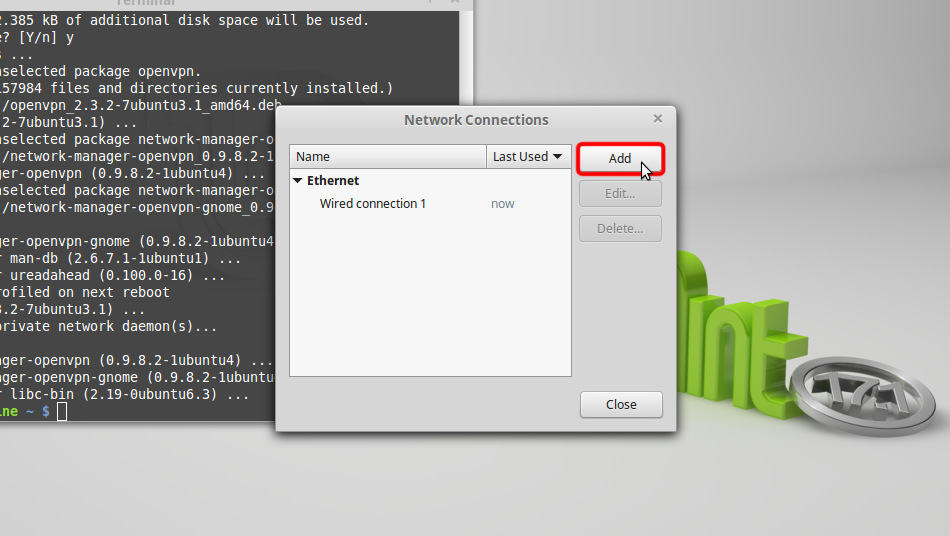

Шаг 4

Нажмите кнопку «Add».

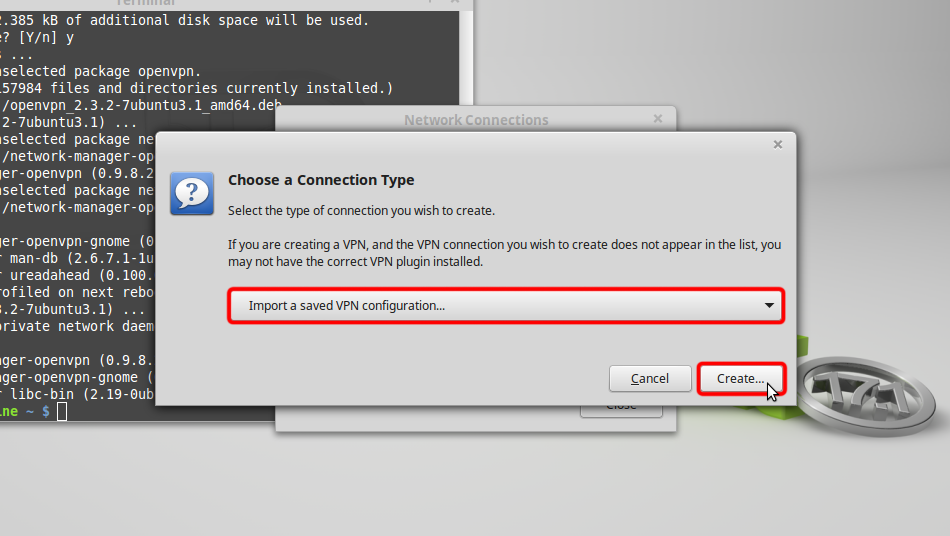

Шаг 5

Выберите «Import a saved VPN configuration. » и нажмите «Create»

Шаг 6

Download OpenVPN configuration file (.ovpn)

Выберите раздел «Downloads» и откройте файл Trust.Zone-VPN.ovpn, дважды щелкнув по нему.

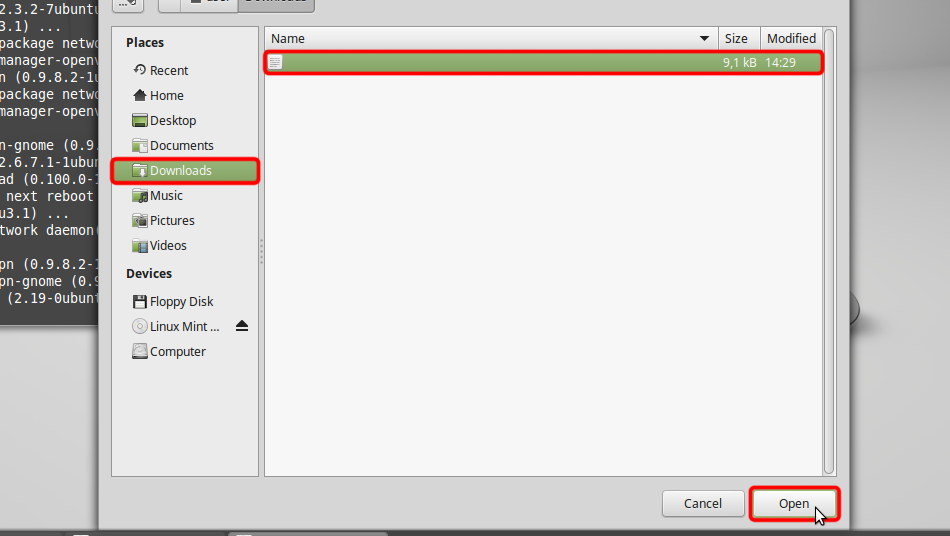

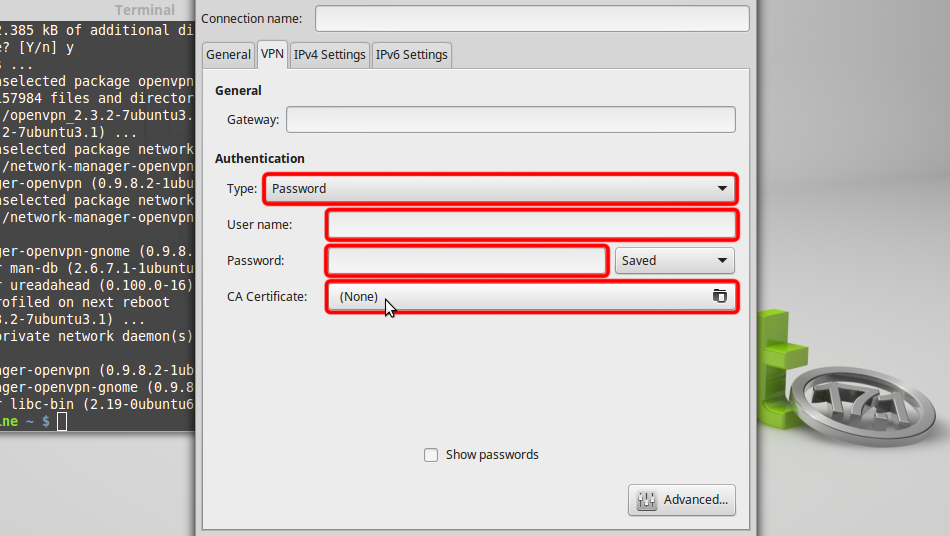

Шаг 7

Выберите «Password» из выпадающего меню «Type», введите ваши VPN имя пользователя и пароль.

Скачайте файл сертификата СКРЫТО. Войдите или Зарегистрируйтесь, чтобы увидеть. и нажмите «CA Certificate» для выбора файла сертификата.

Шаг 8

Перейдите в папку «Downloads» и дважды щелкните на имени сертификата, чтобы выбрать его.

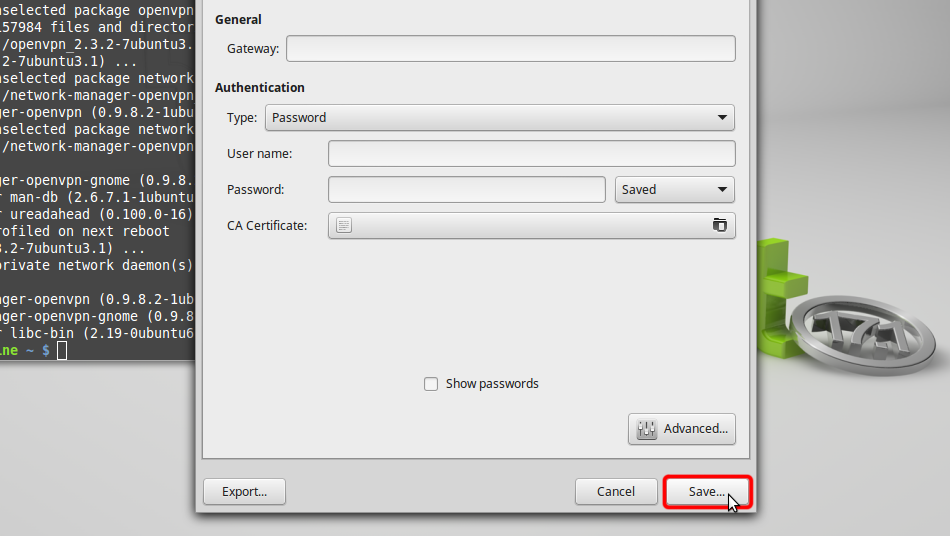

Шаг 9

Нажмите «Save. «, чтобы сохранить настройки VPN-соединения.

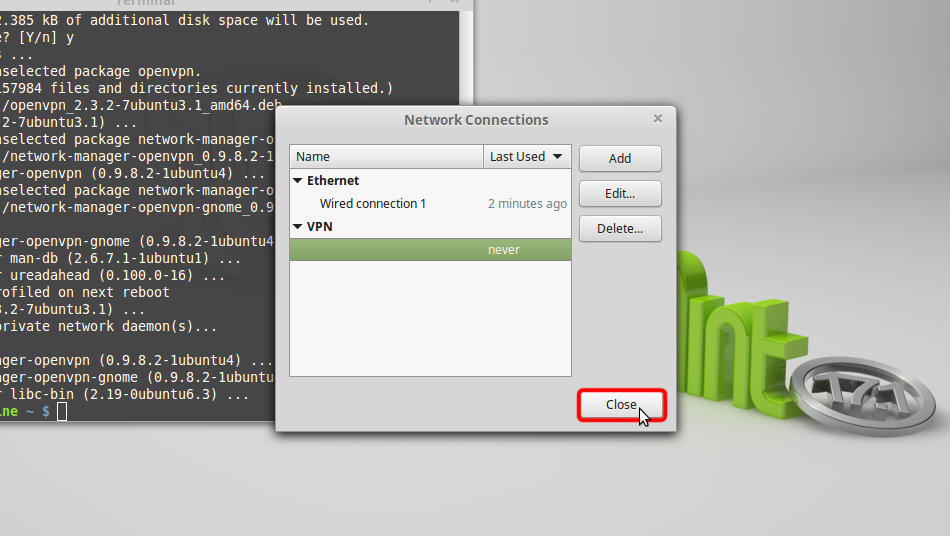

Шаг 10

Нажмите «Close» в следующем диалоговом окне.

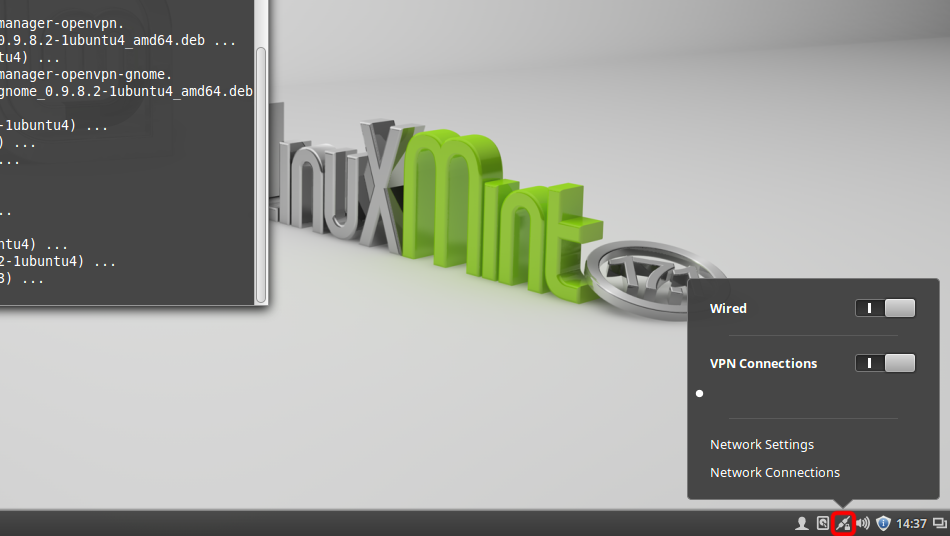

Шаг 11

Нажмите иконку сети, выберите «VPN Connections» и нажмите на созданном вами имени соединения, чтобы подключится к VPN.

Шаг 12

Если соединение успешно установлено, появится небольшой замочек на иконке Сетевого подключения в системном трее.

Для того, чтобы управлять VPN-соединениями, нажмите на иконку Сетевые подключения в системном трее, затем нажмите кнопку «Network Connections».

Trust.Zone-VPN

Проверка подключения

Чтобы проверить, правильно ли установлено соединение с VPN Trust.Zone, откройте Главную страницу или перезагрузите ее, если она уже открыта.

Вы также можете посетить Страницу проверки подключения.

Источник

OpenVPN Configuration Guide for Linux Mint

Linux Mint is arguably the most convenient and elegant GNU/Linux desktop distribution. It’s very easy to use, but the best part is that the software is regularly updated.

Things to Consider:

Before you begin, please make sure that:

- A working internet connection

- Linux Mint Supported Device.

- Own a premium PureVPN account (If you do not already own one, you can buy a subscription from here.

Just follow the below mentioned steps to configure OpenVPN on Linux Mint:

1 Open Terminal. Insert command:

sudo apt-get install network-manager-openvpn

and hit enter. Provide your Mint password and hit enter again.

2 Type “Y” and enter to continue

3 Insert command:

sudo apt-get install network-manager-openvpn-gnome

4 Insert command:

sudo restart network-manager

5 Download and extract OpenVPN files from here

6 Click on “Network Connection” and select “Network Settings”

7 Click on “+“

8 Click “Create”

9 Select “OpenVPN” and click “Create”

10 Insert the following info:

- Insert Connection name: PureVPN OpenVPN

- Insert desired Gateway:Open .ovpn file from OpenVPN folder to get the server address

- Select Type: Password from drop down menu

- Insert Username provided by PureVPN

- Insert Password provided by PureVPN

- Click on folder icon from CA Certificate

11 Go to OpenVPN downloaded folder, select ca.crt and click “Open”

12 Click “Advanced.”

13 From General tab select following options:

- Check Use custom gateway port: For UDP insert 53 and For TCP insert 80

- Check Use LZO data compression

Note: For TCP connectoin select “Use a TCP connection“

14 From Security tab select following options:

- From Cipher: Select AES-256-CBC or desired encryption

- From HMAC Authentication: Select SHA-1

15 Form TLS Authentication tab:

- Select Use additional TLS authentication

- Click on folder icon next to Key File

16 Go to OpenVPN downloaded folder, select Wdc.key and click “Open”

17 Select “1” from Key Direction and Click “OK”

18 Click “Save…”

19 Click on “PureVPN OpenVPN” Connection and Click on switch to “Turn ON” VPN

20 You are connected now. Enjoy the FREEDOM!

To Disconnect VPN:

- Click “Network Connection Icon…” and click the switch to “Turn OFF” VPN.

Caution: To prevent IPv6 leaks, you’re better off disabling your IPv6. Here’s how to go about Disabling IPv6 on Linux Mint.

Please use the comment box for your suggestions & feedback. For additional help, please submit support ticket with errors and screen shots (if possible) OR Contact our 24/7 live chat.

Источник

linux-notes.org

Установка и настройка OpenVPN сервера на Debian/Ubuntu/Linux Mint

В данной теме «Установка и настройка OpenVPN сервера на Debian, Ubuntu, Linux Mint», я расскажу как можно установить openVPN сервер на Debian, Ubuntu, Linux Mint, так же покажу как можно его настроить под себя. Приведу готовые примеры для хорошего понимания.

OpenVPN является полнофункциональным приложением с открытым исходным кодом и решение SSL VPN, что позволяет использовать широкий диапазон конфигураций. OpenVPN эффективное и легкое решение которое целенаправленно расчитано для рынков МСП и предприятий.

Установка OpenVPN сервера на Debian/Ubuntu/Linux Mint.

Для этого достаточно выполнить команду:

Это займет некоторое время, после установки нужно будет немного настроить (сконфигурировать) наш сервер с OpenVPN.

Настройка OpenVPN сервера на Debian/Ubuntu/Linux Mint.

Первым шагом будет создание сертификата для OpenVPN сервера, по этому выполните команду:

Если вы используете старую версию OpenVPN, выполните команду:

Начиная с 2013-го года программа «easy-rsa» не имеется в пакете с OpenVPN по этому ее нужно установить и скопировать ключи с другого места.

У меня была ошибка, сообщение вывело такое «Unable to lock the administration directory (/var/lib/dpkg/), is another process using it?», которое я решил так:

После установки этой утилиты создаем папку и копируем в нее ключик:

Сейчас нужно подредактировать переменные ключей, для этого выполним команду:

В этом файлике нужно поправить кое что под себя ( город, страну, почту и так далее). Можно оставить все как и есть.

Выполним команду и подгружаем переменные :

Удаляем наши старые ключи и создаем сертификат для своего сервера:

После чего создаем ключик для нашего сервера:

Создадим еще один ключик (Диффи Хельман)

Cоздадим ключик для нашей tls-аутификации

Сделаем перемещение наших сертификатов в другую папку:

Копируем файлик для конфигурации нашего сервера

Выложу свой конфиг и в нем указано что я поправил:

server.conf

Скачать его можно:

Запускаем наш OpenVPN сервер:

Настроим маршрутизацию на сервера

Создадим файлик в папке ccd с таким именем что и ключик для клиента, т.е. /etc/openvpn/ccd/client

Сейчас добавим маршруты в сеть где будет установлен наш клиент, это нужно для доступа к сетевым устройствам в сети клиента. Если не нужно это, то не прописывайте.

Зададим маршруты для нашего клиента, для того чтобы он мог видеть сеть и за пределами OpenVPN-сервера.

Включим ipv4_forwarding в /etc/sysctl.conf

Создание и настройка клиента для OpenVPN

Перейдем в уже созданную нами папку, и начнем генерацию ключиков, а так же сертификатов для клиента

Создаем сейчас ключик для самого клиента, выполняем:

Если есть необходимость сгенерировать ключик с паролем, то используйте:

Если эту команду ввели, то вам нужно будет вводить пароль каждый раз пароль на ключик.

ВНИМАНИЕ! Не забываем что нужно скопировать ключики (ca.crt, dh1024.pem, client.crt, client.key, ta.key) в папку нашего клиента в OpenVPN — /etc/openvpn/keys/

После того как внесли все изменения, можно и запустить клиент:

revoke-full -этот скрипт создает CRL-файл (certificate revocation list, список отозванных сертификатов) с названием crl.pem в подпапке keys. Этот файлик нужно скопировать в папку, в котором сервер OpenVPN может получить к нему доступ. До этого я прописывал в конфиге что он должен лежать в /etc/openvpn, туда и скопируем.

Включим ipv4_forwarding по необходимости. Выполнить нужно все так же как и с сервером.

Чтобы отключить автозапуск OpenVPN запустите:

и убираем коммент в строке:

На этом моя статья «Установка и настройка OpenVPN сервера на Debian/Ubuntu/Linux Mint» завершена.

4 thoughts on “ Установка и настройка OpenVPN сервера на Debian/Ubuntu/Linux Mint ”

Куда копать если не нахожу у себя каталога

/usr/share/doc/openvpn/examples/easy-rsa/

Использую

Linux ubuntu-srv1 3.16.0-30-generic #40

14.04.1-Ubuntu SMP Thu Jan 15 17:43:14 UTC 2015 x86_64 x86_64 x86_64 GNU/Linux

Вообще, нужно установить openssl:

# apt-get install openssl

И дальше по статье. Если есть дополнительные вопросы, пишите. Могу помочь.

Источник

Настройка OpenVPN клиента в Linux Mint с помощью Network Manager.

Продолжаем знакомство с OpenVPN. В данной статье я расскажу как настроить подключение к OpenVPN на примере операционной системы Linux Mint 18.2 «Sonya».

В предыдущей статье, описывающей установку OpenVPN сервера, мы сгенерировали ключи и сертификаты для клиента.

- ca.crt — корневой CA-сертификат

- ta.key — HMAC ключ

- client.crt — сертификат клиента

- client.key — ключ клиента

Создайте каталог client-keys в /etc/openvpn и скопируйте в него указанные файлы.

Заодно создадим каталог для логов.

В Linux Mint 18.2 «Sonya» по умолчанию уже установлен openvpn версии 2.3.10, который выше не обновляется, по крайней мере из системных репозиториев. Поэтому я использую конфигурацию с обычным LZO-сжатием и алгоритмом шифрования AES-256-CBC.

Network Manager ручная настройка

Кликните по сетевому соединению, рядом с часами, выберите «Параметры сети».

В окне «Сеть» нажмите плюсик под списком соединений, выберите VPN подключение.

Выберите тип VPN подключения — OpenVPN (Совместим с сервером OpenVPN).

В окне «Add Network Connection» на вкладке «Идентификация» задаем имя соединения, шлюз (ХХ.ХХ.ХХ.ХХ — ip-адрес сервера) и порт через двоеточие. Выбираем тип аутентификации — Сертификаты (TLS), указываем расположение файлов ключей и сертификатов клиента.

Нажимаем кнопку «Дополнительно». На вкладке «Общие» отмечаем галочками опции эквивалентные клиентской конфигурации.

- comp-lzo — Использовать для данных сжатие LZO

- dev tun — Set virtual device type: TUN

- mssfix0 — Ограничить максимальный размер сегмента TCP(MSS) туннеля (не работает, можно не отмечать, MTU всегда будет равен 1345), привожу просто для справки. Поскольку Network Manager-ом не пользуюсь, то не стал разбираться что к чему.

Выбираем алгоритм шифрования и HMAC аутентификацию на вкладке «Безопасность».

- cipher AES — 256 —CBC — AES — 256 — CBC

- authSHA512 — SHA-512

На вкладке «Аутентификация TLS» отмечаем «Использовать дополнительную аутентификацию TLS» и указываем на файл ta.key. Так как это клиент, то в направлении ключа выбираем единицу.

Также отмечаем галочкой «Verify peer (server) certificate usage signature» в значении «Remote peer certificate TLS type» выбираем Server, это будет соответствовать опции — remote — cert — tls server .

На этом настройка завершена, нажимаем ОК, потом нажимаем Add. Новое соединение должно появиться в списке доступных соединений.

Network Manager импорт из файла

Network Manager импорт из файла

Все что было описано выше, можно сделать проще. Создайте файл client.ovpn в каталоге /etc/openvpn и добавьте в него нужные настройки (конфиг клиента).

Содержимое файла client.ovpn.

Кликните по сетевому соединению, рядом с часами, выберите «Параметры сети».

В окне «Сеть» нажмите плюсик под списком соединений, выберите VPN подключение.

Тип VPN подключения выбираем — Import from file.

Выберите созданный файл client.ovpn и нажмите Open.

Настройки будут импортированы и автоматически применены. Новое соединение будет носить имя файла из которого происходил импорт.

Кликните по сетевому соединению и активируйте подключение.

После активации появится сообщение что соединение установлено, можно начинать работу.

Источник

Network Manager импорт из файла

Network Manager импорт из файла