- 11 примеров использования netstat

- 1. Список всех портов (как прослушиваемых, так и нет)

- 2. Список сокетов, находящихся в состоянии LISTEN

- 3. Просмотр статистики для каждого протокола

- 4. Отображение PID и имени процесса в выводе netstat

- 5. Разрешение имён в выводе netstat

- 6. Вывод информации netstat непрерывно

- 7. Неподдерживаемые системой семейства адресов

- 8. Маршрутизация ядра

- 9. Соответствие портов и процессов

- 10. Сетевые интерфейсы

- 11. netstat -lnptux

- Отслеживание состояния сети в Linux – команда netstat

- Синтаксис и опции netstat

- Контроль сетевых соединений

- Посмотреть сетевые соединения

- Идентификация сетевых процессов

- Получение статистики для различных сетевых протоколов

- Русские Блоги

- Анализ результатов команды netstat в Linux

11 примеров использования netstat

Команда netstat, входящая в стандартный набор сетевых инструментов UNIX, отображает различную network–related информацию, такую как сетевые подключения, статистику интерфейсов, таблицы маршрутизации, masquerade, multicast, и т.п.

В этой статье рассмотрим десять практических примеров использования команды netstat в Linux.

1. Список всех портов (как прослушиваемых, так и нет)

Перечислить все порты: netstat -a

Перечислить все TCP порты: netstat -at

Перечислить все UDP порты: netstat -au

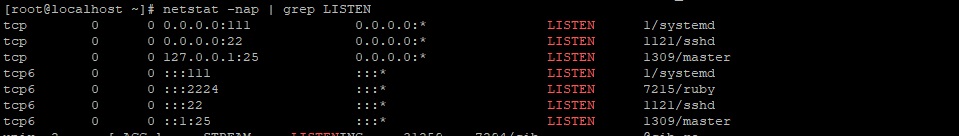

2. Список сокетов, находящихся в состоянии LISTEN

Перечислить все прослушиваемые порты: netstat -l

Перечислить прослушиваемые TCP порты: netstat -lt

Перечислить прослушиваемые UDP порты: netstat -lu

Перечислить прослушиваемые UNIX сокеты: netstat -lx

3. Просмотр статистики для каждого протокола

Показать статистику всех портов: netstat -s

Показать статистику только TCP портов: netstat -st

Показать статистику только UDP портов: netstat -su

4. Отображение PID и имени процесса в выводе netstat

Опция netstat -p добавит «PID/Program Name» в вывод netstat, и может быть совмещена с любым другим набором опций. Это очень полезно при отладке, для определения того, какая программа работает на определённом порту.

5. Разрешение имён в выводе netstat

Когда вам не нужно резолвить имя хоста, имя порта, имя пользователя, используйте опцию netstat -n для вывода значений в цифровом формате. Команда покажет IP-адрес вместо хоста, номер порта вместо имени порта, UID вместо имени пользователя.

Это также ускорит вывод, так как netstat не станет выполнять ненужный поиск.

Для вывода цифровых значений только некоторых из этих пунктов, используйте следующие команды:

6. Вывод информации netstat непрерывно

Опция netstat -c будет выводить информацию непрерывно, в стиле top, обновляя экран каждые несколько секунд.

7. Неподдерживаемые системой семейства адресов

Опция netstat —verbose покажет подробный вывод, а в самом конце отобразит неподдерживаемые Address Family.

8. Маршрутизация ядра

Показать таблицу маршрутизации ядра: netstat -r

Примечание: Используйте netstat -rn для просмотра маршрута в цифровом формате без разрешения имён узлов.

9. Соответствие портов и процессов

Узнать, какой порт занимает определённая программа:

Выяснить, каким процессом используется определённый порт:

10. Сетевые интерфейсы

Показать список сетевых интерфейсов: netstat -i

Показать расширенную информацию об интерфейсах (аналогично ifconfig): netstat -ie

11. netstat -lnptux

Резюмируем вышеописанное и объединим ключи в одну полезную команду, которая покажет:

- -l все открытые порты (LISTEN)

- -t по протоколу TCP

- -u по протоколу UDP

- -x по протоколу UNIX Socket

- -n без резолва IP/имён

- -p но с названиями процессов и PID-ами

Примечание: Не все процессы могут быть идентифицированы последним ключом, чужие процессы показаны не будут. Вы должны иметь права root чтобы увидеть всё.

Источник

Отслеживание состояния сети в Linux – команда netstat

Для получения сведений об активности и статистике сетевых соединений (интерфейсов) существует масса удобных мониторинговых приложений с графическим пользовательским интерфейсом, всевозможных виджетов и т. д. Однако, все эти решения построены на основе стандартных утилит, входящих в состав практически любой Linux- или UNIX-ориентированной системы. Для администрирования серверов на базе системы Linux такие стандартные утилиты являются достаточно исчерпывающим инструментом для получения информации о работе сети. Одной из таких является команда netstat. С помощью неё можно получить вывод с информацией о состоянии сетевого программного обеспечения, статистику сети, сведения о маршрутизации и т.д.

Синтаксис и опции netstat

| -a | Показывать состояние всех сокетов; |

| -o | Показывать таймен |

| -i | Показывает состояние сетевых интерфейсов |

| -n | Показывать ip адрес, а не сетевое имя |

| -r | Показать таблицы маршрутизации. При использовании с опцией -s показывает статистику маршрутизации. |

| -s | Показать статистическую информацию по протоколам. При использовании с опцией -r показывает статистику маршрутизации. |

| -f семейство_адресов | Ограничить показ статистики или адресов управляющих блоков только указанным семейством_адресов, в качестве которого можно указывать:inet Для семейства адресов AF_INET, или unix Для семейства адресов AF_UNIX. |

| -I интерфейс | Показывать информацию о конкретном интерфейсе. |

| -p | Отобразить идентификатор/название процесса, создавшего сокет (-p, —programs display PID/Program name for sockets) |

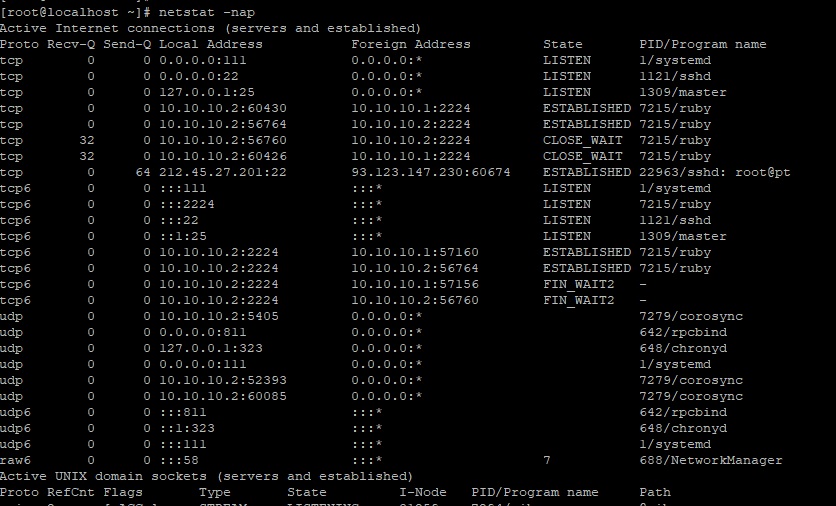

Ключи можно комбинировать. Самая распространенная команда использования netstat это:

Эта команда выводит довольно большой список. Поэтому для получения нужной информации используйте grep. Например для получения всех портов которые слушаются в системе.

Контроль сетевых соединений

Используя опцию -i можно получить данные о состоянии сетевых интерфейсов системы, а также основных счётчиков трафика. Вывод предоставляется в виде наглядной таблицы с соответствующими столбцами. Формат самой таблицы зависит от используемой системы. К примеру, в Ubuntu, да и вообще в Debian-ориентированных системах он будет примерно таким:

В данном выводе видно, как ведёт себя интерфейс eno1, через который осуществляется соединение в сеть, а также что происходит с интерфейсом обратной связи lo. В столбцах RX/TX приводится статистика по трафику с указанием количества пакетов, в том числе и пакетов с ошибками. В частности, показатель RX свидетельствует о количестве пакетов, полученных интерфейсом, TX – о количестве пропущенных через этот интерфейс пакетов с момента загрузки системы или первичной активации (задействования) интерфейса.

Количество ошибок (RX-ERR, TX-ERR) как правило, не должно быть больше 1% (в некоторых случаях 5%) от общего числа пакетов. Если ошибок больше, то следует проанализировать этот параметр на других компьютерах. Большое количество ошибок в сети (на других компьютерах) свидетельствует о неполадках в окружении сети. На отдельном компьютере излишнее их (ошибок) количество говорит о неполадках с сетевым интерфейсом (сетевая карта) или с самим соединением (кабели, совместимость оборудования).

Посмотреть сетевые соединения

Если дать команду netstat без параметров, то будет выведен список процессов (демонов), для которых установлены сетевые соединения. Если нужно также получить информацию о процессах, которые активных соединений не имеют, но слушают порты, нужно использовать ключ -a:

Данный вывод включает в себя также и информацию о системных сокетах UNIX и UDP. Как видно, в представленном отчёте зафиксировано входящее SSH-соединение, два входящих соединения IMAPS, одно входящее HTTP-соединение, а также несколько портов, которые «слушают» (LISTEN) другие соединения. Адреса в данном выводе представлены в формате имя_хоста:служба, где в качестве службы может выступать порт. В колонках Recv-Q и Send-Q отображается количество запросов в очередях на приём и отправку на данном узле/компьютере. Следует также отметить, что факт установки соединения проверяется только для протокола TCP. Кроме описанных состояний соединений имеются также и некоторые другие:

- TIME_WAIT – ожидание на завершение соединения;

- SYN_SENT – попытка некоторого процесса установить соединение с недоступным ресурсом или сервером;

- SYN_WAIT – состояние, при котором данный узел не может обработать все поступающие запросы. Зачастую это может свидетельствовать об ограничении возможностей системного ядра, либо о попытках намеренно вызвать перегрузку на сервере.

Идентификация сетевых процессов

Для того, чтобы однозначно иметь представление о конкретных процессах или демонах, слушающих соединения (порты) в системе, следует воспользоваться ключами -l и -p. Первый позволяет выводить, собственно, только слушающие порты, второй — для идентификации процесса/демона, например:

Как можно видеть, в данном выводе веб-сервер (один из его процессов) прослушивает по протоколу tcp6 все HTTP-соединения. Демон MySQL прослушивает локальный порт mysql по протоколу tcp. Для того, чтобы иметь возможность видеть номера самих портов, а также IP-адреса хостов, следует к команде netstat -lp добавить ключ n. Стоит также отметить, что для получения полной информации о слушающих процессах нужно запускать команду netstat от имени суперпользователя. Если не используется опция -n и не работает служба DNS, то netstat будет выполняться очень медленно.

Получение статистики для различных сетевых протоколов

Команда netstat позволяет видеть статистические данные по использованию всех доступных в системе протоколов. Для этого нужно использовать ключ -s:

Как видно, выводимая статистика отображается с разбивкой по разделам для каждого протокола. Здесь содержатся очень полезные сведения для анализа и поиска неполадок в работе сети.

Также для команды netstat есть ещё один полезный ключ, позволяющий выводить обновлённые данные с интервалом в одну секунду. Этот ключ работает не в каждой связке с другими опциями. Однако, отслеживание интерфейсов в режиме реального времени с этим ключом очень удобно, например команда netstat -i -a -c будет выводить статистику по использованию всех интерфейсов в системе, в том числе и отключенных (ключ -a) автоматически каждую секунду — ключ -c.

Информацию о таблице маршрутизации позволяет получить ключ -r:

Все рассмотренные ключи предоставляют исчерпывающие возможности для получения информации об использовании сети в подавляющем большинстве случаев. Однако, команда netstat располагает кроме рассмотренных, куда более внушительным арсеналом опций, ознакомиться с которыми можно с помощью команды man netstat.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Русские Блоги

Анализ результатов команды netstat в Linux

Один: получить данные

2: Анализ результатов

Разделен на две части:

Активные подключения к Интернету: используется для передачи сетевого подключения

Активные доменные сокеты UNIX (активные сокеты UNIX): могут использоваться только для локальной связи, производительность выше, чем у первого

Раздел активных подключений к Интернету:

Прото: протокол, используемый для этого соединения

Recv-Q: получить очередь

Send-Q: отправить очередь

Local Address : Локальный ip: порт

Внешний адрес: удаленный хост IP: порт

State: состояние соединения

PID / Название программы: идентификатор процесса и имя с использованием соединения

Proto : Через это поле вы можете увидеть, какой протокол используется для соединения, в основном TCP или UDP, и TCP6, UDP6. Это протокол, который использует ipv6.

Recv-Q : Указывает, что полученные данные были буферизованы локально, но сколько не было удалено процессом, recv (). Если очередь приема Recv-Q всегда блокируется, то есть значение Recv-Q не равно нулю, а значение довольно велико, это может быть атака Dos.

Send-Q : Другая сторона не приняла данные, и они все еще находятся в локальном буфере. Если Send-Q не может быть очищен быстро, возможно, приложение отправляет пакеты слишком быстро, или другая сторона может не получить пакеты достаточно быстро. В это время необходимо настроить скорость отправки или скорость приема. Например: если Видя большое количество send-Q, можно определить, что существует проблема блокировки при отправке данных по адресу назначения, которая вызывает накопление пакетов в локальном кэше и не может быть успешно отправлена. Тогда проблема может быть вызвана клиентом.В соответствии с бизнес-логикой вы можете увидеть, слишком ли велико количество длинных TCP-соединений, отправленных клиентом. Метод аутентификации, попробуйте уменьшить длительное соединение между клиентом и службой. Смотрите эффект.

Recv-Q и Send-Q : Эти два значения обычно должны быть 0, в противном случае они могут быть проблематичными. Пакеты не должны укладываться ни в одну из очередей. Краткая ненулевая ситуация приемлема.

При нормальных обстоятельствах, В состоянии LISTEN: Recv-Q указывает значение журнала ожидания прослушивания, который в данный момент ожидает, когда сервер вызовет accept, для завершения трехстороннего рукопожатия. Recv-Q очередь до сервера accept (); Send-Q представляет максимальное значение журнала ожидания прослушивания.

Оставшееся состояние: до состояния, не являющегося LISTEN, проблемы не было. Recv-Q представляет количество байтов в очереди приема, Send-Q представляет количество байтов в очереди отправки.

State : Определяет состояние соединения TCP. Например, состояние TCP: (Изображение из:https://www.cnblogs.com/qingergege/p/6603488.html)

Раздел активных доменных сокетов UNIX:

Прото: протокол, используемый для этого соединения

RefCnt: Счетчик ссылок (то есть процесс, подключенный через этот сокет), который Количество процессов, подключенных к этому сокету

Flags:» The flags displayed are SO_ACCEPTON (displayed as ACC), SO_WAITDATA (W) or SO_NOSPACE (N). SO_ACCECPTON is used on unconnected sockets if their corresponding processes are waiting for a connect request. The other flags are not of normal interest. «Это означает: Отображаемые флаги: SO_ACCEPTON (отображается как ACC), SO_WAITDATA (W) или SO_NOSPACE (N). Процесс SO_ACCECPTON Ожидание запроса на соединение Еще не подключена розетка.

Тип: тип розетки

- Существует несколько типов доступа к сокетам:

- SOCK_DGRAM: режим дейтаграммы (без установления соединения).

- SOCK_STREAM: сокет потока (соединения).

- SOCK_RAW: необработанный сокет.

- SOCK_RDM: этот сервер обеспечивает надежную доставку сообщений.

- SOCK_SEQPACKET: это последовательный пакетный сокет.

- SOCK_PACKET: необработанный интерфейс обращается к сокету.

State: текущее состояние сокета

- Это поле будет содержать следующие состояния:

- БЕСПЛАТНО: розетка не выделена.

- СЛУШАТЬ: сокет прослушивает запросы на подключение. Если указан параметр —listening (-l) или —all (-a), такие сокеты включаются только в выходные данные.

- CONNECTING: Сокет собирается установить соединение.

- CONNECTED: Розетка подключена.

- DISCONNECTING : Розетки Отсоединение.

- (empty) : Разъем не подключен к другому Розетки 。

PID / Название программы: идентификатор процесса и имя с использованием соединения

I-узел: индекс, который существует в каждом файле в файловой системе системы Unix

Path: ” This is the path name as which the corresponding processes attached to the socket. Т.е. представляет Путь к соответствующему процессу, прикрепленному к сокету

Источник