- Linux определить com порты

- Работа с COM-портом (RS-232) в Linux

- команда для определения портов устройства (например, / dev / ttyUSB0)

- Объяснение:

- Как узнать, какой номер порта используется процессом в Linux?

- Метод-1: Использование команды ss

- Способ-2: Использование команды netstat

- Метод-3: использование команды lsof

- Метод-4: Использование команды fuser

- Метод-5: Использование команды nmap

- Метод-6: Использование команды systemctl

Linux определить com порты

Как получить список доступных системе COM портов в Linux? Раньше искал в /dev файлы типа ttyS*, но что-то тут не так. На моем компе имеется один физический компорт. В /dev есть 4 порта (ttyS0, ttyS1, ttyS2, ttyS3). Но, например когда пытаюсь добавить в систему принтер, визард просит выбрать порт и показывает только ОДИН доступный компорт. Всё правильно, порт всего один. Хотя в девах их 4, в визарде только 1. На другом компе физически есть 1 компорт, а в /dev их аш 5. Как из кода в Linux-e можно получить список доступных компортов? или как проверить все ttyS0, ttyS1, ttyS2, ttyS3 и найти среди них рабочий(е)(реальный(е))?

| Оглавление |

|

| Сообщения по теме | [Сортировка по времени | RSS] |

| 1. «Как получить список доступных системе COM портов? « | + / – | |

Сообщение от ACCA  (ok) on 21-Янв-10, 18:37 (ok) on 21-Янв-10, 18:37 | ||

| Высказать мнение | Ответить | Правка | ^ | Наверх | Cообщить модератору | ||

| ||

| 2. «Как получить список доступных системе COM портов? « | + / – | |

Сообщение от juvf  (ok) on 08-Фев-10, 08:06 (ok) on 08-Фев-10, 08:06 | ||

| Спасибо. Таким образом смог выделить из всех ttyS* только рабочие. А можно подобным образом получить инфу о портах типа ttyUSB*? Или достаточно по наличию в /dev/ttyUSB0 определить, что такой порт доступен системе? | ||

| Высказать мнение | Ответить | Правка | ^ | Наверх | Cообщить модератору | ||

| ||

| 3. «Как получить список доступных системе COM портов? « | + / – | |

Сообщение от ACCA  (ok) on 10-Фев-10, 23:44 (ok) on 10-Фев-10, 23:44 | ||

Смотря откуда этот /dev/ttyUSB* взялся. Если его udev или ещё какой hal сделал — почти достаточно. Посмотри, что такое /dev. Если udev filesystem, то скорее всего можно — /dev/ttyUSB* создаются и убираются динамически, если udev скрипт не глюканул. Сделай `lshal’, почитаешь много интересного про ttyUSB. dmesg | grep ttyUSB тоже поможет. Источник Работа с COM-портом (RS-232) в LinuxУрок посвящен интерфейсу RS-232, который в простонародье называют COM-порт. Мы разберемся как он представлен в Linux, какой у него интерфейс, научимся его конфигурировать, а также узнаем, что написание программы для коммуникации через COM-порт в Linux не представляет сложности. Разговор o коммуникации через COM-порт в Linux следует начать с того, что заметить, что каждому COM-порту в операционной системе соответствует файл устройства телетайп или tty. Он находится в каталоге dev и имеет имя /dev/ttyS и номер. Если посмотреть на мой каталог, то мы увидим следующее, что у меня таких файлов очень много [0:55]. Но по факту, в моем компьютере есть один физический COM-порт. Давайте попробуем его найти. Сделать это можно с помощью команды dmesg, которая выводит сообщения с момента инициализации системы. Если набрать $dmeg | grep «ttyS» Для того, чтобы сконфигурировать мой COM-порт по умолчанию в Linux можно воспользоваться программой mincom, запускать её нужно от суперпользователя, либо добавить текущего пользователя в группу dialout. Запустим $sudo minicom -s Ключ -s – обозначает конфигурацию (setup), Здесь мы видим следующее [2:24]. Есть параметры последовательного порта, важно прописать правильно файл, то есть указать тот файл, который у вас в системе связан с физическим COM-портом, Второй важный момент – это настройка параметров обмена (ключ Е). Дело в том, что корректный обмен данными по последовательному соединению возможен только тогда, когда обе стороны имеют один и тот же набор параметров. В этом окне можно набор этих параметров менять [3:08]. Мы видим, что у нас задана скорость 8 бит, нет контроля четности, и один стоповый бит. Именно здесь можно это все увидеть и настроить так, как требуется или, как требует ваше устройство. Сохраняем конфигурацию по умолчанию. Дальше будем взаимодействовать — сначала с помощью команды терминала, чтобы проверить, как вручную это работает; а потом напишем небольшую программу, которая будет слать данные в COM-порт. Выйти из Mincom можно набрав ctrl-A-X. Для того чтобы проверить, как работает COM-порт можно воспользоваться программой miniterm [4:03]. Я создал виртуальную машину с обычным linux, у неё указал, что в наличии имеется один COM-порт (это COM1), по умолчанию назначились линии обработки запросов прерывания. Я ассоциировал этот COM-порт с файлом на моей host-машине. С этого файла мы будем читать данные записанные в порт. Итак, мы видим, что в левой части экрана у нас есть логин на виртуальную машину [4:46]. Давайте проверим с помощью minicom -s, как настроены коммуникации. Проверим, что /dev/ttyS0 – это действительно правильный физический порт – да, это именно так. Теперь мы можем вызвать команду $sudo miniterm она говорит, что есть следующие доступные порты, и просит ввести, через какой порт работать. Далее я попадаю терминал, связанный с COM-портом, где могу набирать текст. Набирая команды, я вижу «эхо» в моем файле справа. Обратите внимание, что я пишу в левом окне, а на экране надпись мы видим в правом. В левом окошке – виртуальная машина, на которой настроен порт. В правом – тот лог, который мы видим в файле ассоциированном с этим COM-портом на host-машине. Создадим какой-нибудь каталог, в котором будем разрабатывать приложение. Как это ни странно, приложение будет выглядеть очень просто, потому что все действия, которые мы делаем с COM-портом в linux, это действия с файлами с использованием тех же самых файловых операций. Нам потребуется stdio.h, unistd.h, чтобы получить доступ – функциям open/read/write, fcntl.h, чтобы иметь возможность использовать файловые флажки. Открываем файловый дескриптор, COM-порт, имя, и флаги из COM-порта. Проверим, что файловый дескриптор у нас открылся, то есть если порт меньше или равен 0, то есть какая-то ошибка, оповестим об этом пользователя и вернем управление. В противном случае, можно писать в этот файловый дескриптор. write принимает файловый дескриптор, указатель на буфер, размер. Дальше мы закрываем файловый дескриптор и возвращаем управление. Приложение готово. Теперь давайте попробуем запустить то, что у нас вышло, вернее, скомпилировать и запустить [10:40]. При запуске приложения произошла ошибка, но она вызвана понятными причинами, потому что пользователь должен был быть включен группу dialout [11:03], или нам надо запускать приложение от суперпользователя. Сделаем это. И сразу видим, что в нашем окошке появилась запись «hello world». Можно повторить и увидеть, что все работает корректно. Точно таким же образом можно осуществлять чтение из COM-порта, то есть использовать не функцию write, а функцию read. Источник команда для определения портов устройства (например, / dev / ttyUSB0)У меня вопрос по поводу портов в Linux. Если я подключаю свое устройство через USB и хочу проверить его порт, я не могу сделать это с помощью команды lsusb, которая указывает только номер шины и номер устройства на этой шине: Есть ли команда, которая сообщает мне порт, к которому устройство подключено напрямую? Единственный способ сделать это до сих пор заключался в том, чтобы отключить и повторно подключиться и использовать команду: В последней строке видно, что мое устройство подключено к / dev / ttyUSB0 . Я не совсем уверен, что вы спрашиваете. Вы упоминаете «порт» несколько раз, но затем в своем примере вы говорите, что ответом является /dev/ttyUSB0 путь устройства, а не порт. Таким образом, этот ответ о поиске пути разработки для каждого устройства. Ниже приведен быстрый и грязный скрипт, который просматривает устройства в /sys поиске USB-устройств с ID_SERIAL атрибутом. Обычно только настоящие USB-устройства будут иметь этот атрибут, и мы можем фильтровать его. Если мы этого не сделаем, вы увидите в списке много вещей, которые не являются физическими устройствами. В моей системе это приводит к следующему: Объяснение:Устройства, которые отображаются в, /dev имеют dev файл в своем /sys каталоге. Поэтому мы ищем каталоги, соответствующие этим критериям. Нам нужен путь к каталогу, поэтому мы удалим его /dev . Это дает нам путь, /dev который соответствует этому /sys устройству. Это отфильтровывает вещи, которые не являются фактическими устройствами. В противном случае вы получите такие вещи, как USB-контроллеры и концентраторы. Команда udevadm info -q property —export выводит список всех свойств устройства в формате, который может быть проанализирован оболочкой в переменные. Поэтому мы просто призываем eval к этому. Это также причина, по которой мы заключаем код в круглые скобки, чтобы мы использовали подоболочку, а переменные стирались в каждом цикле. Больше фильтрации вещей, которые не являются реальными устройствами. Я надеюсь, что вы знаете, что делает эта строка 🙂 Источник Как узнать, какой номер порта используется процессом в Linux?Как администратор Linux, вы должны знать, является ли соответствующая служба обязательной / прослушивающей с правильным портом или нет. Это поможет вам легко устранить проблему, когда вы столкнулись с проблемами, связанными с портами. Порт – это логическое соединение, которое идентифицирует конкретный процесс в Linux. Доступны два вида порта: физическое и программное обеспечение. Поскольку операционная система Linux является программным обеспечением, мы собираемся обсудить порт программного обеспечения. Программный порт всегда связан с IP-адресом хоста и соответствующим типом протокола для связи. Порт используется для распознования приложения. Большинство служб, связанных с сетью, должны открыть сокет для прослушивания входящих сетевых запросов. Socket уникален для каждого сервиса. Сокет – это комбинация IP-адреса, программного порта и протокола. Область номеров портов доступна для протокола TCP и UDP. Протокол управления передачей (TCP) и протокол пользовательских дейтаграмм (UDP) используют номера портов для связи. Это значение от 0 до 65535. Ниже приведены категории присвоений портов.

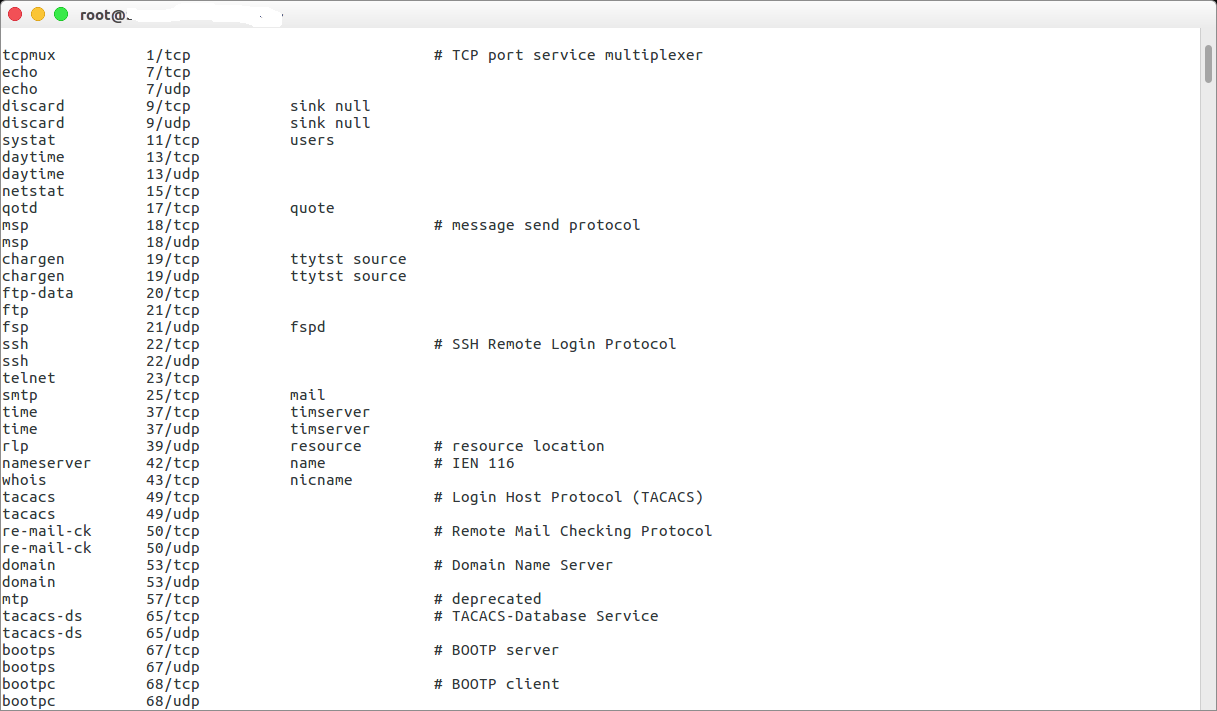

Вы можете проверить детали зарезервированных портов в файле /etc/services в Linux. Это может быть достигнуто с использованием шести методов.

Метод-1: Использование команды ssss используется для вывода статистики сокетов. Он позволяет отображать информацию, аналогичную netstat. Он может отображать больше информации о TCP и его состоянии, чем другие инструменты. Он может отображать статистику для всех типов сокетов, таких как PACKET, TCP, UDP, DCCP, RAW, домен Unix и т. д. В качестве альтернативы вы также можете проверить это с помощью номера порта. Способ-2: Использование команды netstatnetstat – вывод сетевых подключений, таблиц маршрутизации, статистики интерфейсов, соединений маскарада и многоадресной рассылки. По умолчанию netstat отображает список открытых сокетов. Если вы не укажете каких-либо семейств адресов, будут выведены активные сокеты всех сконфигурированных семейств адресов. Эта программа устарела. Замена для netstat – ss. В качестве альтернативы вы также можете проверить это с помощью номера порта. Метод-3: использование команды lsoflsof – список открытых файлов. Команда lsof Linux выводит информацию о файлах, открытых для процессов, запущенных в системе. В качестве альтернативы вы также можете проверить это с помощью номера порта. Метод-4: Использование команды fuserУтилита fuser должна записывать на стандартный вывод идентификаторы процессов, запущенных в локальной системе, которые открывают один или несколько именованных файлов. Метод-5: Использование команды nmapNmap («Network Mapper») – это инструмент с открытым исходным кодом для проверки сети и проверки безопасности. Он был разработан для быстрого сканирования больших сетей, хотя он отлично работает с одиночными хостами. Nmap использует необработанные IP-пакеты в новых способах определения того, какие хосты доступны в сети, какие службы (имя и версия приложения) эти хосты предлагают, какие операционные системы (и версии ОС) они запускают, какие типы фильтров пакетов / брандмауэры используются, и десятки других характеристик Метод-6: Использование команды systemctlsystemctl – Управление системой systemd и менеджером сервисов. Это замена старого системного управления SysV, и большинство современных операционных систем Linux были адаптированы под systemd. Вышеприведенный пример будет показывать фактический порт прослушивания службы SSH при запуске службы SSHD в последнее время. В большинстве случаев вышеприведенный вывод не показывает фактический номер порта процесса. в этом случае я предлагаю вам проверить детали, используя приведенную ниже команду из файла журнала Источник | ||