- Взламываем запароленный zip архив в Linux

- Утилита Fcrackzip

- Взламываем утилитой Fcrackzip

- Заключение

- unixforum.org

- rar password recovery (how to?)

- rar password recovery

- Re: rar password recovery

- Re: rar password recovery

- Re: rar password recovery

- Re: rar password recovery

- Re: rar password recovery

- Re: rar password recovery

- Re: rar password recovery

- Re: rar password recovery

- Re: rar password recovery

- Взламываем запароленный zip архив в Linux

- Утилита Fcrackzip

- Взламываем утилитой Fcrackzip

- Заключение

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Полное руководство по John the Ripper. Ч.4: практика и примеры использования John the Ripper

- Оглавление

- Опция —fork=ЯДРА

- Как в John the Ripper взломать пароль от Wi-Fi

- Захват рукопожатия Wi-Fi для взлома пароля

- Извлечение хеша для взлома Wi-Fi

- Брут-форс пароля Wi-Fi: атака по словарю

- Брут-форс пароля Wi-Fi: атака по маске

- Взлом пароля архива ZIP

- Брут-форс на центральном процессоре

- Как взламывать пароли ZIP архивов на видеокарте

- Взлом пароля архива RAR

- Брут-форс на центральном процессоре

- Как взламывать пароли RAR архивов на видеокарте

- Взлом пароля архива 7z

- Брут-форс на центральном процессоре

- Как взламывать пароли 7z архивов на видеокарте

- Взлом пароля Word (файл .DOCX)

- Брут-форс на центральном процессоре

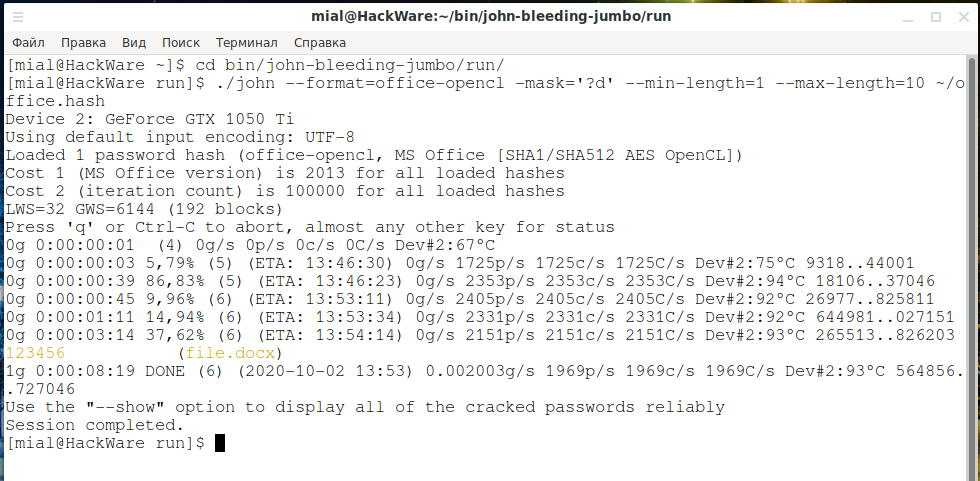

- Как взламывать пароли Word (.DOCX) на видеокарте

- Взлом пароля LibreOffice (файлы Wirter/.odt и другие)

- Брут-форс на центральном процессоре

- Как взламывать пароли LibreOffice (.odt и другие) на видеокарте

- Взлом пароля PDF

- Брут-форс на центральном процессоре

- Как взламывать пароли PDF на видеокарте

- Взлом пароля KeePass и KeePassXC

- Брут-форс на центральном процессоре

- Как взламывать пароли KeePass на видеокарте

- Взлом пароля GPG

- Брут-форс на центральном процессоре

- Как взламывать пароли gpg на видеокарте

- Взлом пароля приватного ключа SSH (id_rsa)

- Брут-форс на центральном процессоре

- Как взламывать пароли SSH (id_rsa) на видеокарте

- Ошибка «cipher value of 6 is not supported!»

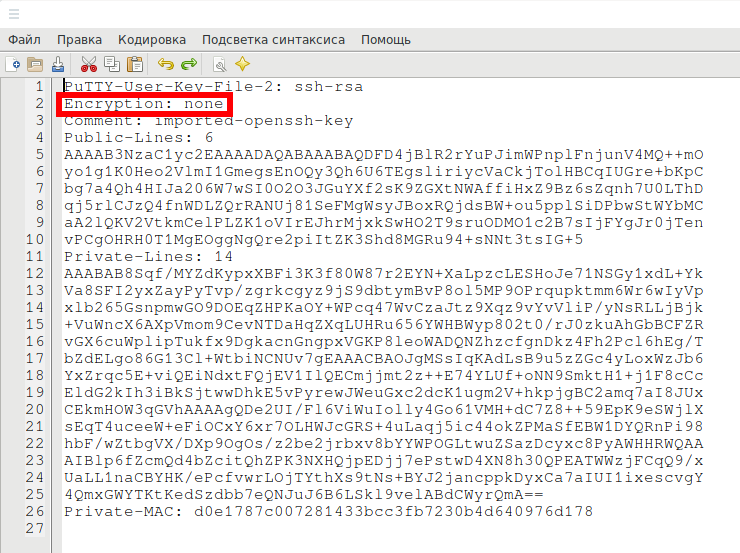

- Как взломать пароль PuTTY

- Брут-форс на центральном процессоре

- Как взламывать пароли PuTTY на видеокарте

- Заключение по разделу

- Связанные статьи:

- Рекомендуется Вам:

- 2 комментария to Полное руководство по John the Ripper. Ч.4: практика и примеры использования John the Ripper

Взламываем запароленный zip архив в Linux

Наверняка все сталкивались с запароленныыми zip архивами, при этом может случится так, что пароль не известен. На моей памяти за нужную мне информацию в zip архиве даже просили заплатить. Но, не это сподвигло меня на написание данной статьи. Когда то я создавал запароленный zip архив, и честно говоря, пароль не помню – забыл. А в этом архиве находилась ценная для меня информация в единственном экземпляре. Так получилось, что благодаря одному известному журналу я стал изучать Kali Linux, и это привело меня к тому, что имея определенные знания, я прибег к взлому своего же zip архива. Этот факт и подвиг меня написать данную статью, хотя, принципиально избегаю в статьях данную тематику. Ладно, хватит предысторий, переходим к практике.

Утилита Fcrackzip

Прибегнем к помощи утилиты Fcrackzip для нашей задачи, она схожа с ее родственными утилитами zc и zipcrack. Первым делом мы установим Fcrackzip в нашу систему. Для этого переходим в терминал и вводим команду:

Debian/Ubuntu

Fedora

Для дистрибутива Fedora Fcrackzip можно скачать с сайта pkgs.org, после чего его установить.

Arch/Manjaro

Когда утилита Fcrackzip установлена, переходим к самой процедуре взлома. Для эксперимента вы можете создать zip архив командой:

Выделенным жирным название вашего файла, который хотите запаковать в запароленный zip архив. Поясню вкратце атрибуты с которыми мы запускаем zip, атрибут “-r” означает рекурсивный, а атрибут “-e” означает задать пароль. После запуска данной команды, нужно будет ввести пароль дважды, сам пароль при вводе отображаться не будет.

Взламываем утилитой Fcrackzip

Для того что бы взломать zip архив утилитой Fcrackzip переходим в терминал, так как это консольная утилита. Fcrackzip необходимо запускать от root пользователя с атрибутами, необходимыми для взлома zip архива. Поясню некоторые атрибуты, которые можно использовать при запуске Fcrackzip:

- -h – help.

- -l – минимальная – максимальная длинна пароля.

- -v – подробный режим.

- -u – использования команды unzip для проверки паролей.

- -D – использования словаря.

- -b – перебор паролей по средством brute-force.

- -c – указывает из чего состоит пароль. Например из заглавных и строчных букв и цифр – Aa1

Более подробно можно узнать набрав команду: fcrzckzip -h:

И так, продолжаем, запускать fcrackkzip будем со следующими атрибутами: -b означает что будем использовать метод brute-force. Словарь для brute-force в утилите fcrackzip имеется свой, так что нет необходимости его создавать или скачивать из сети. Далее указываем атрибут: -c, а затем задаем символы из которых будет состоять пароль, например: Aa1!. Теперь укажем длину пароля, например от 1 до 10 символов, для этого будем использовать атрибут: -l, а затем вводим: 1-10. Ну и последний атрибут: -u, который отобразит пароль на нашем экране. После чего вводим путь до файла, так как у меня файл “text.zip” лежит в домашней директории, то путь вводить не обязательно. Запускаем fcrackzip с необходимыми атрибутами и жмем Enter:

После подбора пароля он выведется в строке: PASSWORD FOUND. pw ==:

Как видно на скриншоте, пароль от архива zip. Теперь можно пробовать его распаковать зная подобранный пароль.

Заключение

На самом деле, пароль для архивов редко бывает какой то замудренный, чаще всего он состоит либо из цифр с буквами, либо просто из цифр. Напоследок хотелось бы сказать, что это лишь один из способов взломать пароль на zip архиве, как по мне, так один из самым простых способов это реализовать. Не используйте данную инструкцию в корыстных целях, помните, что знания необходимо применять только в благих целях. Собственно по этой причине я и не пишу подобные статьи, стараясь избегать тематику взлома. Но, парой все же приходится прибегать к данной практике, как например в описываемом случае. Для тех кто хочет узнать больше о тематике взлома, рекомендую журнал “Xakep“, который лично я почитываю периодически и даже приобрел их книгу.

А на этом сегодня все. Надеюсь данная статья будет вам полезна.

С уважением Cyber-X

Источник

unixforum.org

Форум для пользователей UNIX-подобных систем

- Темы без ответов

- Активные темы

- Поиск

- Статус форума

rar password recovery (how to?)

Модератор: /dev/random

rar password recovery

Сообщение PolecatZZZ » 09.03.2010 19:01

Re: rar password recovery

Сообщение eddy » 09.03.2010 19:04

Re: rar password recovery

Сообщение Fangelion » 09.03.2010 20:13

Re: rar password recovery

Re: rar password recovery

Сообщение /dev/random » 09.03.2010 20:58

Re: rar password recovery

Сообщение PolecatZZZ » 09.03.2010 21:32

Re: rar password recovery

Re: rar password recovery

Сообщение /dev/random » 09.03.2010 22:36

Re: rar password recovery

Сообщение eddy » 10.03.2010 00:51

5 паролей уходит

одна секунда ==> смысла ломать пароли rar нет никакого (если только вы не знаете основную часть пароля и забыли всего 1-2 символа или последовательность этих символов).

Re: rar password recovery

Сообщение /dev/random » 10.03.2010 13:30

5 паролей уходит

одна секунда ==> смысла ломать пароли rar нет никакого (если только вы не знаете основную часть пароля и забыли всего 1-2 символа или последовательность этих символов).

Источник

Взламываем запароленный zip архив в Linux

Наверняка все сталкивались с запароленныыми zip архивами, при этом может случится так, что пароль не известен. На моей памяти за нужную мне информацию в zip архиве даже просили заплатить. Но, не это сподвигло меня на написание данной статьи. Когда то я создавал запароленный zip архив, и честно говоря, пароль не помню – забыл. А в этом архиве находилась ценная для меня информация в единственном экземпляре. Так получилось, что благодаря одному известному журналу я стал изучать Kali Linux, и это привело меня к тому, что имея определенные знания, я прибег к взлому своего же zip архива. Этот факт и подвиг меня написать данную статью, хотя, принципиально избегаю в статьях данную тематику. Ладно, хватит предысторий, переходим к практике.

Утилита Fcrackzip

Прибегнем к помощи утилиты Fcrackzip для нашей задачи, она схожа с ее родственными утилитами zc и zipcrack. Первым делом мы установим Fcrackzip в нашу систему. Для этого переходим в терминал и вводим команду:

sudo apt install fcrackzip

Для дистрибутива Fedora Fcrackzip можно скачать с сайта pkgs.org , после чего его установить.

sudo pacman -S fcrackzip

Когда утилита Fcrackzip установлена, переходим к самой процедуре взлома. Для эксперимента вы можете создать zip архив командой:

zip -r -e text .zip text

Выделенным жирным название вашего файла, который хотите запаковать в запароленный zip архив. Поясню вкратце атрибуты с которыми мы запускаем zip, атрибут “-r” означает рекурсивный, а атрибут “-e” означает задать пароль. После запуска данной команды, нужно будет ввести пароль дважды, сам пароль при вводе отображаться не будет.

Взламываем утилитой Fcrackzip

Для того что бы взломать zip архив утилитой Fcrackzip переходим в терминал, так как это консольная утилита. Fcrackzip необходимо запускать от root пользователя с атрибутами, необходимыми для взлома zip архива. Поясню некоторые атрибуты, которые можно использовать при запуске Fcrackzip:

- -h – help.

- -l – минимальная – максимальная длинна пароля.

- -v – подробный режим.

- -u – использования команды unzip для проверки паролей.

- -D – использования словаря.

- -b – перебор паролей по средством brute-force.

- -c – указывает из чего состоит пароль. Например из заглавных и строчных букв и цифр – Aa1

Более подробно можно узнать набрав команду: fcrzckzip -h:

И так, продолжаем, запускать fcrackkzip будем со следующими атрибутами: -b означает что будем использовать метод brute-force. Словарь для brute-force в утилите fcrackzip имеется свой, так что нет необходимости его создавать или скачивать из сети. Далее указываем атрибут: -c, а затем задаем символы из которых будет состоять пароль, например: Aa1!. Теперь укажем длину пароля, например от 1 до 10 символов, для этого будем использовать атрибут: -l, а затем вводим: 1-10. Ну и последний атрибут: -u, который отобразит пароль на нашем экране. После чего вводим путь до файла, так как у меня файл “text.zip” лежит в домашней директории, то путь вводить не обязательно. Запускаем fcrackzip с необходимыми атрибутами и жмем Enter:

sudo fcrackzip -b -c Aa1! -l 1-8 -u text.zip

После подбора пароля он выведется в строке: PASSWORD FOUND. pw ==:

Как видно на скриншоте, пароль от архива zip. Теперь можно пробовать его распаковать зная подобранный пароль.

Заключение

На самом деле, пароль для архивов редко бывает какой то замудренный, чаще всего он состоит либо из цифр с буквами, либо просто из цифр. Напоследок хотелось бы сказать, что это лишь один из способов взломать пароль на zip архиве, как по мне, так один из самым простых способов это реализовать. Не используйте данную инструкцию в корыстных целях, помните, что знания необходимо применять только в благих целях. Собственно по этой причине я и не пишу подобные статьи, стараясь избегать тематику взлома. Но, парой все же приходится прибегать к данной практике, как например в описываемом случае. Для тех кто хочет узнать больше о тематике взлома, рекомендую журнал “ Xakep “, который лично я почитываю периодически и даже приобрел их книгу .

А на этом сегодня все. Надеюсь данная статья будет вам полезна.

С уважением Cyber-X

Источник

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Полное руководство по John the Ripper. Ч.4: практика и примеры использования John the Ripper

Оглавление

В предыдущих трёх частях мы рассмотрели основные вопросы, которые позволят установить John the Ripper, извлечь хеш из зашифрованного файла и запустить атаку по взлому пароля. Кроме этих вопросов, более глубоко будет рассмотрена дальнейшая теория по John the Ripper: как настроить конфигурационный файл, режимы атаки, особенности кодировок и многое другое.

Но прежде чем перейти к последующей теории в других частях данного онлайн руководства, рассмотрим практические примеры использования John the Ripper. В этой статье будут даны чёткие ответы на вопросы вроде таких:

- как взломать пароль Wi-Fi

- как взломать пароль архива

- как взломать пароль офисного документа

- и т.д.

Эти примеры позволят нам закрепить изученные основы John the Ripper. Кстати, если вы не читали предыдущие части, то рекомендуется начать с них.

Опция —fork=ЯДРА

В последующих примерах в каждой команде запуска брут-форса на центральном процессоре используется опция —fork=ЯДРА. Вместо слова ЯДРА нужно указать число, которое соответствует количеству логических или физических ядер процессора.

Для взлома на видеокартах эту опцию использовать не нужно.

Как в John the Ripper взломать пароль от Wi-Fi

Захват рукопожатия Wi-Fi для взлома пароля

Здесь не будем останавливаться на основах тестирования безопасности беспроводных сетей Wi-Fi, поэтому если у вас пробелы в знаниях, то обратитесь к онлайн книге «Взлом Wi-Fi сетей с Kali Linux и BlackArch».

Посмотрим имя беспроводного интерфейса:

У меня это wlp0s20f0u1. Для автоматического сбора рукопожатий запустим команду вида:

В моём случае это:

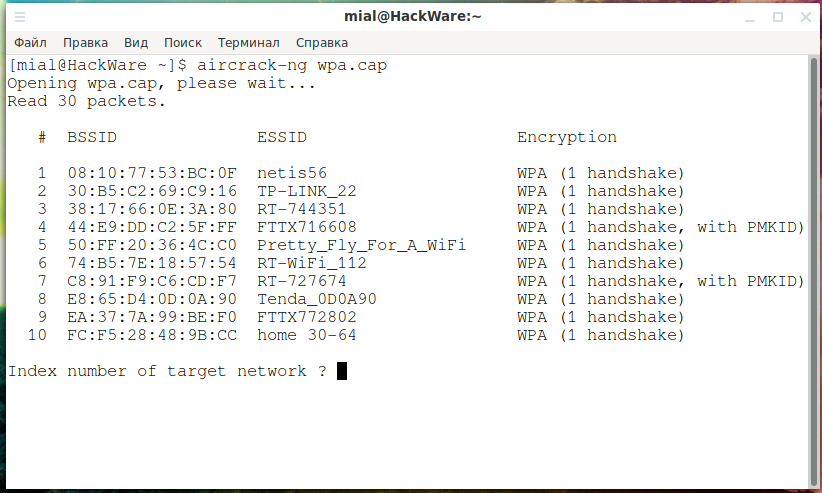

Чтобы просмотреть, какие рукопожатия были захвачены, выполним команду:

Извлечение хеша для взлома Wi-Fi

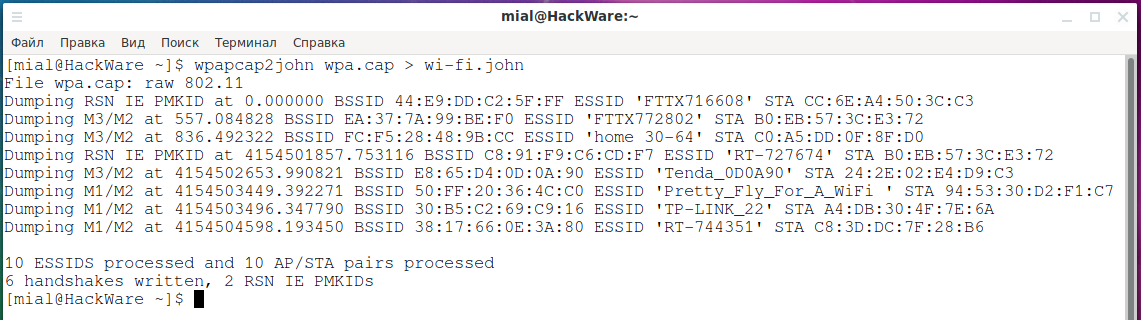

Если вы хотите взламывать сразу все рукопожатия, то выполните команду:

В результате будут сгенерированы хеши для всех захваченных рукопожатий.

В выводе сказано, что обработано 10 ТД, но записано всего 6 рукопожатий и 2 PMKID.

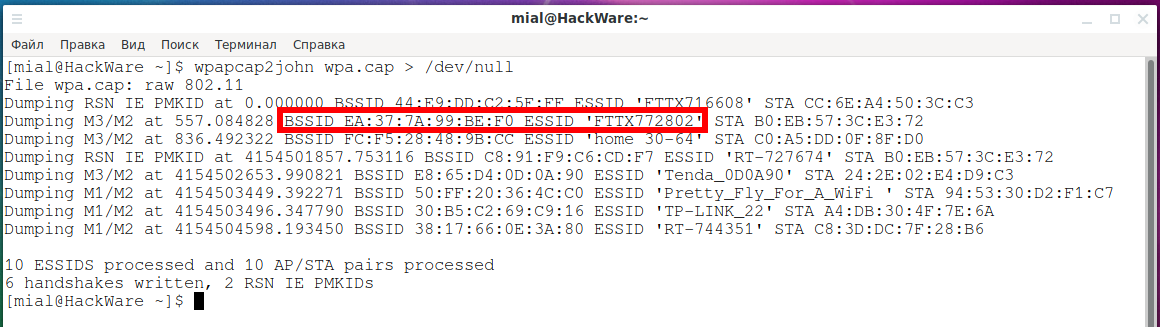

Можно сохранить рукопожатие для определённой точки доступа, её нужно указать с опцией -m, но указывать нужно не название, а BSSID — проще говоря, MAC адрес.

Чтобы узнать нужный MAC адрес, выполните команду:

Допустим, меня интересует Точка Доступа FTTX772802, тогда ищем строку с ней:

В каждой строке есть три элемента данных:

- BSSID — MAC адрес ТД (он нам и нужен)

- ESSID — имя ТД (по нему мы ориентируемся, где смотреть MAC адрес)

- STA — MAC адрес клиента, подключённого к ТД (это нам не пригодится)

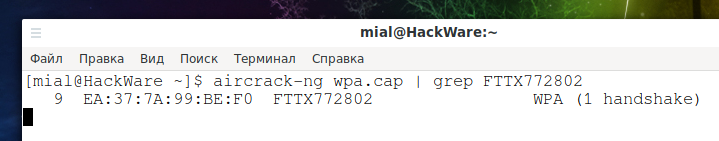

Или можно было посмотреть MAC адрес с помощью aircrack-ng:

Итак, я нашёл, что ТД с именем FTTX772802 имеет MAC-адрес EA:37:7A:99:BE:F0.

Чтобы сохранить рукопожатие только для определённой ТД, выполните команду вида:

В моём случае это:

Брут-форс пароля Wi-Fi: атака по словарю

Теперь для запуска атаки по словарю, используя центральный процессор, выполните команду вида:

К примеру, у меня словарь находится в той же папке, что и исполнимый файл john и имеет имя rockyou.txt, и на моём компьютере 12 ядер, а wi-fi.hash находится в домашней папке пользователя, тогда команда следующая:

Для запуска атаки по словарю, используя видеокарту, выполните команду:

Брут-форс пароля Wi-Fi: атака по маске

Чтобы перебрать все пароли, состоящие только из цифр и длиной от 8 до 10 символов и выполнять вычисления на ЦП, запустите команду вида:

Чтобы перебрать все пароли, состоящие только из цифр и длиной от 8 до 10 символов и выполнять вычисления на видеокарте, выполните команду вида:

Чтобы перебрать все пароли, состоящие из цифр, а также большим и маленьких букв, длиной 8 символов и выполнять вычисления на ЦП, запустите команду вида:

Чтобы перебрать все пароли, состоящие из цифр, а также большим и маленьких букв, длиной 8 символов и выполнять вычисления на видеокарте, выполните команду вида:

Взлом пароля архива ZIP

Для извлечения хеша выполните команду вида:

К примеру, путь до файла /mnt/disk_d/Share/test/file.zip, тогда команда следующая:

Брут-форс на центральном процессоре

Теперь для запуска атаки по словарю, используя ЦПУ, выполните команду вида:

К примеру, у меня словарь находится в той же папке, что и исполнимый файл john и имеет имя rockyou.txt, и на моём компьютере 12 ядер, а zip.hash находится в домашней папке пользователя, тогда команда следующая:

Чтобы перебрать все пароли, состоящие только из цифр и длиной от 1 до 10 символов и выполнять вычисления на ЦП, запустите команду вида:

Чтобы перебрать все пароли, состоящие из цифр, а также большим и маленьких букв, длиной от 1 до 8 символов и выполнять вычисления на ЦП, запустите команду вида:

Как взламывать пароли ZIP архивов на видеокарте

John the Ripper поддерживает два алгоритма взлома ZIP архивов на ЦП:

- PKZIP

- ZIP

И только один архив для взлома на видеокартах:

В предыдущих командах мы не указывали тип хеша, поскольку он однозначно указан в самом хеше. Чтобы задействовать видеокарту, необходимо использовать опцию —format=ХЕШ. Но она будет работать только для ХЕША формата ZIP. Поэтому вам нужно открыть файл, куда сохранён хеш и посмотреть на начало хеша.

Если вы там увидите что-то вроде такого:

- file2.zip/file.docx:$zip2$*0*3*0*3eca0462af8ea24……………….

Это означает, что данный хеш можно взломать командами вида:

Если же там хеш со строкой «pkzip»:

- file.zip/Отчёт.docx:$pkzip2$1*1*2*0*b274*c3db*7c823487*0*28*8*b……………….

То это означает, что взлом данного формата на видеокарте в настоящее время не поддерживается.

Взлом пароля архива RAR

Для извлечения хеша выполните команду вида:

К примеру, путь до файла /mnt/disk_d/Share/test/file.rar, тогда команда следующая:

Брут-форс на центральном процессоре

Теперь для запуска атаки по словарю, используя ЦП, выполните команду вида:

Чтобы перебрать все пароли, состоящие только из цифр и длиной от 1 до 10 символов и выполнять вычисления на ЦП, запустите команду вида:

Чтобы перебрать все пароли, состоящие из цифр, а также большим и маленьких букв, длиной от 1 до 8 символов и выполнять вычисления на ЦП, запустите команду вида:

john —fork=ЯДРА -1=?l?u?d —mask=’?1′ —min-length=1 —max-length=8 /ПУТЬ/ДО/rar.hash

Как взламывать пароли RAR архивов на видеокарте

John the Ripper поддерживает два алгоритма взлома RAR архивов на ЦП: rar и RAR5.

В предыдущих командах мы не указывали тип хеша, поскольку он однозначно указан в самом хеше. Чтобы задействовать видеокарту, необходимо использовать опцию —format=ХЕШ. В качестве ХЕШ нужно указать rar-opencl или RAR5-opencl в зависимости от типа архива.

Тип архива можно узнать по хешу. Поэтому вам нужно открыть файл, куда сохранён хеш и посмотреть на начало хеша.

Если вы там увидите что-то вроде такого (присутствует строка rar5):

- /mnt/disk_d/Share/test/file-rar5.rar:$rar5$16$76ce05b54ff5af……………….

Это означает, что данный хеш можно взломать командами вида:

Если же там хеш со строкой «RAR3»:

- file-rar4.rar:$RAR3$*1*2dfc09f8674acc2e*8734827c*45584*50139*1*02dfdd427b08ebce3f0……………….

То вам нужно использовать команды вида:

Взлом пароля архива 7z

Для извлечения хеша выполните команду вида:

Брут-форс на центральном процессоре

Теперь для запуска атаки по словарю, используя ЦП, выполните команду вида:

Чтобы перебрать все пароли, состоящие только из цифр и длиной от 1 до 10 символов и выполнять вычисления на ЦП, запустите команду вида:

Чтобы перебрать все пароли, состоящие из цифр, а также большим и маленьких букв, длиной от 1 до 8 символов и выполнять вычисления на ЦП, запустите команду вида:

Как взламывать пароли 7z архивов на видеокарте

Для запуска атаки по словарю, используя видеокарту, выполните команду вида:

Чтобы перебрать все пароли, состоящие только из цифр и длиной от 1 до 10 символов и выполнять вычисления на видеокарте, выполните команду вида:

Чтобы перебрать все пароли, состоящие из цифр, а также большим и маленьких букв, длиной 1 до 8 символов и выполнять вычисления на видеокарте, выполните команду вида:

Взлом пароля Word (файл .DOCX)

Для извлечения хеша выполните команду вида:

Брут-форс на центральном процессоре

Теперь для запуска атаки по словарю, используя ЦП, выполните команду вида:

Чтобы перебрать все пароли, состоящие только из цифр и длиной от 1 до 10 символов и выполнять вычисления на ЦП, запустите команду вида:

Чтобы перебрать все пароли, состоящие из цифр, а также большим и маленьких букв, длиной от 1 до 8 символов и выполнять вычисления на ЦП, запустите команду вида:

Как взламывать пароли Word (.DOCX) на видеокарте

Для запуска атаки по словарю, используя видеокарту, выполните команду вида:

Чтобы перебрать все пароли, состоящие только из цифр и длиной от 1 до 10 символов и выполнять вычисления на видеокарте, выполните команду вида:

Чтобы перебрать все пароли, состоящие из цифр, а также большим и маленьких букв, длиной 1 до 8 символов и выполнять вычисления на видеокарте, выполните команду вида:

Пример удачного взлома пароля Word:

Взлом пароля LibreOffice (файлы Wirter/.odt и другие)

Для извлечения хеша выполните команду вида:

Если вы получили ошибку:

то обновите JtR до последней версии.

Брут-форс на центральном процессоре

Теперь для запуска атаки по словарю, используя ЦП, выполните команду вида:

Чтобы перебрать все пароли, состоящие только из цифр и длиной от 1 до 10 символов и выполнять вычисления на ЦП, запустите команду вида:

Чтобы перебрать все пароли, состоящие из цифр, а также большим и маленьких букв, длиной от 1 до 8 символов и выполнять вычисления на ЦП, запустите команду вида:

Как взламывать пароли LibreOffice (.odt и другие) на видеокарте

Для запуска атаки по словарю, используя видеокарту, выполните команду вида:

Чтобы перебрать все пароли, состоящие только из цифр и длиной от 1 до 10 символов и выполнять вычисления на видеокарте, выполните команду вида:

Чтобы перебрать все пароли, состоящие из цифр, а также большим и маленьких букв, длиной 1 до 8 символов и выполнять вычисления на видеокарте, выполните команду вида:

Взлом пароля PDF

Для извлечения хеша выполните команду вида:

Брут-форс на центральном процессоре

Теперь для запуска атаки по словарю, используя ЦП, выполните команду вида:

Чтобы перебрать все пароли, состоящие только из цифр и длиной от 1 до 10 символов и выполнять вычисления на ЦП, запустите команду вида:

Чтобы перебрать все пароли, состоящие из цифр, а также большим и маленьких букв, длиной от 1 до 8 символов и выполнять вычисления на ЦП, запустите команду вида:

Как взламывать пароли PDF на видеокарте

В настоящее время взлом пароля PDF файла на видеокарте в John the Ripper не поддерживается.

Взлом пароля KeePass и KeePassXC

Для извлечения хеша выполните команду вида:

В качестве ФАЙЛА должна быть база данных паролей .kdbx.

Или если у вас есть файл ключей, то выполните команду вида:

Вы можете увидеть сообщение:

Оно означает, что в ФАЙЛЕ Passwords.kdbx используется база данных KDBX версии 4.0, а программа keepass2john поддерживает только KDBX версию KDBX 3.1. То есть в настоящее время невозможно взломать пароль KeePass с базой данных KDBX версии 4.0 в John the Ripper.

Брут-форс на центральном процессоре

Теперь для запуска атаки по словарю, используя ЦП, выполните команду вида:

Чтобы перебрать все пароли, состоящие только из цифр и длиной от 1 до 10 символов и выполнять вычисления на ЦП, запустите команду вида:

Чтобы перебрать все пароли, состоящие из цифр, а также большим и маленьких букв, длиной от 1 до 8 символов и выполнять вычисления на ЦП, запустите команду вида:

Как взламывать пароли KeePass на видеокарте

Для запуска атаки по словарю, используя видеокарту, выполните команду вида:

Чтобы перебрать все пароли, состоящие только из цифр и длиной от 1 до 10 символов и выполнять вычисления на видеокарте, выполните команду вида:

Чтобы перебрать все пароли, состоящие из цифр, а также большим и маленьких букв, длиной 1 до 8 символов и выполнять вычисления на видеокарте, выполните команду вида:

Взлом пароля GPG

/.gnupg/private-keys-v1.d/ имеются файлы .key, но возможно ли из них извлечь ключи и пароли, я не знаю.

Пароль gpg можно взломать из файла приватного ключа, полученного в результате выполнения команды экспорта:

После экспорта, из этого файла приватного ключа нужно извлечь хеш для взлома пароля:

Брут-форс на центральном процессоре

Теперь для запуска атаки по словарю, используя ЦП, выполните команду вида:

Чтобы перебрать все пароли, состоящие только из цифр и длиной от 1 до 10 символов и выполнять вычисления на ЦП, запустите команду вида:

Чтобы перебрать все пароли, состоящие из цифр, а также большим и маленьких букв, длиной от 1 до 8 символов и выполнять вычисления на ЦП, запустите команду вида:

Как взламывать пароли gpg на видеокарте

Для запуска атаки по словарю, используя видеокарту, выполните команду вида:

Чтобы перебрать все пароли, состоящие только из цифр и длиной от 1 до 10 символов и выполнять вычисления на видеокарте, выполните команду вида:

Чтобы перебрать все пароли, состоящие из цифр, а также большим и маленьких букв, длиной 1 до 8 символов и выполнять вычисления на видеокарте, выполните команду вида:

Взлом пароля приватного ключа SSH (id_rsa)

Для извлечения хеша выполните команду вида:

python2 ./ssh2john.py ФАЙЛ > ssh.hash

Обратите внимание, что для работы ssh2john необходим Python 2. Если вы используете Python 3, то вы получите следующую ошибку:

В качестве ФАЙЛА нужно указать приватный ключ SSH, путь до него может быть

Этот ключ генерируется командой:

Брут-форс на центральном процессоре

Теперь для запуска атаки по словарю, используя ЦП, выполните команду вида:

Чтобы перебрать все пароли, состоящие только из цифр и длиной от 1 до 10 символов и выполнять вычисления на ЦП, запустите команду вида:

Чтобы перебрать все пароли, состоящие из цифр, а также большим и маленьких букв, длиной от 1 до 8 символов и выполнять вычисления на ЦП, запустите команду вида:

Как взламывать пароли SSH (id_rsa) на видеокарте

Для запуска атаки по словарю, используя видеокарту, выполните команду вида:

Чтобы перебрать все пароли, состоящие только из цифр и длиной от 1 до 10 символов и выполнять вычисления на видеокарте, выполните команду вида:

Чтобы перебрать все пароли, состоящие из цифр, а также большим и маленьких букв, длиной 1 до 8 символов и выполнять вычисления на видеокарте, выполните команду вида:

Ошибка «cipher value of 6 is not supported!»

При запуске john вы можете получить ошибки:

Они означают, что ваш тип хеша не поддерживается в john. Для исправления этих ошибок обновите John the Ripper до последней версии.

Если вы получили следующее сообщение:

Оно означает, что вы можете запустить взлом на центральном процессоре, но не можете использовать видеокарту. Попробуйте обновить John the Ripper до последней версии, но на момент описания эта поддержка ещё не добавлена.

Как взломать пароль PuTTY

PuTTY — это популярная программа для подключения к удалённым компьютерам по протоколам Telnet, SSH, Rlogin, Serial и Raw. Особенно широко эта программа распространена на Windows, так как раньше ей не было альтернатив на этой ОС.

Файлы, сгенерированные в PuTTYgen, имеют расширение .ppk и примерно следующую структуру:

В этом файле содержатся одновременно приватный и публичный ключи.

В первую очередь обратите внимание на строку со словом Encryption:

Если там слово none, то это означает, что ключ вовсе не зашифрован и вы можете использовать его в PuTTY. Если вы хотите использовать его в привычной OpenSSH, то достаточно конвертировать в соответствующий формат, как это описано в разделе «Как конвертировать .ppk ключ в OpenSSH ключ».

Для конвертации используйте команду вида:

Вы можете получить сообщение:

Оно означает, что ключи в файле .ppk не зашифрованы и взламывать нечего, достаточно конвертировать в нужный вам формат как это показано по ссылкам выше.

Брут-форс на центральном процессоре

Теперь для запуска атаки по словарю, используя ЦП, выполните команду вида:

Чтобы перебрать все пароли, состоящие только из цифр и длиной от 1 до 10 символов и выполнять вычисления на ЦП, запустите команду вида:

Чтобы перебрать все пароли, состоящие из цифр, а также большим и маленьких букв, длиной от 1 до 8 символов и выполнять вычисления на ЦП, запустите команду вида:

Как взламывать пароли PuTTY на видеокарте

В настоящее время взлом пароля PuTTY файла на видеокарте в John the Ripper не поддерживается.

Заключение по разделу

Если я пропустил ещё какой-то важный или популярный тип файлов, то напишите о нём в комментарии и я добавлю примеры взлома его пароля.

Связанные статьи:

- Полное руководство по John the Ripper. Ч.3: как запустить взлом паролей в John the Ripper (как указать маски, словари, хеши, форматы, режимы) (56.9%)

- Как использовать радужные таблицы для взлома паролей Wi-Fi в Hashcat и John the Ripper (56.9%)

- Полное руководство по John the Ripper. Ч.6: брут-форс нестандартных хешей (56.9%)

- Полное руководство по John the Ripper. Ч.7: Johnny — графический интерфейс для John the Ripper (56.9%)

- Продвинутые техники создания словарей (56.6%)

- Полное руководство по John the Ripper. Ч.2: утилиты для извлечения хешей (RANDOM — 52.5%)

Рекомендуется Вам:

2 комментария to Полное руководство по John the Ripper. Ч.4: практика и примеры использования John the Ripper

Всё написано очень здорово. Огромное спасибо.

Однако, если это возможно, то хотелось бы чтобы Вы поподробнее рассказали и привели подробные примеры извлечения хеша из любого криптокошелька и подбор пароля.

Также с нетерпением ждём продолжения Вашего онлайн руководства: 5 и 6 частей, а возможно и 7 части!

Приветствую! Криптокошельки должны были попасть уже в эту часть, но они оказались не такими уж простыми. Про криптокошельки, по основам их работы и восстановлению данных готовится отдельная статья, после того, как сам разберусь с матчастью и создам файлы для тестов по извлечению хешей, восполню пробел по взлому их паролей.

Что касается следующей части по John, то она уже в процессе написания, следующая статья будет продолжением по John.

Источник