- как дать shell и SSH новому юзеру?

- Создание пользователя и SSH ключей

- Команды для создания пользователя в linux:

- Команды для работы с SSH ключами в linux:

- How to create a sudo user on Ubuntu and allow SSH login

- Create a sudo user

- 1. Log in to your server as the user with superuser privilege

- 2. Create a new user account

- 3. Add the user to the sudo group

- 4. Test

- Add public key to allow remote SSH login for the new user

- 1. Switch to the new user account

- 2. Create .ssh folder in home directory

- 3. Create authorized_keys file in side the .ssh folder and add the public key

- 4. Verify SSH remote login

- How do I add new user accounts with SSH access to my Amazon EC2 Linux instance?

- Short description

- Resolution

- Create a key pair for the new user account

- Add a new user to the EC2 Linux instance

- Retrieve the public key for your key pair

- Verify your key pair’s fingerprint

- Update and verify the new user account credentials

- Verify that the new user can use SSH to connect to the EC2 instance

- Как пользоваться SSH

- Базовый синтаксис

- Опции команды SSH

- Настройка сервера SSH

- Порт ssh

- Протокол SSH

- Рут доступ

- Доступ только определенного пользователя к SSH

- Выполнение X11 приложений

- Использование SSH

- Подключение к серверу

- Выполнить команду

- Выполнить локальный скрипт

- Бекап на удаленный сервер и восстановление

- Аутентификация без пароля

- Взять пароль из локального файла

- Изменить приветствие SSH

- Смотрим неудачные попытки входа SSH

- Передача файлов по SSH

- Запуск графических приложений по ssh

- Завершение сессии SSH

- Туннели SSH

- Выводы

как дать shell и SSH новому юзеру?

Всем привет. В linux серверах я новичок. Есть сервер debian 6. кроме рута пользователей не дали. Создал нового командой adduser. теперь вытаюсь под ним зайти. при подключении просто жду 15 секунд до сообщения о лимите времени подключения. Доступ на сервер осуществляется по SSH. Подсказали что нужно дать юзеру shell и ssh. Подскажите пожалуйста как это сделать? Заранее спасибо.

как именно создал пользователя?

как именно пытаешься зайти?

что в /etc/ssh/sshd_config?

что показывает ssh -vvv user@server?

пользователя создал из под рута командой adduser. никаких параметров не указывал, только adduser newuser. система сказала указать пароль — я указал.

пытаюсь из WinSCP зайти. делаю все так же как с рутом, только пользователя указываю от нового. в итоге он даже не пытается ничего сделать и пароль не спрашивает. просто через 15 секунд пишет что не получается.

в /etc/ssh/sshd_config много всего, что именно там посмотреть, а то копировать суда слишком много будет.

ssh -vvv user@server показывает очень много информации, спросил меня продолжить подключение пли нет. я продолжил, но он выдал:

Warning: Permanently added ‘zebra819,xxx.xxx.xxx.xx’ (RSA) to the list of known hosts. debug2: bits set: 521/1024 debug1: ssh_rsa_verify: signature correct debug2: kex_derive_keys debug2: set_newkeys: mode 1 debug1: SSH2_MSG_NEWKEYS sent debug1: expecting SSH2_MSG_NEWKEYS debug2: set_newkeys: mode 0 debug1: SSH2_MSG_NEWKEYS received debug1: Roaming not allowed by server debug1: SSH2_MSG_SERVICE_REQUEST sent Write failed: Broken pipe

(ip сервера я на «х» заменил, для конфиденциальности =))

а пароль задал пользователю при создании?

passwd user

И покажи

grep Password /etc/ssh/sshd_config

а ты руками /etc/passwd не правил? Там есть запись для пользователя вида /bin/bash|/bin/sh|/bin/csh?

# grep Password /etc/ssh/sshd_config PermitEmptyPasswords no #PasswordAuthentication yes # PasswordAuthentication. Depending on your PAM configuration, # PAM authentication, then enable this but set PasswordAuthentication

Когда вызвал команду adduser система сама попросила ввести новый пароль для юзера. 2 раза попросила.

Источник

Создание пользователя и SSH ключей

Команды для создания пользователя в linux:

Посмотреть список групп в системе:

vi /etc/group

Посмотреть список груп конкретного пользователя:

id -Gn vasyapupkin

Создать пользователя:

sudo useradd vasya

Создать пользователя + скелетные директории:

sudo adduser vasya

Или создать пользователя сразу добавив в дополнительную группу newGroup:

sudo useradd -G newGroup vasyapupkin

Добавить пользователя vasyapupkin в группу newGroup:

sudo usermod -a -G newGroup vasyapupkin

добавить пользователю права sudo:

sudo usermod -a -G sudo vasya

//relogin after it

Или

sudo visudo

vasya ALL=(ALL:ALL) NOPASSWD:ALL

Удалить пользователя и его домашнюю директорию с файлами:

userdel -r vasya

Команды для работы с SSH ключами в linux:

Создать SSH пару ключей закрытый и открытый:

ssh-keygen -t rsa -b 4096 -C «user@11.1.2.3»

Скопировать ssh ключи от одного пользователя другому

sudo cp -r /home/USER1/.ssh /home/USER2/.ssh

sudo chown -R USER2:USER2 /home/USER2/.ssh

sudo chmod -R 700 /home/ddudin/.ssh

Сменить пароль на ключ можно с помощью команды

ssh-keygen -p

Если вы знаете пароль пользователя, то процесс можно упростить.

Команда

ssh-copy-id user@server

позволяет скопировать ключ не редактируя файлы вручную.

ssh-copy-id -i id_rsa.pub user@11.1.2.3

МОМЕНТЫ:

Все права на /home/USER/.ssh должны быть 700 и только пользователя владельца

Команды для этого:

sudo chown -R USER2:USER2 /home/USER2/.ssh

sudo chmod -R 700 /home/USER2/

Источник

How to create a sudo user on Ubuntu and allow SSH login

Chi Thuc Nguyen

Aug 7, 2019 · 2 min read

The sudo command is used to allow a permitted user to execute a command as the superuser or another user, as specified by the security policy.

In this guide, I will show you how to create a new user on an Ubuntu server and give it sudo access and allow SSH login to that user.

Create a sudo user

1. Log in to your server as the user with superuser privilege

2. Create a new user account

For this, we use adduser command. Don’t be confused with the useradd command here. useradd is a low level binary command compiled with the system, whereas adduser is a high level Perl script built on top of useradd .

You sho u ld always use adduser to create new user as it provides more user friendly and interactive procedure.

Then follow the instruction to finish the procedure

3. Add the user to the sudo group

On Ubuntu, members of the sudo group have sudo privileges by default.

4. Test

- Switch to the new user account

- Verify the superuser privileges by the sudo command

Add public key to allow remote SSH login for the new user

1. Switch to the new user account

2. Create .ssh folder in home directory

3. Create authorized_keys file in side the .ssh folder and add the public key

Use your favorite text editor for this. I use vim here, for example:

And paste your SSH public key here, save and close file

4. Verify SSH remote login

Open another terminal on your machine and try to remote SSH login using new user.

This should work if you have your SSH private key in

/.ssh/id_rsa file, otherwise you must specify the path to your private key with -i option:

If you can login successfully, congratulations!

Источник

How do I add new user accounts with SSH access to my Amazon EC2 Linux instance?

Last updated: 2021-08-05

I want to add new user accounts that can connect to my Amazon Elastic Compute Cloud (Amazon EC2) Linux instance using SSH. How do I do that?

Short description

Every Amazon EC2 Linux instance launches with a default system user account with administrative access to the instance. If multiple users require access to the instance, then it’s a security best practice to use separate accounts for each user.

You can expedite these steps by using cloud-init and user data. For more information, see How do I add new user accounts with SSH access to my EC2 instance using cloud-init and user data?

Resolution

Create a key pair for the new user account

- Create a key pair, or use an existing one, for the new user.

- If you create your own key pair using the command line, then follow the recommendations at create-key-pair or New-EC2KeyPair Cmdlet for key type and bit length.

- If you create your own key pair using a third-party tool, then be sure that your key matches the guidelines. For more information, see the To import the public key section in Create a key pair using a third-party tool and import the public key to Amazon EC2.

Add a new user to the EC2 Linux instance

2. Use the adduser command to add a new user account to an EC2 instance (replace new_user with the new account name). The following example creates an associated group, home directory, and an entry in the /etc/passwd file of the instance.

The home directory might not be created by default in some configurations. Verify that the home directory was created before continuing.

Note: If you add the new_user to an Ubuntu instance, include the —disabled-password option to avoid adding a password to the new account:

3. Change the security context to the new_user account so that folders and files you create have the correct permissions:

Note: When you run the sudo su — new_user command, the name at the top of the command shell prompt changes to reflect the new user account context of your shell session.

4. Create a .ssh directory in the new_user home directory:

5. Use the chmod command to change the .ssh directory’s permissions to 700. Changing the permissions restricts access so that only the new_user can read, write, or open the .ssh directory.

6. Use the touch command to create the authorized_keys file in the .ssh directory:

7. Use the chmod command to change the .ssh/authorized_keys file permissions to 600. Changing the file permissions restricts read or write access to the new_user.

Retrieve the public key for your key pair

Retrieve the public key for your key pair using the method that applies to your configuration:

Verify your key pair’s fingerprint

After you import your own public key or retrieve the public key for your key pair, follow the steps at Verify your key pair’s fingerprint.

Update and verify the new user account credentials

After you retrieve the public key, confirm that you have permission to add the public key to the .ssh/authorized_keys file for this account:

1. Run the Linux cat command in append mode:

2. Paste the public key into the .ssh/authorized_keys file and then press Enter.

Note: For most Linux command line interfaces, the Ctrl+Shift+V key combination pastes the contents of the clipboard into the command line window. For the PuTTY command line interface, right-click to paste the contents of the clipboard into the PuTTY command line window.

3. Press and hold Ctrl+d to exit cat and return to the command line session prompt.

Verify that the new user can use SSH to connect to the EC2 instance

1. Run the following command from a command line prompt on your local computer:

To connect to your EC2 Linux instance using SSH from Windows, follow the steps at Connect to your Linux instance from Windows using PuTTY.

Note: If you receive errors when trying to connect, refer to Troubleshoot connecting to your instance.

2. Run the id command from the instance’s command line to view the user and group information created for the new_user account:

The id command returns information similar to the following:

3. Distribute the private key file to your new user.

Источник

Как пользоваться SSH

SSH — (Secure Shell) — это протокол удаленного управления компьютером с операционной системой Linux. В основном ssh используется для удаленного управления серверами через терминал. Если вы администратор нескольких серверов или даже продвинутый веб-мастер, то наверное, вы часто сталкиваетесь с необходимостью работать с тем или иным компьютером по ssh. В Linux для этого используется сервер ssh на машине, к которой нужно подключится и клиент, на той из которой подключаются.

В этой инструкции мы рассмотрим как пользоваться ssh, а также ее возможности, о которых вы даже не знали. Скорее всего, вы уже знаете как подключиться к серверу по ssh, но у этой утилиты есть еще много возможностей, таких как передача файлов ssh, подключение без пароля или выполнение скрипта на удаленном сервере. Все это мы и рассмотрим далее в статье. Но начнем с самых основ.

Базовый синтаксис

Синтаксис команды выглядит следующим образом:

$ ssh [опции] имя пользователя @ сервер [команда]

Важно заметить что ssh может работать по двум версиям протокола. Версии 1 и 2. Понятное дело, что версия 2 лучше и поддерживает больше типов шифрования и аутентификации. Больше в этой статье об отличиях протоколов мы говорить не будем и я буду подразумевать что вы используете версию 2.

Опции команды SSH

Теперь давайте рассмотрим самые основные опции команды ssh:

- f — перевести ssh в фоновый режим;

- g — разрешить удаленным машинам обращаться к локальным портам;

- l — имя пользователя в системе;

- n — перенаправить стандартный вывод в /dev/null;

- p — порт ssh на удаленной машине;

- q — не показывать сообщения об ошибках;

- v — режим отладки;

- x — отключить перенаправление X11;

- X — включить перенаправление Х11;

- C — включить сжатие.

Это далеко не все опции утилиты, остальные выходят за рамки данной статьи. Многие настройки работы ssh можно изменять через конфигурационный файл

/.ssh/config но здесь мы это тоже подробно рассматривать не будем.

Настройка сервера SSH

Настройки сервера SSH находятся в файле /etc/ssh/sshd_config. Многие из них мы тоже трогать не будем. Рассмотрим только самые интересные. Сначала откройте файл /etc/ssh/sshd.conf

Порт ssh

По умолчанию ssh работает на порту 22. Но такое поведение небезопасно, поскольку злоумышленник знает этот порт и может попробовать выполнить Bruteforce атаку для перебора пароля. Порт задается строчкой:

Поменяйте значение порта на нужное.

Протокол SSH

По умолчанию сервер ssh может работать по двум версиям протокола, для совместимости. Чтобы использовать только протокол версии два раскомментируйте строчку:

И приведите ее к такому виду:

Рут доступ

По умолчанию Root доступ по ssh разрешен, но такое поведение очень небезопасно, поэтому раскомментируйте строчку:

Доступ только определенного пользователя к SSH

Мы можем разрешить доступ к ssh только для определенного пользователя или группы. Для этого добавьте строчки:

AllowUsers User1, User2, User3

AllowGroups Group1, Group2, Group3

Здесь User1 и Group1 — пользователь и группа к которым нужно разрешить доступ.

Выполнение X11 приложений

Не все знают но есть возможность использовать ssh для запуска полноценных X11 приложений. Об этом мы поговорим ниже, но чтобы все заработало необходимо разрешить эту возможность на стороне сервера, добавьте такую строчку:

Основные опции рассмотрели, перед тем как переходить дальше, не забудьте перезагрузить ssh сервер чтобы сохранить изменения:

service sshd restart

Использование SSH

Основная цель этой статьи — показать интересные и полезные способы использования ssh, о которых, возможно, вы не знали. Переходим к самому вкусному — возможности ssh.

Подключение к серверу

Чтобы просто подключиться к серверу по SSH используйте такую команду:

Выполнить команду

Мы привыкли подключаться к удаленному серверу, а уже потом выполнять нужные команды, но на самом деле утилита ssh позволяет сразу выполнить нужную команду без открытия терминала удаленной машины. Например:

ssh user@host ls

Выполнит команду ls на удаленном сервере и вернет ее вывод в текущий терминал.

Выполнить локальный скрипт

Выполним интерпретатор bash на удаленном сервере и передадим ему наш локальный скрипт с помощью перенаправления ввода Bash:

ssh user@host ‘bash -s’

Бекап на удаленный сервер и восстановление

Мы можем сохранять бекэп диска сразу на удаленном сервере с помощью ssh. Перенаправим вывод dd с помощью оператора перенаправления |, затем сохраним его на той стороне в файл:

sudo dd if=/dev/sda | ssh user@host ‘dd of=sda.img’

Теперь чтобы восстановить состояние диска из сделанной копии выполните:

ssh user@host ‘dd if=sda.img’ | dd of=/dev/sda

Здесь и выше /dev/sda имя файла вашего жесткого диска.

Аутентификация без пароля

Использование ssh пароля для входа на сервер не только неудобно но и небезопасно, потому что этот пароль в любой момент может быть подобран. Самый надежный и часто используемый способ аутентификации — с помощью пары ключей RSA. Секретный ключ хранится на компьютере, а публичный используется на сервере для удостоверения пользователя.

Настроить такое поведение очень легко. Сначала создайте ключ командой:

ssh-keygen -t rsa

Во время создания ключа нужно будет ответить на несколько вопросов, расположение оставляйте по умолчанию, если хотите подключаться без пароля — поле Passphare тоже оставьте пустым.

Затем отправляем ключ на сервер:

Вот и все. Теперь при попытке подключится к этому серверу пароль запрашиваться не будет, а стазу произойдет подключение. Смотрите подробнее создание открытого ключа для ssh.

Взять пароль из локального файла

Напомню, что хранить пароли в обычных текстовых файлах небезопасно, но если хотите, то да — возможно. Для этого используется оператор перенаправления ввода Bash:

Изменить приветствие SSH

При входе по ssh может выводиться приветствие, изменить его очень легко. За это отвечает файл /etc/issue. Просто откройте этот файл и введите нужный текст:

Смотрим неудачные попытки входа SSH

Хотите посмотреть были ли попытки неудачного доступа по ssh к вашему серверу и с каких IP адресов? Запросто, все запросы логируются в файл /var/log/secure, отфильтруем только нужные данные командой:

cat /var/log/secure | grep «Failed password for»

Передача файлов по SSH

Кроме выполнения команд, можно копировать файлы по ssh. Для этого используется утилита scp. Просто укажите файл, который нужно передать, удаленный сервер и папку на сервере, вот:

$ scp /адрес/локального/файла пользователь@ хост: адрес/папки

Кроме утилиты scp, передача файлов ssh может быть выполнена более хитрым способом. Прочитаем файл и с помощью cat, передадим, а там сохраним поток в файл:

cat localfile | ssh user@host «cat > remotefile»

ssh user@host «cat > remotefile»

Пойдем еще дальше, вы можете сжимать файлы перед передачей с помощью tar, а потом их сразу же на лету распаковывать:

tar czf — /home/user/file | ssh user@host tar -xvzf -C /home/remoteuser/

Такое копирование файлов ssh позволяет отправлять сразу целые папки.

Запуск графических приложений по ssh

Если вам нужно запустить то или иное графическое приложение на удаленной машине необязательно для этого использовать VNC, вы можете обойтись возможностями ssh. Программа будет выполняться на стороне сервера, а вам будет лишь транслироваться окно, чтобы вы могли сделать все что нужно. Причем все данные шифруются. Чтобы эта функция работала, нужно включить ее поддержку на стороне сервера.

Затем просто выполняем команду запуска графического приложения на удаленном сервере вот таким образом:

ssh -XC user@remotehost «eclipse»

Как вы уже видели опция X разрешает перенаправление X11 на стороне клиента, а С — сжатие данных.

Завершение сессии SSH

Если вы использовали SSH с нестабильным интернетом, когда соединение время от времени рвется, то вам уже, наверное, надоело закрывать терминал, потому что иначе, на первый взгляд, сеанс никак не прекратить. Когда соединение с удаленным сервером разорвано вы не можете ввести никакую команду и сочетания клавиш Ctrl+C, Ctrl+Z, Ctrl+D не работают. И не будут работать поскольку клиент пытается отправить эти команды на сервер. Но есть решение — Escape последовательности. Чтобы активировать их поддержку добавьте строку:

В файл /etc/ssh/ssh_config. Теперь, чтобы разорвать SSH соединение достаточно нажать Enter и набрать:

Другие управляющие символы можно узнать нажав:

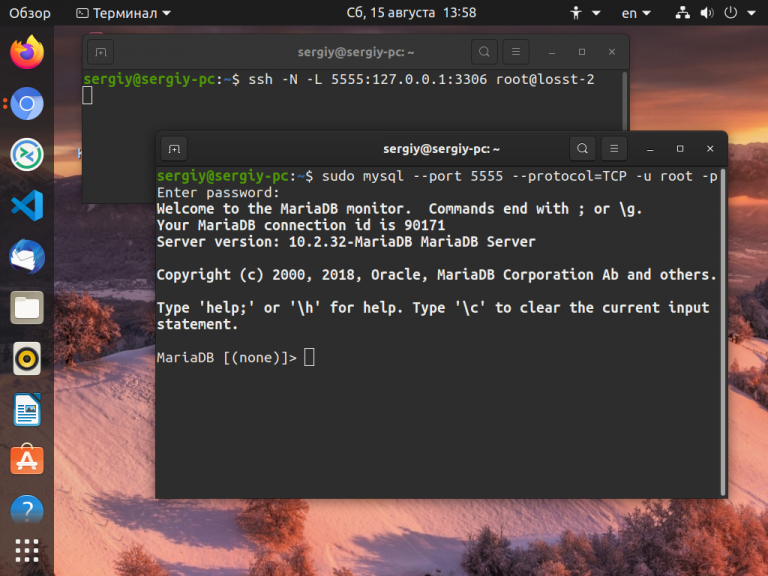

Туннели SSH

С помощью SSH туннелей вы можете пробросить порт с удалённого сервера на локальную машину. Это очень полезно, в первую очередь, для разработчиков. Для того чтобы пробросить порт с удалённой машины локальной используйте опцию -L и такой синтаксис:

$ ssh -L локальный_порт :удаленный_адрес : удаленный_порт пользователь@сервер

Например, сделаем удалённую базу данных доступной локально на порту 5555. Для этого выполните подставив свои значения:

$ ssh -N -L 5555:127.0.0.1:3306 root@losst-1

Опция -N сообщает, что команду на удалённой машине выполнять не нужно. Локальный порт — 5555, поскольку сервер баз данных слушает на локальном интерфейсе удалённой машины, то и здесь надо указывать адрес 127.0.0.1. А порт MySQL по умолчанию 3306. Если же вы хотите чтобы локальный сервис был доступен на удалённой машине, то следует использовать опцию -R:

$ ssh -N -R 5555:127.0.0.1:3306 root@losst-1

Теперь локальная база данных на порту 3306 будет доступна на удалённом сервере при обращении к порту 5555.

Выводы

Теперь вы знаете как пользоваться SSH. Как видите, технология SSH позволяет сделать намного больше чем можно предположить с первого взгляда, и это еще далеко не все. Какие интересные возможности SSH используете вы при повседневной работе? Поделитесь в комментариях!

Источник