Установка и настройка L2TP VPN-сервера на Ubuntu Server

L2TP сервер удобен тем, что позволяет использовать встроенные средства Windows для подключения. В данной инструкции рассмотрим процесс его установки и настройки на Ubuntu 16.04 и 18.04. В итоге мы получим:

- VPN-сервер, использующий туннельный протокол L2TP.

- Защита соединения посредством общего ключа + аутентификация пользователя.

- Доступ к локальной сети.

Мы выполним следующие настройки:

Настройка IPSEC

Для управления IPSec используется пакет strongswan — установим его командой:

apt-get install strongswan

Открываем конфигурационный файл для настройки ipsec:

Для config setup добавим:

config setup

virtual_private=%v4:10.0.0.0/8,%v4:192.168.0.0/16,%v4:172.16.0.0/12

protostack=netkey

* где virtual_private для нас является наиболее важным параметром и определяет приватные сети. В данном примере просто перечислены сети, зарезервированные под локальные — мы можем указать и другие.

. а также вставляем ниже:

conn l2tpvpn

type=transport

authby=secret

pfs=no

rekey=no

keyingtries=2

left=%any

leftprotoport=udp/l2tp

leftid=@l2tpvpnserver

right=%any

rightprotoport=udp/%any

auto=add

- type — тип соединения. Возможны варианты tunnel ( хост-хост, хост-подсеть или подсеть-подсеть); transport (хост-хост); passthrough (без обработки IPsec).

- authby — способы аутентификации двух узлов. Возможны варианты secret (по паролю) или rsasig (цифровые подписи RSA).

- pfs — расшифровывается как Perfect Forward Secrecy. Позволяет активировать совершенную секретность в канале ключей соединения.

- rekey — перепроверить соединение, когда оно истекает.

- keyingtries — число попыток, чтобы «договориться» о соединении или его замене.

- left — IP-адрес левого участника (сервера). %any означает, что адрес может быть любой.

- leftprotoport — определяет протокол и порт, на котором будет работать левая сторона (сервер). В данном примере указан UDP и порт 1701.

- leftid — идентификация левого участника соединения.

- right — IP-адрес правого участника (клиента). %any означает, что адрес может быть любой.

- rightprotoport — определяет протокол и порт, на котором будет работать правая сторона (клиент). В данном примере указан UDP и любой порт.

- auto — операция, которая должна запуститься автоматически при старте IPsec.

Создаем секретный ключ — для этого открываем на редактирование файл:

%any %any : PSK «my_key_password»

* в данном примере мы устанавливаем общий пароль my_key_password для соединений с любого IP.

Разрешаем автозапуск strongswan и перезапускаем службу:

systemctl enable strongswan

systemctl restart strongswan

Устанавливаем сервер L2TP:

apt-get install xl2tpd

Открываем файл настройки сервера:

[global]

port = 1701

access control = no

ipsec saref = yes

force userspace = yes

auth file = /etc/ppp/chap-secrets

[lns default]

ip range = 176.16.10.10-176.16.10.200

local ip = 176.16.10.1

name = l2tpserver

pppoptfile = /etc/ppp/options.xl2tpd

flow bit = yes

exclusive = no

hidden bit = no

length bit = yes

require authentication = yes

require chap = yes

refuse pap = yes

- port — порт UDP, на котором работает VPN. По умолчанию, 1701.

- access control — принимать или нет запросы только от клиентов с определенными IP, перечисленными в настройках клиентов.

- ipsec saref — указывает использовать или нет ipsec Security Association, позволяющий отслеживать несколько клиентов с одинаковыми IP-адресами.

- force userspace — повышает производительность за счет декапсуляции пакетов L2TP.

- auth file — путь к файлу аутентификации.

- ip range — диапазон адресов, которые назначаются подключенным клиентам.

- local ip — IP-адрес сервера в сети VPN.

- name — имя сервера для процесса согласования.

- pppoptfile — путь к файлу с настройкой pppd.

- flow bit — позволяет добавлять в пакеты порядковые номера.

- exclusive — если поставить в yes, сервер разрешит только одно соединение с клиентом.

- hidden bit — скрывать или нет AVP.

- length bit — использовать ли бит длины, указывающий полезную нагрузку.

- require authentication — требовать ли аутентификацию.

- require chap — требовать ли аутентификацию PPP по протоколу CHAP.

- refuse pap — требовать ли аутентификацию PPP по протоколу PAP.

Разрешаем автозапуск vpn-сервера и перезапускаем его:

systemctl enable xl2tpd

systemctl restart xl2tpd

Открываем на редактирование конфигурационный файл:

Источник

Установка VPN в Ubuntu

Периодически некоторые активные пользователи интернета сталкиваются с необходимостью организации безопасного шифрованного анонимного соединения, часто с обязательной заменой IP-адреса на узел определенной страны. Помогает в реализации такой задачи технология под названием VPN. От юзера требуется только установить на ПК все нужные компоненты и провести подключение. После этого будет доступен выход в сеть с уже измененным сетевым адресом.

Устанавливаем VPN в Ubuntu

Разработчики собственных серверов и программ для VPN-соединения предоставляют услуги и для обладателей компьютеров под управлением дистрибутива Ubuntu, основанного на ядре Linux. Инсталляция не занимает много времени, а также в сети присутствует большое количество бесплатных или дешевых решений для осуществления поставленной задачи. Сегодня мы бы хотели затронуть три рабочих метода организации частного защищенного подключения в упомянутой ОС.

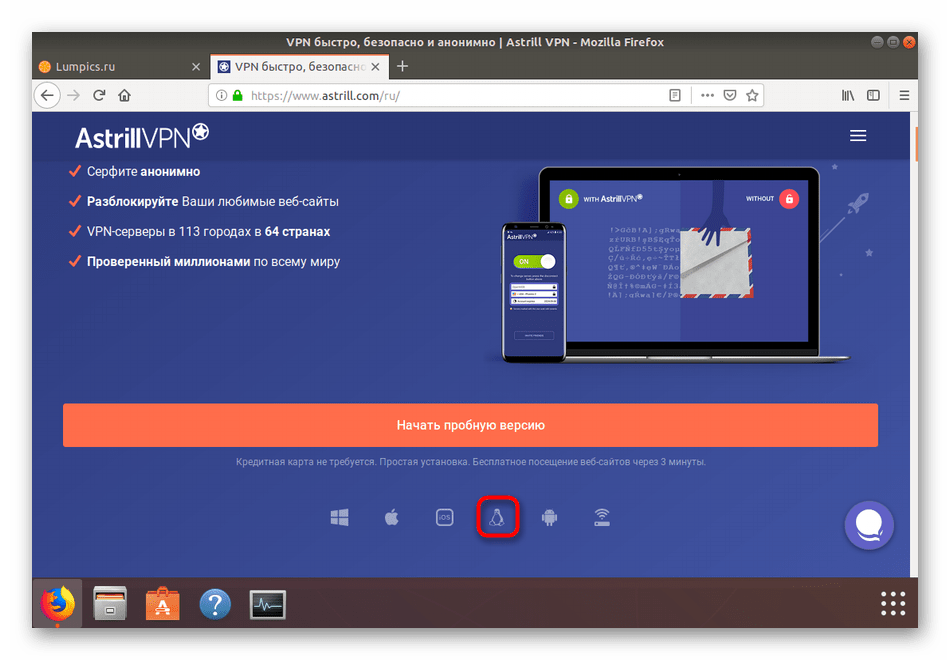

Способ 1: Astrill

Astrill — одна из бесплатных программ с графическим интерфейсом, которая устанавливается на ПК и автоматически заменяет сетевой адрес на случайный или специально заданный пользователем. Разработчики обещают выбор из более чем 113 серверов, защищенность и анонимность. Процедура загрузки и инсталляции достаточно простая:

- Перейдите на официальный сайт Astrill и выберите версию для Linux.

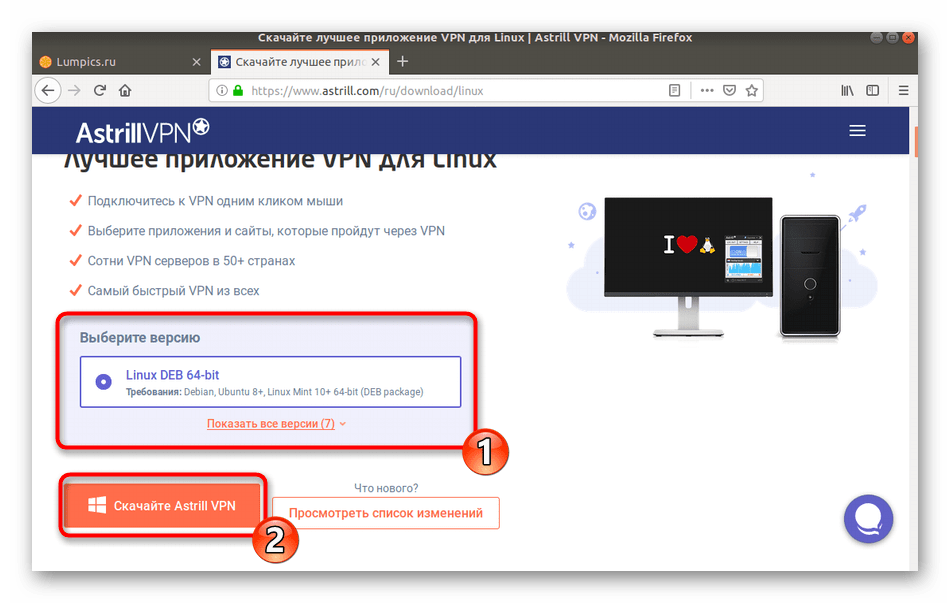

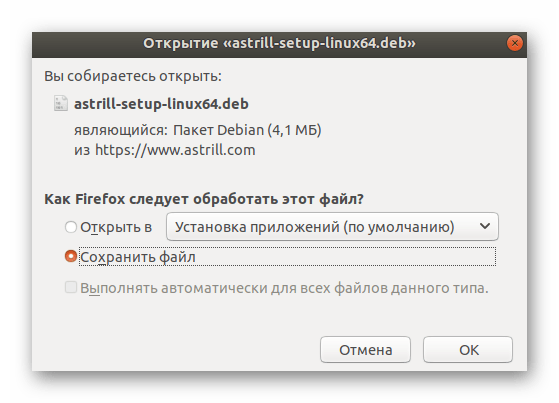

Укажите подходящую сборку. Для обладателей одной из последних версий Ubuntu отлично подойдет DEB-пакет 64-бит. После выбора щелкните на «Скачать Astrll VPN».

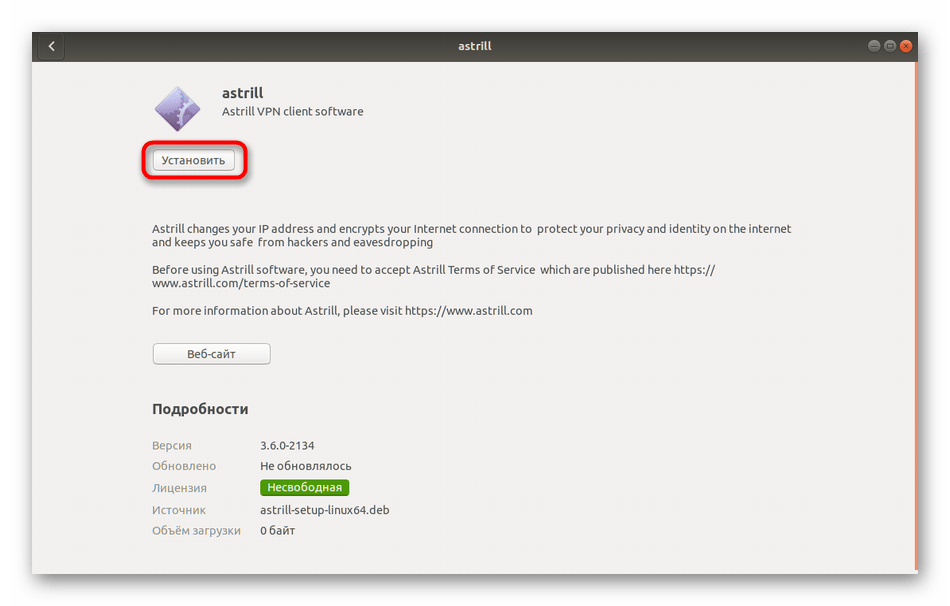

Нажмите на кнопку «Установить».

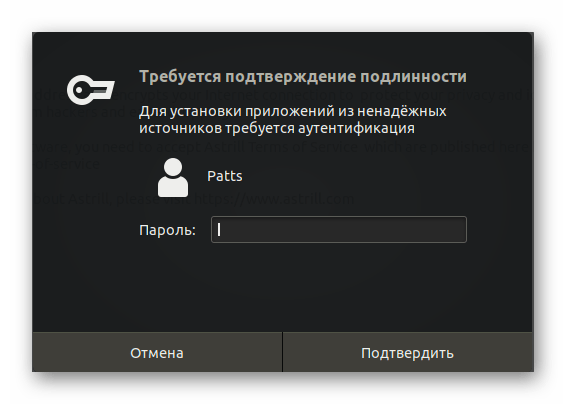

Подтвердите паролем подлинность учетной записи и ожидайте завершения процедуры. С альтернативными вариантами добавления DEB-пакетов в Ubuntu знакомьтесь в другой нашей статье по ссылке ниже.

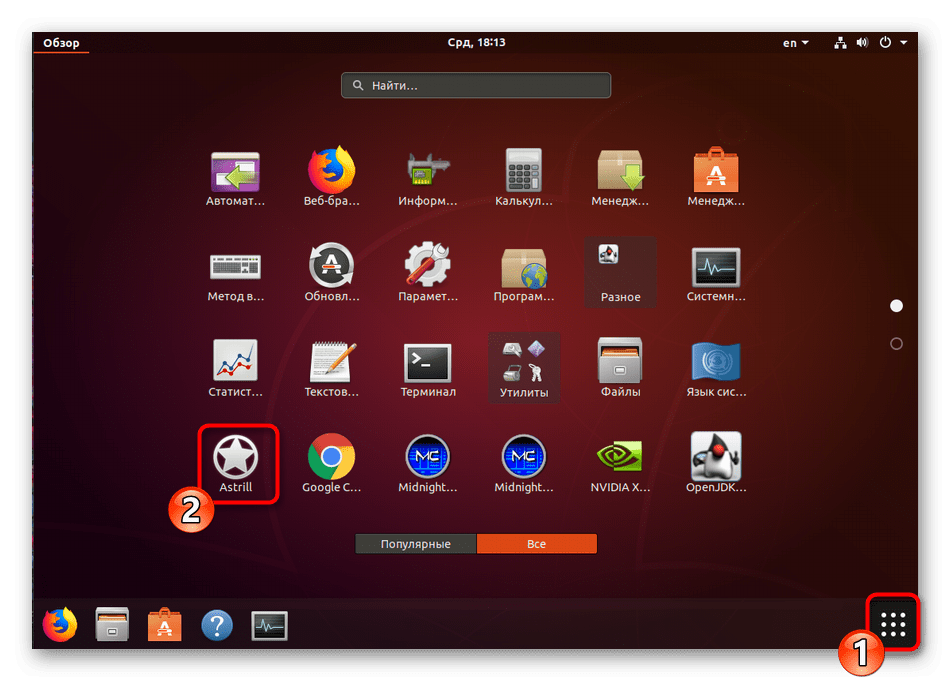

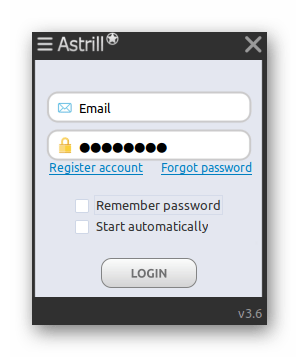

Во время загрузки вы должны были создать себе новый аккаунт, в открывшемся окне Astrill введите свои данные для выполнения входа.

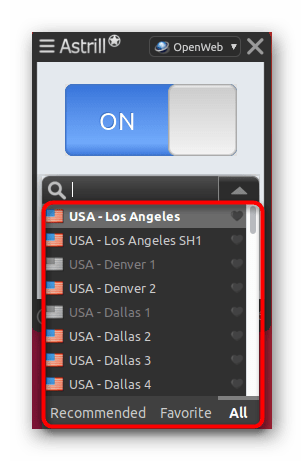

Укажите оптимальный сервер для соединения. При надобности выбора определенной страны воспользуйтесь строкой поиска.

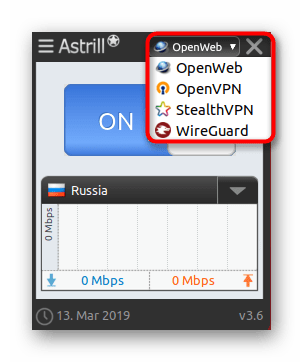

Данное ПО может работать с различными инструментами, позволяющими осуществлять организацию VPN-соединения в Убунту. Если не знаете, какой вариант выбрать, оставьте значение по умолчанию.

Запустите сервер, переместив ползунок в положение «ON», и переходите к работе в браузере.

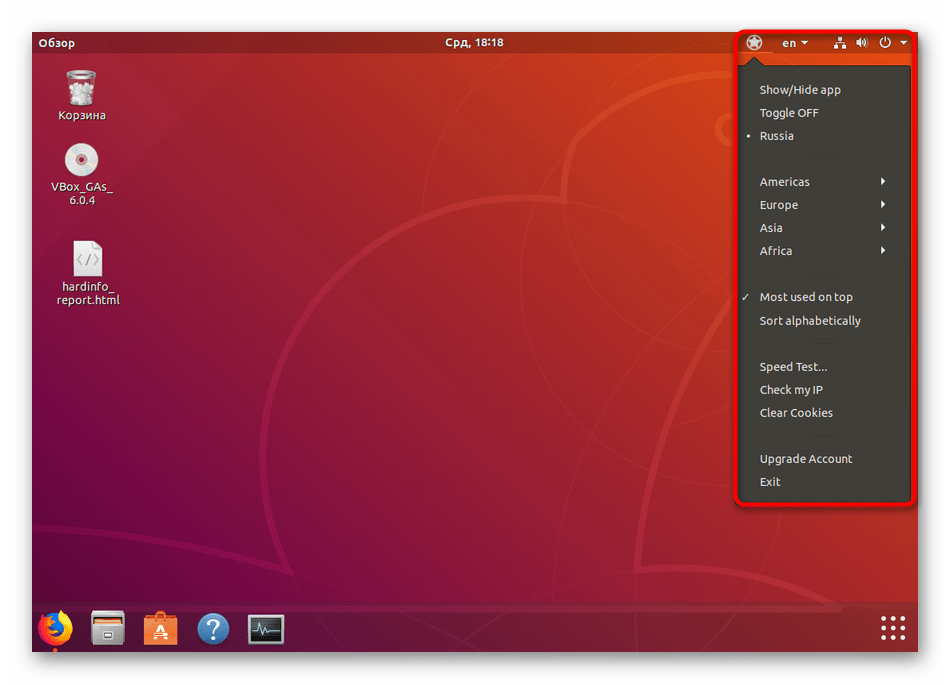

Заметьте, что теперь на панели задач появился новый значок. Нажатием на него открывается меню управления Astrill. Здесь доступна не только смена сервера, но и настройка дополнительных параметров.

Рассмотренный метод будет наиболее оптимальным для начинающих пользователей, которые еще не разобрались с тонкостями настройки и работе в «Терминале» операционной системы. В рамках этой статьи решение Astrill было рассмотрено только в качестве примера. На просторах интернета вы можете найти еще множество подобных программ, которые предоставляют более стабильные и быстрые серверы, но зачастую являются платными.

Кроме всего, следует отметить периодичную загруженность популярных серверов. Мы же рекомендуем осуществлять переподключение к другим источникам, находящимся по расположению максимально близко к вашей стране. Тогда пинг будет меньше, а скорость передачи и приема файлов может значительно увеличиться.

Способ 2: Системный инструмент

В Ubuntu присутствует встроенная возможность организации VPN-соединения. Однако для этого все равно придется найти один из рабочих серверов, находящихся в открытом доступе, либо же купить место через любой удобный веб-сервис, предоставляющий подобные услуги. Вся процедура подключения выглядит так:

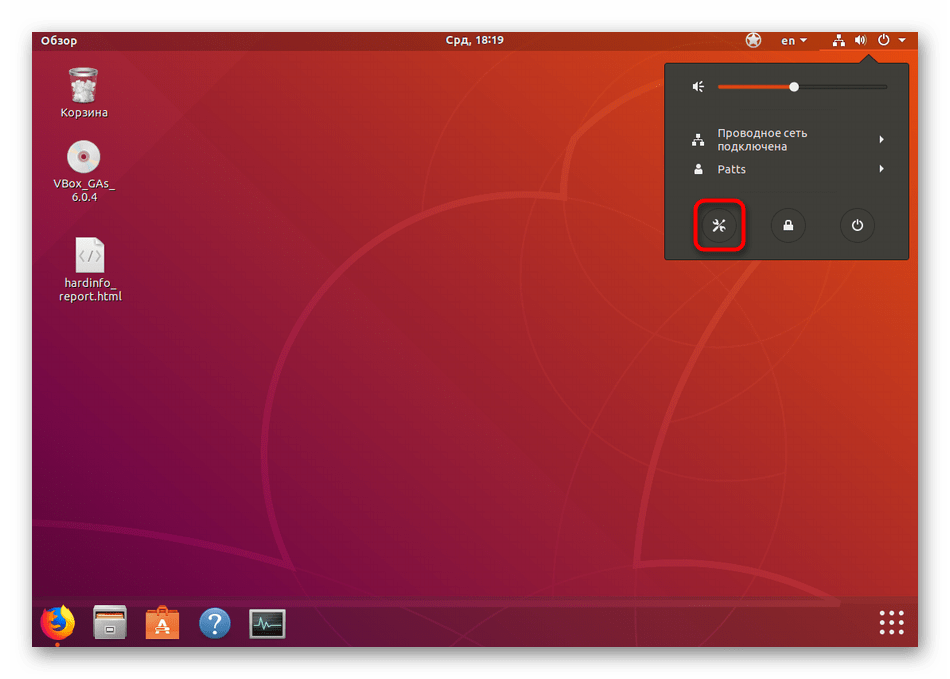

- Нажмите на панели задач на кнопку «Подключение» и выберите пункт «Настройки».

Переместитесь в раздел «Сеть», воспользовавшись меню слева.

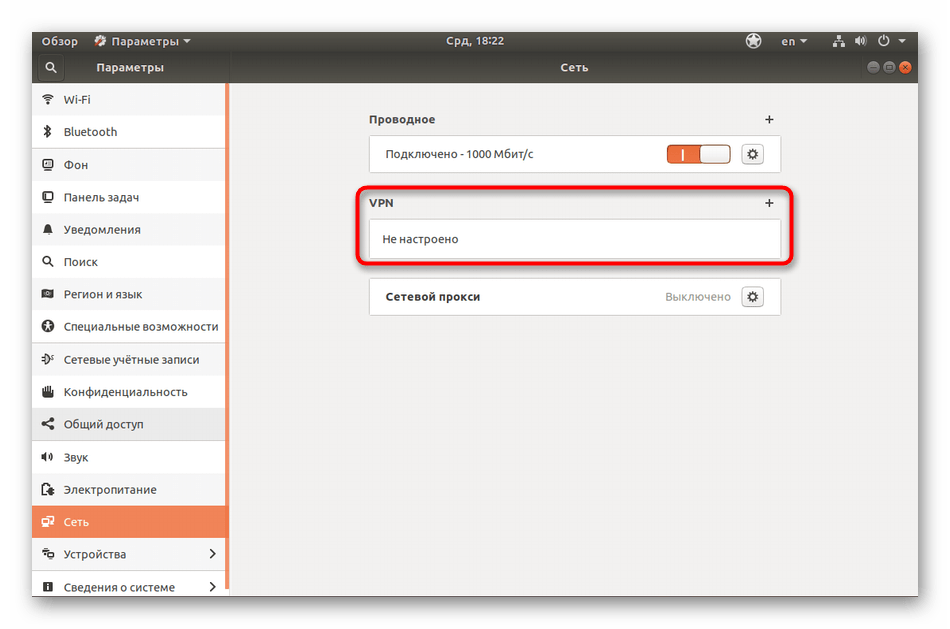

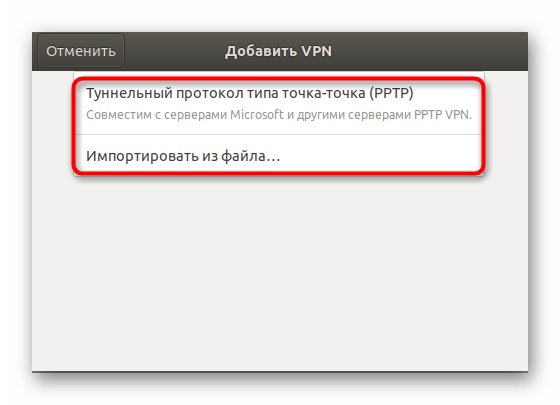

Отыщите раздел VPN и кликните на кнопку в виде плюса, чтобы перейти к созданию нового подключения.

Если поставщик услуг вам предоставил файл, можете импортировать конфигурацию через него. В противном случае все данные придется водить вручную.

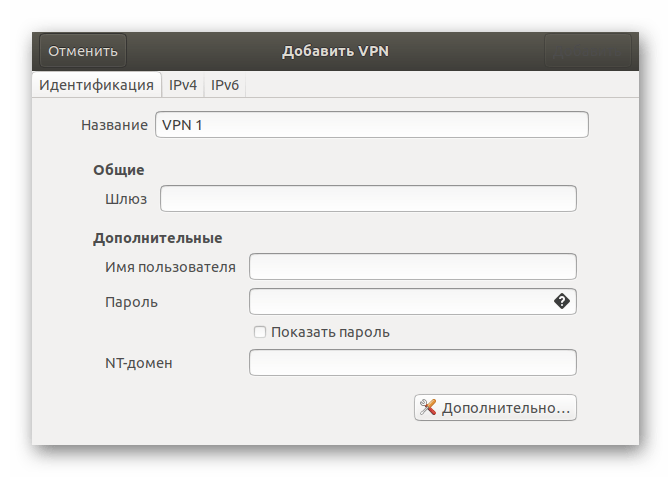

В разделе «Идентификация» присутствуют все нужные поля. В поле «Общие» — «Шлюз» вводите предоставленный IP-адрес, а в «Дополнительные» — полученное имя пользователя и пароль.

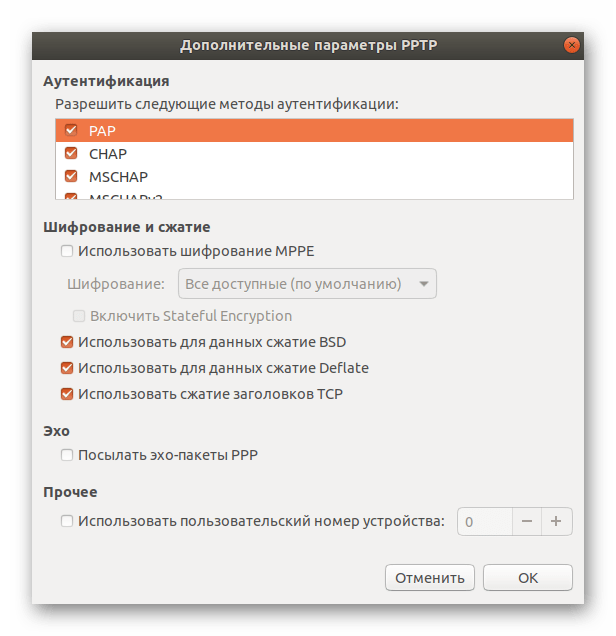

Помимо этого, присутствуют еще и дополнительные параметры, но изменять их следует только по рекомендации владельца сервера.

На картинке ниже вы видите примеры бесплатных серверов, которые находятся в свободном доступе. Конечно, зачастую они работают нестабильно, являются загруженными или медленными, но это лучший вариант для тех, кто не хочет платить деньги за VPN.

После создания подключения остается только его активировать, передвинув соответствующий ползунок.

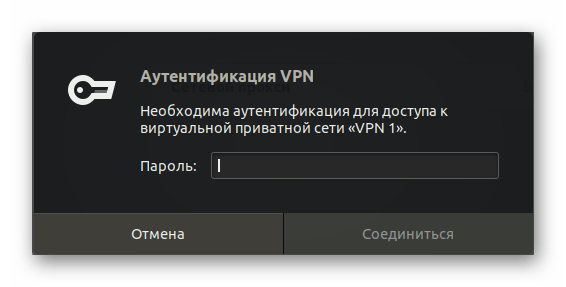

Для аутентификации требуется ввести пароль от сервера в появившемся окне.

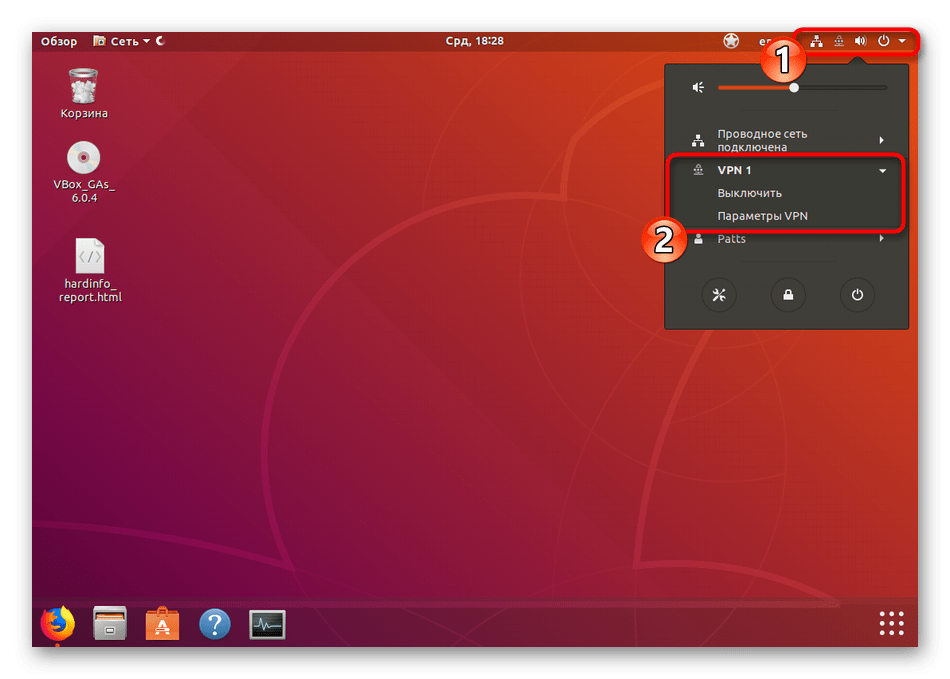

Управлять защищенным соединением вы можете и через панель задач, щелкнув на соответствующей иконке левой кнопкой мыши.

Способ с применением стандартного инструмента хорош тем, что он не требует от пользователя инсталляции дополнительных компонентов, но все же отыскать свободный сервер придется. Кроме этого, никто не запрещает вам создать несколько соединений и переключаться между ними только в подходящий момент. Если вас заинтересовал этот метод, советуем все-таки присмотреться к платным решениям. Часто они достаточно выгодны, поскольку за небольшую сумму вы получите не только стабильный сервер, но и техническую поддержку в случае возникновения различного рода проблем.

Способ 3: Собственный сервер через OpenVPN

Некоторые компании, предоставляющие услуги шифрованного соединения, используют технологию OpenVPN и их клиенты устанавливают соответствующее программное обеспечение на свой компьютер для успешной организации защищенного туннеля. Ничто не мешает вам самостоятельно создать сервер на одном ПК и настроить клиентскую часть на других, чтобы получить тот же самый результат. Конечно, процедура настройки достаточно сложная и выполняется долго, но в некоторых случаях это будет лучшим решением. Предлагаем вам прочесть руководство по инсталляции серверной и клиентской части в Ubuntu, перейдя по следующей ссылке.

Теперь вы знакомы с тремя вариантами использования VPN на ПК под управлением Ubuntu. Каждый вариант имеет свои достоинства и недостатки и будет оптимальным в некоторых ситуациях. Мы же советуем ознакомиться со всеми ними, определиться с целью использования такого инструмента и уже переходить к выполнению инструкций.

Помимо этой статьи, на сайте еще 12315 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Источник